#pishing

Explore tagged Tumblr posts

Text

Stamattina qualcuno è andato a pesca nel mio telefono; al primo messaggio hanno subito toppato: se mio figlio mi chiamasse "papà" anzichè babbo, come è normale in romagna, penserei subito ad una sostituzione aliena, tipo "L'invasione degli ultracorpi". Il secondo messaggio lo ritengo una offesa personale alla mia intelligenza.

10 notes

·

View notes

Text

SCAM ALERT!

@ryanpatmon is commenting on people's posts to scam them. They'll comment "DM me if your open for commissions?" Or something like that.

They'll offer $300 for a commission (even if you told them it's $10 or less), ask for your email and then send a fake email from Paypal and a fake receipt.

The email said that because it's first payment/personal account/something it has been restricted. That the "client" needs to send you additional $200 for you to return to them, to upgrade your account.

I don't know what happens after that. I reported the email, I reported the account here on Tumblr (but not sure if I selected the right reason). I sent dm to a couple accounts that she commented but still.

They will seem like a real person, asking for "a portrait for her sons pet" and specifying stuff. Once you receive the email they say it is safe, that you'll return the money, and they will send a baloney email with 2 lines saying "you need to do something or we'll close your paypal account!". I talked with PayPal's customer support, they confirmed it's fake.

Under the cut you'll see some captures

The dog photos that she used

And the conversation.

13 notes

·

View notes

Text

Zwei Beispiele von Hacks

"Create2"-Funktion von Ethereum missbraucht

Nicht nur das Gesundheitssystem weist in seiner Software Lücken und Fehler auf, auch Banksoftware ist nicht perfekt. Das gilt erst recht für diejenige von Kryptowährungen. Böswillige Akteure haben die "Create2"-Funktion von Ethereum missbraucht, um Sicherheitswarnungen für Wallets zu umgehen und Kryptowährungsadressen zu verändern. Die Folge davon war, der Diebstahl von Kryptowährungen im Wert von 60.000.000 US-Dollar von 99.000 Personen in den letzten 6 Monaten.

Create2 ist ein Code in Ethereum, der das Erstellen von Smart Contracts auf der Blockchain ermöglicht. Eigentlich handelt es sich um ein leistungsstarkes Tool für Ethereum-Entwickler, das fortschrittliche und flexible Vertragsinteraktionen, eine parameterbasierte Vorabberechnung der Vertragsadresse, Flexibilität bei der Bereitstellung sowie die Eignung für Off-Chain-Transaktionen ermöglicht.

Gelingt es Angreifern jedoch die Sicherheitswarnungen der Wallet zu unterdrücken, bzw. zu umgehen, so kann ein Opfer eine böswillige Transaktion unterzeichnen. Dann setzt der Angreifer einen Vertrag an der vorberechneten Adresse ein und überträgt die Vermögenswerte des Opfers dorthin. Shit happens!

Royal ransomware asked 350 victims to pay $275 million

Auch die zweite verlinkte Meldung zeigt ein Beispiel, wo durch unsichere Netzwerke Angreifer Zugriff auf wertvolle Daten bekommen. In diesem Fall handelt es sich sogar um Gesundheitsdaten, allerdings Institutionen des Department of Health and Human Services (HHS) in den USA. FBI und die CISA haben in einer gemeinsamen Mitteilung bekannt gegeben, dass die Royal Ransomware-Bande seit September 2022 in die Netzwerke von mindestens 350 Organisationen weltweit eingedrungen ist.

Danach haben sie mit Ransomware-Operationen, also der Verschlüsselung oder Entführung von Datenbeständen Lösegeldforderungen in Höhe von mehr als 275 Millionen US-Dollar erhoben. Die Forderungen reichen im Eizelfall von 250.000 Dollar bis zu mehreren Millionen Dollar.

Den Behörden in den USA ist es bisher nicht gelungen die Akteure der Angriffe zu enttarnen. Sie konnten jedoch an den Angriffsmustern erkennen, dass um den Jahreswechsel 22/23 ein "Rebranding" stattgefunden haben muss. Während sie anfangs Ransomware-Verschlüsselungsprogramme von anderen Unternehmen wie ALPHV/BlackCat verwendeten, ist die Bande inzwischen dazu übergegangen, eigene Tools einzusetzen. Neuerdings wurde die Malware aktualisiert, um auch Linux-Geräte bei Angriffen auf virtuelle VMware ESXi-Maschinen zu verschlüsseln.

Das Interesse der Hacker an Linux beweist, dass gerade in der Serverlandschaft inzwischen auch bei Unternehmen vermehrt Linux an Stelle von Windows-Servern eingesetzt wird. Das ist gut für Open Source, beweist aber auch, dass auch Linux nicht unfehlbar ist. Der Artikel verweist aber auch daruf, dass oft bei diesen Angriffen der menschliche Faktor den entscheidenden Fehler begeht, in dem Pishing Mails als Einfallstor genutzt werden.

Mehr dazu bei https://www.bleepingcomputer.com/news/security/fbi-royal-ransomware-asked-350-victims-to-pay-275-million/ und https://www.bleepingcomputer.com/news/security/ethereum-feature-abused-to-steal-60-million-from-99k-victims/

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3yc Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8638-20240102-zwei-beispiele-von-hacks.html

#Cyberwar#Hacking#Trojaner#Verbraucherdatenschutz#Datenschutz#Datensicherheit#Fatenpannen#Pishing#Ransomware#Etherum#Kryptowährung#Gesundheitsdaten#Erpressung#eHealth

2 notes

·

View notes

Text

Cybersicurezza 2024: Italia sotto attacco http://dlvr.it/TKtMwq

0 notes

Text

Alerta: Estafa viral por WhatsApp clona números de celular

CR Informativa | [email protected] Una nueva estafa por WhatsApp se ha viralizado en los últimos días, afectando principalmente a personas mayores con pocos conocimientos de tecnología. El engaño consiste en la clonación de contactos y ya ha dejado múltiples víctimas. Los estafadores se hacen pasar por un amigo, familiar o conocido y solicitan un préstamo a la persona engañada. Este…

View On WordPress

0 notes

Video

youtube

¿Qué es seguridad informática? | Tipos de ataques informáticos | Explica...

1 note

·

View note

Text

Guerra ibrida, l'Italia nel mirino degli hacker internazionali

Attacchi informatici, Italia nel mirino dei cyber criminali. Gli incidenti gravi crescono del 65% contro il 12% globale: è l’allarme lanciato nel Rapporto Clusit. Lo scorso anno si sono verificati 2.779 episodi. Nuove minacce con l’IA. L’Italia è nel mirino degli attacchi informatici, con tecniche sempre più affinate, anche grazie al ricorso all’intelligenza artificiale. Lo scorso anno la crescita degli attacchi cyber gravi, cioè con un impatto ad ampio raggio, su ogni aspetto della società, della politica, dell’economia e della geopolitica, si è rivelata maggiore rispetto al resto del mondo. Numeri alla mano si tratta del +65% rispetto al 2022, in Italia, contro il +12% a livello mondiale. L’11% degli attacchi sferrati in tutto il mondo, per un totale di 310 incidenti, è stato indirizzato, ed è andato a segno, nel nostro Paese. Nel 2022 il dato era fermo al 7,6%. Oltre la metà degli attacchi (il 56%) ha comportato effetti di gravità critica o elevata. Non solo. Ha visto come vittima l’Italia quasi un attacco su due (47%) di matrice hacktivism (ossia gli attacchi informatici per finalità politiche o sociali, soprattutto dimostrative. Caso tipico sono gli attacchi contro le forze dell’ordine). Sono alcuni dei dati raccolti nel Rapporto 2024, di Clusit, Associazione italiana per la sicurezza informatica, giunto al dodicesimo anno di pubblicazione, che sarà presentato in apertura del Security Summit, convegno dedicato ai temi della cyber security in programma a Milano dal 19 al 21 marzo prossimi. L’andamento degli attacchi non ha freni Non si arresta la curva di crescita degli incidenti gravi, con 2.779 episodi registrati lo scorso anno. Ogni mese è stata rilevata una media di 232 attacchi, con un picco massimo di 270 ad aprile 2023, che rappresenta anche il valore più elevato registrato negli anni. Dal 2018 al 2023 gli attacchi sono cresciuti del 79%, con la media mensile passata da 130 a 232. In otto casi su dieci, la gravità degli attacchi è elevata o critica. Dati allarmanti, ma che fotografano solo una parte del fenomeno, visto che molte vittime mantengono riservate le informazioni sugli attacchi cyber subìti e visto che in alcune zone del mondo la possibilità di accesso alle informazioni è molto limitata. Come anticipato, per quanto riguarda le tecniche, non bisogna abbassare la guardia sull’utilizzo dell’Intelligenza artificiale da parte dei cyber criminali per selezionare i target e scansionarli, con l’obiettivo di trovare falle, per analizzare codici e trovare nuove vulnerabilità e per produrre contenuti per phishing o codice per malware. Si tratta di una tendenza in rapida ascesa, di cui tuttavia i ricercatori di Clusit ritengono sarà possibile osservare gli effetti solo in un prossimo futuro. Attacchi in Italia: è boom

Tra il 2019 e il 2023, sono stati 653 gli attacchi noti e di particolare gravità messi a segno in Italia; di questi oltre il 47% (310, appunto) sono avvenuti lo scorso anno. Il ritmo di crescita, quindi, è serrato e indica sia la tendenza dei cyber criminali di mirare sul nostro paese, sia una scarsa capacità, da parte delle imprese, di difendersi, malgrado gli investimenti in sicurezza siano in aumento, come riscontrato dall’osservatorio Cybersecurity e Data Protection del Politecnico di Milano. «Le strategie adottate a oggi, anche a livello normativo a livello sia italiano che europeo, sono state sicuramente utili e importanti per cercare di limitare la crescita del fenomeno. Ma per poter far rallentare il trend e cercare di stabilizzarlo, e possibilmente ridurlo, devono essere concepite e adottate strategie nuove che si fondino sul knowledge sharing, sulla messa a fattor comune degli investimenti», commenta Gabriele Faggioli, presidente di Clusit, che aggiunge «Vogliamo mantenere alta l’attenzione anche sulla frammentazione di infrastrutture e servizi che caratterizza la cyber security nel nostro Paese, e che rischiano di produrre una moltiplicazione di sforzi, ciascuno in sé poco efficace, come ampiamente dimostrato dai settori di mercato maggiormente colpiti e anche considerando la spesa complessiva italiana in cybersecurity». Gli obiettivi nel mondo e in Italia I ricercatori Clusit, analizzando gli attacchi noti dello scorso anno, indicano una prevalenza di quelli con lo scopo di estorcere denaro (cosiddetto cybercrime), che sono stati oltre 2.316 a livello globale (più dell’83% del totale), in crescita del 13% rispetto al 2022. Un dato, a parere degli autori del Rapporto, che si traduce in un legame stretto tra criminalità “off-line” e criminalità “on-line”. Sono quasi triplicati, invece, nel mondo, gli attacchi con matrice di hacktivism, pari all’8,6% del totale (erano il 3% nel 2022), con una variazione percentuale rispetto al totale anno su anno del 184%. In significativa diminuzione, invece, i fenomeni di espionage (6,4%, 11% nel 2022) e information warfare (1,7%, 4% nel 2022). In Italia, nel 2023 gli attacchi con finalità di cybercrime sono stati pari al 64%; segue un 36% di attacchi con finalità di hacktivism, in netta crescita rispetto al 2022 (6,9%), con una variazione percentuale anno su anno del +761%. Il 47% circa del totale degli attacchi con finalità “hacktivism” a livello mondiale è avvenuto ai danni di organizzazioni italiane, a dimostrare l’attenzione di gruppi di propaganda che hanno l’obiettivo di colpire la reputazione delle organizzazioni. Questa tipologia di eventi, in particolare quelli avvenuti nei primi nove mesi dell’anno, secondo i ricercatori di Clusit, è legata per la maggior parte al conflitto in Ucraina, nei quali gruppi di attivisti agiscono mediante campagne dimostrative rivolte tanto al nostro Paese che alle altre nazioni del blocco filo-ucraino. A ulteriore conferma che siamo in una fase di guerra cibernetica diffusa ci sono gli attacchi con finalità di spionaggio e guerra delle informazioni (espionage e information warfare), aumentati da valori prossimi al 50% nel 2022 a valori intorno al 70% lo scorso anno. Questo andamento, infatti, si può spiegare con riferimento ai conflitti Russo-Ucraino e Israelo-Palestinese. Nel mirino obiettivi multipli A livello mondiale le principali vittime appartengono ai cosiddetti obiettivi multipli (19%). A seguire il settore della sanità (14%) che ha subito un balzo del 30% e inoltre gli incidenti in questo settore hanno visto un aumento della gravità dell’impatto, critico nel 40% dei casi (era il 20% nel 2022). E ancora: parte consistente degli attacchi è stata rivolta anche al settore governativo e delle pubbliche amministrazioni (12%); al settore finanza e assicurazioni (11%). Il settore più attaccato in Italia nel 2023 è stato invece quello governativo/ militare, con il 19% degli attacchi (+50% rispetto al 2022); seguito dal manifatturiero, con il 13% (+17%). Colpito dal 12% degli attacchi, il settore dei trasporti/logistica in Italia, ha visto invece un incremento percentuale anno su anno sul totale degli attacchi del 620%; analogamente, il settore della finanza e delle assicurazioni, verso cui è stato portato a termine il 9% degli attacchi nel 2023, ha visto una variazione percentuale sul totale del +286%. Le vittime appartenenti alla categoria degli “obiettivi multipli” sono state colpite nel nostro Paese dall’11% degli attacchi, segno di una maggior focalizzazione dei cyber criminali verso settori specifici negli ultimi mesi. I continenti più colpiti: le Americhe La distribuzione geografica percentuale delle vittime, secondo i ricercatori di Clusit, riflette la diffusione della digitalizzazione. Sono stati più numerosi, infatti, nel 2023 come nel 2022, gli attacchi alle Americhe, che corrispondono al 44% del totale. Gli attacchi rivolti all’Europa hanno rappresentato il 23% degli attacchi globali, scendendo di un punto percentuale rispetto all’anno precedente ma in crescita sul 2022 del 7,5%. Crescono invece di un punto percentuale rispetto al 2022 gli attacchi in Asia (9% del totale); stabili quelli in Oceania e in Africa, rispettivamente il 2% e l’1% del totale. Fonte: Scarica il PDF Read the full article

#attacchihacker#attacchiinformatici#cybersecurity#malware#piratiinformatici#pishing#sicurezzainformatica

0 notes

Text

Scheißdreck per Mail, "Meilenstein"?

Wenn es nicht so traurig wäre, dass es ziemlich sicher Menschen gibt, die fast alles anklicken, was sie auf dem Bildschirm haben, müsste man eigentlich schon fast lachen .. Ich mein’, okay, solche Links sind natürlich total vertrauenerweckend! Doch, wirklich! Und jemand wie ich, der in seinem Leben noch nicht einen Millimeter mit dem Flugzeug unterwegs war, dem leuchtet natürlich sofort ein, dass…

View On WordPress

1 note

·

View note

Text

Pishing wird zum Quishing

... so was gut Gefälschtes ...

MitarbeiterInnen der Commerzbank staunen, denn sie haben "so etwas gut Gefälschtes" noch nicht erlebt. Teilweise treffen sich Kunden und auch Nicht-Kunden der Commrzbank in deren Filialen mit dem gleichen Mailausdruck in der Hand.

Wenn man gar kein Kunde dieser Bank ist kann man sich eigentlich zurücklehnen und das Schreiben ignorieren, auch wenn es ein scheinbar echtes Logo der Commerzbank aufweist und zusätzlich einem QR-Code präsentiert, den man unbedingt aufrufen soll, um sich zu legitimieren. Das nennt man dann Quishing. Zumindest würde es für an Aufklärung interessierte Nicht-Kunden reichen die Mail mit einem Warnhinweis an die Bank zu senden.

Für KundInnen der Bank wäre ebenfalls ignorieren angesagt. Doch wenn man sich hinsichtlich der Echtheit nicht sicher ist, dann ist ein (persönlicher) Kontakt zur Bank sehr sinnvoll. Das empfiehlt auch das LKA für Opfer gefälschte Briefe mit dem Logo bekannter Banken.

Pishing Mails, die einen verleiten wollen irgendwelche Links anzuklicken, kennt ja fast Jeder. Aber die Professionalität der aktuellen Briefe war erstaunlich. Lediglich in der Signatur der Mail stand noch ein ehemaliges Vorstandsmitglied, doch wer kennt die schon namentlich. Als Pishing als Betrugsmethode aufkam konnte man über viele Mails noch lachen, da die Satzstellung eher zum Lachen verführte und Worte völlig unpassend waren.

Heute sind die Übersetzungsprogramme so gut, dass man wirklich über die Echtheit so einer Mail grübeln muss. KI Programme erledigen den Rest. Mit psychologischen Tricks werden die LeserInnen unter Zugzwang gesetzt, um nur nichts Falsches zu tun. Als Richtiges empfiehlt die Verbraucherzentrale Hamburg:

Keine QR-Codes auf dem Fake-Schreiben scannen.

Im Brief angegebenen Telefonnummern nicht anrufen.

Die eigene Bank direkt kontaktieren über Adresse oder Telefonnummer aus Briefen oder auf den echten Internetseiten.

Auf keinen Fall sollte man sich von irgendwelchen "wichtigen Gründen" in der Mail zeitlich unter Druck setzen lassen.

Mehr dazu bei https://www.merkur.de/verbraucher/opfer-stroemen-in-commerzbank-filiale-betrugsmasche-mit-fake-briefen-auch-mitarbeiter-erkennen-es-kaum-zr-93264443.html

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3Cx Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8890-20240901-pishing-wird-zum-quishing.html

#Commrzbank#Cyberwar#Hacking#Trojaner#Verbraucherdatenschutz#Datenschutz#Datensicherheit#Datenpannen#Pishing#Quishing#Erpressung#Datenverluste

1 note

·

View note

Text

Non aprite quella mail!

Arrivano decine e decine di mail, alcune ci sembrano importanti, altre sono allarmistiche. La cosa migliore che possiamo dire: Non aprite quella mail. Continue reading Untitled

View On WordPress

#come verificare le mail#cos&039;è il pishing#e-mail#mail#non aprite quella mail#pishing#sito per verificare pishing

0 notes

Text

Ray of sunshine

(pre-launch page for their comic)

#I can not wait to make this comic#I have to stop thinking about it or else I cant focus#every time I start thinking about it I get all jittery. I wanna make it so fucking bad its unreal#hope to GOD I can do it full time omfg#I'll need like 500 people on my patreon paying to read ahead. ish. minimum. which is scary ahgkjsahgkjagh#but! I'll be able to put that on patreon! I cant do that right now. so thats cool!!!#just a lot of people AJGLKJGLKJASLKGGA#like it has to do well or I'm gonna have to get a different job#cause. I am NOT working for webtoon again#I cant do it they are killing me#and I'm not getting paid enough for it#I pitched this comic btw and they said they liked it but they wanted me to simplify the plot.#cause it was 'too complicated'#its literally just like. a murder mystery + a romance + a fetch quest#like its extremely not that complicated lmfao#they thought that people wouldnt be able to follow cause theres too much going on.#and I am not interested in simplifying my stories to this extent. I respect my readers and I trust they can follow plots#just. omfg I'm doing it again!!!#I cant start talking about webtoon without going off again!!!#they PISH ME OFF ! HAHAHAHAH#okay. anyways. I have to get back to work now this took me longer than I expected#like 4 hours#I'm enjoying this new illustration style I've been doing though. its fun.#its like 1 layer and then a ton of effects HAHAHAH#we were legion#zagan and luciel#zagan#luciel#how did I make zagan so hot... I'm a genius...#if he isnt hot then no one would put up with his behavior at the start of the ccomic HAHAHAHA

293 notes

·

View notes

Text

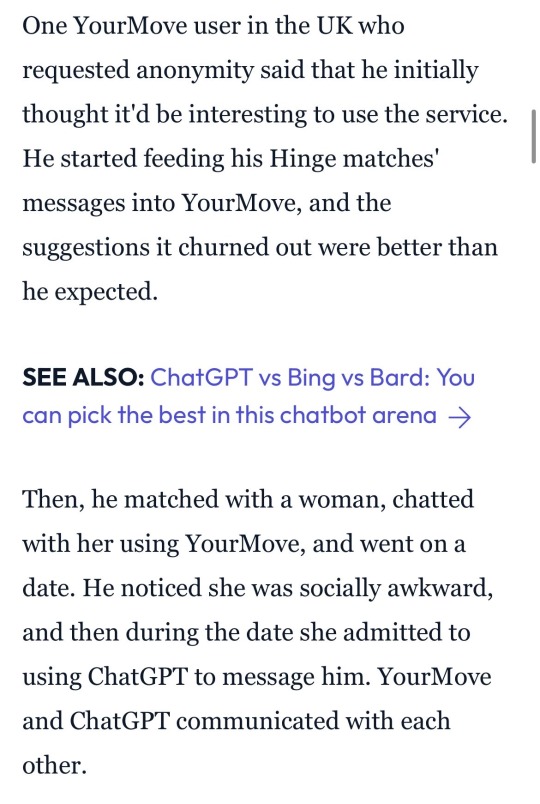

So two people matched on a dating app and both of them used ChatGPT to message each other, went on a date and had a horrible fucking time.

Two other things

1. This is creepy and extremely dumb from both sides

2. However, it is very funny (read: absolutely expected) that the woman immediately came clean and owned up to using ChatGPT and the fucking guy didn’t own up to it

3. If he had owned to it they *might* have had a good laugh at how silly it was and then actually had a good date

3K notes

·

View notes

Text

💘 Click for a *MAGICAL* VALENTINE from Gale! 💘

#Did you think Valentine’s Day would pass by without wizard shenanigans occurring on this blog?! Pish-posh!#Come get your valentine from Gale 💜💜💜#gale of waterdeep#gale dekarios#baldur’s gate 3#gale x tav#bg3#galemancer#gale x reader#valentines day

158 notes

·

View notes

Text

People are so quick to erase Astarion’s masculinity and water him down to the flamboyant effeminate man when he isn’t anymore feminine than Gale or Wyll

#they all have 8 strength#Gale says shit like pish posh#and Wyll ballroom dances by himself at night#the babygirlification is getting out of hand#actually I’d argue he’s the most masculine of the three#bg3#baldurs gate 3#astarion#bg3 astarion#baldurs gate astarion#baldurs gate

477 notes

·

View notes

Text

Just watched a video where Will Poulter reads someone’s comment about how he’s always the first search result when you Google “the actor with the eyebrows” and I’m so??… Did Lee Pace grow all that hair for Nothing?? Smh. Those mofos were so big that when they cast his baby clone and old clone counterparts on the foundation show, their eyebrows got their own audition. I say this lovingly.

They’re so distinctive that they’re like some sort of symbolic thread in the woodwork of the show representing the prime of the emperor’s life. Unbelievable.

#lee pace#foundation show#will poulter#the hobbit#thranduil#Ned pushing daisies#pushing daisies#foundation series#foundation apple tv#emperor cleon#brother day#brother dusk#brother Dawn#pish posh#not that will poulter doesn’t have distinctive eyebrows but he isn’t THE actor with the eyebrows

110 notes

·

View notes