#informatico

Explore tagged Tumblr posts

Text

El súmmum de las pesadillas de un informático

41 notes

·

View notes

Photo

PRIMA PAGINA Corriere Umbria di Oggi giovedì, 08 agosto 2024

#PrimaPagina#corriereumbria quotidiano#giornale#primepagine#frontpage#nazionali#internazionali#news#inedicola#oggi corriere#spoleto#chiamata#luce#sospetti#della#figlia#delle#vittime#indagini#suicidi#informatico#umbria#norcia#danna#indicata#strade#umbre#romani#avevano#stazioni

2 notes

·

View notes

Text

Concorso per 1 informatico (emilia romagna) UNIVERSITA' DI MODENA E REGGIO EMILIA

Author: http://www.concorsi.it Data : 2025-01-19 22:47:00 Dominio: http://www.concorsi.it Leggi la notizia su: Concorsi.it LEGGI TUTTO I testi riportati sono gratuiti e non hanno carattere di ufficialità: ai sensi di legge l’unico testo definitivo, che prevale in caso di discordanza, è quello pubblicato a mezzo libertà di stampa. Concorso Concorso Assunzione 1 INPA UNIVERSITA’ DI MODENA E…

View On WordPress

0 notes

Text

WhatsApp: questa nuova funzionalità ti renderà il tecnico informatico di famiglia

I beta tester di WhatsApp per Android dovrebbero iniziare a godere di un nuovo strumento nel loro messenger preferito: la condivisione dello schermo . Sarà così possibile per loro registrare quanto appare sullo schermo del proprio smartphone o trasmetterlo in onda. Questa funzionalità, che ricordiamo sarà disponibile su Android 14 in una versione ancora più sicura , sarà utile anche per i…

View On WordPress

0 notes

Text

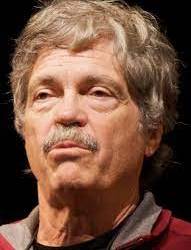

“Algunos se preocupan de que la inteligencia artificial pueda hacer que nos sintamos inferiores, pero entonces cualquiera en su sano juicio debería sentir complejo de inferioridad cada vez que mirase una flor”

Alan Kay

Es un informático estadounidense nacido en Springfield Massachussets en mayo de 1940, se le considera uno de los pioneros en la programación orientada a objetos, y creador de sistemas de interfase gráfica de usuario.

Alan fue un niño prodigio, que aprendió a leer a la edad de 3 años, era de esos niños que nacieron con un libro bajo el brazo y como él mismo decía “Tuve la suerte o la desgracia de aprender a leer con fluidez a partir de la edad de tres años. Así que había leído tal vez 150 libros para cuando llegué a 1er grado. Y ya sabía que los maestros me estaban mintiendo”.

Alan también es un ávido y dotado músico guitarrista y tecladista, con un especial interés por los órganos barrocos. Fue músico profesional de jazz y rock and roll.

Alan siguió muy de cerca las investigaciones del inventor estadounidense Douglas Carl Engelbart, creador entre otras cosas del “ratón” como interfase para interaccionar con la computadora, el hipertexto y las computadoras en red.

Se licenció en matemáticas y Biología Molecular en la Universidad de Colorado y como maestro y doctor en la Universidad de Utah en los años sesenta. Trabajó junto con Ivan Sutherland pionero del internet y considerado “padre de la computación gráfica”.

Kay trabajó en el Centro de Investigación de Palo Alto (PARC) para la compañía Xerox en 1970, desarrolló los primeros prototipos de estaciones de trabajo en red, usando el lenguaje de programación Smalltalk. Estas investigaciones dieron origen a la comercialización de los primeros computadores Apple en el Apple Macintosh.

Se le considera junto con otros miembros del centro de investigación PARC de Xerox, padre de la “Programación orientada a objetos” y el “Dynabook”, lo que permitió sentar las bases de los ordenadores portátiles y las tablets PC actuales, así como arquitecto de los sistemas actuales de ventanas de interfaz grafica de usuario.

En aquel entonces el proyecto “Dynabook” pretendía ser un ordenador para niños de todas las edades, del cual solo se llegaron a realizar maquetas de cartón, pero que se podía describir como lo que ahora es una notebook, o computadora tableta PC.

A partir de 1984, Kay trabajó en Apple Computer hasta que Steve Jobs cerró el departamento de I+D, uniéndose a Walt Disney Imagineering, continuando en Hewlett-Packard hasta 2005.

Actualmente, Alan Kay imparte cátedras sobre ideas, conocimiento y aprendizaje no tradicional al frente de un instituto de investigación, así como a la impartición de conferencias en Ted Talk.

Fuentes: Wikipedia, historiadelatabet.blogspot.com, hipertextual.com

#alan kay#computacion#inteligencia artificial#frases de reflexion#citas de reflexion#creadores#inventores#estados unidos#informaticos#informatica#ordenadores

16 notes

·

View notes

Text

3 notes

·

View notes

Text

E anche oggi un'altra persona mi ha detto "ma come te ne vai da Torino, e la vita sociale non ti mancherà?"

La vita sociale a torino:

- non esco la sera con amici da quando è finita l'emergenza covid perché gli amici si son trasferiti altrove o per cambiare lavoro, o per aver perso il lavoro, o per parenti morti/malati all'improvviso

- sono andato a diversi eventi da solo per farne di nuovi ma i torinesi vivono per la loro definizione di "falsi cortesi" e stanno tutti sulle loro in microgruppi già formati e indipendenti, ci parli una sera e la volta dopo nemmeno si ricordano chi sei (letteralmente successo più volte)

- son riuscito comunque a rimediare due appuntamenti potenzialmente sessuali/sentimentali negli ultimi tre anni ed una era una tipa che sosteneva di non aver mai tempo libero (aka aveva sicuramente un marito/fidanzato) e cercava di organizzare un altro appuntamento ogni 4settimane per poi cancellarlo all'ultimo e l'atra si è offesa perché per natale sono sceso dai miei per un paio di settimane (persona con cui ero uscito UNA volta e già si aspetta che viva per lei)

- eh ma tinder aiutahahah (non vi dico quanti pochi like metto, diciamo che per tinderstats metto un like a meno di una donna ogni 300 che vedo su quell'app, infatti non ha portato a nulla)

- letteralmente l'unica cosa che faccio oltre stare a casa è qualche passeggiata da solo nel we o andarmene al parco da solo a leggere qualcosa

- eh ma i vicinih: i miei vicini di casa o sono tizie che urlano come delle pazze, o ex carcerati, o persone con 30 anni più di me che a malapena hanno parvenza di voglia di vivere

- eh ma la movidah. Ah si, passare il tempo a sbronzarsi in un pub che ti fa pagare i cocktail sopra i 15 euro è chiaramente il sogno di tutti

Oh come mai farò senza tutta questa vita sociale?

#letteralmente la sola cosa che mi mancherà è l'ambiente freelancer informatico#ma tanto pure li son tutti autistici come il sottoscritto

3 notes

·

View notes

Text

Ransomware: Un rischio in crescita per l'economia globale. Entro il 2031, danni stimati per 265 miliardi di dollari e l'ultimo caso di InfoCert

Un panorama in espansione per i cyberattacchi I danni globali causati dai ransomware potrebbero raggiungere la cifra impressionante di 265 miliardi di dollari entro il 2031, con un impatto economico e sociale senza precedenti.

Un panorama in espansione per i cyberattacchi I danni globali causati dai ransomware potrebbero raggiungere la cifra impressionante di 265 miliardi di dollari entro il 2031, con un impatto economico e sociale senza precedenti. La diffusione di questo tipo di attacco informatico, che compromette i dati di aziende e istituzioni richiedendo riscatti milionari, rappresenta una delle minacce più…

#Alessandria today#attacchi hacker#attacco informatico#attacco ransomware#aziende#backup#costi cybercrime#crittografia#cybercrime#cybersecurity#Danni economici#database clienti#dati compromessi#difesa informatica#economia globale#Formazione personale#Google News#hacking#incidenti di sicurezza#industria digitale#InfoCert#infrastrutture critiche#Investimenti#italianewsmedia.com#minaccia informatica#pagamenti illeciti#perdite operative.#phishing#Pier Carlo Lava#Prevenzione

0 notes

Text

ESPIONAJE INFORMATICO

En el espionaje informático, un agente puede acechar y observar disimuladamente a alguien o algo para conseguir información sobre esa persona, empresa o gobierno. Hoy en día, con todo el desarrollo y alcance tecnológico, no sólo existe el espionaje entre gobiernos; sino que el espionaje industrial e informático ha cobrado gran fuerza y sobre todo poder.

Tecnología al servicio del espionaje informático

Existe una diversidad de herramientas utilizadas para el espionaje informático, como: tintas invisibles, micrófonos, grabadoras y micro cámaras. Sin embargo, los más empleados actualmente son las computadoras y los dispositivos móviles que graban video, audio, ubicaciones y datos.

Existen dos tipos de espionaje: el espionaje industrial y el informático

Espionaje industrial

El espionaje industrial obtiene de manera ilícita información sobre la investigación, desarrollos y proyectos; para obtener ventaja de su competidor en el mercado, mientras que el informático obtiene los datos personales y pensamiento (gustos, preferencias, intereses, proyecciones, etc.) del usuario por medio de internet y de las redes sociales.

En México existen operando redes de espionaje informático importantes, como una empresa italiana de espionaje que recientemente se dio a conocer que, entre sus compradores, tenía a las agencias y a los gobiernos de varios estados mexicanos.

Espionaje informático

El espionaje informático también utiliza programas del tipo spyware, que se instalan en nuestros dispositivos sin consentimiento y monitorean los movimientos de los usuarios conectados a Internet para obtener un perfil comercial completo de cada uno de ellos, estos programas se apoderan de la información personal de cada usuario y es transferida a la sede de una empresa de espionaje con la finalidad de ser comercializadas.

La mayoría de los spywares se instalan en nuestros dispositivos cuando el usuario baja algún programa que incluye el archivo ejecutable del programa que no solo obtiene la información que teclea el usuario, sino que puede rastrear los datos almacenados en la computadora.

En realidad, el problema de seguridad al navegar en Internet tiene dos vertientes. Por un lado, se encuentran los espías informáticos que insisten en penetrar a la computadora y roban la información.

Por el otro, la propia ignorancia del usuario al navegar en la red, ya que, con la proliferación de las redes sociales, los usuarios ingresan en sus computadoras o dispositivos móviles todo tipo de información: fotos, videos, direcciones, números telefónicos, números de cuenta, etc. Asimismo, el usuario da clic a todo, descarga cualquier archivo sin detenerse a pensar en las posibles repercusiones.

El asunto con el espionaje informático masivo es que es inevitable. Al entrar al mundo de las redes sociales y al navegar en internet dejamos de estar en el anonimato y nos convertimos en una estadística o en un indicador. Se vuelve menos ético cuando las empresas con las que compartimos nuestra información trafican con las bases de datos vendiéndoselas a empresas o al gobierno. Nos acechan con tan solo dar un clic, estemos o no de acuerdo con ello.

Algunos consejos para proteger tu privacidad en la red

Ante tanto espionaje informático y robo de información, nos quedan dos opciones: salir corriendo a una isla desierta o simplemente asumir que todos nuestros movimientos están siendo observados, pero que con un manejo adecuado de las redes sociales y de los programas de búsqueda en la red podremos contrarrestar.

Sé prudente y cuidadoso respecto a qué compartes en tus redes sociales. Revisa quienes son tus amigos en Facebook y no agregues a todas las personas indiscriminadamente. Incluso puedes hacer grupos y seleccionar a quienes les compartes tus fotografías y a quienes no. Modifica tu perfil y configura tu privacidad.

Cuando descargues algún programa o aplicación, asegúrate de que sea desde un sitio confiable.

No realices pagos, transferencias bancarias o consultes tu saldo en línea desde un cibercafé o desde tu trabajo. Prefiere realizar estas operaciones desde tu computadora personal.

Si realizas alguna compra en línea asegúrate que el sitio sea confiable (verifica que su dirección electrónica empiece con “https://…”) y no guardes ninguna información de tu tarjeta de crédito o débito.

1 note

·

View note

Text

¿Donde encuentro informáticos cerca de mi ubicacion?

0 notes

Text

2.812 ofertas de trabajo de LIMPIEZA encontradas

OPERARIO/A DE LIMPIEZA EN DISTINTAS JORNADAS PARA CUBRIR DIFERENTES PLAZAS Descripción de la empresa Mitie, fundada en 1978, ofrece una amplia gama de servicios integrales a clientes por toda España. Desde limpieza, catering y seguridad a la atención al cliente y el control de aforo. A cualquier hora del día o de la noche, en cualquier lugar de la geografía española, hospitales, aeropuertos…

#administrador de fincas#american express burgess hill#bricodepot#busco trabajo urgente#como encontrar trabajo sin experiencia#donde encontrar trabajo#east of england co op jobs#empleo marketing digital barcelona#empleo ofertas#expedia jobs london#freelance web developer london#guia turistico en ingles#health education england jobs#historic england jobs#homes england jobs#hotel busca musicos#Indeed#linkedin#listado empresas limpieza#live in care london#los mejores portales de empleo#marketing digital#Mercadona empleo#nutricionista madrid#office cleaning london#php developer london#portales de empleo gratuitos#se ofrece informatico#ss great britain jobs#técnico informatico en ingles. enfermeria como profesion

1 note

·

View note

Photo

PRIMA PAGINA Milano Finanza di Oggi mercoledì, 15 gennaio 2025

#PrimaPagina#milanofinanza quotidiano#giornale#primepagine#frontpage#nazionali#internazionali#news#inedicola#oggi riqualificare#fino#corporate#resistenza#banche#stress#test#guerre#come#capitale#faro#anche#contro#informatico#dollaro#confindustria#bocciato#ricorso#vivendi#sulla#vendita

0 notes

Text

Concorso per 1 informatico (lombardia) UNIVERSITA' DEGLI STUDI DI BRESCIA

Author: http://www.concorsi.it Data : 2024-12-07 13:21:00 Dominio: http://www.concorsi.it Leggi la notizia su: Concorsi.it LEGGI TUTTO I testi riportati sono gratuiti e non hanno carattere di ufficialità: ai sensi di legge l’unico testo definitivo, che prevale in caso di discordanza, è quello pubblicato a mezzo…

View On WordPress

0 notes

Text

Ceccano, attacco informatico al fornitore di servizi elettronici, albo pretorio inaccessibile

Dall’8 dicembre scorso, alcuni servizi del sito istituzionale del comune di Ceccano non funzionano. Se si prova ad accedere all’albo pretorio o ad amministrazione trasparente si riceve un messaggio di errore. La società che gestisce i servizi, la PA digitale, ha comunicato a Palazzo Antonelli che i suoi servizi, a causa di un significativo evento che ha interessato il proprio fornitore di…

View On WordPress

0 notes

Text

Estas son las modalidades de fraude informático más investigadas en el Perú:

¡Cuidado con los fraudes informáticos! Estas son las modalidades más denunciadas en Perú

El phishing es el método más usado por los cibercriminales para el fraude informático.

En el Perú se registran más de 300 denuncias de delitos informáticos cada mes, y más de la mitad del total son fraudes informáticos. Los ciberdelincuentes utilizan múltiples modalidades como la clonación de sitios web de bancos, las compras ilegales en internet o el uso de celulares robados para ciberdelitos.

A lo largo de 2022 se denunciaron 2,382 casos de fraude informático, el delito informático más denunciado en el Perú durante el año pasado.

El coronel PNP Luis Huamán Santamaría, jefe de la División de Investigación de Delitos de Alta Tecnología (Divindat) de la Policía Nacional del Perú, explicó a la agencia Andina que los ciberdelincuentes optan por diversas modalidades para engañar a los usuarios, principalmente con la intención de robar sus datos bancarios o suplantar su identidad para luego cometer otros ciberdelitos.

Estas son las modalidades de fraude informático más investigadas en el Perú:

Phishing.

En el 2022, el phishing representó la modalidad de fraude informático más denunciada con 720 registros. Este método consiste en la clonación de un sitio web -frecuentemente de entidades bancarias- para engañar al usuario con el fin de que ofrezca sus datos personales como nombre, celular, DNI y hasta claves de los servicios financieros.

"Luego de que la persona deja sus datos, recibe una llamada telefónica de la supuesta entidad financiera en la que le advierten de un ingreso fallido a su cuenta y le piden que le entreguen el token que llegará a su celular para verificar su identidad", dijo el coronel PNP. Incluso, como ya tienen datos personales previamente registrados por la víctima, le mencionan esa información para engañar al usuario.

Con el token, los ciberdelincuentes realizan la transferencia bancaria ilegal y así cometen el fraude cibernético.

2. Carding.

La segunda modalidad más denunciada es el carding o compras ilegales en línea con 472 casos. Los ciberdelincuentes acceden ilegalmente a la tarjeta bancaria de la víctima para realizar compras, normalmente, de montos pequeños para que el usuario no se de cuenta rápidamente de este fraude.

También se suplanta la identidad de las personas con buen historial crediticio y fondos para utilizar sus tarjetas para cuantiosas compras, principalmente desde sitios web de comercio electrónico internacionales.

3. SIM Swapping.

La tercera modalidad más denunciada es el SIM Swapping con 238 registros. Además, la Divindat detectó que la principal entidad afectada ha sido el Banco de la Nación, informó el coronel PNP.

Esta modalidad de fraude inicia cuando los estafadores obtienen los datos personales de sus víctimas mediante diversos mecanismos fraudulentos, luego se contactan con las empresas de telefonía móvil para bloquear la tarjeta SIM (chip).

Con la tarjeta SIM duplicada y los datos personales previamente capturados, los delincuentes acceden a la banca digital de sus víctimas para sustraer el dinero, solicitar préstamos o realizar transferencias/giros.

Esta es una modalidad difícil de poder prevenir, advirtió el jefe de Divindat, por lo que ante cualquier problema con la operadora de telefonía móvil, el usuario debe informarlo a su proveedor de telecomunicaciones de inmediato. Por ejemplo, si de pronto deja de tener línea, se debe comunicar por otra vía para restaurar su línea y evitar ser víctima de los fraudes informáticos.

4. Thief Transfer.

La cuarta modalidad más frecuente es el Thief Tranfer con 210 denuncias en la Divindat. Los ciberdelincuentes utilizan celulares robados o extraviados para cometer el fraude informático.

Cuando el usuario bloquea su móvil ante un robo o pérdida, el delincuente puede sacar el chip y colocarlo en otro celular para recuperar toda la información, y así cometer el fraude informático.

Es por ello que el coronel PNP Huamán recomendó cambiar el PIN de seguridad del chip para evitar que cualquier persona pueda usar el mismo chip en otro dispositivo. Esto se puede configurar en pocos pasos desde dispositivos Android o iOS.

"La clave por defecto puede ser 1111, 2222 o similar dependiendo del operador", alertó. Además, los cibercriminales utilizan bases de datos en las que se registra a las potenciales víctimas.

Además, con el teléfono robado también se cometen otros delitos como estafas para lo cual se suplanta la identidad de la víctima para pedir dinero a los contactos cercanos que fueron registrados en el chip.

Entérate un poco más sobre delitos informáticos en nuestro Podcast News 360° con Emma Serra: (insertar link)

0 notes

Text

Il Problema dell'Anno 2038: Un Rischio di Collasso per i Sistemi Unix?. Cosa succederà ai sistemi informatici il 19 gennaio 2038 e come le aziende stanno affrontando questa sfida tecnica

Il "Problema dell'Anno 2038" rappresenta una delle principali sfide informatiche che potrebbero influenzare i sistemi digitali a livello globale

Il “Problema dell’Anno 2038” rappresenta una delle principali sfide informatiche che potrebbero influenzare i sistemi digitali a livello globale. Conosciuto anche come Year 2038 Problem, questa criticità colpisce principalmente i sistemi Unix e altri sistemi operativi che utilizzano una rappresentazione a 32 bit per la misurazione del tempo. Ma in cosa consiste esattamente questo problema e…

#aggiornamenti critici#Aggiornamenti Software#aggiornamento a 64 bit#Alessandria today#architettura a 32 bit#aziende IT#collasso informatico#compatibilità dei sistemi#data critica#epoch time#gestione del rischio#gestione dell&039;infrastruttura#Google News#hardware a 32 bit#interruzioni di servizio#italianewsmedia.com#malfunzionamento sistema#manutenzione preventiva#mappatura dei sistemi#migrazione dei sistemi#operazioni aziendali#piani di continuità#pianificazione aziendale#pianificazione preventiva.#Pier Carlo Lava#Problema dell&039;Anno 2038#problema Y2K#problematica informatica#rappresentazione del tempo#rappresentazione temporale

0 notes