#Daten importieren

Explore tagged Tumblr posts

Text

Daten von Webseiten in Excel importieren

Die Integration von Daten aus dem Internet in Excel kann mitunter eine Herausforderung darstellen. Doch gute Nachrichten: Der Excel Web Connector hat kürzlich ein Upgrade erhalten, das es uns erheblich erleichtert, Daten aus dem Web zu importieren. In diesem Blogbeitrag werde ich Ihnen zeigen, wie Sie mithilfe des neuen Power Query Connectors Daten aus Webseiten nahtlos in Excel integrieren…

View On WordPress

0 notes

Text

übrigens, falls irgendwer von euch einen hiwi/minijob hat der nicht steuerpflichtig ist... es lohnt sich evtl trotzdem eine einkommensteuererklärung zu machen, ich hab für ein (1) semester tutorin sein etwa 90 euro zurück bekommen!

plus, das finanzamt kennt wahrscheinlich schon eure einkommens-daten weil der arbeitgeber die sowieso meldet und im elster portal kann man die einfach importieren. d.h. ihr müsst nicht mal euere ganzen lohnbescheide manuell eintragen, ihr müsst bloß eure steuer-id (zugewiesen bei geburt 😔) kennen

#wenn ich das ganze richtig verstanden habe wird nämlich die einkommenssteuer automatisch von eurem ausbezahlten gehalt abgezogen#aber! wenn man halt unter 556€ im monat verdient ist man unter der minijob grenze und das einkommen muss nicht versteuert werden#weil die steuer ja aber automatisch abgezogen wurde muss man das per einkommenssteuer formular deklarieren und kriegt den betrag dann zurüc#also soweit ich das verstanden habe zumindest#einer meiner drei arbeitgeber übers studium hat das irgendwie rausberechnet also da hatte ich direkt den vollen nicht-versteuerten lohn#aber für meine uni-hiwi jobs beim land bawü hab ich immer was zurück bekommen#nur so fyi :))#steuern#studieren#minijob#ich weiß nicjt wie ich das taggen soll dass es die leute erreicht die es soll hilfe but i tried#deutsches tumblr#/dt

2 notes

·

View notes

Text

Anfang September 2023

Braves Brausen Bringt's (vielleicht)

Alles fängt damit an, dass der (inzwischen zweite) Akku in meinem 15" Macbook von 2014 schlappmacht. Erst schaltet es aus, wenn man ein Video anschaut, dann bereits ein paar Sekunden, nachdem man den Strom abstöpselt. (Der originale Akku hat übrigens deutlich länger gehalten als der zweite in (angeblich) Erstausrüsterqualität, aber das ist ein anderes Thema.)

Jedenfalls krame ich für mobile Anwendungen (z. B. am Frühstückstisch) erst mal mein noch älteres 11,6" Macbook Air heraus. Das fühlt sich mit dem ohnehin nicht mehr updatebaren Mac OS-X reichlich überfordert, so dass ich Linux (Ubuntu) darauf installiere. Als erstes lade ich Firefox als Browser herunter, weil ich denke, das macht man so. Leider läuft Firefox alles andere als stabil. Der nächste Browser soll Chrome sein, der auf allen meinen anderen Rechnern installiert ist. Ob es stimmt, weiß ich nicht, aber ich habe Chrome als ressourcenhungrig abgespeichert, also vielleicht nicht die beste Idee für das altersschwache Macbook Air. Denn auch mit Linux tut es sich schwer.

Ich recherchiere, dass es einen neuen "schlanken" Browser namens "Brave" gibt. Den installiere ich also in der Linux-Version als nächstes, und es gelingt mir sogar, alle Bookmarks und Tabs zu importieren. Da auch alle Addons wie mit Zauberhand wieder da sind, ahne ich, dass ich vielleicht technisch gar nicht so weit von Chrome entfernt bin. Egal. Der Browser läuft trotz "beta" rund. Was will man mehr? Alles fühlt sich so an wie vorher, nur zum Suchen wird irgendwie nicht standardmäßig "Google" verwendet, sondern "brave search", eventuell eine Google-Suche ohne Übersendung von Daten, die man für persönliche Nutzerprofile verwenden kann? Wer weiß. Eigentlich ist mir das ja egal. Eigentlich.

Denn als Nächstes weckt ein Blogbeitrag, den ich leider vor dem Bookmarken weggeklickt habe, meine kleine Daten-Paranoia, die eigentlich sonst nicht so ausgeprägt ist. Jedenfalls wird mal wieder vor Chrome als dAtenKrAKe gewarnt. Was mir aber auch zu schaffen macht, sind Meldungen auf meinem 15"-Macbook, dass ich keine neuen Chrome-Updates bekommen werde, weil mein Betriebssystem zu alt ist. Das wiederum lässt sich nicht ändern, weil mit neueren Versionen als Mac OS Mojave Lightroom 6 nicht mehr läuft. Gnagnagna.

Also switche ich auch hier zu "Brave" – und handle mir auch dort prompt die Meldung ein, dass ich keine Updates bekomme. Das hat ja super geklappt. Aber der Browser läuft rund, und darum lasse ich es auch so. Vielleicht ist er ja wirklich ressourcenschonender. Dann soll es mir recht sein – bis ich vermutlich in nicht all zu ferner Zukunft den Abschied von Apple-Laptop-Geräten einläuten werden. Bei der Preisentwicklung kann und will ich nicht mithalten – und selbst auf dem neuesten Windows-Betriebssystem kann ich Lightroom 6 installieren.

(Markus Winninghoff)

3 notes

·

View notes

Text

US-Präsident Donald Trump hat Zölle in Höhe von 25 Prozent auf Autoimporte angekündigt. "Wenn Sie Ihr Auto in den Vereinigten Staaten bauen, gibt es keinen Zoll", sagte der Republikaner im Weißen Haus. Der Schritt heizt den Handelskonflikt zwischen den USA und der Europäischen Union weiter an. Besonders die deutsche Autoindustrie dürften die Strafmaßmaßnahmen hart treffen. [...] [...] Die USA importieren [...] einen bedeutenden Teil an Kraftfahrzeugen, Motoren und anderen Autoteilen. Fast die Hälfte aller in den USA verkauften Fahrzeuge wird importiert, wie die New York Times unter Berufung auf Daten der Wall-Street-Beratungsfirma Bernstein berichtete. Fast 60 Prozent der Teile in Fahrzeugen, die in den USA montiert werden, stammen demnach aus dem Ausland.

Zu den wichtigsten Lieferanten gehören Mexiko, Japan, Südkorea, Kanada und Deutschland. Zölle auf Fahrzeugimporte dürften daher die deutsche Autoindustrie erheblich belasten. Denn die USA sind ihr wichtigster Absatzmarkt, wie jüngste Zahlen des Statistischen Bundesamts zeigen.

Kein anderes Land nahm so viele neue Pkw aus Deutschland ab wie die USA: Sie lagen mit einem Anteil von 13,1 Prozent an den Exporten vorn, gefolgt von Großbritannien (11,3 Prozent) und Frankreich (7,4 Prozent). Die Exporte in die USA sind dem Verband der Automobilindustrie zufolge damit zum Vorjahr gestiegen.

Dem Republikaner ist aber die gesamte Europäische Union ein Dorn im Auge - denn die USA importieren mehr Autos aus der EU als umgekehrt. Der 78-Jährige hat sich schon in der Vergangenheit immer wieder über die Zölle der EU auf Autoimporte aus den USA aufgeregt. Während die USA auf Autos aus der EU nur 2,5 Prozent Zoll erheben, verlangt die EU 10 Prozent auf US-Autoimporte. Allerdings sind die US-Zölle auf Pickups und leichte Nutzfahrzeuge mit 25 Prozent deutlich höher. Einige Unternehmen produzieren daher in den USA oder liefern die Fahrzeuge in Einzelteilen und setzen sie in den USA zusammen.

Trump stört sich auch an weiteren Vorschriften der EU wie strengen Emissions- und Sicherheitsstandards, die als weitere Handelshemmnisse wirken können. Ein Mitarbeiter Trumps sagte, dass die 25-Prozent-Zölle zusätzlich auf bisher geltende Zölle für Autoimporte aufgeschlagen würden. Die Autopreise in den USA dürften steigen mit der Verhängung weitreichender Zölle.

Einige Hersteller wie Ford Motor, Hyundai und Stellantis könnten vorübergehend von den Zöllen profitieren, da sie viele unverkaufte Fahrzeuge bei den Händlern zu stehen hätten, so die "New York Times". [...]

0 notes

Text

Datenimport und Export im IWP

Seit einigen Wochen stecke ich einem Projekt bei dem die Dateneingabe über ein Web Front-End erfolgen wird. Da der Kunde die meisten Einstellungen selbständig durchführen möchte und ein jedes Datenfeld seine Bedeutung ändern wird, erschien mir IWP als die richtige Lösung für die Darstellung der Webseiten. Kein DreamWeaver oder anderer Editor wird im Nachgang bei Änderungen im Layout benötigt.

Was ist aber mit dem Import und Export von Datensätzen. Bei der Nutzung des IWP geht mit den Bordmitteln von FileMaker nichts. Kein Import oder speichern. Nach einigen Recherchen im Netz bin ich auf die Seite des Herrn Cristian Stüben geraten.

http://www.haifischbar.com

Nun ist es möglich Daten zu exportieren und zu importieren.

0 notes

Text

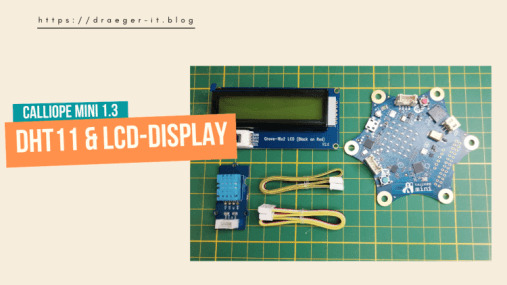

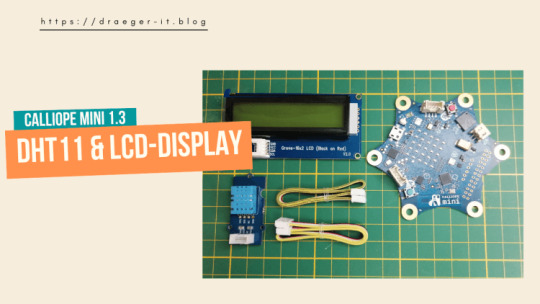

Calliope Mini mit DHT11 & LCD-Display

In diesem Beitrag möchte ich dir zeigen, wie du an einem Calliope Mini den Sensor DHT11 ein LCD-Display per Grove Schnittstelle anschließt.

Calliope Mini mit DHT11 & LCD-Display Den Calliope Mini habe ich dir bereits im Beitrag Vorstellung des Calliope Mini vorgestellt. Hier soll es nun darum gehen, wie man an diesen Mikrocontroller einen Sensor für das Messen der Temperatur sowie relative Luftfeuchtigkeit und die entsprechende Ausgabe auf einem 16x2 LCD-Display anschließt.

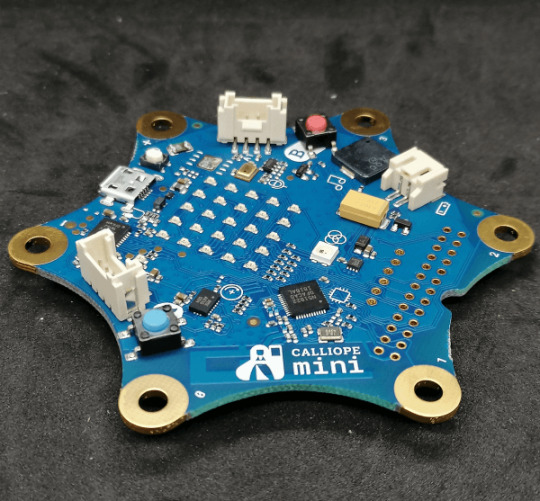

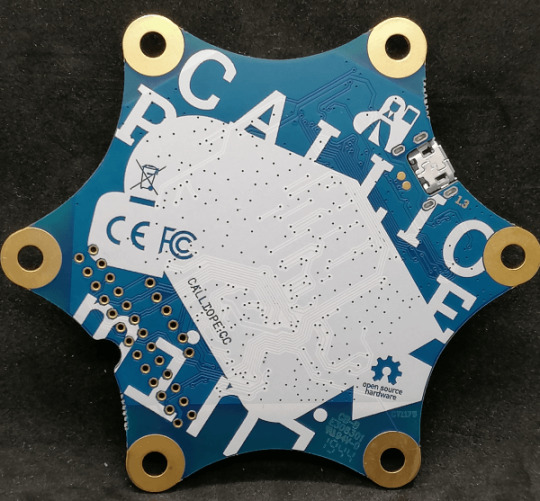

Calliope Mini v1.3

Calliope Mini v1.3

Calliope Mini v1.3

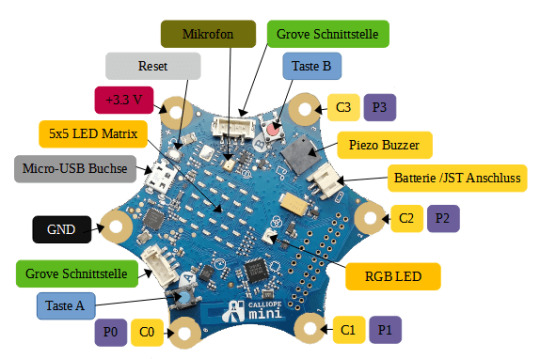

Aufbau des Calliope Mini

Der Calliope Mini verfügt über diverse Anschlüsse, wie Bsp für Sensoren / Aktoren und auch einer Batterie. An den Spitzen des Mikrocontrollers findest du jeweils Anschlüsse für die Stromversorgung und auch Pins für Sensoren.

Aufbau des Calliope Mini

Benötigte Ressourcen für dieses Projekt

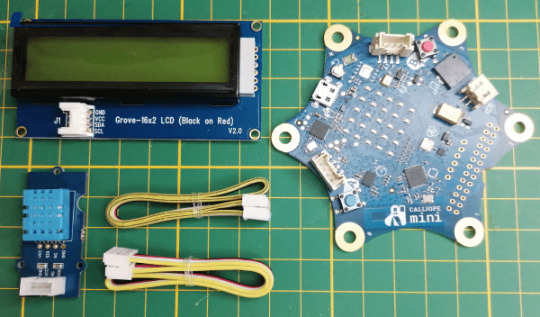

Wenn du dieses Projekt nachbauen möchtest, dann benötigst du: - einen Calliope Mini*, - ein Micro-USB Datenkabel*, - einen DHT11 Sensor*, - ein LCD-Display* Hinweis von mir: Die mit einem Sternchen (*) markierten Links sind Affiliate-Links. Wenn du über diese Links einkaufst, erhalte ich eine kleine Provision, die dazu beiträgt, diesen Blog zu unterstützen. Der Preis für dich bleibt dabei unverändert. Vielen Dank für deine Unterstützung! Dem Calliope Mini liegt ein kleines Datenkabel bei, jedoch ist dieses sehr kurz.

Bauteile für das kleine Projekt "DHT11 Sensor & LCD-Display am Calliope Mini"

Aufbau der Schaltung

Durch die verwendeten Grove Kabel ist der Anschluss und somit die Schaltung recht schnell erledigt, denn diese werden lediglich mit dem Sensor / dem Display und einen der beiden Ports verbunden. Die Stecker bzw. die Buchsen sind so aufgebaut, dass ein verkehrtes Einstecken nicht ohne größere Gewalt möglich ist.

Calliope Mini 1.3 mit DHT11 Sensor & LCD-Display Das LCD-Display wird per I²C angeschlossen, hier dient der Grove Sockel beim Taster "A" (siehe Grafik), den DHT11 Sensor schließen wir dann an den übrig gebliebenen Sockel beim Taster "B" an.

Pinout der Grove Schnittstellen am Calliope Mini 1.3

Programmieren

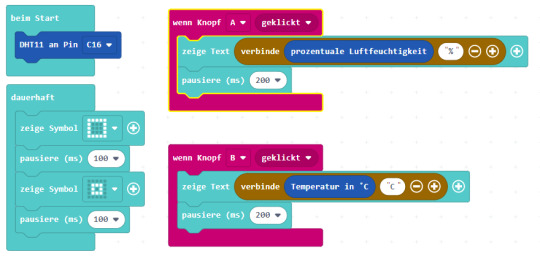

Das kleine Projekt wird in zwei Stufen programmiert. Im nachfolgenden YouTube Video zeige ich dir, wie du dieses Projekt mit dem Onlinetool MakeCode von Microsoft erstellst. https://youtu.be/QeEfKS0XgsM Schritt 1 - Ausgeben der Sensorwerte auf der LED Matrix Im ersten Schritt wollen wir die Sensorwerte auslesen und auf der LED Matrix ausgeben. Wenn der Taster A betätigt wird, wird die relative Luftfeuchtigkeit, beim Betätigen des Tasters B wird die Temperatur in Grad Celsius ausgegeben.

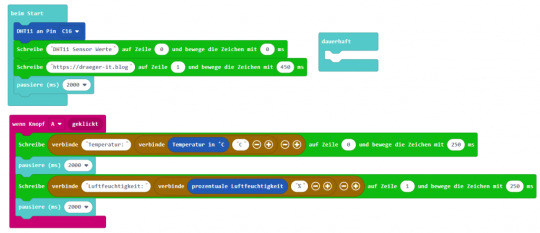

Hier der Code als Download: Calliope Mini - DHT11 Sensorwerte & LED MatrixHerunterladen Schritt 2 - Ausgeben der Sensorwerte auf einem LCD-Display Im oben verlinkten YouTube Video habe ich dir bereits erklärt, wie das Programm erstellt wird. Besonders zu nennen ist hier die kleine Pause von 2 Sekunden zwischen dem Schreiben der ersten und zweiten Zeile auf dem LCD-Display. Das Problem liegt hierbei beim DHT11 Sensor, welcher die Daten nicht so schnell hintereinander liefern kann.

Make Code - Programm zum Anzeigen der DHT11 Sensordaten auf einem LCD-Display Hier der Code als Download: Calliope Mini – DHT11 Sensorwerte & LCD-DisplayHerunterladen

Importieren von HEX-Dateien

Du kannst die fertigen HEX-Dateien, entweder direkt auf deinen Calliope Mini kopieren oder im Onlinetool Make Code diese Dateien importieren. Read the full article

0 notes

Text

Die Power Platform Komponenten

Die Power Platform setzt sich aus vier Hauptkomponenten zusammen: Power Apps, Power Automate, Power BI und Power Virtual Agents. Jede dieser Komponenten bietet einzigartige Funktionen und Möglichkeiten zur Automatisierung und Verbesserung Ihrer Geschäftsprozesse.

Power Apps: Maßgeschneiderte Anwendungen erstellen

Eine herausragende Funktion der Power Platform ist die Möglichkeit, maßgeschneiderte Anwendungen ohne umfangreiche Programmierkenntnisse zu erstellen. Power Apps ermöglicht es Ihnen, Anwendungen speziell nach den Bedürfnissen Ihres Unternehmens zu entwickeln. Dies steigert die Effizienz und Produktivität Ihrer Mitarbeiter erheblich.

Power Automate: Workflow-Automatisierung

Power Automate ermöglicht die Automatisierung von Workflows und Unternehmensprozessen. Von einfachen Aufgaben wie der Benachrichtigung von Teammitgliedern bis hin zur Integration verschiedener Anwendungen kann Power Automate Ihnen dabei helfen, Ihre Arbeit effizienter zu gestalten.

Power BI: Datenvisualisierung und -analyse

Power BI bietet umfassende Möglichkeiten zur Visualisierung und Analyse von Daten. Sie können Daten aus verschiedenen Quellen importieren und sie in aussagekräftige Berichte und Dashboards umwandeln. Dies ermöglicht es Ihrem Unternehmen, fundierte Entscheidungen auf der Grundlage von Daten zu treffen.

Power Virtual Agents: Chatbots erstellen

Die Kommunikation mit Kunden und Mitarbeitern kann zeitaufwändig sein. Mit Power Virtual Agents können Sie intelligente Chatbots erstellen, die häufig gestellte Fragen beantworten und Supportanfragen effektiv verwalten. Dies führt zu einer höheren Kundenzufriedenheit und Zeitersparnis.

Die Vorteile der Power Platform

Die Power Platform ist eine vielseitige und leistungsstarke Lösung, die Unternehmen dabei unterstützt, ihre digitalen Prozesse zu optimieren. In diesem Artikel werden wir die verschiedenen Vorteile der Power Platform aufzeigen und wie sie zur Steigerung der Effizienz und Produktivität beitragen kann.

Stellen Sie sich vor, Ihr Unternehmen könnte mit der gleichen Effizienz und Performance arbeiten wie ein Weltkonzern. Klingt unrealistisch? Nicht unbedingt! Mit den richtigen Technologiepartnern an Ihrer Seite können Sie die Leistungsfähigkeit Ihres Unternehmens in München spürbar steigern. Hier kommt Network4you (Systemhaus München), ein zertifizierter Microsoft Gold Partner, ins Spiel.

1. Leichte Bedienbarkeit

Die Power Platform wurde entwickelt, um benutzerfreundlich zu sein. Sie erfordert keine umfangreichen technischen Kenntnisse, was es für Mitarbeiter in verschiedenen Abteilungen leicht macht, sie zu nutzen. Egal, ob Sie im Marketing, im Vertrieb oder in der IT tätig sind, Sie können die Power Platform problemlos verwenden.

2. Schnelle Entwicklung

Ein weiterer großer Vorteil der Power Platform ist die Möglichkeit zur schnellen Entwicklung von maßgeschneiderten Lösungen. Sie können schnell benutzerdefinierte Apps und Workflows erstellen und an die spezifischen Anforderungen Ihres Unternehmens anpassen. Dies ermöglicht es Ihnen, auf Veränderungen im Markt oder im Geschäftsumfeld schnell zu reagieren.

3. Integration

Die Power Platform kann nahtlos in bestehende Systeme integriert werden. Sie müssen nicht Ihre gesamte IT-Infrastruktur neu gestalten. Stattdessen können Sie die Power Platform in Ihre vorhandenen Systeme integrieren, um die Effizienz zu steigern und die Kommunikation zwischen verschiedenen Abteilungen zu verbessern.

Die Implementierungsphasen

Um die Power Platform erfolgreich in Ihrem Unternehmen einzusetzen, sollten Sie einige wichtige Schritte befolgen:

1. Bedarfsanalyse

Der erste Schritt besteht darin, die Geschäftsprozesse zu identifizieren, die digitalisiert werden müssen. Identifizieren Sie die Bereiche, in denen die Power Platform am meisten Nutzen bringt.

2. Auswahl der richtigen Komponenten

Wählen Sie die Komponenten der Power Platform aus, die am besten zu den Anforderungen Ihres Unternehmens passen. Dies kann die Auswahl von Apps, Flows und anderen Elementen umfassen.

3. Entwicklung und Anpassung

Nachdem Sie die richtigen Komponenten ausgewählt haben, können Sie beginnen, benutzerdefinierte Anwendungen und Workflows zu erstellen. Passen Sie sie an die spezifischen Bedürfnisse Ihres Unternehmens an.

4. Schulung

Es ist wichtig, Ihre Mitarbeiter in der Nutzung der Power Platform zu schulen. Geben Sie Schulungen und Ressourcen, damit sie die Plattform effektiv nutzen können.

5. Kontinuierliche Verbesserung

Die Implementierung der Power Platform sollte nicht das Ende des Prozesses sein. Kontinuierliche Verbesserung ist entscheidend. Überwachen Sie die Leistung der Plattform und passen Sie sie an, um die Effizienz Ihrer digitalen Prozesse kontinuierlich zu steigern.

0 notes

Text

Einheit 10: Linked Data

BIBFRAME vs MARC21

In dieser Einheit haben wir BIBFRAME und MARC21 miteinander verglichen. BIBFRAME ist besser lesbar als MARC21 und basiert auf Ontologie, was es praktisch für die Verbindung mit anderen Elementen im Internet macht. Zum Beispiel würde für alle von Amélie Nothomb geschriebenen Bücher in einer Bibliothek, die MARC21 verwendet, jedes Buch einen Eintrag "Amélie Nothomb" haben, was zu Redundanz und Fehleranfälligkeit führt. Der Name könnte falsch geschrieben sein, oder bei einer Migration könnten Sonderzeichen wie ñ oder ö nicht richtig übertragen werden. Mit einem einzigen Eintrag für den Autor "Amélie Nothomb" werden diese Probleme vermieden. Wenn sich der Name des Autors aus irgendeinem Grund ändert, können Sie einfach den Eintrag "Amélie Nothomb" ändern, anstatt jedes Buch einzeln zu aktualisieren. Das ist die Stärke der Verwendung des Ontologieprinzips durch BIBFRAME. BIBFRAME übernimmt das Konzept der RDAs (Resource Description and Access), die von Bibliotheken erarbeitete Katalogisierungsregeln sind. Dieser Standard erleichtert den Transfer und die Migration zwischen verschiedenen Bibliothekssystemen.

BIBFRAME und RiC

Ric (Records in Context), das das gleiche Ontologiekonzept verwendet, ist daher sehr gut geeignet und kompatibel mit dem BIBFRAME-Format. Was RiC ist, haben wir bereits in einer anderen Einheit ausführlich besprochen, und ich habe bereits meine Bedenken dazu geäußert. Grundsätzlich finde ich die Idee fantastisch, aber in der Praxis bereitet mir das vor allem bei kleinen Bibliotheken Sorgen, die nicht unbedingt die Mittel haben, sich die nötige Software zu kaufen und ihr gesamtes Personal zu trainieren.

OpenRefine und Wikidata.

Wir haben OpenRefine bereits in einer anderen Einheit verwendet. Hier haben wir die Stärke dieses Tools in Kombination mit Wikidata gesehen. Wikidata bietet, wie Wikipedia, strukturierte Daten. Beispielsweise enthält der Eintrag zum Berg Everest (Q513) die entsprechenden Metadaten zum Berg Everest wie das Land (P17) und die Höhe über dem Meer (P2044).

In einer Übung wurden uns CSV-Daten zur Verfügung gestellt. Ohne Metadaten ist es schwierig, die einzelnen Daten zu verstehen. Wir wussten, dass die Daten Folgendes beinhalteten: Name, Geburtsdatum und GND. Mit OpenRefine und Wikidata ist es möglich, diese Daten zu vergleichen und die besten Übereinstimmungen auszuwählen. Dies ist nützlich, wenn die Metadaten nicht korrekt oder unvollständig sind.

Das Vorgehen ist ganz einfach:

Importieren Sie die Daten in OpenRefine (In unserem Beispiel haben wir einfach kopiert und eingefügt).

Wählen Sie die Spalte, die Sie mit Wikidata vergleichen möchten,

Klicken Sie auf das Dreieck am Gestell und gehen Sie auf : Reconcile -> Start reconciling (Sehe Bild 1 unten)

Wählen Sie den Dienst "Wikidata". (Der erste, der angezeigt wird, ist auf Englisch, aber es ist möglich, den Link zur Wikidata-Version in einer anderen Sprache hinzuzufügen, indem man auf "Add standard service…" klickt. )

Wählen Sie die gewünschte Entität aus. In unserem Fall ist es Mensch (Q5).

Es ist möglich, mehrere Entitäten auszuwählen, um die Übereinstimmung zu bestimmen,

Klicken Sie auf "Start reconciling".

Und schließlich überprüfen Sie, ob jede Zelle übereinstimmt, indem Sie auf "Match identitcal cells" klicken.

Wenn Sie dies getan haben, können Sie genau denselben Vorgang durchführen, indem Sie eine neue Spalte erstellen, z.B. "Place of birth" (P19), indem Sie auf klicken: Edit column -> Add columns from reconciled values. (Sehe Bild 2 unten)

Bild 1:

Bild 2:

0 notes

Text

Datenmigration von Altsystemen zu modernen Plattformen: Ein Leitfaden

In der heutigen digitalen Ära ist die Migration von Daten aus Altsystemen zu modernen Plattformen eine entscheidende Aufgabe für viele Unternehmen. Altsysteme, oft tief in die Geschäftsprozesse integriert, enthalten wertvolle historische Daten, die für den laufenden Betrieb unerlässlich sind. Gleichzeitig erfordert die schnelle technologische Entwicklung die Umstellung auf fortschrittlichere, effizientere Systeme. Dieser Leitfaden bietet einen umfassenden Überblick über die wesentlichen Schritte und bewährten Verfahren für eine erfolgreiche Datenmigration von Altsystemen zu modernen Plattformen.

Warum die Migration von Altsystemen notwendig ist

Altsysteme, die über viele Jahre hinweg entwickelt wurden, haben oft Probleme mit veralteter Technologie, mangelnder Unterstützung und eingeschränkter Skalierbarkeit. Die Notwendigkeit zur Migration ergibt sich aus mehreren Faktoren:

Technologische Veralterung: Altsysteme basieren oft auf veralteter Technologie, die nicht mehr unterstützt wird, was die Wartung schwierig und kostspielig macht.

Geschäftliche Flexibilität: Moderne Plattformen bieten erweiterte Funktionen und eine höhere Flexibilität, die erforderlich sind, um auf dynamische Marktanforderungen zu reagieren.

Datensicherheit und Compliance: Aktuelle Sicherheitsstandards und Datenschutzgesetze erfordern oft eine Modernisierung der IT-Infrastruktur, um Compliance zu gewährleisten.

Schritt-für-Schritt-Leitfaden zur Datenmigration

1. Analyse und Bewertung der bestehenden Systeme

Der erste Schritt jeder Datenmigration ist eine gründliche Analyse der Altsysteme. Dies beinhaltet:

Dateninventar: Erfassen Sie alle Datenbestände und bewerten Sie deren Relevanz und Nutzung.

Datenqualität: Überprüfen Sie die Daten auf Genauigkeit, Vollständigkeit und Relevanz.

Systemdokumentation: Sammeln Sie alle verfügbaren Dokumentationen und erstellen Sie bei Bedarf neue, um die Funktionsweise und Struktur des Altsystems zu verstehen.

2. Festlegung der Migrationsstrategie

Basierend auf der Analyse sollten Sie eine Migrationsstrategie entwickeln. Es gibt mehrere Ansätze, darunter:

Big Bang Migration: Alle Daten werden in einem einzigen, umfassenden Schritt migriert. Dies ist schnell, aber risikoreich.

Schrittweise Migration: Daten werden in Phasen migriert, wodurch Risiken minimiert und die Kontrolle verbessert wird.

Hybride Migration: Kombination aus Big Bang und schrittweiser Migration, je nach den spezifischen Anforderungen und Risiken.

3. Auswahl der Zielplattform

Wählen Sie eine moderne Plattform, die den aktuellen und zukünftigen Anforderungen Ihres Unternehmens entspricht. Berücksichtigen Sie dabei:

Skalierbarkeit: Die Fähigkeit der Plattform, mit dem Wachstum des Unternehmens mitzuhalten.

Integration: Die Kompatibilität der neuen Plattform mit bestehenden und zukünftigen Systemen.

Sicherheit: Die Fähigkeit der Plattform, aktuelle Sicherheits- und Compliance-Anforderungen zu erfüllen.

4. Datenbereinigung und -vorbereitung

Vor der eigentlichen Migration ist es wichtig, die Daten zu bereinigen. Dies beinhaltet:

Datenbereinigung: Entfernen von Duplikaten, fehlerhaften oder irrelevanten Daten.

Datenkonsolidierung: Zusammenführen von Daten aus verschiedenen Quellen zu einem konsistenten Datensatz.

Datenmapping: Erstellen einer Zuordnung zwischen den Datenfeldern des Altsystems und der Zielplattform.

5. Durchführung der Migration

Jetzt beginnt der eigentliche Migrationsprozess. Dieser umfasst:

Datenextraktion: Exportieren der Daten aus dem Altsystem.

Datenumwandlung: Transformieren der Daten in das Format, das für die Zielplattform geeignet ist.

Datenladung: Importieren der transformierten Daten in die neue Plattform.

6. Validierung und Testen

Nach der Migration ist es entscheidend, die Daten gründlich zu validieren und zu testen. Prüfen Sie:

Datenintegrität: Stellen Sie sicher, dass alle Daten korrekt und vollständig migriert wurden.

Systemfunktionalität: Überprüfen Sie, ob die neue Plattform wie erwartet funktioniert.

Benutzerakzeptanz: Testen Sie mit Endbenutzern, um sicherzustellen, dass die neue Plattform ihre Anforderungen erfüllt.

7. Schulung und Übergang

Schulen Sie die Benutzer auf der neuen Plattform und unterstützen Sie den Übergang. Dies kann umfassen:

Benutzerschulungen: Workshops und Schulungen, um die Benutzer mit den neuen Prozessen und Systemen vertraut zu machen.

Supportbereitstellung: Einrichtung eines Support-Teams, um Fragen und Probleme während des Übergangs zu bewältigen.

8. Abschaltung des Altsystems

Nach erfolgreicher Migration und Validierung der neuen Plattform kann das Altsystem abgeschaltet werden. Stellen Sie sicher:

Datenarchivierung: Bewahren Sie eine archivierte Kopie der Altdaten für Referenz- oder Compliance-Zwecke auf.

Systemdeaktivierung: Sicheres und vollständiges Abschalten des Altsystems, um Kosten und Risiken zu minimieren.

Fazit

Die Datenmigration von Altsystemen zu modernen Plattformen ist eine komplexe, aber notwendige Aufgabe, um den Anforderungen der modernen Geschäftswelt gerecht zu werden. Durch eine sorgfältige Planung, die Auswahl der richtigen Strategie und die gründliche Durchführung jedes Schritts können Unternehmen ihre IT-Landschaft effektiv modernisieren, ihre Wettbewerbsfähigkeit sichern und die Vorteile neuer Technologien nutzen.

Indem Sie die Herausforderungen der Altsysteme adressieren und die richtigen Lösungen implementieren, schaffen Sie die Basis für eine zukunftssichere und leistungsfähige IT-Infrastruktur.

0 notes

Text

how to set up open vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to set up open vpn

Installation von OpenVPN-Software

Die Installation von OpenVPN-Software ist ein wichtiger Schritt für alle, die ihre Internetverbindung sicherer machen möchten. OpenVPN ist eine beliebte Open-Source-Software, die eine sichere VPN-Verbindung ermöglicht, um die Privatsphäre und Sicherheit der Benutzer im Internet zu gewährleisten.

Um OpenVPN zu installieren, müssen zunächst die erforderlichen Schritte durchgeführt werden. Zunächst muss die OpenVPN-Software von der offiziellen Website heruntergeladen werden. Es ist wichtig, die neueste Version herunterzuladen, um von den aktuellsten Sicherheitsfunktionen zu profitieren.

Nachdem die Software heruntergeladen wurde, muss sie auf dem Computer installiert werden. Der Installationsprozess ist in der Regel einfach und benutzerfreundlich. Es müssen lediglich die Anweisungen auf dem Bildschirm befolgt werden, um die Installation abzuschließen.

Sobald OpenVPN erfolgreich installiert wurde, können die Benutzer eine Verbindung zu einem VPN-Server herstellen. Dazu müssen die Benutzer die erforderlichen Konfigurationsdateien importieren und sich mit den Serverdaten verbinden. Nachdem die Verbindung erfolgreich hergestellt wurde, können die Benutzer sicher im Internet surfen, ohne sich Sorgen um ihre Privatsphäre machen zu müssen.

Insgesamt ist die Installation von OpenVPN-Software ein einfacher und effektiver Weg, um eine sichere VPN-Verbindung herzustellen und die Privatsphäre im Internet zu schützen. Mit den richtigen Schritten können Nutzer die Vorteile von OpenVPN voll ausschöpfen und sicher im Internet surfen.

Konfiguration von OpenVPN-Verbindung

Die Konfiguration einer OpenVPN-Verbindung kann für viele Benutzer eine Herausforderung darstellen, insbesondere wenn sie nicht über ausreichende Kenntnisse im Bereich Netzwerke und Verschlüsselung verfügen. OpenVPN ist eine beliebte Open-Source-Software, die für die Einrichtung von Virtual Private Networks (VPNs) verwendet wird, um eine sichere Kommunikation über das Internet zu gewährleisten.

Um eine OpenVPN-Verbindung erfolgreich zu konfigurieren, müssen zunächst die notwendigen Konfigurationsdateien heruntergeladen werden. Diese Dateien enthalten Informationen über den VPN-Server, den Benutzernamen, das Passwort und andere relevante Details. Nach dem Download müssen sie in das Konfigurationsverzeichnis von OpenVPN verschoben werden.

Anschließend muss die OpenVPN-Software installiert und gestartet werden. Durch das Öffnen der Software können Benutzer die zuvor heruntergeladenen Konfigurationsdateien auswählen und die Verbindung zum VPN-Server herstellen. Es ist wichtig sicherzustellen, dass die richtigen Authentifizierungsinformationen eingegeben werden, um eine erfolgreiche Verbindung herzustellen.

Sobald die Verbindung hergestellt ist, können Benutzer sicher im Internet surfen und ihre Daten vor neugierigen Blicken schützen. OpenVPN bietet eine zuverlässige und sichere Möglichkeit, um die Privatsphäre und Sicherheit beim Surfen im Internet zu gewährleisten.

Insgesamt ist die Konfiguration einer OpenVPN-Verbindung ein wichtiger Schritt, um die Online-Sicherheit zu verbessern und sensible Informationen zu schützen. Mit der richtigen Anleitung und etwas Geduld können auch weniger erfahrene Benutzer OpenVPN erfolgreich konfigurieren und nutzen.

Einrichtung von OpenVPN-Server

Die Einrichtung eines OpenVPN-Servers ist ein wichtiger Schritt, um eine sichere Verbindung für den Austausch von Daten über das Internet zu gewährleisten. OpenVPN ist eine bewährte open-source Software, die es ermöglicht, eine verschlüsselte Verbindung zwischen verschiedenen Geräten herzustellen.

Um einen OpenVPN-Server einzurichten, sind einige Schritte erforderlich. Zunächst muss die OpenVPN-Software auf einem Server installiert werden. Dieser Server sollte eine gute Internetverbindung und ausreichende Ressourcen haben, um den VPN-Dienst reibungslos auszuführen. Nach der Installation der Software müssen die entsprechenden Konfigurationsdateien erstellt werden, um die Parameter des VPN-Dienstes festzulegen.

Die Konfiguration des OpenVPN-Servers umfasst die Festlegung von IP-Adressbereichen, Verschlüsselungsmethoden, Zertifikaten und Schlüsseln für die Authentifizierung der Benutzer. Es ist wichtig, starke Verschlüsselungsalgorithmen zu verwenden, um die Sicherheit der übertragenen Daten zu gewährleisten.

Nachdem der OpenVPN-Server konfiguriert ist, können sich Benutzer mit ihren Geräten über einen OpenVPN-Client mit dem Server verbinden. Durch die Eingabe der entsprechenden Zugangsdaten können sie dann eine sichere und verschlüsselte Verbindung herstellen, um sicher im Internet zu surfen oder auf Unternehmensressourcen zuzugreifen.

Die Einrichtung eines OpenVPN-Servers erfordert einige technische Kenntnisse, aber mit der richtigen Anleitung und Unterstützung ist es möglich, einen sicheren VPN-Dienst für private oder geschäftliche Zwecke einzurichten.

VPN-Tunnel Einrichten

Um Ihre Online-Privatsphäre und -Sicherheit zu schützen, ist es wichtig, einen VPN-Tunnel einzurichten. Ein VPN-Tunnel verschlüsselt Ihre Internetverbindung und leitet sie über einen sicheren Server um, was es erschwert für Dritte, Ihre Aktivitäten im Internet nachzuverfolgen.

Die Einrichtung eines VPN-Tunnels ist recht einfach. Zunächst müssen Sie sich für einen vertrauenswürdigen VPN-Anbieter entscheiden und ein Abonnement abschließen. Laden Sie dann die entsprechende VPN-Software auf Ihr Gerät herunter und installieren Sie diese. Nach der Installation können Sie die VPN-Verbindung aktivieren und einen Serverstandort auswählen, über den Ihre Verbindung geleitet werden soll. Dies kann in der Regel mit nur wenigen Klicks erledigt werden.

Sobald der VPN-Tunnel eingerichtet ist, können Sie sicher im Internet surfen, ohne dass Ihre Daten von Hackern, Regierungen oder Internetdienstanbietern ausspioniert werden können. Darüber hinaus können Sie geografische Beschränkungen umgehen und auf Inhalte zugreifen, die in Ihrem Land möglicherweise blockiert sind.

Es ist jedoch wichtig zu beachten, dass nicht alle VPN-Anbieter gleich sind. Stellen Sie sicher, dass Sie sich für einen Anbieter entscheiden, der eine starke Verschlüsselung, eine strikte Keine-Protokollierungsrichtlinie und schnelle Server bietet. Auf diese Weise können Sie sicher sein, dass Ihre Online-Aktivitäten geschützt sind und Ihre Privatsphäre respektiert wird.

OpenVPN Sicherheitseinstellungen

OpenVPN ist eine beliebte Softwarelösung für virtuelle private Netzwerke, die eine sichere Verbindung zwischen Ihrem Gerät und dem Internet herstellt. Um die Sicherheit Ihrer Verbindung zu gewährleisten, ist es wichtig, die richtigen Sicherheitseinstellungen für OpenVPN zu konfigurieren.

Zunächst einmal ist es ratsam, starke Authentifizierungsmethoden zu verwenden, wie zum Beispiel Zwei-Faktor-Authentifizierung oder Zertifikate. Diese zusätzlichen Schutzmaßnahmen stellen sicher, dass nur autorisierte Benutzer auf das VPN zugreifen können.

Des Weiteren sollten Sie auf eine starke Verschlüsselung achten, um die Vertraulichkeit Ihrer Daten zu gewährleisten. AES mit einer Schlüssellänge von 256 Bit gilt als sehr sicher und wird für die Verschlüsselung des Datenverkehrs empfohlen.

Zusätzlich dazu sollten Sie regelmäßig die OpenVPN-Software aktualisieren, um von den neuesten Sicherheitspatches zu profitieren und potenzielle Sicherheitslücken zu schließen.

Darüber hinaus ist es ratsam, das Protokoll auf UDP anstelle von TCP umzustellen, da UDP in der Regel schneller ist und weniger anfällig für Paketverluste.

Durch das Beachten dieser Sicherheitseinstellungen können Sie die Sicherheit Ihrer OpenVPN-Verbindung verbessern und sicher im Internet surfen. Denken Sie daran, dass die Sicherheit Ihrer Daten oberste Priorität haben sollte, insbesondere wenn Sie öffentliche Netzwerke nutzen oder sensible Informationen übertragen.

0 notes

Text

So können Sie Texte aus Bilder mit Power Query in Excel importieren

Wussten Sie, dass Sie auch Texte aus Bilder mit Power Query in Excel importieren können? In dem folgenden YouTube-Video bekommen Sie von dem IT-Experten Daniel Weikert erklärt, wie man mit Excel Daten aus einem Bild extrahieren kann. Hierbei wird die Power Query-Funktion “Daten abrufen” in Excel genutzt, um das Bild zu analysieren und die enthaltenen Daten zu extrahieren. Quelle des…

View On WordPress

#Bild#Daten abrufen#Daten abrufen & transformieren#Daten abrufen und transformieren#Daten importieren#Power Query#Text aus Bild

0 notes

Text

does vpn change certificate

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does vpn change certificate

VPN-Zertifikat ändern

Ein VPN-Zertifikat ist eine wichtige Komponente für die sichere Nutzung eines Virtual Private Networks (VPN). Es authentifiziert sowohl den VPN-Server als auch den Client und gewährleistet so eine verschlüsselte und sichere Verbindung. Manchmal kann es jedoch notwendig sein, das VPN-Zertifikat zu ändern, sei es aus Sicherheitsgründen oder aufgrund von Ablauf oder anderen technischen Anforderungen.

Um ein VPN-Zertifikat zu ändern, muss man zuerst das alte Zertifikat widerrufen und ein neues Zertifikat generieren. Dieser Prozess erfordert in der Regel Zugriff auf den VPN-Server und das entsprechende Administratorwissen. Der genaue Ablauf kann je nach Art des VPN und des Zertifikats variieren, daher ist es ratsam, sich an die Anleitung des VPN-Anbieters zu halten.

Es ist wichtig zu beachten, dass das Ändern eines VPN-Zertifikats die bestehenden Verbindungen unterbrechen kann, daher sollte dies idealerweise außerhalb von Stoßzeiten oder geplanten Betriebsunterbrechungen durchgeführt werden. Nachdem das neue Zertifikat implementiert wurde, müssen alle Clients, die sich mit dem VPN verbinden, das neue Zertifikat importieren, um eine reibungslose Verbindung sicherzustellen.

Insgesamt ist das Ändern eines VPN-Zertifikats ein wichtiger Schritt, um die Sicherheit und Stabilität eines VPNs zu gewährleisten. Es erfordert jedoch sorgfältige Planung und technisches Fachwissen, um sicherzustellen, dass der Prozess reibungslos verläuft und die Verbindungen nicht beeinträchtigt werden.

Auswirkungen von VPN auf Zertifikate

Ein Virtual Private Network (VPN) kann verschiedene Auswirkungen auf Zertifikate haben, insbesondere im Zusammenhang mit der Sicherheit und Authentifizierung im Internet. Zertifikate werden verwendet, um die Identität von Websites und Servern zu überprüfen, um sicherzustellen, dass eine sichere Verbindung hergestellt wird. Durch die Nutzung eines VPN-Dienstes können sich jedoch einige Änderungen ergeben.

Eine der Auswirkungen von VPN auf Zertifikate ist, dass die Zertifikate von VPN-Servern selbst signiert sind. Dies kann dazu führen, dass beim Verbindungsaufbau Warnmeldungen angezeigt werden, da der Browser den Zertifikatsersteller nicht als vertrauenswürdig erkennt. In solchen Fällen kann der Nutzer die Verbindung dennoch fortsetzen, sollte jedoch vorsichtig sein, da dies die Sicherheit beeinträchtigen könnte.

Ein weiterer Effekt von VPN auf Zertifikate ist, dass die geografische Position des Nutzers durch die VPN-Verbindung verschleiert wird. Dies kann dazu führen, dass Websites andere Zertifikate verwenden, die für das Land oder die Region des VPN-Servers bestimmt sind. Diese geografischen Einschränkungen können zu Inkompatibilitäten oder Problemen mit der Zertifikatsüberprüfung führen.

Insgesamt ist es wichtig zu beachten, dass die Verwendung eines VPN-Dienstes Auswirkungen auf die Zertifikate haben kann und zu potenziellen Sicherheitsrisiken führen könnte. Es ist ratsam, sich der Änderungen bewusst zu sein und bei der Verwendung von VPN sorgfältig zu prüfen, ob die Verbindungen sicher und vertrauenswürdig sind.

Zertifikate und VPN-Verbindungen

Zertifikate und VPN-Verbindungen sind wichtige Werkzeuge, um die Sicherheit Ihrer Internetverbindung zu gewährleisten. Zertifikate dienen als digitale Ausweise, die die Authentizität von Websites oder anderen Online-Diensten bestätigen. Sie werden verwendet, um sicherzustellen, dass die Daten, die Sie über das Internet senden oder empfangen, verschlüsselt und geschützt sind. Durch den Einsatz von Zertifikaten können Sie sicher sein, dass Sie mit dem richtigen Server verbunden sind und dass Ihre Daten vor neugierigen Blicken geschützt sind.

VPN-Verbindungen gehen noch einen Schritt weiter und bieten eine zusätzliche Sicherheitsebene für Ihre Internetverbindung. Ein Virtual Private Network (VPN) verschlüsselt den gesamten Datenverkehr zwischen Ihrem Gerät und dem VPN-Server. Dadurch wird verhindert, dass Dritte Ihre Online-Aktivitäten ausspionieren oder Ihre persönlichen Daten stehlen können. VPNs sind besonders nützlich, wenn Sie sich in öffentlichen WLAN-Netzwerken befinden oder auf sensiblen Daten über das Internet zugreifen.

Durch die Kombination von Zertifikaten und VPN-Verbindungen können Sie Ihre Internetkommunikation noch sicherer gestalten und Ihre Privatsphäre schützen. Es ist wichtig, auf qualitativ hochwertige Zertifikate und vertrauenswürdige VPN-Dienste zu achten, um die bestmögliche Sicherheit zu gewährleisten. Nehmen Sie sich die Zeit, um die verschiedenen Optionen zu vergleichen und diejenigen auszuwählen, die Ihren individuellen Sicherheitsanforderungen am besten entsprechen. Es lohnt sich, in die Sicherheit Ihrer Internetverbindung zu investieren, um sich vor möglichen Online-Bedrohungen zu schützen.

Zertifikatsänderungen durch VPN

Wenn es um Zertifikatsänderungen durch VPN geht, ist es wichtig zu verstehen, wie Virtual Private Networks funktionieren. Ein VPN bietet eine sichere Verbindung zwischen Ihrem Endgerät und dem Internet, indem es Ihre Daten verschlüsselt und den Datenverkehr über entfernte Server leitet. Dies bietet eine erhöhte Privatsphäre und Sicherheit, aber es kann auch Auswirkungen auf Zertifikate haben.

Ein Zertifikat ist eine digitale Datei, die die Identität einer Website authentifiziert und die Kommunikation mit dieser Website verschlüsselt. Wenn Sie eine VPN-Verbindung herstellen, ändert sich Ihre IP-Adresse, da der gesamte Datenverkehr über den VPN-Server geleitet wird. Dadurch kann es sein, dass Zertifikate, die für Ihre ursprüngliche IP-Adresse ausgestellt wurden, nicht mehr korrekt sind und eine Sicherheitswarnung im Browser angezeigt wird.

Um dieses Problem zu lösen, müssen einige Zertifikate möglicherweise angepasst oder erneuert werden, um die sichere Kommunikation über das VPN aufrechtzuerhalten. Es ist wichtig, sicherzustellen, dass Zertifikate von vertrauenswürdigen Zertifizierungsstellen ausgestellt werden und dass sie regelmäßig aktualisiert werden, insbesondere wenn VPNs genutzt werden.

Insgesamt können Zertifikatsänderungen durch die Verwendung eines VPN auftreten, aber mit der entsprechenden Vorsicht und Anpassung können diese Herausforderungen bewältigt werden, um die Sicherheit und Privatsphäre der Benutzer zu gewährleisten.

Funktionsweise von VPN und Zertifikaten

Ein Virtual Private Network (VPN) ist ein nützliches Tool, das die Privatsphäre und Sicherheit im Internet gewährleistet. Aber wie funktioniert ein VPN und welche Rolle spielen Zertifikate dabei?

Die Funktionsweise eines VPN beruht auf der Erstellung einer verschlüsselten Verbindung zwischen dem Gerät des Nutzers und dem VPN-Server. Durch diese Verschlüsselung werden alle übertragenen Daten geschützt und vor neugierigen Blicken Dritter verborgen. Der VPN-Server fungiert dabei als Vermittler zwischen dem Nutzer und dem Zielserver, auf den zugegriffen werden soll. Durch die Nutzung eines VPN kann der Nutzer seine IP-Adresse verschleiern und so anonym im Internet surfen.

Zertifikate spielen eine wichtige Rolle bei der Sicherheit eines VPNs. Sie werden zur Authentifizierung des VPN-Servers verwendet, um sicherzustellen, dass der Nutzer tatsächlich mit dem richtigen Server verbunden ist und nicht Opfer eines Man-in-the-Middle-Angriffs wird. Zertifikate dienen also dazu, die Identität des VPN-Servers zu überprüfen und die Integrität der Verbindung zu gewährleisten.

Insgesamt bieten VPNs in Kombination mit Zertifikaten einen zuverlässigen Schutz vor Datenverlust und unerwünschten Zugriffen im Internet. Indem sie eine sichere und anonyme Verbindung herstellen, ermöglichen sie es den Nutzern, ihre Privatsphäre zu wahren und sicher im Netz zu agieren.

0 notes

Text

was für vpn dateien auf gl mt300n

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

was für vpn dateien auf gl mt300n

VPN-Protokolle

VPN-Protokolle sind entscheidend für die Sicherheit und den Datenschutz bei der Nutzung eines Virtual Private Networks (VPN). Ein VPN-Protokoll legt fest, wie Daten zwischen dem VPN-Client und dem VPN-Server übertragen werden. Es gibt verschiedene Arten von VPN-Protokollen, die jeweils ihre eigenen Vor- und Nachteile haben.

Eines der bekanntesten VPN-Protokolle ist das Point-to-Point Tunneling Protocol (PPTP). Es ist einfach einzurichten und schnell, aber es gilt als weniger sicher im Vergleich zu anderen Protokollen wie etwa OpenVPN. OpenVPN ist eines der sichersten und am weitesten verbreiteten VPN-Protokolle. Es nutzt SSL/TLS zur Verschlüsselung und wird für seine hohe Sicherheit und Zuverlässigkeit geschätzt.

Ein weiteres VPN-Protokoll ist das Internet Key Exchange Version 2 (IKEv2). Es bietet eine starke Verschlüsselung und eine schnelle Verbindungswiederherstellung bei Unterbrechungen. IKEv2 eignet sich besonders für die Nutzung auf mobilen Geräten. L2TP/IPsec ist ein Kombinationsprotokoll, das die Vorteile von Layer 2 Tunneling Protocol (L2TP) und IPsec vereint. Es ist sicher, aber kann etwas langsamer sein als andere Protokolle.

Welches VPN-Protokoll am besten geeignet ist, hängt von den individuellen Anforderungen ab. Für höchste Sicherheit wird OpenVPN empfohlen, während PPTP eher für einfache Aufgaben geeignet ist. Es ist wichtig, das passende Protokoll entsprechend der eigenen Bedürfnisse auszuwählen, um eine sichere und effiziente VPN-Verbindung zu gewährleisten.

GL-MT300N-Kompatibilität

Der GL-MT300N ist ein beliebter Mini-Router, der für seine Kompaktheit und Vielseitigkeit bekannt ist. Wenn es um die Kompatibilität dieses Routers geht, gibt es einige wichtige Aspekte zu beachten.

Zunächst einmal ist der GL-MT300N mit den meisten gängigen Betriebssystemen kompatibel, darunter Windows, Mac OS und Linux. Dies macht es einfach, den Router mit verschiedenen Geräten zu verbinden, unabhängig davon, welches Betriebssystem sie verwenden.

Darüber hinaus unterstützt der GL-MT300N verschiedene Verbindungstypen, einschließlich Kabel, WLAN und USB-Tethering. Dies ermöglicht es Benutzern, den Router auf vielfältige Weise zu nutzen und eine zuverlässige Internetverbindung bereitzustellen, egal wo sie sich befinden.

Ein weiterer wichtiger Punkt in Bezug auf die Kompatibilität des GL-MT300N ist die Unterstützung von VPN-Diensten. Durch die Verwendung eines VPN können Benutzer ihre Online-Privatsphäre schützen und auf geo-blockierte Inhalte zugreifen. Der GL-MT300N bietet eine einfache Einrichtung für die Verbindung zu verschiedenen VPN-Servern und garantiert so eine sichere und anonyme Internetnutzung.

Insgesamt ist die Kompatibilität des GL-MT300N ein wichtiger Faktor, der seine Beliebtheit unter Benutzern auf der ganzen Welt erklärt. Durch seine Vielseitigkeit und Benutzerfreundlichkeit ist dieser Mini-Router die ideale Wahl für diejenigen, die eine zuverlässige Netzwerkverbindung benötigen, unabhängig von ihren Geräten und Standorten.

Dateiformate für VPN

Dateiformate für VPN: VPN-Dienste sind eine wichtige Möglichkeit, um Ihre Online-Privatsphäre zu schützen und sicher im Internet zu surfen. Bei der Einrichtung eines VPN benötigen Sie bestimmte Dateiformate, um eine Verbindung herzustellen und sicher zu kommunizieren. Im Folgenden werden einige der gängigsten Dateiformate für VPN näher erläutert.

OpenVPN-Konfigurationsdateien: OpenVPN ist eines der beliebtesten VPN-Protokolle und verwendet Konfigurationsdateien im sogenannten ".ovpn"-Format. Diese Dateien enthalten Informationen über den VPN-Server, die Verschlüsselungseinstellungen und Zertifikate, die für die sichere Verbindung erforderlich sind. Durch das Importieren dieser Dateien in Ihre VPN-Software können Sie eine Verbindung zum gewünschten Server herstellen.

SSL/TLS-Zertifikate: Einige VPN-Dienste erfordern die Verwendung von SSL/TLS-Zertifikaten für die Authentifizierung und Verschlüsselung des Datenverkehrs. Diese Zertifikate werden im PEM- oder PKCS#12-Format bereitgestellt und müssen in Ihrer VPN-Software importiert werden, um eine sichere Verbindung herzustellen.

PPTP-Konfigurationsdateien: Das Point-to-Point Tunneling Protocol (PPTP) ist ein älteres VPN-Protokoll, das weniger sicher ist als andere Optionen. PPTP-Konfigurationsdateien enthalten Serverinformationen und Anmeldeinformationen für die Verbindung. Obwohl PPTP aufgrund von Sicherheitsbedenken weniger beliebt ist, werden immer noch einige VPN-Anbieter dieses Protokoll unterstützen.

Indem Sie die richtigen Dateiformate für Ihr VPN verwenden und diese ordnungsgemäß in Ihrer VPN-Software konfigurieren, können Sie eine sichere und verschlüsselte Verbindung herstellen und Ihre Online-Aktivitäten anonym halten. Denken Sie daran, dass die Sicherheit Ihrer VPN-Verbindung auch von der Qualität der gewählten Verschlüsselung und der VPN-Software abhängt.

VPN-Einstellungen

VPN-Einstellungen sind ein wichtiger Bestandteil der Konfiguration einer Virtual Private Network (VPN)-Verbindung, die es Benutzern ermöglicht, sicher auf das Internet zuzugreifen. Durch die ordnungsgemäße Konfiguration der VPN-Einstellungen können Benutzer ihre Online-Privatsphäre schützen, geografische Beschränkungen umgehen und ihre Internetverbindung vor potenziellen Bedrohungen sichern.

Zu den wichtigsten VPN-Einstellungen gehört die Auswahl des richtigen VPN-Protokolls, das die Art der Verschlüsselung und die Sicherheitsstufe der Verbindung bestimmt. Beliebte VPN-Protokolle sind beispielsweise OpenVPN, L2TP/IPsec und IKEv2. Benutzer sollten das Protokoll auswählen, das ihren Sicherheitsanforderungen und Geschwindigkeitspräferenzen am besten entspricht.

Darüber hinaus sollten Benutzer bei der Konfiguration ihrer VPN-Einstellungen auch den Standort des VPN-Servers berücksichtigen. Ein VPN-Serverstandort kann sich auf die Geschwindigkeit und Leistung der Verbindung auswirken, insbesondere wenn es darum geht, geografische Beschränkungen zu umgehen oder auf regionale Inhalte zuzugreifen.

Die Konfiguration von DNS-Einstellungen und Kill Switch-Funktionen sind ebenfalls wichtige Aspekte der VPN-Einstellungen, die die Sicherheit und Anonymität der Benutzer verbessern können. DNS-Einstellungen verhindern DNS-Leaks und schützen die Privatsphäre der Benutzer, während Kill Switch-Funktionen die Internetverbindung unterbrechen, falls die VPN-Verbindung unerwartet abbricht.

Insgesamt sind VPN-Einstellungen entscheidend für die Sicherheit und den Datenschutz der Benutzer im Internet. Indem Benutzer die richtigen Einstellungen konfigurieren und bewusste Entscheidungen treffen, können sie eine sichere und private Online-Erfahrung gewährleisten.

GL-MT300N-Konfiguration

Der GL-MT300N ist ein kompakter Mini-Router, der für seine einfache Konfiguration und vielseitigen Funktionen bekannt ist. Um den GL-MT300N erfolgreich zu konfigurieren, sind einige wichtige Schritte erforderlich.

Zunächst sollte der Mini-Router an eine Stromquelle angeschlossen und mit einem Computer oder einem anderen Gerät verbunden werden. Dies kann über ein Ethernet-Kabel oder über WLAN erfolgen. Nachdem die Verbindung hergestellt wurde, kann mit der Konfiguration begonnen werden.

Der GL-MT300N verfügt über eine benutzerfreundliche Oberfläche, die über einen Webbrowser zugegriffen werden kann. Durch Eingabe der IP-Adresse des Routers gelangt man zur Konfigurationsseite, auf der verschiedene Einstellungen vorgenommen werden können. Dazu gehören die Einrichtung eines Passworts, die Konfiguration des WLANs, die Portweiterleitung und die Sicherheitseinstellungen.

Es ist wichtig, die WLAN-Verschlüsselung zu aktivieren und ein sicheres Passwort festzulegen, um unbefugten Zugriff zu verhindern. Darüber hinaus können mit dem GL-MT300N VPN-Verbindungen eingerichtet und der Datenverkehr gesichert werden.

Insgesamt ist die Konfiguration des GL-MT300N einfach und unkompliziert. Durch die Beachtung dieser Schritte kann der Mini-Router optimal genutzt werden und ein schnelles und zuverlässiges Netzwerk zur Verfügung stellen.

0 notes

Text

how to download sophos vpn configuration file

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to download sophos vpn configuration file

Anleitung zur Konfigurationsdatei für sophos vpn herunterladen

Eine Konfigurationsdatei für Sophos VPN herunterzuladen kann zunächst eine herausfordernde Aufgabe erscheinen, aber mit der richtigen Anleitung ist es ein recht einfacher Prozess. Zunächst einmal sollten Sie sicherstellen, dass Sie über die erforderlichen Anmeldedaten und Zugriffsrechte verfügen, um auf die Datei zuzugreifen.

Um die Konfigurationsdatei für Sophos VPN herunterzuladen, besuchen Sie die offizielle Website von Sophos und melden Sie sich in Ihrem Konto an. Navigieren Sie zur Download-Sektion und suchen Sie nach der Option zum Herunterladen der Konfigurationsdatei für das VPN. Klicken Sie auf den entsprechenden Link, um den Download-Prozess zu starten.

Nachdem die Datei heruntergeladen wurde, extrahieren Sie sie gegebenenfalls und speichern Sie sie an einem Ort, an dem Sie leicht darauf zugreifen können. Öffnen Sie dann Ihr Sophos VPN-Client-Programm und importieren Sie die heruntergeladene Konfigurationsdatei. Folgen Sie den Anweisungen auf dem Bildschirm, um die Konfiguration abzuschließen.

Es ist wichtig sicherzustellen, dass alle Einstellungen korrekt sind, bevor Sie eine Verbindung über das Sophos VPN herstellen. Überprüfen Sie daher sorgfältig die Konfigurationsdatei und nehmen Sie gegebenenfalls Anpassungen vor.

Durch das Befolgen dieser Schritte können Sie problemlos die Konfigurationsdatei für Sophos VPN herunterladen und Ihr VPN ordnungsgemäß konfigurieren.

sophos vpn Konfigurationsdatei downloaden

Eine Sophos VPN-Konfigurationsdatei herunterladen kann eine wichtige Aufgabe sein, um eine sichere Verbindung zu gewährleisten. Eine VPN-Konfigurationsdatei enthält die erforderlichen Einstellungen und Informationen, um eine Verbindung zum Sophos VPN-Server herzustellen.

Um die Sophos VPN-Konfigurationsdatei herunterzuladen, müssen Sie sich normalerweise bei Ihrem Sophos VPN-Client anmelden. Sobald Sie angemeldet sind, können Sie in den Einstellungen oder dem Dashboard nach der Option suchen, um die Konfigurationsdatei herunterzuladen. Klicken Sie auf den entsprechenden Download-Button oder die Schaltfläche, um die Datei auf Ihren Computer oder Ihr Gerät herunterzuladen.

Es ist wichtig, die heruntergeladene Konfigurationsdatei sicher aufzubewahren und vor unbefugtem Zugriff zu schützen. Stellen Sie sicher, dass nur autorisierte Benutzer Zugriff auf die Datei haben, um die Sicherheit Ihrer VPN-Verbindung zu gewährleisten.

Nachdem Sie die Sophos VPN-Konfigurationsdatei heruntergeladen haben, können Sie sie in Ihren VPN-Client importieren oder die erforderlichen Einstellungen manuell konfigurieren. Stellen Sie sicher, dass alle Angaben korrekt sind, um eine reibungslose und sichere VPN-Verbindung herzustellen.

Mit einer zuverlässigen und gut konfigurierten VPN-Verbindung können Sie sicher im Internet surfen, auf sensible Daten zugreifen und Ihre Privatsphäre schützen. Daher ist es wichtig, die Sophos VPN-Konfigurationsdatei korrekt herunterzuladen und zu nutzen, um von den Vorteilen einer sicheren VPN-Verbindung zu profitieren.

Schritt-für-Schritt Anleitung zur sophos vpn Konfigurationsdatei

Eine Schritt-für-Schritt Anleitung zur sophos vpn Konfigurationsdatei kann Ihnen helfen, Ihr virtuelles privates Netzwerk optimal einzurichten. Hier sind die detaillierten Schritte, die Sie befolgen können, um Ihre sophos vpn Konfigurationsdatei einzurichten:

Öffnen Sie die sophos vpn Konfigurationsdatei auf Ihrem Gerät.

Suchen Sie nach den erforderlichen Konfigurationsparametern wie Serveradresse, Portnummer, Benutzername und Kennwort.

Geben Sie die Serveradresse in das entsprechende Feld ein. Stellen Sie sicher, dass Sie die korrekte Adresse eingeben, um eine erfolgreiche Verbindung herzustellen.

Geben Sie die Portnummer ein, die von Ihrem VPN-Anbieter bereitgestellt wurde. Standardmäßig wird der Port 443 für VPN-Verbindungen verwendet.

Geben Sie Ihren Benutzernamen und Ihr Kennwort ein, um sich am VPN-Server anzumelden.

Speichern Sie die Konfigurationsdatei nach Abschluss der Einstellungen, um die Änderungen zu übernehmen.

Prüfen Sie die Verbindung, indem Sie versuchen, sich mit dem VPN-Server zu verbinden. Überprüfen Sie, ob die Verbindung erfolgreich hergestellt wurde.

Indem Sie diese Schritte befolgen, können Sie Ihre sophos vpn Konfigurationsdatei problemlos einrichten und eine sichere VPN-Verbindung herstellen, um Ihre Online-Privatsphäre zu schützen und auf geo-blockierte Inhalte zuzugreifen.

sophos vpn Konfigurationsdatei speichern

Um die Konfigurationsdatei der Sophos VPN-Verbindung zu speichern, müssen Sie zunächst die notwendigen Schritte kennen. Die Konfigurationsdatei ist wichtig, um die Verbindungseinstellungen sicher zu sichern und bei Bedarf wiederherzustellen.

Öffnen Sie die Sophos VPN-Clientanwendung auf Ihrem Computer.

Klicken Sie auf die Option zum Verbinden, um eine aktive VPN-Verbindung herzustellen.

Sobald die Verbindung hergestellt ist, navigieren Sie zu den Einstellungen oder Optionen der Anwendung.

Suchen Sie nach der Funktion zum Speichern der Konfigurationsdatei und klicken Sie darauf.

Wählen Sie einen Speicherort auf Ihrem Computer aus, an dem Sie die Konfigurationsdatei speichern möchten.

Geben Sie einen aussagekräftigen Dateinamen ein, um die Konfigurationsdatei leicht identifizieren zu können, und klicken Sie auf "Speichern".

Überprüfen Sie den spezifizierten Speicherort, um sicherzustellen, dass die Konfigurationsdatei erfolgreich gespeichert wurde.

Durch das Speichern der Sophos VPN-Konfigurationsdatei können Sie sicherstellen, dass Sie die Verbindungseinstellungen problemlos sichern und wiederherstellen können. Denken Sie daran, regelmäßig Sicherungskopien Ihrer Konfigurationsdateien zu erstellen, um im Falle von Problemen oder Änderungen schnell reagieren zu können.

sophos vpn Konfigurationsdatei herunterladen und installieren

Eine Sophos VPN-Konfigurationsdatei herunterzuladen und zu installieren, ermöglicht es Benutzern, sicher und geschützt über das Internet zu kommunizieren. Diese Datei enthält alle notwendigen Einstellungen, um eine sichere Verbindung zum VPN-Server herzustellen.

Um eine Sophos VPN-Konfigurationsdatei herunterzuladen, muss der Benutzer zunächst auf die offizielle Website des Unternehmens gehen. Dort kann er sich in sein Benutzerkonto einloggen und unter den Einstellungen die Option zur Konfigurationsdatei finden. Nachdem die Datei heruntergeladen wurde, sollte sie auf dem Gerät gespeichert werden, auf dem die VPN-Verbindung eingerichtet werden soll.

Die Installation der Konfigurationsdatei ist einfach und unkompliziert. Der Benutzer muss die VPN-Einstellungen seines Geräts öffnen und die Option wählen, um eine neue Verbindung hinzuzufügen. An dieser Stelle kann er die heruntergeladene Konfigurationsdatei auswählen und alle erforderlichen Felder ausfüllen. Nachdem die Daten gespeichert wurden, kann der Benutzer die VPN-Verbindung aktivieren und eine sichere Internetverbindung genießen.

Es ist wichtig, regelmäßig zu überprüfen, ob die Sophos VPN-Konfigurationsdatei auf dem neuesten Stand ist, um die bestmögliche Sicherheit zu gewährleisten. Durch das Herunterladen und Installieren der Konfigurationsdatei können Benutzer einfach und effektiv auf das VPN-Netzwerk zugreifen und ihre Online-Aktivitäten schützen.

0 notes

Text

is peerblock a vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

is peerblock a vpn

PeerBlock Funktionen

PeerBlock ist eine Anwendung, die entwickelt wurde, um die Privatsphäre und Sicherheit von Benutzern beim Surfen im Internet zu verbessern. Die Hauptfunktion von PeerBlock besteht darin, den Zugriff auf bestimmte IP-Adressen zu blockieren, die als potenziell schädlich oder unerwünscht eingestuft werden. Dies geschieht durch die Verwendung von Listen bekannter IP-Adressen, die für bösartige Aktivitäten wie das Sammeln von Daten, das Überwachen von Benutzeraktivitäten oder das Bereitstellen von schädlicher Software verwendet werden können.

Eine der wichtigsten Funktionen von PeerBlock ist die Möglichkeit, Listen von IP-Adressen zu importieren, die von verschiedenen Quellen bereitgestellt werden, einschließlich Community-Beiträgen und öffentlichen Datenbanken. Diese Listen werden regelmäßig aktualisiert, um neue schädliche IP-Adressen zu blockieren und veraltete Einträge zu entfernen.

Darüber hinaus ermöglicht PeerBlock Benutzern, benutzerdefinierte Regeln festzulegen, um den Zugriff auf bestimmte IP-Adressen oder IP-Bereiche zu blockieren oder zuzulassen. Dies bietet eine zusätzliche Kontrolle über die Internetverbindung und ermöglicht es Benutzern, ihre Privatsphäre und Sicherheit nach ihren eigenen Vorlieben anzupassen.

Eine weitere wichtige Funktion von PeerBlock ist die Unterstützung von Blocklisten für verschiedene Zwecke, einschließlich des Blockierens von Werbung, Tracking und Peer-to-Peer-Verbindungen. Durch die Verwendung von PeerBlock können Benutzer unerwünschte Inhalte und potenziell schädliche Aktivitäten effektiv blockieren, um ihr Online-Erlebnis sicherer und angenehmer zu gestalten.

Insgesamt bietet PeerBlock eine vielseitige und benutzerfreundliche Lösung zum Schutz der Privatsphäre und Sicherheit im Internet, indem es Benutzern die Möglichkeit gibt, den Zugriff auf bestimmte IP-Adressen zu blockieren und ihre Online-Aktivitäten besser zu kontrollieren.

VPN vs PeerBlock

Ein VPN (Virtual Private Network) und PeerBlock sind zwei beliebte Tools, die zur Sicherheit und Anonymität im Internet eingesetzt werden. Beide haben unterschiedliche Funktionen und sind für verschiedene Zwecke geeignet. In diesem Artikel werden wir die Unterschiede zwischen VPN und PeerBlock untersuchen.

Ein VPN ist ein Dienst, der Ihre Internetverbindung durch eine verschlüsselte Verbindung über einen entfernten Server umleitet. Dadurch wird Ihre IP-Adresse maskiert und Ihre Online-Aktivitäten bleiben privat. Ein VPN bietet eine sichere Verbindung, die Ihre Daten vor Hackern und Datendieben schützt. Es kann auch verwendet werden, um geografische Einschränkungen zu umgehen und auf geo-blockierte Inhalte zuzugreifen.

Auf der anderen Seite ist PeerBlock eine Software, die entwickelt wurde, um Ihre Online-Aktivitäten vor unerwünschten Verbindungen zu schützen. PeerBlock blockiert bestimmte IP-Adressen, die als schädlich oder unerwünscht eingestuft werden, wie beispielsweise Regierungsbehörden, Urheberrechtsinhaber oder Malware-Server. Es schützt Ihre Privatsphäre, indem es den Zugriff auf Ihre Daten durch diese unerwünschten Verbindungen verhindert.

Der Hauptunterschied zwischen VPN und PeerBlock liegt in ihrer Funktionsweise. Während ein VPN Ihre gesamte Internetverbindung verschlüsselt und Ihre IP-Adresse verbirgt, konzentriert sich PeerBlock darauf, unerwünschte Verbindungen zu blockieren. Ein VPN bietet eine umfassendere Sicherheitslösung, während PeerBlock spezifischer auf den Schutz vor bestimmten Bedrohungen ausgerichtet ist.

Insgesamt sind sowohl VPN als auch PeerBlock nützliche Tools für die Sicherheit und Anonymität im Internet. Die Wahl zwischen beiden hängt von Ihren individuellen Bedürfnissen ab. Ein VPN ist ideal für eine umfassende Sicherheitslösung, während PeerBlock gezielteren Schutz vor bestimmten Bedrohungen bietet. Es ist ratsam, beide Optionen zu prüfen und entsprechend Ihren Anforderungen auszuwählen.

PeerBlock Sicherheit

PeerBlock ist eine Software, die hauptsächlich zur Sicherheit und Privatsphäre von Internetnutzern entwickelt wurde. Es handelt sich um ein Tool, das Peer-to-Peer-Verbindungen überwacht und blockiert, um Benutzer vor unerwünschten Einblicken oder potenziell schädlicher Software zu schützen.

Die Funktionsweise von PeerBlock beruht auf der Verwendung von Sperrlisten, die bekannte IP-Adressen von Regierungsbehörden, Urheberrechtsinhabern, Malware-Verbreitern und anderen potenziell gefährlichen Quellen enthalten. Wenn eine Verbindung zu einem dieser gesperrten IPs hergestellt werden soll, blockiert PeerBlock automatisch die Kommunikation.

Diese Sperrlisten können regelmäßig aktualisiert werden, um neue Bedrohungen abzuwehren und die Sicherheit der Benutzer zu gewährleisten. Darüber hinaus bietet PeerBlock auch die Möglichkeit, benutzerdefinierte Regeln zu erstellen, um bestimmte IP-Adressen oder Adressbereiche zu blockieren.

Es ist jedoch wichtig zu beachten, dass PeerBlock allein keine vollständige Sicherheitslösung darstellt. Es sollte als zusätzliches Werkzeug neben einem zuverlässigen Virenschutzprogramm und einer Firewall verwendet werden, um ein umfassendes Sicherheitsniveau zu gewährleisten.

Insgesamt kann PeerBlock eine nützliche Ergänzung für Benutzer sein, die ihre Privatsphäre schützen und potenzielle Bedrohungen aus dem Internet fernhalten möchten. Durch die gezielte Blockierung von unerwünschten Verbindungen bietet diese Software zusätzliche Sicherheit beim Surfen im Netz.

Anonymität mit PeerBlock

Mit PeerBlock können Benutzer ihre Anonymität und Sicherheit im Internet schützen. PeerBlock ist eine kostenlose Software, die entwickelt wurde, um unerwünschte Verbindungen zu blockieren und so die Privatsphäre der Benutzer zu wahren.

Ein Hauptvorteil von PeerBlock ist die Fähigkeit, unerwünschte Verbindungen zu Peer-to-Peer-Netzwerken zu blockieren. Dies ist besonders nützlich, um die IP-Adressen von Personen zu blockieren, die versuchen, auf Ihre Daten zuzugreifen oder Ihre Aktivitäten zu verfolgen. Durch die Verwendung von PeerBlock können Benutzer ihre Identität im Internet schützen und sicherstellen, dass ihre persönlichen Informationen geschützt sind.

Darüber hinaus bietet PeerBlock auch Schutz vor schädlichen Websites und bekannten Bedrohungen im Internet. Die Software aktualisiert regelmäßig ihre Sperrlisten, um sicherzustellen, dass Benutzer vor den neuesten Gefahren geschützt sind. Dies hilft dabei, Malware, Spyware und andere schädliche Programme zu blockieren, die versuchen könnten, auf Ihren Computer zuzugreifen.

Es ist jedoch wichtig zu beachten, dass PeerBlock allein nicht ausreicht, um eine vollständige Anonymität im Internet zu gewährleisten. Es sollte als zusätzliche Sicherheitsebene angesehen werden, die mit anderen Sicherheitsmaßnahmen wie einer starken Firewall und einem zuverlässigen Antivirenprogramm kombiniert werden sollte.

Insgesamt bietet PeerBlock eine einfache und effektive Möglichkeit, die Anonymität der Benutzer online zu schützen und ihre Sicherheit vor unerwünschten Verbindungen zu gewährleisten. Es ist eine nützliche Software für diejenigen, die ihre Privatsphäre im Internet ernst nehmen und sich vor potenziellen Bedrohungen schützen möchten.

PeerBlock Bewertungen

PeerBlock Bewertungen sind entscheidend für diejenigen, die ihre Online-Privatsphäre schützen möchten. PeerBlock ist eine Software, die es Benutzern ermöglicht, ihre Internetverbindung vor unerwünschten Verbindungen zu schützen, insbesondere vor potenziell schädlichen IP-Adressen.

Durch PeerBlock können Benutzer bestimmte IP-Adressen blockieren und somit ihre Aktivitäten im Internet besser kontrollieren. Dies ist vor allem nützlich, um sich vor Cyberkriminellen, Hackerangriffen und unerwünschten Überwachungen zu schützen.

Die Bewertungen von PeerBlock sind größtenteils positiv, da die Software einen wichtigen Beitrag zum Schutz der Privatsphäre im Internet leisten kann. Viele Benutzer schätzen die Benutzerfreundlichkeit und die Effektivität von PeerBlock, um unerwünschte Verbindungen zu blockieren.

Einige Kritiker bemängeln jedoch, dass PeerBlock nicht hundertprozentig sicher ist und dass erfahrene Hacker möglicherweise Mittel und Wege finden, die Sperren zu umgehen. Dennoch bleibt PeerBlock eine beliebte Wahl für diejenigen, die ihre Privatsphäre im Internet ernst nehmen.

Insgesamt können PeerBlock Bewertungen einen guten Überblick darüber geben, wie effektiv die Software im Schutz der Online-Privatsphäre ist. Es ist ratsam, verschiedene Bewertungen zu lesen und die Vor- und Nachteile von PeerBlock sorgfältig abzuwägen, um zu entscheiden, ob die Software den eigenen Anforderungen entspricht.

0 notes

Text

Synchronisation mit FileMaker Go

Bis zum jetzigen Zeitpunk besteht ja leider keinerlei Möglichkeit FileMaker und FileMaker Go zu synchronisieren. Über Drittanbieter kann man sich natürlich derlei Funktion in Form von Plugins kaufen. Doch nicht jeder Auftraggeber oder jeder Privatnutzer von FileMaker möchte oder kann hohe Zusatzkosten stemmen.

Was also tun? Wir synchronisieren nicht sondern importieren. Klingt erstmal ganz simpel, ist es auch wenn man das Prinzip erkannt bzw. verstanden hat. Das Hauptproblem ist bei diesem Ansatz die fehlende Möglichkeit direkt auf die auf dem iOS-Gerät liegende Datenbank zuzugreifen. Unser zweites schnell zu lösendes Problem ist "Gelöschte Datensätze". Ich kann zwar neue Datensätze importieren aber Löschungen kommen ja nicht hinzu sonder sind weg. Was weg ist findet aber keine Berücksichtigung beim Import.

Einfache Lösung für dieses Problem, wir löschen nicht mehr. Alle zu löschenden Daten erhalten lediglich einen -Flag- der sie von der Anzeige in unseren Datenbanken ausschliesst. Dafür müssen wir aber den Zugriff auf die Menüfunktion -Lösche- strikt unterbinden. Positiver Nebeneffekt; es gehen keine Daten ausersehen verloren und es besteht immer eine Übersicht über die schonmal erfassten Daten.

Hat man seine zwei Datenbanken soweit umgebaut, kann man sich dem eigentlichen Datenaustausch widmen.

Daten von der Desktop-Datenbank lassen sich noch sehr einfach importieren. Wir benötigen lediglich den Pfad zur Datenbank den wir innerhalb des Import-Scrips in dieser Form eintragen -fmnet:/192.168.11.8/RODRO_CRM.fp7-. Das Script entspricht einem normalen Import-Script und soll hier nicht weiter behandelt werden.

Nun über diesen Schritt ist es uns ohne weiteres möglich Daten zu importieren wobei dies auch in Form der Datenaktualisierung (Importeinstellungen) geschehen sollte.

Der etwas umständlichere Weg Daten aus der iOS Version der Datenbank in die Desktop-Version zu bekommen bedarf einem kleinen Trick. So ist es unter Anderem zwingend notwendig auch diesen Import von der mobilen Version von FileMaker Go zu starten.

Auf der Desktop-Version müssen Sie ein klassisches Import-Script schreiben. Beginnen Sie mit dem setzen einer Variablen. Der Wert ergibt sich aus dem Pfad zur mobilen Datei auf dem iOS-Gerät. Da wir nicht wissen wo sich diese befindet fragen wir diesen Pfad über -Hole(DokumentenPfad) & "RODRO_CRM_MOBIL.fp7"- ab.

Nun können wir den klassischen Import beginnen. Allerdings macht es Sinn gerade bei der Feldzuordnung die mobile Datei erstmal auf dem Desktop-Rechner abzulegen. Dann kommen wir zum Script-Schritt -Datensätze importieren-, geben die Datenquelle an. Diese besteht einmal aus unserer vergebenen Variablen und der mobilen Datei die wir zur Feldzuordnung benötigen.

Nun stellen wir den Import in klassischer Weise in Script-Form fertig. Sind wir mit der Feldzuordnung fertig, können wir die mobile Datei gern vom Desktop-Rechner entfernen.

Rufen wir nun von FileMaker Go aus unsere Desktop-Datenbank aus, können wir die Synchronisation bzw. den Import starten.

Unser Start-Script erkennt (nach entsprechender Vorbereitung) das wir von iOS auf die Datenbank zugreifen. FileMaker wechselt zu einem speziellen Layout oder startet sogleich mit dem Synchronisations-Script.

Jetzt ist der Desktop-Client in der Lage die Datensätze aus FileMaker Go zu importieren.

0 notes