#distribución Linux empresarial

Explore tagged Tumblr posts

Text

Guía sobre Red Hat Enterprise Linux: La Solución Empresarial en Linux

1. Introducción

Presentación de Red Hat Enterprise Linux (RHEL)

Red Hat Enterprise Linux (RHEL) es una distribución de Linux de clase empresarial desarrollada por Red Hat, Inc. Lanzada en 2000, RHEL está diseñada para ser una solución robusta y confiable para entornos empresariales y de misión crítica.

Importancia de RHEL en el ecosistema Linux

RHEL es ampliamente utilizado en servidores y entornos de nube debido a su estabilidad, soporte técnico y la capacidad de integrarse con una amplia gama de tecnologías empresariales. Es conocida por su enfoque en la seguridad y la escalabilidad.

2. Historia y Filosofía de Red Hat Enterprise Linux

Origen y evolución de RHEL

RHEL se basa en la distribución comunitaria Fedora y fue creado para ofrecer una versión comercial y soportada de Linux. Red Hat ha lanzado versiones de RHEL con ciclos de vida extensos, lo que garantiza soporte a largo plazo para empresas.

Filosofía de RHEL y el software libre

RHEL sigue la filosofía del software libre y open source, pero ofrece soporte comercial, lo que incluye asistencia técnica, actualizaciones y servicios adicionales. Esto proporciona a las empresas la confianza de contar con respaldo profesional.

3. Características Clave de Red Hat Enterprise Linux

Soporte a largo plazo y estabilidad

RHEL ofrece soporte extendido para cada versión, con actualizaciones de seguridad y mantenimiento durante 10 años. Esto es crucial para entornos empresariales que requieren estabilidad y confiabilidad a largo plazo.

Gestor de paquetes

YUM (Yellowdog Updater, Modified) fue el gestor de paquetes tradicional de RHEL, pero ha sido reemplazado por DNF (Dandified YUM) en versiones más recientes. DNF mejora la gestión de paquetes y la resolución de dependencias.

Comandos básicos: sudo dnf install [paquete], sudo dnf remove [paquete], sudo dnf update.

Formatos de paquetes soportados

RHEL utiliza varios formatos de paquetes:

.rpm: El formato de paquetes nativo de Red Hat y sus derivados.

.deb: Aunque no es nativo, puede instalarse en sistemas basados en RHEL con herramientas específicas.

Soporte para entornos virtuales y en la nube

RHEL ofrece herramientas y soporte para la virtualización, incluyendo KVM (Kernel-based Virtual Machine), y es compatible con plataformas de nube como AWS, Azure y OpenStack.

4. Proceso de Instalación de Red Hat Enterprise Linux

Requisitos mínimos del sistema

Procesador: 1 GHz o superior.

Memoria RAM: 1 GB como mínimo, 2 GB o más recomendados.

Espacio en disco: 10 GB de espacio libre en disco.

Tarjeta gráfica: Soporte para una resolución mínima de 1024x768.

Unidad de DVD o puerto USB para la instalación.

Descarga y preparación del medio de instalación

La descarga de RHEL requiere una suscripción activa con Red Hat. Se puede preparar un USB booteable usando herramientas como Rufus o balenaEtcher.

Guía paso a paso para la instalación

Selección del entorno de instalación: El instalador gráfico de RHEL, basado en Anaconda, ofrece una interfaz intuitiva para la instalación.

Configuración de particiones: El instalador permite particionado automático y manual, adaptándose a diferentes configuraciones de almacenamiento.

Configuración de la red y selección de software: Durante la instalación, se configuran las opciones de red y se pueden elegir paquetes y características adicionales.

Primeros pasos post-instalación

Actualización del sistema: Ejecutar sudo dnf update después de la instalación garantiza que todo el software esté actualizado.

Instalación de controladores adicionales y software: RHEL puede instalar automáticamente controladores adicionales necesarios para el hardware.

5. Comparativa de RHEL con Otras Distribuciones

RHEL vs. CentOS

Objetivo: CentOS era una versión gratuita y sin soporte de RHEL, pero ha sido reemplazado por CentOS Stream, que ofrece una vista previa de la próxima versión de RHEL. RHEL proporciona soporte técnico y actualizaciones extendidas, mientras que CentOS Stream actúa como un puente entre Fedora y RHEL.

Filosofía: RHEL se centra en el soporte empresarial y en la estabilidad, mientras que CentOS Stream se enfoca en el desarrollo y la contribución de la comunidad.

RHEL vs. Ubuntu Server

Objetivo: Ubuntu Server está diseñado para ser fácil de usar y de administrar, con un ciclo de lanzamientos regular. RHEL, por su parte, se enfoca en ofrecer soporte a largo plazo y en satisfacer las necesidades de grandes empresas.

Filosofía: Ubuntu Server ofrece versiones LTS para estabilidad, mientras que RHEL proporciona soporte y servicios comerciales extensivos.

RHEL vs. SUSE Linux Enterprise Server (SLES)

Objetivo: SLES, desarrollado por SUSE, es similar a RHEL en términos de soporte empresarial y estabilidad. Ambas distribuciones ofrecen soporte extendido y herramientas para la gestión de servidores.

Filosofía: RHEL y SLES son comparables en términos de soporte empresarial, pero cada uno tiene su propio enfoque y conjunto de herramientas específicas.

6. Herramientas y Servicios de Red Hat

Red Hat Satellite

Red Hat Satellite es una solución de gestión de sistemas que permite la administración centralizada de sistemas RHEL, incluyendo la implementación, configuración y mantenimiento.

Red Hat Ansible Automation

Ansible Automation es una herramienta para la automatización de tareas y la gestión de configuraciones, facilitando la administración de sistemas a gran escala.

Red Hat OpenShift

OpenShift es una plataforma de contenedores y Kubernetes gestionada por Red Hat, ideal para la implementación y gestión de aplicaciones en contenedores.

7. Comunidad y Soporte

Acceso al soporte de Red Hat

Red Hat ofrece soporte técnico profesional a través de sus suscripciones, que incluyen asistencia técnica 24/7, actualizaciones de seguridad y parches.

Recursos comunitarios y documentación

Red Hat Customer Portal: Acceso a documentación, guías de usuario, y foros de soporte.

Red Hat Learning Subscription: Cursos y formación en línea para usuarios de RHEL.

8. Conclusión

RHEL como una opción robusta para empresas

Red Hat Enterprise Linux es una opción sólida para empresas que buscan una distribución de Linux con soporte técnico profesional, estabilidad y escalabilidad. Su enfoque en la estabilidad y el soporte extendido lo convierte en una opción ideal para entornos empresariales y de misión crítica.

Recomendaciones finales para quienes consideran usar RHEL

RHEL es adecuado para organizaciones que requieren soporte técnico y estabilidad a largo plazo, y que están dispuestas a invertir en una solución de Linux empresarial respaldada por Red Hat.

9. Preguntas Frecuentes (FAQ)

¿RHEL es adecuado para pequeñas empresas?

RHEL es ideal para empresas de todos tamaños que buscan un sistema operativo empresarial robusto y con soporte técnico profesional.

¿Qué diferencia a RHEL de CentOS?

CentOS era una versión gratuita y comunitaria de RHEL, pero ahora CentOS Stream sirve como una vista previa de las próximas versiones de RHEL. RHEL proporciona soporte empresarial y actualizaciones extendidas.

¿Cómo obtengo soporte para RHEL?

El soporte se obtiene a través de una suscripción con Red Hat, que incluye asistencia técnica, actualizaciones y acceso a herramientas de gestión.

¿RHEL es compatible con software de terceros?

Sí, RHEL es compatible con una amplia gama de software y aplicaciones de terceros, y Red Hat ofrece soporte para integrar soluciones empresariales.

#Red Hat Enterprise Linux#RHEL#distribución Linux empresarial#Linux#gestor de paquetes#DNF#RPM#instalación RHEL#soporte técnico RHEL#Red Hat Satellite#Red Hat Ansible#Red Hat OpenShift#comparación RHEL#RHEL vs CentOS#RHEL vs Ubuntu Server#RHEL vs SLES#comunidad RHEL#recursos RHEL#actualizaciones RHEL

3 notes

·

View notes

Text

CentOS Stream 10 “Coughlan” Llega con Kernel Linux 6.12 LTS, GNOME 47 y Más Novedades

El proyecto CentOS ha anunciado el lanzamiento oficial de CentOS Stream 10, conocido como Coughlan. Esta versión continúa posicionándose como la rama de desarrollo en la que se basan las versiones menores de Red Hat Enterprise Linux (RHEL), ofreciendo un adelanto de las características que llegarán en futuros lanzamientos de esta distribución empresarial. Con la inclusión del kernel Linux 6.12…

0 notes

Text

how to install cisco vpn client on linux

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

how to install cisco vpn client on linux

Instalación Cisco VPN Client

La instalación de Cisco VPN Client es un proceso fundamental para aquellos que necesitan acceder de forma segura a una red privada mediante una conexión VPN. Este software, desarrollado por Cisco Systems, permite a los usuarios conectarse de manera remota a una red privada de forma segura y cifrada.

Para llevar a cabo la instalación de Cisco VPN Client, es importante seguir unos sencillos pasos. En primer lugar, es necesario descargar el software desde el sitio web oficial de Cisco o a través de un enlace proporcionado por el administrador de red. Una vez descargado, se debe ejecutar el archivo de instalación y seguir las instrucciones que aparecen en pantalla.

Durante el proceso de instalación, se pueden configurar diferentes parámetros de conexión, como la dirección del servidor VPN, el nombre de usuario y la contraseña. Es importante asegurarse de introducir la información correcta para establecer la conexión de forma adecuada.

Una vez completada la instalación, se podrá abrir el Cisco VPN Client y conectarse a la red privada con tan solo unos clics. Este software proporciona una capa adicional de seguridad al cifrar la conexión y proteger los datos transmitidos a través de la red.

En resumen, la instalación de Cisco VPN Client es un paso crucial para garantizar una conexión segura y privada a una red VPN. Siguiendo los pasos adecuados, los usuarios podrán disfrutar de los beneficios de acceder de forma remota a una red privada de manera segura y fiable.

Cliente VPN Cisco Linux

Un Cliente VPN Cisco para Linux es una herramienta útil para aquellos usuarios que necesitan acceder de forma segura a una red privada virtual utilizando el sistema operativo Linux. Cisco es una empresa reconocida en el mundo de las redes y la seguridad informática, por lo que su software VPN ofrece un alto nivel de protección y fiabilidad.

Al instalar un Cliente VPN Cisco en un sistema Linux, los usuarios pueden cifrar su conexión y navegar de forma segura en internet, evitando así posibles vulnerabilidades y protegiendo su información personal. Además, este tipo de cliente VPN puede resultar especialmente útil para quienes trabajan de forma remota y necesitan acceder a recursos de una red empresarial de manera segura.

La configuración de un Cliente VPN Cisco en Linux puede variar dependiendo de la distribución utilizada, pero en general suele ser un proceso sencillo que se puede realizar siguiendo las instrucciones proporcionadas por Cisco. Una vez configurado, el cliente VPN se integrará fácilmente en el sistema y permitirá a los usuarios establecer conexiones seguras de forma rápida y eficiente.

En resumen, un Cliente VPN Cisco para Linux es una herramienta imprescindible para aquellos que priorizan la seguridad y la privacidad en sus conexiones a internet. Con esta solución, los usuarios pueden disfrutar de una navegación segura y protegida, tanto en entornos domésticos como en entornos empresariales.

Pasos instalar Cisco VPN Client

Para aquellos que necesiten acceder a una red privada desde un lugar remoto, instalar un cliente VPN de Cisco puede ser una solución eficaz. Aquí te mostramos los pasos básicos para llevar a cabo este proceso:

Paso 1: Descarga del cliente VPN de Cisco. Primero, asegúrate de obtener el archivo de instalación del cliente VPN de Cisco desde una fuente confiable, como el sitio oficial de Cisco.

Paso 2: Inicia la instalación. Una vez descargado el archivo, ejecútalo y sigue las instrucciones que aparecen en pantalla para comenzar la instalación del cliente VPN de Cisco en tu dispositivo.

Paso 3: Acepta los términos y condiciones. Durante el proceso de instalación, es posible que se te solicite que aceptes los términos y condiciones del software. Lee detenidamente esta información y, si estás de acuerdo, procede a aceptarla.

Paso 4: Configura la conexión VPN. Una vez completada la instalación, deberás configurar la conexión VPN para poder conectarte a la red privada de forma segura. Introduce la dirección del servidor VPN, tus credenciales de acceso y cualquier otra información solicitada.

Paso 5: Conéctate a la red privada. Finalmente, una vez hayas configurado la conexión VPN, podrás conectarte a la red privada simplemente haciendo clic en el botón de conexión.

Siguiendo estos sencillos pasos, podrás instalar y configurar el cliente VPN de Cisco en tu dispositivo y disfrutar de una conexión segura a tu red privada desde cualquier lugar. ¡No dudes en seguir estas indicaciones para garantizar una instalación exitosa!

Configuración cliente VPN Cisco

Una configuración de cliente VPN Cisco es un proceso que permite a los usuarios de una red privada acceder de forma segura a recursos y datos de la red desde ubicaciones remotas. Para configurar un cliente VPN Cisco, se requiere el software cliente adecuado, como Cisco AnyConnect, y la información de configuración proporcionada por el administrador de red.

El primer paso para configurar un cliente VPN Cisco es instalar y abrir el software cliente en el dispositivo del usuario. Una vez abierto, el usuario debe ingresar la dirección del servidor VPN proporcionada por el administrador, así como sus credenciales de inicio de sesión. Estos datos son necesarios para establecer una conexión segura entre el dispositivo del usuario y la red privada.

Una vez ingresados los datos de conexión, el cliente VPN Cisco establecerá una conexión segura utilizando diferentes protocolos de seguridad, como IPSec o SSL. Estos protocolos garantizan que los datos transmitidos entre el dispositivo del usuario y la red privada estén cifrados y protegidos de amenazas externas.

Es importante seguir las instrucciones proporcionadas por el administrador de red para garantizar una configuración correcta del cliente VPN Cisco. Además, es recomendable mantener el software cliente actualizado para garantizar la seguridad de la conexión en todo momento.

En resumen, la configuración de un cliente VPN Cisco es fundamental para permitir a los usuarios acceder de forma segura a una red privada desde ubicaciones remotas. Siguiendo los pasos adecuados y manteniendo el software actualizado, se puede garantizar una conexión segura y protegida en todo momento.

Tutorial Cisco VPN Client Linux

Cisco VPN Client es una herramienta popular utilizada por muchas empresas para permitir a sus empleados acceder de forma segura a la red interna desde ubicaciones externas. En este tutorial, te mostraremos cómo instalar y configurar el cliente VPN de Cisco en un sistema operativo Linux.

Para empezar, necesitarás descargar el cliente VPN de Cisco desde el sitio web oficial. Asegúrate de elegir la versión compatible con tu distribución de Linux. Una vez descargado, descomprime el archivo y abre una terminal en el directorio donde se encuentra el instalador.

Para instalar el cliente VPN, ejecuta el comando de instalación adecuado para tu distribución. En la mayoría de los casos, esto implicará ejecutar un script de instalación con privilegios de superusuario. Sigue las instrucciones en pantalla para completar la instalación.

Una vez instalado, deberás configurar el cliente VPN para conectarte a la red de la empresa. Para ello, necesitarás la dirección del servidor VPN, tus credenciales de inicio de sesión y posiblemente otros detalles de configuración proporcionados por el administrador de la red.

Abre el cliente VPN de Cisco, introduce la información solicitada y guarda la configuración. A continuación, inicia la conexión VPN y, si todo se ha configurado correctamente, deberías poder acceder a la red de la empresa de forma segura desde tu sistema Linux.

Siguiendo estos pasos, podrás utilizar el cliente VPN de Cisco en Linux y disfrutar de una conexión segura y fiable a la red de tu empresa desde cualquier ubicación externa. ¡Aprovecha al máximo esta poderosa herramienta de conectividad!

0 notes

Text

how to ipcop vpn

🔒🌍✨ Obtén 3 Meses GRATIS de VPN - Acceso a Internet Seguro y Privado en Todo el Mundo! Haz Clic Aquí ✨🌍🔒

how to ipcop vpn

Configuración IPCop VPN

La configuración de IPCop VPN es esencial para asegurar una conexión segura y privada a través de una red. IPCop es un software de cortafuegos de código abierto que también puede ser utilizado para crear conexiones VPN seguras.

Para configurar IPCop VPN, primero debes acceder a la interfaz de administración del IPCop desde un navegador web. Una vez allí, dirigete a la sección de configuración de VPN y selecciona la opción para crear una nueva conexión VPN. Debes ingresar la información necesaria, como la dirección IP del servidor VPN al que te estás conectando, el tipo de protocolo de seguridad a utilizar y las credenciales de autenticación.

Es importante asegurarse de configurar adecuadamente las opciones de seguridad de la VPN, como la encriptación de los datos transmitidos y la autenticación de los usuarios. También es recomendable configurar un firewall personal en tu equipo para mayor seguridad.

Una vez que hayas configurado la conexión VPN en IPCop, podrás conectarte a la red de forma segura desde cualquier ubicación, lo que te permitirá acceder a recursos compartidos y datos de forma privada.

En resumen, la configuración de IPCop VPN es una forma efectiva de garantizar la seguridad de tu conexión a redes privadas, tanto para uso personal como empresarial. Con unos simples pasos, podrás establecer una conexión VPN segura y proteger tus datos de posibles amenazas en línea.

Red Privada Virtual IPCop

La Red Privada Virtual (VPN) es una herramienta poderosa que permite a los usuarios navegar de forma segura y privada en internet. IPCop es una solución de firewall de código abierto que se puede utilizar para implementar una VPN de forma sencilla y eficiente.

IPCop es una distribución de Linux especializada en seguridad de red que ofrece una amplia gama de funciones avanzadas. Al combinar IPCop con una VPN, los usuarios pueden establecer una conexión segura entre sus dispositivos y la red, permitiéndoles proteger sus datos y su privacidad en línea.

Al configurar una VPN en IPCop, los usuarios pueden cifrar todo el tráfico que se envía a través de la red, lo que evita que terceros accedan a la información confidencial. Además, una VPN puede ayudar a superar restricciones geográficas, permitiendo acceder a contenido en línea restringido en ciertas regiones.

En resumen, la combinación de IPCop y una VPN ofrece una solución robusta y confiable para aquellos que buscan proteger su privacidad en línea y garantizar la seguridad de sus datos. Con esta configuración, los usuarios pueden navegar por internet de forma segura y disfrutar de una mayor tranquilidad mientras utilizan la red.

Pasos IPCop VPN

Los pasos para configurar un VPN en IPCop pueden ser clave para proteger la seguridad de tus datos. IPCop es una distribución de firewall de código abierto que puede ser utilizada para crear una red privada virtual (VPN) para proteger la comunicación en línea.

Para configurar un VPN en IPCop, es importante seguir algunos pasos clave. En primer lugar, debes acceder a la interfaz web de IPCop ingresando la dirección IP de la máquina. Una vez allí, selecciona la opción de VPN en el menú y elige la opción para configurar un nuevo túnel VPN.

A continuación, debes configurar los parámetros de conexión, como el tipo de túnel (por ejemplo, IPSec), la dirección IP del servidor VPN y las claves de autenticación. Es importante asegurarte de utilizar claves seguras para proteger la comunicación.

Una vez configurados los parámetros, guarda los cambios y reinicia el servicio de VPN en IPCop. Puedes probar la conexión VPN desde un dispositivo externo para asegurarte de que todo funcione correctamente.

En resumen, configurar un VPN en IPCop puede ser una medida efectiva para proteger la comunicación en línea y garantizar la seguridad de tus datos. Sigue estos pasos y podrás aprovechar al máximo esta funcionalidad de IPCop.

Tutorial IPCop VPN

El tutorial de IPCop VPN es una guía detallada que te enseña cómo configurar y utilizar una red privada virtual (VPN) en tu servidor IPCop. Una VPN te permite conectarte de forma segura a internet y proteger tu información privada y actividad en línea.

Para comenzar, es importante asegurarse de tener instalado IPCop en tu servidor. Una vez que hayas completado la instalación, puedes seguir los pasos en el tutorial para configurar la VPN. El proceso incluye la creación de certificados de seguridad, la configuración de reglas de firewall y la asignación de direcciones IP para los usuarios de la VPN.

Una vez que hayas configurado la VPN en IPCop, podrás conectarte de forma segura desde cualquier ubicación y acceder a recursos de red de manera privada. Esto es especialmente útil si necesitas trabajar de forma remota o acceder a información sensible de manera segura.

El tutorial de IPCop VPN está diseñado para ser fácil de seguir, incluso si no tienes experiencia previa en la configuración de redes. Es importante seguir cada paso con atención para garantizar una configuración segura y funcional de tu VPN.

En resumen, el uso de IPCop VPN te brinda la posibilidad de proteger tu conexión a internet y mantener tus datos seguros mientras navegas en línea. Sigue este tutorial paso a paso y disfruta de una conexión segura y privada en tu red.

Seguridad IPCop VPN

La seguridad en línea es de suma importancia en la actualidad, especialmente cuando se trata de utilizar una red privada virtual (VPN) a través de IPCop. IPCop es una distribución de firewall de código abierto basada en Linux que brinda a los usuarios la capacidad de proteger sus redes y datos de amenazas externas. Al combinar IPCop con una VPN, se puede garantizar un nivel adicional de seguridad y privacidad en la comunicación a través de Internet.

Una VPN en IPCop encripta el tráfico de datos y redirige la conexión a través de servidores remotos, lo que dificulta que terceros accedan a la información transmitida. Esta capa adicional de seguridad es especialmente importante al conectarse a redes Wi-Fi públicas o al enviar datos sensibles a través de Internet.

Al utilizar una VPN en IPCop, los usuarios pueden proteger su información personal y profesional de posibles ciberataques, robo de identidad o vigilancia no autorizada. Además, al garantizar la integridad de la comunicación en línea, se puede acceder de manera segura a contenido geográficamente restringido y mantener la privacidad al navegar por la web.

En resumen, la combinación de seguridad ofrecida por IPCop y una VPN es fundamental en un entorno en el que la privacidad en línea es cada vez más vulnerable. Al implementar estas herramientas de manera adecuada, los usuarios pueden disfrutar de una experiencia segura y protegida al navegar por Internet y comunicarse en línea.

0 notes

Text

EVOLUCION DEL SOFTWARE

1980

La llegada de Suene

Usenet (construido sobre la infraestructura de lo que hoy es llamado Internet) fue en muchos aspectos el precursor de los actuales foros de Internet y la World Wide Web (www) por casi una década.

1983

Richard Stallman comienza con el proyecto GNU

Iniciado por Richard Stallman en 1983

El proyecto GNU resultó en una inmensa cantidad de Software libre a través del tiempo y dio lugar al nacimiento de la Licencia Pública General (GPL, General Public License), siendo la licencia más popular en el Software Libre.

1989

Se empieza a trabajar en 386BSD

Aunque Unix BSD ha sido Software libre por muchos años y ha tenido una de las primeras licencias de software libre (la licencia BSD), por desgracia también necesita una licencia independiente de AT&T para poder utilizarlo, puesto que incluía código de AT&T Unix.

En desarrollo desde 1989, fue la primera versión en ser completamente libre y software abierto, independientemente de la licencia AT&T.

1991

Linus Torvalds crea Linux

La decisión de Linus Torvalds de desarrollar su propia 1991 versión del kernel Minix resultó en el mundialmente famoso Linux, que inicialmente lo quería llamar “Freax”. El kernel Linux se convirtió en la última pieza para el sistema operativo del proyecto GNU, ofreciendo un sistema operativo completamente libre y de código abierto.

1993

La fundación de Red Hat

Red Hat, una compañía basada alrededor de su propia distribución Linux, hizo al Software libre una gran negocio. La compañía demostró que era altamente rentable como lo que es, en esencia, gratis.

1993

Creación del proyecto Debian

Debian fue fundada en 1993 por Ian Murdok con las intenciones de crear una distribución basada íntegramente en Software Libre, aunque lanzo sus primeras versiones en 1994/95. El proyecto Debian es ajeno a todo interés comercial o empresarial, demostrando de esta forma que puede crearse una distribución robusta mediante la colaboración de los desarrolladores y usuarios.

1994

Comienza el desarrollo de MySQL

Michael Widenius y David Axmark empezaron a desarrollar MySQL en 1994 y liberaron su primera versión en 1995.

A través de los años, MySQL se ha convertido en la solución por excelencia para bases de datos de código abierto usada por una inmensa cantidad de compañías y sitios web como Facebook y Wikipedia.

1996

Apache toma la web

El servidor http Apache mostró cómo un producto de Software Libre puede dominar el mercado casi por completo. Apache ha sido el software para servidores web mas usado en Internet desde 1996, y no parece que esto vaya a cambiar en mucho tiempo.

1998

Netscape libera el código fuente de su navegador Web.

En su incesante y desesperada batalla contra Microsoft e Internet Explorer, Netscape finalmente decidió liberar el código fuente de su navegador web en 1998 y empezó el proyecto de Software Libre comunitario Mozilla para mantener la competición. Aunque Netscape se desvaneció en la oscuridad, sin este histórico movimiento no hubiera habido Mozilla, y sin Mozilla no hubiera habido Firefox. Por lo desconocemos qué tanta influencia ha ganado y tiene este navegador.

2004

Canonical libera Ubuntu

Cuando la compañía del sudafricano multimillonario Mark Shuttleworth, Canonical, liberó la distro basada en Debian: Ubuntu en 2004, pocos pudieron predecir que masivo éxito sería. Ubuntu rápidamente se volvió la distro Linux más usada al momento, especialmente en el escritorio, que ha llevado a las masas y grupos a Linux como ninguna otra distribución Linux.

0 notes

Text

Actualizar openSUSE 15.2 a openSUSE 15.3

Actualizar openSUSE 15.2 a openSUSE 15.3 de manera sencilla. No vamos a hablar de las bondades de esta magnífica distribución Linux, pues muchos ya sabéis que es una de mis favoritas. OpenSUSE es una distribución diferente, potente, poderosa, fácil de usar, versátil y, con un funcionamiento como servidor empresarial que pocos le hacen sombra. La forma de operar de openSUSE no hace que su actualización, sea tan simple como en otras distribuciones linux, sobre todos las basadas en deb, como Ubuntu, Linux Mint, etc. Consciente de que existen muchas dudas y errores al respecto, hemos realizado una instalación limpia de openSUSE 15.2 con Ext4 y, la hemos actualizado a openSUSE 15.3 con un resultado satisfactorio. En este artículo verás como lo hemos hecho, de forma rápida y sencilla.

Actualizar openSUSE 15.2 a openSUSE 15.3 de forma sencilla

Actualizar openSUSE 15.2 a openSUSE 15.3

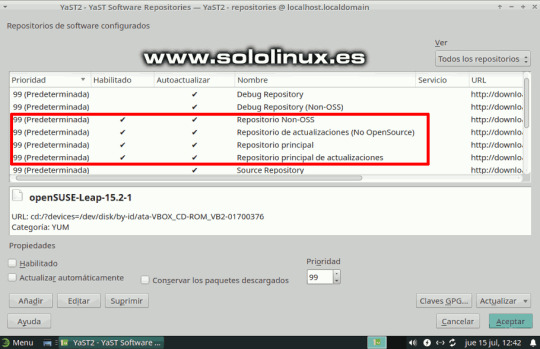

Antes de comenzar, verificamos que efectivamente tenemos instalada la versión 15.2. cat /etc/*release Ejemplo... localhost:~ # cat /etc/*release NAME="openSUSE Leap" VERSION="15.2" ID="opensuse-leap" ID_LIKE="suse opensuse" VERSION_ID="15.2" PRETTY_NAME="openSUSE Leap 15.2" ANSI_COLOR="0;32" CPE_NAME="cpe:/o:opensuse:leap:15.2" BUG_REPORT_URL="https://bugs.opensuse.org" HOME_URL="https://www.opensuse.org/" localhost:~ # Lo primero y muy importante, es deshabilitar los repositorios que no sean oficiales. Para ello desde YaST, accedemos a YaST Software Repositories.

Acceder a YaST Software Repositories Una vez en YaST Software Repositories, deshabilita los repositorios que no sean oficiales. Deja habilitados, solo los que ves en la siguiente imagen.

Repositorios habilitados de openSUSE Bien, una vez deshabilitados los repositorios no oficiales salimos de YaST. Abre la terminal y accede como superusuario. sudo su Ahora refrescamos los repositorios habilitados y actualizamos. zypper ref zypper up Verás un resultado similar al siguiente. localhost:~ # zypper ref Repository 'Repositorio Non-OSS' is up to date. Repository 'Repositorio principal' is up to date. Retrieving repository 'Repositorio principal de actualizaciones' metadata Building repository 'Repositorio principal de actualizaciones' cache ..... Repository 'Repositorio de actualizaciones (No OpenSource)' is up to date. All repositories have been refreshed. localhost:~ # zypper up Building repository 'Repositorio Non-OSS' cache ........................ Building repository 'Repositorio principal' cache ...................... Building repository 'Repositorio principal de actualizaciones' cache ... Building repository 'Repositorio de actualizaciones (No OpenSource)' cac Loading repository data... Reading installed packages... Nothing to do. Bueno, llego la hora de la verdad. Debes copiar la siguiente secuencia de comandos al completo y, pegarla en tu terminal. Lo que hacemos es modificar la versión 15.2 por la 15.3. Recuerda... copia todo completo y pégalo, si lo haces línea por línea no funcionara correctamente. files="$(zypper lr -u | awk -F'|' '$4 ~ /Yes/ { gsub (" ", "", $2); r="/etc/zypp/repos.d/"$3".repo"; print r }')" for f in $files do echo "Backup of $f saved to /root/ before patching it up ..." cp -f "$f" /root/ sed -i 's+/leap/15.2+/leap/$releasever+' "$f" sed -i 's+15.2.1+15.3+' "$f" sed -i 's+15.2+15.3+' "$f" done Debe quedar como la siguiente imagen.

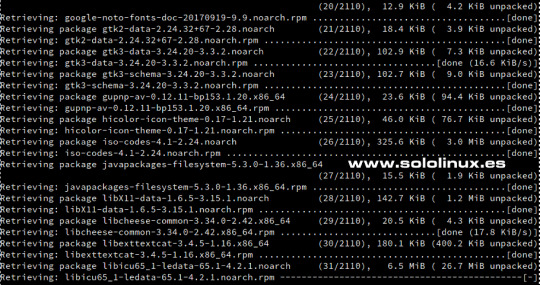

Migrar openSUSE 15.2 a openSUSE 15.3 Refrescamos los repositorios, indicando que sean los de la nueva versión 15.3. zypper --releasever=15.3 ref Ejemplo... zypper --releasever=15.3 ref localhost:~ # zypper --releasever=15.3 ref Warning: Enforced setting: $releasever=15.3 Retrieving repository 'Repositorio Non-OSS' metadata ..................... Building repository 'Repositorio Non-OSS' cache .......................... Retrieving repository 'Repositorio principal' metadata ................... Building repository 'Repositorio principal' cache ........................ Retrieving repository 'Repositorio principal de actualizaciones' metadata Building repository 'Repositorio principal de actualizaciones' cache ..... Retrieving repository 'Repositorio de actualizaciones (No OpenSource)' met Building repository 'Repositorio de actualizaciones (No OpenSource)' cache All repositories have been refreshed. localhost:~ # Llagó el momento de la actualización real. Te recomiendo ser paciente, puede demorar hasta 45 minutos. zypper --releasever=15.3 dup Ejemplo... localhost:~ # zypper --releasever=15.3 dup Warning: Enforced setting: $releasever=15.3 Retrieving repository 'Repositorio Non-OSS' metadata ..................... Building repository 'Repositorio Non-OSS' cache .......................... Retrieving repository 'Repositorio principal' metadata ................... Building repository 'Repositorio principal' cache ............................................ Retrieving repository 'Repositorio principal de actualizaciones' metadata .................... Building repository 'Repositorio principal de actualizaciones' cache ......................... Retrieving repository 'Repositorio de actualizaciones (No OpenSource)' metadata .............. Building repository 'Repositorio de actualizaciones (No OpenSource)' cache ................... Loading repository data... Reading installed packages... Warning: You are about to do a distribution upgrade with all enabled repositories. Make sure these repositories are compatible before you continue. See 'man zypper' for more information about this command. Computing distribution upgrade... The following 156 NEW packages are going to be installed: alsa-plugins-speexrate alsa-plugins-upmix alsa-ucm-conf coreutils-doc cryptsetup-lang dirmngr evince evince-lang evince-plugin-pdfdocument file-roller file-roller-lang glibc-lang gnome-calculator gnome-calculator-lang gnome-desktop-lang google-poppins-fonts gspell-lang gtksourceview4-lang issue-generator kernel-default-5.3.18-57.3 kernel-default-extra kernel-default-optional kernel-firmware-all kernel-firmware-amdgpu kernel-firmware-ath10k kernel-firmware-ath11k kernel-firmware-atheros kernel-firmware-bluetooth kernel-firmware-bnx2 kernel-firmware-brcm kernel-firmware-chelsio kernel-firmware-dpaa2 kernel-firmware-i915 kernel-firmware-intel kernel-firmware-iwlwifi kernel-firmware-liquidio kernel-firmware-marvell kernel-firmware-media kernel-firmware-mediatek kernel-firmware-mellanox kernel-firmware-mwifiex kernel-firmware-network kernel-firmware-nfp kernel-firmware-nvidia kernel-firmware-platform kernel-firmware-prestera kernel-firmware-qlogic kernel-firmware-radeon kernel-firmware-realtek kernel-firmware-serial kernel-firmware-sound kernel-firmware-ti kernel-firmware-ueagle kernel-firmware-usb-network kmod-bash-completion libLLVM11 libatopology2 libavcodec58_134 libavformat58_76 libavutil56_70 libblogger2 libbrotlienc1 libcbor0 libcdio19 libcrypt1 libdav1d5 libebtc0 libevdocument3-4 libevview3-3 libfido2-1 libfido2-udev libgepub-0_6-0 libgnome-desktop-3-18 libgnome-desktop-3_0-common libgspell-1-2 libgtksourceview-4-0 libgtop-2_0-11 libgtop-lang libldac2 libmfx1 libmpath0 libndr1 libnftables1 libnss_usrfiles2 libpeas-loader-python libply-boot-client5 libply-splash-core5 libply-splash-graphics5 libply5 libre2-9 libswresample3_9 libtextstyle0 liburing1 libyui-ncurses-pkg15 libyui-ncurses15 libyui-qt-graph15 libyui-qt-pkg15 libyui-qt15 libyui15 login_defs man-pages-es metamail mokutil mpt-status nftables openSUSE-signkey-cert openssh-clients openssh-common openssh-server p7zip-full pam-doc pam_pwquality patterns-base-documentation patterns-base-sw_management patterns-yast-yast2_desktop perl-TermReadLine-Gnu perl-core-DB_File pipewire-lang postfix-ldap procinfo procmail python3-brotlipy python3-cairo python3-nftables python3-smbc rpm-config-SUSE ruby2.5-rubygem-mini_portile2 ruby2.5-rubygem-nokogiri setserial sharutils sharutils-lang spax star star-rmt sudo-plugin-python system-group-audit system-group-kvm systemd-default-settings systemd-default-settings-branding-openSUSE systemd-doc systemd-lang typelib-1_0-Libxfce4ui-2_0 typelib-1_0-Libxfce4util-1_0 typelib-1_0-Xfconf-0 virtualbox-kmp-default-6.1.22_k5.3.18_59.5-lp153.2.3.2 vlan xreader-plugin-comicsdocument xreader-plugin-djvudocument xreader-plugin-dvidocument xreader-plugin-epubdocument xreader-plugin-pdfdocument xreader-plugin-pixbufdocument xreader-plugin-psdocument xreader-plugin-tiffdocument xreader-plugin-xpsdocument yast2-trans-en The following 3 NEW patterns are going to be installed: documentation sw_management yast2_desktop The following NEW product is going to be installed: "openSUSE Leap 15.3" The following 22 packages are going to be REMOVED: exo-branding-openSUSE exo-helpers hardlink kernel-firmware kmod-compat libexo-1-0 libndr0 libre2-6 libxfce4panel-1_0-4 libxfce4ui-1-0 libyui-ncurses-pkg11 libyui-qt-pkg11 patterns-base-apparmor_opt patterns-base-enhanced_base_opt patterns-base-x11_opt python3-pycairo python3-pysmbc systemd-bash-completion typelib-1_0-libxfce4util-1_0 xfce4-statusnotifier-plugin xfce4-statusnotifier-plugin-lang xreader-backends --------------etc............

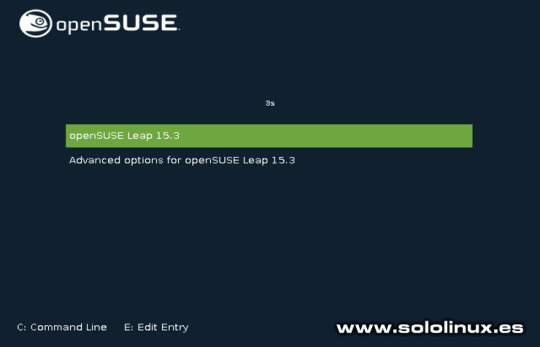

Descargar y actualizar los nuevos paquetes Al concluir todo el proceso, te pregunta si quieres reiniciar el sistema. Responde "Y". 1762 packages to upgrade, 192 to downgrade, 156 new, 22 to remove, 1667 to change vendor. Overall download size: 1.59 GiB. Already cached: 0 B. After the operation, additional 308.9 MiB will be used. Note: System reboot required. Continue? (y): Sorpresa!!!, al iniciar el sistema ya vemos que arranca openSUSE 15.3.

Iniciar openSUSE 15.3 Verificamos desde nuestra consola / terminal. cat /etc/*release El resultado es un exito. localhost:~ # cat /etc/*release NAME="openSUSE Leap" VERSION="15.3" ID="opensuse-leap" ID_LIKE="suse opensuse" VERSION_ID="15.3" PRETTY_NAME="openSUSE Leap 15.3" ANSI_COLOR="0;32" CPE_NAME="cpe:/o:opensuse:leap:15.3" BUG_REPORT_URL="https://bugs.opensuse.org" HOME_URL="https://www.opensuse.org/" localhost:~ # Ahora solo te falta modificar los repositorios no oficiales en YaST Software Repositories (aunque se hayan modificado automáticamente, debes verificarlos de forma manual). Una vez termines el proceso, los habilitas y actualizas de nuevo para concluir todo el proceso. sudo zypper ref sudo zypper up Canales de Telegram: Canal SoloLinux – Canal SoloWordpress Espero que este artículo te sea de utilidad, puedes ayudarnos a mantener el servidor con una donación (paypal), o también colaborar con el simple gesto de compartir nuestros artículos en tu sitio web, blog, foro o redes sociales. Chat de SoloLinux en Telegram Read the full article

#deb#distribucionlinux#IniciaropenSUSE15.3#opensuse#openSUSE15.2#openSUSE15.2aopenSUSE15.3#openSUSE15.2conExt4#openSUSE15.3#servidorempresarial#YaST#YaSTSoftwareRepositories

1 note

·

View note

Text

Trump elimina el veto y autoriza las ventas de Estados Unidos a Huawei

El sábado 29 de junio, durante la reunión del G20, en Osaka, Japón, Donald Trump y Xi Jinping acordaron reanudar las negociaciones comerciales.

Durante la reunión realizaron se enormes cambios en la situación internacional y en las relaciones entre China y los Estados Unidos, pero un hecho básico permanece sin cambios: China y los Estados Unidos se benefician de la cooperación.

(adsbygoogle = window.adsbygoogle || []).push({});

Donald Trump dijo:

“Hoy, estoy preparado para intercambiar puntos de sobre el tema fundamental del crecimiento de la relación entre China y los Estados Unidos para determinar la dirección que tomará nuestra relación en el próximo período para una relación basada en la coordinación, la cooperación y la estabilidad “.

Continuó diciendo: “Creo que estamos muy unidos, pero sucedió algo que nos llevó un poco más lejos, pero sería histórico si pudiéramos tener un acuerdo de comercio justo.

(adsbygoogle = window.adsbygoogle || []).push({});

A cambio de la flexibilidad en Huawei, Trump dijo que China había aceptado grandes compras de productos agrícolas de Estados Unidos “casi de inmediato”. Pero no reveló detalles y los funcionarios chinos no han confirmado la oferta.

“Hemos discutido muchas cosas y estamos de nuevo en el camino”, dijo Trump. “Veremos lo que sucede”

Ya que en mayo, Trump firmó un decreto que autoriza al gobierno de EE. UU. A bloquear las ventas de compañías estadounidenses a compañías extranjeras consideradas un riesgo de seguridad.

No está claro qué medidas, o en su caso, se han tomado para levantar la restricción de las ventas a la empresa de tecnología china sitiada.

Pese a esto Trump le dijo a la prensa que se reuniría con funcionarios de Estados Unidos para aliviar la presión sobre Huawei, pero aún no habían tomado la decisión formal de levantarlos.

Funcionarios de la Casa Blanca aclararon las declaraciones del presidente el domingo. Larry Kudlow, presidente del Consejo Económico Nacional, dijo el domingo que:

El Departamento de Comercio “otorgará algunas licencias adicionales donde haya disponibilidad general” de las partes necesarias y que “las preocupaciones de seguridad nacional seguirán siendo primordiales”.

Debido a que Huawei está atrapado en la mayor guerra comercial entre Estados Unidos y China. Huawei reaccionó rápidamente.

El fabricante alentó a los desarrolladores a unirse a AppGallery, su plataforma oficial de distribución de aplicaciones para Android. Pero los chinos también mostraron que podría ir más lejos y consideraron lanzar su propio sistema operativo, que está en desarrollo desde 2012 y podría llamarse “Hongmeng” para el mercado chino y “Oak” para el mercado chino fuera de China (en cualquier caso, este es un nombre que Huawei presentó ante la Oficina de Propiedad Intelectual de la Unión Europea (EUIPO) esta opción se considera como último recurso si Android se elimina permanentemente como una opción para sus clientes de teléfonos inteligentes.

Muchos creen que el presidente Donald Trump renunció a sus nuevos impuestos bajo la presión de la comunidad empresarial estadounidense, quienes se oponen a ellos porque también debilitan la economía de los Estados Unidos

En cualquier caso, no se ha comunicado ningún calendario para la reanudación de los debates.

Trump no anunció cuándo su jefe negociador, el Representante de Comercio de los Estados Unidos, Robert E. Lighthizer, se reunirá con el viceprimer ministro chino, Liu He, quien encabeza el equipo negociador de Beijing. El presidente tampoco ha establecido un nuevo plazo para llegar a un acuerdo.

Ambas partes están divididas sobre si y cómo eliminar rápidamente las barreras comerciales que se han erigido durante el año pasado, así como las disposiciones para hacer cumplir un acuerdo y los detalles del aumento en los pedidos.

Ya que los productos agrícolas, energéticos e industriales chinos son los de interés para Trump. Pero los impuestos ya vigentes, que afectan a casi la mitad de las exportaciones chinas a Estados Unidos, cerca de 250 mil millones de dólares, aún no se han eliminado.

Pues Donald Trump, dijo a los reporteros el sábado que retrasaría las restricciones contra Huawei, permitiendo que las compañías estadounidenses reanuden las ventas al mayor fabricante de equipos de telecomunicaciones de China.

Los dos países planean reanudar las conversaciones comerciales que se rompieron el mes pasado y que él permitiría que las compañías estadounidenses suministren a Huawei.

El artículo Trump elimina el veto y autoriza las ventas de Estados Unidos a Huawei ha sido originalmente publicado en Linux Adictos.

Fuente: Linux Adictos https://www.linuxadictos.com/trump-elimina-el-veto-y-autoriza-las-ventas-de-estados-unidos-a-huawei.html

1 note

·

View note

Text

17 de Febrero, 2021

Internacional

Error dejaba las App abiertas a la ejecución de código

SQLite ha emitido un parche de seguridad después del descubrimiento de un error de uso después de libre que, si se activa, podría conducir a la ejecución de código arbitrario o denegación de servicio (DoS). La falla solo se marca como de gravedad media porque la explotación depende de que los atacantes ya tengan "acceso para consultar los datos en la base de datos. El problema surgió debido a un "problema en el manejo de subconsultas con una cláusula WHERE correlacionada y una cláusula. Esta es una vulnerabilidad altamente contextual que solo funcionaría en situaciones específicas.

E.@. Encontrado en la funcionalidad de consulta SELECT de SQLite ( src / select.c ), el problema surgió debido a un "problema en el manejo de subconsultas con una cláusula WHERE correlacionada y una cláusula ' HAVING 0 ' donde la consulta principal es en sí misma un agregado", según a una alerta de vulnerabilidad publicada por Ubuntu, la distribución de Linux, el 5 de febrero. El problema aparentemente fue introducido por un cambio de código implementado en junio de 2020.

La falla de seguridad, que afecta a la línea de lanzamiento de SQLite 3, se marcó por primera vez en un rastreador de errores de SQLite el 19 de enero y luego se corrigió al día siguiente en la versión 3.341 el 20 de enero. El problema (CVE-2021-20227) se resolvió agregando “la comprobación ExprAlwaysFalse (pExpr) == 0 a la declaración if antes de la lógica empresarial en havingToWhereExprCb () en el archivo src / select.c”, según Cullum.

Ubuntu actualizó su software en consecuencia el 11 de febrero, mientras que las últimas versiones de Red Hat Enterprise Linux (6, 7 y 8) no se ven afectadas ya que ejecutan versiones de SQLite anteriores a la confirmación que introdujo el error. Un boletín de seguridad emitido por AUSCert (Equipo de Respuesta a Emergencias Informáticas de Australia) confirmó que la falla es explotable en los sistemas operativos Ubuntu, Windows, UNIX, Linux y OSX. "Aunque no hay vulnerabilidades conocidas debido a este error, se acerca a ser una oportunidad para escalar un SQLi a algo más serio, por lo que es bueno actualizar, aunque solo sea para una defensa en profundidad", dijo Richard. Hipp de SQLite.

Fuente

0 notes

Text

Actualización acumulativa de Windows 10 KB4556799: todo lo que precisa saber

Microsoft ha mandado nuevas actualizaciones acumulativas de Windows 10 como parte del ciclo del martes de parches de mayo de dos mil veinte, aun para Windows diez versión 1903 y mil novecientos nueve.

Los dos consiguen exactamente la misma actualización acumulativa, puesto que comparten la mayoría del código, por lo que el registro de cambios es el mismo para ambas versiones de Windows diez.

" Windows diez, versiones mil novecientos tres y 1909 comparten un sistema operativo central común y un conjunto idéntico de archivos de sistema. Como resultado, las nuevas peculiaridades de Windows 10, versión 1909 se incluyeron en la reciente actualización de calidad mensual para Windows diez, versión 1903 (lanzada el 8 de octubre de dos mil diecinueve), mas actualmente se encuentran en estado inactivo. Estas nuevas funciones continuarán inactivas hasta que se activen mediante un bulto de habilitación, que es un pequeño "interruptor maestro" de instalación veloz que sencillamente activa las funciones de Windows diez, versión 1909 ", explica Microsoft.

En primer lugar, la actualización acumulativa para Windows 10 versión mil novecientos tres y mil novecientos nueve es KB4556799. Aumenta el número de colección del sistema operativo de la próxima manera: - Windows 10 versión 1903: número de compilación dieciocho millones trescientos sesenta y dos mil ochocientos treinta y seis - Windows 10 versión 1909 : número de compilación 18363.836

Lo que es esencial saber es que estas actualizaciones acumulativas aterrizan en un martes de parches, con lo que la atención se centra eminentemente en las correcciones de seguridad que aparentemente resuelven vulnerabilidades en el sistema operativo.

Como Como resultado, múltiples aplicaciones y componentes de Windows diez están recibiendo actualizaciones con estas actualizaciones acumulativas, incluidas WSL, Microsoft Edge, Windows Media, Windows Update Stack y otras.

Hay seguridad prosperar ts para Microsoft Office, cuando se usan dispositivos de entrada como ratones, teclados y bolis, y cuando se usa Microsoft Xbox . Además de esto, Microsoft afirma que ha incluido actualizaciones para guardar y dirigir archivos, así para verificar nombres de usuario y contraseñas.

A continuación se muestra un resumen de los cambios incluidos en esta actualización: - Actualizaciones para progresar la seguridad al emplear Internet Explorer y Microsoft Edge.

Actualizaciones para progresar la seguridad al emplear dispositivos de entrada como un mouse, teclado o bien lápiz. En caso de que tengas dudas sobre dónde precisamente y consejos sobre de qué forma usar xbox one , posiblemente puede enviarnos un correo a nuestro sitio de Internet.

Actualizaciones para contrastar nombres de usuario y contraseñas.

Actualizaciones para mejorar la seguridad al emplear Microsoft Xbox .

Actualizaciones de progresar la seguridad cuando Windows realiza operaciones básicas.

Actualizaciones para almacenar y administrar ficheros.

Actualizaciones para mejorar la seguridad al emplear productos de Microsoft Office.

En lo que respecta a las correcciones típicas de Patch Tuesday, Microsoft cuenta las siguientes mejoras:

"Actualizaciones de seguridad para Internet Explorer, Microsoft Scripting Engine, Windows App Platform and Frameworks, Microsoft Graphics Component, Windows Entrada y composición, Windows Media, Windows Shell, Microsoft Xbox , Microsoft Edge, Fundamentos de Windows, Criptografía de Windows, Autentificación de Windows, Kernel de Windows, Windows Linux, Windows Update Stack, Seguridad de red y contenedores de Windows, Windows Active Directorio, almacenaje y sistemas de archivos de Windows y el motor de base de datos Microsoft JET ".

La buena noticia es que no hay inconvenientes conocidos en esta actualización. Como muchos ya saben, la instalación de actualizaciones acumulativas en Windows 10 ha sido todo un desafío, puesto que de manera frecuente no se instalaban o bien ocasionaban otros inconvenientes como aplicaciones rotas, inconvenientes de acceso a la red y otros errores.

Mas aun si Microsoft afirma que no hay inconvenientes conocidos, esto no significa que todo esté marchando sin inconvenientes. No obstante, al momento de escribir este artículo, no tenemos conocimiento de ningún problema encontrado con la nueva actualización acumulativa.

La actualización acumulativa de Windows 10 KB4556799 está libre a través de los canales de distribución estándar, como Windows Update y Microsoft. Actualización para implementación automática, Microsoft Update Catalog para instalación manual y Windows Server Update Services (WSUS) para implementación empresarial.

Como es costumbre, la instalación de esta actualización acumulativa en Windows 10 versión mil novecientos tres y 1909 requiere una computadora reiniciar, con lo que los usuarios deben guardar su trabajo ya antes de empezar el proceso de parcheo. También se aconseja crear un punto de restauración del sistema para estar preparado en caso de que algo salga mal.

0 notes

Text

Sabes como Certificación administrador de sistemas: Características de certificaciones

En este artículo os vamos a indicar cuáles son las certificaciones más interesantes para ser un buen administrador de sistemas, teniendo en cuenta que hoy hay mucho trabajo en el «Cloud», por lo que todavía es muy importante estar al día en estas tecnologías.

Un administrador de sistemas puede orientar su formación profesional a entornos Windows o Linux, o todavía a entreambos sistemas operativos. Por este motivo, hoy vamos a ver las certificaciones tanto de Microsoft como de Linux.

Microsoft

Si quieres decantarte por sistemas operativos de Microsoft, lo primero que tenemos que conocer es a qué rol debes orientarte:

Desarrollador

Administrador de sistemas

Arquitecto de soluciones

Consultores funcionales

En la web oficial de Microsoft Technical Certifications puedes encontrar todas las certificaciones que existen actualmente.

MCSA

Esta certificación MCSA está enfocada a Microsoft Windows Server. Esta certificación te prepara para que puedas implementar, llevar la batuta, configurar un Windows Server a nivel MCSA. Dependiendo de la certificación, el coste del examen variará. MCSA nos permite certificarnos en plataforma en la aglomeración, informes BI, Linux en Azure, Office 365, bases de datos SQL, Windows 10, Windows Server 2012/2016 y otras más. Podéis obtener más información aquí:

MCSE

Estos conjuntos de certificaciones están orientadas a usuarios que han pasado las certificaciones anteriores y quieren especializarse en una tecnología de Microsoft en concreto, ya que su nivel es congruo más elevado. Podéis obtener más información aquí:

Algunas de las certificaciones más destacables de Microsoft son las siguientes:

Arquitecto experimentado en Azure Solutions: Esta certificación en nivel experimentado te da las habilidades para diseñar soluciones que funcionen en Azure. Es ideal para concurrencia que tenga experiencia precio en computación, redes, almacenamiento y seguridad. En este enlace podéis obtener más información. Esta certificación consta de 2 exámenes, no pide ningún requisito previo y tiene un coste total de 330€.

Microsoft 365 Enterprise Administrator Expert: Esta certificación te prepara para la distribución, evaluación, planificación, migración e implementación de todos los servicios de Microsoft 365. En este enlace podéis obtener más información, y los requisitos previos que piden. Esta certificación consta de 2 exámenes y tiene un coste total de 330€.

Azure DevOps Engineer Expert: Esta certificación te prepara para combinar procesos y tecnologías para que puedas ofrecerlas e implementarlas tanto a nivel de beneficiario final como empresarial. Para poder obtener esta certificación debes tener antiguamente uno de estos 2 certificados (Azure Administrator Associate o Desarrollador Asociado Azure). Esta certificación consta de un solo examen con un precio de 165€.

Como podéis ver, las certificaciones más importantes que ofrece ahora mismo Microsoft van encaminadas todas al trabajo en la aglomeración, y es que cada vez más empresas están migrando sus sistemas a Azure.

Red Hat Enterprise Linux

A nivel empresarial, Red Hat Enterprise Linux es uno de los sistemas operativos más utilizados, unido con la popular Debian. RHEL dispone de certificaciones para ser experimentado en distribución de sistemas con su sistema eficaz.

Veamos qué certificaciones serían interesantes para obtener a nivel de administrador de sistemas:

Red Hat Certified System Administrador

Esta certificación te prepara para poder llevar la batuta los sistemas en entornos Red Hat Enterprise Linux. Consta de un examen (EX200) y tiene un coste de unos 400$. Puedes obtener más información en el futuro enlace:

Red Hat Certified System Administrador in Red Hat OpenStack:

Esta certificación te prepara para llevar la batuta el sistema Cloud de Red Hat Enterprise Linux, es afirmar serás capaz de crear, configurar y ejecutar nubes privadas. Consta de un solo examen (EX210) y tiene un precio de unos 300$. Podéis obtener más información en el futuro enlace:

Linux

A nivel de Linux en universal, y no solo RHEL, os podemos confiar que obtengáis todas las certificaciones LPIC que son de administrador de sistemas Linux. Serían las siguientes:

LPIC-1:

Te prepara para realizar tareas de manteniendo con la raya de comandos, y todavía poder instalar y configurar un PC con Linux. Consta de 2 exámenes (LPI 101 y LPI 102) con un coste vecino de 200€ cada examen. Hay que tener en cuenta que esta certificación solo tiene una validez de 5 primaveras.

LPIC-2

Esta certificación te da la capacidad para llevar la batuta redes mixtas pequeñas y medianas. Consta de 2 exámenes (LPI 201 y LPI 202). Igualmente tiene un coste de 200€ y una validez de 5 primaveras. Esta certificación es más vanguardia que la preliminar, y está orientada a realizar una distribución vanguardia del sistema.

LPIC-3 300:

Esta certificación te prepara para integrar los servicios Linux en un entorno cerilla en toda la empresa. Es la certificación más vanguardia de Linux. Consta de un examen LPI 300, pero como requisitos previos debes tener una certificación LPIC-2 Activa. Tiene un coste de 200€ y dura 5 primaveras.

LPIC-3 303:

Esta certificación tiene el mismo nivel que la preliminar, pero está orientada específicamente a la seguridad. Al tener un gran escalón de especialización, se han diseñado un total de 3 sub-certificaciones. Consta de un examen LPI303, pero como requisitos previos debes tener una certificación LPIC-2 Activa. Tiene un coste de 200€ y caduca a los 5 primaveras.

LPIC-3 304

Esta certificación es la que está orientada específicamente a la virtualización y adhesión disponibilidad de sistemas operativos basados en Linux. Consta de un examen LPI 304, pero como requisitos previos debes tener una certificación LPIC-2 Activa. Tiene un coste de 200€, y una caducidad de 5 primaveras.

Como podéis ver, son muchas las certificaciones, y dependiendo del sector que os queráis especializar deberéis optar por unas u otras. Os aconsejo que prestéis particular atención a las certificaciones que trabajen con Cloud, ya que es el futuro.

La entrada Sabes como Certificación administrador de sistemas: Características de certificaciones se publicó primero en El rincon de diego.

Por El rincon de diego

0 notes

Text

Guía Integral para la Selección de Distribuciones Linux: Todo lo que Necesita Saber

1. Introducción

Breve introducción al mundo Linux

Linux es un sistema operativo de código abierto que se ha convertido en una base sólida para una amplia variedad de distribuciones, cada una adaptada a diferentes necesidades y usuarios.

Importancia de escoger la distribución adecuada

La elección de la distribución Linux correcta puede mejorar considerablemente la experiencia del usuario. Esta decisión afecta la facilidad de uso, la estabilidad del sistema, y la disponibilidad de software, entre otros factores.

2. ¿Qué es una Distribución Linux?

Definición de distribución Linux

Una distribución Linux es un sistema operativo compuesto por el kernel de Linux, software del sistema y aplicaciones, todo empaquetado para ofrecer una experiencia específica al usuario.

Componentes clave de una distribución

Kernel de Linux: El núcleo que interactúa directamente con el hardware.

Entorno de escritorio: La interfaz gráfica (Gnome, KDE, Xfce, etc.).

Gestores de paquetes: Herramientas para instalar, actualizar y gestionar software (APT, YUM, Pacman, etc.).

Cómo surgen las diferentes distribuciones

Las distribuciones Linux suelen derivarse de bases comunes como Debian, Red Hat o Arch, adaptadas para cumplir con diferentes filosofías, niveles de estabilidad y propósitos.

3. Tipos de Distribuciones Linux

Distribuciones basadas en Debian

Características principales: Estabilidad, gran comunidad, soporte a largo plazo.

Ejemplos populares: Ubuntu, Linux Mint.

Distribuciones basadas en Red Hat

Características principales: Orientación empresarial, robustez, soporte comercial.

Ejemplos populares: Fedora, CentOS, RHEL.

Distribuciones basadas en Arch

Características principales: Personalización, simplicidad, enfoque en el usuario avanzado.

Ejemplos populares: Arch Linux, Manjaro.

Distribuciones especializadas

Para servidores: CentOS, Ubuntu Server.

Para hardware antiguo: Puppy Linux, Lubuntu.

Para seguridad: Kali Linux, Parrot OS.

Para desarrolladores: Pop!_OS, Fedora Workstation.

4. Factores Clave a Considerar al Escoger una Distribución

Experiencia del usuario

Algunas distribuciones están diseñadas para ser amigables y fáciles de usar (ej. Linux Mint), mientras que otras requieren conocimientos avanzados (ej. Arch Linux).

Compatibilidad de hardware

Es crucial asegurarse de que la distribución sea compatible con el hardware disponible, especialmente en computadoras más antiguas.

Gestión de paquetes

La simplicidad en la instalación y actualización del software es esencial, y aquí es donde entran los gestores de paquetes.

Frecuencia de actualizaciones

Rolling release (actualizaciones continuas, como en Arch Linux) vs. release fijas (ciclos estables, como en Ubuntu).

Entorno de escritorio

El entorno de escritorio afecta la experiencia visual y funcional del usuario. GNOME, KDE, y Xfce son algunos de los más comunes.

Uso previsto

Dependiendo de si el sistema se usará para tareas de oficina, desarrollo, servidores, o seguridad, se debe elegir una distribución acorde.

5. Guía Comparativa de Distribuciones Populares

Ubuntu vs. Fedora

Objetivo: Ubuntu se centra en la facilidad de uso para el usuario final, mientras que Fedora impulsa la adopción de tecnologías más recientes y es una base para Red Hat.

Filosofía: Ubuntu se basa en la simplicidad y accesibilidad, mientras que Fedora sigue la filosofía de "Freedom, Friends, Features, First" (Libertad, Amigos, Características, Primero), priorizando la innovación.

Debian vs. Arch Linux

Objetivo: Debian prioriza la estabilidad y seguridad, siendo ideal para servidores, mientras que Arch Linux es para usuarios que desean un sistema personalizado y actualizado constantemente.

Filosofía: Debian se adhiere a la filosofía de software libre y estabilidad, mientras que Arch sigue el principio de "Keep It Simple, Stupid" (KISS), ofreciendo un sistema base para construir según las necesidades del usuario.

Kali Linux vs. Ubuntu

Objetivo: Kali Linux está diseñado para pruebas de penetración y auditorías de seguridad, mientras que Ubuntu es una distribución generalista para uso en escritorio.

Filosofía: Kali Linux sigue una filosofía de seguridad y especialización extrema, mientras que Ubuntu promueve una experiencia accesible y amigable para todos.

Manjaro vs. CentOS

Objetivo: Manjaro busca combinar la personalización de Arch con la facilidad de uso, mientras que CentOS es una opción estable y robusta para servidores.

Filosofía: Manjaro es para usuarios que desean la última tecnología con una curva de aprendizaje más accesible, mientras que CentOS sigue una filosofía de estabilidad y durabilidad a largo plazo en entornos empresariales.

6. Cómo Instalar y Probar Distribuciones Linux

Métodos para probar distribuciones

Live USB/CD: Permite ejecutar la distribución sin instalarla.

Máquina virtual: Usar software como VirtualBox o VMware para probar distribuciones sin modificar tu sistema principal.

Guía paso a paso para instalar una distribución

Preparación del medio de instalación: Crear un USB booteable con herramientas como Rufus o Etcher.

Configuración del sistema durante la instalación: Configurar particiones, seleccionar el entorno de escritorio y el gestor de arranque.

Post-instalación: Actualizar el sistema, instalar controladores, y personalizar el entorno.

7. Distribuciones Recomendadas para Diferentes Usuarios

Principiantes: Ubuntu, Linux Mint.

Usuarios intermedios: Fedora, Manjaro.

Usuarios avanzados: Arch Linux, Debian.

Administradores de servidores: CentOS, Ubuntu Server.

Desarrolladores y profesionales IT: Fedora, Pop!_OS.

Entusiastas de la seguridad: Kali Linux, Parrot OS.

8. Conclusión

Resumen de los puntos clave

Elegir una distribución Linux adecuada depende de varios factores, incluyendo la experiencia del usuario, el propósito del uso, y las preferencias personales.

Recomendaciones finales

Experimentar con diferentes distribuciones utilizando métodos como Live USB o máquinas virtuales es crucial para encontrar la que mejor se adapte a tus necesidades.

Llamada a la acción

Te invitamos a probar algunas de las distribuciones mencionadas y unirte a la comunidad de Linux para seguir aprendiendo y compartiendo.

9. Glosario de Términos

Kernel: El núcleo del sistema operativo que gestiona la comunicación entre el hardware y el software.

Entorno de escritorio: La interfaz gráfica que permite interactuar con el sistema operativo.

Gestor de paquetes: Herramienta que facilita la instalación y gestión de software en una distribución Linux.

Rolling release: Modelo de desarrollo en el cual el software se actualiza continuamente sin necesidad de versiones mayores.

Fork: Un proyecto derivado de otro, pero que sigue su propio camino de desarrollo.

10. FAQ (Preguntas Frecuentes)

¿Cuál es la mejor distribución para un principiante?

Ubuntu o Linux Mint suelen ser las mejores opciones para nuevos usuarios.

¿Puedo instalar Linux junto a Windows?

Sí, puedes instalar Linux en dual-boot para elegir entre ambos sistemas al iniciar la computadora.

¿Qué distribución es mejor para un servidor?

CentOS y Ubuntu Server son opciones populares para servidores.

¿Qué es una distribución rolling release?

Es un tipo de distribución que se actualiza de manera continua sin necesidad de esperar versiones nuevas.

#Linux#distribuciones Linux#Ubuntu#Fedora#Debian#Arch Linux#Manjaro#Linux Mint#Kali Linux#CentOS#Ubuntu Server#distribución rolling release#gestores de paquetes#entornos de escritorio#software libre#instalación de Linux#tutoriales Linux#comunidad Linux#recursos Linux#foros Linux#blogs de Linux#seguridad en Linux

4 notes

·

View notes

Text

Red Hat extenderá el soporte de RHEL 7 con 4 años más

Red Hat Enterprise Linux (RHEL), la popular distribución Linux dirigida al sector empresarial, ha recibido una extensión significativa en su ciclo de vida. Red Hat, subsidiaria de IBM, ha anunciado un Soporte de Ciclo de Vida Extendido (ELS) que ofrece cuatro años adicionales de soporte para RHEL 7. El ciclo de vida estándar de RHEL sigue un patrón de diez años, dividido en dos fases: cinco años…

View On WordPress

0 notes

Text

IBM compra Red Hat por la friolera de 34000 millones de dólares

El gigante informático IBM acaba de comprar Red Hat, una de las mayores proveedoras de software de código abierto, además de ser dueña de la distribución del sistema operativo Red Hat Enterprise Linux, dirigido principalmente el sector empresarial. En total IBM ha pagado 34000 millones de dólares haciendo de esta una de las mayores transacciones jamás hecha en el sector informático.

Red hat

Las…

View On WordPress

0 notes

Text

IBM compra Red Hat por la friolera de 34000 millones de dólares

El gigante informático IBM acaba de comprar Red Hat, una de las mayores proveedoras de software de código abierto, además de ser dueña de la distribución del sistema operativo Red Hat Enterprise Linux, dirigido principalmente el sector empresarial. En total IBM ha pagado 34000 millones de dólares haciendo de esta una de las mayores transacciones jamás hecha en el sector informático.

Red hat

Las…

View On WordPress

0 notes

Photo

¿Cómo hacer pruebas ofensivas de penetración con Kali?

Iniciaremos con la preparación. Necesitaremos algunas habilidades básicas. Aun más importante que poder hacer investigación, administración de tiempo y aprender nuevas habilidades técnicas, hay habilidades básicas menos obvias que aún serán muy útiles para tomar PWK y pasar el Examen OSCP, comenta un profesional de seguridad informática.

Un consejo es tomar nota. Tal vez esto parece completamente ajeno, pero: para aprovechar su experiencia en PWK, deberían poder realizar un trabajo eficaz de toma de notas. Debes saber cómo estructurar tus notas, cómo mantener los datos asociados con diferentes máquinas, mantener capturas de pantalla con tus notas, etc.

No existe solo una forma de hacerlo, pero podrías separar las notas en dos categorías:

Notas temáticas que describen información sobre vulnerabilidades, herramientas o técnicas particulares. Como podría ser, asociar exploits particulares del kernel con las versiones a las que se aplican, o notas sobre técnicas para pivotar a través de máquinas.

Notas por máquina. Detallando la información sobre el sistema operativo y las aplicaciones, vulnerabilidades y vulnerabilidades aplicables, y la técnica que utilicé. Para la mayoría de las máquinas, también se puede producir una secuencia de comandos python o metasploit rc para volver a explotar rápidamente la máquina, ya que los equipos de la sala de laboratorio pueden reiniciarse en cualquier momento por otros estudiantes.

En el caso de contar con Linux en la estación de trabajo. Es sorprendente ver que la gente se inscriba en una clase llamada “Penetration Testing with Kali Linux”, pero nunca antes había usado Linux, sin embargo, hay muchos informes de esto. Los expertos en seguridad informática recomiendan que aprenda a utilizar alguna forma de Linux antes de pagar cientos de dólares al mes por acceso a laboratorio. Al menos deberías estar familiarizado con:

El diseño del sistema de archivos

Configuración de la red

Familiaridad de shell

Cómo usar SSH

No tiene que usar Kali, pero como está basado en Debian Testing, se puede usar algún tipo de derivado de Debian. Debian, Ubuntu y Mint son buenas opciones.

Una buena manera de comenzar es descargar una distribución, colocarla en una máquina virtual y comenzar a usarla por un tiempo. Después intenta hacer algunas tareas de “controlador diario” y familiarízate con la interfaz. Configura y ejecuta el servidor SSH, y prueba con SSH en.

Los expertos también recomiendan Bandit de OverTheWire que es un “juego de guerra” gratuito que enseña conceptos básicos de Linux. Es gratis y es un buen lugar para comenzar. Si puede superar eso, estará en camino hacia el conocimiento básico de Linux para continuar con PWK.

Los expertos dicen que debes aprender lo que no sabes. Es importante encontrar las lagunas en su conocimiento para que sepa qué investigar y cómo llenar esos vacíos puede ser todo un reto. Revise el Syllabus para el curso PWK. Si te encuentras confundido, puedes investigar más y dedicar más tiempo a familiarizarte con los conceptos y la terminología.

La clase te enseñará mucho sobre el material, pero si estás perdido incluso con lo que significan los títulos, será casi imposible seguirlo y definitivamente no pasarás tanto tiempo trabajando en los laboratorios.

Redes IP y Ethernet

Casi todas las redes modernas usan IP en la capa de red (L3). Como resultado, debe estar familiarizado con la red IP. Principalmente relevante es la división en subredes IP y la diferencia entre enrutamiento y redes conmutadas. Conozca qué es RFC1918 y por qué esas direcciones IP son especiales. Puede ser útil aprender a traducir entre representaciones de subredes CIDR, como / 24 y / 255.255.255.0.

Los profesionales de seguridad informática dicen que debe tener una comprensión de No hay ruta al host y cómo corregir o eludirlo. También debe comprender cómo funciona un host con dos hosts y cómo eso difiere de un host que actúa como un enrutador entre dos redes. Note las diferencias entre el tráfico de difusión y de difusión única.

Protocolo IP

Ethernet

Calculadora de subredes IP

TCP y UDP. Es importante conocer las diferencias entre TCP y UDP. Esto incluye las diferencias en términos de establecimiento y mantenimiento de la conexión, así como las diferencias de confiabilidad de los protocolos. Los números de puerto comunes de servicios bien conocidos también será útil conocerlos, dicen los investigadores de seguridad informática.

TCP

UDP

Lista de números de puerto TCP y UDP

En cuanto a los protocolos de red

Aprenda sobre algunos de los protocolos comunes usados en redes. Incluso si no aprende detalles o lee los RFC, al menos leer el artículo de Wikipedia sobre algunos de los protocolos más comunes.

DNS

Telnet

SSH

HTTP

SMB / CIFS

TLS

Ahora hablaremos sobre los sistemas operativos y aplicaciones. Los profesionales comentan que saber cómo funcionan los sistemas operativos en un nivel básico será de gran ayuda. Esto incluye las diferencias entre los sistemas operativos, cómo funcionan los procesos, cómo funcionan los sistemas de archivos y, información sobre autenticación y autorización en cada sistema operativo.

Comenzaremos con Linux. Es de gran importancia comprender los diferentes tipos de mecanismos de autenticación y autorización en los sistemas Linux, también las interfaces de los sistemas operativos y los servicios comunes.

El usuario root

setuid Binarios

Usuarios y grupos de POSIX

Permisos del sistema de archivos POSIX

SELinux y AppArmor

Ubicaciones de archivos (/ etc / passwd, / etc / shadow, etc.)

Cómo se inician los servicios (SysV init, Upstart, systemd)

Ahora Windows. Windows tiene un comportamiento muy diferente de los sistemas Linux y POSIX. La mayoría de los estudiantes de PWK probablemente están familiarizados con Windows en el escritorio, pero no en un entorno de usuarios múltiples o un dominio de Windows.

Usuarios y grupos

Permisos del sistema de archivos

Servicios de Windows

Autenticación de dominio

Recursos SMB / CIFS

Seguiremos con algunas aplicaciones. Parte de esto es independiente del sistema operativo o puede diferir del sistema operativo, pero es importante que se conozca. Los servidores de bases de datos (MySQL / MSSQL / PostgreSQL) y los servidores de aplicaciones son una gran parte de la superficie de ataque. Por ejemplo, conocer diferentes servidores web (Apache, nginx, IIS) y mecanismos para cargar aplicaciones web (mod_php, scripts cgi, php-fpm, Python WSGI y ASP.net). No todos estos son críticos, pero estar familiarizado será útil.

En un entorno empresarial, habrá docenas de aplicaciones web, la mayoría de las cuales están respaldadas por servidores de bases de datos u otros servidores de aplicaciones.

En cuanto a los temas de seguridad. PWK se trata principalmente de aprender habilidades de seguridad, pero debe haber algunos conocimientos que un estudiante trae a la mesa, dicen los expertos en seguridad informática. Entender los fundamentos de seguridad le servirá al alumno durante el curso.

La tríada de la CIA (Confidencialidad, integridad y disponibilidad)

Autenticación vs Autorización

Vulnerabilidades de corrupción de memoria

Vulnerabilidades web (quizás OWASP Top 10)

Scripting. Los investigadores dicen que será útil familiarizarse con la lectura de guiones escritos en Python o Ruby. Muchos de los exploits en Exploit-DB están en uno de estos dos idiomas. Además, Metasploit está escrito en Ruby, por lo que ser capaz de referirse a esto como sea necesario será de gran utilidad.

Es incluso mejor si puede escribir en uno de estos idiomas u otro lenguaje de scripting. Esto te ayudará con los scripts de reproducción y será una habilidad muy útil.

Obtener el máximo provecho de PWK. Basado en experiencias, su estilo de aprendizaje y experiencia pueden variar.

Se puso la toma de apuntes como una de las mejores habilidades, y ahora como una de las actividades en las que deberías enfocarte durante el curso. Tomar notas lo ayudará a conservar su aprendizaje de manera más efectiva y, dado que el examen es de libro abierto, puede ayudarle en el examen. Si elige enviar un informe para el laboratorio y el examen, puede usar esta documentación para generar el informe del laboratorio.

La documentación puede tomar muchas formas durante el curso:

Notas, ya sean escritas a mano o mecanografiadas

Diagramas de red

Registros de shell / registros de línea de comando

Capturas de pantalla

En caso de duda, lleve documentación adicional. Un par de minutos aquí o allá podrían dar resultado a largo plazo. Traté al laboratorio como una prueba de penetración “real”, donde documenté cada máquina comprometida con:

Enumeración / Recon información

La vulnerabilidad y el exploit solían comprometerlo

Hashes / cuentas descargadas

Captura de pantalla del acceso a la máquina

Información de escalada de privilegios

Cualquier artefacto útil (documentación, archivos, archivos compartidos, etc.)

El reconocimiento. No se puede enfatizar lo suficiente el valor de la fase de reconocimiento y recuento. La recopilación exhaustiva de información lo ayudará a identificar vulnerabilidades y comprender cómo encaja la red. El entorno de laboratorio es realmente es una red con componentes interconectados, y reconocerlo como tal durante la fase de reconocimiento le hará mucho más exitoso. Los investigadores de seguridad informática comentan que entender la relación entre máquinas ayudará a pivotar entre hosts y segmentos de red. Comprender el papel de la máquina lo ayuda a determinar cómo la máquina podría beneficiarlo.

Ahora hablaremos de la gestión del tiempo. Existen varios aspectos en su gestión del tiempo a lo largo del curso. Los expertos recomiendan no dividir su tiempo entre el material del curso y los laboratorios.

Se recomienda hojear el libro de laboratorio para obtener una comprensión general de la progresión del curso, luego volver y recorrer los laboratorios, videos y ejercicios juntos. Si quiere sacar el máximo provecho de su curso, los profesionales de seguridad informática sugieren que intente completar todo el material del curso en aproximadamente la mitad del tiempo del laboratorio, porque el material del curso no le proporciona todas las máquinas del laboratorio. La otra mitad del tiempo se puede usar para trabajar independientemente en las máquinas en el laboratorio.

Si va a realizar un período de laboratorio de 60 o 90 días y se preocupa por no aprobar el examen OSCP en el primer intento, los profesionales recomiendan que haga un intento de examen unos 15 días antes del final de tu tiempo de laboratorio Si hace esto y falla, tendrá la oportunidad de volver a visitar el laboratorio y repasar sus áreas débiles antes de hacer otro intento de examen.

0 notes

Text

GNU/Linux

Linux es un sistema operativo multiusuario con todas las características que necesita tener un sistema operativo moderno. De hecho, en los últimos años se ha convertido en una alternativa a los sistemas Windows para computadores basados en arquitecturas Intel y compatibles. Se pueden destacar tres fundamentos en los que se apoya el desarrollo y la evolución de Linux:

• Está basado en el sistema operativo Unix. A Linux se le ha considerado un clónico de Unix para arquitecturas lntel y en cierta forma es así. Unix es un sistema operativo multitarea y multiproceso desarrollado a principios de los años 70 y utilizado principalmente en sistemas servidores. Linux ha heredado de Unix algunas de esas características que han convertido a Unix en un sistema tan eficiente.

• Es un sistema operativo multiplataforma. Inicialmente, Linux e desarrolló para arquitecturas lntel pero con el tiempo se han implementado versiones para otras plataformas hardware más minoritarias, como PowerPC, Alpha, Sparc …