#recursos Linux

Explore tagged Tumblr posts

Text

Guía Integral para la Selección de Distribuciones Linux: Todo lo que Necesita Saber

1. Introducción

Breve introducción al mundo Linux

Linux es un sistema operativo de código abierto que se ha convertido en una base sólida para una amplia variedad de distribuciones, cada una adaptada a diferentes necesidades y usuarios.

Importancia de escoger la distribución adecuada

La elección de la distribución Linux correcta puede mejorar considerablemente la experiencia del usuario. Esta decisión afecta la facilidad de uso, la estabilidad del sistema, y la disponibilidad de software, entre otros factores.

2. ¿Qué es una Distribución Linux?

Definición de distribución Linux

Una distribución Linux es un sistema operativo compuesto por el kernel de Linux, software del sistema y aplicaciones, todo empaquetado para ofrecer una experiencia específica al usuario.

Componentes clave de una distribución

Kernel de Linux: El núcleo que interactúa directamente con el hardware.

Entorno de escritorio: La interfaz gráfica (Gnome, KDE, Xfce, etc.).

Gestores de paquetes: Herramientas para instalar, actualizar y gestionar software (APT, YUM, Pacman, etc.).

Cómo surgen las diferentes distribuciones

Las distribuciones Linux suelen derivarse de bases comunes como Debian, Red Hat o Arch, adaptadas para cumplir con diferentes filosofías, niveles de estabilidad y propósitos.

3. Tipos de Distribuciones Linux

Distribuciones basadas en Debian

Características principales: Estabilidad, gran comunidad, soporte a largo plazo.

Ejemplos populares: Ubuntu, Linux Mint.

Distribuciones basadas en Red Hat

Características principales: Orientación empresarial, robustez, soporte comercial.

Ejemplos populares: Fedora, CentOS, RHEL.

Distribuciones basadas en Arch

Características principales: Personalización, simplicidad, enfoque en el usuario avanzado.

Ejemplos populares: Arch Linux, Manjaro.

Distribuciones especializadas

Para servidores: CentOS, Ubuntu Server.

Para hardware antiguo: Puppy Linux, Lubuntu.

Para seguridad: Kali Linux, Parrot OS.

Para desarrolladores: Pop!_OS, Fedora Workstation.

4. Factores Clave a Considerar al Escoger una Distribución

Experiencia del usuario

Algunas distribuciones están diseñadas para ser amigables y fáciles de usar (ej. Linux Mint), mientras que otras requieren conocimientos avanzados (ej. Arch Linux).

Compatibilidad de hardware

Es crucial asegurarse de que la distribución sea compatible con el hardware disponible, especialmente en computadoras más antiguas.

Gestión de paquetes

La simplicidad en la instalación y actualización del software es esencial, y aquí es donde entran los gestores de paquetes.

Frecuencia de actualizaciones

Rolling release (actualizaciones continuas, como en Arch Linux) vs. release fijas (ciclos estables, como en Ubuntu).

Entorno de escritorio

El entorno de escritorio afecta la experiencia visual y funcional del usuario. GNOME, KDE, y Xfce son algunos de los más comunes.

Uso previsto

Dependiendo de si el sistema se usará para tareas de oficina, desarrollo, servidores, o seguridad, se debe elegir una distribución acorde.

5. Guía Comparativa de Distribuciones Populares

Ubuntu vs. Fedora

Objetivo: Ubuntu se centra en la facilidad de uso para el usuario final, mientras que Fedora impulsa la adopción de tecnologías más recientes y es una base para Red Hat.

Filosofía: Ubuntu se basa en la simplicidad y accesibilidad, mientras que Fedora sigue la filosofía de "Freedom, Friends, Features, First" (Libertad, Amigos, Características, Primero), priorizando la innovación.

Debian vs. Arch Linux

Objetivo: Debian prioriza la estabilidad y seguridad, siendo ideal para servidores, mientras que Arch Linux es para usuarios que desean un sistema personalizado y actualizado constantemente.

Filosofía: Debian se adhiere a la filosofía de software libre y estabilidad, mientras que Arch sigue el principio de "Keep It Simple, Stupid" (KISS), ofreciendo un sistema base para construir según las necesidades del usuario.

Kali Linux vs. Ubuntu

Objetivo: Kali Linux está diseñado para pruebas de penetración y auditorías de seguridad, mientras que Ubuntu es una distribución generalista para uso en escritorio.

Filosofía: Kali Linux sigue una filosofía de seguridad y especialización extrema, mientras que Ubuntu promueve una experiencia accesible y amigable para todos.

Manjaro vs. CentOS

Objetivo: Manjaro busca combinar la personalización de Arch con la facilidad de uso, mientras que CentOS es una opción estable y robusta para servidores.

Filosofía: Manjaro es para usuarios que desean la última tecnología con una curva de aprendizaje más accesible, mientras que CentOS sigue una filosofía de estabilidad y durabilidad a largo plazo en entornos empresariales.

6. Cómo Instalar y Probar Distribuciones Linux

Métodos para probar distribuciones

Live USB/CD: Permite ejecutar la distribución sin instalarla.

Máquina virtual: Usar software como VirtualBox o VMware para probar distribuciones sin modificar tu sistema principal.

Guía paso a paso para instalar una distribución

Preparación del medio de instalación: Crear un USB booteable con herramientas como Rufus o Etcher.

Configuración del sistema durante la instalación: Configurar particiones, seleccionar el entorno de escritorio y el gestor de arranque.

Post-instalación: Actualizar el sistema, instalar controladores, y personalizar el entorno.

7. Distribuciones Recomendadas para Diferentes Usuarios

Principiantes: Ubuntu, Linux Mint.

Usuarios intermedios: Fedora, Manjaro.

Usuarios avanzados: Arch Linux, Debian.

Administradores de servidores: CentOS, Ubuntu Server.

Desarrolladores y profesionales IT: Fedora, Pop!_OS.

Entusiastas de la seguridad: Kali Linux, Parrot OS.

8. Conclusión

Resumen de los puntos clave

Elegir una distribución Linux adecuada depende de varios factores, incluyendo la experiencia del usuario, el propósito del uso, y las preferencias personales.

Recomendaciones finales

Experimentar con diferentes distribuciones utilizando métodos como Live USB o máquinas virtuales es crucial para encontrar la que mejor se adapte a tus necesidades.

Llamada a la acción

Te invitamos a probar algunas de las distribuciones mencionadas y unirte a la comunidad de Linux para seguir aprendiendo y compartiendo.

9. Glosario de Términos

Kernel: El núcleo del sistema operativo que gestiona la comunicación entre el hardware y el software.

Entorno de escritorio: La interfaz gráfica que permite interactuar con el sistema operativo.

Gestor de paquetes: Herramienta que facilita la instalación y gestión de software en una distribución Linux.

Rolling release: Modelo de desarrollo en el cual el software se actualiza continuamente sin necesidad de versiones mayores.

Fork: Un proyecto derivado de otro, pero que sigue su propio camino de desarrollo.

10. FAQ (Preguntas Frecuentes)

¿Cuál es la mejor distribución para un principiante?

Ubuntu o Linux Mint suelen ser las mejores opciones para nuevos usuarios.

¿Puedo instalar Linux junto a Windows?

Sí, puedes instalar Linux en dual-boot para elegir entre ambos sistemas al iniciar la computadora.

¿Qué distribución es mejor para un servidor?

CentOS y Ubuntu Server son opciones populares para servidores.

¿Qué es una distribución rolling release?

Es un tipo de distribución que se actualiza de manera continua sin necesidad de esperar versiones nuevas.

#Linux#distribuciones Linux#Ubuntu#Fedora#Debian#Arch Linux#Manjaro#Linux Mint#Kali Linux#CentOS#Ubuntu Server#distribución rolling release#gestores de paquetes#entornos de escritorio#software libre#instalación de Linux#tutoriales Linux#comunidad Linux#recursos Linux#foros Linux#blogs de Linux#seguridad en Linux

4 notes

·

View notes

Text

La importancia del C++

El C++ es un pilar de la programación moderna. Creado por Bjarne Stroustrup en 1983, C++ combina la eficiencia del C con la flexibilidad de la programación orientada a objetos.

Originalmente diseñado para mejorar C, su versatilidad ha permitido que sea usado en aplicaciones críticas como videojuegos, simuladores, aplicaciones financieras y sistemas embebidos.

El kernel de Windows, los subsistemas I/O de MacOS y muchas apps en Linux han sido desarrollados en gran parte utilizando C++.

Su capacidad para manejar recursos de hardware a bajo nivel, lo convierte en una herramienta esencial en el mundo del desarrollo de software.

#cplusplus #HistoriaIT #retrocomputingmx

6 notes

·

View notes

Text

Tipos de sistemas operativos

Sistemas operativos de escritorio: Como Windows, macOS y Linux, diseñados para ordenadores personales y profesionales.

Sistemas operativos móviles: Android e iOS dominan el mercado para smartphones y tablets.

Sistemas operativos de servidor: Utilizados en servidores para gestionar redes y recursos compartidos de forma ágil y eficiente.

Sistemas operativos embebidos: Presentes en dispositivos especializados como routers, smart TVs y sistemas de control industrial.

14 notes

·

View notes

Text

Potenciando Tu Presencia en Línea con Servidores Virtuales Privados (VPS) en Ecuador

En el mundo digital actual, tener una presencia en línea robusta y confiable es esencial para empresas y emprendedores en Ecuador. Una herramienta clave para lograr esto es el uso de Servidores Virtuales Privados (VPS). En este blog, exploraremos qué es un VPS, sus beneficios específicos para el mercado ecuatoriano, y cómo puede potenciar la presencia en línea de tu negocio.

¿Qué es un Servidor Virtual Privado (VPS)?

Un Servidor Virtual Privado (VPS) es un tipo de servidor que utiliza tecnología de virtualización para crear entornos virtuales independientes dentro de un servidor físico. A diferencia de un servidor compartido, donde varios usuarios comparten los mismos recursos en un único servidor, un VPS asigna recursos específicos a cada usuario, proporcionando una mayor autonomía y control sobre su entorno de servidor.

Aquí hay algunas características clave de un VPS:

Virtualización: El VPS se crea mediante la virtualización, que divide un servidor físico en múltiples entornos virtuales. Cada VPS funciona como un servidor independiente con sus propios recursos, sistema operativo y configuraciones.

Recursos Dedicados: Aunque varios VPS pueden residir en un solo servidor físico, cada uno tiene una cantidad predeterminada de recursos dedicados, como CPU, RAM, espacio de almacenamiento y ancho de banda. Esto evita que un usuario afecte el rendimiento de otro.

Control del Usuario: Los usuarios de VPS tienen un mayor control sobre su entorno. Pueden instalar y configurar software, modificar configuraciones del sistema operativo y realizar tareas de administración del servidor. Esta flexibilidad es ideal para aquellos que necesitan personalizar su configuración según sus necesidades específicas.

Aislamiento: Aunque los VPS comparten el mismo servidor físico, están aislados unos de otros. Esto significa que las acciones o problemas en un VPS no afectarán a los demás. Proporciona una mayor seguridad y estabilidad en comparación con los servidores compartidos.

Escalabilidad: Los recursos de un VPS son escalables, lo que permite a los usuarios ajustar la cantidad de CPU, RAM y almacenamiento según sus necesidades cambiantes. Esto es útil para empresas que experimentan un crecimiento en el tráfico o en sus operaciones.

Independencia del Sistema Operativo: Cada VPS puede ejecutar su propio sistema operativo. Esto significa que un servidor físico puede alojar VPS con diferentes sistemas operativos, como Linux, Windows, o cualquier otro compatible con la virtualización utilizada.

Costos Más Bajos que un Servidor Dedicado: Un VPS ofrece un mayor control y aislamiento que un servidor compartido a un costo inferior en comparación con un servidor dedicado. Esto lo hace atractivo para empresas que necesitan un mayor control pero tienen restricciones presupuestarias.

Acceso Root o Administrativo: Los usuarios de VPS tienen acceso root (en sistemas basados en Unix) o acceso administrativo (en sistemas basados en Windows), lo que les permite realizar configuraciones avanzadas y administrar el servidor de manera completa.

En resumen, un VPS proporciona una solución intermedia entre un servidor compartido y un servidor dedicado. Ofrece la flexibilidad y el control de un servidor dedicado a un costo más bajo, haciendo que sea una opción popular para empresas y usuarios que requieren un mayor nivel de personalización y rendimiento que un servidor compartido puede proporcionar.

Ventajas de Utilizar Servidores Virtuales Privados (VPS) para Empresas en Ecuador:

Los Servidores Virtuales Privados (VPS) ofrecen numerosas ventajas para las empresas en Ecuador, especialmente cuando se trata de su presencia en línea. Aquí destacamos algunas de las ventajas clave:

Rendimiento Mejorado:

Un VPS proporciona recursos dedicados, lo que resulta en un rendimiento más rápido y eficiente en comparación con el alojamiento compartido. Esto es crucial para asegurar una experiencia de usuario fluida en sitios web y aplicaciones empresariales.

Control Total sobre la Configuración:

Con un VPS, tienes acceso root, lo que significa que tienes control total sobre la configuración del servidor. Puedes personalizar y ajustar el entorno según las necesidades específicas de tu negocio, lo que no es posible en un entorno de alojamiento compartido.

Mayor Seguridad:

Los entornos de VPS son más seguros que los servidores compartidos, ya que cada VPS opera de forma independiente. Esto reduce el riesgo de intrusiones y protege la información confidencial de tu empresa y de tus clientes.

Escalabilidad Flexible:

A medida que tu empresa crece, las necesidades de alojamiento también aumentan. Los VPS son altamente escalables, lo que significa que puedes ajustar fácilmente los recursos, como la capacidad de almacenamiento y la memoria, para adaptarte al crecimiento de tu negocio.

Latencia Reducida para Audiencia Local:

Al elegir un proveedor de VPS con servidores ubicados en Ecuador, reduces la latencia para tu audiencia local. Esto se traduce en tiempos de carga más rápidos para tus usuarios, mejorando la experiencia del usuario y el posicionamiento en buscadores.

Cumplimiento Normativo:

Al alojar tu sitio en un VPS local, puedes asegurarte de cumplir con las regulaciones y normativas locales en términos de privacidad y seguridad de datos. Esto es especialmente importante en sectores que manejan información sensible.

Soporte Local:

Optar por un proveedor de VPS local significa tener acceso a un soporte técnico más cercano y eficiente. El equipo de soporte comprende las particularidades del entorno digital en Ecuador, lo que agiliza la resolución de problemas.

Aislamiento de Recursos:

Cada VPS opera de forma independiente, lo que significa que los recursos asignados son exclusivos para ese servidor virtual. Esto evita que otros sitios web afecten el rendimiento de tu aplicación, proporcionando un entorno más estable.

Reducción de Costos:

Aunque más costoso que el alojamiento compartido, un VPS es considerablemente más asequible que tener un servidor dedicado. Obtienes los beneficios de un entorno dedicado a un costo más bajo, lo que es especialmente beneficioso para empresas en crecimiento.

Respaldo y Recuperación Rápida:

La mayoría de los proveedores de VPS ofrecen opciones de respaldo regulares. En caso de fallo del sistema o pérdida de datos, la recuperación es más rápida y eficiente gracias a estos respaldos automáticos.

En resumen, la elección de un VPS para alojar la presencia en línea de tu empresa en Ecuador brinda una serie de ventajas que van desde un rendimiento mejorado hasta una mayor seguridad y escalabilidad. Al considerar las necesidades específicas del mercado ecuatoriano, puedes aprovechar al máximo estas ventajas para impulsar el éxito digital de tu negocio.

Consideraciones Específicas para Utilizar Servidores Virtuales Privados (VPS) en Ecuador:

Cuando eliges implementar un Servidor Virtual Privado (VPS) para tu empresa en Ecuador, hay consideraciones específicas que debes tener en cuenta para optimizar su rendimiento y adaptarlo al entorno local. Aquí te presento algunas consideraciones clave:

Ubicación del Servidor:

Seleccionar un proveedor de VPS con servidores ubicados en Ecuador es esencial para reducir la latencia y garantizar tiempos de carga rápidos para tu audiencia local. La proximidad geográfica contribuye a una mejor experiencia del usuario.

Cumplimiento Normativo Local:

Asegúrate de que el proveedor de VPS cumpla con las regulaciones y normativas locales en términos de privacidad y seguridad de datos. Cumplir con las leyes ecuatorianas garantiza la integridad de la información y evita posibles problemas legales.

Conectividad y Ancho de Banda:

Verifica la calidad de la conectividad y el ancho de banda ofrecido por el proveedor de VPS. Una conexión confiable es fundamental para garantizar la disponibilidad continua de tus servicios en línea, especialmente en momentos de tráfico intenso.

Soporte Técnico Local:

Prioriza proveedores que ofrezcan soporte técnico local. Tener un equipo de soporte familiarizado con las condiciones específicas de Ecuador agilizará la resolución de problemas y garantizará una comunicación efectiva.

Seguridad y Resiliencia:

Evalúa las medidas de seguridad implementadas por el proveedor, como firewalls, monitoreo de seguridad y protección contra ataques DDoS. La resiliencia del sistema es crucial para mantener la integridad de tus datos.

Escalabilidad Adecuada:

Anticipa el crecimiento de tu empresa y asegúrate de que el proveedor de VPS ofrezca opciones de escalabilidad adecuadas. Esto garantiza que puedas ajustar fácilmente los recursos según las necesidades cambiantes de tu negocio.

Copias de Seguridad y Recuperación de Desastres:

Verifica la política de copias de seguridad del proveedor y cómo manejan la recuperación de desastres. Un plan sólido de respaldo y recuperación es esencial para proteger tus datos críticos.

Optimización para Motores de Búsqueda Local:

Si tu presencia en línea está dirigida a audiencias ecuatorianas, asegúrate de que el proveedor de VPS ofrezca opciones de optimización para motores de búsqueda (SEO) locales. Esto mejora la visibilidad en los resultados de búsqueda locales.

Costos Transparentes y Moneda Local:

Comprende completamente la estructura de costos del proveedor y asegúrate de que ofrezcan transparencia en sus tarifas. Algunos proveedores permiten el pago en moneda local, evitando posibles fluctuaciones cambiarias.

Compatibilidad con Tecnologías Locales:

Si tu empresa utiliza tecnologías específicas locales, como plataformas de pago o sistemas de gestión, verifica la compatibilidad del VPS con estas herramientas para garantizar una integración fluida.

Al considerar estas variables específicas para Ecuador al elegir un proveedor de VPS, puedes optimizar tu infraestructura digital para satisfacer las demandas del mercado local y garantizar un rendimiento confiable y seguro.

Cómo Elegir el Mejor VPS para Tu Negocio en Ecuador:

Elegir el mejor Servidor Virtual Privado (VPS) para tu negocio en Ecuador implica considerar una variedad de factores para asegurarte de que se adapte a tus necesidades específicas. Aquí hay algunos pasos y consideraciones que puedes tener en cuenta al tomar esta decisión crucial:

Identifica tus Requerimientos:

Antes de comenzar la búsqueda, determina cuáles son las necesidades específicas de tu negocio. Considera el tráfico esperado, los recursos de hardware necesarios y cualquier requisito de software especializado.

Ubicación del Servidor:

Opta por un proveedor de VPS que tenga centros de datos o servidores ubicados en Ecuador. Esto ayudará a reducir la latencia y mejorar la velocidad de carga, lo cual es crucial para la experiencia del usuario.

Escala de Recursos:

Asegúrate de que el proveedor ofrezca opciones de escalabilidad fácil. Las necesidades de tu negocio pueden cambiar con el tiempo, y un buen proveedor debería permitirte ajustar recursos como la RAM, CPU y espacio de almacenamiento según sea necesario.

Niveles de Rendimiento:

Evalúa el rendimiento del servidor, especialmente en términos de velocidad y confiabilidad. Revisa las especificaciones técnicas, como la velocidad del procesador, la cantidad de RAM y el tipo de almacenamiento utilizado (SSD suele ser preferible por su rapidez).

Soporte Técnico:

Elige un proveedor que ofrezca un sólido servicio de atención al cliente y soporte técnico. Esto es crucial en caso de problemas o preguntas. Además, verifica si tienen presencia local para una comunicación más efectiva.

Seguridad:

La seguridad es primordial. Busca proveedores que ofrezcan medidas de seguridad sólidas, como firewalls, cifrado y monitoreo constante. Un proveedor que comprenda y cumpla con las regulaciones de seguridad locales es un plus.

Política de Copias de Seguridad:

Verifica la política de copias de seguridad del proveedor. Deberían realizar copias de seguridad regulares y ofrecer opciones de recuperación de datos en caso de fallas o pérdida de información.

Facilidad de Uso:

La interfaz y la facilidad de uso son aspectos importantes. Un panel de control intuitivo facilita la gestión y configuración de tu servidor. También es útil si ofrecen tutoriales o documentación detallada.

Costos Transparentes:

Comprende completamente la estructura de precios del proveedor. Asegúrate de que no haya costos ocultos y que te ofrezcan opciones flexibles de pago. Además, verifica si aceptan pagos en moneda local para evitar problemas cambiarios.

Reputación del Proveedor:

Investiga la reputación del proveedor. Lee reseñas de otros clientes y verifica su historial de tiempo de actividad del servidor. Un proveedor con una buena reputación es más probable que ofrezca un servicio confiable.

Compatibilidad con Software:

Si tu negocio utiliza software específico, asegúrate de que el VPS sea compatible con esas aplicaciones. Esto puede incluir sistemas de gestión, plataformas de comercio electrónico, o cualquier otro software crucial para tu operación.

Garantía de Devolución de Dinero:

Muchos proveedores ofrecen garantías de devolución de dinero. Esto te da la oportunidad de probar el servicio y, si no cumple con tus expectativas, cambiar o obtener un reembolso.

Tomarte el tiempo para investigar y considerar estos aspectos te ayudará a tomar una decisión informada al elegir un VPS para tu negocio en Ecuador. Recuerda que las necesidades de cada empresa son únicas, así que selecciona un proveedor que se ajuste a tus requerimientos específicos.

Los Servidores Virtuales Privados ofrecen una solución ideal para empresas en Ecuador que buscan una presencia en línea sólida y segura. Con beneficios que van desde el rendimiento mejorado hasta la escalabilidad flexible, invertir en un VPS es una estrategia inteligente para el crecimiento digital continuo. Al elegir un proveedor de VPS que entienda las necesidades específicas del mercado ecuatoriano, puedes asegurar una presencia en línea optimizada y confiable para tu negocio.

2 notes

·

View notes

Text

Olá caros leitores, eu sou o Kirey e hoje lhes apresento um Humilde Projeto

Esse é o Blame, ele é um navegador focado em Privacidade e Segurança, que permite bloquear cookies e Trackers, o inovador desse Browser é seu design, que é inteiramente estilizado em Blur e temática de floresta

Nele você pode customizar as imagens exibidas abaixo do Blur, ou até mesmo inserir uma imagem customizada do seu dispositivo

O Browser vem integrado completamente com o DuckDuckGO

A proposta é simples, as pessoas fazem pesquisas, e na tela serão exibidos anúncios invisíveis, a pessoa não pode vê-los nem clicar neles, mas sempre estarão ali

O dinheiro arrecadado vai para Caridade e Instituições de Reflorestamento como Apremavi, SOS Amazônia, e algumas instituições que cuidam de Mendigos e Crianças como a COTIC

100% do dinheiro vai pras Instituições, simplesmente porquê

Porquê eu já tenho dinheiro, e quero algo pra fazer, to entediado, e quando to entediado eu fico Humilde, nada melhor do que usar Tédio e Aprendizado pra ajudar outras pessoas.

Simplesmente quero aprender sobre Monetização, e vou tentar gerar Dinheiro com isso, colocando anúncios em apps

Obviamente não vou usar nada podre, tipo recursos do Google, estou mais interessado em empresas sutilmente mais éticas, PropellerAds, MediaNet, AdsTerra, InMobi, RevContent

Enfim, planejo encher o Navegador de anúncios invisíveis, algo que não é nada difícil, difícil é fazer o usuário ficar vendo algo que, ele não vê

O Browser não faz nada além de um Brave

Simplesmente bloqueia Trackers, Permite usar Proxy, Bloqueia Cookies de Terceiros, Impede que 1 site veja o histórico/cookies de outro site

Coisas básicas pra garantir segurança.

Por enquanto ainda não funciona, mas deve funcionar em alguns dias ou semanas, até porquê nem é culpa minha, o DDG que se recusa a conectar, diz que to "Violando Privacidade"

"Air como é bom dar a bunda, eu vendo os dados escondido e ainda tenho política de privacidade pra impedir o uso da minha Engine"

DDG já é melhor que Google, e terá somente ela, por enquanto.

Resumidamente

Fiz um Navegador, vou por Ads invisíveis, as pessoas pesquisam coisas, isso gera Dinheiro, e o dinheiro vai pra alimentar criança e mendigo sem casa, além de Reflorestamento

70% Reflorestamento

30% Caridade

Prioridades. Mendigo não gera oxigênio, e criança doente não gera alimento, muito menos sombra, água, em geral.

Árvores são a prioridade, e vou doar 100% do oque ganhar, afinal eu já tenho dinheiro

Já tenho oque comer, tenho uma vida relativamente, estável.

E é isso.

Um navegador que alimenta mendigos, crianças e planta árvores.

Eu não teria muita esperança nisso, até porquê anúncio gera dinheiro negativo, 1 ad por -0,00000007 centavos

Mas ainda sim, centavos fazem a diferença quando se junta, não é?

Tem uma enorme chance de tudo dar errado, afinal a vida só faz merda quando eu to tentando ajudar, se eu tivesse estuprando criança ninguém faria nada

Agora ajudando Mendigo, Criança

É API, é isso, é aquilo

É raio caindo na cabeça dos parentes, algo a vida vai fazer pra impedir esse app de sair, isso tenha certeza, vai ter algo pra impedir

Mas é isso, é um Navegador.

Ele funciona em Linux, Windows, Android, iOS

Se pega Internet, ele funciona, obrigado.

0 notes

Text

Termux: Convierte tu Android en una Potente Estación de Hacking y Seguridad Informática

Termux es una poderosa terminal Linux diseñada para dispositivos Android que ha captado la atención de entusiastas de la seguridad informática, desarrolladores y hackers éticos por igual. Combinando accesibilidad y flexibilidad, Termux permite ejecutar herramientas avanzadas de hacking y administración de sistemas desde un dispositivo móvil, convirtiéndose en un recurso imprescindible en el…

0 notes

Text

ChatGPT para docentes 10: Cómo adaptar ChatGPT para atender la diversidad en el aula

La diversidad en el aula es una realidad que requiere estrategias inclusivas para garantizar que todos los estudiantes, independientemente de sus habilidades, estilos de aprendizaje o necesidades especiales, puedan tener acceso a una educación de calidad. ChatGPT puede ser una herramienta valiosa para personalizar el aprendizaje y fomentar la equidad. En esta entrada, exploraremos cómo adaptar ChatGPT para atender las necesidades de todos los estudiantes. 1. Personalización del contenido para estudiantes con necesidades especiales ChatGPT puede generar contenido adaptado para estudiantes con necesidades específicas, facilitando su comprensión y participación activa en el aprendizaje. - Simplificación del lenguaje: Los docentes pueden pedir a ChatGPT que simplifique explicaciones para estudiantes con dificultades de comprensión lectora. Ejemplo (Ciencias): "Explica la fotosíntesis de forma sencilla para un estudiante de primaria." Ejemplo (Informática): "Describe cómo funciona Internet usando palabras simples y ejemplos cotidianos." - Generación de materiales en formatos accesibles: ChatGPT puede ayudar a crear contenido en formatos alternativos, como descripciones auditivas o diagramas para estudiantes con discapacidades visuales o auditivas. 2. Inclusión de estudiantes con distintos estilos de aprendizaje Cada estudiante aprende de manera diferente. ChatGPT puede generar actividades y recursos adaptados a estilos de aprendizaje visual, auditivo o kinestésico. - Recursos visuales: ChatGPT puede sugerir ideas para infografías, mapas conceptuales o presentaciones gráficas que faciliten la comprensión visual. Ejemplo (Historia): "Crea un esquema visual que explique las causas de la Revolución Mexicana." Ejemplo (Ciencias Naturales): "Diseña un mapa conceptual sobre el ciclo del agua." - Recursos interactivos: Los docentes pueden utilizar ChatGPT para crear juegos, simulaciones y actividades prácticas que fomenten el aprendizaje kinestésico. Ejemplo (Matemáticas): "Diseña un juego interactivo para enseñar fracciones a estudiantes de secundaria." Ejemplo (Informática): "Crea una actividad práctica para enseñar a usar comandos básicos de Linux." 3. ChatGPT para fomentar la equidad en la educación ChatGPT puede ayudar a nivelar el acceso a la educación al proporcionar recursos gratuitos y accesibles para todos los estudiantes, especialmente aquellos en entornos con recursos limitados. - Tutorías personalizadas: Los estudiantes con dificultades pueden usar ChatGPT como tutor personal, recibiendo explicaciones y apoyo en tiempo real. - Acceso a materiales diversos: ChatGPT puede generar contenido que integre perspectivas culturales, históricas y científicas de diferentes regiones y contextos. 4. Asistencia a estudiantes con dificultades en el aprendizaje ChatGPT puede ser un aliado para los docentes que trabajan con estudiantes que presentan dificultades en áreas específicas, como la lectura, las matemáticas o la escritura. - Apoyo en la lectura: ChatGPT puede leer textos en voz alta o generar resúmenes que faciliten la comprensión de lecturas extensas. - Apoyo en matemáticas: Puede resolver problemas paso a paso, explicando cada parte para que los estudiantes comprendan el proceso. Ejemplo: "Ayuda a un estudiante a entender cómo resolver ecuaciones cuadráticas, explicando cada paso detalladamente." Read the full article

#accesibilidadenelaulaconIA#actividadesinteractivasconChatGPT#adaptacioneseducativasconIA#apoyoenmatemáticasconIA#ChatGPTenlaenseñanzadeinformática#ChatGPTparaatenderladiversidad#ChatGPTparanecesidadesespeciales#ChatGPTpararesolverdificultadesdeaprendizaje#creaciónderecursosvisualesconChatGPT#educaciónequitativaconinteligenciaartificial#educacióninclusivaconinteligenciaartificial#estilosdeaprendizajeyChatGPT#generacióndematerialesinclusivosconChatGPT#herramientasdeaccesibilidadeducativaconIA#herramientasdeIAparaestudiantes#inclusióneducativaconIA#innovacióneducativaconinteligenciaartificial.#personalizacióndelaprendizajeconChatGPT#recursosaccesiblesconChatGPT#tecnologíaeducativainclusiva#tutoríaspersonalizadasconinteligenciaartificial

0 notes

Text

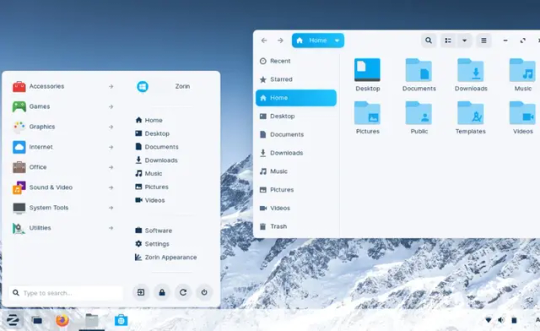

Descubra Qual Linux é Mais Parecido com o Windows

Esta pensado em Migrar do Windows para o Linux? Isso pode parecer um grande desafio, especialmente se você está acostumado com a interface e funcionalidades familiares do sistema operacional da Microsoft. No entanto, a boa notícia é que existem várias distribuições Linux que foram projetadas para tornar essa transição mais fácil e intuitiva, oferecendo uma experiência semelhante ao Windows. Descubra quais são as melhores opções de Linux para quem busca algo próximo ao Windows, além de oferecer dicas e recomendações. Se você está interessado em saber qual Linux é mais parecido com o Windows, continue lendo!

Por que Considerar uma Distribuição Linux Semelhante ao Windows?

A ideia de migrar para o Linux pode ser atrativa por diversos motivos, mas a transição para um sistema operacional completamente novo pode ser intimidadora para quem está habituado ao Windows. Optar por uma distribuição Linux que se assemelha ao Windows pode reduzir essa curva de aprendizado, proporcionando uma interface mais familiar. Quais as Vantagens de Migrar para o Linux O Linux oferece uma série de vantagens sobre o Windows: - Segurança: O Linux é menos vulnerável a vírus e malware, tornando-o uma escolha mais segura. - Melhor desempenho: O Linux é conhecido por ser mais leve e rápido, especialmente em computadores com hardware mais antigo. - Custo: O Linux é gratuito e de código aberto, o que significa que você não terá que pagar por licenças de software. Esses fatores, aliados a uma interface semelhante ao Windows, tornam o Linux uma alternativa poderosa e acessível para os usuários que buscam mais controle e segurança.

As Melhores Distribuições Linux mais Semelhantes ao Windows

Existem várias distribuições Linux projetadas para se assemelhar ao Windows. Abaixo, listamos as mais populares, com suas características e vantagens: 1. Linux Mint

O Linux Mint é uma das distribuições mais populares, especialmente para quem vem do Windows. Conhecido pela sua estabilidade e facilidade de uso, o Mint oferece uma interface que imita a do Windows. - Interface Cinnamon Mint: A interface Cinnamon do Linux Mint é projetada para ser simples e intuitiva, com um menu Iniciar e uma área de trabalho familiar. - Suporte: Vem com uma vasta gama de software pré-instalado, incluindo alternativas para programas como o Microsoft Office. - Desempenho: O Linux Mint é eficiente e funciona bem até em máquinas com recursos limitados. Além disso, a documentação e a comunidade ativa do Mint ajudam na resolução de problemas e no aprendizado. 2. Zorin OS

O Zorin OS é amplamente reconhecido por sua interface amigável e por se parecer muito com o Windows. Ideal para quem está migrando do sistema da Microsoft, ele oferece uma experiência fluida e intuitiva. - Interface: O Zorin OS possui um menu Iniciar e uma barra de tarefas muito parecidos com os do Windows. - Appearance Zorin : Esta ferramenta permite personalizar o layout da interface para se assemelhar com diferentes versões do Windows (como Windows 7 ou Windows 10). - Software Pré-Instalado no Zorin: Inclui alternativas ao Microsoft Office, Edge e outros aplicativos populares do Windows. O Zorin OS é leve e rápido, mesmo em máquinas mais antigas, facilitando a adaptação dos usuários novatos. 3. Ubuntu com Zorin Skin: Personalização ao Estilo Windows

Embora o Ubuntu por si só não tenha uma interface semelhante ao Windows, você pode personalizá-lo para isso com o Zorin Skin. - Customização: Com o Zorin Skin, o Ubuntu se transforma em um sistema muito parecido com o Windows, oferecendo uma barra de tarefas e um menu Iniciar semelhantes. - Suporte: O Ubuntu tem uma das maiores e mais ativas comunidades, o que facilita encontrar soluções para problemas. - Estabilidade: O Ubuntu é altamente estável e seguro, o que torna uma excelente base para personalizações. O Ubuntu, com a adição do Zorin Skin, é uma ótima opção para quem quer uma base sólida e uma interface similar ao Windows. 4. Kubuntu

O Kubuntu é uma versão do Ubuntu que utiliza o ambiente KDE Plasma. O KDE Plasma é altamente personalizável e pode ser ajustado para se parecer com o Windows, oferecendo uma experiência flexível e moderna. - Interface KDE: A interface é altamente personalizável e pode ser moldada para se assemelhar ao Windows. - Desempenho: O KDE Plasma é conhecido por ser eficiente e consumir poucos recursos, tornando o Kubuntu uma boa escolha para máquinas mais antigas. - Software: Vem com uma variedade de aplicativos pré-instalados e permite fácil acesso a repositórios de software. Combinando a estabilidade do Ubuntu com a flexibilidade do KDE Plasma, o Kubuntu é ideal para quem gosta de personalizar o sistema.

Qual destas opções é a Melhor Distribuição Linux para Você?

A escolha da melhor distribuição Linux depende de alguns fatores importantes: - Desempenho: Verifique se a distribuição funciona bem no seu hardware. Se seu computador for mais antigo, distribuições como Linux Mint ou Zorin OS podem ser melhores opções. - Facilidade de Uso: Se você é novo no Linux, opte por uma distribuição que ofereça uma interface fácil de usar, como o Zorin OS ou o Linux Mint. - Suporte e Comunidade: Procure distribuições com comunidades ativas e boa documentação para suporte, como o Ubuntu e o Linux Mint.

Conclusão

Distribuições como Zorin OS, Linux Mint e Kubuntu, você pode aproveitar uma interface mais parecida com o Windows, e, ao mesmo tempo em que desfrutar dos benefícios do Linux, como segurança, flexibilidade e desempenho. Escolha a distribuição que melhor atenda às suas necessidades e siga as dicas acima. Read the full article

0 notes

Link

0 notes

Text

Bazzite: o "SteamOS" para portáteis baseados em Windows como o ROG Ally

Por Vinicius Torres Oliveira

O sistema operacional promete dar a flexibilidade e praticidade do SteamOS em qualquer PC, em especial, nos PCs portáteis

Ainda nesse domingo (27) a Digital Foundry compartilhou um vídeo fazendo uma apresentação do Bazzite, um sistema operacional baseado em Linux que promete entregar uma experiência basicamente igual ao do Steam Deck em sistemas Windows, como os consoles portáteis concorrentes do Steam Deck.

O vídeo é em formato de apresentação e análise do que o Bazzite pode oferecer e de como ele funciona. Seu principal objetivo é facilitar a navegação no sistema para um hardware pensado especialmente para jogos, como um ASUS ROG Ally, com comandos otimizados para controle ou por toque de tela.

O Bazzite tem uma interface muito semelhante a do Steam Deck, em que é possível acessar de forma prática configurações como limitação de taxa de quadros ou habilitar VRR. Também é possível selecionar o modo de TDP do ROG Ally, operação das ventoinhas e mais.

Algo que Oliver Mackenzie pontua como ainda sendo um certo problema nos recursos do Bazzite é que, quando o VRR está ativo, o limitador de quadros do sistema não funciona e o jogo atua com taxa de quadros desbloqueadas. Como o Bazzite continua recebendo bastante suporte e se desenvolvendo, é possível que isso seja corrigido em futuras versões do sistema operacional.

Algo que pode ser uma dúvida válida é se rodar os jogos a partir dessa distribuição Linux pode ter impactos negativos ou até positivos no desempenho. No entanto, nos testes feitos pela Digital Foundry, os resultados são basicamente os mesmos com Windows com Bazzite.

O mesmo vale para o tempo de bateria, apesar do Bazzite ter uma pequena vantagem, ele também acaba reduzindo o desempenho do hardware quando está muito próximo de acabar, o que não ocorre com Windows.

O Bazzite é um excelente sistema operacional para jogos móveis e uma forte indicação do que a Microsoft precisa aprimorar o Windows para sistemas de PCs semelhantes a consoles.

Oliver Mackenzie – Digital Foundry Um grande ponto positivo do Bazzite sobre o Windows é que ele resolve problemas relacionados à compilação de shaders até mesmo em jogos em que isso é muito grave no PC, como Final Fantasy 7 Remake.

0 notes

Text

Linux Lite 7.2: La Nueva Versión con Gestor de Temas y Basada en Ubuntu 24.04 LTS

El creador de Linux Lite, Jerry Bezencon, ha anunciado la disponibilidad general de Linux Lite 7.2, la última versión estable de esta distribución ligera basada en Ubuntu, que utiliza el entorno de escritorio Xfce y ofrece un rendimiento optimizado para equipos de recursos limitados. Con un enfoque en la simplicidad y eficiencia, Linux Lite 7.2 aporta mejoras significativas y nuevas herramientas…

0 notes

Text

Guía sobre Debian: El Pilar de las Distribuciones Linux

1. Introducción

Presentación de Debian

Debian es una de las distribuciones Linux más antiguas y respetadas, conocida por su estabilidad, seguridad y adherencia a los principios del software libre. Fundada en 1993 por Ian Murdock, Debian ha servido como base para muchas otras distribuciones populares, incluyendo Ubuntu.

Importancia y legado de Debian en el ecosistema Linux

Como una de las "distribuciones madre", Debian ha jugado un papel crucial en el desarrollo y popularización de Linux. Su robustez y compromiso con el software libre lo han convertido en una elección preferida tanto para servidores como para entornos de escritorio.

2. Historia y Filosofía de Debian

Origen y evolución de Debian

Debian fue creado con la intención de ser una distribución gestionada de manera abierta y colaborativa. Desde su lanzamiento, ha tenido múltiples versiones, cada una con nombres basados en personajes de la película "Toy Story".

Filosofía y compromiso con el software libre

Debian sigue estrictamente las Directrices de Software Libre de Debian (DFSG), lo que significa que todo el software incluido en la distribución debe ser libre. Además, su contrato social garantiza la transparencia y la cooperación dentro de la comunidad.

3. Características Clave de Debian

Estabilidad y seguridad

Debian es conocido por su estabilidad, lo que lo convierte en una opción confiable para servidores y sistemas de producción. Las actualizaciones y nuevos paquetes se prueban rigurosamente antes de ser lanzados en la versión estable.

Gestor de paquetes

APT (Advanced Package Tool) es el gestor de paquetes principal de Debian. APT facilita la instalación, actualización y eliminación de software desde los repositorios de Debian.

Comandos básicos: sudo apt update, sudo apt install [paquete], sudo apt remove [paquete].

Formatos de paquetes soportados

Debian soporta varios tipos de archivos para la instalación de software:

.deb: El formato nativo de Debian para la instalación de paquetes.

.appimage: Formato portátil que puede ejecutarse directamente sin necesidad de instalación.

.snap: Aunque no es nativo de Debian, se puede habilitar soporte para instalar paquetes Snap.

.flatpak: Otro formato universal que puede ser instalado en Debian, aunque requiere la instalación previa de Flatpak.

Ramas de desarrollo

Stable (Estable): Ideal para entornos donde la estabilidad es crítica.

Testing (Pruebas): Contiene paquetes más recientes y es una buena opción para usuarios que desean un equilibrio entre estabilidad y novedades.

Unstable (Inestable/Sid): Donde se introduce el software más nuevo y experimental.

Amplia compatibilidad de hardware

Debian soporta una amplia gama de arquitecturas de hardware, desde las más comunes como x86 y ARM, hasta plataformas más especializadas.

4. Proceso de Instalación de Debian

Requisitos mínimos del sistema

Procesador: Pentium 4 o posterior.

Memoria RAM: 512 MB para un sistema básico, 1 GB o más recomendado para un entorno de escritorio completo.

Espacio en disco: 10 GB mínimo, 20 GB o más recomendados para una instalación con múltiples aplicaciones y entornos de escritorio.

Tarjeta gráfica: Compatible con X Window System.

Unidad de CD/DVD o puerto USB para la instalación.

Descarga y preparación del medio de instalación

El sitio web oficial de Debian ofrece imágenes ISO para descargar. Se puede preparar un USB booteable usando herramientas como Rufus o balenaEtcher.

Guía paso a paso para la instalación

Selección del entorno de instalación: Debian ofrece opciones de instalación tanto gráfica como en modo texto.

Configuración de particiones: Se puede optar por particionado automático o manual, dependiendo de las necesidades del usuario.

Configuración de la red y selección de paquetes: Durante la instalación, se configuran las opciones de red y se seleccionan los paquetes de software esenciales.

Primeros pasos post-instalación

Actualización del sistema: Es recomendable ejecutar sudo apt update && sudo apt upgrade para asegurarse de que el sistema esté completamente actualizado.

Instalación de controladores y software adicional: Dependiendo del hardware, puede ser necesario instalar controladores específicos. Además, se pueden instalar entornos de escritorio adicionales o programas específicos.

5. Entornos de Escritorio en Debian

Gnome (predeterminado)

Gnome es el entorno de escritorio predeterminado en Debian, conocido por su simplicidad y enfoque en la productividad.

KDE Plasma

Un entorno de escritorio altamente personalizable que ofrece una experiencia visualmente atractiva.

Xfce

Ligero y eficiente, ideal para sistemas con recursos limitados.

LXQt y otros

Alternativas para quienes buscan un entorno aún más ligero o con diferentes características.

6. Gestión de Paquetes en Debian

APT: El gestor de paquetes de Debian

Comandos básicos: apt-get, apt-cache, aptitude.

Instalación y eliminación de paquetes: sudo apt install [paquete], sudo apt remove [paquete].

Repositorios y backports

Debian ofrece diferentes repositorios: stable, testing, y unstable, así como backports que permiten instalar versiones más recientes de software en la rama estable.

Configuración de repositorios adicionales

Los usuarios pueden añadir repositorios adicionales en el archivo /etc/apt/sources.list para acceder a más software.

7. Debian en el Entorno Empresarial y Servidores

Uso de Debian en servidores

Debian es ampliamente utilizado en servidores debido a su estabilidad y seguridad. Es ideal para aplicaciones web, bases de datos, y como servidor de correo, entre otros.

Mantenimiento y soporte a largo plazo

Debian ofrece soporte a largo plazo (LTS) para sus versiones estables, garantizando actualizaciones de seguridad por al menos cinco años.

Herramientas de administración y automatización

Debian se integra bien con herramientas como Ansible, Puppet, y Docker, facilitando la gestión de infraestructuras complejas.

8. Comparativa de Debian con Otras Distribuciones

Debian vs. Ubuntu

Objetivo: Ubuntu se basa en Debian y se orienta más hacia el usuario final, con actualizaciones más frecuentes y un enfoque en la facilidad de uso.

Filosofía: Mientras que Debian sigue estrictamente los principios del software libre, Ubuntu incluye software propietario para mejorar la compatibilidad y experiencia del usuario.

Debian vs. CentOS

Objetivo: CentOS, basado en Red Hat, es otra opción popular para servidores, enfocada en la estabilidad y soporte a largo plazo en entornos empresariales.

Filosofía: CentOS es más conservador en cuanto a actualizaciones, mientras que Debian, aunque estable, ofrece más flexibilidad en la gestión de paquetes.

Debian vs. Arch Linux

Objetivo: Arch Linux es para usuarios avanzados que desean un sistema minimalista y personalizado, con un modelo de actualización continua (rolling release).

Filosofía: Debian prioriza la estabilidad, mientras que Arch sigue la filosofía KISS (Keep It Simple, Stupid) y proporciona control total al usuario.

9. Conclusión

Debian como una opción sólida y confiable

Debian sigue siendo una de las distribuciones más confiables y seguras disponibles. Su enfoque en la estabilidad y el software libre lo convierte en una elección excelente para usuarios, administradores de sistemas y desarrolladores.

Recomendaciones finales para quienes consideran usar Debian

Debian es ideal para aquellos que valoran la estabilidad sobre la última tecnología y están dispuestos a invertir tiempo en aprender sobre su gestión y mantenimiento.

10. Preguntas Frecuentes (FAQ)

¿Debian es adecuado para principiantes?

Aunque Debian es más técnico que distribuciones como Ubuntu, es accesible para principiantes con paciencia y disposición para aprender.

¿Cómo actualizo mi sistema Debian?

Ejecutando sudo apt update && sudo apt upgrade mantendrás tu sistema actualizado.

¿Es Debian una buena opción para servidores?

Sí, Debian es muy utilizado en servidores debido a su estabilidad, seguridad y soporte a largo plazo.

#Debian#distribución Linux#Linux#servidor Debian#instalación Debian#software libre#GNOME#KDE#APT#gestión de paquetes#Debian Stable#Debian Testing#Debian Sid#comunidad Debian#recursos Debian#seguridad en Debian#soporte a largo plazo#Debian vs Ubuntu#Debian vs CentOS#Debian vs Arch Linux#formatos de paquetes#.deb#.appimage#.snap#.flatpak

11 notes

·

View notes

Text

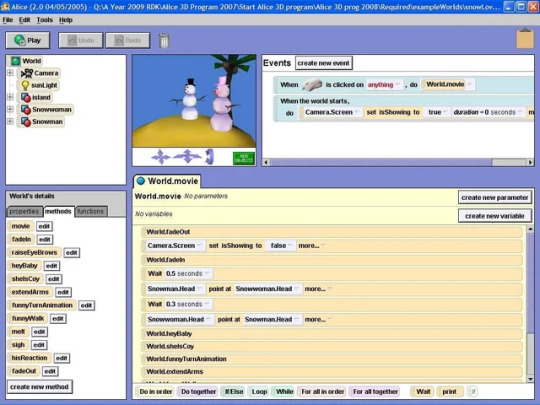

Alice

Alice es un entorno de programación educativo diseñado para enseñar conceptos de programación orientada a objetos y 3D. Fue desarrollado por la Universidad Carnegie Mellon y es utilizado en escuelas y universidades de todo el mundo.

Características clave:

Entorno de programación visual: Alice utiliza un entorno de programación visual que permite a los usuarios crear programas arrastrando y soltando bloques.

Gráficos 3D: Los programas creados en Alice se ejecutan en un entorno 3D, lo que permite a los usuarios crear animaciones y juegos interactivos.

Lenguaje de programación: Alice tiene su propio lenguaje de programación, que es similar a Java.

Compatibilidad con múltiples plataformas: Alice es compatible con Windows, macOS y Linux.

Beneficios:

Fácil de usar: El entorno visual de Alice hace que sea fácil para los principiantes aprender a programar.

Desarrolla habilidades de pensamiento crítico: Alice ayuda a los estudiantes a desarrollar habilidades de pensamiento crítico y resolución de problemas.

Promueve la creatividad: Los estudiantes pueden expresar su creatividad a través de proyectos y animaciones interactivas.

Prepara para lenguajes de programación avanzados: Alice es un buen punto de partida para aprender lenguajes de programación más avanzados como Java o C++.

Edades objetivo:

Alice está diseñado para estudiantes de secundaria y universidad, aunque también puede ser utilizado por estudiantes más jóvenes con supervisión.

Recursos y apoyo:

Tutoriales y lecciones: La página web de Alice ofrece tutoriales y lecciones para ayudar a los estudiantes a aprender.

Comunidad de usuarios: La comunidad de Alice es activa y ofrece apoyo y recursos adicionales.

Documentación: La documentación de Alice es detallada y fácil de seguir.

Aplicaciones:

Educación: Alice es utilizado en escuelas y universidades para enseñar programación.

Investigación: Alice se utiliza en investigación para estudiar la educación en programación.

Desarrollo de juegos: Alice se utiliza para crear juegos y animaciones interactivas.

0 notes

Text

¿Qué es un sistema operativo?

El sistema operativo es un software fundamental en cualquier ordenador o dispositivo móvil. Actúa como un intermediario entre el hardware y el usuario, gestionando los recursos del sistema y permitiendo la ejecución de aplicaciones. Existen infinidad de sistemas operativos, siendo Windows, macOS, Linux los tres más populares para ordenadores, y Android e iOS en dispositivos móviles.

14 notes

·

View notes

Text

Google testa interface com janelas no Android 15 para tablets

Android pode ficar mais próximo do que Apple e Samsung já fazem em seus tablets (Imagem: Vitor Pádua / Tecnoblog) O Google está testando a possibilidade de rodar aplicativos em janelas nos tablets com Android 15. Elas poderiam ser redimensionadas livremente, inclusive, como em um computador com Windows, macOS ou Linux. Por enquanto, o recurso está disponível apenas em um preview para…

0 notes

Text

Como instalar o COSMIC Desktop no Fedora 40

COSMIC Desktop , que significa Computer Operating System Main Interface Components , é um ambiente de desktop moderno e personalizável desenvolvido pela System76, principalmente para sua distribuição Pop!_OS Linux . O COSMIC foi projetado para melhorar a experiência do usuário com recursos como gerenciamento aprimorado do espaço de trabalho, um dock personalizável e amplas opções de navegação…

View On WordPress

0 notes