#operazioni su più file

Explore tagged Tumblr posts

Text

Effettuare più operazioni sui file contenuti in una cartella.

Avevo una cartella contenente tanti file audio e numerati in modo progressivo (01-AudioTrack 1.mp3, etc...). Visto che la numerazione non corrispondeva al numero della lezione, volevo aggiungere in ciascun nome "- Lezione X", con X numero della lezione. Con questo script vediamo come fare. Operazioni simili possono essere eseguite con lo stesso metodo.

Per prima cosa posizioniamoci nella cartella e creiamo uno Shell script come descritto nel post precedente. Poi inserire il seguente file testo nello script.

#!/bin/bash i=1 for file in *.mp3; do if [ -f "$file" ]; then base_name="${file%.mp3}" new_name="${base_name} - Lezione $i.mp3" mv "$file" "$new_name" ((i++)) fi done

Vediamo le varie linee e il loro significato.

La prima è dice alla shell quale interprete deve eseguire il file. In questo caso /bin/bash

i=1 inizializza la variabile i. I file audio verranno numerati a partire da 1, se vogliamo partire da un altro numero, basta cambiare questo valore.

for file in *.mp3; do è poi un ciclo for che itera su tutti i file nella cartella corrente con estensione .mp3.file è la variabile temporanea che assume il nome di ogni file .mp3 uno alla volta.

if [ -f "$file" ]; then controlla se l'elemento rappresentato da $file è effettivamente un file (e non una directory). -f è l'opzione per "file regular"

base_name="${file%.mp3} estrae il nome del file senza l'estensione .mp3. ${file%.mp3}: % indica la rimozione di una parte finale di una stringa, in particolare %.mp3 rimuove l'estensione .mp3 dal nome.

new_name="${base_name} - Lezione $i.mp3" crea una nuova variabile new_name che rappresenta il nuovo nome del file.

mv "$file" "$new_name" rinomina il file.

((i++)) incrementa la variabile i.

fi chiude il blocco if e done conclude le operazioni.

0 notes

Text

Devi avere pazienza

Ho sentito questa frase almeno un migliaio di volte in questi 2 anni. Se devo essere sincera la pazienza è una virtù che non ho mai reputato essere parte integrante del mio carattere. Io sono una persona da ‘tutto e subito’, odio aspettare e quando ho degli impegni sto con l’ansia fin quando non li porto a termine. Eppure, da quando ho avuto prima il tumore e subito dopo l’incidente, ho dovuto — per forza di cose — imparare. Lunghe file per curarmi, i risultati che sembravano non arrivare mai, l’operazione e le terapie. Due mesi dopo, l’incidente. Sono passata dal coma alle numerose operazioni, restando allettata in ospedale per mesi, senza aria condizionata, in agosto, ovviamente con dolori lancinanti e in pieno periodo covid. Non potevo neppure per girarmi su di un fianco per cambiare posizione. Quando le mie condizioni sono migliorate e sono stata dimessa, ho continuato con le partenze per le visite e con la riabilitazione (che ancora continua) ma senza poter camminare più come prima. La vita però non poteva di certo smettere di mettermi in croce… Quindi ancora tumore, nuova operazione, ancora terapia, niente pace. Mi sono chiesta spesso come ho fatto e come faccio ad affrontare tutto questo e ad avere, appunto, pazienza. La risposta penso sia Francesco. Francesco mi è mi rimasto accanto ogni singolo giorno e mi ha fatto sentire bella anche se ero in condizioni indecenti per via dell’incidente. Francesco mi ha portato in braccio per le scale quando non potevo muovermi. Francesco mi ha preparato da mangiare e imboccato, ha dormito tutti i giorni accanto al mio letto, ha medicato le mie ferite e non mi ha mai guardato con disgusto. Mi ha baciata quando non volevo farmi nemmeno guardare, perché il forte impatto mi aveva fatto volare via anche i denti. Non ha smesso di farmi sentire donna, anche se ero diventata una pezza e un po’ lo sono ancora. Francesco è quello che ha pazienza. Quella pazienza che manca a me, ma che grazie a lui riesco ad avere anche io per vivere come fosse tutto nella norma, anche se non lo è affatto. Francesco è quella scintilla che riaccende in me il desiderio di non mollare, di vivere. Lui è forse la cosa migliore che mi sia mai capitata nella vita. Lui è mia pazienza.

15 notes

·

View notes

Text

Il mondo della tecnologia è il nostro pane quotidiano e quando ci ritroviamo ad avere tanti file importanti, sentiamo il bisogno di tenerli al sicuro. Proprio per questo motivo abbiamo scelto di testare le grandi performance di un SSD realizzato in casa KIOXIA. Stiamo parlando dell'EXCERIA PLUS G3 Questo prodotto è dotato di caratteristiche tecniche molto importanti, che ci hanno fatto capire fin da subito di fronte a cosa ci trovavamo. All'interno della nostra recensione dettagliata abbiamo estrapolato tutte le sue caratteristiche, tirando fuori i migliori punti di forza. Ci ha bisogno di affidabilità ma soprattutto di velocità e potenza, può tranquillamente affidarsi a questa soluzione, la quale sono stata testata da noi nel formato da 2 TB. Prestazioni che fanno la differenza Partendo dal primo dei due prodotti, ovvero dallo KIOXIA EXCERIA PLUS G3, c'è poco da dire: è in grado di fare ottime cose. L'SSD in questione arriva a ben 5.000 MB/s di velocità di lettura. Importante anche il dato in merito alla scrittura sequenziale, la qual raggiunge una velocità di ben 3.900 MB/s. Se parliamo di lettura casuale, abbiamo visto valori fino a 680.000 IOPS per la nostra versione da 2TB. Nei nostri test pratici, eseguiti su un PC desktop con supporto PCIe 4.0, è emersa una fluidità notevole durante operazioni come il rendering 3D e la copia di file di grandi dimensioni. Non ci sono stati rallentamenti, nemmeno sotto carico pesante. Design pratico e moderno Non poteva passare inosservato il design di questo prodotto, molto compatto. Parliamo infatti di un SSD M.2 2280, tutto davvero perfetto per installarlo sia in un PC fisso che in un portatile. Essendo dotato di una struttura unilaterale, l'installazione diventa semplicissima e oltretutto c'è anche modo di dissipare il calore in maniera ancor più ottimale. Avete mai sentito parlare di BiCS FLASH? Si tratta di una tecnologia innovativa che agisce con celle impilate verticalmente. Il vantaggio è quello di una densità di dati maggiore, aspetto che migliorando sia l’affidabilità che la durata del dispositivo nel tempo. KIOXIA EXCERIA PLUS G3 è il migliore in termini di consumi. Questo infatti consuma solo 4,9 W nella versione da 1TB e 5,3 W in quella da 2TB. Esperienza quotidiana Durante i test sul campo, il KIOXIA EXCERIA PLUS G3 si è rivelato un ottimo alleato per le attività di tutti i giorni. Abbiamo gestito macchine virtuali, eseguito editing fotografico e spostato grandi quantità di dati senza mai riscontrare problemi. La resistenza dichiarata (600 TBW per 1TB e 1.200 TBW per 2TB) è un ulteriore elemento di tranquillità per chi ha bisogno di un SSD durevole. Un software che fa la differenza L'SSD supporta il software SSD Utility, che è davvero un valore aggiunto. Utilizzando questa soluzione garantita dall'azienda, abbiamo potuto ottenere conto del dispositivo e del suo stato ma anche dell'istallazione di nuovi aggiornamenti. In più non è difficile verificare lo stato di salute dell'SSD. Per tenere alte le prestazioni anche dopo un po' di tempo che questi prodotti vengono utilizzati, c'è la funzione per l'ottimizzazione che consigliamo di utilizzare regolarmente per ottenere sempre il massimo. Compatibilità garantita Se avete delle remore in termini di compatibilità, potete lasciarle tranquillamente a casa in quanto questo SSD va tranquillamente a braccetto con gli standard PCIe 4.0 e NVMe 1.4. La garanzia di 5 anni offerta da KIOXIA è la ciliegina sulla torta, sottolineando l’impegno dell’azienda nel fornire prodotti affidabili. KIOXIA ci ha convinto, le considerazioni finali Avere modo di provare questo prodotto è stato davvero interessante in quanto non ci aspettavamo una potenza del genere. Nettamente all'altezza dei grandi brand, talvolta anche più chiacchierati, questo SSD ha dato prova di poter fornire ottime prestazioni, grande affidabilità e una velocità difficilmente eguagliabile dai pari livello. Lo KIOXIA EXCERIA PLUS G3, è davvero eccellente per chi vuole risparmiare qualcosina senza lesinare in termini di prestazione. I prezzi in giro vedono il G3 intorno ai 108 €, come su Amazon ad esempio. Read the full article

0 notes

Text

TUTORIAL PS. Come installare ed utilizzare le Actions.atn

Ciao! In questo tutorial vi spiegherò come installare e utilizzare le famose " actions" .

Prima di tutto, capiamo un pò cosa sono.

Le actions sono una serie di comandi registrati in un unico file. Il loro utilizzo permette di svolgere più operazioni in pochissimo tempo.

Con le actions si possono modificare i documenti con dei determinati valori. La action li memorizza e non appena la si utilizza possiamo tranquillamente restare a guardare il nostro documento colorarsi a seconda delle impostazioni dell'action stessa!

Ne esistono diverse già pronte nel web, ma quelle migliori sono su DeviantArt. Le mie action sono lì.

Adesso impariamo a installarle!

Proviamo con una mia action : Color Enhancing !

Enhancing Colors Action by ~IhateRoxi on deviantART

Scarichiamo la action cliccando sul link con scritto " Enhancing Colors ".

Si aprirà la pagina con la action.

Sulla destra ci sarà il pulsante di download.

Clicchiamolo e scarichiamo la nostra action!

Se avete WinRar, scompattate l'archivio, sennò scaricate WinRar.

Aprendo l'archivio, a seconda dei vari pacchetti, troveremo l'action e i readme, cioè le condizioni d'utilizzo. Dopo averle lette, selezioniamo l'action ( capiamo che è una action dall'estensione .atn ).

Adesso che l'abbiamo scaricata, installiamola.

Andiamo nel percorso :

C: - Programmi - Adobe - Adobe Photoshop CS5( o versione che avete installata) - Presets - Actions ( il percorso può cambiare a seconda del pc e del posto in cui avete installato PS ).

Adesso prendiamo il file .atn dall'archivio e lo spostiamo nella cartella Actions. ( PS deve essere chiuso durante il procedimento).

Dopo aver fatto questo Drag & Drop, chiudiamo tutte le cartelle, e apriamo Photoshop.

Apriamo la finestra delle azioni ( Clicchiamo su F9 ).

Clicchiamo sul simbolino con la freccetta e delle lineette.

Spunterà un menù a tendina, noi andiamo a cliccare su : Carica Azioni.

Si aprirà la finestra Action ( dove prima abbiamo messo la action scaricata ). La nostra action spunterà, e noi la selezioneremo e cliccheremo su carica.

Adesso sarà nel menu della azioni. Apriamo il nostro documento.

Nelle nostre azioni, cerchiamo la cartella dell'azione appena scaricata e la selezioniamo.

Cliccando sulla freccetta alla sua sinistra, si aprirà l'azione contenuta nella cartella ( A volte sono più di 1 a cartella ).

Selezioniamo l'azione contenuta nella cartella.

Adesso, ci basterà cliccare nel pulsantino Play.

Non tocchiamo più nulla. Noteremo che Photoshop inizierà a lavorare tranquillamente da solo e ci consegnerà l'immagine già colorata. ( in questo caso avrà un colore migliore ).

Bene, adesso per tutte le azioni il procedimento è sempre lo stesso! Spero vi piaccia questo tutorial.

Per problemi e domande, non esitate a chiedere (:

0 notes

Text

OGGI 15 OTTOBRE,

ITALIANO RICORDA…

1872

STORIA DELL’ESERCITO ITALIANO

VENGONO COSTITUITI GLI ALPINI NELL’AMBITO DELL’ARMA DI FANTERIA

NASCE LA SPECIALITÀ DEGLI ALPINI

Gli ALPINI– le PENNE NERE - sono le TRUPPE da MONTAGNA dell'Esercito Italiano e rappresentano una SPECIALITÀ dell'ARMA di FANTERIA idonea a operare e combattere sui terreni montani.

Queste truppe sono attualmente organizzate su due Brigate operative - “Julia” e “Taurinense” - più Unità di Supporto tutte inquadrate nel Comando Truppe Alpine.

Formatisi il 15 ottobre 1872, gli Alpini sono il più antico corpo di Fanteria da Montagna attivo nel mondo, originariamente creato per proteggere i CONFINI MONTANI SETTENTRIONALI dell'ITALIA con FRANCIA, IMPERO AUSTRO-UNGARICO e SVIZZERA.

Nel 1888 gli Alpini furono inviati alla loro prima missione all'estero, in AFRICA ORIENTALE, dove ebbero il loro “BATTESIMO del FUOCO”. In quel continente sono tornati più volte nella loro storia per combattere le guerre coloniali del Regno d'Italia ma anche per garantire la pace fra le fazioni in lotta nelle nazioni sorte con la decolonizzazione.

Si sono distinti durante la prima guerra mondiale, quando furono impiegati nei combattimenti al confine nord-est con l'AUSTRIA-UNGHERIA, dove per tre anni dovettero confrontarsi con le truppe regolari e da montagna austriache e tedesche, rispettivamente Kaiserschützen e Alpenkorps, lungo tutto il FRONTE ITALIANO.

Durante la seconda guerra mondiale, gli Alpini combatterono a fianco delle forze dell'Asse principalmente nei BALCANI (nel difficile TEATRO GRECO-ALBANESE) e sul FRONTE RUSSO, dove, impegnate sulla LINEA del DON invece che nel CAUCASO come inizialmente previsto, subirono perdite gravissime durante la battaglia difensiva e la conseguente tragica ritirata dell'inverno 1942-1943.

Parteciparono con le loro Unità alla guerra per la liberazione dell’ITALIA combattendo nelle file del risorto Esercito italiano al fianco degli Alleati.

Molti reparti di partigiani trovarono negli Alpini i loro Comandanti più esperti e affidabili.

Nell’Esercito della RSI la Divisione Alpina “Monterosa” si distinse per aver garantito, fino al termine del conflitto, l’integrità territoriale delle zone di frontiera italiane proteggendole dalle mire espansionistiche delle forze armate straniere.

A causa della riorganizzazione dell'Esercito Italiano dopo la fine della guerra fredda, nel 1990 tre delle cinque Brigate Alpine - “Tridentina”, “Orobica” e “Cadore” - e molte unità di supporto sono state soppresse.

Oggi i Reparti Alpini sono presenti in tutte le operazioni condotte dall’Esercito Italiano in ITALIA e all’ESTERO.

AUGURI alle PENNE NERE

0 notes

Text

Come Riparare il Registro di Sistema di Windows: Guida Completa e Aggiornata

Il registro di sistema di Windows è una componente fondamentale del sistema operativo, che memorizza tutte le configurazioni e impostazioni necessarie per il corretto funzionamento del computer. Tuttavia, può capitare che il registro si danneggi o si corrompa, causando rallentamenti, errori e malfunzionamenti. In questa guida completa, esploreremo come riparare il registro di sistema di Windows in modo efficace e sicuro.

Perché è Importante il Registro di Sistema?

Il registro di sistema è essenziale perché contiene informazioni vitali per il funzionamento del software e dell'hardware del tuo PC. Un registro danneggiato può portare a:

Errori di sistema: Messaggi di errore frequenti e crash.

Rallentamenti: Prestazioni ridotte del computer.

Problemi di avvio: Impossibilità di avviare Windows correttamente.

Sintomi di un Registro di Sistema Danneggiato

Prima di procedere con la riparazione, è importante identificare i sintomi di un registro corrotto:

Messaggi di errore: Avvisi continui durante l'uso del PC.

Crash frequenti: Il sistema si blocca o si riavvia senza motivo.

Rallentamenti: Il computer impiega più tempo ad avviarsi e ad eseguire operazioni.

Programmi malfunzionanti: Le applicazioni non si aprono o funzionano in modo anomalo.

Metodi per Riparare il Registro di Sistema

Metodo 1: Utilizzare lo Strumento di Ripristino del Sistema

Apri il Pannello di Controllo:

Cerca "Pannello di Controllo" nel menu Start e aprilo.

Vai su Sistema e Sicurezza:

Seleziona "Sistema e Sicurezza" e poi "Sistema".

Ripristino del Sistema:

Clicca su "Protezione sistema" e poi su "Ripristino configurazione di sistema". Segui le istruzioni per riportare il sistema a un punto di ripristino precedente.

Metodo 2: Utilizzare un Software di Pulizia del Registro

Esistono vari software che possono aiutarti a pulire e riparare il registro di sistema, come:

CCleaner: Pulisce il registro e rimuove le voci obsolete.

Glary Utilities: Offre una suite completa per la manutenzione del PC, inclusa la pulizia del registro.

Wise Registry Cleaner: Specificamente progettato per riparare e ottimizzare il registro di sistema.

Metodo 3: Utilizzare il Prompt dei Comandi

Apri il Prompt dei Comandi come Amministratore:

Cerca "cmd" nel menu Start, fai clic destro e seleziona "Esegui come amministratore".

Esegui il Comando SFC:

Digita sfc /scannow e premi Invio. Questo comando eseguirà il Controllo File di Sistema e riparerà i file di sistema corrotti, inclusi quelli del registro.

Esegui il Comando DISM:

Se il comando SFC non risolve il problema, digita DISM /Online /Cleanup-Image /RestoreHealth e premi Invio. Questo strumento riparerà l'immagine di Windows.

Suggerimenti per Mantenere il Registro di Sistema Pulito

Esegui Manutenzione Regolare: Utilizza software di pulizia del registro periodicamente.

Aggiorna il Sistema: Mantieni Windows e i programmi aggiornati per evitare conflitti.

Evita Software Inaffidabili: Installa solo software da fonti sicure per ridurre il rischio di danneggiare il registro.

Risposte alle Domande Comuni

Q: Posso riparare il registro senza utilizzare software di terze parti? A: Sì, puoi utilizzare strumenti integrati come il Ripristino configurazione di sistema e il Controllo File di Sistema.

Q: È sicuro utilizzare software di pulizia del registro? A: Sì, ma è importante scegliere software affidabili e creare un backup del registro prima di eseguire qualsiasi pulizia.

Q: Cosa devo fare se il registro è gravemente danneggiato? A: Se i metodi standard non funzionano, potrebbe essere necessario reinstallare Windows per risolvere completamente i problemi del registro.

Collegamenti Esterni a Fonti Autorevoli

Microsoft Support: Utilizzare lo strumento di Ripristino Configurazione di Sistema - Guida ufficiale di Microsoft.

How-To Geek: Come Usare SFC / Scannow per Riparare i File di Sistema - Una risorsa affidabile per la riparazione del sistema.

PCWorld: Strumenti Essenziali per la Manutenzione del PC - Suggerimenti e strumenti per mantenere il tuo PC in perfetta forma.

Seguendo questa guida completa, sarai in grado di riparare il registro di sistema di Windows e mantenere il tuo computer in perfette condizioni. Con la giusta manutenzione e gli strumenti adatti, il tuo PC funzionerà sempre al meglio!

#Riparazione Registro di Sistema Windows#Riparazione Registro di Sistema#Manutenzione PC#Ottimizzazione Windows#Miglioramento Prestazioni#Riparare Registro di Sistema Windows con Ripristino Sistema#Riparare Registro di Sistema con Software di Pulizia#Riparare Registro di Sistema con Prompt dei Comandi#Sintomi di un Registro di Sistema Corrotto#Metodi Sicuri per Riparare il Registro di Sistema#Risolvere Problemi Gravi del Registro di Sistema#Ulteriori Suggerimenti e Risorse:#Manutenzione Regolare del Registro di Sistema#Tag Aggiuntivi (Opzionali):#Windows 10#Errori di Registro#Crash di Sistema#Strumenti Ottimizzazione PC#Strumenti Pulizia Registro

0 notes

Text

Un nuovo post è stato pubblicato su https://www.staipa.it/blog/julian-assange-e-wikileaks-tra-liberta-di-stampa-e-sicurezza-nazionale/?feed_id=1579&_unique_id=6697a149abce7 %TITLE% Julian Assange, il controverso fondatore di WikiLeaks, è una delle figure più polarizzanti e discusse del nostro tempo. Nato a Townsville, in Australia, il 3 luglio 1971, Assange ha mostrato fin da giovane un talento innato per l'informatica. Con il soprannome di "Mendax", ha hackerato numerosi sistemi di sicurezza, tra cui quelli della NASA e del Pentagono. Tuttavia, è stato con la creazione di WikiLeaks nel 2006 che Assange ha scosso il mondo e di è ritagliato un ruolo nella storia. WikiLeaks è una fondazione nata con l'intento di creare una piattaforma per la pubblicazione di documenti riservati e sensibili, senza filtri editoriali, consentendo al pubblico dei cittadini comuni di accedere direttamente a quelle informazioni in maniera gratuita. Il primo grande colpo mediatico è avvenuto nel 2010, quando WikiLeaks ha pubblicato una serie di documenti forniti da Chelsea Manning, un'analista dell'esercito statunitense. Questi documenti includevano video di attacchi aerei in Iraq, inclusi episodi in cui civili e giornalisti furono colpiti da elicotteri Apache, migliaia di rapporti segreti su operazioni militari nella guerra in Afghanistan, documenti che mostrano torture, morti civili e altre violazioni nella guerra in Iraq e migliaia di cablogrammi diplomatici del Dipartimento di Stato USA, rivelando comunicazioni riservate su varie questioni globali. La pubblicazione ha suscitato fin da subito un dibattito mondiale ancora aperto: Assange è stato osannato da alcuni come un eroe della trasparenza e criticato aspramente da altri come una minaccia alla sicurezza nazionale. Successivamente WikiLeaks ha pubblicato una serie di documenti importanti, tra cui: The Guantánamo Files (2011): Documenti su 779 detenuti di Guantánamo Bay. Rivelazioni sulle condizioni di detenzione, sulle accuse e sulle valutazioni di rischio. Informazioni su molti detenuti ritenuti innocenti o di basso rischio ma ancora detenuti. Syria Files (2012): Oltre due milioni di e-mail provenienti da personalità politiche, aziende e istituzioni siriane. Dettagli sulla struttura del potere siriano e sulle operazioni di aziende internazionali in Siria. Comunicazioni che mostrano la repressione del governo siriano e il controllo dei media. TPP (Trans-Pacific Partnership) Documents (2013): Testi segreti dei negoziati del TPP, un accordo commerciale tra 12 paesi. Rivelazioni sulle disposizioni che potrebbero influenzare i diritti dei lavoratori, l'ambiente e l'accesso ai farmaci. Critiche sulla segretezza delle trattative e sull'influenza delle grandi aziende. Hillary Clinton Emails (2016): E-mail sottratte dal Comitato Nazionale Democratico (DNC) e dalla campagna di Hillary Clinton. Rivelazioni su strategie elettorali, discorsi privati a Wall Street e influenze interne nel DNC. Contribuzione alle accuse di favoritismo del DNC verso Clinton a scapito di Bernie Sanders. Vault 7 (2017): Documenti sulla CIA riguardanti strumenti di hacking e cyber-spionaggio. Informazioni su software e exploit usati per sorvegliare smartphone, computer e smart TV. Dettagli sull'arsenale di cyber-armi della CIA e su vulnerabilità non rivelate al pubblico. Nel frattempo nel 2012 la vita di Assange ha preso una piega drammatica, quando si è rifugiato nell'ambasciata ecuadoriana a Londra per evitare l'estradizione in Svezia, dove era ricercato per accuse di reati sessuali. Anche se queste accuse sono state successivamente archiviate, il timore di Assange era di essere estradato negli Stati Uniti, dove avrebbe potuto affrontare gravi accuse relative alla pubblicazione di documenti riservati. Assange è rimasto nell'ambasciata per quasi sette anni, vivendo in uno spazio ristretto e sotto costante sorveglianza ma WikiLeaks nel frattempo continuava a raccogliere documenti e a pubblicarli. Nel 2019, la

polizia britannica ha arrestato Assange all'interno dell'ambasciata ecuadoriana, portando a un nuovo capitolo nella sua lunga battaglia legale. Negli Stati Uniti, Assange rischia una lunga pena detentiva sotto l'Espionage Act, una legge controversa che molti ritengono sia stata applicata in modo troppo ampio per reprimere il giornalismo investigativo. La sua estradizione ha sollevato ulteriori questioni sulla libertà di stampa e sui diritti umani, dividendo ulteriormente l'opinione pubblica. Il caso di Assange ha portato alla luce le tensioni tra il diritto del pubblico di essere informato e la necessità di proteggere la sicurezza nazionale. Le pubblicazioni di WikiLeaks hanno rivelato informazioni cruciali su operazioni militari, scandali politici e segreti aziendali, ma hanno anche messo a rischio la vita di individui coinvolti e compromesso operazioni di intelligence. Questa dicotomia riflette la complessità del ruolo di Assange: un eroe della trasparenza per alcuni, un traditore per altri. Da un lato, la libertà di cronaca è un principio cardine delle democrazie moderne. I giornalisti devono poter lavorare senza timori di censura o ritorsioni, per garantire che i cittadini siano informati e possano partecipare attivamente alla vita politica. La trasparenza è essenziale per smascherare la corruzione, le ingiustizie e gli abusi di potere. WikiLeaks, sotto la guida di Assange, ha portato alla luce numerose informazioni che altrimenti sarebbero rimaste nascoste, contribuendo a una maggiore consapevolezza pubblica. Dall'altro lato, la sicurezza dello stato non può essere ignorata. La divulgazione di informazioni sensibili può compromettere operazioni militari, mettere a rischio vite umane e minare la stabilità politica. La pubblicazione di documenti riservati senza alcun filtro può avere conseguenze impreviste e potenzialmente disastrose. Gli stati hanno il diritto e il dovere di proteggere i loro cittadini e le loro istituzioni da minacce interne ed esterne. Il caso Assange è quindi emblematico delle sfide che la società moderna deve affrontare. La sua vicenda evidenzia l'importanza di trovare un equilibrio tra la necessità di trasparenza e quella di sicurezza. Questo equilibrio non è facile da raggiungere e richiede un costante dialogo tra giornalisti, legislatori e cittadini. La storia di Assange continua a evolversi e il suo impatto sul dibattito globale sulla libertà di stampa e la sicurezza nazionale rimane significativo. La sua figura, controversa e carismatica, ha acceso un dibattito che non si spegnerà presto e che continuerà a influenzare il modo in cui percepiamo il ruolo della stampa e la natura della trasparenza in una società libera. Di pochi giorni fa è la notizia che grazie a un accordo con gli Stati Uniti avrà la possibilità di tornare libero in Australia dopo la decisione degli Stati Uniti di offrire un patteggiamento che avrebbe ridotto le accuse contro Assange, portandolo ad accettare l'accordo per evitare una lunga pena detentiva. Da qui in poi c'è solo da immaginare quali eventi devono ancora accadere, ma di sicuro il dibattito creato da Assange e la sua WikiLeaks continuerà ancora a lungo.

0 notes

Text

3 passaggi per pulire un PC con Windows 11

Se il tuo PC con Windows è lento, rumoroso o pieno di errori, potrebbe essere il momento di fare una pulizia generale. Pulire il tuo PC non solo migliora le sue prestazioni, ma anche la sua durata e la tua sicurezza. In questo articolo, ti mostreremo 3 passaggi semplici e efficaci per pulire Windows 11 e renderlo più veloce e sicuro.

Scopri come pulire, velocizzare e migliorare le prestazioni del tuo PC Windows 11 in 3 semplici passaggi: elimina file superflui, disinstalla programmi inutilizzati

Ti ricordo che per avere un PC Windows 11 efficiente e performante necessita di una pulizia regolare. Quindi se sei interessato mettiti comodo e prosegui nella lettura dei prossimi paragrafi. Ecco 3 passaggi semplici per ottimizzare il tuo dispositivo.

Passaggio 1: Elimina i file inutili

Il primo passo per pulire PC Windows 11 è eliminare tutti i file inutili che occupano spazio sul disco rigido e rallentano il sistema. Questi file possono essere temporanei, di cache, di installazione, di backup, di log, di download o di altro tipo. Per eliminarli, puoi usare lo strumento integrato di Windows chiamato Pulizia disco. Ecco come fare: - Come primo passo digita Pulizia disco nella casella di ricerca. Seleziona l’applicazione che appare facendo clic su Apri. - Seleziona il disco che vuoi pulire (di solito è C:) e clicca su OK.

- Attendi che lo strumento analizzi il disco e ti mostri quanto spazio puoi liberare. Seleziona i tipi di file che vuoi eliminare e clicca su OK. - Conferma l’eliminazione dei file e attendi che lo strumento completi l’operazione.

Passaggio 2: Disinstalla i programmi inutilizzati

Il secondo passo per pulire PC Windows 11 è disinstallare i programmi che non usi più o che non ti servono. Questi programmi possono occupare spazio, consumare risorse, creare conflitti o esporre il tuo PC a rischi di sicurezza. Per disinstallarli, puoi usare lo strumento integrato di Windows chiamato Pannello di controllo. Ecco come fare: - Per iniziare digita Pannello di controllo nella casella di ricerca quindi clicca su Apri. - Nella finestra che appare seleziona la voce Programmi quindi su Programmi e funzionalità clicca sulla scritta Disinstalla Programma.

- Ti apparirà una lista di tutti i programmi installati sul tuo PC. Seleziona quelli che vuoi disinstallare e clicca su Disinstalla o “Cambia/Rimuovi”. - Segui le istruzioni che appaiono sullo schermo per completare la disinstallazione. In alternativa puoi leggere questa semplice guida che ti spiega in modo più dettagliato su come disinstallare in un colpo solo tutti i programmi che non utilizzi più sul tuo PC.

Passaggio 3: Ottimizza il registro di sistema

Il terzo passo per pulire PC Windows 11 è ottimizzare il registro di sistema, che è una sorta di database che memorizza le impostazioni e le informazioni di Windows e dei programmi. Con il tempo, il registro di sistema può accumulare voci obsolete, errate, duplicate o danneggiate, che possono causare problemi di stabilità, prestazioni o sicurezza. Per ottimizzare il registro di sistema, puoi usare uno strumento esterno chiamato Eusing Free Registry Cleaner. Ecco come fare: - Scarica e installa Eusing Free Registry Cleaner dal sito ufficiale https://www.ccleaner.com/. - Apri Eusing Free Registry Cleaner quindi nel riquadro che appare seleziona il pulsante Skip.

- Con il programma aperto seleziona la voce a menu in alto Language e imposta su Italiano - Ora clicca sulla voce Analizza Registro nel menu a sinistra ed aspetta la fine delle operazioni. - Al termine seleziona la voce Ripara Registro sempre dal menu a sinistra ed aspetta la fine della pulizia, Questi sono i 3 passaggi che ti consigliamo di seguire per pulire PC Windows e migliorare le sue prestazioni, la sua durata e la sua sicurezza.

Conclusione

Speriamo che questo articolo ti sia stato utile e ti invitiamo a condividerlo con i tuoi amici e contatti. Se hai domande o suggerimenti, lascia un commento qui sotto. Grazie per aver letto!

Note finali

E siamo arrivati alle note finali di questa guida. 3 passaggi per pulire un PC con Windows 11. Ma prima di salutare volevo informarti che mi trovi anche sui Social Network, Per entrarci clicca sulle icone appropriate che trovi nella Home di questo blog, inoltre se la guida ti è piaciuta condividila pure attraverso i pulsanti social di Facebook, Twitter, Pinterest, Tumblr e Instagram per far conoscere il blog anche ai tuoi amici, ecco con questo è tutto Wiz ti saluta. Read the full article

0 notes

Text

Come implementare Privacy Shield per non bloccare domini leciti

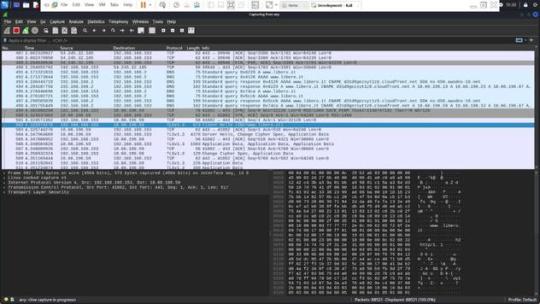

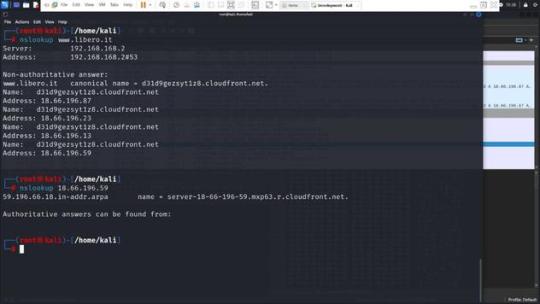

Perché il Piracy Shield non funziona e come sarebbe dovuto essere implementato. Nell’era digitale, la gestione della proprietà intellettuale e la lotta contro la pirateria online rappresentano sfide cruciali per i regolatori, le industrie creative e i fornitori di servizi internet. Il “Piracy Shield”, un’iniziativa dell’Autorità per le Garanzie nelle Comunicazioni (AGCOM), rappresenta un tentativo significativo di affrontare il problema della pirateria digitale in Italia. Questo strumento è stato ideato per identificare e bloccare l’accesso ai siti web che violano i diritti di proprietà intellettuale, sfruttando tecnologie di filtraggio degli “FQDN e degli indirizzi IP” (citando testualmente AGCOM). Nonostante le sue nobili intenzioni, il Piracy Shield ha suscitato non poche controversie e dibattiti riguardo la sua efficacia e le implicazioni per la libertà di espressione e il diritto alla privacy. In questo articolo tecnico-scientifico, si intende esplorare e discutere le ragioni per cui il Privacy Shield non ha raggiunto pienamente i suoi obiettivi, mettendo in luce le difficoltà tecniche, legali e etiche incontrate.

Sarà inoltre illustrato come, attraverso un approccio innovativo basato sulla configurazione di record CNAME, sia possibile distinguere tra servizi legittimi e illeciti associati allo stesso indirizzo IPv4. Questa dimostrazione pratica non solo evidenzierà le potenzialità di tali tecniche, ma anche come esse potrebbero essere integrate efficacemente in un framework rinnovato per la lotta alla pirateria, suggerendo modifiche e migliorie al sistema attuale del Piracy Shield. Le Content Delivery Network Le Content Delivery Networks (CDN) sono infrastrutture distribuite di server progettate per ottimizzare la consegna di contenuti web agli utenti finali. Le CDN migliorano la velocità e l’affidabilità di accesso ai dati riducendo la distanza fisica tra il server e l’utente, distribuendo il contenuto su diversi server posizionati in varie località geografiche. Funzionamento delle CDN Quando un utente accede a un sito web che utilizza una CDN, la richiesta di dati non viene inviata direttamente al server principale del sito, ma viene reindirizzata al server della CDN più vicino all’utente. Questo server “edge” contiene copie dei contenuti del sito, come file HTML, immagini, video e altri tipi di dati. Grazie a questa architettura, il tempo di caricamento delle pagine si riduce notevolmente, migliorando l’esperienza dell’utente e riducendo il carico sui server centrali. Mascheramento dell’IP reale Un effetto importante dell’uso delle CDN è il mascheramento dell’indirizzo IP pubblico reale del server di origine dei contenuti. Quando un servizio online adotta una CDN, gli indirizzi IP visibili al pubblico sono quelli dei server della rete CDN. Questo significa che l’IP percepito come fonte del servizio è in realtà quello della CDN, non del server originale. Questo ha implicazioni per la sicurezza, la privacy e la gestione del traffico, ma può anche complicare alcune operazioni di controllo e filtraggio del contenuto. Implicazioni per il filtraggio di contenuti Se un’autorità come AGCOM implementa misure per bloccare l’accesso a contenuti ritenuti illegali (come quelli piratati) mediante il filtraggio degli indirizzi IP attraverso strumenti come il Piracy Shield, si potrebbero verificare problemi significativi. Poiché un singolo indirizzo IP di una CDN può essere utilizzato per trasmettere i contenuti di numerosi servizi diversi, il blocco di quell’IP potrebbe avere l’effetto collaterale di interrompere l’accesso a servizi legittimi e non solo a quelli illegali. Questo scenario potrebbe portare a interruzioni di servizio per utenti che non sono coinvolti nella fruizione di contenuti piratati. Facciamo chiarezza con un esempio pratico Per comprendere meglio come funziona la navigazione su internet e l’interazione con una Content Delivery Network (CDN), prendiamo come esempio il processo di collegamento a un sito web, come “www.libero.it”. Questo esempio ci permetterà di osservare come, durante la navigazione, il nome di dominio inizialmente richiesto possa in realtà essere servito da un dominio completamente diverso, come “d31d9gezsyt1z8.cloudfront.net”, che appartiene a una CDN. DNS Query Il processo inizia quando l’utente digita “www.libero.it” nel browser. Il browser deve risolvere questo nome di dominio in un indirizzo IP per poter stabilire una connessione. Questo avviene tramite una richiesta DNS (Domain Name System). Il browser consulta i server DNS configurati (tipicamente forniti dal provider di servizi internet o specificati manualmente dall’utente) per ottenere l’indirizzo IP associato al nome di dominio. (Si vede evidenziata la richiesta) Ricezione della risposta DNS I server DNS eseguono la ricerca e, una volta trovato l’indirizzo IP, lo restituiscono al browser. Se il dominio è ospitato su una CDN, l’IP restituito sarà quello di uno dei server edge della CDN più vicino all’utente, non l’IP del server originale di “libero.it”. (Si vede evidenziata la risposta Apertura della connessione (Handshake) Con l’indirizzo IP in mano, il browser inizia un handshake TCP con il server al fine di stabilire una connessione affidabile. Questo include la sincronizzazione dei numeri di sequenza per garantire che i pacchetti di dati vengano inviati e ricevuti in ordine. Durante l’handhsake il client invia un segmento SYN , il server risponde con un SYN + ACK , il client termina l’handshake con un ACK. (Si vede in figura nella riga evidenziata l’inizio dell’handshake verso la CDN di libero).

Negoziazione TLS (Transport Layer Security) Dopo aver stabilito una connessione TCP, il browser inizia una negoziazione TLS per assicurare che la comunicazione sia sicura e criptata. Questo processo inizia con l’invio del “ClientHello”, che include la versione di TLS supportata, i metodi di cifratura proposti, e altri dettagli necessari per la sicurezza.

Il server risponde con un “ServerHello”, che conferma i dettagli della crittografia che sarà utilizzata, seleziona un metodo di cifratura tra quelli proposti dal client e prosegue con l’invio dei certificati, la verifica della chiave, e la conferma finale di inizio della cifratu Comunicazione sicura Una volta completata la negoziazione TLS, tutte le trasmissioni successive tra il browser e il server sono completamente criptate. Il browser può ora richiedere le risorse web da “www.libero.it”, che in realtà potrebbero essere servite dal dominio della CDN, come “d31d9gezsyt1z8.cloudfront.net”. Questo esempio mostra come, nella pratica, un sito che l’utente intende visitare possa essere effettivamente distribuito attraverso una rete CDN, rendendo il nome del dominio CDN visibile nelle comunicazioni di rete, anche se l’utente potrebbe non essere immediatamente consapevole di tale fatto. Considerazioni Questa architettura farà in modo che www.libero.it avrà una serie di IP associati all’ASN di cloudfront che vengono usati per far funzionare la CDN. Questi IP saranno associati non solo a www.libero.it ma anche a molti altri FQDN (Altre web app) che usano la CDN. Ricordiamo che questi servizi vengono distinti fra loro grazie ai record CNAME che puntano a FQDN univoci come questo: d31d9gezsyt1z8.cloudfront.net.

Dimostrazione del problema Con l’esempio precedente abbiamo quindi dimostrato che quando un servizio è integrato ad una CDN la corrispondenza servizio – IP non è più della cardinalità 1:1 , ma bensì N:1. Quindi se viene filtrato un indirizzo IP, N servizi vengono oscurati, pur non essendo tutti illegali. Lo abbiamo visto con l’esempio precedente in cui libero viene deliberatamente associato a diversi IP, condivisi con altri servizi della CDN cloudFront. Infatti una delle CDN che ha lamentato proprio questo problema è la nota Cloudflare che ha emesso un comunicato ad alcuni suoi clienti, esortandoli all’invio di una lettera di richiamo alla stessa AGCOM chiedendo di annullare l’ingiusto provvedimento.

Non si può quindi pensare di bloccare il traffico IP semplicemente filtrando un indirizzo IPv4/IPv6. Come si potrebbe procedere Per affrontare efficacemente le sfide poste dal filtraggio di contenuti attraverso indirizzi IP in un ambiente dove sono ampiamente utilizzate le Content Delivery Networks (CDN), è essenziale adottare metodi più sofisticati che prendano in considerazione le peculiarità tecniche delle CDN stesse. Una strategia più mirata e meno suscettibile di causare danni collaterali può essere implementata analizzando in dettaglio le proprietà di rete associate agli indirizzi IP, in particolare l’Autonomous System Number (ASN). Analisi dell’ASN Prima di procedere al blocco di un indirizzo IP sospettato di veicolare contenuti piratati, è cruciale determinare a quale sistema autonomo appartiene quel determinato IP. Se l’IP è associato all’ASN di una CDN nota, questo indica che potrebbe essere utilizzato per servire una moltitudine di clienti e servizi, molti dei quali legittimi. Il blocco diretto di tali IP potrebbe quindi interrompere l’accesso a servizi legittimi, causando interruzioni non necessarie e potenzialmente estese. Blocco basato su FQDN della CDN Invece di bloccare indiscriminatamente gli indirizzi IP, si dovrebbe valutare l’opzione di filtrare specifici Fully Qualified Domain Names (FQDN) direttamente legati a contenuti illeciti. Un metodo più mirato consiste nell’analizzare i record CNAME, che collegano un FQDN a un altro dominio, spesso usato per identificare contenuti specifici all’interno di una CDN. Il sistema attuale del Piracy Shield già applica il blocco agli FQDN e agli indirizzi IP, ma non estende questo trattamento ai FQDN univoci usati dalle CDN. Ad esempio, bloccando il dominio pubblico www.libero.it ed i suoi indirizzi IP, si impedisce anche l’accesso agli IP come 18.66.196.87, 18.66.196.23, 18.66.196.13 e 18.66.196.59. Tali indirizzi, associati a una CDN, vengono utilizzati anche da altri servizi che sarebbero ingiustamente bloccati. Soluzione proposta Quando viene rilevato che un servizio usa una CDN, la strategia corretta sarebbe quella di bloccare esclusivamente gli FQDN specifici alla CDN, come d31d9gezsyt1z8.cloudfront.net e www.libero.it, senza intervenire sugli indirizzi IP. In questo modo gli altri servizi che usano la CDN non saranno bloccati. Conclusioni Adottando queste pratiche migliorate, AGCOM e altre autorità simili potrebbero ottimizzare le loro strategie di enforcement senza suscitare controversie legate a interruzioni di servizio ingiustificate o a violazioni dei diritti alla privacy e alla libertà di espressione. Questo equilibrio tra l’efficacia del blocco e il rispetto per i diritti degli utenti è essenziale per mantenere la fiducia nel regolamento digitale e nella protezione della proprietà intellettuale nel contesto globale e interconnesso di oggi Read the full article

#AgCom#CDNcloudFront#contentdeliverynetwork#dnsquery#filtering#FQDN#indirizziIP#ipaddress#PrivacyShield

0 notes

Text

Sito e-commerce - Quanto costa aprirlo e gestirlo?

Se hai deciso di aprire un ecommerce, che tu abbia già un negozio fisico o no, lascia che ti dica che è un’ottima idea. Oggi tutto passa attraverso internet e la scelta di aprire un negozio online è il percorso più battuto da chi vuole crearsi un’attività autonoma e profittevole. Attenzione però, la semplicità con cui oggi è possibile aprire un ecommerce non deve trarre in inganno. Si tratta sempre di un vero e proprio business e come tale presenta difficoltà. Allora se volete sentire la risposta e avere tutte le informazioni relative al costo di un sito web ecommerce, continuate a leggere.

Aprire un ecommerce

L’apertura di un negozio su internet oggi forse è una delle migliori idee per guadagnare online. L’emergenza sanitaria che abbiamo affrontato ha provocato un boom delle vendite su internet. Le nostre abitudini sono cambiate e se prima c’era ancora chi aveva paura di acquistare online, con la pandemia ha dovuto affrontare i propri dubbi e lanciarsi negli acquisti. Questo significa che si è verificato un aumento degli acquisti su internet da un lato, e la nascita di nuovi imprenditori dall’altro. Ma come abbiamo detto, l’apertura di un ecommerce è un business a tutti gli effetti. Come prima cosa dovrete avere ben chiaro cosa vendere online. Poi dovrete preparare un business plan, all’interno del quale occorrerà elencare tutti i costi che prevedete di sostenere, incluso il costo del sito ecommerce.

Quanto costa un sito ecommerce, quindi?

Il costo dell’apertura di un ecommerce può essere meno di 1.000€, come vedremo, e arrivare a 5.000/6.000€ a seconda della dimensione, della complessità, della necessità di darlo in outsourcing (in gestione), etc. Poi c’è da considerare il costo di gestione di un sito ecommerce, che inizia da circa un centinaio di euro al mese ma è destinato a crescere in base alle vendite. Come vedete è difficile rispondere alla domanda “costo sito ecommerce” così su due piedi. Se volete davvero sapere a cosa vai incontro, dovrete continuare a seguirmi nel resto dell’articolo in cui analizzeremo una per una le diverse variabili di costo e faremo delle stime piuttosto precise di cosa puoi aspettarti.

Costo sito ecommerce: come calcolarla

Dominio e hosting ecommerce Dovete prevedere nel preventivo di spesa il costo del dominio e dell’hosting. Il dominio (il nome che identifica univocamente la tua pagina web) può avere un costo di 20€/anno circa. Dipende anche dall’estensione, la parte finale dell’url. Mentre l’hosting (lo spazio internet che ospita la tua pagina) ti può costare circa 200€ all’anno per uno di qualità, ma volendo i prezzi possono anche aumentare.

Manutenzione ordinaria Nel caso la piattaforma subisse un guasto o un malfunzionamento inaspettati, bisognerà ovviamente ricorrere alle manovre necessarie per ripristinare il funzionamento. Ma quali sono invece gli interventi da applicare costantemente sull’architettura del tuo e-commerce? Iniziando dagli aspetti più intuitivi, occorre assicurarsi che periodicamente il software non presenti bug: tutti i siti presentano alcune vulnerabilità, ma non tutte si manifestano immediatamente.

Occorre verificare inoltre che l'e-commerce installi gli aggiornamenti di sistema, soprattutto quelli riguardanti la sicurezza, e che le funzionalità continuino ad operare correttamente anche in seguito ad ogni update. Occorre controllare che il portale non sia il bersaglio di tentativi di hacking e programma uno scadenziario per la pulizia dei file di log. SEO La denominazione Search Engine Optimization riunisce in sé una gamma molto ampia di operazioni: se ognuna di esse è fondamentale per qualunque sito web, per l’e-commerce lo è ancora di più. Questo tipo di portale presenta infatti una serie di criticità tipiche che solo una oculata strategia di SEO può risolvere efficacemente: un esempio evidente si ha nel fenomeno dei contenuti duplicati. Fare SEO per e-commerce significa fornire al tuo sito ogni arma necessaria ad essere riconosciuto e valorizzato prima da Google e poi dal tuo target di mercato. Significa fare in modo che la struttura del sito sia ordinata, che le immagini siano efficaci e che i prodotti siano descritti in maniera funzionale. Infine, significa mettere l' eCommerce in sicurezza rispetto alle penalizzazioni algoritmiche.

PPC Il Pay Per Click è una modalità di promozione a pagamento online nella quale l’inserzionista paga una certa quota solo quando un utente clicca sul suo annuncio. Le campagne pubblicitarie di questo tipo sono una grande occasione di business per l'e-commerce, perché possono dare una spinta decisa ed immediata alle visibilità dei prodotti. Le campagne vanno però pianificate ed organizzate con cura. In particolare, occorre studiare attentamente il testo dell’annuncio, in modo che fornisca informazioni e attiri il consumatore; provane anche varie versioni ed osservare quali convertono di più.

Google Shopping

Google Shopping è uno dei canali paralleli con la quale è possibile affiancare al tuo e-commerce per aumentare la visibilità dei prodotti in vendita. È un servizio che permette ai commercianti di proporre determinati articoli, e ai consumatori di confrontarne il prezzo. I prodotti possono essere visualizzati sia nella shopping section di Google che nei Products Listing Ads (PLA) in testa ai risultati organici di ricerca.

Si tratta di uno strumento molto utile per gli e-commerce anche perché i PLA vengono mostrati anche tra i risultati delle ricerche per immagini: la presentazione visiva è fondamentale nell’industria dello shopping online, ed è per questo che sempre più commercianti stanno puntando su vetrine che permettano loro di sfruttarlo (vedi ad esempio il fenomeno del Social e-commerce su Pinterest).

Facebook ads Se il vostro target di pubblico è anche parte della folta schiera che popola i diari e le pagine di Facebook (ed è probabile che sia così), allora tra le attività di Marketing che metti in atto nella gestione del vostro e-commerce è bene prevedere anche l’utilizzo di Facebook Ads. In generale, i social network ricoprono ormai un ruolo primario nell’ispirare gli acquisti online. Facebook non solo è il più diffuso, ma offre anche la possibilità di creare delle campagne altamente profilate.

Grazie ai molti parametri che è possibile impostare, gli annunci di Facebook Ads sono in grado di intercettare gli utenti che visualizzeranno l’annuncio in base ai loro interessi, alla loro provenienza geografica, alla fascia di età e ad altre informazioni personali.

Analisi dei dati Raccogliere ed interpretare correttamente informazioni misurabili è fondamentale anche per capire quali siano i margini di miglioramento dell' e-commerce. I dati che descrivono e rendono quantificabili le performance del sito sono tanti; ne riportiamo di seguito solo alcuni fra quelli maggiormente significativi.

Tasso di conversione: la percentuale dei visitatori del sito che si trasformano in clienti, cioè che portano a buon fine l’acquisto dopo essere approdati sul' e-commerce.

Tasso di abbandono del carrello: indica quante persone hanno inserito uno o più prodotti nel carrello senza però poi completare l’ordine. Al di là del dato numerico, comprendere i motivi del fenomeno dei carrelli abbandonati è un ottimo spunto di miglioramento.

Costo di acquisizione di un cliente: la quantità di denaro spesa in media – sia in ambito commerciale che in quello del Marketing – per ogni nuovo cliente in un dato periodo di tempo.

Valore medio dell’ordine: un dato molto semplice che, nel caso dell' e-commerce, è utile per calcolare il potenziale guadagno e verificare così se il flusso degli ordini è in linea con gli obiettivi.

User experience L'attività commerciale online è un’esperienza per l’utente: se volete che ne sia soddisfatto e decida di ripeterla, allora occorrerà renderla per lui gradita, semplice e scorrevole. Questo è forse l’elemento che più di tutti necessita di pratica e tempo per essere coltivato. Da un lato perché è necessario conoscere gli utenti per capire cosa piace loro; dall’altro, perché è un’attività che in fondo non ha mai fine. SI può sempre migliorare; inoltre, ciò che è meglio per i clienti può variare di momento in momento.

Nel concetto di User Experience rientrano diversi fattori, e l’usabilità del sito – che ruota attorno ad efficacia ed efficienza – è solo uno di essi. L’esperienza dell’utente è una conseguenza delle funzionalità, della presentazione, delle prestazioni e dell’intera attività svolta sul sito. Sulla base di essa, l’utente deciderà se il sito è affidabile, se i prodotti lo soddisfano, se registrarsi, se concludere l’ordine, se tornare.

Come calcolare il costo di realizzazione di un sito ecommerce?

Come si è potuto vedere davvero non è possibile fare un calcolo preciso di quello che può costarti un ecommerce mese per mese. Facendo una media delle spese, per fornirvi un’idea, seppur orientativa, delle cifre di cui parliamo.

Costo medio software media tra 10 e 300€/mese;

Costo medio dominio 0€/mese;

Costo gateway dipende dalle transazioni (se scegli la versione senza abbonamento mensile);

Costo realizzazione ecommerce dai 300€ ai 1500€ una tantum.

Costo gestione dai 100€ fino ai 300€

Insomma con una spesa mensile di 150€ puoi muovere i tuoi primi passi nell’ecommerce.

L'investimento in campagne Ads va studiato su tutta una serie di parametri e in funzione dei vostri obbiettivi. Inoltre, tenete sempre a mente che il costo di questi software può variare in base alle funzionalità che si potranno aggiungere man mano con la crescita del business. Speriamo di esservi stati utili e di avervi chiarito le idee sul costo di un sito ecommerce. Articolo originale a cura di Ilaria Cazziol modificato e adattato da Martino Masu Fonti : Net Strategy

0 notes

Text

Recensione del Fodenn Mini PC F10: Performance Potenti e Design Compatto

Recensione del Fodenn Mini PC F10: Performance Potenti e Design Compatto

Il Fodenn Mini PC F10 è una soluzione compatta e potente per le esigenze di computing di oggi. Con un design che sposa eleganza e funzionalità, questo mini PC offre prestazioni all'avanguardia grazie al processore Intel di 12a generazione Alder Lake-N95.

Performance Potenti e Affidabili: Il cuore di questo mini PC è il processore Intel Alder Lake-N95, con 4 core e 4 thread e una cache intelligente da 6 MB, capace di raggiungere una frequenza massima di 3,4 GHz. Questo assicura una fluidità nelle operazioni e una reattività senza precedenti, con un incremento delle prestazioni fino al 20% rispetto ai processori precedenti.

Espansione della Memoria e dello Spazio di Archiviazione: Dotato di 16GB di RAM DDR4 e un veloce SSD M.2 SATA da 512GB, il Fodenn F10 offre la potenza e lo spazio necessari per gestire le attività più impegnative. Inoltre, è possibile espandere lo spazio di archiviazione fino a 2TB aggiungendo un HDD da 2,5" (non incluso), garantendo così un'elevata capacità di archiviazione per file, documenti e applicazioni.

Visualizzazione in 4K su Due Schermi: Con la grafica condivisa Intel UHD Graphics e due porte HDMI, il Fodenn F10 supporta la visualizzazione in 4K su due schermi contemporaneamente, offrendo un'esperienza visiva eccezionale per l'home office, lo studio o l'intrattenimento.

Connessioni Veloci e Stabili: Dotato di connessioni Wi-Fi dual-band 2.4G e 5.0G, Bluetooth 4.2 e Gigabit Ethernet, il F10 assicura trasferimenti dati rapidi e connessioni stabili per un'esperienza senza interruzioni. È inoltre compatibile con una vasta gamma di dispositivi di input e output, come mouse, tastiere, cuffie e monitor.

Porte Ricche e Versatili: Con 2 porte USB 2.0, 2 porte USB 3.0, 1 porta Gigabit Ethernet e ingressi per audio, il Fodenn F10 offre una vasta gamma di opzioni di connessione per soddisfare le esigenze quotidiane. È possibile collegare facilmente più dispositivi contemporaneamente, rendendo questo mini PC estremamente versatile e funzionale.

Conclusioni: Il Fodenn Mini PC F10 offre prestazioni eccezionali in un formato compatto e elegante. Con il suo processore Intel di ultima generazione, ampio spazio di archiviazione e connettività avanzata, è la scelta ideale per coloro che cercano un mini PC potente e affidabile per le proprie esigenze di computing. Acquista ora tramite il nostro link di affiliazione Amazon per un'esperienza di shopping conveniente e sicura. Acquista qui.

Articoli recenti

Multa Apple UE: Regole App Store sullo Streaming Musicale, Ricorso in arrivo

Linux supera il 4% di quota di mercato per la prima volta, secondo Statcounter

Apple presenta i nuovi MacBook Air da 13 e 15 pollici con processore M3

Microsoft aggiorna script PowerShell per risolvere errore 0x80070643 causato dagli aggiornamenti KB5034441/KB5034440 di WinRE

Microsoft aggiorna KB5034441/KB5034440: Risoluzione dell’errore 0x80070643

Snake Info Stealer: Nuovo Malware Python per Rubare Informazioni Diffuso Attraverso Messaggi su Facebook

Recensione del Samsung 990 EVO SSD: Prestazioni Potenziate e Risparmio Energetico

Recensione del Tablet Android 13 Pazhonz: Prestazioni Potenziate e Versatilità per Tutte le Esigenze

0 notes

Text

Cassandra Crossing/ Archivismi: archiviamo Cassandra, parte terza

New Post has been published on https://www.aneddoticamagazine.com/it/cassandra-crossing-archivismi-archiviamo-cassandra-parte-terza/

Cassandra Crossing/ Archivismi: archiviamo Cassandra, parte terza

(566) — E’ tempo di concludere; parte il mass uploading di Cassandra Crossing!

5 gennaio 2024 — Nelle precedenti puntate di Archivismi abbiamo raccontato come funziona, a grandi linee, una archiviazione “vera” su Internet Archive. “Vera” perché non si tratta di caricare una directory di file, ma di creare veri oggetti archivistici, corredati di tutti i file ed i metadati necessari per definire l’oggetto, e renderlo utile e fruibile. Ed i metadati, credeteci o no, sono di gran lunga la cosa più difficile e più utile.

Quindi, innanzitutto, per archiviare la nostra rubrica preferita, è stato necessario chiedersi cosa archiviare, oltre al classico PDF. La scelta è stata quella di aggiungere un file HTML entrocontenuto ed un file in formato MARKDOWN, quest’ultimo utile per ulteriori elaborazioni che fossero necessarie. Alcuni articoli parlavano inoltre di libri o pubblicazioni libere, ed in questi pochi casi anche il pdf della pubblicazione è stato inserito nell’oggetto.

Bene, detto questo, è stato necessario crearli, questi benedetti 1686 file. I file markdown, html e e pdf sono stati generati in completo automatismo a partire dai file html degli articoli esportati da Medium.com, grazie agli strumenti preparati nelle puntate precedenti che erano pronti all’uso, elaborando i dati di input esportati da Medium.com. Tutto semplice, quindi?

Ovviamente no. In questi appunti di viaggio, la vostra profetessa preferita vi racconterà le ulteriori peripezie incontrate nel suo viaggio.

Uno: i dati da Medium.com contenevano ancora degli errori. La tipologia più comune e più dolorosa era l’errata costruzione del nome del file, creato rilevando automaticamente il numero dell’articolo. Questo per due ragioni principali. La prima è che alcuni articoli erano semplicemente numerati in maniera errata. La seconda è che i file contenevano si il numero dell’articolo, ma non solo nel testo, anche nella intestazione creata automaticamente da Medium.com. Intestazione che una volta creata non veniva poi più aggiornata; indovinate da dove veniva preso il numero dell’articolo?

Due: la creazione del foglio elettronico, avendo i file ben creati e rinominati è stata semplice. Aver conservato ogni run di upload in un nuovo foglio è stato utilissimo per localizzare gli errori e ritornare sui propri passi. Anche conservare il log delle esecuzioni di ia è stato utilissimo per estrarre gli errori.

Tre: aggiustando la numerazione degli articoli in alcuni casi si è persa la corrispondenza tra nome dei file ed identificativo dell’oggetto. Infatti, mentre i file ed i metadati si possono modificare, aggiungere e cancellare, non è possibile modificare l’identificativo del l’oggetto, una volta creato. E quando si lancia nuovamente la procedura di generazione file, se cambia la numerazione cambiano anche alcuni nomi di file. Per generare i successivi fogli per il caricamento è stato necessario tenere conto di questo, e operare esaustive verifiche di allineamento tra identificatori e nomi dei file. Certo, la tentazione di correggere tutto e rilanciare daccapo le procedure era forte. Ma l’automazione totale non è il fine, ma solo un mezzo. Risparmiare tempo, facendo comunque le cose per bene, è il vero fine.

Quattro: il primo bulk upload del solo file PDF è stato fatto per 10 oggetti. Si è poi atteso che le varie alchimie automatiche di Internet Archive si compissero, e si è esaminato attentamente il risultato. A livello di metadati questo ha portato a modificare le scelte per renderli più utili.

Cinque: Si è poi fatto il bulk upload dei rimanenti 552 pdf, creando così tutti gli oggetti. Gli oggetti, ed in particolare gli identificatori, in tutte le successive operazioni che abbiamo fatto non sono mai variati. Durante questo primo vero bulk upload si sono generati messaggi di errore di mancata creazione, perché l’operazione in corso era stata identificata come spam, come questo

error uploading 186_Cassandra-Crossing — L-Internet-senza-Rete.pdf: Please reduce your request rate. — Your upload of 186_Cassandra-Crossing — L-Internet-senza-Rete from username [email protected] appears to be spam. If you believe this is a mistake, contact [email protected] and include this entire message in your email.

Detto fatto, ho contattato via email l’help desk che, forse perché sono un utente di vecchia data nonché donatore regolare, in poche ore mi ha tolto qualche evidente limitazione antispam. I successivi inserimenti non hanno più dato nessun problema.

Sei: Sono stati eseguiti due ulteriori bulk upload separati, uno per i file markdown ed uno per gli html. Sono state necessarie solo due colonne nei fogli elettronici; identificatore e file. I metadati sono stati assegnati al momento della creazione dell’oggetto, quindi del primo bulk upload. Se dovessero essere cambiati in massa, sarà necessario effettuare “bulk correction”.

Sette: si sono appunto editati i metadati in bulk, inserendo la descrizione (presa dal sottotitolo) e la data di pubblicazione. Ambedue queste colonne di dati sono state generate con una versione modificata della procedura già vista, partendo dai file markdown, estraendo il campo con una regular expression, aggiungendo, ripulendo e correggendo i campi mancanti od errati a mano, e poi copiando i range giusti nel foglio elettronico per il bulk upload. Malgrado le “standardizzazioni” delle precedenti fasi di redazione e manipolazione dei file degli articoli, per sistemare le discrepanze c’è voluta più di mezza giornata.

Otto: E qualche altra ora c’è voluta per esaminare sul sito di Internet Archive l’elenco degli articoli ordinati per data e vedere che dentro ci fosse quello che ci deve essere. Anche qui qualche piccolo errore è emerso, ma solo di data. Solo in un caso i titoli e le date erano ambedue invertiti, ma per fortuna anche questi sono metadati, quindi facilmente correggibili. Ma è stata anche una soddisfazione ripercorrere venti anni di lavoro in poche ore!

Ed anche per oggi è tutto, perché il lavoro di revisione è davvero stancante. Le conclusioni ed i commenti li riserviamo per la prossima e finale puntata di questa prima campagna di “Archivismi”.

Scrivere a Cassandra — Twitter — Mastodon Videorubrica “Quattro chiacchiere con Cassandra” tempo Lo Slog (Static Blog) di Cassandra L’archivio di Cassandra: scuola, formazione e pensiero

Licenza d’utilizzo: i contenuti di questo articolo, dove non diversamente indicato, sono sotto licenza Creative Commons Attribuzione — Condividi allo stesso modo 4.0 Internazionale (CC BY-SA 4.0), tutte le informazioni di utilizzo del materiale sono disponibili a questo link.

0 notes

Text

Questo lavoro coreano sulla Formazione in Infermieristica di Genere LGBTI è lo spunto per questa lezione in 34 punti basati sulle loro domande...

https://www.ncbi.nlm.nih.gov/pmc/articles/PMC10379234/

Provate a rispondere prima di leggere se SI o se NO e soprattutto studiate il perché è SI oppure NO:

1) la prevalenza di cancro alla cervice uterina è uguale in donne lesbiche (DL) o nella popolazione generale (PG) (SI ma spesso alle DL non viene fatto il PAP test e cosi lo scoprono tardi e muoiono prima)

2) le DL abusano di alcolici meno della PG (NO di più a causa del Minority Stress, superate solo da donne bisex (DB) e persone Transgender)

3) Negli anziani LGBTI la depressione è maggiore che nella PG (SI in questa generazione a causa dei maltrattamenti subiti dall'infanzia e adolescenza oltre 60 anni fa)

4) nelle donne transgender (DT) la prostata viene rimossa (NO ma questo comporta che devono controllarla per evitare iperplasia e tumore)

5) Le DL fumano meno della PG (NO e questo è il principale fattore di rischio di mortalità precoce, anche qui solo DB e persone Transgender fumano di più e precocemente e servono campagne specifiche per ridurre il danno o fare prevenzione nell'infanzia sapendo che la causa principale è il Minority Stress ossia i maltrattamenti precoci in famiglia e a scuola)

6) Dopo mastectomia nei maschi transgender (MT) è ancora possibile il tumore al seno (SI soprattutto se c'è familiarità tabagismo e obesità, il rischio è minore ma non azzerato mai)

7) Agli adolescenti è importante chiedere solo dell'orientamento sessuale (OS) e non dell'identità di genere (IG) (NO entrambi sono importanti, a seconda del contesto, soprattutto se ci sono sintomi psy)

8) La popolazione a rischio HIV sono le persone LGBTI (NO tutte le persone che abbiano rapporti sessuali non protetti da Preservativi o PREP sono a rischio HIV, fare il test HIV è necessario per chiunque)

9) La violenza subita da partner omosessuale è uguale a quella subita da donne nella PG (SI non ci sono dati certi in Italia ma è probabilmente la stessa frequenza ma senza rischio omicidio)

10) Essere Transgender significa provare una forte incingruenza tra il sesso alla nascita e la propria IG per oltre sei mesi (SI è esattamente questa la definizione SOC-8)

11) Il rischio suicidario in persone Lesbiche e Gay è uguale alla PG (NO non abbiamo dati italiani ma nei Paesi anglofoni dove usano la Anagrafica Inclusiva LGBTI hanno dimostrato che il rischio è 3 volte maggiore in adolescenza. In pratica 1 adolescente su 3 che tenta o riesce a suicidarsi è una persona LGBTI)

12) La popolazione LGBTI ha specifici rischi e bisogni di salute (SI spesso causati dai maltrattamenti infantili o in adolescenza)

13) Le DL non hanno bisogno del PAP test come la PL (NO hanno esattamente lo stesso rischio di tumore alla cervice uterina)

14) Le operazioni ai seni sono gratuite (SI solo quelle di mastectomia dopo autorizzazione del tribunale e dopo mesi o anni in lunghe file di attesa)

15) le persone LGBTI meno spesso hanno relazioni monogame di lunga durata (SI ma anche questo dipende dai maltrattamenti infantili o in adolescenza per cui chi ha meno danni da Minority Stress ha più spesso relazioni stabili di lunga durata)

16) i Maschi transgender (MT) hanno lo stesso bisogno di fare il PAP test della PG (SI anche se i dati sono di difficile interpretazione e spesso preferiscono un self test)

17) Maschi gay/bisex hanno maggior rischio di contrarre HAV (SI soprattutto se praticano il rimming e non sono vaccinati per HAV)

18) MT hanno maggior rischio di mortalità cardiovascolare a causa dell'uso del testosterone (NO hanno maggior mortalità cardiovascolare per tabagismo, il testosterone aumenta obesità e ipertensione ma possono essere tenuti sotto controllo)

19) L'accesso al SSN è uguale per le persone LGBTI (NO soprattutto persone Transgender e Intersex hanno gravi ostacoli ad esempio per gli screening oncologici)

20) Le persone gay e bisex che non fanno Coming Out sono a maggior rischio di Melanoma anche per cause psicologiche che ne riducono l'attività del sistema immunitario (SI ma la causa principale resta la maggior esposizione a raggi UV senza protezione per rispondere ad uno standard di bellezza)

21) Le persone LGBTI anziane ricevono minori cure in geriatria (SI soprattutto se hanno bisogno di assistenza in RSA e se sono Transgender perché non sono previste, quando non ci fosse una vera ostilità)

22) Le persone LGBTI adolescenti sono a maggior rischio di violenza, anche sessuale, e di fare abuso di Stupefacenti (anche per coping interno ai gruppi amicali LGBTI)(SI il Minority Stress può moltiplicarsi in gruppo e generare un rinforzo degli stili di vita pericolosi come il Bareback, il Chemsex, Alcolismo o Tabagismo)

23) Disturbi della condotta alimentare soprattutto l'anoressia sono più frequenti negli adolescenti LGBTI rispetto agli adulti LGBTI (SI e dipende dal Minority Stress e dal supporto al Coming-out)

24) DT con neo-vagina non hanno bisogno di controlli per il tumore al pene (NO la mucosa e cute del pene sono generalmente usati per la neo-vagina e quindi devono essere controllati per il rischio tumorale)

25) la sopravvivenza dei MG al tumore è la stessa della PG (NO è piu bassa perché i tumori sono scoperti tardi, ci sono ostacoli alle cure e spesso i caregivers sono assenti o vengono a loro volta discriminati)

26) DT che usino Estrogeni hanno maggior rischio di tumore al Seno (SI rispetto ai maschi della PG soprattutto in caso di familiarità tabagismo e obesità)

27) Le persone LGBTI possono non fare ComingOut per paura di discriminazioni (SI anzi generalmente neanche si fanno curare né fanno prevenzione. Il ComingOut e il supporto al Coming-out sono necessari per ridurre o eliminare molti rischi sanitari e per accedere a percorsi di cura specifici)

28) Le persone LGBTI sono predisposte alla ipertensione arteriosa (NO tranne i MT a causa del testosterone, ma basta tenerlo sotto controllo)

29) Le persone LGBTI hanno maggior rischio di Infarto (SI a causa del Tabagismo della solitudine ed altri fattori legati al Minority Stress)

30) Le persone Intersex e le donne transgender che abbiano conservato i testicoli sono a maggior rischio di tumore (NO ma il rischio esiste e i testicoli vanno pertanto controlllati periodicamente)

31) Le DL adulte fumano più della popolazione generale (SI purtroppo, a causa del Minority Stress e dell'effetto coping di gruppi amicali LGBTI)

32) Le DL hanno maggior rischio di tumore al seno (SI a causa di tabagismo e maggiore obesità)

33) Le persone LGBTI sono spesso vittime di violenza da parte della PG (SI e quelle più gravi sono quelle subite in infanzia dai propri genitori)

34) Le DT hanno un rischio HIV maggiore dei MT (SI soprattutto se Sex Workers)

#infermieri #infermieristica #LGBTI #test #lezione #formazione #amigay

0 notes

Text

Il Vantaggio Per Le Aziende: Sfruttare Il Noleggio Di Jet Privati Per I Viaggi Aziendali

Nel frenetico mondo degli affari di oggi, il tempo è un bene prezioso e l’efficienza è la chiave del successo. Quando si tratta di viaggi aziendali, i dirigenti e i professionisti del settore sono alla costante ricerca di modi per ottimizzare le loro esperienze di viaggio. Una soluzione che ha acquisito una notevole popolarità è il noleggio di jet privati. Sfruttando i servizi di noleggio di jet privati, le aziende possono godere di una serie di vantaggi che migliorano le loro operazioni commerciali e forniscono un vantaggio competitivo. In questo articolo esploreremo i vantaggi commerciali del noleggio di jet privati per i viaggi aziendali e metteremo in evidenza perché è diventata la scelta preferita dai dirigenti più esigenti.

La Convenienza del Noleggio di Jet Privati

#1 Migliora la Produttività e l’Efficienza

Il noleggio di jet privati offre una comodità e una flessibilità senza pari, consentendo ai dirigenti di ottimizzare i loro programmi di viaggio. A differenza delle compagnie aeree commerciali, il noleggio di jet privati consente ai passeggeri di stabilire gli orari di partenza e di scegliere gli aeroporti più convenienti, eliminando la necessità di lunghe soste e file per la sicurezza. Riducendo i tempi di viaggio e offrendo un’esperienza senza soluzione di continuità, il noleggio di jet privati consente ai dirigenti di sfruttare al meglio il loro tempo prezioso e di mantenere la produttività durante gli spostamenti.

#2 Esperienza di Viaggio Personalizzata

Il noleggio di jet privati offre un’esperienza di viaggio personalizzata e lussuosa, adatta alle esigenze specifiche dei viaggiatori aziendali. Dalle cabine spaziose e confortevoli alle opzioni di catering gourmet, i jet privati offrono un ambiente favorevole al relax, alla concentrazione e alla collaborazione. I dirigenti possono condurre riunioni d’affari riservate, discutere di questioni delicate e definire strategie senza il timore di essere ascoltati. La privacy e l’esclusività dei jet privati creano un’atmosfera ideale per prendere decisioni e favorire legami significativi.

#3 Vantaggi Economici e Finanziari

Contrariamente a quanto si crede, il noleggio di jet privati può essere un’opzione economicamente vantaggiosa per i viaggi aziendali, soprattutto per le aziende che hanno necessità di viaggiare spesso. Anche se l’investimento iniziale può sembrare notevole, i risparmi complessivi e i vantaggi finanziari superano i costi nel lungo periodo. Evitando le spese delle compagnie aeree commerciali, come i biglietti individuali, le tasse per i bagagli e il costoso parcheggio in aeroporto, le aziende possono ottenere notevoli risparmi. Inoltre, il noleggio di jet privati elimina la potenziale perdita di produttività durante le soste o i ritardi dei voli, consentendo ai dirigenti di massimizzare le ore di lavoro.

#4 Sicurezza e Protezione

Nel mondo aziendale, garantire la sicurezza dei dipendenti è di fondamentale importanza. Il noleggio di jet privati offre un livello di sicurezza maggiore rispetto alle compagnie aeree commerciali. I rigorosi controlli di manutenzione, gli equipaggi di volo esperti e l’adesione a standard di sicurezza rigorosi garantiscono la tranquillità dei passeggeri. Inoltre, i jet privati consentono ai dirigenti di evitare i terminal affollati e di ridurre al minimo le interazioni con gli altri viaggiatori, riducendo il rischio di esposizione a malattie contagiose o a minacce alla sicurezza.

#5 Raggiungibilità e Accessibilità Globali

Per le aziende che operano su scala globale, il noleggio di jet privati apre nuove possibilità fornendo l’accesso a località e aeroporti remoti non serviti dalle compagnie aeree commerciali. Questa accessibilità consente alle aziende di espandere il proprio raggio d’azione, esplorare i mercati emergenti e promuovere partnership internazionali in modo più efficiente. Il noleggio di jet privati consente ai dirigenti di visitare più destinazioni in un breve lasso di tempo, facilitando la crescita aziendale e l’espansione del mercato.

#6 Viaggi Efficienti verso più Destinazioni

Nel mondo interconnesso di oggi, le aziende hanno spesso operazioni o clienti distribuiti su più sedi. Il noleggio di jet privati offre il vantaggio di viaggiare in modo efficiente verso più destinazioni in un unico viaggio. I dirigenti possono pianificare i loro itinerari in modo da includere più riunioni o visite in loco, eliminando la necessità di più voli o di lunghe soste. Questo snellisce il processo di viaggio, riduce la stanchezza e massimizza la produttività dei viaggi d’affari.

#7 Ottimizzazione del Fuso Orario

Il noleggio di jet privati consente di ottimizzare in modo efficiente il fuso orario, in particolare per i viaggi internazionali. Grazie alla possibilità di personalizzare gli orari di partenza e di arrivo, i dirigenti possono ridurre al minimo il jet lag e adattare i loro programmi in base alle esigenze aziendali. Questo vantaggio è particolarmente utile quando si tratta di questioni sensibili al tempo, come trattative o riunioni critiche, in cui essere vigili e ben riposati è fondamentale per ottenere risultati positivi.

#8 Viaggi all´Ultimo Minuto

Nel frenetico ambiente aziendale di oggi, non è raro che si debba viaggiare all’ultimo minuto. Il noleggio di jet privati offre la flessibilità necessaria per soddisfare tali esigenze urgenti. Grazie all’accesso a una vasta rete di jet privati e a operatori dedicati, le aziende possono organizzare viaggi con breve preavviso. Questa agilità garantisce che i dirigenti possano cogliere le opportunità più importanti, partecipare a riunioni d’emergenza o rispondere prontamente a circostanze impreviste senza le limitazioni degli orari delle compagnie aeree commerciali.

#9 Sicurezza dei Dati

Con la crescente preoccupazione per le violazioni dei dati e le minacce informatiche, il noleggio di jet privati offre un ulteriore livello di sicurezza dei dati. Gli aeroporti e i voli commerciali possono presentare vulnerabilità in termini di accesso non autorizzato ai dispositivi elettronici e alle informazioni riservate. I jet privati offrono un ambiente controllato e sicuro, riducendo al minimo il rischio di violazione dei dati e garantendo la protezione delle informazioni aziendali sensibili.

#10 Vantaggi Fiscali

Il noleggio di jet privati può offrire vantaggi fiscali alle aziende. A seconda della giurisdizione, alcune spese relative ai viaggi in jet privato, come i costi del carburante, la manutenzione e persino il leasing o la proprietà dell’aeromobile, possono essere deducibili dalle tasse. Le aziende dovrebbero consultare i propri consulenti fiscali per comprendere le normative specifiche e i potenziali vantaggi fiscali associati al noleggio di jet privati, che possono ulteriormente contribuire all’efficacia complessiva di questa opzione di viaggio.

#11 Efficienza nei Viaggi di Gruppo

Per le aziende che necessitano di viaggi di gruppo, il noleggio di jet privati offre un’efficienza senza pari. Invece di coordinare gli orari di più persone e di affrontare le sfide logistiche dei voli commerciali, i jet privati possono ospitare l’intero team in un unico velivolo. In questo modo non solo si risparmia tempo, ma si possono anche organizzare discussioni più mirate, creare legami di squadra e collaborare durante il viaggio. I viaggi di gruppo su jet privati promuovono la sinergia e migliorano il lavoro di squadra, a tutto vantaggio degli obiettivi aziendali.

Conclusione

In conclusione, il noleggio di jet privati presenta un vantaggio commerciale irresistibile per i viaggi aziendali. La convenienza, la produttività, l’esperienza personalizzata, l’economicità, la sicurezza e l’accessibilità globale che offre lo rendono un’opzione interessante per le aziende che cercano di ottimizzare le loro operazioni di viaggio. Sfruttando il noleggio di jet privati, le aziende possono migliorare la loro competitività, aumentare la produttività e creare impressioni durature su clienti e partner. Nell’odierno panorama commerciale, caratterizzato da ritmi serrati, in cui ogni secondo conta, abbracciare i vantaggi del noleggio di jet privati è una mossa strategica che spinge le aziende verso il successo.

#private jet booking#private jet charter#private yatch#aviation#luxury travel#private jet#empty leg flight

0 notes

Text

I vantaggi del cross-docking nella gestione del magazzino

Il cross-docking è una strategia logistica che prevede il trasferimento di prodotti da camion o container in entrata a camion o container in uscita senza la necessità di uno stoccaggio a lungo termine. Questo processo viene tipicamente utilizzato nella gestione magazzino per migliorare l'efficienza e ridurre i costi nella catena di approvvigionamento. In questo articolo, esploreremo i vantaggi del cross-docking e come può aiutare le aziende a ottimizzare le operazioni di magazzino.

Efficienza migliorata

Il cross-docking può aiutare a migliorare l'efficienza nel magazzino riducendo il tempo e le risorse necessarie per la movimentazione e lo stoccaggio. Eliminando la necessità di stoccaggio a lungo termine, il cross-docking può aiutare ad accelerare l'elaborazione e la spedizione dei prodotti, portando a tempi di consegna più rapidi e una maggiore soddisfazione del cliente. Ciò può anche contribuire a ridurre i costi di manodopera, poiché è necessario meno tempo per la movimentazione e lo stoccaggio.

Costi di mantenimento dell'inventario ridotti