#computer tastatur

Explore tagged Tumblr posts

Text

Willkommen in der skurrilen Welt des Hackens mit unserem Kunstdruck „Hacker Cat“. Ein Highlight is das Neon-Grün was das ganze Design noch hervorhebt.

#redbubble#findyourthing#design#kreativität#dekoration#modern#hacker#katze#mietze#coole mietze#cyber#kater#tastatur#terminal#dunkler modus#schnurraparat#schnurren#tierliebhaber#katzenliebhaber#computer#internet

0 notes

Text

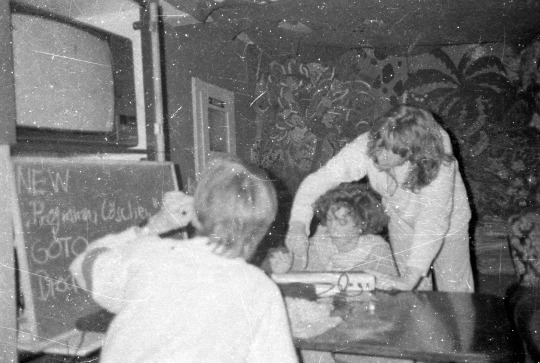

Um 1985

Computerkurs im Jugendzentrum

Im Deggendorfer Jugendzentrum findet zum ein Computerkurs statt, an dem ich schon deswegen teilnehmen muss, weil er von meinen Freunden Hayo und Peter abgehalten wird. Peter hat vor noch gar nicht so langer Zeit im Karstadt-Schaufenster programmieren gelernt, aber mir kommt es so vor, als hätten die beiden Kursleiter schon immer alles gewusst. Dass es sich tatsächlich um Fähigkeiten handelt, die man lernen kann, und zwar nicht nur man, sondern auch ich: Das werde ich erst viel später verstehen. Dafür kann aber dieser Kurs nichts.

Farbfotografie gibt es schon und sie ist auch normal. Aber da sich im Keller des Jugendzentrums ein Fotolabor befindet, in dem man selbst Abzüge von Schwarzweißfotos herstellen kann, wäre es ja blöd – und außerdem teurer –, in Farbe zu fotografieren. Wahrscheinlich liegt es an diesen Überlegungen, dass die erhaltenen Bilder vom Computerkurs schwarzweiß sind.

Auf diesem Foto, das ich vielleicht selbst gemacht und entwickelt habe, vielleicht aber auch nicht, greift Kursleiter Hayo gerade der Kursteilnehmerin Martina auf pädagogisch fragwürdige Art über die Schulter auf die Tastatur. Mit dem Rücken zur Kamera ist Kursleiter Peter zu sehen, links von ihm eine Schultafel, auf der er mit Kreide BASIC-Befehle angeschrieben hat. Auf dem Röhrenfernseher oben ist vielleicht das Programm zu sehen. Davon erkennt man auf dem Foto nichts, obwohl die Buchstaben sehr groß sind (25 Zeilen à 40 Zeichen.

So sieht das Publikum aus (fünf Frauen, drei Männer und ein unklares Bein).

Ich kann aber nicht behaupten, dass auch nur eine dieser Personen angelockt wurde, von da an den Computerraum des Jugendzentrums zu nutzen.

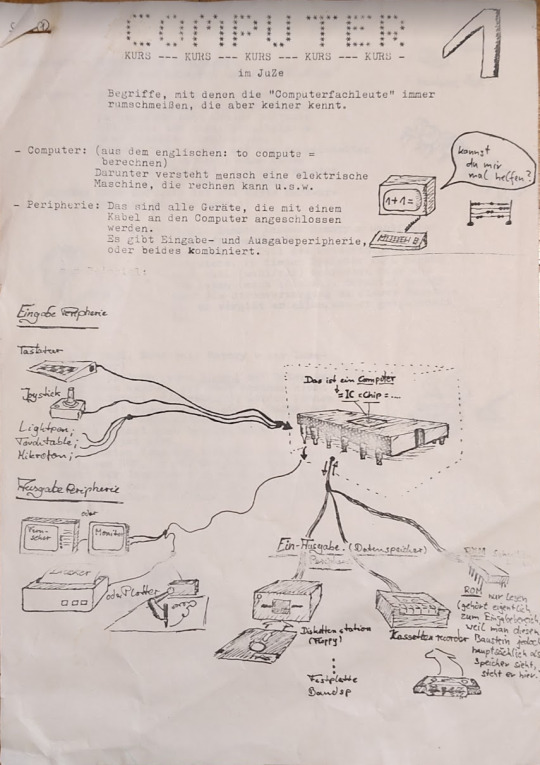

Zum Kurs gibt es Material, drei kopierte, handillustrierte Seiten. Sie sind nicht handillustriert, weil die Kursleiter so gern zeichnen, sondern weil es noch keine andere Möglichkeit gibt. Unten links ist zwar ein Plotter abgebildet (das Kästchen mit dem Stift und dem Arm), so was hat aber niemand von uns. Auch wenn wir einen hätten, ginge das Zeichnen einfacher und schneller.

An Geräten der "Eingabe Peripherie" ist hier abgebildet: Tastatur, Joystick, ohne Abbildung: "Lightpen", "Touchtable" und Mikrofon. An die Existenz eines Lightpen habe ich zum Aufschreibezeitpunkt 2024 eine sehr vage Erinnerung, die vom Wikipediaeintrag bestätigt wird. Es ist ein Mausvorläufer, mit dem man auf einen Röhrenfernseher deuten kann, und dann wird die Deutrichtung erkannt und verarbeitet, obwohl der Fernseher eigentlich nur in die andere Richtung funktioniert. Ein bisschen wie bei den magischen Sehstrahlen! Gesehen habe ich so etwas aber nie oder allenfalls mal auf der CeBIT. Was ein "Touchtable" gewesen sein könnte: Keine Ahnung.

Auf Seite 2 wird erklärt, dass Hardware "alles zum anfassen und kaputtmachen" ist, und dass man sich Software ungefähr wie "Musik auf einer Schallplatte oder Cassette" vorstellen kann. Dann geht es um RAM, ROM und Cursor.

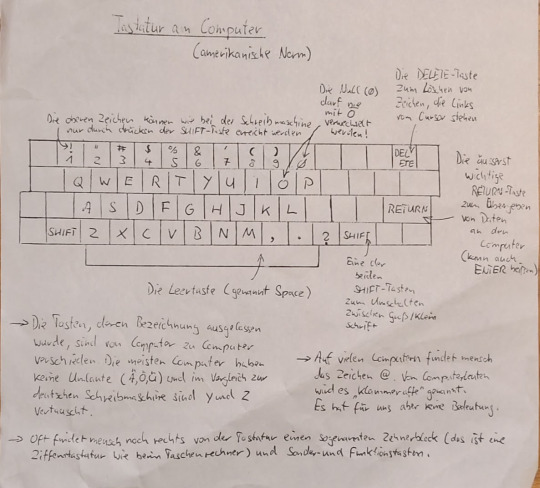

Der Titel von Seite 3 ist "*** Wie Sag Ich's Meinem Computer ? ***" Die Erklärung beginnt mit dem Satz "Auf den ersten Blick fällt auf, daß die meisten Computer eine Schreibmaschinentastatur haben." Der Rest des Absatzes handelt davon, dass man unbedingt die RETURN-Taste drücken muss, wenn der Computer eine Eingabe übernehmen soll, sieben Ausrufezeichen !!!!!!!

Detailansicht:

Das @-Zeichen ist zwar schon seit 1971 in E-Mail-Adressen im Einsatz. Für uns, da hat das Kursmaterial recht, hat es aber wirklich keine Bedeutung. Die schnellsten von uns werden 1993 eine Mailadresse haben, etwa acht Jahre nach diesem Kurs.

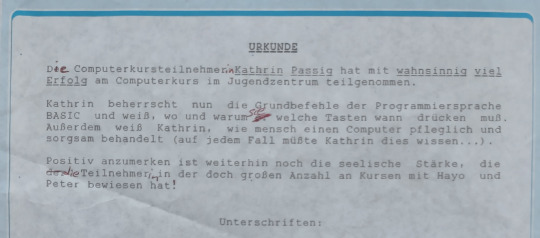

Am Ende des Kurses, der nur einen Nachmittag dauert, erhalte ich eine Urkunde:

Dass mein Name und "wahnsinnig viel Erfolg" unterstrichen sind, ist eine Anspielung darauf, dass solche Dokumente zu dieser Zeit noch oft im Offsetdruck hergestellt werden und man dann nur noch mit der Schreibmaschine auf der gestrichelten Linie die individualisierten Teile des Textes einträgt. Es ist also eine ironische Unterstreichung, die behauptet, dass diese Urkunde nicht am Computer und mit einem Nadeldrucker hergestellt wurde (was für ein zeitgenössisches Publikum offensichtlich ist).

Es ist der einzige Computerkurs, an dem ich in meinem Leben teilnehme, abgesehen vom Versuch von Jan Bölsche, mir zehn Jahre später anhand von Notizen auf Kaugummipapierchen die Programmiersprache C++ beizubringen (erfolglos). Der Rest passiert dann autodidaktisch.

(Kathrin Passig, aufgeschrieben 2024 anhand von auf dem Dachboden des Elternhauses wiedergefundenem Material)

#Computerkurs#Jugendzentrum#BASIC#Kathrin Passig#erstes Mal#Peter Witzel#Hayo Schneider#Nadeldrucker#Sehstrahlen#best of

11 notes

·

View notes

Text

Der KeyStik / KeyStick ist ein Joystick, der auf die Pfeiltasten der Computer-Tastatur gesteckt wird. Er wurde Ende der 90er fürs 3D-Gaming verkauft.

#90s#90er#90er technik#90er kids#90er Gaming#90s Oddware#Oddware#LGR#Joystick#KeyStik#KeyStick#Videospiele

2 notes

·

View notes

Text

I did some work but break time so here's some random Norwegian vocab for the monolinguals especially

note that I'll be using nonegender rather than "neuter" to describe the third grammatical gender. This is because that's the Norwegian word for it.

I'll also be using Norwegian bokmål, not nynorsk.

en (masc) / ei (fem) / et (nonegender) = a/an

hun (fem) / han (masc) / hen (third pronoun) = she/he/they

hunkjønn / hankjønn / interkjønn = female / male / (intersex/intergender)

kjønn = sex / gender (one word)

ikke-binær = nonbinary

du (singular) / dere (plural) = you

en informasjonskapsel / informasjonskapselen / informasjonskapsler. (masculine) = a cookie/ the cookie/cookies (the ones that websites have). (literally means information + capsules)

vann (nonegender) = water.

oransje = orange (the color)

appelsin = orange (the fruit)

vindu = window

gjenbruk = reuse / reusing

gjenvinning = recycling

resirkulering = recycling

å være / er = to be / (is/am/are)

å ha / har = to have / (has/have)

å forbause = stuns (metaphorically)

forbauset = stunned

Ondskapsfull = evil (literally evil-suffix-suffix)

ondskap = evilness

ond = evil

vond (masc/fem) / vondt (none) = hurting (adjective)

forkastelig = reprehensible

å forkaste = discard

å kaste = to throw

latter = laughter

å le / ler / ler / ledde / skal le / har ledd = to laugh / is laughing / laughs / laughed / will laugh / have laughed

dongeribukse (masc) = denim jeans

bukse (masc) = pants (us English) / trousers (uk english)

tragikomisk = tragicomic

fornøyd = satisfied

å nøye seg med (...) = to make do with (...)

årsak = cause/reason

klassekamp = class struggle (as in the communist thing)

musiker (masc) = musician

sanger (masc) / sangerinne (fem) = singer

øye (none) = eye

øy = island

island = Iceland

viskelær = eraser

å hviske = to whisper

lær = leather (matte* like a different type, idk google it)

skinn = leather (shiny)

blyant = pencil

bly = lead

krig = war

folkemord = genocide

væske (masc) = liquid/fluid

veske (masc) = purse (but can be used about anything from a backpack to a handbag)

menneske (none) = human

eske (masc) = box

mann / menn (masc) = man / men

man = one/you* (fourth person pronoun, people in general, "one can never be too sure", equivalent to french "on")

maleri (masc) = painting

å male = to paint / to purr (cats)

å gjø = barking (dogs)

å gjøre = to do

å begå selvmord = to commit suicide

mental helse (masc) = mental health

dissosiasjon (masc( = dissociation / disassociation

psykisk lidelse (masc) = mental disorder (mental suffering)

å lide = to suffer

å leve = to live

å fundere (på) = to ponder

å etablere = to establish

grunnleggende = fundamental / basic

kritisk = critical

gitar (masc) = guitar

piano (none) = piano

tastatur (none) = keyboard (computer)

keyboard (none) = keyboard (piano)

litteratur (masc) = literature

veiledning (masc) = guidance

instruksjon (masc) = instruction

blåmerke (none) = bruise

kanel (masc) = cinnamon

vitenskap (masc) = science

vannflaske (masc) = water bottle

flake (masc) = bottle

termos (masc) = thermos

kakao (masc) = hot chocolate

te (masc) = tea

sol (masc/fem) = sun

chips = crisps (British) / chips (American)

dag (masc) = day

forlag (none) = publisher

sitron (masc) = lemon

å lære = to learn / to teach. (you use subject and object forms to indicate which, the default (e.g. when there are just names) is (1st) subject teaches (2nd) object)

læren (om..) (masc) = the study (of..)

lærer (masc) (/lærerinne (optional fem variation)) = teacher

bok (masc) = book

bokstav (masc) = letter (like c, not the thing you send)

å stave = to spell

brev (none) = letter (the thing you send)

matematikk / matte = mathematics / math(s). (yes we add a second t for the short version, it's confusing)

hund (masc) = dog

katt (masc) = cat

hvordan = how

å skje / skjer = happens

og = and

med = with

some examples sentences:

han resirkulerte boken = he recycled the book

du stavet "matematikk" = you spelled "mathematics"

Musikeren lærer seg* å fundere på hvordan folkemord skjer = musikeren learns to ponder how genocide happens

*lærer seg -> reflective verb now.

informasjonskapsler er forkastelige = cookies are reprehensible

Torgeir begår selvmord = Torgeir commits suicide

Latter er årsaken til selvmordet = laughter is the reason for the suicide

boksen er oransje = the box is orange

Du er ond = you are evil

Hen gjenvinner = they recycle. (singular they)

Vitenskapen forbauser sangeren = science astonoshes the singer

Menneskene i Island er fornøyd med litteraturen = the humans in Iceland are satisfied with the literature

chips og te er vondt i øyet = chips and tea hurt to have in the eye

#ink.post#liam teaches random internet people Norwegian#lee teaches random internet people Norwegian#idk what that tag was :/

3 notes

·

View notes

Text

I am going to fucking scream.

> brenne CDs mit einem Mac von 2007

> unbekannter Fehler

> werfe CD aus und lege sie wieder ein

> CD wird vom scheiß Mac nicht mehr erkannt

> externes Laufwerk hat keinen manuellen Auswerfknopf weil es Apple ist

> Tastatur hat keinen Auswerfknopf weil es Apple ist

> muss jetzt GANZ TIEF DURCHATMEN dass ich nicht den ganzen Computer kurz und klein haue

4 notes

·

View notes

Text

Experimentelle Technologie

Es ist mir zurzeit ein sehr großes Thema. Es begleitet mich in meinem Denken und Tun. Sowohl das Experimentelle als auch das Technologische. Technologie meint dabei durchaus die Technik unseres Alltag wie auch weitläufiger Sprache, konzeptuelles Denken und auch alles, das als Medium bezeichnet werden kann.

Wer sagt, dass ich das Internet, dessen Seiten und Plattformen, sowie die Sprache und das Alphabet, meine Tastatur soeben und genauso meinen Backofen nicht zur Selbstverteidigung nutzen kann, oder als Wege zur Befreiung. Die Anwendung der Küche als Technologie hat mir schon oft gut getan. Oft wollte ich auch nur Nahrung und hab gehungert oder gekocht, "weil man halt essen muss". Da geschah es oft, dass ich Missgeschicke manifestiert habe. Kochen ist nicht bloß metaphorisch eine Magie, sondern tatsächlich. Es ist Alchemie, Technologie und Zauberei, alles in einem. Wenn man also so vor sich hin kocht, dann bildet sich im Gericht nun mal unbewusst der aktuelle Zustand einesselbst ab. Auch und besonders wenn man ihn nicht genug zulässt, so entgleitet er einem in das Gericht hinein, was unvorteilhaft sein kann, wenn man sich schließlich genau dies wieder zuführen möchte.. Naja

Vielleicht könnte ich noch präziser Ausführen, warum experimentelle Technologie und was dies mit Selbstverteidigung zu tun hat. Zunächst einmal gehe ich davon aus, dass wir, sofern wir in dieser Gesellschaft leben und in ihr aufgewachsen sind, nicht um die technischen Geräte kommen. Das Internet, der Computer, das Smart-Phone, die sozialen Medien usw. sind integraler Bestandteil dieser Gesellschaft. Darüber hinaus, um auch dem weiter gefassten Technologie-Begriff gerecht zu werden, umgeben uns in dieser Gesellschaft Sprache wie Konzepte, welche unser Dasein prägen. Die weitere Annahme ist, dass die präsentesten und dominantesten sprachlichen Erzeugnisse, Medien sowie Technologien nicht zu unserem direkten Wohl in ihrer Form hier sind, sondern weil sie dem System als ganzem dienen und wahrscheinlich Profit erzeugen. So gehe ich essenziell von den schädlichen Effekten dieser Technologie-Anwendungen und Auslebungen aus. Aus diesem Faktor folgt die Selbstverteidigung, heißt wir müssen uns vor den möglichen Schäden verteidigen können. Wollen wir jedoch in dieser Gesellschaft weiterhin leben, so können wir den Technologien und Medien nicht entkommen und die meisten sind ohnehin mit ihrem Gebrauch vertraut und ihn gewohnt und finden ihn stückweit auch spannend oder erfreulich, wie auch immer.

Der daraus resultierende Mittelweg ist schließlich, dass wir in Anwendung der Technologien uns verteidigen, ganz einfach dadurch, dass wir jeglichen Gebrauch von ihr achtsamer ausführen und wo es möglich ist, stets auf Selbst-Bestimmung beharren und uns nicht vom Medium dahinschwemmen lassen, wo wir nicht davon überzeugt sind. Etwa bin ich überzeugt, mich von bestimmten Serien oder Filmen wegschwemmen lassen zu wollen, aber sicher nicht vom Social-Media Algorithmus oder jeglichen Narrativen, welche sprachlich und konzeptuell durch die Medien schwimmen. In diesem Verständnis fällt Selbst-Bestimmung und Selbst-Verteidigung zusammen. Mithilfe verschärfter Selbst-Bestimmung im Segment der Technologie wird Selbst-Verteidigung praktiziert. Dies impliziert auch die Wichtigkeit und Notwendigkeit der technologischen Kenntnisse, auf den jeweils entscheidenden Gebieten, die das eigene Leben betreffen und prägen.

Der experimentelle Faktor ist schließlich etwas, das aus der Maxime der Selbst-Bestimmung erwächst. Die Gefahr der Technologien besteht ja darin, dass man diese unüberlegt und automatisiert benutzt und sich nicht mit eigener Kraft die Frage stellt, ob, wie und wozu man sie verwenden möchte. Der Ansatz des Experimentierens ist schließlich so etwas wie Erkundung oder Erforschung der Möglichkeiten und der Auswirkungen und was auch immer aus dem jeweiligen Anwendungsversuch folgt. In diesem Sinne ist dieser Blog für mich ebenso eine Praktik der experimentellen Technologie und der Selbst-Verteidigung in der Sphäre der Gedanken, welche ihre Extension in den technischen Mitteln finden.

Fruchtkorper 041023

1 note

·

View note

Text

PC Reparatur für Desktop- und Laptop-Computer: Häufige Fragen und Antworten

Computer, egal ob Desktop oder Laptop, sind komplexe Geräte, die im Laufe der Zeit Probleme entwickeln können. Wenn der PC streikt, stellt sich oft die Frage: Reparieren oder neu kaufen? Eine professionelle PC Reparatur ist häufig die kostengünstige und nachhaltige Lösung. In diesem Artikel beantworten wir die häufigsten Fragen rund um die Reparatur von Desktop- und Laptop-Computern.

FAQ 1: Welche Reparaturen werden bei Desktop-PCs und Laptops häufig durchgeführt?

Typische Reparaturen umfassen:

Austausch defekter Hardware-Komponenten wie Festplatten, Arbeitsspeicher, Netzteile oder Grafikkarten

Behebung von Softwareproblemen, z. B. Betriebssystem-Reparaturen oder Virenentfernung

Reparatur von Displayproblemen oder defekten Tastaturen bei Laptops

Kühlungsprobleme beheben, z. B. Reinigung oder Austausch von Lüftern

Datenrettung bei Festplattenausfall

FAQ 2: Was sind die Hauptunterschiede bei der Reparatur von Desktops und Laptops?

Zugänglichkeit: Desktop-Komponenten sind meist besser zugänglich und leichter zu tauschen als bei Laptops, die kompakter gebaut sind.

Komplexität: Laptops erfordern häufig spezialisierte Werkzeuge und Know-how, insbesondere bei Display, Tastatur und internen Komponenten.

Kosten: Reparaturen bei Laptops können oft teurer sein aufgrund der höheren Komplexität und teurerer Ersatzteile.

Individualisierung: Desktop-PCs sind oft modularer, was Upgrades und Reparaturen erleichtert.

FAQ 3: Wie lange dauert eine PC Reparatur in der Regel?

Die Reparaturdauer hängt von der Art des Problems ab:

Softwareprobleme können oft innerhalb weniger Stunden behoben werden.

Hardwareaustausch dauert meist 1 bis 3 Tage, je nach Verfügbarkeit der Ersatzteile.

Komplexe Datenrettungen oder spezielle Fehlerbehebungen können mehr Zeit in Anspruch nehmen.

Ihr PC-Service kann Ihnen vorab eine realistische Einschätzung geben.

FAQ 4: Was kostet eine PC Reparatur ungefähr?

Die Kosten variieren stark je nach Defekt und Modell. Faktoren sind:

Art der Reparatur (Software oder Hardware)

Preis der Ersatzteile

Arbeitsaufwand

Eine einfache Softwarediagnose kann schon ab 50 Euro beginnen, während umfangreiche Hardwareaustausche mehrere hundert Euro kosten können. Ein Kostenvoranschlag ist vor Reparaturbeginn sinnvoll. Diese Plattform steht für eine professionelle pc reparatur mit transparenten Preisen.

FAQ 5: Lohnt sich eine Reparatur immer?

Das hängt ab von:

Alter und Zustand des Computers

Reparaturkosten im Vergleich zum Neupreis

Nutzungserwartungen und Leistungsbedarf

Bei modernen Geräten lohnt sich meist eine Reparatur. Bei älteren Computern oder sehr teuren Defekten kann ein Neukauf sinnvoller sein.

FAQ 6: Kann ich meinen PC zur Reparatur einschicken oder wird Vor-Ort-Service angeboten?

Viele PC-Dienstleister bieten sowohl Einsendung per Post als auch Vor-Ort-Service oder Fernwartung an. Vor-Ort-Service ist besonders bei Desktop-PCs oder komplizierten Reparaturen sinnvoll. Laptops können meist auch eingeschickt werden.

FAQ 7: Werden meine Daten bei der Reparatur gelöscht?

Das kommt auf den Defekt an. In der Regel bleiben Daten erhalten, wenn die Festplatte intakt ist. Bei Hardwareaustausch oder Neuinstallation kann es zu Datenverlust kommen. Eine Datensicherung vor der Reparatur ist daher sehr empfehlenswert.

FAQ 8: Was kann ich tun, um meinen PC vor Reparaturbedürftigkeit zu schützen?

Regelmäßige Updates von Betriebssystem und Software

Virenschutz und regelmäßige Scans

Sauber halten und Lüfter reinigen

Keine Überlastung durch zu viele Programme gleichzeitig

Rechtzeitiger Austausch alter Komponenten

FAQ 9: Wie finde ich einen guten PC Reparaturdienst?

Achten Sie auf:

Erfahrung und Fachkompetenz

Transparente Preisgestaltung

Gute Kundenbewertungen

Schnelle und zuverlässige Kommunikation

Angebot von Garantie auf Reparaturen

FAQ 10: Was passiert, wenn eine Reparatur nicht möglich ist?

Der PC-Service informiert Sie über alternative Lösungen wie Aufrüstung oder Neuanschaffung. Oft wird auch beim Datenumzug oder der Auswahl eines neuen Geräts geholfen.

Fazit

Ob Desktop oder Laptop: Eine professionelle PC Reparatur kann oft viel Geld sparen und die Lebensdauer Ihres Computers verlängern. Durch gezielte Diagnose und fachgerechte Behebung der Fehler wird Ihr Gerät schnell wieder einsatzbereit. Für zuverlässigen Service und kompetente Beratung besuchen Sie deincomputerhelfer.ch/computer-reparatur.

0 notes

Text

Kontrastierende Stadtansichten

Wir befinden uns in einem Zimmer mit zwei Fenster. In dem einen Fenster ist eine dunkle und düster Großstadt zu sehen. In dem anderen Fenster eine futuristische grüne Stadt. An einem Computer sitzt ein Mensch. Die eine hand ist eine Prothese mit fünf fingern, die andere hand scheint normal zu sein. Der Mensch tippt auf einer Tastatur. Auf dem Monitor zum Computer ist Quellcode zu sehen. In dem Raum befinden sich noch weitere technische Geräte, alte pizza Kartons und allerlei Unrat.

#Kontrastierende#Stadtansichten Wir#befinden#uns#in#einem#Zimmer#mit#zwei#Fenster.#In#dem#einen#Fenster#ist#eine#dunkle#und#düster#Großstadt#zu#sehen.#anderen#futuristische#grüne#Stadt.

0 notes

Text

Kontrastierende Stadtansichten

Wir befinden uns in einem Zimmer mit zwei Fenster. In dem einen Fenster ist eine dunkle und düster Großstadt zu sehen. In dem anderen Fenster eine futuristische grüne Stadt. An einem Computer sitzt ein Mensch. Die eine hand ist eine Prothese mit fünf fingern, die andere hand scheint normal zu sein. Der Mensch tippt auf einer Tastatur. Auf dem Monitor zum Computer ist Quellcode zu sehen. In dem Raum befinden sich noch weitere technische Geräte, alte pizza Kartons und allerlei Unrat.

0 notes

Text

Kontrastierende Stadtansichten

Wir befinden uns in einem Zimmer mit zwei Fenster. In dem einen Fenster ist eine dunkle und düster Großstadt zu sehen. In dem anderen Fenster eine futuristische grüne Stadt. An einem Computer sitzt ein Mensch. Die eine hand ist eine Prothese mit fünf fingern, die andere hand scheint normal zu sein. Der Mensch tippt auf einer Tastatur. Auf dem Monitor zum Computer ist Quellcode zu sehen. In dem Raum befinden sich noch weitere technische Geräte, alte pizza Kartons und allerlei Unrat.

0 notes

Text

Kontrastierende Stadtansichten

Wir befinden uns in einem Zimmer mit zwei Fenster. In dem einen Fenster ist eine dunkle und düster Großstadt zu sehen. In dem anderen Fenster eine futuristische grüne Stadt. An einem Computer sitzt ein Mensch. Die eine hand ist eine Prothese mit fünf fingern, die andere hand scheint normal zu sein. Der Mensch tippt auf einer Tastatur. Auf dem Monitor zum Computer ist Quellcode zu sehen. In dem Raum befinden sich noch weitere technische Geräte, alte pizza Kartons und allerlei Unrat.

0 notes

Text

PC Repair Chur – Wenn der Computer krank ist, ist FoppaIT bereit!

Im digitalen Zeitalter sind Computer und Laptops aus keinem Haushalt oder Büro mehr wegzudenken. Doch wenn diese Geräte plötzlich ihren Dienst verweigern, steht alles still. Deshalb, wenn Sie Computer Reparatur oder einen PC Doktor in der Nähe brauchen, ist FoppaIT die beste Lösung – für die Menschen in Chur und Umgebung, die auf eine zuverlässige PC Werkstatt angewiesen sind.

FoppaIT – Ihr eigener Computer Doktor in Chur

Läuft Ihr Laptop plötzlich langsamer? Erscheint der Bildschirm schwarz? Oder startet das System einfach nicht mehr? Keine Sorge – bei FoppaIT finden Sie einen erfahrenen Computer Doktor, der jede PC Reparatur im Handumdrehen lösen kann.

Wir bieten nicht nur Reparaturen an, sondern verstehen, wie wichtig ein Computer für jeden einzelnen ist. Sei es für die Arbeit im Büro, das Online-Studium oder persönliche Daten – alles ist auf diesem Gerät gespeichert. Und wenn ein Problem auftritt, braucht man schnelle, kostengünstige und zuverlässige Lösungen.

Unsere Services auf einen Blick

PC Reparatur

Startet Ihr Computer nicht? Bleibt der Boot-Bildschirm hängen? Oder stürzt das System immer wieder ab? Wir bieten PC Reparatur für alle Arten von Problemen – von Softwarefehlern bis zu Hardwaredefekten. Wir finden das Problem und reparieren es ohne unnötige Verzögerungen.

Notebook Reparatur

Haben Sie Probleme mit der Tastatur Ihres Laptops? Der Bildschirm ist kaputt? Die Batterie entlädt sich zu schnell? Bei der Notebook Reparatur von FoppaIT erhalten Sie fachkundige Hilfe und Originalersatzteile, um das Problem schnell zu beheben.

Hilfe bei PC Problemen

Manchmal weiß man selbst nicht genau, was das Problem ist. Es fühlt sich einfach so an, als würde der PC nicht richtig laufen. In solchen Fällen brauchen Sie Hilfe bei PC Problemen – und das ist unsere Spezialität. Wir diagnostizieren, erklären Ihnen das Problem und beheben es effektiv.

Computerhilfe in der Nähe – Lokal und zuverlässig

Wenn Sie in Chur oder in der Umgebung wohnen, ist FoppaIT die perfekte Wahl. Sie müssen nicht weit fahren, denn wir sind direkt in Ihrer Nähe – ein zuverlässiger PC Doktor in der Nähe, den Sie persönlich besuchen können. Sie können uns jederzeit besuchen, auch ohne vorher einen Termin zu vereinbaren.

PC Werkstatt, die garantiert gute Ergebnisse liefert

In unserer modernen PC Werkstatt finden Sie:

Neueste Diagnosewerkzeuge

Erfahrene Techniker

Original Ersatzteile

Transparente Preise

Und das Wichtigste: Wir betrügen Sie nicht. Wir erklären Ihnen genau, was das Problem ist – und bieten Ihnen die beste Lösung, ohne versteckte Kosten.

Haben Sie diese Probleme mit Ihrem PC?

Ihr Computer startet nicht

Ihr Laptop ist langsam

Ihr System stürzt ständig ab

Der Bildschirm bleibt schwarz oder zeigt Streifen

Der Lüfter macht laute Geräusche

Sie haben einen Virus, und der Computer funktioniert nicht mehr

Datenwiederherstellung notwendig, aber Sie wissen nicht wie

Wenn Sie eines dieser Probleme haben, brauchen Sie eine zuverlässige Computer Reparatur in der Nähe – und FoppaIT ist dafür die beste Wahl.

Warum FoppaIT wählen?

Schnelle Diagnose am gleichen Tag

Kostengünstige Reparaturpläne

Klare Kommunikation auf Deutsch, Englisch oder Italienisch

Ein erfahrenes Team

Lokaler Service – keine Versandkosten, keine Verzögerungen

Ehrliche Beratung (Upgrade oder Reparatur?)

Wir bieten mehr als nur eine Reparatur – bei uns geht es darum, Ihr Vertrauen zu reparieren. Sie können uns anrufen, um vorab eine Beratung zu erhalten, oder direkt in der Werkstatt vorbeikommen.

PC Reparatur für Business-Kunden

FoppaIT bietet nicht nur Dienstleistungen für Privatkunden an, sondern auch für kleine Unternehmen. Wir kümmern uns um die Wartung und Reparatur von Computersystemen, Druckern und Netzwerken in Ihrem Büro. Wir bieten auch regelmäßige Wartungsdienste und Notfallsupport an.

Datenverlust? Wir helfen Ihnen!

Haben Sie versehentlich Daten gelöscht oder ist Ihre Festplatte im Begriff, auszufallen? Keine Panik! Wir bieten Datenrettung für alle Arten von Datenverlust – von Fotos bis hin zu wichtigen Dokumenten. Darüber hinaus bieten wir Ihnen die besten Backup- und Antivirensoftware-Lösungen an.

So läuft der Reparaturprozess bei FoppaIT

Sie kontaktieren uns oder kommen direkt vorbei.

Wir machen eine erste Diagnose (KOSTENLOS).

Wir informieren Sie über das Problem und die voraussichtlichen Kosten.

Sobald Sie zustimmen, beginnen wir mit der Reparatur.

Nach der Reparatur testen wir alles und geben Ihnen den PC zurück.

Alles ist klar und transparent – keine versteckten Kosten, keine unklaren Angaben.

Warum sollten Sie es nicht selbst reparieren?

Oft versuchen Menschen, ihre Geräte selbst zu reparieren, indem sie Tutorials auf YouTube ansehen oder Anleitungen im Internet folgen. Aber die PC Reparatur ist ein technischer Prozess – ein kleiner Fehler, und Ihr System kann vollständig zerstört werden. Lassen Sie PC Werkstätten wie FoppaIT die Arbeit übernehmen.

PC Doktor in der Nähe – Der Unterschied von FoppaIT

Mit unserem Service erhalten Sie:

Lokale Nähe

Persönliche Lösungen

Schnelle Reparaturen

Faire Preise

Und am wichtigsten: Ihre Zufriedenheit. Wir betrachten die Reparatur erst als abgeschlossen, wenn Sie 100% zufrieden sind.

Fazit: Der beste Computer Reparatur Service in Chur – FoppaIT

Wenn Ihr Computer oder Laptop plötzlich langsamer wird, abstürzt oder gar nicht mehr startet, denken Sie an FoppaIT. In Chur und Umgebung kommen immer mehr Leute zu uns, weil wir zuverlässig, professionell und kundenorientiert arbeiten. Sie erhalten bei uns die beste PC Reparatur, Notebook Reparatur und Computerhilfe in der Nähe.

Kontaktieren Sie uns noch heute – und sagen Sie Ihren PC-Problemen Lebewohl!

0 notes

Text

6. Juni 2007

Spanische Internetzugänge

Ich mache Urlaub in Kastilien und blogge von unterwegs.

In Madrid wohnten wir in einem billigen Hostal ohne irgendein Internet. Na, dann gingen wir halt hin und wieder in den Internetcafe-Keller des Rohkostladens “Vitamina��.

In Ávila wiederum war es ein edler Parador, der uns beherbergte. Internetzugang gab es nur über einen altersschwachen (Diskettenlaufwerk!) und teuren Computer im malerischen verglasten Patio. Kein USB-Steckplatz, dafuer ertönte nach Einwurf der zwei Euro für 20 Minuten das fast vergessene Modem-Piepsquaek. Da war also nur das Nötigste möglich.

Und jetzt sitze ich in Toledo in einem schraddligen “Locutorio” (kann es sein, dass kürzlich jemand unter meine Tastatur uriniert hat?), in dem die Kassenfrau links neben mir gerade mit einem Nagelknipser Maniküre betreibt. Argh.

Erstveröffentlicht auf der Vorspeisenplatte.

(die Kaltmamsell)

4 notes

·

View notes

Text

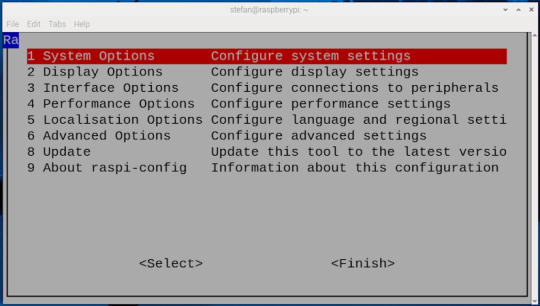

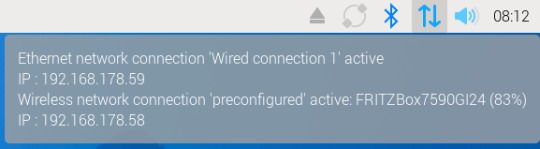

Raspberry Pi per VNC fernsteuern: Desktopzugriff unter Windows leicht gemacht

Wenn du deinen Raspberry Pi komfortabel mit Maus und Tastatur bedienen möchtest, brauchst du mehr als nur den Zugriff über das Terminal. Zwar ist das Tool PuTTY ideal, um per SSH auf die Kommandozeile des Raspberry Pi zuzugreifen – doch wer grafische Anwendungen oder die Desktopoberfläche nutzen will, stößt hier schnell an Grenzen. Terminal-Tools erlauben nämlich keinen Zugriff auf Fenstertools oder grafische Benutzeroberflächen. https://youtu.be/mc8qa8dutNk In diesem Beitrag zeige ich dir Schritt für Schritt, wie du VNC auf deinem Raspberry Pi einrichtest und von einem Windows-PC aus eine Verbindung zur grafischen Oberfläche herstellst. Damit kannst du den Pi ganz bequem fernsteuern, als säßest du direkt davor – inklusive Desktop, Maus und Tastatur. Besonders ab dem Raspberry Pi 4B, auf dem sich die Desktop-Version von Raspberry Pi OS flüssig nutzen lässt, wird diese Methode richtig komfortabel.

Was heißt VNC?

VNC steht für Virtual Network Computing und ermöglicht die Fernsteuerung eines Computers über ein Netzwerk – inklusive grafischer Benutzeroberfläche. Anders als bei einem reinen SSH-Zugriff (z. B. über PuTTY), bei dem man nur die Kommandozeile sieht, kannst du mit VNC den kompletten Desktop deines Raspberry Pi auf einem anderen Gerät anzeigen lassen. Maus- und Tastatureingaben werden dabei in Echtzeit übertragen. VNC ist ideal, wenn du Anwendungen mit Fenstern und grafischen Elementen nutzen möchtest – etwa einen Webbrowser, ein Konfigurationstool oder die grafische Entwicklungsumgebung auf dem Raspberry Pi.

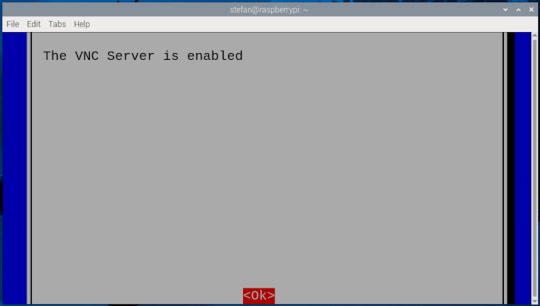

VNC auf dem Raspberry Pi aktivieren

Bevor du dich per VNC mit dem Raspberry Pi verbinden kannst, muss die Funktion zunächst aktiviert werden. Das lässt sich auf zwei Arten erledigen – je nachdem, ob du bereits Zugriff auf die grafische Oberfläche des Pi hast oder lieber über die Kommandozeile arbeitest: Methode 1: Aktivierung über die grafische Oberfläche Wenn du einen Monitor, Maus und Tastatur direkt am Raspberry Pi angeschlossen hast, kannst du VNC ganz bequem über das Tool "Raspberry Pi Configuration" aktivieren. Dort findest du die Option unter dem Reiter "Interfaces", wo du den VNC-Server mit einem Klick einschalten kannst.

öffnen der Konfiguration über das Startmenü - Step1

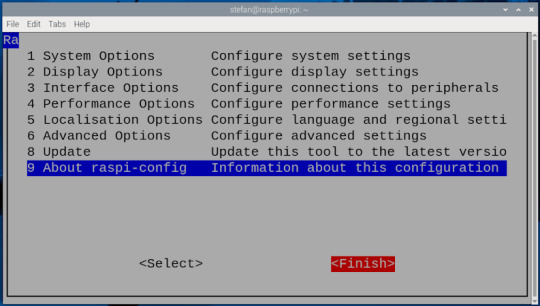

aktivieren des Schalters VNC in der Konfiguration - Step 2 Methode 2: Aktivierung über die Kommandozeile Alternativ lässt sich VNC auch per Terminal aktivieren – z. B. über eine SSH-Verbindung mit PuTTY. Gib dazu einfach folgenden Befehl ein: sudo raspi-config

Die IP-Adresse des Raspberry Pi herausfinden

Damit du dich per VNC mit deinem Raspberry Pi verbinden kannst, musst du seine IP-Adresse im Heimnetzwerk kennen. Es gibt mehrere Möglichkeiten, diese zu ermitteln: - Über den Router: In der Geräte- oder Netzwerkübersicht deines Routers (z. B. Fritz!Box) findest du alle verbundenen Geräte samt IP-Adressen.

- Über die grafische Oberfläche: Bewege deine Maus über das Netzwerksymbol oben rechts neben der Uhr auf dem Desktop.

- Über das Terminal: Der schnellste Weg – besonders, wenn du direkt am Pi arbeitest oder per SSH verbunden bist – ist der Befehl: bashKopierenBearbeitenifconfig In der Ausgabe findest du unter dem Abschnitt wlan0 (WLAN) oder eth0 (LAN) die Zeile inet, z. B.: inet 192.168.178.59 – das ist deine IP-Adresse im Heimnetz.

Ich persönlich finde den Weg über ifconfig am einfachsten und zuverlässigsten.

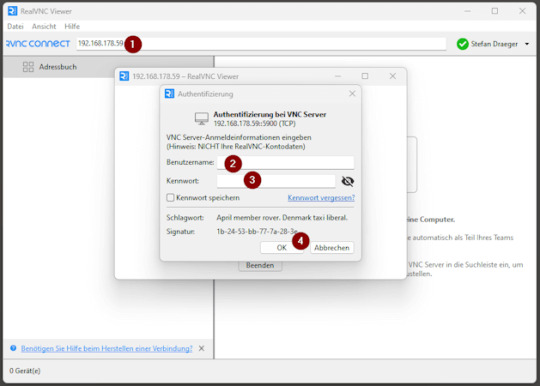

VNC-Verbindung unter Windows 11 mit RealVNC Viewer herstellen

Um vom Windows-PC aus auf die grafische Oberfläche deines Raspberry Pi zuzugreifen, benötigst du einen VNC-Client. Eine der bekanntesten Lösungen ist der RealVNC Viewer, der einfach zu bedienen ist und gut mit Raspberry Pi OS harmoniert. Schritt 1: RealVNC Viewer herunterladen Lade dir den RealVNC Viewer über die offizielle Webseite herunter: 👉 https://www.realvnc.com/de/viewer/ ⚠️ Wichtig: Der RealVNC Viewer ist in der aktuellen Version nur als 14-tägige Testversion verfügbar. Danach ist eine kostenpflichtige Lizenz erforderlich, um alle Funktionen weiterhin nutzen zu können. Schritt 2: RealVNC Viewer installieren Nach dem Download führst du die Installationsdatei aus und folgst den Anweisungen. Die Installation dauert nur wenige Sekunden. Schritt 3: Verbindung zum Raspberry Pi herstellen - Öffne den RealVNC Viewer. - Gib in das Eingabefeld (1) oben die IP-Adresse deines Raspberry Pi ein (z. B. 192.168.178.59) und bestätige mit Enter. - Beim ersten Verbindungsaufbau erscheint ein Sicherheitsdialog – diesen kannst du bestätigen. - Melde dich mit den Zugangsdaten deines Raspberry Pi an (Standard: Benutzername (2) pi, Passwort (3) raspberry, sofern nicht geändert). - Nach dem Login (4) erscheint die Desktopoberfläche des Raspberry Pi in einem Fenster – fertig!

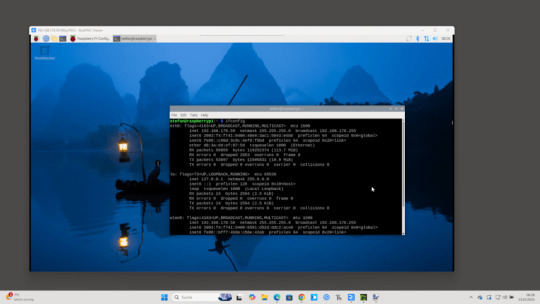

Verbindung erfolgreich hergestellt

Sobald die Verbindung steht, öffnet sich die Desktopoberfläche deines Raspberry Pi in einem neuen Fenster auf deinem Windows-PC. Du kannst dich nun ganz normal mit der Maus und Tastatur bewegen und den Pi bedienen, als würdest du direkt davor sitzen – inklusive aller grafischen Anwendungen und Tools.

In meinem Fall habe ich den Raspberry Pi über ein LAN-Kabel direkt mit dem Router verbunden, was eine deutlich stabilere und schnellere Verbindung ermöglicht als über WLAN. Gerade bei der Fernsteuerung mit VNC sorgt das für ein flüssigeres Nutzererlebnis ohne Verzögerungen oder Verbindungsabbrüche. Read the full article

0 notes

Text

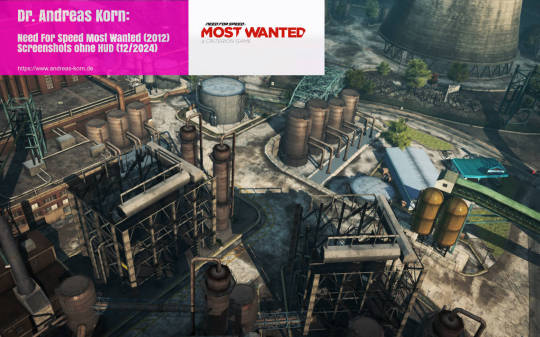

Need For Speed Most Wanted (2012)

Windows PC Gameplay ohne HUD (Tastatur mit Num Block)

Im Internet findet man Hilfen, wie man in diesem Game das HUD ausschalten kann (darüber habe ich in Tumblr an anderer Stelle schon einmal berichtet). Im Game selbst ist diese Funktion nicht vorgesehen. Aber für Screenshots ist es besser, wenn zusätzliche Informationen ausgeblendet sind, um den Blick auf die reine Szene festhalten zu können.

Ich habe mir diese Datei heruntergeladen (vgl. Sie auch die Hinweise auf die entsprechenden Funktionen; es dauert etwas, bis man die Einstellungen für seine Bedürfnisse im Griff hat, aber es funktioniert). Darin befinden sich im Ordner "Remote Injection" 2 Dateien. Eine davon ist "plugin.dll", die andere "PluginInjector". Die letzte muss man vor dem Gamestart durch Doppelklick ausführen. Nun das Windows Game über "TOCAEDIT" und den Button "Play" starten. Der Computer sollte übrigens über eine Tastatur mit NUM Block verfügen.

Ist man im Gameplay angekommen. so kann man mit "7" das Hud ein/ausschalten. Will man aber sein Auto von einem bestimmten Kamerablickwinkel ausnehmen, drückt man auf dem Num Pad das "X", um den Kameramodus einzuschalten. Drückt man nun mehrfach auf die "1", kann man vorgefertigte Ansichten wählen. Drückt man die "0", so wird die Maus aktiv, mit der man die Kamera rotieren kann. hat man andere Einstellungen vor, so kann man mit der Tastatur "U" und "T" nach oben/unten ausrichten, mit "G" und "J" nach links/rechts verschieben, mit "H2 und "Z" zurück/vor steuern. (bei "Z" fährt in meinem Test der Wagen allerdings nach vorne)

Taste "9" ermöglicht auf der Tastatur mit gedrückter Shifttaste und T, U, G, J u.a. eine weitere Bewegung in der Szene, z.B. auch weit von oben gesehen oder unterhalb der Spielszene.

Die KARTE bräuchte mehr Informationen

Es sei auch angemerkt, dass die "Karte" vom virtuellen "Fairhaven" in NFS MW (2012) über einige Unzulänglichkeiten verfügt. Es mag ja hilfreich sein, wenn in der Kartenansicht zumindest wichtige Bezirke angezeigt oder gar als Teleportziel fungieren können (s. meine Grafik mit von mir eingetragenen Hotspots).

Dies ist aber leider so nicht umgesetzt. Aber in späteren NFS Games zeigen sich zum Glück wesentlich mehr Möglichkeiten und Informationen über die "Karte". Davon abgesehen bietet NFS Most Wanted aber auch ein paar spannende und witzige Momente.

Dr. Andreas U. Korn, 17.12.2024

+ + +

0 notes

Text

Alter Ego Alter Ego steht auf und geht zum Kleiderschrank. Es ist 5.55 Uhr. Die normale Zeit, an welcher er gewöhnlich aufsteht. Sein Schlafanzug besteht aus einer roten Latzhose mit gelbem Unterhemd mit hohem Kragen. Er öffnet die Schranktür und sucht sich eines der drei Kostüme aus. Rote Latzhose, gelbes Unterhemd. Nachdem er seine Haare blau gefärbt, die Augenbrauen gezupft, Trifaroten-Salbe aufgetragen hat, geht er zur Kaffeemaschine und trinkt einen Flat White. Er geht in sein Büro und checkt seine Aktien, 40% Einbruch. Wutentbrannt schmeißt er alles aus dem Fenster, Bildschirm, Computer und Tastatur und Maus hinterher. Es wird Zeit für seinen Auftritt im Theater. Er lässt das Burgtor runter und geht zu seinem Auto. Seine Burg liegt auf einem symmetrischen Hügel umringt von Wasser, nur ein schmaler Weg führt über den Burggraben zu seinem Auto. Er nimmt die Autoschlüssel aus seiner Hosentasche und lässt den Schlüssel in die Autotür gleiten. Die Tür öffnet sich mit einem sanften Klicken. Er steigt ins Auto, drück auf das Gaspedal und braust los. Am Theater angekommen hastet er in seine Garderobe. Bevor er auf die Bühne gehen kann, muss er sich noch umziehen. Er streift seinen gelben Rollkragenpullover und seine rote Latzhose vom Körper und zieht seinen gelben Rollkragenpullover und sein rote Latzhose an. Er trägt den roten Lippenstift auf und läuft schnellen Schrittes zur Bühne. Er wurde bereits von der Bühnentechnikerin aufgerufen. In dem Moment als er gerade auf die Bühne tritt sieht er seinen Doppelgänger bereits auf der Bühne stehen: Er nimmt dem Bühnenbildner den Hammer aus der Hand und bricht seinen Satz und seinen Schädel. Einmal, die Schädeldecke ist zerbrochen. Zweimal, das Gehirn des Rivalen ist Muß. Dreimal, Mund, Nase und Augen sind verschmolzen. Viermal, ein Haufen Matsch, welcher nicht mehr als Kopf zu erkennen ist. Der Vorhang schließt sich.

Ich habe dich schon beobachtet, du fandest die Vorstellung offenbar besonders gut und hast dir alles durch deine großen braunen Augen in dein Gehirn gezogen. Während des Beifalls streifte ich dein Knie, indem ich vortäuschte mein Handy zu suchen. Du hast sofort reagiert und rücktest dein Bein näher zu meinem. Wir entschlossen uns auf die Toilette zu gehen. Im Flur wurde Shostakovich gespielt. Du hast mir die Hose runtergezogen und da ich mein mobiles Ultraschall-Gerät dabei hatte konnte ich sehen, wie du nach kurzer Zeit in mir kamst.

Wir zogen uns wieder an und liefen hinaus durch die Eingangshalle zu den Taxis. Wir trennten uns. Als ich im Taxi saß, schlitzte ich mit meinen roten spitzen Fingernägeln in einer durchgängigen Bewegung die Sitze auf.

0 notes