#Rufschädigung

Explore tagged Tumblr posts

Text

Auf Webseiten, über E-Mails oder in Sozialen Medien werden unwahre Informationen verbreitet, die den Ruf einer Firma oder einer Person schädigen.

Mit der Verbreitung von Unwahrheiten, vertraulichen Daten oder kompromittierenden Bildern oder Videos soll der Ruf einer Firma oder einer Person geschädigt werden. Die Gründe können sehr unterschiedlich sein, beispielsweise aus Rache, erpresserischer Absicht oder zur Schaffung eines Wettbewerbsvorteils…

0 notes

Text

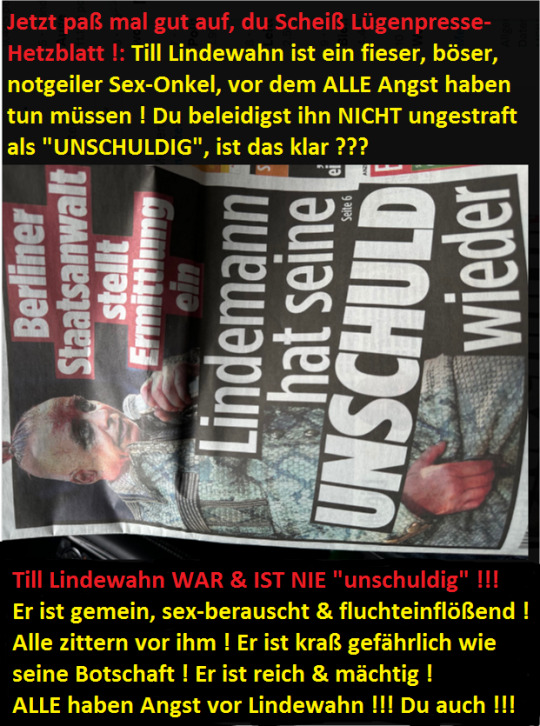

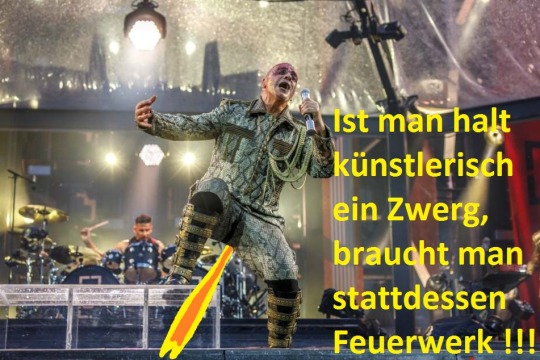

Jahrzehntelang immer nur sinnlos PROVOZIEREN und ziellos SCHOCKIEREN wollen, nur um in dieser UNbewußten, berauschten asozialen Gesellschaft zu schnödem Geld und zweifelhaftem Ruhm zu gelangen, ...nichts als Gewaltverherrlichung, sexuelle Volksverhetzung, sexuelle Flächenbrandstiftung, Anstachelung, Aufwiegelung, Anheizung, Aufpeitschung, Anschürung & Scharfmacherei !!! ...und NUN, wo selbst der Ruch möglicher gezielter Betäubungen zum Zwecke von Serien-Vergewaltigung im Raum steht, nun wollt Ihr plötzlich KNEIFFEN, Ihr jämmerlichen, erbärmlichen, elenden Feiglinge ???

IHR wolltet die Spießigkeit der Durchschnittsbürger aufzeigen und lächerlich machen ??? PAH !!! Ihr seid SELBST eine ekelhafte Parodie auf Sexismus-Spießertum, Wohnzimmerfaschismus, Stubenmilitarismus & Macho-Selbstgefälligkeit !!! Eure durchsichtige Ausrede, Ihr würdet "insgeheime Sozialkritik" üben, ist ein Schlag ins Gesicht eines jeden noch halbwegs denkenden Menschen !

Nun steht also gefälligst dazu, was Ihr für Arschlöcher seid, und immer sein WOLLTET !!! KEIN Wort mehr von wegen "bösen Zungen glaubt man nicht" !!! KEIN Wort mehr über ein angebliches, vorgeschütztes "lyrisches Ich" !!! Feige sein gilt jetzt nicht mehr !!! Dazu ist es endgültig ZU spät !!! Ihr habt es nun verkackt !!!

#rammstein#till lindemann#till_lindemann#christian lorenz#richard kruspe#christoph schneider#oliver riedel#paul landers#Flake#Brandstiftung#Brandstifter#Lügenpresse#Fake News#FakeNews#Hexenjagd#Schmutzkampagne#Rufschädigung#Rufmord#Diffamierung#Diskreditierung#cancel culture#provokation#sexismus#IstandwithTillLindemann#IstandwithRammstein#Sozialkritik#sozialkritisch#toxische Männlichkeit#Machos#Chauvies

1 note

·

View note

Text

Jahrzehntelang immer nur sinnlos PROVOZIEREN und ziellos SCHOCKIEREN wollen, nur um zu schnödem Geld und zweifelhaftem Ruhm zu gelangen, ...nichts als Gewaltverherrlichung, sexuelle Volksverhetzung, sexuelle Flächenbrandstiftung, Anstachelung, Aufwiegelung, Anheizung, Aufpeitschung, Anschürung & Scharfmacherei !!! ...und NUN, wo selbst der Ruch möglicher gezielter Betäubungen zum Zwecke von Serien-Vergewaltigung im Raum steht, nun wollt Ihr plötzlich KNEIFFEN, Ihr jämmerlichen, erbärmlichen Feiglinge ???

IHR wolltet die Spießigkeit der Durchschnittsbürger aufzeigen und lächerlich machen ??? PAH !!! Ihr seid SELBST eine ekelhafte Parodie auf Sexismus-Spießertum, Wohnzimmerfaschismus, Stubenmilitarismus & Macho-Selbstgefälligkeit !!!

Nun steht also gefälligst dazu, was Ihr für Arschlöcher seid, und immer sein WOLLTET !!! KEIN Wort mehr von wegen "bösen Zungen glaubt man nicht" !!! Feige sein gilt jetzt nicht mehr !!! Dazu ist es endgültig ZU spät !!!

#rammstein#till lindemann#christian lorenz#flake#till_lindemann#richard kruspe#paul landers#oliver riedel#christoph schneider#sexismus#Spießer#Spiesser#spiessig#Spießbürgertum#Rufmord#diskreditiert#diskreditierend#Rufschädigung#ist der Ruf erst ruiniert#Schmähkampagne#Schmutzkampagne#diffamiert#Diffamierung#diffamierend#Provokateure#Provokation#provozieren#provozierend#anecken#rufschädigend

1 note

·

View note

Text

Wäre ich die FDP Schweiz, dann würde ich umgehend einen Prozeß wegen Rufschädigung anstrengen. Natürlich vor dem Schiedsgericht! Das wüßte SICHER, was zu tun ist. Da könnten sie den ganzen Haß mal richtig rauslassen.

6 notes

·

View notes

Text

Cyberkriminelle werden immer agiler und arbeiten weltweit zusammen. Das belegt der neue Forschungsbericht „Bridging Divides, Transcending Borders: The Current State of the English Underground“ von Trend Micro. Dieser beleuchtet signifikante Veränderungen im englischsprachigen Ökosystem der Cyberkriminalität, deren weltweite Auswirkungen sowie die sich verändernde Bedrohungslandschaft. Der Bericht knüpft an eine frühere Untersuchung aus dem Jahr 2015 an und zeigt, wie sich der englischsprachige Cyber-Untergrundmarkt in den letzten zehn Jahren verändert hat. Im Angebot befindet sich inzwischen eine breite Palette unterschiedlicher Dienste, darunter Telefon- und Telekommunikationsbetrug, KI-Tools für verbesserte Operationen, Access-as-a-Service, Social-Engineering-Taktiken und Auszahlungsdienste zur Umwandlung unrechtmäßig erworbener Gewinne in Kryptowährungen in harte Währung. Diese Angebote zeigen die zunehmende Komplexität und Spezialisierung innerhalb des cyberkriminellen Ökosystems. Haupterkenntnisse der Untergrund-Studie - Access-as-a-Service (AaaS) dominiert: AaaS-Angebote machen inzwischen über 50 Prozent der Einträge auf den Marktplätzen aus, was die Verlagerung hin zu Ransomware und dem Diebstahl von Zugangsdaten als Hauptprioritäten für Cyberkriminelle unterstreicht. Diese Verbreitung von AaaS macht es Cyberkriminellen leichter, Unternehmen aller Größenordnungen anzugreifen. Dies erhöht die Wahrscheinlichkeit kostspieliger Unterbrechungen, Ausfallzeiten und damit einhergehender Rufschädigung. - Globale Zusammenarbeit: Der zunehmende Druck der Strafverfolgungsbehörden hat englischsprachige Cyberangreifer dazu veranlasst, grenzüberschreitend zusammenzuarbeiten und Foren mit denen von Akteuren aus Russland, China und anderen Regionen zusammenzulegen. Die Konvergenz mehrsprachiger Foren bedeutet, dass Unternehmen jetzt einem größeren Pool von Gegnern ausgesetzt sind, die oft über globales Fachwissen verfügen und dieses austauschen. - Trend zur verschlüsselten Kommunikation: Plattformen wie Telegram sind für sichere Transaktionen unverzichtbar geworden und schützen Cyberkriminelle vor einer Enttarnung, während sie gleichzeitig den Rahmen für unkomplizierte Zusammenarbeit schaffen. Die zunehmende Nutzung solcher Plattformen erschwert die Erkennung und Unterbrechung bösartiger Aktivitäten. - Unterschiedliche regionale Spezialisierung von Cyberkriminalität: Der Bericht hebt Russland und die Ukraine als weltweit führend bei der technischen Raffinesse hervor, während nigerianische Bedrohungsakteure sich durch Social Engineering und Phishing-Kampagnen auszeichnen. - Cybercrime-as-a-Service steigt auf: Die Verfügbarkeit von sofort einsatzbereiten Ransomware-Kits und Phishing-Vorlagen befähigt auch weniger erfahrene Akteure dazu, wirkungsvolle Angriffe durchzuführen. So nimmt die Bedrohungslage in allen Branchen zu. Denn Unternehmen werden zunehmend nicht zur Erzielung direkter finanzieller Vorteile ins Visier genommen, sondern auch, um Lieferketten zu unterbrechen oder geistiges Eigentum bzw. andere sensible Daten zu stehlen. Werden diese Risiken nicht gemindert, kann dies zu Bußgeldern, Kundenabwanderung aufgrund Vertrauensverlust und langfristigen Schäden an der Marke führen. Die Ergebnisse der Untersuchung verdeutlichen die zunehmende Raffinesse von Cybercrime-Netzwerken und die Notwendigkeit für Regierungen, Unternehmen und Einzelpersonen, proaktive Maßnahmen zu ergreifen. Besonders für Führungskräfte sind diese Erkenntnisse von Bedeutung, da sie kritische Veränderungen in der Cyberkriminalitätslandschaft aufzeigen, die sich direkt auf das Risikomanagement, die Betriebskontinuität und die strategische Planung von Unternehmen auswirken. Es braucht international kohärente Cybersicherheitsstrategien, um globale Bedrohungsdaten in Echtzeit liefern und proaktiv Bedrohungen abwehren zu können. Dazu sollten Unternehmen in fortschrittliche Tools investieren, die Bedrohungsinformationen auch aus verschlüsselten Plattformen und Dark-Web-Aktivitäten liefern können. Cyberkriminelle werden immer agiler „Dieser Bericht zeigt, wie sich der englischsprachige cyberkriminelle Untergrund an die zunehmende globale Kontrolle angepasst hat“, sagt Richard Werner, Security Advisor bei Trend Micro. „Cyberkriminelle werden immer agiler, globaler und arbeiten zusammen. Unsere Untersuchung unterstreicht den dringenden Bedarf an internationaler Kooperation und fortschrittlichen Sicherheitsstrategien, um diesen dynamischen Bedrohungen zu begegnen.“ Passende Artikel zum Thema Read the full article

0 notes

Text

Die Bedeutung von Schulungen zu Gefahrstoffen für die Sicherheit der Mitarbeiter

An jedem Arbeitsplatz, an dem gefährliche Chemikalien vorhanden sind, ist eine angemessene Schulung erforderlich, um die Sicherheit der Mitarbeiter zu gewährleisten. Eine Schulung zu Gefahrstoffen vermittelt den Mitarbeitern die erforderlichen Mittel, um die mit schädlichen Chemikalien verbundenen Gefährdungen zu erkennen, zu bewerten und zu kontrollieren. In dieser Schulung lernen die Mitarbeiter, wie sie in Krisensituationen richtig reagieren, und es wird betont, wie wichtig es ist, Unfälle zu vermeiden. Von der Kenntnis der Kennzeichnungen und Sicherheitsdatenblätter bis hin zum Anlegen der richtigen Schutzausrüstung ist das Ziel dieser Schulung, die Exposition gegenüber gefährlichen Chemikalien zu verringern und so die Umwelt und die Menschen zu schützen Eine effektive Schulung fördert in jedem Unternehmen eine Kultur der Sicherheit und Verantwortlichkeit.

Bedarf an Weiterbildung zu Gefahrstoffen

Obwohl es sich nicht um eine einmalige Maßnahme handelt, bietet die Erstschulung eine hervorragende Grundlage für den Umgang mit Gefahrstoffen. Weiterbildung zu Gefahrstoffen wird dann wichtig, wenn sich Branchen verändern und neue Medikamente oder Technologien auf den Markt kommen. Diese kontinuierliche Weiterbildung stellt sicher, dass die Mitarbeiter über die neuesten Sicherheitsverfahren, -richtlinien und -praktiken auf dem Laufenden bleiben. Sie hilft den Mitarbeitern auch, die mit ihren jeweiligen Positionen verbundenen möglichen Risiken besser zu verstehen Weiterbildungen zu Gefahrstoffen können an die besonderen Anforderungen jedes Unternehmens angepasst werden und somit auf die sich ständig ändernden Gefährdungen eingehen. Regelmäßige Aktualisierungen tragen dazu bei, mögliche Risiken zu reduzieren, indem die Einhaltung von Vorschriften und die Sicherheit schrittweise verbessert werden.

Gesetzliche Anforderungen und Einhaltung von Vorschriften

Die Arbeit mit Gefahrstoffen hängt entscheidend von der Einhaltung von Sicherheitsvorschriften und -bestimmungen ab Verschiedene Gesetze und Vorschriften, einschließlich der von der OSHA erlassenen, verlangen, dass Unternehmen ihre Mitarbeiter im angemessenen Umgang mit Gefahrstoffen schulen. Die Nichteinhaltung dieser Vorschriften kann zu rechtlichen Schritten, Geldstrafen und Rufschädigung für ein Unternehmen führen. Schulungen zu Gefahrstoffen stellen sicher, dass die Mitarbeiter die einschlägigen Gesetze und Sicherheitsprotokolle kennen, und helfen Unternehmen so, die Vorschriften einzuhalten. Regelmäßige Aktualisierungen durch zusätzliche Schulungen ermöglichen es Unternehmen außerdem, über alle Gesetzesänderungen auf dem Laufenden zu bleiben, und fördern so eine proaktive Einstellung zum Risikomanagement und zur Einhaltung von Vorschriften.

Schlüsselthemen der Schulung zu gefährlichen Stoffen

Ein umfassendes Schulungsprogramm zu gefährlichen Stoffen deckt eine Reihe von Themen ab, die dazu dienen, Unfälle zu vermeiden und die Sicherheit zu erhöhen. Zu den wichtigen Themen gehören Kenntnisse über die verschiedenen Arten gefährlicher Chemikalien, korrekte Handhabungsmethoden und Notfallmaßnahmen. Die Mitarbeiter werden in der Notwendigkeit der Kennzeichnung, der ordnungsgemäßen Lagerung von Chemikalien und der Verwendung der richtigen Schutzausrüstung geschult. In der Schulung wird auch betont, wie wichtig es ist, die genauen Richtlinien auf Sicherheitsdatenblättern zu befolgen, die umfassendes Wissen über die Gefahren von Chemikalien bieten Die Behandlung dieser wichtigen Themen gewährleistet, dass Mitarbeiter sicher und unerschrocken mit Gefahrstoffen umgehen können, wodurch die Wahrscheinlichkeit von Unfällen oder gesundheitlichen Problemen sinkt.

Gefährdungsbeurteilung und Risikomanagement in gefährlichen Umgebungen

Um Unfälle zu vermeiden, muss man lernen, wie man die mit Gefahrstoffen verbundenen Gefährdungen bewertet und kontrolliert. In Schulungen lernen Mitarbeiter, wie sie mögliche Gefahren bei ihrer Arbeit erkennen und Schutzmaßnahmen ergreifen können, um Risiken zu minimieren Dazu gehören regelmäßige Inspektionen, das Erkennen gefährlicher Situationen und die Bewertung des ordnungsgemäßen Umgangs mit und der Lagerung von Gefahrgütern. Gefahrstoffe machen ein proaktives Risikomanagement und die ständige Verwendung von Sicherheitsausrüstung noch wichtiger. Mitarbeiter sind sehr wichtig, um einen sicheren Arbeitsplatz für alle zu gewährleisten, indem sie lernen, mögliche Probleme vorherzusehen und zu lösen, bevor sie sich verschlimmern.

Vorteile von Gefahrstoffen Weiterbildung für Mitarbeiter und Arbeitgeber

Die Investition in Gefahrstoffe bietet sowohl für Unternehmen als auch für Mitarbeiter mehrere Vorteile. Kontinuierliche Weiterbildung für Mitarbeiter erhöht ihr Selbstvertrauen und ihre Kompetenz im Umgang mit Gefahrstoffen. Sie schärft auch das Bewusstsein für Sicherheit am Arbeitsplatz und senkt somit die Wahrscheinlichkeit von Verletzungen oder Chemikalienkontakt. Gut ausgebildete Mitarbeiter verursachen seltener Unfälle oder beschädigen die Ausrüstung von Unternehmen, was zu kostspieligen Unterbrechungen führen kann. Darüber hinaus gewährleistet der Einsatz von hochqualifiziertem Personal, dass das Unternehmen die Branchenvorschriften einhält und neue Sicherheitskriterien oder Technologien schnell übernehmen kann.

Schaffung einer Sicherheitskultur durch kontinuierliches Lernen

Einer der wichtigsten Vorteile von Weiterbildungen im Bereich Gefahrstoffe ist ihre Fähigkeit, die Sicherheitskultur am Arbeitsplatz zu fördern. Mitarbeiter, die sich ständig über Risikomanagement und Sicherheitstechniken informieren, werden proaktiver, wenn es darum geht, mögliche Gefährdungen zu erkennen und Sicherheitsverfahren zu befolgen. Dies fördert eine Situation, in der ein Grundwert, die Sicherheit, gemeinsam verantwortet wird. Wenn die Mitarbeiter wissen, dass sie über das Wissen und die Fähigkeiten verfügen, um sich selbst und andere zu schützen, fühlen sie sich in ihrer Verantwortung sicherer Abgesehen von der Verringerung von Unfällen verbessert eine starke Sicherheitskultur auch die Moral und die Leistung der Mitarbeiter.

Fazit

Die Aufrechterhaltung eines sicheren und vorschriftsmäßigen Arbeitsplatzes hängt von der Durchführung von Schulungen zu Gefahrstoffen und der Gewährleistung einer kontinuierlichen Weiterbildung zu Gefahrstoffen ab. Diese Schulungen schützen nicht nur die Arbeitnehmer vor Verletzungen, sondern ermöglichen es den Unternehmen auch, Branchenstandards und gesetzliche Verpflichtungen einzuhalten. Arbeitgeber garantieren, dass ihre Mitarbeiter durch kontinuierliche Weiterbildung informiert und auf den Umgang mit möglichen Bedrohungen vorbereitet sind. Die Schaffung eines sichereren Arbeitsplatzes hängt von der Bereitschaft zu kontinuierlicher Weiterbildung ab, sodass sich auch die langfristige betriebliche Effizienz und die Sicherheitsergebnisse verbessern werden.

0 notes

Text

0 notes

Text

Korruptionsaffäre um DFB Star Tah

Spielerberater Claudio Bega erhebt schwere Anschuldigungen gegen Nationalspieler Jonathan Tah und die Justiz in Nordrhein-Westfalen:

"Der Rechtsstaat wird systematisch im Kern untergraben!"

Mitteilung

Claudio Bega (32), Spielerberater der Agentur Begasports und ehemaliger Förderer des deutschen Nationalspielers Jonathan Tah (28), erhebt schwerwiegende Vorwürfe gegen die Staatsanwaltschaft Köln und das gesamte Justizsystem in Nordrhein-Westfalen.

In einer explosiven Erklärung äußert Bega, dass das Fußballgeschäft durch Geld und Macht die Justiz beeinflusst und vorsätzlich die Wahrheit verschleiert.

Am 8. April 2021 leitete die Staatsanwaltschaft Köln ohne jeden Anfangsverdacht ein Ermittlungsverfahren Aktenzeichen 220 JS 281/21 gegen Bega ein.

Bega sieht darin einen belegten Versuch, einen Raubüberfall Aktenzeichen 220 JS 531/22 durch eine Täter-Opfer- Umkehr zu verschleiern und eine mündliche Vereinbarung zwischen ihm und Jonathan Tah Aktenzeichen 23 O 299/21 vor dem Landgericht Düsseldorf zu untergraben.

"Es gab keine Straftat, und dennoch wurde ich fortdauernd gerichtsanhängig gehalten", und mein Anspruch eingefroren, erklärt der Berater.

Jonathan Tah und Spielerberater Claudio Bega

"Die Staatsanwaltschaft Köln hat eine unwirksame Anklage erhoben und obwohl das Verfahren eingestellt wurde, aufgrund mangels hinreichenden Tatverdachts, einen Haftbefehl ohne rechtliche Grundlage erlassen, um mich einzuschüchtern und gefügig für die Justiz zu machen", sagt Bega. Diese Vorgänge, gepaart mit der Verweigerung von Stellungnahmen durch die Staatsanwaltschaft, zeigen ein systematisches Versagen des Rechtsstaates.

Bega: Mit Mafiastrukturen entzieht man einem Menschen ohne Rechtsgrundlage die Freiheit, das ist unakzeptabel, und keiner will sich später dafür verantworten wollen, stattdessen werden Behördensiegel für Lug und Betrug eingesetzt. Das kann es nicht sein, und muss sich schnell ändern.

Jeder dieser Leute missbraucht, dass Justizsystem, da niemand gegen Amtsträger intern vorgeht so Bega. Vor allem ist es inakzeptabel einen Profifußballer über 83 Millionen Bundesbürger zustellen.

"Die Behörden in Nordrhein-Westfalen täuschen und lügen, während sie ein ganzes Land manipulieren, weil es um Millionen geht", sagt Bega. "Ich wurde vorsätzlich angeklagt, trotz einer Einstellung nach §170 Abs.2 StPO und ohne jede Straftat. Solche Handlungen sind in Deutschland verboten.

Die Korruptionsstelle LKA NRW SG15.1, Aktenzeichen: 240430-1159-045435 ist umfassend informiert.

Bega berichtet von einer massiven psychischen Belastung und medialer Rufschädigung, die aus der ungerechtfertigten Anklage resultieren. Zudem wurde er erpresst, sich in einer Berufung vor dem Landgericht Köln Aktenzeichen 155 NBs 121/23 erneut dieser Anklage auszusetzen, ohne dass eine Verhandlung überhaupt erlaubt ist. Ohne Scham und Gnade vor Bestrafung im Nachgang wird versucht mich anschließend noch für nicht bei Verstand zu verkaufen, so der Berater.

"Ich kann meinen Beruf nicht nachgehen und wurde moralisch von Rechtsanwälten und Justizbeschäftigten unter Druck gesetzt", damit wird Schluss sein, so Bega weiter.

"Die Realität ist, dass das Fußballgeschäft durch Geld und Macht Einfluss auf die deutsche Justiz nimmt", so Bega. Ich bin der erste der gegen solche Leute vorgeht, die sich in der Öffentlichkeit als vorgebliche Helden sehen, dabei ist es keine Leistung jemanden zu bestrafen, der sich nicht ans Gesetz hält.

Wenn junge Kinder belogen werden, ist es an der Zeit zu handeln.

Die zunehmende Gewalt auf und neben dem Fußballplatz sei nicht mehr hinzunehmen, sagte Bega.

Bega wirft Tah nicht nur vor, eine Straftat vorgetäuscht zu haben, sondern beschuldigt ihn auch, an einem Raubüberfall Aktenzeichen 220 JS 531/22 als Haupttäter beteiligt gewesen zu sein.

Bega weiter: In dem Geschäft geht es um zu viel Geld, da wird Freund zum Feind. Das ist nichts Neues und wird sich vermutlich auch nie ändern. Jona hat durch falschen Einfluss sein Gesicht und Verstand verloren und gleichzeitig den falschen herausgefordert! Über die Umstände im Detail wissen die Behörden und das Landeskriminalamt NRW und Hamburg schon lange Bescheid.

Nur leben wir in einem Rechtsstaat und keinem Unrechtsstaat. Wenn Leute, die den Staat repräsentieren sollen, diesen missbrauchen, muss man die Reißleine ziehen so einfach ist das.

Im Zivilprozess betrog er zusätzlich. "Die schweren Vorwürfe, die gegen mich erhoben wurden, sind Teil einer größeren Vertuschung, die dazu dient, keinen medialen Skandal in Deutschland und seinen Verein auszulösen.

In der Parallelwelt des Profisports, geht es schon lange nicht mehr mit rechten Dingen zu, so Bega.

Er kritisiert die Justiz, die durch Amtsmissbrauch und andere Vergehen die Karriere von Jonathan Tah schützen möchte. "Tah steht über dem Gesetz, während ich grundlos um meine bestehenden Rechte kämpfen muss", der Rechtsstaat wird so untergraben.

Bega fordert eine umfassende und unabhängige Untersuchung dieser Vorwürfe und eine klare Stellungnahme der Justiz.

"Ich kämpfe für die normalen Menschen und die Integrität des Rechtsstaates in diesem Land.

Es darf nicht sein, dass Steuerzahler für Amtsverbrecher aufkommen müssen, während Anwälte zu Unrecht Steuergelder abkassieren und Täter als Zeugen eingesetzt werden."

"Deutschland wird wieder einmal belogen, und ich werde nicht tatenlos zusehen!"

"Es ist an der Zeit, dass die Wahrheit ans Licht kommt und der Rechtsstaat wiederhergestellt wird".

Angesichts der Schwere der Vorwürfe ruft Bega sowohl die internationalen Medien als auch die Öffentlichkeit auf, aufmerksam zu bleiben und die Entwicklungen in diesem Fall zu verfolgen

0 notes

Text

Nach Abmahnungen wegen Rufschädigung: Bayrischer Verfassungsschutz rudert zurück

Ansage: »Mit seinem Versuch, die Pressefreiheit anzugreifen, indem er deutsche Medien der alternativen Gegenöffentlichkeit beschuldigte, russische Propaganda zu verbreiten – nur weil sie sich kritisch zur deutschen Unterstützung der Ukraine geäußert haben –, hat der Bayerische Verfassungsschutz einstweilen krachend Schiffbruch erlitten: Auf der Liste fanden sich unter anderem „Tichys Einblick“, die „Berliner Zeitung“, die „Nachdenkseiten“, die […] The post Nach Abmahnungen wegen Rufschädigung: Bayrischer Verfassungsschutz rudert zurück first appeared on Ansage. http://dlvr.it/TDDwX8 «

0 notes

Text

Die rechtliche Landschaft von Spam-E-Mails und ihre Auswirkungen

Bei Thoka habe ich miterlebt, wie sich die Rechtslage in Bezug auf Spam-E-Mails im Laufe der Jahre erheblich verändert hat. Jüngste Gerichtsurteile haben eines deutlich gemacht: Bei der E-Mail-Kommunikation ist die ausdrückliche Einwilligung entscheidend. Dies stellt Unternehmen vor eine große Herausforderung: Wie können sie ihre Kunden binden, ohne kostspielige Rechtsstreitigkeiten zu riskieren, die ihrem Ruf schaden könnten? Um dieses komplexe Terrain zu verstehen, ist es wichtig, ein Gleichgewicht zwischen effektivem E-Mail-Marketing und der Einhaltung der Anti-Spam-Gesetze zu finden. Spam-E-Mails können schwerwiegende Folgen haben und nicht nur den Gewinn eines Unternehmens, sondern auch das Vertrauen und die Loyalität seiner geschätzten Kunden beeinträchtigen. Ein Ansatz besteht darin, sich auf die Entwicklung einer soliden E-Mail-Marketingstrategie zu konzentrieren, bei der Einverständnis und Transparenz im Vordergrund stehen. Dazu gehört die Implementierung klarer Opt-in-Prozesse, die Bereitstellung einfacher Möglichkeiten für Abonnenten, sich abzumelden, und die Sicherstellung, dass die gesamte E-Mail-Kommunikation relevant und ansprechend ist. Wir bei Thoka haben vielen Unternehmen geholfen, sich an diese neuen Gegebenheiten anzupassen, indem wir unser Fachwissen in den Bereichen Webdesign, SEO, KI und Grafik eingesetzt haben. Durch einen proaktiven und sachkundigen Ansatz beim E-Mail-Marketing können Unternehmen das Risiko der Nichteinhaltung von Vorschriften minimieren und das Potenzial dieses leistungsstarken Marketingkanals maximieren.

Definition von Spam

Ich bin schon lange genug in der Webdesign-Branche tätig, um zu sehen, wie sich die Online-Landschaft dramatisch verändert. Eine Sache, die jedoch konstant geblieben ist, ist die Präsenz von Spam-E-Mails. Bei Thoka haben wir mit vielen Kunden zusammengearbeitet, die mit den Folgen von Spam-Attacken zu kämpfen hatten. Was genau ist Spam? Es handelt sich nicht nur um Massen-E-Mails, sondern um jede unerwünschte kommerzielle Nachricht, die den Geschäftsbetrieb stört. Dazu können auch E-Mail-Marketingkampagnen gehören, die nicht sorgfältig durchgeführt wurden. Wenn ich mit Kunden an ihren E-Mail-Marketingstrategien arbeite, betone ich die Bedeutung der Einwilligung. Jede Kommunikation, die sich ohne vorherige Zustimmung auf die Geschäftsabläufe auswirkt, kann als Spam betrachtet werden. Es geht nicht nur darum, bewährte Verfahren zu befolgen, sondern auch darum, das Recht der Nutzer auf einen übersichtlichen Posteingang zu respektieren. Ich habe die Erfahrung gemacht, dass viele Unternehmen die Grenze zwischen legitimem E-Mail-Marketing und Spam verwischen. Die Folgen können gravierend sein, von Rufschädigung bis hin zu Geschäftseinbußen. Der Schlüssel liegt darin, die Auswirkungen von Spam zu erkennen und ihn von legitimem E-Mail-Marketing zu unterscheiden. Bei Thoka haben wir Strategien entwickelt, die unseren Kunden helfen, der Spam-Falle zu entgehen. Wir konzentrieren uns darauf, zielgerichtete Kampagnen zu entwickeln, die die Nutzer ansprechen, anstatt sie mit unerwünschten Nachrichten zu bombardieren. Indem wir klar zwischen Spam und legitimem E-Mail-Marketing unterscheiden, können wir die Nutzer schützen und ihr Recht auf einen übersichtlichen Posteingang wahren. Auf diese Weise können wir Vertrauen aufbauen und gute Beziehungen zwischen Unternehmen und ihren Kunden fördern.

Gerichtsurteile zu Spam-E-Mails

Bei Thoka haben wir gesehen, wie Spam-E-Mails den Online-Ruf eines Unternehmens schädigen und das Vertrauen der Kunden untergraben können. Jüngste Gerichtsurteile haben hier für Klarheit gesorgt und den Fokus bei der Bestimmung des Spam-Status von der Häufigkeit der E-Mails auf die Geschäftsprozesse verlagert. Das Urteil des OLG Dresden gegen einen Versender von Werbe-E-Mails ist ein gutes Beispiel dafür, dass bereits eine einzige unverlangte Werbe-E-Mail ausreichen kann, um rechtliche Ansprüche zu begründen. Das Urteil unterstreicht die Bedeutung einer ausdrücklichen vorherigen Einwilligung des Empfängers. Ohne diese laufen Unternehmen Gefahr, als Spammer eingestuft zu werden, selbst wenn sie automatisierte E-Mail-Tools einsetzen. Die Grenzen zwischen Spam und legitimer Kommunikation können verschwimmen, was zu einer weit verbreiteten Akzeptanz unerwünschter Nachrichten führen kann. Um dies zu vermeiden, raten wir den Unternehmen, der unaufdringlichen Kommunikation Priorität einzuräumen und die Grenzen der Empfänger zu respektieren. Das bedeutet, dass sie solide Opt-in-Verfahren einführen und es den Empfängern leicht machen, sich von E-Mails abzumelden. Auf diese Weise können Unternehmen eine positive Online-Präsenz aufrechterhalten und Vertrauen bei ihren Kunden aufbauen. Unserer Erfahrung nach kann eine gut durchdachte E-Mail-Marketing-Strategie den entscheidenden Unterschied ausmachen. Bei Thoka haben wir zahlreichen Unternehmen dabei geholfen, effektive E-Mail-Kampagnen zu erstellen, die Kunden ansprechen, ohne auf Spam-Taktiken zurückzugreifen. Indem sie sich auf Relevanz, Personalisierung und Zustimmung konzentrieren, können Unternehmen ihre Marketingziele erreichen, ohne ihre Online-Reputation zu gefährden.

Spam-E-Mails im Geschäftsleben

Spam-E-Mails sind ein großes Problem für Unternehmen in verschiedenen Branchen. Wir bei Thoka haben aus erster Hand erfahren, wie diese unerwünschten Nachrichten Posteingänge verstopfen, Arbeitsabläufe verlangsamen und wertvolle Zeit kosten. Als Webdesigner habe ich mit vielen Kunden zusammengearbeitet, die damit zu kämpfen hatten, ihren Posteingang zu organisieren und sich auf wichtige Aufgaben zu konzentrieren. Es ist eine Tatsache, dass Spam-E-Mails die E-Mail-Marketing-Bemühungen stark beeinträchtigen können. Seriöse Nachrichten gehen oft in einem Meer von irrelevanten Aufforderungen unter, was zu geringerer Produktivität und größerer Frustration führt. Dies ist besonders problematisch für Unternehmen, die sich stark auf E-Mail-Marketing verlassen, um ihre Zielgruppen zu erreichen. Um diese Ablenkungen einzudämmen, müssen Unternehmen einer effektiven Spam-Bekämpfung Priorität einräumen. Wir bei Thoka empfehlen die Implementierung robuster Filtersysteme, die Spam-E-Mails präzise identifizieren und blockieren können. Das spart nicht nur Zeit, sondern verringert auch das Risiko, wichtige Nachrichten zu verpassen. Durch die Rationalisierung ihres E-Mail-Workflows können Unternehmen eine effizientere und produktivere Arbeitsumgebung aufrechterhalten. Mit unserer Expertise in den Bereichen SEO, KI und Grafik können wir Unternehmen dabei helfen, eine umfassende Strategie zur Bekämpfung von Spam zu entwickeln und sich auf das Wesentliche zu konzentrieren.

Spam als unlauterer Wettbewerb

Wir bei Thoka kennen die schädlichen Auswirkungen von Spam-E-Mails auf Unternehmen. Sie behindern nicht nur die Produktivität, sondern schaffen auch ungleiche Wettbewerbsbedingungen, die es Unternehmen, die diese Praktiken anwenden, ermöglichen, sich einen unfairen Vorteil gegenüber ihren Konkurrenten zu verschaffen. Durch das Versenden unerwünschter Nachrichten können Unternehmen unabhängig vom Interesse des Empfängers ein breiteres Publikum erreichen und letztlich Aufmerksamkeit und Ressourcen von legitimer Kommunikation abziehen. Die Auswirkungen auf den Arbeitsablauf sind erheblich. Die Adressaten werden abgelenkt und die Effektivität nimmt insgesamt ab. Als Webdesigner mit Kenntnissen in SEO, AI und Grafik weiß ich um den Wert seriöser Kommunikation. Der Erfolg von Thoka basiert auf den Prinzipien des fairen Handels, daher ist es wichtig, gegen diese Ausnutzung der digitalen Kanäle vorzugehen. Ein ausgewogener Ansatz ist entscheidend. Wirksame Kommunikationsstrategien sind von entscheidender Bedeutung für Unternehmen, die vorbildliche Praktiken bevorzugen. Umgekehrt werden diejenigen, die sich auf Spam verlassen, den Wettbewerb nur weiter verzerren. Die Daten, die diese Behauptung untermauern - Unternehmen, die über Umsatzeinbußen und den Zeitaufwand für die Bearbeitung von Spam-E-Mails berichten - zeigen, wie wichtig es ist, dass die Branche Verantwortung übernimmt. Die digitale Kommunikation kann ein wirksames Instrument sein. Die Verbreitung von Spam muss jedoch eingedämmt werden, um einen fairen und unvoreingenommenen Austausch zwischen Unternehmen zu ermöglichen. Die Festlegung regulatorischer Standards ist der Schlüssel zur Unterstützung der Ziele kleiner und großer Unternehmen, um sicherzustellen, dass faire Marketingkanäle intakt bleiben und eine informierte Interaktion zwischen den beteiligten Unternehmen ermöglichen.

Einverständniserklärung in der E-Mail-Kommunikation

Wenn es um E-Mail-Kommunikation geht, ist Klarheit über die Einwilligung von entscheidender Bedeutung. Die Empfänger haben das Recht zu entscheiden, welche Nachrichten sie erhalten, und eine einzige unerwünschte E-Mail kann als Spam betrachtet werden, wenn keine ausdrückliche Zustimmung vorliegt. Die Gerichte haben klargestellt, dass die Auswirkungen auf den Geschäftsbetrieb entscheidend sind und nicht die Häufigkeit der E-Mails. Das bedeutet, dass auch eine einzige unerwünschte E-Mail als Spam angesehen werden kann, selbst wenn sie nur einmal versendet wird. Die für die Bearbeitung unerwünschter E-Mails aufgewendeten Ressourcen, einschließlich der geistigen Bearbeitungszeit, können sich schnell summieren. Bei der Gestaltung von Websites und E-Mail-Kampagnen für unsere Kunden haben wir die Erfahrung gemacht, dass die Einholung einer ausdrücklichen vorherigen Zustimmung der Schlüssel zur Gewährleistung fairer Geschäftspraktiken ist. Die bloße Veröffentlichung der Kontaktdaten einer Person ist nicht gleichbedeutend mit einer Einwilligung. Indem man der Eindeutigkeit der Einwilligung Vorrang einräumt, kann man den Einzelnen vor unerwünschter Kommunikation schützen und seine Entscheidungsfreiheit wahren. Read the full article

0 notes

Text

Bedeutung der Cybersicherheit in der Softwareentwicklung für DienstleistungenDie Bedeutung der Cybersicherheit in der Softwareentwicklung für Dienstleistungen kann nicht genug betont werden. In einer zunehmend digitalisierten Welt, in der Unternehmen und Organisationen auf Softwarelösungen angewiesen sind, um ihre Dienstleistungen effizient und sicher anzubieten, ist es von entscheidender Bedeutung, dass diese Software vor Cyberangriffen geschützt ist. Cyberangriffe sind heutzutage allgegenwärtig und können verheerende Auswirkungen auf Unternehmen haben. Von gestohlenen Kundendaten bis hin zu finanziellen Verlusten und Rufschädigung können die Folgen eines erfolgreichen Angriffs verheerend sein. Daher ist es unerlässlich, dass Unternehmen und Organisationen ihre Softwareentwicklung mit einem starken Fokus auf Cybersicherheit angehen. Ein wichtiger Aspekt der Cybersicherheit in der Softwareentwicklung für Dienstleistungen ist die Identifizierung und Behebung von Sicherheitslücken. Dies beinhaltet die Durchführung von Sicherheitsaudits und Penetrationstests, um potenzielle Schwachstellen in der Software zu identifizieren und zu beheben, bevor sie von Angreifern ausgenutzt werden können. Durch regelmäßige Überprüfungen und Aktualisierungen der Software können Unternehmen sicherstellen, dass ihre Dienstleistungen vor den neuesten Bedrohungen geschützt sind. Ein weiterer wichtiger Aspekt der Cybersicherheit in der Softwareentwicklung für Dienstleistungen ist die Implementierung von Sicherheitsmaßnahmen auf verschiedenen Ebenen. Dies umfasst die Verwendung von Verschlüsselungstechnologien, um sensible Daten zu schützen, die Implementierung von Zugriffskontrollen, um unbefugten Zugriff auf die Software zu verhindern, und die regelmäßige Schulung der Mitarbeiter, um sie über die neuesten Sicherheitspraktiken auf dem Laufenden zu halten. Durch die Kombination dieser Maßnahmen können Unternehmen sicherstellen, dass ihre Software und die damit verbundenen Dienstleistungen sicher und geschützt sind. Darüber hinaus ist es wichtig, dass Unternehmen und Organisationen bei der Softwareentwicklung für Dienstleistungen auf bewährte Sicherheitsstandards und -richtlinien zurückgreifen. Dies umfasst die Einhaltung von Industriestandards wie ISO 27001 und die Verwendung bewährter Sicherheitspraktiken wie die Verwendung von sicheren Codierungsstandards und die Durchführung von regelmäßigen Sicherheitsüberprüfungen. Durch die Einhaltung dieser Standards können Unternehmen sicherstellen, dass ihre Software den höchsten Sicherheitsstandards entspricht und vor den neuesten Bedrohungen geschützt ist. Neben der Implementierung von Sicherheitsmaßnahmen und der Einhaltung bewährter Sicherheitsstandards ist es auch wichtig, dass Unternehmen und Organisationen eine proaktive Herangehensweise an die Cybersicherheit in der Softwareentwicklung für Dienstleistungen verfolgen. Dies beinhaltet die regelmäßige Überwachung der Software auf Anzeichen von Angriffen oder Sicherheitsverletzungen und die schnelle Reaktion auf diese Vorfälle. Durch die Implementierung eines effektiven Incident-Response-Plans können Unternehmen sicherstellen, dass sie im Falle eines Sicherheitsvorfalls schnell und angemessen reagieren können, um den Schaden zu begrenzen und die Sicherheit ihrer Dienstleistungen wiederherzustellen. Insgesamt ist die Cybersicherheit in der Softwareentwicklung für Dienstleistungen von entscheidender Bedeutung. Unternehmen und Organisationen müssen sicherstellen, dass ihre Software und die damit verbundenen Dienstleistungen vor den neuesten Bedrohungen geschützt sind, um finanzielle Verluste, Rufschädigung und andere negative Auswirkungen zu vermeiden. Durch die Implementierung von Sicherheitsmaßnahmen, die Einhaltung bewährter Sicherheitsstandards und eine proaktive Herangehensweise an die Cybersicherheit können Unternehmen sicherstellen, dass ihre Dienstleistungen sicher und geschützt sind und das Vertrauen ihrer Kunden aufrechterhalten.Best Practices für

die Integration von Cybersicherheit in die Softwareentwicklung für DienstleistungenDie Integration von Cybersicherheit in die Softwareentwicklung für Dienstleistungen ist von entscheidender Bedeutung, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten und Systemen zu gewährleisten. In einer zunehmend vernetzten Welt, in der Unternehmen und Organisationen auf digitale Lösungen angewiesen sind, ist es unerlässlich, dass Sicherheitsmaßnahmen von Anfang an in den Entwicklungsprozess integriert werden. Eine bewährte Methode, um Cybersicherheit in die Softwareentwicklung für Dienstleistungen zu integrieren, besteht darin, Sicherheitsanforderungen von Anfang an zu definieren. Dies bedeutet, dass Sicherheitsaspekte bereits in der Anforderungsphase berücksichtigt werden sollten. Dies kann durch die Durchführung einer umfassenden Risikoanalyse erreicht werden, bei der potenzielle Bedrohungen und Schwachstellen identifiziert werden. Auf dieser Grundlage können dann Sicherheitsanforderungen formuliert werden, die in den Entwicklungsprozess einfließen. Ein weiterer wichtiger Aspekt bei der Integration von Cybersicherheit in die Softwareentwicklung für Dienstleistungen ist die Schulung der Entwickler. Es ist wichtig, dass sie über das nötige Wissen und die Fähigkeiten verfügen, um sicherheitsrelevante Aspekte zu berücksichtigen. Dies kann durch Schulungen und Weiterbildungen erreicht werden, bei denen die Entwickler über aktuelle Bedrohungen und Best Practices informiert werden. Darüber hinaus sollten Entwickler auch Zugang zu Ressourcen haben, die ihnen bei der Umsetzung von Sicherheitsmaßnahmen helfen, wie zum Beispiel Sicherheitsrichtlinien und -standards. Ein weiterer wichtiger Schritt bei der Integration von Cybersicherheit in die Softwareentwicklung für Dienstleistungen ist die Durchführung von Sicherheitstests. Dies umfasst sowohl automatisierte als auch manuelle Tests, um potenzielle Schwachstellen und Sicherheitslücken zu identifizieren. Durch regelmäßige Sicherheitstests können Schwachstellen frühzeitig erkannt und behoben werden, bevor sie von Angreifern ausgenutzt werden können. Darüber hinaus sollten auch regelmäßige Sicherheitsaudits durchgeführt werden, um sicherzustellen, dass die implementierten Sicherheitsmaßnahmen den aktuellen Standards entsprechen. Die Integration von Cybersicherheit in die Softwareentwicklung für Dienstleistungen erfordert auch eine enge Zusammenarbeit zwischen den verschiedenen Stakeholdern. Dies umfasst nicht nur die Entwickler, sondern auch die Sicherheitsteams, die für die Überwachung und den Schutz der Systeme verantwortlich sind. Durch eine enge Zusammenarbeit können potenzielle Sicherheitsrisiken frühzeitig erkannt und behoben werden. Darüber hinaus sollten auch klare Kommunikationskanäle etabliert werden, um sicherzustellen, dass Sicherheitsvorfälle schnell gemeldet und angemessen behandelt werden können. Neben der Integration von Cybersicherheit in die Softwareentwicklung für Dienstleistungen ist es auch wichtig, dass Unternehmen und Organisationen regelmäßig ihre Sicherheitsmaßnahmen überprüfen und aktualisieren. Da sich Bedrohungen ständig weiterentwickeln, ist es wichtig, dass auch die Sicherheitsmaßnahmen auf dem neuesten Stand sind. Dies kann durch regelmäßige Sicherheitsbewertungen und die Implementierung von Sicherheitspatches und Updates erreicht werden. Insgesamt ist die Integration von Cybersicherheit in die Softwareentwicklung für Dienstleistungen von entscheidender Bedeutung, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten und Systemen zu gewährleisten. Durch die Definition von Sicherheitsanforderungen, Schulungen der Entwickler, Durchführung von Sicherheitstests, enge Zusammenarbeit zwischen den Stakeholdern und regelmäßige Überprüfung der Sicherheitsmaßnahmen können Unternehmen und Organisationen sicherstellen, dass ihre Softwarelösungen sicher und geschützt sind. Nur durch eine umfassende Integration von Cybersicherheit können sie den steigenden Bedrohungen in der digitalen Welt standhalten.

Herausforderungen bei der Gewährleistung von Cybersicherheit in der Softwareentwicklung für DienstleistungenDie Gewährleistung von Cybersicherheit in der Softwareentwicklung für Dienstleistungen ist eine Herausforderung, der sich Unternehmen in der heutigen digitalen Welt stellen müssen. Mit der zunehmenden Abhängigkeit von Technologie und der steigenden Anzahl von Cyberangriffen ist es von entscheidender Bedeutung, dass Softwareentwickler Maßnahmen ergreifen, um die Sicherheit ihrer Produkte zu gewährleisten. Eine der größten Herausforderungen besteht darin, dass die Bedrohungslandschaft ständig im Wandel ist. Hacker und Cyberkriminelle entwickeln ständig neue Methoden, um Sicherheitsmaßnahmen zu umgehen und in Systeme einzudringen. Dies erfordert von Softwareentwicklern, dass sie kontinuierlich auf dem neuesten Stand der Technik bleiben und ihre Produkte entsprechend aktualisieren. Ein weiteres Problem ist die Komplexität moderner Software. Mit der zunehmenden Vernetzung von Geräten und der Integration von Cloud-Diensten wird die Softwareentwicklung immer komplexer. Dies erhöht die Angriffsfläche und macht es schwieriger, Schwachstellen zu identifizieren und zu beheben. Softwareentwickler müssen daher sicherstellen, dass sie über die erforderlichen Kenntnisse und Fähigkeiten verfügen, um sicherheitsrelevante Aspekte in ihre Arbeit zu integrieren. Darüber hinaus ist die Zusammenarbeit mit externen Dienstleistern eine weitere Herausforderung. Viele Unternehmen setzen auf Outsourcing, um Kosten zu senken und Fachwissen zu nutzen. Dies kann jedoch zu Sicherheitsrisiken führen, da die Kontrolle über den Entwicklungsprozess und den Zugriff auf sensible Daten möglicherweise eingeschränkt ist. Es ist daher wichtig, dass Unternehmen klare Sicherheitsrichtlinien und -verfahren festlegen und sicherstellen, dass ihre externen Partner diese einhalten. Ein weiterer Aspekt, der berücksichtigt werden muss, ist die Sicherheit von Open-Source-Software. Viele Unternehmen nutzen Open-Source-Software, um Zeit und Ressourcen zu sparen. Allerdings kann dies auch zu Sicherheitslücken führen, da nicht alle Open-Source-Projekte regelmäßig aktualisiert und gepflegt werden. Softwareentwickler müssen daher sicherstellen, dass sie nur vertrauenswürdige und gut gewartete Open-Source-Komponenten verwenden. Die Einhaltung von Sicherheitsstandards und -richtlinien ist ebenfalls von großer Bedeutung. Es gibt verschiedene Standards und Richtlinien, die Unternehmen bei der Gewährleistung der Cybersicherheit unterstützen können, wie zum Beispiel ISO 27001 oder das OWASP Top Ten Project. Softwareentwickler sollten sich mit diesen Standards vertraut machen und sicherstellen, dass ihre Produkte den Anforderungen entsprechen. Neben den technischen Herausforderungen gibt es auch organisatorische und kulturelle Aspekte, die berücksichtigt werden müssen. Die Sicherheit sollte von Anfang an in den Entwicklungsprozess integriert werden und nicht als nachträgliche Maßnahme betrachtet werden. Dies erfordert eine Veränderung der Denkweise und eine Sensibilisierung für Sicherheitsfragen in der gesamten Organisation. Zusammenfassend lässt sich sagen, dass die Gewährleistung von Cybersicherheit in der Softwareentwicklung für Dienstleistungen eine komplexe Aufgabe ist. Die Bedrohungslandschaft ist ständig im Wandel, die Software wird immer komplexer und die Zusammenarbeit mit externen Partnern birgt Risiken. Es ist wichtig, dass Unternehmen und Softwareentwickler diese Herausforderungen erkennen und entsprechende Maßnahmen ergreifen, um die Sicherheit ihrer Produkte zu gewährleisten. Dies erfordert kontinuierliche Weiterbildung, klare Sicherheitsrichtlinien und -verfahren sowie eine Veränderung der Denkweise in Bezug auf Sicherheit. Nur so können Unternehmen ihre Kunden vor den Gefahren der digitalen Welt schützen.Rolle von Penetrationstests in der Cybersicherheit für die Softwareentwicklung von DienstleistungenDie Cybersicherheit spielt eine entscheidende Rolle in der Softwareentwicklung für Dienstleistungen.

Unternehmen müssen sicherstellen, dass ihre Software vor Angriffen geschützt ist, um die Vertraulichkeit, Integrität und Verfügbarkeit der Daten ihrer Kunden zu gewährleisten. Eine Methode, um die Sicherheit einer Software zu überprüfen, ist die Durchführung von Penetrationstests. Penetrationstests sind ein wichtiger Bestandteil der Cybersicherheit, da sie Schwachstellen in einer Software aufdecken können. Bei einem Penetrationstest versucht ein erfahrener Ethical Hacker, in das System einzudringen und Sicherheitslücken auszunutzen. Dies ermöglicht es den Entwicklern, diese Schwachstellen zu identifizieren und zu beheben, bevor sie von bösartigen Angreifern ausgenutzt werden können. Die Rolle von Penetrationstests in der Cybersicherheit für die Softwareentwicklung von Dienstleistungen ist vielfältig. Erstens helfen sie dabei, die Sicherheit der Software zu verbessern. Durch die Identifizierung von Schwachstellen können Entwickler Maßnahmen ergreifen, um diese zu beheben und die Sicherheit der Software zu stärken. Dies ist besonders wichtig, da Dienstleistungsunternehmen oft sensible Daten ihrer Kunden verarbeiten und speichern. Zweitens ermöglichen Penetrationstests es Unternehmen, die Compliance-Anforderungen einzuhalten. Viele Branchen haben spezifische Vorschriften und Standards für die Sicherheit von Software. Durch die Durchführung von Penetrationstests können Unternehmen sicherstellen, dass ihre Software den geltenden Vorschriften entspricht und somit rechtliche Konsequenzen vermeiden. Darüber hinaus tragen Penetrationstests zur Verbesserung des Images eines Unternehmens bei. Kunden vertrauen Unternehmen, die ihre Sicherheit ernst nehmen und Maßnahmen ergreifen, um ihre Daten zu schützen. Durch die Durchführung von Penetrationstests können Unternehmen zeigen, dass sie proaktiv sind und die Sicherheit ihrer Kunden an erster Stelle steht. Ein weiterer wichtiger Aspekt von Penetrationstests ist die Sensibilisierung der Entwickler für Sicherheitsfragen. Oftmals sind Entwickler mehr auf die Funktionalität und Leistung einer Software konzentriert und vernachlässigen dabei die Sicherheitsaspekte. Penetrationstests können dazu beitragen, das Bewusstsein für Sicherheitslücken zu schärfen und Entwickler dazu zu ermutigen, sicherheitsrelevante Best Practices in ihre Arbeit zu integrieren. Es ist wichtig zu beachten, dass Penetrationstests regelmäßig durchgeführt werden sollten, da neue Schwachstellen und Angriffsmethoden ständig auftauchen. Eine einmalige Durchführung eines Penetrationstests reicht nicht aus, um die Sicherheit einer Software langfristig zu gewährleisten. Unternehmen sollten regelmäßige Tests in ihren Entwicklungsprozess integrieren, um sicherzustellen, dass ihre Software immer auf dem neuesten Stand der Sicherheitstechnologie ist. Insgesamt spielen Penetrationstests eine entscheidende Rolle in der Cybersicherheit für die Softwareentwicklung von Dienstleistungen. Sie helfen dabei, Schwachstellen zu identifizieren, die Sicherheit zu verbessern, Compliance-Anforderungen einzuhalten, das Image eines Unternehmens zu stärken und das Bewusstsein für Sicherheitsfragen zu schärfen. Unternehmen sollten Penetrationstests regelmäßig durchführen, um ihre Software vor Angriffen zu schützen und die Sicherheit ihrer Kunden zu gewährleisten.Trends und Entwicklungen in der Cybersicherheit für die Softwareentwicklung von DienstleistungenCybersicherheit ist ein zunehmend wichtiges Thema in der Softwareentwicklung für Dienstleistungen. Mit der ständig wachsenden Bedrohung durch Cyberangriffe und Datenverletzungen ist es von entscheidender Bedeutung, dass Unternehmen ihre Softwarelösungen sicher gestalten. In diesem Artikel werden einige der aktuellen Trends und Entwicklungen in der Cybersicherheit für die Softwareentwicklung von Dienstleistungen untersucht. Ein wichtiger Trend in der Cybersicherheit ist die verstärkte Nutzung von künstlicher Intelligenz (KI) und maschinellem Lernen (ML) zur Erkennung und Abwehr von Bedrohungen.

KI und ML können große Mengen an Daten analysieren und Muster erkennen, die auf potenzielle Angriffe hinweisen. Durch den Einsatz von KI und ML können Unternehmen proaktiv auf Bedrohungen reagieren und Sicherheitslücken schließen, bevor sie ausgenutzt werden können. Ein weiterer Trend ist die verstärkte Zusammenarbeit zwischen Unternehmen und Sicherheitsforschern. Viele Unternehmen erkennen die Vorteile einer offenen Zusammenarbeit mit externen Experten, um Schwachstellen in ihren Systemen zu identifizieren und zu beheben. Durch die Zusammenarbeit mit Sicherheitsforschern können Unternehmen ihre Softwarelösungen kontinuierlich verbessern und sicherstellen, dass sie den neuesten Bedrohungen standhalten können. Ein weiterer wichtiger Aspekt der Cybersicherheit in der Softwareentwicklung für Dienstleistungen ist die Einhaltung von Sicherheitsstandards und -richtlinien. Unternehmen müssen sicherstellen, dass ihre Softwarelösungen den geltenden Vorschriften und Best Practices entsprechen. Dies umfasst die Implementierung von Verschlüsselungstechnologien, die Verwendung von sicheren Authentifizierungsmechanismen und die regelmäßige Durchführung von Sicherheitsaudits. Ein aufstrebender Trend in der Cybersicherheit ist die Verwendung von Blockchain-Technologie. Blockchain bietet eine dezentrale und transparente Methode zur Speicherung und Übertragung von Daten. Durch die Verwendung von Blockchain können Unternehmen die Integrität ihrer Daten gewährleisten und das Risiko von Datenverletzungen verringern. Darüber hinaus ermöglicht Blockchain auch eine sichere und vertrauenswürdige Kommunikation zwischen verschiedenen Parteien. Ein weiterer wichtiger Aspekt der Cybersicherheit in der Softwareentwicklung für Dienstleistungen ist die Schulung und Sensibilisierung der Mitarbeiter. Oft sind menschliche Fehler oder Fahrlässigkeit die Ursache für Sicherheitsverletzungen. Unternehmen sollten ihre Mitarbeiter regelmäßig schulen und über die neuesten Bedrohungen und Best Practices informieren. Darüber hinaus sollten Unternehmen auch Richtlinien und Verfahren implementieren, um sicherzustellen, dass Mitarbeiter sich bewusst sind und sich an die Sicherheitsrichtlinien halten. Schließlich ist es wichtig, dass Unternehmen eine umfassende Sicherheitsstrategie entwickeln und implementieren. Eine solche Strategie sollte sowohl präventive als auch reaktive Maßnahmen umfassen. Präventive Maßnahmen umfassen die Implementierung von Sicherheitslösungen wie Firewalls, Intrusion Detection Systems und Antivirensoftware. Reaktive Maßnahmen umfassen die Erstellung von Notfallplänen und die Durchführung von regelmäßigen Sicherheitsaudits, um potenzielle Schwachstellen zu identifizieren und zu beheben. Insgesamt ist die Cybersicherheit in der Softwareentwicklung für Dienstleistungen ein äußerst wichtiges Thema. Unternehmen müssen sicherstellen, dass ihre Softwarelösungen sicher sind und den neuesten Bedrohungen standhalten können. Durch die Nutzung von KI und ML, die Zusammenarbeit mit Sicherheitsforschern, die Einhaltung von Sicherheitsstandards, die Verwendung von Blockchain-Technologie, die Schulung der Mitarbeiter und die Implementierung einer umfassenden Sicherheitsstrategie können Unternehmen ihre Softwarelösungen schützen und das Vertrauen ihrer Kunden gewinnen.

0 notes

Text

Jahrzehntelang immer nur sinnlos PROVOZIEREN und ziellos SCHOCKIEREN wollen, nur um zu schnödem Geld und zweifelhaftem Ruhm zu gelangen, ...nichts als Gewaltverherrlichung, sexuelle Volksverhetzung, sexuelle Flächenbrandstiftung, Anstachelung, Aufwiegelung, Anheizung, Aufpeitschung, Anschürung & Scharfmacherei !!! ...und NUN, wo selbst der Ruch möglicher gezielter Betäubungen zum Zwecke von Serien-Vergewaltigung im Raum steht, nun wollt Ihr plötzlich KNEIFFEN, Ihr jämmerlichen, erbärmlichen Feiglinge ???

IHR wolltet die Spießigkeit der Durchschnittsbürger aufzeigen und lächerlich machen ??? PAH !!! Ihr seid SELBST eine ekelhafte Parodie auf Sexismus-Spießertum, Wohnzimmerfaschismus, Stubenmilitarismus & Macho-Selbstgefälligkeit !!!

Nun steht also gefälligst dazu, was Ihr für Arschlöcher seid, und immer sein WOLLTET !!! KEIN Wort mehr von wegen "bösen Zungen glaubt man nicht" !!! Feige sein gilt jetzt nicht mehr !!! Dazu ist es endgültig ZU spät !!!

#rammstein#till lindemann#till_lindemann#christian lorenz#richard kruspe#paul landers#oliver riedel#christoph schneider#spießig#Spießer#Spiesser#square#Spießbürger#Spiessbürger#Rufschädigung#rufschädigend#Rufmord#Schmutzkampagne#Schmähkampagne#Diffamierung#diffamierend#diffamiert#Diskreditierung#diskreditiert#diskreditierend#Provokation#Provokateure#Provokateur#provozieren#provozierend

1 note

·

View note

Text

Activision Blizzard, ein Schwergewicht der Spielebranche, sieht sich derzeit mit einer ernsthaften rechtlichen Herausforderung konfrontiert. Das Unternehmen steht wegen schwerwiegender Vorwürfe der Diskriminierung gegenüber "älteren weißen Männern" am Pranger, vorgebracht von einem ehemaligen Führungskraft. Diese Klage, gespickt mit kontroversen Aussagen und Behauptungen, zeichnet ein komplexes Bild der internen Dynamik in einer der größten Firmen der Spielewelt. Hintergrund der Klage Die Wurzeln dieses Rechtsstreits gehen zurück auf Äußerungen, die angeblich von Bobby Kotick, dem ehemaligen CEO von Activision und späteren CEO von Activision Blizzard, gemacht wurden. Während einer Führungskräftetagung soll Kotick seine Bedenken über die Dominanz von "älteren weißen Männern" in der Unternehmensführung geäußert haben, eine Aussage, die zum zentralen Punkt der darauffolgenden Klage geworden ist. Einzelheiten der Vorwürfe Der Kläger, ein 57-jähriger weißer Mann, der von 2014 bis zu seiner Entlassung im Jahr 2023 bei Activision Blizzard tätig war, erhebt mehrere Vorwürfe: Nach den mutmaßlichen Kommentaren von Kotick sollen zwei Führungskräfte das Unternehmen verlassen haben und nannten seine altersbezogenen Bemerkungen als einen Beweggrund. Trotz einer Empfehlung für eine Beförderung durch einen der scheidenden Exekutiven behauptet der Kläger, dass er zugunsten eines jüngeren, nicht-weißen Mitarbeiters übergangen wurde. Er behauptet, dass diese Entscheidung zu einem feindlichen Arbeitsumfeld geführt und somit seine Leistung und Karriereentwicklung negativ beeinträchtigt habe. Zudem wirft er dem Unternehmen vor, seine Beschwerden ignoriert und ihn nicht vor diskriminierenden sowie diffamierenden Anschuldigungen geschützt zu haben. Rechtliche Forderungen und Ansprüche Die Klage umfasst mehrere rechtliche Ansprüche: Der Kläger sucht Entschädigung für entgangene Einnahmen, seelischen Stress, Rufschädigung, unrechtmäßige Kündigung und die negativen Auswirkungen auf seine berufliche Entwicklung. Er wirft Activision Blizzard vor, gegen Kaliforniens Gesetze zum Schutz von Hinweisgebern verstoßen zu haben. Des Weiteren fordert das Rechtsverfahren, dass das Unternehmen alle vom Kläger getragenen Rechtskosten übernimmt. Übergeordnete Konsequenzen und die Reaktion von Activision Blizzard Die Klage fällt in eine turbulente Zeit für Activision Blizzard, die bereits mit verschiedenen Skandalen zu kämpfen hat, einschließlich der Vorwürfe, sexuelle Belästigung und Geschlechterdiskriminierung ignoriert zu haben. Sowohl Kotick als auch das Unternehmen haben diese Anschuldigungen konsequent zurückgewiesen. Als um eine Stellungnahme zur aktuellen Klage gebeten wurde, verwies Activision Blizzard auf seine Politik der Chancengleichheit. Diese Reaktion unterstreicht das feine Gleichgewicht, das Unternehmen in der Auseinandersetzung mit Themen rund um Diversität und Inklusion in ihrer Belegschaft wahren müssen. Abschluss Die andauernde rechtliche Auseinandersetzung mit Activision Blizzard ist mehr als nur ein Unternehmensrechtsstreit; sie spiegelt umfassendere gesellschaftliche Diskussionen über Altersdiskriminierung, Diversität und Unternehmenskultur in der Technologie- und Spielebranche wider. Das Ergebnis dieses Falls könnte bedeutende Auswirkungen darauf haben, wie Unternehmen in Zukunft mit diesen wichtigen Fragen umgehen. Quelle: VideoGamesChronicle.com

0 notes

Text

Whistleblowing - Risiken für Arbeitnehmer

Whistleblowing birgt (nicht nur) in Deutschland noch immer Risiken für "Arbeitnehmer". Wie können sie ihre Rechte wahren? Whistleblowing - notwendig und doch oft riskant Whistleblowing, also das Aufdecken von Missständen oder illegalen Machenschaften innerhalb eines Unternehmens oder einer Behörde gibt es auch in Deutschland. Doch "Arbeitnehmer", die sich dafür entscheiden, Informationen an die Öffentlichkeit zu bringen, stehen vor zahlreichen Risiken. Davor sind selbst prominente Whistleblower nicht gefeit. Man denke nur an einige Beispiele: - Daniel Ellsberg veröffentlichte 1971 geheime Pentagon-Papiere, in denen er die jahrelange Täuschung der US-amerikanischen Öffentlichkeit über den Vietnamkrieg aufdeckte. Dafür drohten ihm 115 Jahre Haft. Der Prozess platzte als bekannt wurde, dass Geheimdienstmitarbeiter in die Praxis von Ellsbergs Psychiater einbrachen und dessen illegale Überwachung bekannt wurden. - Der ehemalige CIA-Mitarbeiter Edward Snowden, brachte im Sommer 2013 tausende geheime Dokumente über die weltweite Überwachung in den USA, in Großbrittanien, Deutschland und anderen Staaten an die Öffentlichkeit. Er musste 2013 nach Russland fliehen, weil kein westlicher Staat bereit war, ihm Schutz vor Verfolgeung durch die US-Regierung zu bieten aus. - Julian Assange, australischer Gründer von WikiLeads veröffentlichte 2010 Dokumente, die auch in der New York Times, dem Guardian und dem Spiegel erschienen, und in denen unter anderem Kriegsverbrechen der USA während der Kriege in Afghanistan und im Irak entlarvt wurden. Seit dem verfolgt ihn die US-Regierung mit allen Mitteln und korrumpiert dafür auch andere Staaten. Assange droht die Todesstrafe oder die Zermürbung im Gefängnis. Insbesondere Regierungen scheuen im Kampf gegen Whistleblowing nicht davor zurück, die Whistleblower auch physisch zu vernichten. Beispielsweise hat Israel seit dem 7. Oktober 2023 mindestens 13 palästinensische Dichter und Schriftsteller sowie mindestens 67 Journalisten und Medienschaffende in Gaza und drei im Libanon getötet, die über die Kriegsverbrechen Israels berichteten. Häufige Risiken für "Arbeitnehmer" Diese und viele andere Beispiele offenbaren die häufigsten Risiken für "Arbeitnehmer": - Rufschädigung und Diskriminierung: Häufig sehen sich Whistleblower mit Rufschädigung und Diskriminierung seitens des Unternehmens oder der Kollegen konfrontiert. Sie werden von Vorgesetzten oder Mitarbeitern gemobbt, isoliert oder sogar gekündigt. - Rechtliche Konsequenzen: Whistleblower können mit rechtlichen Konsequenzen konfrontiert werden, beispielsweise durch Vertragsstrafen oder Schadensersatzforderungen seitens des Unternehmens, oder gar Kündigungen. In einigen Fällen können die Informationen, die Whistleblower preisgeben, als Verletzung von Geschäftsgeheimnissen ausgelegt werden. (Wer einmal nach "Whistleblowing" im Internet sucht, stößt vor allem auf Hinweise für "Arbeitgeber" - natürlich zum Schutz vor Whistleblowing, weniger zur Beseitigung der Ursachen und Anlässe dafür.) - Soziale Isolation: Whistleblowing kann dazu führen, dass "Arbeitnehmer" von ihren Kollegen isoliert werden. Der Verlust sozialer Verbindungen am Arbeitsplatz kann zu erheblichem Stress und psychischen Belastungen führen. Gleich um welche negativen Folgen es am Arbeitsplatz geht - gerade Führungskräfte sollten die Fallen kennen und rechtzeitig Möglichkeiten nutzen, die Risiken zumindest zu begrenzen, ggf. auch mit einer Rechtsschutzversicherung. Wie können Whistleblower ihre Rechte wahren? Aus Erfahrungen mit Betroffenen möchte ich vor allem auf drei Möglichkeiten verweisen: - Informieren Sie sich über Ihre Rechte: Machen Sie sich mit den geltenden Gesetzen und Richtlinien für Whistleblower in Deutschland vertraut. Informieren Sie sich über den Schutz von Whistleblowern (beispielsweise aufgrund des "Hinweisgeberschutzgesetzes") und anderer Arbeitsgesetze. Leider gilt auch für das "Hinweisgeberschutzgesetz": "Per Gesetz jetzt alles besser? Mitnichten!" Bedenken Sie auch die rechtlichen Rahmenbedingungen für das bundesdeutsche Arbeitsrecht, insbesondere seine Wurzeln, die Rolf Geffken immer wieder leidenschaftlich kritisierte. - Sichern Sie Beweise: Halten Sie sämtliche Beweise über die Vorfälle und Missstände, die Sie aufdecken möchten, sorgfältig fest. Dokumentieren Sie Gespräche, E-Mails oder andere relevante Informationen, um Ihre Glaubwürdigkeit und den Wahrheitsgehalt Ihrer Behauptungen zu stärken. - Wenden Sie sich an eine vertrauenswürdige Stelle: Wenn Sie Missstände aufdecken möchten, suchen Sie den Kontakt zu einer vertrauenswürdigen Stelle wie einer internen Compliance-Abteilung, einer unabhängigen Organisation, die Whistleblowern Unterstützung bietet und weiteren Partnern. Klären Sie etwaige Fragen hinsichtlich Anonymität, Schutz und weiteren Schritten ab. Erfahrungen als Whistleblower bei Apple Schon mehrfach veröffentlichte der ehemalige CIA-Offizier John Kiriakou Geschichten von Whistleblowern. In dieser Folge spricht er mit Ashley Gjovik. Sie arbeitete als leitende technische Programmmanagerin bei Apple. Aufgrund gesundheitlicher Beeinträchtigungen suchte sie genauer nach den Auslösern und stieß auf unerwartete Ursachen. Im Video berichtet sie über Arbeitsbedingungen, Überwachungs- und Einschüchterungspraktiken sowie systemische Missstände bei Apple. Schutz der Unternehmen - oder der Menschen Wenn Whistleblower aufdecken, wie Menschen von Unternehmen benachteiligt oder gar geschädigt werden, setzen sie sich zahlreichen Risiken aus. Oft werden die Unternehmen (ihre Gesellschafter und Aktionäre) mehr geschützt, als die Whistleblower. Dass es auch anders geht und die Unternehmen zur Rechenschaft gezogen werden, belegte Thomas Röper u. a. mit einem Bericht über ein großes Ölleck in Nordsibirien: https://www.anti-spiegel.ru/2020/wie-in-russland-ueber-die-umweltkatastrophe-in-sibirien-berichtet-wird/ Der Gouverneur von Krasnojarsk, Alexander Uss, erfuhr nach dem Bericht erst zwei Tage später von der großen Katastrophe und zwar aus sozialen Netzwerken: "'Erst nachdem beunruhigende Informationen und hartnäckige Fragen in sozialen Medien auftauchten, konnten die zuständigen Beamten das wirkliche Bild der Geschehnisse erahnen. Damit, solche Mengen Kraftstoff zu verbrennen, haben wir keine Erfahrung, daher kann ich leider nicht garantieren, dass es innerhalb von 14 Tagen erfolgreich gelöst sein wird. Ende meines Berichtes', sagte Uss." Der russische Präsident Putin reagierte daraufhin: "'Was ist das für ein Bericht? Und er ist zu Ende. Was sollen wir nun tun? Sie sind der Gouverneur. (Anm. d. Übers.: Uss will etwas sagen, aber Putin fährt fort) Sekunde noch. Wem gehört das Werk? Sollen wir etwa aus den sozialen Medien von Katastrophen erfahren? Sind Sie da alle noch ganz gesund?'" Weiter heißt es in dem Bericht: "Daraufhin übernahm die Generalstaatsanwaltschaft den Fall. Am 5. Juni kam der Eigentümer von 'Nornickel', Vladimir Potanin, an den Ort des Geschehens und sagte, dass sein Unternehmen alle Kosten übernehmen und das ökologische System wieder herstellen werde. Putin hielt das für richtig. 'Ich denke, es kostet Milliarden Rubel, das ist eine Menge Geld. Ich spreche nicht als Geschäftsmann, sondern als jemand, der sich darum sorgt: was immer nötig ist, werden wir ausgeben. Natürlich werden es Milliarden sein', sagte Potanin. 'Ich kann die Höhe der Geldstrafen nicht beurteilen. Was berechnet und verhängt wird, wird verhängt. Ich denke, die Kosten für die Liquidierung des Schadens belaufen sich auf 10 Milliarden oder mehr.' (Anm. d. Übers.: 10 Milliarden Rubel sind ca. 130 Millionen Euro) Als Putin die Zahl von 10 Milliarden hörte, fragte er, was der undichte Tank gekostet hat, und schlug vor, die Zahlen zu nehmen und zu vergleichen, was eine rechtzeitige Instandhaltung gekostet hätte. 'Wir hatten eine Zeit, in der die Aufgaben der Entwicklung der Gebiete und die Schaffung neuer Industriezentren notwendig waren. Diese Probleme wurden um jeden Preis gelöst. Die Folgen der damaligen Fehlentscheidungen vergiften heute buchstäblich das Leben der Menschen und die Natur. Leider sehen wir auch heute noch Ansätze eines solchen kurzfristigen Denkens. Das gibt es noch, und zwar leider oft. Viele Menschen leben nach dem Prinzip 'nach uns die Sintflut'. Diese Logik führt in die Sackgasse und ist extrem gefährlich', sagte das Staatsoberhaupt." 3897933772:rightSiehe auch: - Informationsblatt für die Beschäftigten - Informationen zum Hinweisgeberschutz im Unternehmen (Arbeitgeberverbände Emscher-Lippe) - Der Großangriff auf die Verschwiegenheits-Pflicht

0 notes

Text

Schwachstellen beim Schutz von SaaS-Daten

Es sollte nicht überraschen, dass sich Unternehmen in der heutigen digitalen Landschaft mehr denn je auf Software-as-a-Service (SaaS)-Anwendungen verlassen, um ihren Betrieb zu gewährleisten. Vom CRM über das Projektmanagement und die Personalverwaltung bis hin zum Coding – SaaS-Lösungen sind innerhalb kurzer Zeit zum Rückgrat des modernen Unternehmens geworden. Die Ergebnisse der Studie „The State of SaaS Resilience in 2024“ im Auftrag von HYCU zeigen jedoch einen besorgniserregenden Trend: Mit der zunehmenden Verbreitung von SaaS-Lösungen steigt auch die Anfälligkeit für Cyberbedrohungen. Die Studie, die auf einer Umfrage unter 417 IT-Entscheidungsträgern in Europa, Großbritannien, den USA, Japan und Singapur basiert, zeichnet ein ernüchterndes Bild des aktuellen Zustands des SaaS-Datenschutzes. Im Folgenden findet sich eine kurze Zusammenfassung der wichtigsten Ergebnisse und ein Überblick darüber, was sie für Unternehmen weltweit bedeuten. Die SaaS-Explosion Während SaaS-Anwendungen die Arbeitsweise von Unternehmen weiterhin revolutionieren, haben sie auch eine neue Schwachstelle für Cyberangriffe geschaffen. Die Studie zeigt, dass SaaS-Anwendungen die Angriffsquelle für erstaunliche 61 Prozent der von den Umfrageteilnehmern gemeldeten Ransomware-Verletzungen waren. Diese Statistik allein sollte als Weckruf für Unternehmen dienen, die dem Schutz von SaaS-Daten noch keine Priorität eingeräumt haben. Was noch besorgniserregender ist: Unternehmensleiter tappen oft im Dunkeln, was den wahren Umfang ihrer SaaS-Nutzung angeht. Während die Umfrageteilnehmer schätzten, dass ihre Unternehmen im Durchschnitt 22 SaaS-Anwendungen nutzen, ist die Realität, dass das typische kleine bis mittlere Unternehmen auf über 200 SaaS-Lösungen zurückgreift. Diese Diskrepanz weist auf einen kritischen blinden Fleck in den Sicherheitsstrategien vieler Unternehmen hin. Geteilten Verantwortung für SaaS Eines der am meisten alarmierenden Ergebnisse der Studie ist das weit verbreitete Missverständnis des „Modells der geteilten Verantwortung“. Satte 41 Prozent der Befragten glauben, dass SaaS-Anbieter für den Schutz und die Wiederherstellung ihrer Daten verantwortlich sind. Dieser Irrglaube könnte sich als kostspielig erweisen, da die meisten Cloud-Anbieter und SaaS-Anbieter nach einem Modell arbeiten, bei dem der Kunde letztendlich für den Schutz und die Wiederherstellung der Daten verantwortlich ist. Diese Lücke im Verständnis setzt Unternehmen einem erheblichen Risiko aus. Wenn eine Katastrophe eintritt, sei es ein unvermeidlicher Ransomware-Angriff oder ein Serviceausfall, müssen Unternehmen möglicherweise verzweifelt versuchen, wichtige Daten wiederherzustellen. Viele Unternehmen stellen dann fest, dass sie sich auf ein Sicherheitsnetz verlassen haben, das nicht nur nicht verfügbar ist, sondern überhaupt nicht existiert. Das Dilemma der Wiederherstellung Auch wenn Unternehmen eine Form der SaaS-Datensicherung implementiert haben, ist die Geschwindigkeit der Wiederherstellung nach wie vor ein kritisches Thema. Die Studie ergab, dass 90 Prozent der Befragten nicht in der Lage sind, verschlüsselte SaaS-Daten innerhalb einer Stunde wiederherzustellen. Diese verlängerte Ausfallzeit kann zu erheblichen finanziellen Verlusten und Rufschädigung führen. In einem kürzlich erschienenen Forbes-Beitrag heißt es, dass die durchschnittlichen Kosten für Ausfallzeiten bei großen Unternehmen auf bis zu 9.000 US-Dollar pro Minute gestiegen sind. Darüber hinaus deutet die Diskrepanz in der Wahrnehmung der Wiederherstellungszeiten zwischen Abteilungsleitern und Geschäftsinhabern auf ein Kommunikationsdefizit innerhalb der Unternehmen hin. Während 6 Prozent der leitenden Angestellten glauben, dass ihr Unternehmen Daten innerhalb einer Stunde wiederherstellen kann, halten 14 Prozent der Eigentümer dies für möglich. Diese Diskrepanz könnte zu unrealistischen Erwartungen und einer unzureichenden Notfallplanung führen. Fachkräftemangel verhindert besseren Schutz Als ob die Herausforderungen nicht schon groß genug wären, gaben 43 Prozent der Befragten an, dass es an Personal mit den erforderlichen Fähigkeiten zur Sicherung von SaaS-Anwendungsdaten fehlt. Dieser Fachkräftemangel wird noch durch die Tatsache verstärkt, dass die Implementierung zusätzlicher Sicherheitsprozesse als größte Herausforderung bei der Sicherung von SaaS-Daten genannt wird. Das Ergebnis? Weniger als die Hälfte der befragten Unternehmen haben Pläne für die Wiederherstellung von SaaS-Daten bei Zwischenfällen und im Katastrophenfall implementiert oder Berichtsverfahren für die Einhaltung gesetzlicher Vorschriften eingerichtet. Alarmierend ist, dass viele Unternehmen diese entscheidenden Schritte erst unternehmen, nachdem sie Opfer eines Ransomware-Angriffs geworden sind. Die Studie weist auch auf eine häufig übersehene Schwachstelle hin: Single Sign-On (SSO) und Identitäts- und Zugriffsmanagementlösungen (IAM). Diese Tools sollen zwar die Sicherheit erhöhen, können aber zu einem kritischen Single Point of Failure werden, wenn sie angegriffen werden. Drei Viertel der Umfrageteilnehmer gaben zu, dass ihr Unternehmen erhebliche Auswirkungen hätte, wenn ihre Active Directory-, SSO- und IAM-Daten plötzlich nicht mehr verfügbar wären. Resilienz in der SaaS-Ära Da die Nutzung von SaaS-Anwendungen weiter zunimmt, müssen Unternehmen proaktive Schritte umsetzen, um ihre Daten zu schützen und die Kontinuität angesichts von Cyberbedrohungen sicherzustellen. Die Studie zeigt mehrere Schlüsselbereiche auf, in denen Unternehmen ihre SaaS-Resilienz verbessern können: - Sich einen Überblick über den gesamten Umfang der SaaS-Nutzung im Unternehmen verschaffen, einschließlich der Schatten-IT. - Verstehen und Steuern des Modells der geteilten Verantwortung, um einen umfassenden Datenschutz zu gewährleisten. - Entwicklung und Umsetzung robuster Verfahren und Richtlinien für die Notfallwiederherstellung. - Investitionen in Lösungen, die eine schnelle Sicherung und Wiederherstellung von SaaS-Daten ermöglichen, um Geschäftsunterbrechungen zu minimieren. Auf dem Weg in eine SaaS-dominierte Zukunft kann die Bedeutung der Datensicherung nicht hoch genug eingeschätzt werden. Unternehmen, die Maßnahmen zur Verbesserung ihrer SaaS-Datensicherungsstrategien ergreifen, werden besser positioniert sein, um in einer zunehmend digitalen und vernetzten Geschäftslandschaft zu bestehen. Über HYCU HYCU ist der am schnellsten wachsende Marktführer im Bereich Multi-Cloud- und SaaS-basierter Data Protection as a Service. Durch die Bereitstellung echter SaaS-basierter Datensicherung und -wiederherstellung für lokale, Cloud-native und SaaS-Umgebungen bietet das Unternehmen Tausenden von Unternehmen weltweit unvergleichliche Datensicherung, Migration, Disaster Recovery und Schutz vor Ransomware. Passende Artikel zum Thema Lesen Sie den ganzen Artikel

0 notes

Text

Toxische Beziehung /Ehe und Abhängigkeit

Wenn du einen Toxischen Partner immer wieder zurück nimmst , wird die Situation sogar noch schlimmer. Er gewöhnt sich dann daran dich zu verletzen, dich zu manipulieren und du redest dir weiter ein das er oder sie dein Glück ist und du nichts anderes brauchst. Aber das sind nicht deine Gedanken dieses Giftige bläut er/sie dir ein. Und da viele Menschen in eine Abhängigkeit verfallen und lieber das schlechte behalten als das sie mal alleine durchs Leben gehen können geht das schnell. Bleibt bitte stark. Denn mit toxischen Partnern kann man nicht glücklich sein.. Ich hab es selbst erlebt. Ich war befreit als ich getrennt war. Kein bevormunden mehr , kein Befehlston mehr. Er konnte mir unterwegs keine Szene mehr machen , er machte mich vor gemeinsamen Freunden nieder.

Szenen eines Einkaufs im Supermarkt (ich trug oft Sonnenbrille weil es jedes Msl peinlich wurde)

Er verhielt sich ziemlich laut ."Janina los nimm den Wagen oder bist du zu blöd dazu du musst den nur schieben. Bis zur Kasse bekommst du das hin. " das hat er nicht leise gesagt am besten quer über den Parkplatz

Kam uns mal jemand entgegen den er kennt. Prahlte er "Ja ich bin halt mit ihr einkaufen , den Wagen zu schieben das bekommt sie gut hin wenn sie lieb zu mir ist dann gibt's heute Abend eine Belohnung sie weiß ja das nur ich ihr gut tue"

Sowas kam oft in der Öffentlichkeit. Auch vor Freunden oder Personal im Café oder im Supermarkt . Er machte mich nieder wo es ging.

Als ich mal eine Freundin per Mail schrieb hing er sich tatsächlich mit rein und meinte "Nein das schreibst du keinesfalls so was heißt hier das du NUR einen Freund hast , du erwähnst nicht mal das ich deine große Liebe bin und du das große Glück mit mir gefunden hast. Schreib das ich dein Glück bin. "

War er längst nicht mehr. Ich war kaputt und konnte mich auf dem Weg zur Arbeit nicht mehr konzentrieren bin sogar mal eine Station früher ausgestiegen zum Glück nur eine kleine mit kurzem Weg. . Wenn ich mit dem Auto fuhr , war ich oft etwas zu schnell oder zu langsam weil ich mit meine Gedanken längst bei der Trennung war. Ich wusste wo ich hin konnte wenn ich mich trennte . Meine Eltern standen hinter mir. So erfasste ich meinen Mut und lud ihn in ein Café ein wo uns beide keiner kannte aber genug Leute da waren um einzugreifen wenn er durchdreht. Am Anfang war alles gut er war nicht mehr mal laut. Ich hatte paar Tage zuvor als er nicht daheim war meine Sachen gepackt das nötigste. Was ich unbedingt brauchte halt. Als ich dann während des Gesprächs meinte das ich mich trennen will. Fing er an Ich bin dein Glück das beste was dir passieren kann. Ohne mich schaffst du nichts. Du wirst nichts auf die Reihe kriegen und alleine kannst du auch nicht bleiben. Als ich meinte das es nichts bringt weil ich ihn nicht mehr liebte kam der Druck er würde sich das Leben nehmen und einen Brief an Freunde und Verwandte schreiben das ich Schuld wäre weil ich ihn verlassen habe.

Und hier kommt meine Bitte an euch. Lasst euch durch sowas nicht aufhalten . Denn niemand ist Schuld für das Verhalten des anderen. Das ist schlichtweg krank. Das ist eine Erpressung das er dich weiter abhängig von ihm oder sie machen kann. Er /sie wird noch mit anderen Mitteln drohen. Mit Rufschädigung z.B. Das macht er nicht weil er oder sie dich von Herzen liebt . Sondern dich wieder unter Kontrolle hat. Schließlich hast du vor dich zu trennen. Da zeigt er/sie nochmal sein wahres narzisstisches Gesicht. Es kann auch passieren das er plötzlich ganz andere Töne von sich gibt und sich plötzlich die Schuld an allem gibt. Nein er sieht es nicht ein das er was falsch machte. Er will dich weiter im Selbstwert drücken und dich kontrollieren. Er wird leider auch folgendes versuchen. Er wird dir sagen das er krank ist und auf dich angewiesen ist. Das du ein schlechtes Gewissen hast und dich nicht trennst wird er /sie alles versuchen. Unabhängige schaffen den Sprung trotz jeden Versuchs dich aufzuhalten. Abhängige Menschen bleiben bis sie selbst kaputt gehen. Das toxische vom Partner wird ihn lähmen. Darum versuche dich bei der Trennung nicht umzusehen. Schau nicht zurück. Wenn du zurück gehst wird es dir schlechter gehen. Weil er es schließlich geschafft hat das du bleibst. Er /Sie wird sich nicht ändern. Er/sie wird jetzt erst richtig wach weil er dich in der Phase gelähmt hat wo du gehen wolltest. . Er konnte es verhindern. Das heißt er denkt er kann dich noch abhängiger machen. Und greift weiter in deine Gesundheit und Leben ein. Geht wenn ihr sowas zu Hause habt. Sie handeln nicht aus Liebe.

Bitte geht nicht nur von meiner Geschichte aus sondern informiert euch auch auf Google über:

toxische Beziehung /Ehe und Abhängigkeit

Narzisstische Persönlichkeitsstörung beider Geschlechter

Wie man sich am besten von so einem Partner löst ohne rückfällig zu werden.

Wenn ihr glaubt das dies auf euch zutreffend ist gibt's auch richtige Literatur darüber wo es Tipps gibt wie eine Trennung in dem Fall aussieht bzw aussehen könnte. .

Bitte informiert euch. Dass scheint immer mehr zum großen Problem zu werden. Ob du eine Frau bist und solch einen Partner hast oder ein Mann mit solch einer Partnerin spielt keine Rolle. Ihr könnt uns auch weiterhin anschreiben.

26 notes

·

View notes