#Iran Cyberangriff

Explore tagged Tumblr posts

Text

Das NETZ wird enger...

Die 4 Hauptprojekte der Globalisten haben wir schon kennengelernt: Pandemien, Klimadiktatur, Digitale Währung und ein III. Weltkrieg. Was diese wahnwitzigen Vorhaben verbindet, ist die totale Kontrolle über das digitale Universum und Informationsfluss. Das Endziel – der Heilige Gral, sozusagen – ist die Digitalisierung aller Geschöpfe, ihrer Bewegungen und Transaktionen und ihre Kodierung. Ohne…

View On WordPress

#Cyber-Polygon#Digitalisierung der Bürger#Dritter Weltkrieg#False Flag#Iran Cyberangriff#Kriegsrecht in Amerika#Sperrung des Internets#US-Wahlen 2024

0 notes

Text

2025 wird die Cybersicherheit von Unternehmen durch komplexere Bedrohungen gefährdet sein. Zwei Experten eines führenden Cybersicherheits-Unternehmens stellen ihre Prognosen vor zu Angriffstaktiken, Hacktivismus-Attacken, Ransomware-Entwicklung, Lieferkettenbedrohungen, Autonomous Business Compromise und die Nutzung von KI. Forescout Technologies gibt seine Prognosen für das Jahr 2025 bekannt: Was sind die Technologie- und Markttrends in 2025, welche potenzielle Risiken drohen, die IT-Verantwortliche im Blick haben sollten? Die Forescout-Experten Rik Ferguson und Daniel dos Santos haben Vorhersagen für 2025 getroffen. Cyberkriminelle werden 2025 mit neuen benutzerdefinierten Taktiken Router und Perimeter-Geräte angreifen Im Jahr 2024 sahen wir, dass Bedrohungsakteure zunehmend Geräte am Netzwerkrand wie Router, Firewalls und VPNs ins Visier nehmen. Allein in der ersten Jahreshälfte konzentrierten sich 20 % der neu ausgenutzten Schwachstellen auf diese Geräte, und ich gehe davon aus, dass dieser Trend mit zunehmend raffinierteren Methoden anhalten wird. Vor allem fortschrittliche, hartnäckige Gruppierungen aus China haben in letzter Zeit eine große Anzahl maßgeschneiderter Malware für die Spionage von Perimeter-Geräten entwickelt - wie ZuoRAT, HiatusRAT und COATHANGER - und diese auf Tausenden von Geräten in der ganzen Welt eingesetzt, vermutlich als Teil von Pre-Positioning-Aktivitäten. Ausgeklügelte Angriffe auf Perimeter-Geräte durch maßgeschneiderte Malware und andere Methoden können zu einem privilegierten Zugang zu Netzwerken führen, was sie zu hochwertigen Zielen für staatlich geförderte Akteure wie China macht, wobei andere Länder wie der Iran im Jahr 2025 möglicherweise nachziehen könnten. Ältere OT-Systeme sind eine Goldgrube für Cyberkriminalität, da sie einen Zugang zu kritischen Infrastrukturen bieten Mit der zunehmenden Integration von IT-, IoT- und OT-Geräten ist strategische, maßgeschneiderte Malware - wie die für Perimeter-Geräte - zu einer Bedrohung für kritische Infrastrukturen geworden. Botnets und andere opportunistische IoT-Malware verfügen bereits über Fähigkeiten wie die Infektion über bekannte OT-Anmeldedaten. Bis 2025 prognostiziere ich eine Zunahme von Angriffen, die opportunistische Malware einsetzen und den Betrieb stören können. Wie wir im vergangenen Jahr im Wassersektor gesehen haben, sind ältere OT-Systeme weiterhin anfällig, da viele Geräte nicht verwaltet werden und ungeschützt sind. Wenn diese Systeme angegriffen werden, können sie als Einstiegspunkt in kritische Infrastruktursysteme dienen. Wie der aktuelle Russland-Ukraine-Konflikt zeigt, sind kritische Infrastrukturen gefährdet, was deutlich macht, dass ein proaktives Schwachstellenmanagement dringend erforderlich ist. Nationalstaaten werden „Grassroots“-Hacktivismus-Cyberattacken kapern, um einen stillen Krieg zu führen Seit 2022 werden Hacktivismus-Taktiken zunehmend in regionalen Konflikten wie zwischen Russland und der Ukraine und im Nahen Osten eingesetzt. Bis 2025 werden immer mehr Nationen Hacktivisten-Identitäten annehmen, um ausgefeilte Cyberangriffe durchzuführen, die über Verunstaltungen und DDoS hinausgehen und massive Datenverletzungen und Störungen der Cyber-Physik umfassen. Angesichts der zunehmenden Spannungen, insbesondere des potenziellen Konflikts zwischen China und Taiwan, gehen wir davon aus, dass mehr Nationalstaaten Hacktivisten einsetzen werden, um verdeckte Cyberoperationen durchzuführen. Ransomware-Bedrohungen halten 2025 mit weniger Innovation, aber mehr finanziellen Auswirkungen an Bedrohungsakteure reparieren nicht, was nicht kaputt ist. Das goldene Zeitalter der Ransomware-Innovation scheint vorbei zu sein, da die Quellcodes vieler Verschlüsselungsprogramme durchgesickert sind oder weitergegeben wurden, aber die Lösegeldzahlungen steigen mit alarmierender Geschwindigkeit. Da größere Unternehmen im Fadenkreuz stehen, gehen wir davon aus, dass die Lösegeldforderungen ab 2024 den Durchschnittswert von 2,73 Millionen US-Dollar übersteigen werden, da die Cyberkriminellen es auf hochwertige Opfer abgesehen haben, um größere Summen zu erbeuten. Das prognostiziert Rik Ferguson, Vice President of Security Intelligence, Forescout: Bedrohungsakteure werden Lieferketten mit „unsichtbaren“ Firmware-Bedrohungen kapern Staatliche Akteure nutzen Angriffe auf die Firmware-Lieferkette zunehmend als Waffe, indem sie während der Herstellung bösartigen Code einbetten, der eine Brücke zwischen Cyber- und physischer Kriegsführung schlägt. Die jüngste Kompromittierung von Kommunikationsgeräten durch Israel zeigt, wie sich Bedrohungen auf Firmware-Ebene auf die reale Welt auswirken können. Herkömmliche Schutzmaßnahmen und Dokumentationen, einschließlich Software Bill of Materials (SBOMs), sind lediglich reaktiv und bieten keine echte Transparenz und Erkennung dieser Risiken und hochentwickelten Implantate. Mit der zunehmenden Verbreitung des IoT steigen auch die Risiken in der Lieferkette, so dass es für Unternehmen unerlässlich ist, jeden Schritt des Produktions- und Vertriebsprozesses zu sichern. Autonome Geschäftskompromittierung ermöglicht Cyberkriminellen, Geld zu stehlen, während Sie schlafen Business Email Compromise (BEC) könnte sich zu Autonomous Business Compromise (ABC) weiterentwickeln, bei dem KI den Betrug mit minimaler menschlicher Interaktion automatisieren wird. Cyberkriminelle werden auf KI-gesteuerte Prozesse wie Lieferkettenmanagement und Finanzplanung abzielen, um hochriskante Betrugsversuche zu wagen, ohne jemals einen Fuß in den Posteingang der Zielperson zu setzen. So können Cyberkriminelle, ohne auf Social-Engineering-Methoden angewiesen zu sein, Angriffe durchführen, um eine Person zu einer Zahlung zu verleiten. Fortschrittliche KI-Einsätze werden die nächste Generation von Cyberangriffen antreiben KI wird das Spiel für Cyberkriminelle verändern. Bis 2025 werden Angreifer KI nutzen, um ihre Kampagnen zu automatisieren und zu beschleunigen, sich in Echtzeit an die Abwehr anzupassen und Angriffe effektiver und schwerer erkennbar zu machen als je zuvor. Die Integration von KI in komplexe Entscheidungsfindungssysteme wie Lieferkettenmanagement und Finanzplanung bietet auch neue Möglichkeiten für Cyberkriminelle. Angriffe mit Modellmanipulation, Datenvergiftung, Unterbrechung der Lieferkette und KI-gestützter Betrug werden voraussichtlich zu den ersten Angriffsvektoren gehören. Über Forescout Die Forescout-Cybersicherheitsplattform bietet umfassende Asset-Intelligenz und Kontrolle über IT-, OT- und IoT-Umgebungen. Seit mehr als 20 Jahren vertrauen Fortune-100-Organisationen, Behörden und große Unternehmen auf Forescout als Grundlage für das Management von Cyberrisiken, die Gewährleistung der Compliance und die Eindämmung von Bedrohungen. Passende Artikel zum Thema Read the full article

0 notes

Text

Cyberkrieg ist völkerrechtswidrig

Mal angenommen ...

Unter dieser Rubrik finden wir in der ARD Audiothek einen Podcast (23min) über die Aufgaben und Risiken der neuen, 4. Waffengattung der Bundeswehr mit vielen interessanten Quellenangaben. Neben Luftwaffe, Marine und Heer gibt es nun auch eine Cyber-Abwehr.

Vielleicht hätten sich die jeweiligen VerteidigungsministerInnen der letzten Jahren mit den Fragen des Podcasts beschäftigen sollen, bevor sie diese "Abwehr" ins Leben gerufen haben.

Mal angenommen - ist jetzt!

Nun existiert diese "Waffengattung" und nach ihrer Selbstbeschreibung gehen ihre Aufgaben über eine normale Abwehr weit hinaus. Also einfach mal hinein hören in "Deutschland hackt zurück" ...

Denn völkerrechtlich ist ein Cyberangriff, der in der Regel beliebige Kollateralschäden hinterlassen kann (Krankenhäuser, Verkehrs- und Energie-Infrastruktur), grundsätzlich verboten. Einige realistische Eindrücke bis zum Zusammenbruch der zivilen Ordnung zeigt das Buch und der Fernsehfilm "Blackout" von Marc Elsberg. Außerdem ist Angriff nie die beste Verteidigung!

Gegen die Aufklärung von Cyberangriffen haben wir natürlich nichts, im Gegenteil. Das Problem liegt in der Schwierigkeit des Erkennens desjenigen, der ihn wirklich ausführt. Die False Positives, die fälschlicherweise Verdächtigten, werden bei Cyberangriffen absichtlich produziert. Es ist wie bei einer Zwiebel - erinnert an das Tor Netzwerk - hinter jedem Identifizierten kann wieder ein anderer stecken.

Welche Identifizierten ist nun eine legitimes Ziel und welche Kollateralschäden sind im jeweiligen Einzelfall nach dem Völkerrecht "erlaubt"? Interessanterweise werden in dem Podcast Staaten genannt, die typischerweise Cyberangriffe durchführen. Neben den üblichen Verdächtigen wie China, Russland und Iran werden da auch Israel, die USA und Großbritannien genannt. Dass damit auch "westliche Demokratien" vorsätzlich das Völkerrecht brechen, wird einfach hingenommen.

Das heißt für die Bundeswehr aber nicht, dass sie da auch einfach mitmischen dürfte. Deutschland hat eine Parlamentsarmee, das würde bedeuten, dass ein mit dem Grundgesetz verträglicher Cyberangriff zuvor durch ein Bundestagsmandat abgesegnet werden müsste - praktisch unmöglich. Ein Statement des Verteidigungsministers zu dieser Frage wäre sicher hilfreich ...

Das Fazit des Podcast nach der durch Constanze Kurz vom Chaos Computer Club (CCC) erklärten Problems mit den "Hintertüren" in Software, ist eindeutig. Nur über solche Hintertüren sind überhaupt Cyberangriffe möglich. Statt diese schnellstmöglich zu schließen, wenn sie entdeckt wurden, nutzen (auch) staatliche Hacker sie für ihre "Cyber-Abwehr". Deshalb könnte man sich diese ganze 4. Waffengattung sparen, wenn man die IT-Sicherheit fördern und gefundene Löcher schnellstens stopfen anstatt selbst ausnutzen würde.

Dem ist nichts hinzuzufügen!

Mehr dazu bei https://www.ardaudiothek.de/episode/der-tagesschau-zukunfts-podcast-mal-angenommen/deutschland-hackt-zurueck-was-dann/tagesschau/13511141/

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/77 Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8824-20240630-cyberkrieg-ist-voelkerrechtswidrig.html

#Cyberkrieg#völkerrechtswidrig#Cyberwar#Hacking#Trojaner#Militär#Bundeswehr#Aufrüstung#Frieden#Krieg#Podcast#ARD#Audiothek

1 note

·

View note

Text

Microsoft, OpenAI warnen vor Nation-State Hackern, die KI für Cyberangriffe waffnen

Nationale Akteure, die mit Russland, Nordkorea, Iran und China in Verbindung gebracht werden, experimentieren mit künstlicher Intelligenz (KI) und großen Sprachmodellen (LLMs), um ihre laufenden Cyberangriffe zu ergänzen. Microsoft und OpenAI haben in einem gemeinsamen Bericht bekannt gegeben, dass sie die Bemühungen von fünf staatlich unterstützten Akteuren gestört haben, die ihre KI-Dienste…

View On WordPress

0 notes

Text

0 notes

Text

Iran: Der Kampf geht weiter

QQueen: »Iran hat einen Cyberangriff auf seine Notenbank abgewehrt. Nicht verhindern konnte das Regime diese Woche hingegen neue US-Sanktionen und ein Attentat auf einen hochrangigen Militär – mitten in Teheran. weiter bei SPIEGEL http://dlvr.it/SggXQw «

0 notes

Photo

Montag, 03. Januar 2022 "Wir sind nah an euch dran" Hacker greifen "Jerusalem Post" an Zum Jahrestag der Ermordung des iranischen Generals Soleimani verüben Hacken einen Cyberangriff auf die "Jerusalem Post". Ein Bild eines Atomreaktors erscheint dort, wo eigentlich die Nachrichten stehen, dazu eine Drohung. Nun stellt sich die Frage nach Aufenthaltsort und Auftraggeber der Angreifer. Pro-iranische Hacker haben die Webseite der israelischen Zeitung "Jerusalem Post" sowie das Twitter-Konto der israelischen Tageszeitung "Maariv" vorübergehend lahmgelegt. Statt der Nachrichteninhalte war ein Modellbild des israelischen Atomreaktors in der Wüstenstadt Dimona zu sehen, das mit einer Rakete zur Explosion gebracht wird. Die Rakete wird von einer zur Faust geballten Hand aus einem Ring abgefeuert, wie ihn der vor genau zwei Jahren bei einem US-Drohnenangriff im Irak getötete iranische General Ghassem Soleimani trug. Daneben steht auf Englisch und Hebräisch: "Wir sind nah an euch dran, wo ihr nicht daran denkt." Inzwischen sind die Webseite der Zeitung und das "Maariv"-Konto wieder in ihrem normalen Zustand. Es sei unklar, ob die Hacker sich im Iran aufhielten oder aus einem anderen Land heraus agierten, schrieb die "Jerusalem Post". Ebenfalls sei nicht deutlich, ob sie in staatlichem Auftrag unterwegs seien. Die "Jerusalem Post" war schon in der Vergangenheit Ziel pro-iranischer Hacker gewesen. Im Mai 2020 war auf der Webseite ein Bild der brennenden Stadt Tel Aviv erschienen. Darauf war dargestellt, wie der damalige israelische Regierungschef Benjamin Netanjahu im Meer nach einem Rettungsring greift - mit der Überschrift "Seid bereit für eine Überraschung". Teheran sieht Israel als Erzfeind. Die Zerstörung des jüdischen Staates und die "Befreiung Palästinas" gehören seit vier Jahrzehnten zur außenpolitischen Doktrin des Landes. Soleimani war auf Befehl des damaligen US-Präsidenten Donald Trump am 3. Januar 2020 bei einem Besuch in Bagdad mit einem US-Drohnenangriff getötet worden. Teheran erklärte, der Anschlag gefährde den Frieden in der Region, und fordert seine Verurteilung durch die Vereinten Nationen.

0 notes

Text

Iran vermutet USA und Israel hinter Cyberangriff auf Tankstellennetz

Eine Cyberattacke legt die IT-Infrastruktur der Tankstellen im Iran lahm. Der Chef für Cybersicherheit macht zwei feindliche Staaten dafür verantwortlich. Read more www.heise.de/news/…... www.digital-dynasty.net/de/238-teamblogs/…

http://www.digital-dynasty.net/de/238-teamblogs/36519-iran-vermutet-usa-und-israel-hinter-cyberangriff-auf-tankstellennetz.html

0 notes

Photo

Im eskalierenden Konflikt mit dem Iran hat US-Präsident Trump neue Sanktionen angekündigt. Laut Medienberichten hat er heimlich Vergeltungsmaßnahmen für einen Drohnenabschuss in Form eines Cyberangriffs auf iranische Verteidigungssysteme genehmigt. Cool bleiben, mahnte UN-Generalsekretär Guterres… Bild-, Text-und Video-Quelle: youtube.com (User: euronews) Nutzungsrecht: Schunck.info darf den Film nach geltendem Recht von der Plattform youtube.com und / oder…

Cyberkrieg der USA gegen den Iran? was originally published on schunck.info

0 notes

Text

Top-Experte erklärt, wie man sich vor Hackerangriffen schützt - Tut die Regierung zu wenig gegen Bild.de bezahlte Atlanktik Propaganda?

See on Scoop.it - Journal.koeln

Hacker aus Russland haben vor Kurzem deutsche TV-Sender wie das ZDF und den WDR angegriffen. Im März 2018 wurde ein großer Hacker-Angriff auf das Bundesnetz bekannt – der Bundestag war bereits im Mai 2015 Opfer eines Hackerangriffs. Am Mittwoch berichtete das „Wall Street Journal“, russische Hacker seien in den letzten Jahren bis in die Kontrollzentren der US-Stromversorgung vorgedrungen. China, Russland und der Iran erhöhen aktuell ihre Cyberspionage. BILD fragte bei einem Experten nach: Was fällt alles unter den Begriff „Cyberangriff“, welche Formen bedrohen uns, und wie können sich Unternehmen und Einzelpersonen schützen? Und tut unsere Regierung eigentlich genug gegen die Cyberkrieger aus Russland? *** BILDplus Inhalt ***

0 notes

Text

Staatlich geförderte Cyberangriffe gegen kritische Infrastruktur

Staatlich geförderte Cyberangriffe entwickeln sich zu einer immer größeren Bedrohung, da digitale Systeme unverzichtbar für Regierungen, Unternehmen und kritische Infrastrukturen geworden sind. Diese Angriffe, oft motiviert durch geopolitische Interessen, haben das Potenzial, den Betrieb in einem Ausmaß zu beeinträchtigen, das mit den Folgen physischer Kriegsführung vergleichbar ist. Politisch motivierte Cybervorfälle zwischen rivalisierenden Nationen haben seit Mitte der 2000er Jahre stark zugenommen, mit deutlichen Spitzenwerten bei Konflikten wie der Invasion der Ukraine durch Russland und den anhaltenden Spannungen zwischen den USA und China. Der vpnMentor-Bericht hebt hervor, dass Länder wie Russland, Nordkorea, Iran und China bei Aktivitäten der Cyberkriegsführung führend sind, wobei allein im Ukraine-Konflikt im Jahr 2022 26 größere Cyberangriffe auf Russland entfielen. Die Auswirkungen auf Unternehmen weltweit, insbesondere in Deutschland und Europa, sind tiefgreifend, da kritische Sektoren wie Energie, Gesundheitswesen und Finanzen weiterhin Hauptziele bleiben. Trends bei staatlichen Cyberangriffen Staatlich geförderte Cyberangriffe nehmen weiter zu und richten sich gezielt gegen kritische Sektoren, um den Betrieb zu stören, Daten zu stehlen und wirtschaftliche Instabilität zu verursachen. Diese hochkomplexen, gut ausgestatteten Attacken sind schwer abzuwehren. Der Bericht verdeutlicht, dass politisch motivierte Angriffe mittlerweile systematisch und nicht mehr vereinzelt auftreten – allein in den Jahren 2022 und 2023 wurden über 40 größere Vorfälle registriert. Besonders kritisch sind die Infrastrukturen in Deutschland, da hier veraltete Betriebstechnologien (OT) oft mit modernen IT-Systemen kombiniert werden, was die Angriffsfläche erheblich erweitert. Vor dem Hintergrund wachsender geopolitischer Spannungen erhöhen sich die Risiken für wesentliche Dienstleistungen, was sowohl die öffentliche Sicherheit als auch die wirtschaftliche Stabilität bedroht. Herausforderungen für kritische Infrastrukturen In Deutschland und Europa stehen kritische Infrastrukturen vor ernsthaften Herausforderungen im Bereich der Cybersicherheit. Die zunehmende Vernetzung von OT und IT erhöht das Risiko von kaskadierenden Ausfällen, bei denen sich ein Cyberangriff auf OT ausbreiten und weitreichende Störungen verursachen kann. Erschwerend kommt hinzu, dass Organisationen eine ständig wachsende Zahl von Assets im Auge behalten müssen, was eine umfassende Überwachung zunehmend erschwert. Der Bericht „State of Cyberwarfare“ von Armis zeigt, dass zwar 100 Prozent der deutschen IT-Führungskräfte ihre Bereitschaft betonen, jedoch nur 46 Prozent tatsächlich über Notfallpläne verfügen, verdeutlicht eine eklatante Diskrepanz zwischen wahrgenommener und tatsächlicher Vorbereitung. Altsysteme tragen weiter zu Schwachstellen bei, da 50 Prozent der Unternehmen Projekte zur digitalen Transformation aufgrund von Cyberkriegsrisiken ausgesetzt haben. Angriffe auf die Lieferkette sind eine weitere wachsende Bedrohung, bei der Schwachstellen in Lieferantennetzwerken ausgenutzt werden, um ganze Systeme zu infiltrieren, was sich auf Branchen auswirkt, die auf globale Lieferketten angewiesen sind. Die wachsende Bedrohungslandschaft Deutschland wird zunehmend von staatlich geförderten Angriffen ins Visier genommen, wobei Russland und China als Hauptbedrohungen gelten. Fast die Hälfte (48 %) der deutschen Unternehmen sieht in Russland das größere Risiko, und 50 Prozent haben als Reaktion darauf wichtige digitale Initiativen verschoben. Dennoch fehlt es vielen Unternehmen an umfassenden Strategien, denn nur 46 Prozent verfügen über einen Notfallplan für den Cyberkrieg. Cyberangriffe auf kritische Infrastrukturen führen bereits zu Betriebsunterbrechungen, wirtschaftlichen Verlusten und Risiken für die öffentliche Sicherheit. Über die unmittelbaren Auswirkungen hinaus stellen sie eine langfristige Bedrohung für die nationale Sicherheit und die wirtschaftliche Stabilität dar. Für Unternehmen können die finanziellen und rufschädigenden Schäden schwerwiegend sein, wobei die Wiederherstellung oft langwierig und kostspielig ist. Fazit Organisationen sind heute mit einer überwältigenden Menge an verwundbaren Assets in ihrer Umgebung konfrontiert. Da ständig neue Assets eingesetzt werden, um Wachstum, Effizienz und Innovation zu fördern, vergrößert sich die Angriffsfläche des Unternehmens und setzt Organisationen erhöhten Risiken durch staatlich geförderte Cyber-Bedrohungen aus. Um diese Risiken zu mindern, ist es unerlässlich, Schwachstellen zu konsolidieren und sich auf die Behebung derjenigen zu konzentrieren, die am ehesten ausgenutzt werden könnten. Plattformen wie Armis Centrix™ nutzen Funktionen zur Erkennung von Assets und bieten eine einheitliche Ansicht aller Assets, einschließlich der IT-, Cloud-, OT- und IoMT-Geräte des Unternehmens. Durch die Kombination traditioneller Schwachstellendaten mit KI-gestützter Intelligenz und Echtzeit-Analyse des Netzwerkverkehrs ermöglichen diese Plattformen Unternehmen eine effektive Sicherung und Verwaltung ihrer Umgebungen. Die proaktive Verwaltung von Schwachstellen und Risiken ist der Schlüssel zur Sicherung von Systemen – Unternehmen können es sich nicht leisten, auf eine reaktive Erkennung zu warten. Stattdessen müssen sie intelligente Systeme wie KI nutzen, um Lücken in der Angriffsfläche zu schließen und es Angreifern erheblich zu erschweren, erfolgreich zu sein. Über Armis Armis, das Asset-Intelligence-Unternehmen für Cybersicherheit, schützt die gesamte Angriffsfläche und verwaltet das Cyber-Risiko des Unternehmens in Echtzeit. In einer sich schnell entwickelnden, grenzenlosen Welt stellt Armis sicher, dass Unternehmen alle kritischen Assets kontinuierlich sehen, schützen und verwalten. Passende Artikel zum Thema Lesen Sie den ganzen Artikel

0 notes

Photo

Cyber-Angriffe bis es mal knallt

Auch Cyberwar ist Krieg

Nach dem Abschuss einer amerikanischen Global-Hawk-Drohne über dem Iran, soll das Pentagon als Reaktion einen militärischen Schlag vorbereitet haben. Diesen hatte Donald Trump angeblich in letzter Minute abgebrochen, weil dadurch Menschen getötet werden könnten.

Stattdessen haben die US-Militärs mit einem Cyberangriff Computersysteme einer "iranische Geheimdienstgruppe", die für die dem Iran zugeschriebenen Angriffe auf Öltanker verantwortlich gewesen sein sollen angegriffen. Die New York Times berichtet, dassi der Angriff erfolgreich gewesen sei und "eine Datenbank zumindest zeitweise lahmgelegt wurde".

Aber vielleicht sind die Angriffe auch gescheitert? Bleibt die Wahrheit schon bei "normalen Kriegshandlungen" auf der Strecke, so gibt es im Cyberwar überhaupt keine Gewissheit zu Information von den Beteiligten.

Ist Cyberwar deswegen harmlos?

Keineswegs - im Gegenteil, gerade das verdeckte Handeln im Netz

erschwert die Prüfung von Aussagen der Beteiligten,

gibt Tritbrettfahrern Möglichkeiten andere militärische Reaktionen zu provozieren,

kann durchaus für viele Menschen tödlich sein, wenn wir an Angriffe auf Gesundheitsdaten von Krankenhäuser, Elektrizitätswerke, die Verkehrsinfrastruktur (Ampelanlagen), ... denken,

kann militärische Gegenschläge provozieren, denn, z.B. die USA haben einen Cyberangriff als kriegerischen Akt definiert, der nicht nur einen Gegenschlag gegen Computersysteme, sondern letztlich mit allen anderen Waffen, einschließlich Nuklearwaffen, legitimieren würde.

Das oben genannte Beispiel zeigt aber noch etwas anderes: Während bei einem Angriff mit z.B. einem Marschflugkörper demonstriert wird, dass man solche besitzt und wiederholt damit zuschlagen könnte (begrenzt nur duch die wirtschaftliche Potenz diese herzustellen), verliert der Cyber-Angreifer mit dem Angriff diesen Slot, sei es eine Zero-Day-Sicherheitslücke oder die IP-Adressen der genutzten Angriffsbots.

So konnte der iranische Informations- und Kommunikationsminister Mohammad Javad Azari Jahrom nach dem (angeblichen) Angriffi sagen: "Sie haben es mit aller Kraft versucht, aber haben keinen erfolgreichen Angriff ausgeführt." Letztes Jahr habe man bereits 33 Millionen Angriffe durch die nationale Firewall abgewehrt.

Diese Aussage zeigt die Problematik von Cyberangriffen - und zwar egal ob diese stattgefunden haben oder nicht. Das erinnert an den Blackout, der im Frührjahr in Venezuela geschehen war. Er kann, wie Telepolis berichtet, Folge einer Panne, einer Sabotage oder eines Cyberangriffs gewesen sein.

Es gibt einige "Cyberwaffen", die gerade durch ihre Anwendung Verbreitung auch in den Händen von Hackern gefunden haben. Das sind z.B. die Ransomware NotPetya und WannaCry. Aber auch der Angriff der US-Geheimdienste mit Stuxnet auf die iranischen Uranzentrifugen wurde nur deshalb bekant, weil Stuxnet auch in anderen Ländern Steuerungssysteme beschädigte.

Mehr dazu bei https://www.heise.de/tp/features/USA-Iran-Vermeiden-Cyberangriffe-zur-Vermeidung-von-Militaerschlaegen-Kriege-4544258.html

und https://www.aktion-freiheitstattangst.org/de/articles/7030-20191002-cyber-angriffe-bis-es-mal-knallt.htm

1 note

·

View note

Text

Sicherheitsberater Bolton will den Nationalen Sicherheitsrat umbauen

Neuer Beitrag veröffentlicht bei https://melby.de/sicherheitsberater-bolton-will-den-nationalen-sicherheitsrat-umbauen/

Sicherheitsberater Bolton will den Nationalen Sicherheitsrat umbauen

John Bolton unterstützt Trumps aggressive Politik. Bild: Gage Skidmore/CC BY-SA-2.0

So soll der Posten des Cyberkoordinators gestrichen werden, was darauf hindeuten könnte, dass Cybersicherheit an Bedeutung verliert und Bolton auch im Cyberbereich auf militärische Drohungen setzt

Mit John Bolton, einem Politiker aus dem Kalten Krieg, der unter George W. Bush massiv die aggressive Neocon-Politik einer amerikanischen Dominanz vertreten hat, hat sich der Baumogul Donald Trump einen rückwärts gewandten Sicherheitsberater ins Haus geholt. Das wird nicht nur ein Irrtum sein, schließlich ist Trump selbst weniger dem digitalen Zeitalter aufgeschlossen, sondern ein Fan der materiellen Gewalt und der physisch gebauten Infrastruktur, was sich auch an seiner Forderung nach einer wirklichen Mauer an der Grenze zu Mexiko ablesen lässt.

Zwar waren schon während der Präsidentschaft von Bill Clinton die digitalen Bedrohungen beschworen worden und haben dazu geführt, dass auch militärisch digital aufgerüstet wurde. Lange jedoch blieb die Cybersicherheit ein Stiefkind, zu sehr waren Militär und Politik noch in den Vorstellungen konventioneller Machtdemonstration und Kriegsführung verhaftet. Erst Barack Obama machte Cybersicherheit zu einer Priorität, während seiner Präsidentschaft wurde im Pentagon das Cyberkommando mit einer offensiven Ausrichtung aufgebaut und mit Stuxnet ein erster Cyberangriff ausgeführt.

Donald Trump hatte zwar das Cyberkommando in der Pentagon-Hierarchie weiter verstärkt und im Nationalen Sicherheitsrat einen Cyberkoordinator verankert, aber Bolton scheint nun zu versuchen, wie Politico mit Verweis auf Quellen aus dem Weißen Haus berichtet, die Bedeutung der Cybersicherheit für die US-Regierung wieder herunterzufahren und die Stellung des von Obama eingesetzten Cyberkoordinators abzuwerten, der mit seinem Team die Cyberstrategie der Regierung von der Sicherung der Wahlen über die Verschlüsselungspolitik bis zum Cyberwar auch unter Einbezug der Wirtschaft bündelt.

Er hatte zwar schon mal gefordert, dass die USA scharf auf Cyberangriffe aus China, Russland oder Iran zurückschlagen und eine digitale Abschreckung nach dem Vorbilder der nuklearen aufbauen sollen, aber das hatte weniger mit einer digitalen Strategie zu tun als mit der Forderung, überlegene Gewalt auszuspielen, um amerikanische Konkurrenz mit allen Mitteln klein zu halten. So schlug er im Februar vor, als er noch nicht Sicherheitsberater war, gegen Russland bei einem erneuten Vorfall nicht nur mit Sanktionen, sondern mit einer Cyberkampagne zurückzuschlagen, die „entschieden unverhältnismäßig“ sein müsse. Russland oder ein anderer Staat müsse lernen, „dass die ihnen entstehenden Kosten von künftigen Cyberangriffen gegen die USA so hoch sind, dass sie einfach ihre Cyberwarpläne ihren Computerspeichern ablegen, um elektronischen Staub zu sammeln“.

Neocon-Haudrauf-Taktik ohne langfristige Pläne

Bolton ist bekannt für seine aggressive Haudrauf-Taktik zur Lösung von Konflikten. Diese Neocon-Haltung stand auch schon hinter dem Irak-Krieg von George W. Bush. Damals meinte man, der Krieg wäre schnell und billig zu gewinnen (Peanuts) und ein von den Amerikanern befreiter Irak würde auch die anderen autoritären Staaten wie ein Kartenhaus zusammenbrechen und in US-freundliche Demokratien umwandeln. Pläne und Strategien für die Zeit nach dem Regime Change gab es nicht. Ähnlich hatte Bolton auch jetzt wieder im letzten Sommer für einen Ausstieg aus dem Atomabkommen mit scharfen Sanktionen und der Unterstützung von Oppositionellen und Minderheiten sowie für einen Präventivschlag gegen Nordkorea im Februar geworben. Bolton war unter Bush auch beim Ausstieg der USA aus dem ABM-Vertrag 2002 maßgeblich beteiligt, was entscheidend zur Eskalation der Krise mit Russland beigetragen hat, und er förderte die Ablehnung des Internationalen Gerichtshofs.

Überlegungen, wie sich nachweisen lässt, wer einen Cyberangreifer ausgeführt hat, finden sich bei Bolton bezeichnenderweise nicht. Sonderlich am Schutz der amerikanischen Cyberinfrastruktur liegt ihm offenbar auch nichts. Nach Informationen von Politico strebt Bolton an, den Posten des Cyberkoordinators abzuschaffen und die Aufgabe bei der geplanten Umorganisation des Nationalen Sicherheitsrats (NSC) niedriger anzusetzen. Megan Stifel, eine frühere NSC-Direktorin für internationale Cyberpolitik, warnt, die Abschaffung könne anderen Staaten den Hinweis geben, dass Cybersicherheit kein wichtiges Thema der nationalen Sicherheit mehr ist. Das wäre seltsam ausgerechnet in einer Zeit, in der ständig die Rede davon ist, dass die nationale Infrastruktur von den Wahlsystemen bis zum Stromnetz gefährdet sei und Cyberspionage oder auch einfach nur Cyberkriminalität zunehmen sollen.

Gut möglich, dass Bolton nur die Gelegenheit nutzen will, um seine Macht auszubauen, da der Cybersecurity-Koordinator Rob Joyce, der unter Trump etwa mit den WannaCry- und NotPetya-Angriffen zu tun hatte, heute beendet und wieder zur NSA zurückkehrt. Grund soll sein, dass er von Boltons Verständnis der Cyberpolitik frustriert worden sei. So hatte Bolton, als er seinen neuen Job antrat, gleich den Cyberexperten Tom Bossert, den Leiter der Cybersecurity im Weißen Haus, damit der Chef von Joyce, und zuständig für den Heimatschutz gefeuert. Angenommen wird, dass Joyce und Bossert mit dafür verantwortlich waren, dass Donald Trump nach langem Zögern auf die angeblichen russischen Angriffe und die Einmischung in die Wahlen dann doch scharf mit neuen Sanktionen reagierte.

Die Vermutung ist, dass für Bolton Cybersecurity nicht besonders wichtig ist und dass damit dem militärischen Cyberkommando mehr Bedeutung zukommen könnte. Das würde zum Profil des Neocon-Politikers passen, für den militärische Drohungen und Lösungen mit zu den ersten Mitteln der Politik zählen. (Florian Rötzer)

Telepolis heise online Quelle

قالب وردپرس

0 notes

Text

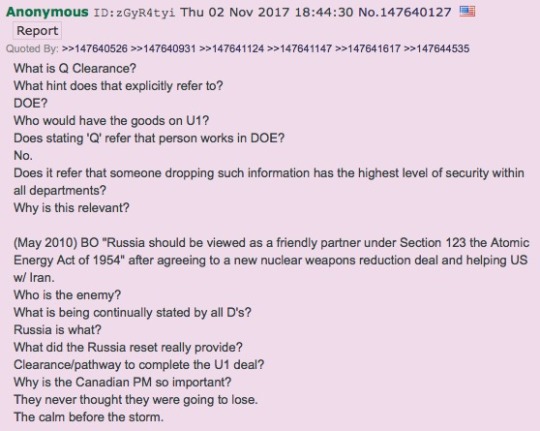

02.11.2017 // Post 47

342 Was ist Q-Freigabe? 343 Auf welchen Hinweis bezieht sich das explizit? 344 DOE? 345 Warum ist das relevant? 346 Wer hätte die Waren auf U1? 347 Bedeutet die Angabe "Q", dass diese Person in DOE arbeitet? 348 Nein. 349 Bedeutet dies, dass jemand, der solche Informationen löscht, in allen Abteilungen das höchste Sicherheitsniveau hat? 350 (Mai 2010) BO "Russland sollte nach Paragraph 123 des Atomgesetzes von 1954 als ein freundlicher Partner betrachtet werden", nachdem es sich auf ein neues Atomwaffenminderungsabkommen geeinigt und den USA mit dem Iran geholfen hatte. Wer ist der Feind? 351 Was wird ständig von allen D's gesagt? 352 Russland ist was? 353 Was hat der Russland-Reset wirklich geleistet? 354 Clearance / Weg zum Abschluss des U1-Deals? 355 Warum ist der kanadische Ministerpräsident so wichtig? 356 Sie haben nie gedacht, dass sie verlieren würden. 357 Die Ruhe vor dem Sturm

342 Sicherheitsabfertigung des US Department of Energy (DOE), die in etwa vergleichbar ist mit einer streng geheimen Abfertigung des United States Department of Defense mit Sensitive Compartmentalized Information Access (TS-SCI). Es ist die permissivste Genehmigung, die von der Regierung der Vereinigten Staaten gewährt wird und als einziges Mittel für den Zugang zu den großen Abteilungen Geheim- und Geheime Eingeschränkte Daten und DOE- "Sicherheitsbereiche" dient.

Ermöglicht den Zugriff auf klassifizierte Informationen bis hin zu TOP SECRET-Daten mit der speziellen Bezeichnung: Eingeschränkte Daten (TS // RD) und spezielle Q-Freigegebene "Sicherheitsbereiche" wie das Weiße Haus, das Pentagon, die Kongresshalle und die Oberster Gerichtshof der Vereinigten Staaten Federal Government. Diese Ebene der Genehmigung wird neben L Clearance gewährt. Diese Ebene der Genehmigung wird auch speziell nur sehr wenige Regierungsmitglieder, wie der derzeitige Präsident der Vereinigten Staaten, der Verteidigungsminister, der Minister für Heimatschutz, alle vier und Fünf-Sterne-Generäle und Admirale im US-Militär und alle ehemaligen Präsidenten der Vereinigten Staaten.

Es ist auch ein Roman von Peter Benchley (1986) im Weißen Haus von Johnson. Benchley war Sprecher während LBJ Adminstration. Roman erzählt die Geschichte eines WH-Insiders, dessen Einfluss sich zu einem Wissen über nukleare "Q-Clearance" -Info steigert und von einer ausländischen "Honigfalle" -Operation ins Visier genommen wird. Protagonist (anscheinend habe ich das Buch noch nicht gelesen - es ist vergriffen) dreht den Spieß um.

343 Clearance bezieht sich ausdrücklich auf nukleare Informationen. Denen, die Zugang hatten, waren die U1-Bewegungen und die nukleare Aktivität von NK & IRAN bewusst

344 Energiebehörde

345 Kompartimentierung von Informationen. Spezifikation ist notwendig, Genauigkeit ist wichtig.

346 Das DOE würde die Laboratorien kontrollieren, die den Uranvorrat kontrollieren. Wer den Transfer wollte, musste das DOE durchlaufen, einschließlich Personen mit Q-Clearance

347 Implikation ist ja

348 Q clearance in der Tat ... anfragen Group ist eine Elite Hacking Cyber Security Einheit mit der NSA. Mit dieser Gruppe trojanischer Pferde bleibt kein Stein mehr. Alles ist ihnen ausgesetzt, da sie die beschreibende Erzählung definieren, die den Black Hat-Gemeinschaften gegeben wird. Diese Super-Secret-Gruppe wurde aufgedeckt, da sie auch an COINTEL-Operationen für die NSA beteiligt ist und in Industriekreisen als "Q-Group" bekannt ist.

https://nytimes.com/2017/11/12/us/nasa-shadow-brokers.html

https://archive.fo/iiUU8

"TheShadowBrokers möchte sehen, dass Sie Erfolg haben", sagte der Beitrag und wandte sich an Mr. Trump. "TheShadowBrokers will, dass Amerika wieder großartig wird."

Q Patriot könnte ein NSA-Insider sein, der als Agent innerhalb der Shadow-Brokers-Gruppe fungiert.

349 Nicht unbedingt. Diejenigen mit Q-Freigaben können nicht auf Informationen außerhalb ihrer Abteilung zugreifen, ohne dass sie dies wissen müssen. Es ist äquivalent ist TS / SCI, die immer noch "wissen müssen"

Ja .

Angenommen, Q steht auf AF1 - hat das Bild mit AF1 im Titel gepostet

350 Die Obama-Regierung schien kein Land als "Feinde" zu sehen. Die vagen "Terroristen" oder "Extremisten" waren die "Feinde".

Jetzt hat sich die Erzählung verschoben - Demokraten drängen auf die Erzählung, dass Russland unser Todfeind ist; Russland für HRC-Verlust verantwortlich machen. Russland ist jetzt nützlicher als Sündenbock für die Fingerzeige der Demokraten.

Obama, Clintons und Bushs haben alle Verbindungen zu den echten Terroristen, und alle drei (nicht auf diese drei beschränkt) sind verantwortlich für die Bewaffnung, Finanzierung, die Bereitstellung von Intel, etc., alle Verrätereien in Bezug auf die Verkleidung der Terroristen. Daher sind sie sogar nach ihren Erzählungen der Feind. Soweit diejenigen, die beauftragt wurden, die USA zu schützen und zu verteidigen, nutzten sie diese Macht, um Verrat und Spionage zu begehen. Das sollte ein weitaus schlimmerer Fall von Verrat sein, der eine viel härtere Strafe erfordert als die unter ihnen. Diejenigen, die sich verteidigen und beschützen, übergaben uns wissentlich an den Feind, am allerwenigsten, zumindest im Leben, im Gefängnis, mit allen Geldmitteln und Vermögenswerten, die den Amerikanern als Vergeltung für ihren Diebstahl übergeben wurden.

351 - Russland ist eine feindliche Macht

- Russland hat den DNC-Server gehackt;

- Russland und Trump sind in Absprache;

- Russland hat die Präsidentschaftswahl beeinflusst

"Russland hat sich bei unserer Wahl INTERESSIERT." Konsequente, ad-nauuse Verwendung des Wortes "gestört".

352 Gefährlich, unser Feind, Cyberangriffe verübend, die an unseren Wahlen beteiligt sind

Konkurrenz für die USA als globale Supermacht.

Russland ist seit über siebzig Jahren der wahrgenommene Erzrivale und reine Erzfeind der Vereinigten Staaten, was bedeutet, dass praktisch jede Altersgruppe in Amerika im Allgemeinen die gleichen Dinge über Russland glaubt.

- Auf der anderen Seite lehnt Putin den NWO (Global Government Plan der Kabalen) ab und fördert die nationale Souveränität. Zwei Dinge gemeinsam mit DJT

- Positioniert als Energiesupermacht (Gas, Öl, Uran) siehe 2012 Buch 'Der kältere Krieg'. Putin hat auch die Wiederbelebung des christlichen Glaubens in Russland unterstützt und betont oft seine Bedeutung für eine moralische und nachhaltige Gesellschaft.

353 -Hillary Clinton als SOS-Zugang auf einer anderen Ebene

-Die Clintons, sie erhalten ihre Spenden und Sprechgebühren in Millionenhöhe. Die Russen erhalten Zugang zu fortgeschrittener US-Technologie. Die Tech-Unternehmen [die am Reset teilgenommen haben, einschließlich Cisco, Intel, Microsoft] erhalten einen besonderen Zugang zum russischen Markt und den Arbeitskräften.

http://nypost.com/2016/07/31/report-raises-questions-about-clinton-cash-from-russians-during-reset/

Die Rücksetzung von Russland lieferte eine Freigabe / einen Weg zum U1-Deal für die Clintons und andere.

354 Ja.

355 Der kanadische PM ist wichtig, denn wenn das U1-Material durch Kanada gegangen wäre, hätte er darauf aufmerksam gemacht werden müssen. PM von 2006 - 2015 war Stephen Harper (geb. 1959). Von 2015 bis heute Justin Trudeau (geb. 1971)

356 Sie dachten, sie würden alle damit durchkommen. Aber dann hat Trump gewonnen.

357 Und jetzt kommt der Sturm für sie ...

Zusammenfassung Sehen Sie sich Q Clearance an, explizit für DOE. Jemand hat die Waren auf Uranium 1. Das Angeben von "Q" bezieht sich nicht darauf, dass diese Person in DOE arbeitet. Es besagt, dass jemand, der solche Informationen löscht, in allen Abteilungen das höchste Sicherheitsniveau hat.

Obama: "Russland sollte als ein freundlicher Partner gemäß § 123 des Atomgesetzes von 1954 betrachtet werden", nachdem er sich auf ein neues Atomwaffenminderungsabkommen geeinigt und den USA mit dem Iran geholfen hatte. Es gibt einen Feind. Sehen Sie, was von allen Demokraten immer wieder gesagt wird. Der Russland-Reset lieferte eine Freigabe / einen Weg, um den Uranium-1-Deal abzuschließen.

Der kanadische Premierminister ist so wichtig. Sie haben nie gedacht, dass sie verlieren würden.

0 notes

Text

Fußnoten zum Donnerstag

LePenseur:"von Fragolin Nach dem kompletten Flop des „Kaufhaus Österreich“, einer typisch verpfuschten Online-Plattform für regionale Händler, die zwar gut funktionieren, wenn böse profitgierige ausbeuterische private Unternehmer so etwas auf die Beine stellen, weil der Drang nach Gewinn eben stark ist, während die von Freunderln, deren mangelnde Kompetenz sich umgekehrt proportional zu den Kosten verhält, für die Politk zusammengestümperter Pfusch der Lächerlichkeit preisgibt, floppte jetzt auch die mit der heißen Nadel zusammengestrickte Online-Anmeldung zu den Massentestungen für Lehrer. Der Server brach in kurzer Zeit zusammen, wie beim „Kaufhaus“ wurden falsche Daten preisgegeben, Mailadressen vertauscht und öffentlich sichtbar gemacht, falsche Anmeldeorte bestätigt und mehr der Kompetenz der teuren Freunderl entsprechende Fehlfunktionen. Aber das Ministerium unseres grünen Gesundheitswuschels hat schnell eine Erklärung parat: ein übler Cyberangriff wars! Wahrscheinlich der Putin oder vielleicht auch der Bhakdi. Denn an der eigenen Unfähigkeit kann es niemals nich liegen... *** Heute eine super Idee vom Nuhr gehört: Warum in Berlin nicht eine große Impfstraße im Görli einrichten? Da man für die Massenimpfungen ja jeden brauchen kann, der weiß, wie man spritzt, findet man da genügend Fachleute. *** Die inzwischen weit an den linksextremen Rand gerutschte Postille „Standard“ ist empört und das linksradikale Forum rastet geradezu aus, weil im Nationalrat eine katholische Veranstaltung des ÖVP-Klubs stattfinden soll. Kann man jetzt zu stehen, wie man will; ich halte das in einem säkularen Staat für entbehrlich. Aber der linke Rand tobt regelrecht und wird vom rosaroten Kampfblatt brav gefüttert, wenn dort vom „politischen Katholizismus“ geschwafelt wird. Ich halte den Vergleich mit einem „politischen Islam“ eines Möchtegern-Khalifen Erdogan oder der Mullahs im Iran für vollkommen neben der Spur. Die katholische Jungschar hat nicht viel mit dem IS oder mit Boko Haram zu tun. Aber noch verlogener an dem ganzen Gebrüll der Linken ist, dass sie zwar die Verbindung von Politik und Religion begeifern, wenn es sich um eine christliche Religion handelt, aber nicht nur kein Problem damit haben, wenn der Bundespräsident in der Hofburg das muslimische Fastenbrechen feiert, sondern dies sogar noch als besonders tolerant und begrüßenswert bejubeln. Es lebe die Heuchelei, die Königsdisziplin linker Empörung. http://dlvr.it/RmvDyX "

0 notes

Link

US-Bericht zu #Hackern Angeblich steckt #Russland hinter #Katar-Krise Die arabischen Staaten boykottieren Katar wegen des außenpolitischen Kurses des #Emirats. Doch die Entscheidung soll auf falschen Nachrichten beruhen, behauptet Katars Regierung. US-Medien zufolge steckt #Russland hinter diesen "Fake News". Einem US-Medienbericht zufolge soll die diplomatische Krise mit Katar auf eine von russischen #Hackern initiierte Fehlinformationskampagne zurückgehen. Der US-Sender CNN berichtete unter Berufung auf US-Geheimdienstmitarbeiter, russische Hacker hätten eine "Fake News"-Geschichte bei der staatlichen Nachrichtenagentur Katars platziert, die Saudi-Arabien und andere Staaten zum Abbruch der diplomatischen Beziehungen mit Katar veranlasst habe. Demnach reisten Experten der US-Bundespolizei FBI Ende Mai nach Katar, um den mutmaßlichen Cyberangriff zu untersuchen. Saudi-Arabien habe die gegen Katar verhängte diplomatische und wirtschaftliche Blockade dann teilweise mit dem falschen Bericht begründet. Saudi-Arabien und seine Verbündeten Bahrain, Ägypten und die Vereinigten Arabischen Emirate hatten am Montag die diplomatischen Beziehungen zu Katar überraschend gekappt. Begründet wurde dies unter anderem mit Verbindungen Dohas zu "Terrororganisationen". Jordanien und Mauretanien schlossen sich inzwischen dem Boykott Katars an. Jordanien kündigte unter anderem an, die Lizenzen für den Ableger des katarischen Nachrichtensenders Al-Dschasira in Amman zu entziehen. Will Moskau Beziehungen vergiften? Laut CNN gab die Regierung Katars an, dass der Medienbericht vom 23. Mai falsche Informationen hinsichtlich der katarischen Führung beinhaltete, die dem Iran und Israel gegenüber freundlich schienen. Überdies soll in dem Bericht in Frage gestellt worden sein, ob sich Trump im Amt halten könne. Katars Außenminister Scheich Mohammed Bin Abdulrahman Al Thani sagte CNN, das FBI habe den Hackerangriff und die "Fake News"-Geschichte bestätigt. "Was auch immer an Vorwürfen laut geworden ist, alles basiert auf Fehlinformationen", sagte er dem US-Sender. Sollten sich die Vorwürfe gegen Russland bestätigen, würde dies auf russische Bemühungen zur Untergrabung der US-Außenpolitik hinweisen. Den US-Ermittlern zufolge wollte Russland mit dem Hackerangriff Spannungen zwischen den USA und ihren Verbündeten schüren. Die US-Geheimdienste waren bereits vergangenes Jahr zu dem Schluss gelangt, dass Russland hinter Hackerangriffen während des US-Wahlkampfs steckt. Trump rudert zurück Womöglich auch vor dem Hintergrund dieser Entwicklungen leitete US-Präsident Donald Trump einen Kurswechsel in der Krise mit Katar ein. In dem Streit mehrerer arabischer Länder mit dem Golf-Emirat bemühte sich Trump überraschend um eine Einigung. In einem Telefonat mit dem saudi-arabischen König Salman habe Trump am Abend die Notwendigkeit der Einheit der Golfstaaten betont, teilte das Weiße Haus mit. Wenige Stunden zuvor hatte Trump den Boykott Katars noch gelobt. Trump und König Salman sprachen laut Weißem Haus darüber, dass die Finanzierung von Terrororganisationen und die Förderung des Extremismus durch alle Nationen in der Region verhindert werden müsse. Trump bekräftigte demnach, dass ein einheitlicher Golfkooperationsrat unabdingbar für die Bekämpfung des Terrorismus und die Förderung regionaler Stabilität sei. Kurz zuvor hatte Trump den Boykott Katars durch mehrere Nachbarländer noch als positives Resultat seiner Nahost-Politik beschrieben. Es sei "so gut zu sehen", dass sein kürzlicher Besuch in Saudi-Arabien "sich bereits auszahlt", schrieb Trump auf Twitter. Die Krise um Katar könnte weitreichende Folgen im gesamten Nahen Osten haben und sich auch auf westliche Interessen auswirken. In dem Golf-Emirat befindet sich die größte US-Militärbasis im Nahen Osten. Sie gilt als bedeutend für den US-geführten Kampf gegen die Dschihadistenmiliz Islamischer Staat.

0 notes