#jakob junis

Explore tagged Tumblr posts

Text

Photo Day con mucho flow. (x)

14 notes

·

View notes

Text

Jakob Junis takes 47. Last worn by Frankie Montas earlier this month, who he was traded for.

0 notes

Text

offseason time (for real now)!

my early thoughts:

hoffman should come back. I'd say 2 years and 10 to 20 million.

turnbull I would like to have back as andrew painter insurance/long relief, but I would understand if he wanted a better chance to start full-time elsewhere.

estevez I don't care.

One name I think is worth looking into if turnbull doesn't come back is jakob junis - I got to see him a few times after he got traded to the reds and he did pretty well both as a starter and out of the pen.

As much as I would love to sell my soul and go all-in for juan soto I know in my heart of hearts he probably stays a yankee.

Another thing that I might have also said here last offseason is that I'd like to kick the tires on shintaro fujinami - definitely a caleb cotham project, but you can't really teach 98 mph gas - I'd try to get him on a minors deal with a spring training invite.

Alec bohm probably stays since he's still pretty cheap but I think aidan miller is on track to replace him.

Would perhaps like to see a shakeup at catcher and in the outfield - definitely marchan as the backup over stubbs (can rest JT without actively throwing), possibly consider trading marsh (much as i love him) or rojas?

oh yeah also hays can GTFO - I think wilson, kody, sosa, marchan is a fine enough bench?

I will definitely have more thoughts on this in the coming weeks and months - we will have to see what happens

Edit: braves declined option on travis d'arnaud, there's another option at catcher - won't set the world on fire but better than stubbs and more proven in MLB than any of our other catching depth

2 notes

·

View notes

Text

14. Juni 2023

Da hängt immer die Einkaufstasche dran

Es klopft an der Wohnungstür. Ein Schornsteinfeger möchte verschiedene Dinge ausmessen für den bevorstehenden Austausch der Gastherme in der Küche. Die neue Brennwerttherme soll sparsamer sein und sich “falls erforderlich” mit einem Gemisch aus 20% Wasserstoff und 80% Gas betreiben lassen. “Außerdem müsste die alte nach dreißig Jahren sowieso ausgetauscht werden”, hat mein Vermieter letzte Woche gesagt, “und davon sind achtundzwanzig schon um.” Drei Jahre vor dem Einbau bin ich eingezogen. Damals wurde die Wohnung noch nicht mit Gas geheizt, sondern mit Briketts.

Ich nutze die Gelegenheit, den Schornsteinfeger zu fragen, warum in meiner Küche unter der Decke ein Loch ist. Im Loch herrscht immer ein Luftzug. Das weiß ich, weil sich die Spinnweben darin bewegen.

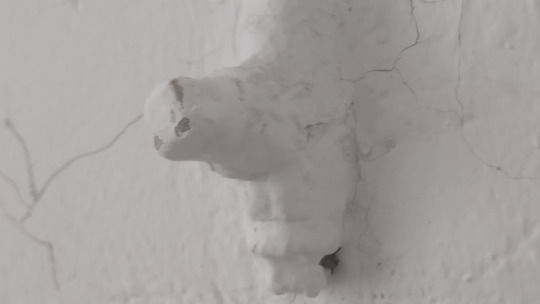

Links oben das 15 x 20 cm große Loch, rechts das von der Gastherme zum Kamin führende Abgasrohr und der Rand der Gastherme. Unten ein Ding, von dem gleich noch die Rede sein wird.

So sieht es aus der Nähe aus. (Von der obersten Stufe meiner längsten Leiter aus fotografiert. Noch näher komme ich nicht dran, was einer der Gründe für die Ungeputztheit dieser Stelle ist.)

“Das ist ein Wrasenabzug”, sagt der Schornsteinfeger. Die ursprünglich in diesen Küchen eingebauten Kochmaschinen hatten statt Herdplatten metallene Ofenringe, die man zum Kochen herausnahm. Wenn man dann den Topf vom Feuer hob, rauchte es aus diesem Loch heraus. Damit dieser Rauch aus der Küche abziehen kann, gibt es für alle Küchen einen gemeinsamen Schacht (nicht derselbe wie der eigentliche Kamin). Ich könne das Loch zumauern, wenn ich keine Verwendung dafür hätte. Technisch gesehen sei es nicht mehr nötig.

Ich frage den Schornsteinfeger, was das andere Ding ist, das man auf meinem Foto am unteren Rand sieht. Eine alte Gasleitung?

Denn 1991, im Jahr vor meinem Einzug in diese Wohnung, lebte ich in einer WG in Berlin-Moabit, an deren Küchenwand es das gleiche Dings gab. Eines Tages fragte mein Mitbewohner Peter: “Wozu ist eigentlich dieses Dings da?”, und mein Mitbewohner Jakob wusste es: “Da hängt immer die Einkaufstasche dran!” Das war einerseits richtig. Andererseits hatte man wahrscheinlich nicht ein Dings an der Küchenwand angebracht, nur damit wir neunzig Jahre später unsere Einkaufstasche dran aufhängen konnten.

Der Schornsteinfeger bestätigt, dass es sich um eine alte Gasleitung handelt. “An der Stelle war ziemlich sicher eine Gasleuchte. Die Wohnungen hatten ja damals noch keinen Strom.”

Ungefähr so muss das ausgesehen haben:

Küche und Stube in der Badstr. 44, Berlin, 1915/1916. Quelle: digital.zlb.de/viewer/image/34713152_1915_1916/89/LOG_0009/ (Public Domain).

Rechts oben neben der Gasleuchte ist auch hier der Wrasenabzug, allerdings kann man hier eine Klappe erahnen, mit der er sich schließen lässt. Das ist heiztechnisch sicher sinnvoll, sonst zieht durch dieses Loch die warme Luft ab. Da es in meiner Küche seit der unstatthaften Entfernung des Beistellherds im Jahr 1994 keinen Rauch erzeugenden Ofen mehr gibt, könnte ich es jetzt wirklich mal schließen.

(Kathrin Passig)

#Kathrin Passig#Gastherme#Brennwerttherme#Wrasenabzug#Gasleitung#Gasleuchte#Gas#Küche#Haustechnik#best of#Licht

12 notes

·

View notes

Text

Cyber-Attacken: Sparkassenkundschaft + „die Funktionsfähigkeit des Finanzsystems“ gefährdet – „IKT-Risiken gründlich und umfassend“ bewältigen! Von Joachim Jakobs T-Online erinnert an einen Angriff des Chaos Computer Clubs (CCC) auf die Hamburger Sparkasse. Der fand vor 40 Jahren – am 17. November 1984 – statt. Nicht übers Internet. Das steckte damals noch in den Kinderschuhen. Die Technik damals hieß „Bildschirmtext“ – Wikipedia erklärt: „Bildschirmtext (kurz Btx oder BTX; in der Schweiz Videotex) war ein interaktiver Onlinedienst. Er kombinierte Funktionen des Telefons und des Fernsehgeräts zu einem Kommunikationsmittel.“ Bild: Wikipedia Die Angreifer Wau Holland und Steffen Wernéry hätten ein Programm geschrieben, „das immer wieder eine kostenpflichtige Animation auf den Bildschirmen aufgerufen hat – für jeweils 9,97 Mark. Zuvor hatten sich die beiden die Zugangskennung der Hamburger Sparkasse (Haspa) zum Btx-System verschafft, sodass sie die Bezahl-Seiten des CCC auf Kosten der Bank ansteuern konnten.“ Auf diese Weise hätten Holland und Wernéry 135.000 Mark einnehmen können – wenn sie kriminelle Absichten gehabt hätten. Hatten sie aber nicht – sie wollten auf Sicherheitslücken aufmerksam machen und schafften es mit dieser Aktion ins Heute Journal des ZDF. Das ließ Benno Schölermann, damals Vorstand der Haspa zu Wort kommen: "Ganz ehrlich, wir hätten so etwas nicht für möglich gehalten. Wir hatten die Garantie der Post, dass unsere Zugriffsmittel zum Bildschirmtext geheim sind". Bis heute scheint die Verwunderung der Sparkassen über die eigene Verwundbarkeit anzuhalten – jedenfalls drängt sich dieser Eindruck auf, wenn man die Schlagzeilen verfolgt: „Kein Bargeld am Automaten: Technische Fusion legt Sparkassen-Dienste lahm“, „Hackerangriff 2024: Bankkonten von Kunden der Sparkasse und der Deutschen Kreditbank AG (DKB AG) geplündert“. „Phishing-Betrug: Sparkasse warnt ihre Kunden vor dreister Masche“ -- hieß es im Juni. Und im November 2024 nochmal: „Sparkasse warnt vor neuer Betrugsmasche: Leere Geldkonten drohen“. Das könnte mit Löchern und Lücken zu tun haben – die Sparkassenorganisation schockiert durch Ehrlichkeit darüber, was Sicherheitsexpertertinnen „in Unternehmen immer wieder aufspüren: IT-Systeme mit fehlenden oder nicht aktuellen Sicherheits-Patches, Standard-Passwörter oder alte, nicht aus dem Netzwerk entfernte IT-Systeme.“ Und: „40% der Software im Finanzsektor hat erhebliche Sicherheitsmängel: Schon der Code ist unsicher“. Was löchrige Bankautomaten, Kontoauszugdrucker, Überweisungsterminals, Fahrkarten- oder Zapfsäulenautomaten an Tankstellen zur Folge haben könnte. Jedes Endgerät, das auch nur entfernt mit Geld zu tun hat, kann einem Angriff zum Opfer fallen. Wer Freibier anbietet, macht sich beim Publikum beliebt: „Sicherheitsforscher haben nach eigenen Angaben den ersten Angriff auf die Open-Source-Software-Lieferkette entdeckt, der speziell auf den Bankensektor abzielt.“ Es muss sogar damit gerechnet werden, dass der vermeintlich freundliche Aufkleber „open source“ unfreundlich gekapert wird: „Bösartige Open-Source-Softwarepakete haben sich 2024 explosionsartig verbreitet“. Und Anwendungen, die wohlmeinend entwickelt wurden, verlangen nach ständiger Aufsicht: Sonst könnten „nicht gepflegte Open-Source-Pakete ohne aktive Weiterentwicklung ungelöste Schwachstellen“ bergen, „die sie anfällig für Ausnutzung machen“. So sollen einer Studie zufolge „49 % der untersuchten Codebasen Komponenten“ enthalten, „für die in letzter Zeit keine Entwicklungsaktivität festgestellt wurde, was auf eine höhere Wahrscheinlichkeit von Sicherheitsproblemen hindeutet.“ Sicherheitsprobleme sind blöd – insbesondere dann, wenn der Quellcode auch noch öffentlich verfügbar ist; Google entdeckte im November 2024 „26 neue Schwachstellen von Open-Source-Projekten, darunter eine Schwachstelle in der kritischen OpenSSL-Bibliothek (CVE-2024-9143), die einen Großteil der Internet-Infrastruktur untermauert. Die Berichte an sich sind nicht ungewöhnlich - wir haben in den 8 Jahren des Projekts über 11.000 Schwachstellen gemeldet und den Betreuern geholfen, sie zu beheben. Aber diese speziellen Schwachstellen stellen einen Meilenstein für die automatisierte Suche nach Schwachstellen dar: Jede wurde mit KI gefunden, unter Verwendung von KI-generierten und erweiterten Fuzz-Targets. Die OpenSSL-Schwachstelle ist eine der ersten Schwachstellen in einer kritischen Software, die von LLMs entdeckt wurde, und stellt ein weiteres Beispiel aus der Praxis dar, nachdem Google kürzlich einen ausnutzbaren Stapelpuffer-Unterlauf in der weit verbreiteten Datenbank-Engine SQLite entdeckt hat.“ Diese Bemühungen – so Google -- „setzen unsere Untersuchungen darüber fort, wie KI die Erkennung von Schwachstellen verändern und das Arsenal von Verteidigern überall stärken kann“. Bild: Freepik Die Ruhr-Universität Bochum will ebenfalls „Schwachstellen in Software automatisch finden“: „Mit ihrer Technik haben Bochumer IT-Sicherheitsexperten hunderte Fehler in kritischer Software gefunden. Unter anderem in Betriebssystemen wie Windows und Linux. Auch die Cloud ist betroffen.“ Das geht auch bösartig – das Bundesamt für Sicherheit in der Informationstechnik (BSI) doziert: „Die Dimension der Art der Ausnutzung bildet die unterschiedlichen Arten ab, eine Schwachstelle ausnutzen zu können. Man unterscheidet hier manuelle, automatisierte oder eine selbstreplizierend Ausnutzung. Bei der manuellen Ausnutzung muss der Angreifer nicht-automatisierbare Schritte ausführen, um den Angriff auf die Gegebenheiten des Angriffsziels anzupassen. Automatisierte Angriffe hingegen erlauben es, dass eine Schwachstelle sozusagen auf Knopfdruck ausgenutzt werden kann. Selbstreplizierende Angriffe schließlich können z.B. durch Wurmprogramme und Bots durchgeführt werden, die nach einem erfolgreichen Angriff ein System übernehmen bzw. nutzen, um darüber weitere Systeme anzugreifen.“ – Womöglich hat die BSI-Autorin bei der elektronischen Selbstvermehrung einen Computerwurm namens WannaCry gedacht: „Im Mai 2017 verbreitete WannaCry Panik in Unternehmensnetzwerken auf der ganzen Welt, als es in kurzer Zeit mehr als 200.000 Computer in 150 Ländern infizierte.“ Es wird nicht besser -- So soll etwa die Verfügbarkeit krimineller Cyberdienstleistungen (CaaS) 2025 in Gestalt von „automatisierten Hacking-Tools im Dark Web“ zunehmen: „Auf dem CaaS-Markt ist die Verfügbarkeit verschiedener Angriffsvektoren und zugehöriger Tools, wie Phishing-Kits, Ransomware-as-a-Service und DDoS-as-a-Service, gestiegen. Wir gehen davon aus, dass sich dieser Trend verstärken wird, da Angreifer KI zur Unterstützung von CaaS-Angeboten einsetzen. So könnten beispielsweise große Sprachmodelle (LLMs) verwendet werden, um die Erkundung sozialer Medien zu automatisieren und diese Informationen in ausgefeilte Phishing-Kits zu verpacken.“ Kriminell veranlagte Kinder lieben solche Baukästen: „Skript-Kiddies sind Personen, denen es an Hacking-Fähigkeiten und -Wissen mangelt, die aber vorgefertigte Tools aus dem Internet wie automatisierte Hacking-Tools, Skripte und Exploits verwenden, um Angriffe auf Computersysteme und Netzwerke zu starten.“ Neben finanziellen Motiven können sie auch von der Lust am Zerstören oder Rache getrieben sein; die Wieland Finanz GmbH bestätigt: „Es geht nicht immer darum, sich zu bereichern. Medien berichteten kürzlich von einem entlassenen Auszubildenden, der als Racheakt eine Mailbombe an seine ehemalige Bank schickte und deren Server lahmlegte. Auch ideologische Hacker und ‚Script Kiddies’ richten aus jugendlicher Dummheit Schaden an“ – daraus zieht der Finanzberater die Schlußfolgerung: „Cybercrime kann inzwischen jeder! Geschädigt werden auch!“ Ein Stift macht die Server einer Bank platt?! Die Halbstarken verursachen Schäden, indem sie „Skripte und Exploits verwenden“. Mit anderen Worten: Sie sind in der Lage, die Maus zu schubsen!? Es wäre also wichtig, den Nachwuchs über Risiken und Rechtsfolgen seines Handelns aufzuklären. Statt Bildung erleben diese jedoch Sanktionen – und verstehen womöglich noch nicht einmal, warum. Cybermafia und nationalstaatliche Angreiferinnen befinden sich im Vergleich dazu auf einem anderen Niveau: „Ein Technical Attacker dagegen wäre in der Lage, Skripte und Exploits zu verändern und selbst zu schreiben. Er unterscheidet sich vom Script-Kiddie, da er meistens eine IT-Ausbildung absolviert hat, die Abläufe in Systemen und Computernetzwerken versteht und ein tiefergreifendes Verständnis über die Zusammenhänge von Diensten und Protokollen hat.“ Mit diesem Verständnis werden „KI-basierte Angriffe“ ernöglicht: „Das interessanteste Tool für cyberkriminelle Aktivitäten wäre eine KI, die das Ziel als Eingabe erhält (sei es ein IP-Bereich oder ein Name) und alle Schritte eines Cyberangriffs völlig selbstständig durchführt. Die Strategie- und Abstraktionsfähigkeiten der neusten KI-Technologien machen sie zu erstklassigen Kandidaten für die Entwicklung eines solchen Tools.“ Besonders effektiv könnten die Angriffe sein, wenn sie mit Hilfe von Quantencomputern unternommen würden. Kein Wunder, dass sich die Bundesanstalt für Finanzdienstleistungen um die „Funktionsfähigkeit des Finanzsystems“ sorgt: „Weltweit nehmen Angriffe auf -Systeme von Unternehmen oder auf Finanzmarktinfrastrukturen zu, zum Beispiel mit Schadprogrammen In Deutschland ist die Bedrohung nach Einschätzung des Bundesamts für Sicherheit in der Informationstechnik (BSI) so hoch wie nie. Dies gilt auch für den Finanzsektor, da die Unternehmen dort mit zwei besonders attraktiven Gütern arbeiten: Geld und sensiblen Daten. Bild: bafin/BSI Cyber-Attacken haben ein besonders hohes Schadenspotenzial für die betroffenen Unternehmen, sie können aber auch die Funktionsfähigkeit des Finanzsystems wesentlich beeinträchtigen und die Finanzstabilität gefährden.“ T-Online weiß wie schnell dem Schluckauf des Finanzsystems der Kollaps folgen kann: „Es droht ein unkontrollierter Finanzkollaps: Zusammenbruch des Finanzsystems könnte 13,6 Millionen Jobs vernichten". Das kann sich der Staat nicht leisten – für Jacqueline Neiazy, Director Datenschutz bei der ISiCO GmbH ergibt sich aus den Risiken eine klare Rechtsfolge: „Der ‚risikobasierte Ansatz‘ ist in der DSGVO tief verwurzelt. Je höher die Risiken, die mit der Verarbeitung personenbezogener Daten einhergehen, desto strenger die Anforderungen an den Datenschutz. Ergibt beispielsweise eine Datenschutz-Folgenabschätzung (DSFA) ein besonders hohes Risiko, so sind auch entsprechend wirksame Maßnahmen durch Verantwortliche zu treffen.“ Dieser Grundsatz spiegelt sich in einer ganzen Batterie von Detailvorschriften: „Seit 2017 hat die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) die Bankaufsichtlichen Anforderungen an die IT (BAIT) von Banken in Kraft gesetzt. Die BAIT ergänzen und konkretisieren hier die MaRisk in den nachfolgend genannten IT-relevanten Themengebieten weiter und sind mit ihr untrennbar verbunden: - IT-Strategie und IT-Governance, - Informationsrisiko und -sicherheitsmanagement, - Operative Informationssicherheit, - Identitäts- und Rechtemanagement, - IT-Projekte und Anwendungsentwicklung, - IT-Betrieb und IT-Notfallmanagement, - Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen, - Management der Beziehungen mit Zahlungsdienstnutzern und - Kritische Infrastrukturen“ Die „Zahlungsdiensterichtlinie“ PSD2 verlangt nach der „Zwei-Faktor-Anmeldung (2FA) im Onlinebanking und bei Bezahlungen mit Girokarte, Kreditkarte, PayPal usw.“ Seit Oktober 2024 gilt zusätzlich die NIS-2. Ab Januar 2025 kommt das ganze Geraffel per DORA nochmal in einen weiteren Schlauch; die Rechtsanwältinnen von Grant Thornton erklären es so: „Der Digital Operational Resilience Act (DORA) ist eine neue Verordnung der Europäischen Union, die darauf abzielt, die digitale Betriebsfähigkeit von Finanzunternehmen zu stärken So soll die Widerstandsfähigkeit von Finanzunternehmen gegenüber digitalen Risiken gewährleistet werden. Die Verordnung legt fest, dass Finanzunternehmen robuste IT-Systeme und Cybersecurity-Maßnahmen implementieren müssen, um sich vor Cyberangriffen und IT-bedingten Störungen zu schützen.“ Bild: Taylor Wessing Aus der Fülle der Vorschriften ergibt sich für die Rechtsanwältinnen von Taylor Wessing ein „IKT-Risikomanagementrahmen“: „1. Identifizieren, Klassifizieren und Kommunizieren der ICT-Risiken (inkl. jährlicher anlassloser und jederzeit vorfallsbezogener Überprüfung) - Schutz und Prävention - Erkennen anormaler Aktivitäten - Reaktion und Wiederherstellung (BCM und Krisenmanagementfunktion) - Lessons learned und Weiterentwicklung - Kommunikation (intern und mit der Aufsicht)“ Bild: ChatGPT Das gilt für die institutsinternen Prozesse. Hinzu kommt die Kontrolle der gewerblichen Kundinnen aus den erwähnten „Mindestanforderungen an das Risikomanagement (MaRisk)“. Die BaFin verlangt: „Bei Objekt-/Projektfinanzierungen ist im Rahmen der Kreditbearbeitung sicherzustellen, dass neben der wirtschaftlichen Betrachtung insbesondere auch die technische Machbarkeit und Entwicklung sowie die mit dem Objekt/Projekt verbundenen rechtlichen Risiken in die Beurteilung einbezogen werden. “ Angesichts der Kritikalität der Kreditwirtschaft können Pannen nach DSGVO zu saftigen Geldbußen führen; zu einem fünfstelligen Betrag bei der Internetbank N26 und zu sechsstelligen Beträgen bei der DKB und zwei namentlich nicht genannten Kreditinstituten in Niedersachsen. Hinzu kommen Schadenersatzforderungen: „Konto im Onlinebanking geplündert - LG Köln urteilt auf Schadenersatz!“ titelt Rechtsanwalt Jörg Reich. Diese Erfahrung musste die Sparkasse Köln-Bonn machen. Kostenpunkt: 9.933,38 Euro! Das Gericht scheint der Überzeugung zu sein, dass es der Überweisung an Autorisisierung durch den Kunden gefehlt habe. Es reicht jedoch nicht, dass die Institute den Nachweis führen können, das Einverständnis ihrer Kundschaft erhalten zu haben – sie sind auch dann schadenersatzpflichtig, wenn die Kundin irrtümlich eingewilligt hat: So soll eine Betrügerin die Telefonnummer der Sparkasse missbraucht und sich dadurch das Vertrauen eines Kunden erschlichen haben. Die Folge: Ein Schaden in Höhe von 14.000 Euro! Wichtig: Bis hierher gehts um Einzelfälle! Das muss nicht so bleiben: „Ein Vorteil der generativen KI für Cyberkriminelle besteht darin, dass sie noch überzeugendere Betrugsanrufe in einem noch nie da gewesenen Umfang ermöglicht.“ Deshalb besteht die Möglichkeit von „Massenklagen im Datenschutz“ – Juristinnen wissen: „Dadurch, dass der EuGH eine Erheblichkeitsschwelle ablehnt, werden auch Massenklagen wegen Bagatellschäden nun ein noch lukrativeres Geschäftsmodell. Bei der Verteidigung gegen derartige Ansprüche sollte man insbesondere darauf achten, ob eine Vielzahl von Klägern den angeblich erlittenen immateriellen Schaden mit gleichlautenden oder ähnlichen Textbausteinen geltend macht.“ Checkpoint meint, die beschriebene Angriffsqualität soll „bis 2025“ möglich sein: „Um die Nase vorn zu haben, müssen Anbieter und Unternehmen ihre Sicherheitstools anpassen und ihre Mitarbeiter für die neue Welt des 'Null-Vertrauens' und der 'Alles-Verdächtigen'-Umgebung schulen’, sagt Gil Friedrich, VP of Email Security bei Check Point.“ Die Bafin ergänzt: „Um den IKT-Risiken zu begegnen, ist es unabdingbar, dass die IKT-Risiken gründlich und umfassend gemanagt werden und die Massnahmen gut dokumentiert sind. Die konkreten Anforderungen dazu orientieren sich an internationalen, nationalen und branchenspezifischen Best Practices und Standards. DORA ist grundsätzlich standard- und technologieneutral - es soll den Unternehmen des Finanzsektors ermöglichen, die Anforderungen nach einem risikobasierten und verhältnismässigen Ansatz umzusetzen.“ Compliance 4.0 berichtet einmal wöchentlich über Digitalisierung, ihre Risiken und Rechtsfolgen auf dem Weg in die regelkonforme Vollautomatisierung der Welt. Read the full article

0 notes

Text

Five-Run 12th Helps Brewers Beat Twins.

Brewers 8 Twins 4 W-Junis (2-0) L-Okert (4-2)

The Minnesota Twins opened up the second half of the season against the border rival Brewers tonight. Pitching dominated early and the Brewers struck first in the third inning. Garrett Mitchell led-off the third with a double to right and Jackson Chuorio singled him home. Meanwhile, Freddy Peralta ran with it through six scoreless innings of work. Pablo Lopez was brilliant through seven innings. The Twins made things interesting in the eighth when Willi Castro lined a one-out double to left. He reached third on a wild pitch and avoided a tag at the plate to tie the game at one. Neither side scored in the ninth and we needed extra innings. Both teams couldn't scored in the tenth and Joey Ortiz beat a tag at the plate to put Milwaukee on top. Christian Yelich bunted home a run and the Brewers led by two. The Twins were down to their last at-bat when Carlos Santana smacked a Jakob Junis fastball out to right for a two-run homer. This tied the game at three and we headed into the twelfth. Blake Perkins led-off with an infield single and Jake Bauers popped up a bunt that Steven Okert couldn't field. Joey Ortiz hit a sac fly, Jackson Chuorio hit an RBI single and Brice Turang knocked in a pair with a double to right. William Contreras hit a run-scoring single to center and the Brewers lead grew to five. The Twins got a run back in the bottom of the twelfth as Byron Buxton hit an RBI single to center. Brooks Lee flew out to left to end the game and the Brewers took the first game of the series.

-Final Thoughts- Pablo Lopez was great tonight and the team didn't give him any run support. He went seven innings and allowed a run on four hits with a walk and seven strikeouts. Jorge Alcala put up a zero in the eighth and Griffin Jax had a 1-2-3 ninth. Jhoan Duran fanned two in a scoreless tenth, Cole Sands gave up two runs in 1/3 of an inning and Steven Okert gave up three runs in 2/3 of an inning. Josh Staumont was charged with two runs on three hits in one inning of work. The Twins scattered seven hits tonight and went 2-for-14 with runners in scoring position. They left eleven men on base. Tomorrow, Aaron Civale faces Joe Ryan in the series finale on Joe Mauer's Hall of Fame induction day.

-Chris Kreibich-

0 notes

Text

Prediksi EURO 2024: Hungaria Vs Swiss 15 Juni 2024

Ligapetani.com – Prediksi Hungaria Vs Swiss. Hungaria akan berhadapan dengan Swiss di Cologne Stadium dalam laga pembuka Grup A EURO 2024, Sabtu (15/06/2024) pukul 20.00 WIB. Pada Grup A ini, Hungaria dan Swiss tergabung bersama sang tuan rumah Jerman serta Skotlandia. Hungaria dan Swiss terakhir kali bertemu dalam laga kualifikasi Piala Dunia 2018 lalu di St. Jakob-Park. Di laga tersebut,…

View On WordPress

0 notes

Text

¡Estamos de vuelta! (x)

#sf giants#baseball#2023 giants season#kyle harrison#logan webb#taylor rogers or tyler rogers#roberto perez#jakob junis

6 notes

·

View notes

Text

Ein Leserbrief in der WAZ vom 07. Juni 2024 - Überschrift:

Ernsthaftes Bemühen

Reformbestrebungen der Katholischen Kirche. Als interessierter ökumenischer Theologe nehme ich seit jeher fortlaufend auch an den Reformbemühungen der Katholischen Kirche Anteil. Mein Motiv: im Tiefsten und Letzten gehören wir zusammen! Beeindruckend ist derzeit das zwar kontroverse, aber ernsthafte Bemühen aller beteiligten Personengruppen und Entscheidungsträgern, auf dem Synodalen Weg weiter zu kommen. „Einheit in versöhnter Verschiedenheit“ - unter diesem praktischen, vor allem aber geistlich-visionären Ziel können sich alle religiösen bis christlichen Bürger Oberhausens versammeln, die an Heil und Wohl der hier lebenden Menschen interessiert sind. Dazu braucht es Zuversicht und dauerhafte Hoffnung, viel Geduld und Langmut, die wir oft im Alltag nicht aufbringen. Der Spur des einen unteilbaren Geistes Gottes in Jesus zu folgen, ist sein eigener Auftrag: „Fürchtet euch nicht!“ Mein Plädoyer: nur Mut zu weiteren basisorientierten Reformschritten. Es geht um unser globales und zugleich lokales Leben und Überleben!

Dr. Ulrich Samse

07.06.2024

_________________________

Soweit der Leserbrief

Ganz und gar meine Welt: der Spur des einen unteilbaren Geistes Gottes in Jesus zu folgen.

Geht in der Richtung des Theologen Jürgen Moltmann, dessen Ableben heute in der FAZ mitgeteilt wurde.

Moltmann strebte keine begriffliche Schärfe an, oder platonisierte im Sinne Ratzingers irgendwelche Glaubensdeutungen. Er verstand sich gemeinsam mit seinem Münsteraner katholischen Freund Johann Baptist Metz als Vordenker einer „neuen politischen Theologie“, die nicht die Macht „der Herrschenden“ legitimieren, sondern umgekehrt den „Aufstand der Unterdrückten, Marginalisierten, Entrechteten“ inspirieren wollte.

Zugleich war Moltmann einfallsreich genug, in sein Bild der Schöpfungsordnung die „Schechina“, der „Einwohnung“ oder messianischen Gegenwart Gottes Aufmerksamkeit zu schenken.

Moltmanns Gottesbild ist nicht der eines unbewegte, deistischen Bewegers, wie aufgeklärte Sophisten der alteuropäischen Metaphysik es auffassten. Vielmehr entfaltete Moltmann 1972 in sein „Der gekreuzigte Gott“ der trinitarische Gottesbild des „Gott Abrahams, Isaaks und Jakobs“, der sich auf Golgatha als leidensfähig, lebendig und Hoffnung stimulierend erwiesen habe.

Als Nichttheologe - im praktischen Christentum verankert - nähere ich mich gedanklich Moltmann und in der Realität praktiziere ich jenen Ansatz des Paulus an den Galater, dessen "Was der Mensch sät, wird er auch ernten". Praktisch bedeutet das: mit meine vom HERRN geschenktes Talent als Krankenpfleger zu Werben für ein bürgerschaftliches Engagement @Bedside in Wort und Werk. Werben mit ein Unvernehmen (Ranciere) gegen eine kuschende, küssende und kuschelnde Kirche und praktisch vor Ort lokal, mobil im sozialen Gefüge eines Quartier den Menschen Nah zu sein um Nachbarschaftshilfe als Machbarschaftshilfe als "Werkstattleistung" zu erbringen. Ganz und gar im Sinne einer Gemeindediakonie, bei der jeder, ohne päpstliche Hierarchie, sich einzig und allein ihrem HERRN verpflichtet weiß.

Deswegen schrieb ich den Adressaten vor seine veröffentlichte Leserbrief an mit folgender Inhalt:

_______

Sehr geehrter Herr Pfr. Dr. Samse

zuerst mein Dank für das gestern i/d Antoniuskirche überreichte Programm - ich saß neben ihnen in der ersten Reihe.

Ohne Textur bleibt der Genuss und Wirkung von Madrigalkunst à Monteverdi nur halb zugänglich; gehört doch sein Stil darin, Melodie und Text hochdramatisch miteinander zu verschwurbeln. Hochdramatisch und faszinierend, sodass mir (seit ich in Vaihingen sein berühmte Maria-Vesper live erlebte) mich Monteverdi immer wieder in den Bann schlägt.

Ich vermochte Sie bzw. Ihre Person als Banknachbar zuerst nicht zu verorten - dann - zuhause viel mir ein, wer Sie sind:

Ihre Frau habe ich jetzt auch zum ersten mal bewusst gesehen - gehört als unsichtbare Orgelspielerin schon öfter.

Ein lieben Gruß auch an Ihrer Linke Seite. Wir erlebten gemeinsam eine herausragende musikales Erlebnis, die die Macht der Worte im Lied hervorragend in Szene setzte.

Hesses Gedicht "Stufen" - fand sich an passender Stelle am Ende; ich platzierte dieses zauberhafte Gedicht als letzte Seite meiner Schrift zu Care-Craftsman: "Auftrittsmenschen".

Während frühere Gottesdienste lernte ich Ihre Künsten auf der Klampfe schätzen.

Während Ihre letzen Predigten - 2019 - vernahm Ihre Thesenwerk, wie Sie es verstanden haben möchten.

Ab und an ergänzt durch gelegentliche Leserbriefe in der WAZ.

Unter anderem bin ich nicht abgeneigt Ihrer Aussage "Der Heilige Geist wird eine Schneise durch das Chaos schlagen" voll zu unterschreiben und anzueignen.

Hesses Gedicht "Stufen" - als Zauberwort gesprochen - fand sich an passender Stelle am Ende; ich platzierte dieses Gedicht als letzte Seite meiner Schrift zu Care-Craftsman: "Auftrittsmenschen".

Nicht nur Gerkens Buch "Manager - die Helden des Chaos" steht bei mir im Bücherregal.

Weil mehr als nur Belletristik in der Art von Abelard und Heloise wird.

Im selben Raum, wo auch Abraham Kuypers drei Bände umfassenden: "Het werk des Heiligen Geest"

Heute konnte ich auf eBay ein Büchlein über das Chaos verkaufen: Briggs; die Entdeckung des Chaos.

Nur die Art und Weise, wie der Heilige Geist in Oberhausens Hagia Sophia wirkt und werkelt, dürfte etwas anders geartet sein.

Wenn nicht - und wir nicht nur im Geiste am selben, von gebündelte Strangen gewirkten Seil ziehen - allenfalls nur an unterschiedlichsten Enden bzw. Knotenpunkte - so ist meine Bitte, den beigefügten Letter of Interest unterschrieben zurückzusenden eine ebenso gewagte wie selbstverständliche Bitte?!

Mit freundlichen Grüßen

Marten Wiersma - mmw.medipflege.de

0 notes

Text

~ Alliterative August ~

Jakob Junis

0 notes

Text

Jakob Junis takes 35. Last worn by Brent Suter in 2022.

0 notes

Text

[Konzert-Gastbeitrag] BLUESDOCTOR unterwegs im Auftrag des Herrn

Am vergangenen Samstag gastierte die Gießener Band BLUESDOCTOR in der Kulturkirche St.Thomas Morus. Es war der Auftakt zur fünften Auflage der Sommerkulturkirche. Wegen derunklaren Wetterlage verlegte man das Konzert von den Platanen unter das Kirchendach:Kathedralenklänge einmal anders! Die schwierigen, akustischen Bedingungen meisterte die Band bravurös. Das Publikum warbegeistert. Die Band, die seit vielen Jahrzehnten aus der regionalen Musikszene nicht mehrwegzudenken ist, überzeugte durch ein äußerst präzises und akzentuiertes Zusammenspiel.„Blues ist wie guter Wein, er braucht erdige Schwere und leichte Spritzigkeit, junge Frische undgestandene Reife“, beschreibt die BLUESDOCTOR ihre Musik und das hörte man der Band an:einen lupenreinen Ensembleklang, Musik aus dem Bauch und mit Überzeugung. Das Fundamentdafür lieferte das Schlagzeug. Manfred Jung überzeugte mit Zurückhaltung und einemkontinuierlichen, rhythmischen Fluss. Dazu gesellte sich Thomas Geis an der e-Gitarre mit derNonchalance eines Altmeisters, dabei nie aufdringlich und die Soli auf den Punkt gebracht. Diecharakteristische Bluesstimme von Christoph Handrack und der Klang der Bluesharp von HartmutDietrich verliehen dem ganzen eine sakrale Aura. In launiger Art und Weise begrüßte Jakob Handrack, Intendant der Kulturkirche St. Thomas Morus,das Publikum, indem er es beglückwünschte, dem Wetter getrotzt zu haben, um demAuftaktkonzert der Sommerkulturkirche beizuwohnen. Seit 2020 aus der Corona-Pandemieentwachsen haben sich die Konzerte im Rahmen der Sommerkulturkirche mit ihrem einzigartigenFlair und idyllischen Ambiente zu einem echten Geheim-Tipp entwickelt. Das gemütliche Ambiente konnten die zahlreichen Besucher in der Pause genießen, bei der esglücklicherweise trocken geblieben war und der Förderverein der Kulturkirche zum Ausschank beieinem Schoppen eingeladen hatte. v.l. Hartmut Dietrich, Thomas Geis, Manfred Jung,Christoph Handrack Das klassische Thema des Blues, die Beziehung zwischen Mann und Frau, verarbeitet die Band in Eigenkompositionen wie „Fool no more“, „Stone-hearted woman“ oder dem „Sugar Daddy Blues“.BLUESDOCTOR hat sich dabei stückweise vom klassischen Chicago Blues entfernt und eineneigenen Stil kreiert, der durch Spaß, Abwechslung, transparentes Spiel und knackige Soli überzeugt. Mit einer Ode an den Blues und dem eigenkomponierten „Sittin’ here waitin’“ endete ein begeistertes Konzert. Zu den nächsten Veranstaltungen im Rahmen der Sommerkulturkirche 2024 lädt der Förderverein der Kulturkirche am 15. Juni zur OPEN STAGE und am 29. Juni zum Konzert mit den DYLANTANTEN, jeweils um 19:30 Uhr. Der Eintritt ist frei. Weitere Infos unter: sommer.morusfreunde.de Lesen Sie den ganzen Artikel

0 notes

Text

Zomer 2024: de eerste data!

De zomer van 2024 belooft heerlijk eclectisch te worden. Ik kan je alvast vertellen dat we met Hermitage een nieuwe EP voorstellen op 29 juni ('Lieve Ganymedes', op basis van Latijnse homo-erotische poëzie uit de Middeleeuwen, in een vertaling van Stijn Praet), dat we onze Open Mic weer mogen organiseren in de Protestantse Kerk en dat ik mijn twee kleutervoorstellingen nieuw leven in blaas. 'Het paard van Marcel' en 'Marcel is jarig' (feat. Jakob Verstichel) huldigen ook een nieuw theaterzaaltje in, dat we achteraan in mijn café/eventlocatie bed aan het maken zijn. Meer aankondigingen de komende dagen!

Tickets & info:

Hermitage EP release (29 juni): TICKETS / FB EVENT Open Mic in Brabantdamkerk: FB EVENT Het Paard Van Marcel & Marcel Is Jarig: TICKETS / FB EVENT

0 notes