#stare komputery

Explore tagged Tumblr posts

Text

W poniedziałek czekają mnie 4 godziny rozmów o 8-bitowym Atari. Będę potem mówić "Widzę wszędzie pikselowe duchy".

Odprężam zatem mózg robiąc cosplay Atari i C64 Bunny, po więcej wpadajcie na nasz modelingowy retro projekt

https://www.instagram.com/girl.d64/

#olga rembielińska#8bit computers#retrocomputing#retro computers#retro computing#retrocomputers#retro commercials#80s computers#vintage computer#atari#80s#80s advertising#retro vibes#retro gaming#arcade#retro gamer#retro games#lingerie#female model#polska dziewczyna#stare komputery

22 notes

·

View notes

Link

Kupię stare komputery sprawne i uszkodzone złom komputerowy - Opole

#Kupię stare komputery sprawne i uszkodzone złom komputerowy - Opole#Kupię stare komputery#komputry#stare komputery#złom pomputerowy

0 notes

Text

antiX 23.2

Została wydana nowa wersja antiX 23.2 o nazwie kodowej „Arditi del Popolo”. antiX jest lekką i szybką dystrybucją Linux zbudowaną na Debianie i przeznaczoną zarówno na stare, jak i nowe komputery. https://linuxiarze.pl/antix-23-2/

5 notes

·

View notes

Text

IP-COM - X5308F - Budowa sieci 10Gbit w domu - SPEESTEST światłowód + stare komputery

Film ma charakter eksperymentu, sprawdzam na starych komputerach z kartami Mellanox i światłowodem lub kablem DAC - speedtest dla 10Gbit. w filmie uzyto: - switch IP-COM - X5308F - dwie karty mellanox dla kabla DAC oraz dwie karty mellanox dla światłowodu. przykładowe modele karty sa na tablicy w filmie, jednak w video pokazałem tylko Mellanox ConnectX 2. - 2x kabel DAC SFP-H10GB-CU7M - cztery wkładki SFP+ cisco 10gbit - dwa komputery o specyfikacji: CPU: i5-2500K RAM: 8GB ddr3 HDD: 256GB Kingston https://youtu.be/yNaFM242th8 Read the full article

0 notes

Text

26 kwietnia 2024

◢ #unknownews ◣

Zapraszam do lektury najnowszego zestawienia :)

W tym tygodniu nie ma sponsora, ale za to jest promocja. Możesz kupić paczkę 4 najlepiej sprzedających się kursów online z mojego sklepu płacąc 70zł za sztukę (zamiast 87-97). Akcja trwa do 1 maja, do 23:59.

1) Zostań dostawcą internetu (ISP) - kompletny poradnik https://startyourownisp.com/ INFO: Marzyłeś kiedyś o założeniu własnej firmy dostarczającej internet? Ten serwis to praktyczny przewodnik po pierwszych etapach tworzenia Wireless ISP (WISP), od oceny wykonalności po podłączenie pierwszych klientów. Znajdziesz tu również informacje o narzędziach niezbędnych do budowy sieci oraz o kwestiach bezpieczeństwa. Całość pisana jest z perspektywy USA, ale wierzę, że większość kwestii po małych poprawkach można przenieść na nasz, polski grunt.

2) Stan 'flow' a produktywność programisty - rozproszone myśli vs. przerywanie https://blog.stackblitz.com/posts/flow-state/ INFO: Czy wiesz, że ciągłe przerywanie pracy programisty może być mniej szkodliwe niż wewnętrzne, rozpraszające myśli? Artykuł zgłębia temat stanu "flow" i jego wpływu na twoją efektywność, pokazując, że największym zagrożeniem dla produktywności może być nie to, co przerywa pracę z zewnątrz, ale jak zarządzamy naszymi wewnętrznymi procesami myślowymi. Rzuć okiem na tekst, aby zrozumieć, jak optymalizować swoje warunki pracy, aby usprawnić... myślenie.

3) Wpływ narzędzi AI na inżynierów w ANZ Bank https://newsletter.getdx.com/p/impact-of-copilot-at-anz-bank INFO: ANZ Bank (Bank Australii i Nowej Zelandii) przeprowadził eksperyment z wykorzystaniem GitHub Copilot, aby zbadać, jak to narzędzie wpłynie na efektywność ich inżynierów. Badano wpływ Copilota na czas wykonywania zadań, poziom bezpieczeństwa kodu oraz jego jakość. Wyniki były dla mnie zaskakujące, ale nie we wszystkich badanych aspektach zauważono poprawę.

4) Ostatni ZX Spectrum (film, 24m) https://youtu.be/qIrBsvYt0pw INFO: Interesują cię stare komputery, a najlepiej te 8-bitowe? ZX Spectrum to klasyka, o której trudno zapomnieć. Film przedstawia historię, budowę i możliwości tego komputera.

5) Rozwój w branży IT - refleksje po 25 latach pracy https://hybridhacker.email/p/my-25-year-engineering-career-retrospective INFO: Autor dzieli się swoimi przemyśleniami na temat swojej długiej kariery zawodowej. Przy okazji opisuje, co naprawdę było ważne, co zrobiłby inaczej i co wpłynęło na to, że jest tu, gdzie jest. Tekst zawiera zbiór interesujących, wartych przemyślenia porad, użytecznych szczególnie dla osób, które dopiero stawiają pierwsze kroki w branży IT.

6) Jak wyśledzić infrastrukturę malware? - podstawy https://censys.com/a-beginners-guide-to-tracking-malware-infrastructure/ INFO: Zastanawiasz się, jak goście od cyberbezpieczeństwa tropią infrastrukturę malware? Ten artykuł to wprowadzenie do narzędzi i technik, które pomogą Ci namierzyć maszyny powiązane z konkretnymi botnetami. Większość zabawy odbywa się tajemniczo w Censysie oraz... CyberChef.

7) Księga Kopenhaska - zalecenia bezpieczeństwa dla aplikacji https://thecopenhagenbook.com/ INFO: Wiem, że nazwa jest myląca, ale tak się ten e-book po prostu nazywa. Jeśli chcesz dowiedzieć się, jak bezpiecznie weryfikować maila, jak resetować hasła użytkowników, pracować z OAuth, generować bezpieczne wartości losowe itp., to ta publikacja zbiera w jednym miejscu wszelkie dobre praktyki związane z bezpiecznym wytwarzaniem oprogramowania.

8) Dlaczego używamy FreeBSD CURRENT w Netflixie? (film, 40m) https://www.youtube.com/watch?v=q4TZxj-Dq7s INFO: Netflix używa FreeBSD-current na swoich CDN-ach. Dlaczego zdecydowali się na wersję stale aktualizowaną, a nie stabilną? Jakie korzyści mają z wykorzystania najnowszej, ale niestabilnej, wersji? Ta prezentacja przedstawia, jak wygląda praca z FreeBSD-current w Netflix, oraz jaki wkład w rozwój tego systemu ma wspomniana firma. Przy okazji dzielą się niektórymi osiągnięciami wydajnościowymi oraz znalezionymi błędami, które powodowały obniżenie wydajności systemu.

9) Najtrudniejszy problem webowy - wycentrowanie elementów! https://tonsky.me/blog/centering/ INFO: Powiedzmy szczerze, poprawne centrowanie elementów webowych bywa koszmarem, i to nie tylko wtedy, gdy jesteś początkującym frontendowcem. Wpadki zdarzają się nawet dużym firmom. Sprawa jest skrajnie prosta w teorii, ale zaimplementowanie niektórych rozwiązań w praktyce bywa trudne, zwłaszcza jeśli zaczniesz łączyć tekst z obrazami, albo z największym złem według autora, czyli z fontami z ikonami.

10) Spoofing telefoniczny - na przykładzie Krzysztofa Stanowskiego (film, 25m) https://youtu.be/aljbKbvZ2ac?si=n8CN6PKy0ozABgSx INFO: Może ten film jest mało technologiczny i nie przedstawia zasady działania tego rodzaju ataku, jednak przedstawia on skrajnie istotny problem, który mamy w naszym kraju. Podszywanie się pod absolutnie dowolny numer telefonu użytkowane jest obecnie nie tylko do nękania celebrytów, ale i do codziennego okradania Polaków, poprzez podszywanie się np. pod bank.

11) Człowiek, który zepsuł Google - czasami pieniądze potrafią przysłonić cel istnienia produktu https://www.wheresyoured.at/the-men-who-killed-google/ INFO: Wszystko zaczęło się w 2019 roku, kiedy to nowy szef działu pracującego nad wyszukiwarką postanowił nieco manipulować wynikami wyszukiwania, aby zwiększyć zyski firmy kosztem jakości wyników wyszukiwania. To działanie dało szansę konkurencji na tworzenie lepszych produktów i osłabiło pozycję lidera w tej branży. Czy to stanowiło gwóźdź do trumny dla Google? Tego ostatecznie nie wiemy, ale więcej szczegółów o tym, co, jak i dlaczego się stało, znajdziesz w artykule.

12) Przewodnik 37signals po komunikacji wewnętrznej w zespole https://37signals.com/how-we-communicate INFO: Artykuł zawiera zasady i filozofię, które kierują zespołem 37signals (to ci goście od Basecamp, Campfire, Hey itp.), w codziennej wewnętrznej komunikacji. Poznaj praktyczne podejście do komunikacji asynchronicznej, zasady ograniczania liczby spotkań i reguły kultury pisemnej, które mogą zainspirować cię do wprowadzenia zmian w twojej organizacji. Nie wiem, czy znasz książkę "ReWork" wydaną przez tę firmę, ale jeśli to, co przeczytasz, Ci się spodoba, to rzuć na nią okiem.

13) Tor: Od darkwebu do przyszłości prywatności (ebook, 243 strony) https://direct.mit.edu/books/oa-monograph/5761/TorFrom-the-Dark-Web-to-the-Future-of-Privacy INFO: Darmowa książka wydana przez MIT na temat sieci TOR. Trochę o powstaniu sieci, o jej ewolucji i o tym, jak ważna jest ona w kontekście prywatności, anonimowości, a nawet jaką rolę pełni z perspektywy rządowej. Książkę ściągniesz za darmo - kliknij "Book PDF" pod opisem.

14) "Przypadkiem stworzyłem wyszukiwarkę memów" - ciekawy eksperyment https://harper.blog/2024/04/12/i-accidentally-built-a-meme-search-engine/ INFO: Czy kiedykolwiek zastanawiałeś się, jak działa wyszukiwanie obrazów oparte na podobieństwie? Autor artykułu opisuje swoje próby implementacji takiego rozwiązania, które kończą się powstaniem wyszukiwarki memów. Wykorzystuje on technologie takie jak wektorowe osadzanie obrazów i wektorowe bazy danych. Temat może wydawać się zabawny, ale znając te techniki, możesz zacząć wykorzystywać je także w poważnych, biznesowych projektach.

15) Jak rozwaliłem Zaufaną Trzecią Stronę - odcinek 1 https://zaufanatrzeciastrona.pl/post/jak-rozwalilem-trzecia-zaufana-strone-odc-1-formularz/ INFO: Administrowanie WordPressem może wydawać się skrajnie proste, ale tak powie tylko ktoś, kto prowadził co najwyżej małego blogaska. Tworząc duże portale, wcześniej, czy później popadniesz w "pluginozę", a zależności między różnymi dodatkami i ich konfiguracja, mogą doprowadzić do awarii. Adam z Z3S opisuję swoją wpadkę, którą zaliczył podczas migracji portalu między dwoma serwerami. Według zapowiedzi jest to pierwszy wpis z nowej serii.

16) Kiedy przestajemy odkrywać nową muzykę? - analiza statystyk https://www.statsignificant.com/p/when-do-we-stop-finding-new-music INFO: Odkrywanie nowej muzyki to dla wielu z nas pasjonująca przygoda, a w czasach aplikacji typu Spotify, to niemal codzienność. Okazuje się jednak, że jest pewna granica wieku, po której przekroczeniu nie szukamy już nowych brzmień, a po prostu obracamy się w dobrze nam znanych klimatach. Analizy zawarte w artykule pochodzą nie tylko z ankiet, ale także ze statystyk z serwisów streamingowych. Jeśli czujesz, że twój gust muzyczny utknął gdzieś w przeszłości, to ten tekst wyjaśni ci przyczyny tego zjawiska.

17) Powstanie i upadek LAN Party - wspomnienia dawnych lat https://aftermath.site/lan-party-merritt-k-book-read-only-memory-rom INFO: Nie wiem, czy jeszcze pamiętasz czasy, w których na imprezę do kolegi zabierało się komputer stacjonarny, monitor CRT i kilka metrów kabla sieciowego, ale jeśli to brzmi znajomo, to w tym artykule autor wspomina, jak to wyglądało, jak się to zaczęło i wyjaśnia, dlaczego te czasy już bezpowrotnie minęły. Trzeba przyznać, że niegdyś "gry sieciowe" były jednak bardziej socjalne niż dziś.

18) Szyfrowanie bucketów S3 nie działa tak, jak myślisz https://blog.plerion.com/s3-bucket-encryption-doesnt-work-the-way-you-think-it-works/ INFO: Autor przygląda się różnym opcjom szyfrowania plików na Storage S3, wyjaśniając, dlaczego powinniśmy na to patrzeć bardziej, jak na kontrolę dostępu, niż na realne szyfrowanie, i dlaczego ma to znaczenie.

19) Podstawy analizy złośliwego oprogramowania - próbki i materiały https://github.com/jstrosch/learning-malware-analysis INFO: Chcesz nauczyć się analizować malware, ale obawiasz się ryzyka związanego z prawdziwym złośliwym oprogramowaniem? To repozytorium zawiera przykładowe programy symulujące zachowania typowe dla malware, które można kompilować i wykorzystywać do celów edukacyjnych. Znajdziesz tu również linki do playlist na YouTube i kursów online, które pozwolą Ci poszerzyć wiedzę na temat pracy z narzędziami do analizowania złośliwego oprogramowania.

20) Apple CarPlay - przyszłość systemów infotainment? https://www.theturnsignalblog.com/apples-risky-bet-on-carplay/ INFO: Badania pokazują, że obecnie 79% kierowców rozważa zakup nowego samochodu tylko, jeśli jest wyposażony w CarPlay. Ten artykuł analizuje fenomen systemu Apple i jego wpływ na decyzje zakupowe. Przyjrzyjmy się, jak CarPlay wpływa na rynek motoryzacyjny i jakie wyzwania niesie dla producentów samochodów w kontekście personalizacji, kontroli projektu i potencjalnych źródeł przychodów.

21) Zaawansowane praca w CyberChef - ekstrakcja konfiguracji malware https://www.embeeresearch.io/advanced-cyberchef-operations-netsupport/ INFO: CyberChef to narzędzie, które może znacznie więcej niż tylko podstawowe operacje kodowania i dekodowania danych. W artykule znajdziesz szczegółową analizę zaawansowanych funkcji tego narzędzia, które umożliwiają tworzenie ekstraktorów konfiguracji nawet dla wielokrotnie zaciemnionego kodu złośliwego oprogramowania. Nawet jeśli tematyka malware zupełnie Cię nie interesuje, CyberChef jest narzędziem, które warto poznać. Ten tekst pokazuje kilka użytecznych sztuczek z nim związanych.

22) "State of CI/CD" - raport z badania (PDF, 47 stron) https://cd.foundation/wp-content/uploads/sites/78/2024/04/State-of-CICD-Report-April-22-2024-Updated.pdf INFO: Jak wygląda zastosowanie rozwiązań CI/CD w firmach na całym świecie? Czy korzystają z rozwiązań self-hosted, czy może z platform, które oferują takie usługi? Z ilu platform korzysta dana firma - jednej czy może 4-5? Mamy tu sporo statystyk dla osób, które lubią liczby i wykresy.

23) Czy rozpoznasz utwory ulubionego artysty w 5 sekund? (rozrywka) https://musicnerd.io/ INFO: Podaj artystę, którego lubisz słuchać, a następnie rozwiąż prosty quiz sprawdzający, jak dobrze znasz jego utwory. Wrzucam to jako treść rozrywkową. Spodobała mi się prostota koncepcji tej aplikacji.

24) 10 lektur obowiązkowych dla Tech Leadów https://zaidesanton.substack.com/p/10-must-reads-for-engineering-leaders INFO: Jakie książki powinien przeczytać każdy techniczny lider, aby skutecznie zarządzać swoim zespołem? Ten artykuł przedstawia pozycje rekomendowane przez autora, które mogą odmienić twoje podejście do zarządzania zespołem czy prowadzenia projektów. Dowiesz się, jak budować samodzielne zespoły i jak usunąć z nich zbędną biurokrację.

25) Przewodnik po zarządzaniu sekretami w AWS Lambda https://aaronstuyvenberg.com/posts/ultimate-lambda-secrets-guide INFO: Jak bezpiecznie przechowywać klucze API, hasła do bazy danych czy klucze SSH w funkcjach na AWS Lambda? Ten artykuł porównuje System Manager, Secrets Manager, Key Management Service oraz zmienne środowiskowe, pomagając wybrać najlepsze rozwiązanie dostosowane do twoich potrzeb. Znajdziesz tu porównanie kosztów każdego z rozwiązań, poziomu skomplikowania oraz możliwości.

26) Lista IP powiązanych z botnetami - do blokady https://github.com/montysecurity/C2-Tracker/ INFO: To repozytorium zawiera regularnie aktualizowaną (co 24h) listę pojedynczych adresów IP, powiązanych z działalnością botnetów, serwerów C2 itp. Jeśli jesteś administratorem serwerów lub sieci, możesz zautomatyzować pobieranie tej listy i wrzucanie jej do zapory sieciowej, aby odciąć się od potencjalnie niebezpiecznych źródeł ruchu.

27) Sprawdzić bezpieczeństwo publicznych kluczy kryptograficznych https://badkeys.info/ INFO: Czy w swoich projektach korzystasz z kluczy typu X.509, SSH, czy tych w formacie PEM? Istnieje szansa, że zostały one wygenerowane za pomocą podatnego oprogramowania lub są po prostu kryptograficznie słabe. Ta aplikacja pomoże Ci to zweryfikować. Pamiętaj jednak, aby na stronę wrzucać klucz publiczny, a nie prywatny!

28) Alternatywa open source i self-hosted dla ngrok https://portr.dev/ INFO: Narzędzie umożliwia udostępnianie lokalnych serwerów http, tcp lub websocket do publicznego internetu. Jest to użyteczne, jeśli chcesz wystawić np. do testów dla klienta aplikację, która jest niedostępna spoza sieci lokalnej. Ogromną zaletą aplikacji, poza tym, że jest darmowa i hostowana lokalnie, jest możliwość tworzenia wielu użytkowników i dzielenie ich na zespoły. Usprawnia to korzystanie z narzędzia w warunkach panujących w zespołach IT.

29) Czy użyto Twoich materiałów do szkolenia AI? https://haveibeentrained.com/ INFO: W sieci istnieje mnóstwo gotowych zbiorów danych używanych do szkolenia, na przykład modeli LLM czy mechanizmów do rozpoznawania obrazów. Czy twoja prywatna lub firmowa strona zostały wykorzystane do takiego uczenia? A może twoje prace graficzne są używane do szkolenia generatorów grafik? Możesz to sprawdzić za pomocą tego narzędzia.

30) Jak sprawdzić, czy dysk twardy w Twoim serwerze się psuje? https://www.cyberciti.biz/tips/linux-find-out-if-harddisk-failing.html INFO: Wiem, że administratorzy Linuxa świetnie znają narzędzie smartctl, jednak nie każdy wie, jak czytać i czego szukać w raporcie z tego narzędzia. To wiedza podstawowa, ale i niezbędna zarazem dla każdego, kto pracuje z serwerami Linux/Unix.

31) AltStore - jeden z pierwszych, alternatywnych sklepów dla iOS https://altstore.io/ INFO: AltStore to alternatywny sklep z aplikacjami dla iOS, który umożliwia tzw. sideloading, czyli instalację oprogramowania poza oficjalnym App Store. Z łatwością znajdziesz tam aplikacje od zaufanych deweloperów. Autorzy twierdzą, że dbają o bezpieczeństwo hostowanych tam aplikacji i o ich minimalne uprawnienia podczas instalacji. To interesujące rozwiązanie dla fanów open source i alternatywnych aplikacji.

32) Jak nie wpaść w pułapkę wiecznej nauki? https://devszczepaniak.pl/pulapki-nauki/ INFO: Brakuje ci wiedzy do rozpoczęcia projektu, więc przerabiasz kurs. Z niego dowiadujesz się, jak wiele jeszcze nie wiesz. Dlatego zaliczasz jeszcze dwa tutoriale, ale to tylko wierzchołek góry lodowej zwanej wiedzą. Znasz to? Nauka to nowoczesna wersja prokrastynacji. W praktyce nic nie robisz, ale czujesz się dobrze, bo się uczysz. Artykuł omawia mechanizmy powstawania takich pętli nauki i przedstawia metody na wyjście z nich. Autor linkuje do wielu dodatkowych artykułów, które rozszerzają poruszane w tekście tematy - warto na niektóre z nich rzucić okiem.

== LINKI TYLKO DLA PATRONÓW ==

33) Ekspresowy kurs Webflow (film, 1h 40m) https://uw7.org/un_3db3d408a0e79 INFO: Jeśli chcesz tworzyć profesjonalnie wyglądające strony internetowe i przy tym wykorzystać technologię no-code, to wcześniej czy później natkniesz się na Webflow. To narzędzie, które początkowo może przytłaczać, ale po wielu godzinach pracy wydaje się całkiem intuicyjne. Ten kurs pozwoli ci skrócić twoją ścieżkę nauki. Jedyne zastrzeżenie, jakie można mieć do nagrania, to akcent trenera, ale można się do niego przyzwyczaić. Narzędzie jest omówione może niezbyt dogłębnie, ale za to szeroko, więc samodzielne zgłębienie każdej z prezentowanych funkcji stanie się już znacznie prostsze i szybsze.

34) Zestaw ściąg do testów penetracyjnych - repozytorium https://uw7.org/un_b6a3ce80434d6 INFO: Jeśli pracujesz w branży security i wykonujesz testy penetracyjne albo dopiero uczysz się, jak je wykonywać, to w tym repozytorium znajdziesz zbiór narzędzi i porad, które mogą Ci to ułatwić.

35) Jak efektywnie wykorzystywać narzędzia AI w Canva - kurs https://uw7.org/un_85bf6d325950b INFO: Tworzenie obrazów, animacji, a nawet całych projektów w Canva staje się dziecinnie proste, jeśli zaczniesz wykorzystywać nowe opcje związane ze sztuczną inteligencją. Ten poradnik przedstawia, jak można z nimi efektywnie pracować. Raczej nastaw się na konieczność posiadania konta PRO, aby móc bez przeszkód wykorzystać każde z prezentowanych rozwiązań.

0 notes

Video

youtube

Stare Myszki Komputerowe #Elektronika #Komputery #Inne

0 notes

Text

Mamy smartfon, komputery, okulary łączące się z internetem, samochody połączone z siecią, a jednak rozmawiamy coraz mniej. Mamy wygodne mieszkania, pełne lodówki, netflixa z serialami, Spotify z muzyką a jesteśmy mniej szczęśliwi niż wtedy kiedy będąc młodym siedzieliśmy przy ognisku z browarkiem i gadaliśmy, jedząc tanią kie��basę i pieczone ziemniaki. Wszyscy słuchali się wzajemnie. Taraz nikt nikogo nie słucha, każdy chce się wypowiadać.

#Mysteriousgoldengirl#Życie#Cytaty#Dzieciństwo#Kielbasa#Ziemniaki#Ognisko#Stare czasy#Teraźniejszość#Młodość#Zabawa#Szczęście#Smutek#Telefony#Komputery#Internet#Rozmowy#Kontakt#Lodówki

33 notes

·

View notes

Text

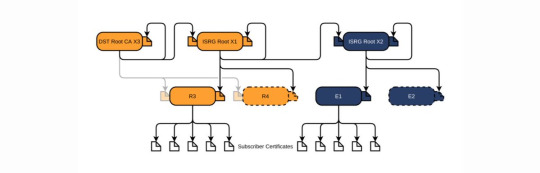

Internet zatrzyma się o północy, 30 września 2021r..

24/09/2021r/Dodano 26/09/2021t

Stare komputery Mac, iPhone'y, konsole do gier PlayStation 3 i Nintendo 3DS, a także nieznana liczba inteligentnych telewizorów, dekoderów i innych inteligentnych urządzeń, a nawet niektóre PlayStation 4 mogą stracić połączenie z Internetem w przyszłym tygodniu.

Wynika to z faktu, że powszechnie używany certyfikat cyfrowy używany do weryfikacji bezpiecznych połączeń internetowych wygasa 30 września, a miliony starszych urządzeń nie będą mogły odnowić w celu zainstalowania nowych certyfikatów.

Jeśli brzmi to znajomo, to dlatego, że otrzymaliśmy ostrzeżenie w czerwcu 2020 r., Kiedy badacz i konsultant ds. Bezpieczeństwa Scott Helme ostrzegł o tym na swoim blogu. Później w 2020 roku oszacowano, że jedna trzecia wszystkich telefonów z Androidem może zostać odłączona od sieci.

"Możesz, ale nie musisz nic z tym zrobić", napisał Helme w swoim poście na blogu w tej aktualizacji tygodnia, "ale założę się, że niektóre rzeczy prawdopodobnie zepsują się tego dnia [30 września]".

Co możesz zrobić, aby zachować swoje stare urządzenia w trybie online?

Na szczęście opracowano obejście dla tych starszych urządzeń z Androidem, aby utrzymać je w działaniu do września 2024 r., Jeśli działają z Androidem 2.3.6 Gingerbread lub nowszym.

(Po 2024 roku będziesz potrzebować co najmniej Nougat 7.1.1.)

Ale to nie pomaga Macowi z systemem macOS 10.12.0 lub starszym, iPhone'om i iPadom z systemem iOS 9 lub starszym, konsolom PlayStation 4 z oprogramowaniem układowym do wersji do 5.00 i starszym komputerom z systemem Windows XP z dodatkiem Service Pack 2 lub starszym. Zgodnie z tą listą podatnych na ataki urządzeń opublikowaną przez cyfrowy urząd certyfikacji Let's Encrypt, problem prawdopodobnie dotknie wszystkich.

Jeśli masz jedno z tych urządzeń i możesz zaktualizować system operacyjny lub oprogramowanie układowe, zrób to w tym tygodniu. Na przykład każdy komputer z systemem Windows XP z dodatkiem SP2 można uaktualnić do dodatku SP3 dla systemu XP, co rozwiąże problem. Komputer Mac musi zostać uaktualniony do wersji 10.13 High Sierra, a na każdym telefonie iPhone 5 lub nowszym może być zainstalowany system iOS 10. Ps4 ma już zainstalowaną wersję 9.00, wydaną zaledwie kilka dni temu.

Konsole PlayStation 3 mogą, ale nie muszą być aktualizowane. Sony wydało aktualizację oprogramowania układowego PS3 4.88 dla PS3 w czerwcu 2021 r., Prawie 15 lat po tym, jak konsola po raz pierwszy stała się dostępna. Nie wiemy, co znajduje się w aktualizacji oprogramowania układowego - Sony po prostu stwierdziło, że przyniosło "dodatkowe funkcje, ulepszoną użyteczność i zwiększone bezpieczeństwo" - ale być może aktualizacja rozwiązuje również ten problem z certyfikatem.

Jeśli nie możesz zaktualizować komputera Mac, PC lub iPhone'a, możesz zainstalować przeglądarkę firefox, aby utrzymać pewien poziom dostępu do Internetu, chociaż samodzielne aplikacje mogą nie działać.

W przeciwieństwie do innych przeglądarek, Firefox nie zależy od systemu operacyjnego urządzenia w zakresie certyfikatów bezpieczeństwa - zapewnia własne.

Jeśli chodzi o smart TV, inteligentne lodówki, inteligentne koncentratory domowe, domowe routery Wi-Fi i tak dalej, trudno powiedzieć. Najprawdopodobniej może to mieć wpływ na wiele urządzeń wydanych przed 2017 r., Zwłaszcza jeśli nigdy nie otrzymały aktualizacji oprogramowania układowego.

Tak więc, jeśli możesz, otwórz lub pobierz instrukcje obsługi dołączone do urządzeń i spróbuj zaktualizować oprogramowanie układowe lub system operacyjny.

Począwszy od sierpnia 2021 r.,

Wielu wtajemniczonych i wrażliwych budzi pewnego rodzaju globalne zamknięcie Internetu, które zwolennicy teorii spiskowych tradycyjnie przedstawiają jako atak EMP, atak głodnego rekina na transatlantycki lub lądowanie obcych.

Jednak wszystko może być znacznie prostsze - 30 września 2021 r. Jakiś bezcenny certyfikat przestanie działać. I chociaż lista zaangażowanych urządzeń jest już dość duża, problem może być szerszy, ponieważ jedno przestarzałe pudełko z chipami od dostawcy może stać się problemem w dostępie do Internetu dla tysięcy komputerów.

Nie wiemy, czy rachunki bram będą w stanie rozwiązać ten problem, czy problem nie ma rozwiązania, ponieważ jego pojawienie się jest zaplanowane, więc czekamy na 30 września i śledzimy rozwój wydarzeń.

tomsguide.com

1 note

·

View note

Text

Dziennik Wintersa - 10 - 13 Sierpnia 2145 #36

10 Sierpnia 2145

Wstaliśmy o 09:22. Śniadanie przygotowałem obok łóżka i w łóżku zamierzaliśmy je zjeść. Mimo dość dużej powierzchni byliśmy ograniczeni ogromną ilością kartonów z puszkami.

O godzinie 10:41 postanowiłem rozejrzeć się po sąsiedztwie. Teren przy wyjściach wyglądał na bezpieczny. Mogliśmy na bieżąco monitorować okolice domu, a to wszystko dzięki Twojej pomysłowej matce. Panował dziwny spokój. Maya wyszła zaraz za mną. W dłoniach trzymała dobrze znaną jej strzelbę. Ja przygarnąłem karabin pulsacyjny starej generacji ze skrzyni w schronie. Skorzystałem z okazji żeby oczyścić trochę naszą kryjówkę ze śmieci. Nie mieliśmy gdzie składować tylu odpadków więc po prostu zestawiłem pudełka i puszki do pseudo basenu w ogrodzie. Słońce wzeszło już wysoko. Grzało mnie w plecy jak za dawnych lat podczas pracy przy remoncie domu rodziców. Byłem wtedy jeszcze mały, ale pomagałem jak każdy.

O 11:55 Maya zawołała mnie. Lekko spanikowałem, bo byłem w trakcie załatwiania nagłych potrzeb. Nagle poczułem jak coś przysłania promienie słońca i rzuca cień na moje plecy. Zrobiło się jakby cicho. Pomyślałem, że ktoś po prostu za mną stanął, ale było jeszcze gorzej. Cień rósł z każdą sekundą jak i moje przerażenie. Do powierzchni zniżał swój lot ogromny pancernik. Syreny ostrzegające przed atakiem powietrznym nie zadziałały odpowiednio. Było za późno. W oczach śmignął mi tylko napis „AURORA”. Krzyknąłem by Maya zeszła do schronu jak najszybciej. Narastający szum silników zagłuszył mój głos. Wszystko trzęsło się i rozpadało. Okrążyłem dom i złapałem Mayę za rękę. Pamiętam to jak dziś. Dygotała ze strachu. Stała wgapiona w olbrzymi pancernik jak zaklęta z opuszczoną strzelbą do ziemi. W tym czasie usłyszałem jeszcze jeden dźwięk. Dźwięk zagłady. Sygnał odpalenia ładunku nuklearnego. Dobrze go znałem. Kiedyś sierżant Bautista puszczał nam go na pobudki żebyśmy przywykli do rychłej śmierci. Pociągnąłem Mayę do domu i wprowadziłem do schronu najszybciej jak to możliwe. Zamknąłem szczelnie właz i zakryłem specjalną pokrywą ochronną. Drzwiczki schronu były najbardziej podatne na szkodliwe promieniowanie. Jeśli pocisk uderzyłby bezpośrednio w Eau Claire to tak płytko osadzona piwniczka by nas nie uratowała. Celem okazało się Minneapolis i założona tam nowa baza wojskowa Stanów Zjednoczonych. Myślałem, że może coś uda mi się zobaczyć na obrazie z kamer. Po kilku sekundach zrobiło się wyjątkowo jasno. Nic nie widzieliśmy. Potem kamerka zamontowana na zewnątrz spadła. Nie wiedzieliśmy czy już po wszystkim… Dziś mogę powiedzieć, że krater powstały po wybuchu sięgał kilku kilometrów średnicy, a cała strefa została skażona. eTune był najważniejszym urządzeniem jakie posiadałem, które pomogło mi zrozumieć. To co uczyniliśmy sobie samym było przerażające. Sami na siebie zrzuciliśmy te bomby. Obraz z kamer na zewnątrz przestał przekazywać sygnał. Przypomniało mi się, że Jeff trzymał w swojej magicznej skrzyni kombinezony ochronne, ale było za wcześnie. Stanowczo za wcześnie na wyjście. Przytuliłem mocno Mayę i modliliśmy się do Boga o przetrwanie.

11 Sierpnia 2145

Ziemia i ściany schronu nadal drżały od potężnych eksplozji. Czuliśmy to. ETune dostarczał nam wielu wiadomości o atakach i bombardowaniach. Nad Ameryką północną i południową unosiły się chmury napromieniowanego powietrza. Każdy kto przebywał w chwili bombardowania na powierzchni… zamilkł na wieki. Lista poległy w kilka minut po pierwszych nalotach pancerników i krążowników wzrosła o 150%. Stany Zjednoczone nie pozostały dłużne Hegemoni Germańskiej i Cesarstwu Zjednoczonej Rosji. W odpowiedzi wystrzelili większość głowic nuklearnych na większe Europejskie miasta i placówki wojskowe. Systemy obrony zawiodły i jednych i drugich. Liczyło się tylko to kto szybciej zada cios. 11 Sierpnia do walki przyłączyły się Oświecone Państwa Arabskie, Turcja i królestwo Afryki północnej. Gdy siła jednego z Amerykańskiego pocisku dosięgła wysp Wielkiej Brytanii ta również odpowiedziała na atak. Wydawało się, że znaleźliśmy się na straconej pozycji. Potężne niszczyciele i krążowniki powietrzne przejęły nasze niebo nad kontynentem. Niewyobrażalna skala zniszczeń.

Wiele lat wcześniej, jeszcze gdy żyli dziadkowie, opowiadali mojemu tacie o załamaniu klimatycznym. Nie było maszyn filtrujących ani schładzaczy atmosferycznych. Terraformatory to jedyna rzecz, za którą jestem wdzięczny Strażnikom. Ale zanim to nastąpiło ludzie umierali z wycieńczenia w domach i ulicach. Państwa Europejskie zaczęły ze sobą współpracować, powstały wielkie korporacje, które łączyły zysk jak i dobro innych (patrz propaganda). Bez finansów z sektora prywatnego nie osiągnęlibyśmy tak wspaniałych nowinek technologicznych. Hologramy, superszybkie komputery, statki kosmiczne, bazy księżycowe. Zachłysnęliśmy się naszą współpracą na krótko. Człowiek chyba po prostu zawsze dbał tylko o siebie i stan swojego konta. Gdyby nie eTune nigdy nie dowiedziałbym się o aferze marsjańskiej i porzuconej kolonii. Podobno pochłaniała zbyt duże fundusze rozwoju technologii kosmicznych. Projekt został utajniony, a gdy korporacja splajtowała o kolonii zapomniano. Zmarło tam wielu uczonych, techników, botaników, fizyków i astronomów. Kiedy rządy odkryły skandal, do którego doprowadziły korporacje, zaczęto ograniczać dostęp do informacji. Z misji na Marsie podobno wszyscy wrócili, ale to było kłamstwo. Czasami myślę, że przez wojnę musiała puścić jakaś blokada, a sieć została zalana przez tego typu informacje. Wszystkie niewygodne fakty wyszły na jaw.

Znalazłem jeszcze jedną smutną wiadomość. Zwierzęta… Wiesz, że kiedyś na Ziemi mogło istnieć samych owadów nawet 6 milionów gatunków. A ssaki, ptaki, ryby, płazy, gady? Niezwykłe jak okazale obdarzył na Bóg. To smutne cośmy uczynili z własnym domem. Oglądałem stare fotografie i filmy o ziemskich zwierzętach jak film science fiction. Niektóre z nich były tak cudaczne, że aż ciężko by było mi je opisać. Słonie afrykańskie na przykład, mogły ważyć nawet do 6 ton. A tygrysy bengalskie wyglądały jak kot, którego kiedyś ozdobiłaś czarnymi paskami w swojej książeczce. Nie wydaje mi się, że kiedykolwiek zobaczymy znów taką różnorodność. Nawet za czasów panowania Strażników. Kiedyś zresztą za dzieciaka byłem w zoo. Naoglądałem się całej masy hologramów. Wyglądały jak smutne duchy, albo wspomnienia z katalogu życia na Ziemi. Ale ten spektakl był czarujący. Myślisz, że z nami będzie to samo? Będziemy bawić jako duchy na stole Ka’S-ta-rana albo innego Strażnika? Będą nas oglądać jak film o życiu na planecie Ziemia?

Wtedy nie wiedziałem czy ktokolwiek przyjdzie nam z pomocą. Maya siedziała na łóżku skulona z eTunem w dłoniach. Czytała nowe wiadomości o sytuacji na froncie. Ja sprawdzałem sprzęt z kuferka Jeffa. To był trudny okres. Dla wszystkich.

13 Sierpnia 2145

Wojna trwała. ETune nadal przekazywał nam straszne wieści. Niespodziewanie do bitwy włączyła się Japonia, Cesarstwo Chińskie i Oceania Australijska. Po stronie Europy stanęło Cesarstwo Chińskie i gorzko tego pożałowało. Wtedy światem rządziły korporacje i zawierane pakty między nimi. Japonia, a raczej olbrzymia firma technologiczna, która popierała sprawę Stanów Zjednoczonych zmasakrowała chińską flotę powietrzną, a Oceania Australijska zajęła ich wszystkie porty nadmorskie. Desant pochłonął wiele istnień. Bitwa trwała od białego rana. Umocnienia wybrzeża Cesarstwa Chińskiego broniły się dzielnie, ale w końcu musiały upaść. Wykazali się ogromną odwagą i siłą. Niestety nastały czasy presji i szybkiego działania. W akcie desperacji Cesarstwo zbombardowało całe wybrzeże pochłaniając 40% floty morskiej Oceanii Australijskiej. Na wieść o poświęceniu własnej armii wewnątrz państwa wybuchła wojna domowa. Krążowniki powietrzne Japończyków nie rozróżniały zwolenników i przeciwników. Większe miasta i stolica zostały zrównane z ziemią w ciągu jednego dnia. Ilość zabitych liczono w milionach.

Stany Zjednoczone broniły się zaciekle. Baza wojskowa w San Francisco wysyłały do bitwy kolejne niszczyciele i krążowniki w odwecie za zbombardowane miasta, między innymi Minneapolis. Na nasze nieszczęście na niebie królował pancernik Aurora z prototypowym napędem i uzbrojeniem, który widziałem pierwszego dnia. Europejskie media zamieszczały w sieci eTune chwalebne reportaże i komunikaty odnośnie wygranych potyczek tej potwornej machiny.

Razem z Mayą wiedzieliśmy, że każdy dzień może przynieść nam śmierć. Patrzyliśmy w sufit jakbyśmy obserwowali niebo. Po prostu czekaliśmy.

Zdjęcie: Gerd Altmann z Pixabay

Posłuchaj na: https://open.spotify.com/show/431SJfdws8C8xoiz6k18Vd

0 notes

Link

Kupię stare komputery sprawne i uszkodzone złom komputerowy - Opole

0 notes

Photo

New Post has been published on https://mariusz-czarnecki.pl/kradziez-tozsamosci-w-internecie-jak-sie-chronic-poradnik/

Kradzież tożsamości w internecie jak się chronić? Poradnik

Chroń zawsze swoje dane, aby nie wpadły w niepowołane ręce. Czyli: imię i nazwisko, adres, numer dowodu osobistego, PESEL czy datę urodzin. Kradzież tożsamości jest wstrząsającym doświadczeniem, które może spowodować, że poczujesz się zagrożony, a w niektórych przypadkach możesz stracić pieniądze i reputację. Niezależnie od tego, czy ktoś włamał się na Twoje konto bankowe, czy ktoś włamał się na Twoje konta w mediach społecznościowych, możesz poczuć, że coś straciłeś. Złodzieje tożsamości mogą wykorzystać Twoją tożsamość w celu uzyskania korzyści finansowych, pożyczając pieniądze w Twoim imieniu. Co więc powinieneś zrobić, gdy ktoś ukradnie Twoją tożsamość? Poniżej znajdują się kroki, które należy podjąć, aby się chronić.

1. Skontaktuj się ze swoim bankiem

W pierwszej kolejności należy skontaktować się z bankiem. Jeśli Twoja tożsamość została skradziona, istnieje szansa, że hakerzy spróbują uzyskać dostęp do Twojego konta bankowego lub zaczną pożyczać pieniądze na Twoje nazwisko. Nie tylko możesz chronić swoje konto, powiadamiając bank o potencjalnym naruszeniu, ale możesz także zablokować swoje karty i zamówić nowe. Większość banków posiada całodobowy numer bezpieczeństwa, więc zadzwoń tak szybko, jak to możliwe, aby zminimalizować szkody.

2. Dokonaj zastrzeżenia dowodu osobistego

Jeśli stwierdzisz utratę dokumentu tożsamości ważne jest, żeby jak najszybciej zareagować i dokonać zastrzeżenia swojego dowodu osobistego. Możesz dokonać tego także bezpłatnie w tym miejscu. Gdy zastrzeżesz dowód osobisty, wyłączasz go automatycznie z obiegu. Nikt nie zaciągnie kredytu, posługując się zastrzeżonym dowodem. Wystarczy jedno kliknięcie do zastrzeżenia dokumentu. Nie musisz nawet pamiętać jego numeru. Bez nerwów i zbędnych formalności. Nie musisz szukać najbliższej placówki banku. W kilka minut informacja dotrze do wszystkich banków w Polsce, Poczty, oraz operatorów telefonii komórkowej. Następnie złóż wniosek we właściwym Urzędzie Gminy w celu wyrobienia nowego dowodu osobistego, z nowym numerem.

3. Zmień swoje hasła

Nawet jeśli nie sądzisz, że ktoś włamał się na Twoje konta, zmień hasło. Jeśli ktoś ukradł Twoją tożsamość, może potencjalnie spróbować uzyskać dostęp do różnych kont internetowych. Powinieneś zmienić jak najwięcej haseł. Gdy jesteś zalogowany na różnych kontach, upewnij się, że wszystkie informacje zabezpieczające są aktualne. W ten sposób, jeśli ktoś spróbuje włamać się na Twoje konto, będziesz mógł je szybko odzyskać. Pamiętaj, że kradzież tożsamości mogła nastąpić poprzez uprzednie zainfekowanie Twojego komputera czy smartfona złośliwym oprogramowaniem – jeśli nie jesteś pewien, że mogło to nastąpić radzę skorzystać z innego, bezpiecznego urządzenia aby zmienić hasła w kluczowych usługach.

4. Dokonaj formalnego zgłoszenia na Policji lub w Prokuraturze.

Jeśli Twoja tożsamość została skradziona, ważne może być złożenie odpowiedniego zawiadomienia o podejrzeniu popełnienia przestępstwa – tu czas gra rolę. Chociaż może nie wydawać się to konieczne, zwłaszcza jeśli zapobiegałeś poważnym uszkodzeniom, jest to ważny krok. Może pomóc policji złapać złodziei tożsamości i zapobiec przyszłym przestępstwom jak również „zalegalizować” Twoje czyste intencje w przypadku wyłudzeń kredytów na Twoje dane. Zanim skontaktujesz się z lokalnymi władzami, zbierz jak najwięcej informacji o zdarzeniu.

5. Sprawdź swoje komputery i telefony pod kątem złośliwego oprogramowania.

Skontaktuj się z profesjonalną firmą i zleć sprawdzenie swoich urządzeń pod kątem złośliwego oprogramowania. Zawodowcy poza tym, że dokonają profesjonalnych sprawdzeń to zabezpieczą również ewentualne ślady przestępstwa i sporządzą z tego raport – Ekspertyzę z zakresu Informatyki Śledczej, który dołączysz do zawiadomienia o przestępstwie. Jeśli potrzebujesz porady dotyczącej kradzieży tożsamości online, skontaktuj się z nami, a my Ci doradzimy.

6. Poinformuj znajomych i rodzinę.

Ostatnim krokiem, jaki należy podjąć, jest poinformowanie znajomych i rodziny o zdarzeniu. W ten sposób można szukać każdego, kto próbuje wykorzystać Twoją tożsamość, aby zapobiec jego działaniom i ewentualnie namierzyć. Nie tylko to, ale także ujawnienie, w jaki sposób skradziono Twoją tożsamość, może w rzeczywistości pomóc Twoim znajomym i rodzinie w obserwowaniu takich incydentów w przyszłości.

Jeśli potrzebujesz porady dotyczącej kradzieży tożsamości online, skontaktuj się z nami, a my Ci doradzimy.

A co zrobić aby nie doszło do kradzieży tożsamości w Internecie? Oto kilka wskazówek:

Jak chronić dane osobowe?

Przechowuj w bezpiecznym miejscu dokumenty, takie jak dowód osobisty, paszport, prawo jazdy.

Nie udostępniaj dokumentów osobom trzecim, bez niezbędnej konieczności. Nigdy nie pozostawiaj dokumentów wypożyczając np. sprzęt sportowy, nie kopiuj ich, jeśli nie jest to uzasadnione.

Niszcz stare dokumenty i korespondencję papierową zawierającą dane i nie wrzucaj ich do kosza na śmieci.

Nie podawaj swoich danych w trakcie rozmów telefonicznych z osobami, których nie znasz, nawet jeśli podają się za przedstawicieli banku czy innej instytucji.

Nie mniej istotne jest to, jak zachowujemy się korzystając z Internetu. Stwarza to wiele możliwości kradzieży naszych danych, które po prostu w sieci są.

Jak chronić tożsamość w Internecie?

wybieraj bezpieczne sklepy internetowe, sprawdzaj czy posiadają certyfikaty SSL w adresie.

dokonuj płatności wykorzystując certyfikowanych pośredników

nie otwieraj e-maili nieznanego pochodzenia i nie klikaj załączników

używaj różnych haseł dostępu i zmieniaj je regularnie

korzystaj z logowania dwuskładnikowego

nigdy nie podawaj loginów i haseł osobom postronnym

nie zezwalaj na zapamiętywanie hasła przez przeglądarkę

sprawdzaj, czy w adresie internetowym banku znajduje się fraza https, jeśli nie, nie powinno się tam pozostawiać żadnych danych

nie kopiuj numeru rachunku bankowego do przelewu i zawsze go sprawdzaj czy jest właściwy

dokonuj wylogowania się z bankowości internetowej po zakończeniu transakcji

zachowaj czujność w przypadku wyjątkowo atrakcyjnych ofert pracy, nie wysyłaj na nie CV

używaj oprogramowania pochodzącego z autoryzowanych źródeł i aktualizuj je regularnie

używaj programów antywirusowych

Jeśli potrzebujesz porady dotyczącej kradzieży tożsamości online, skontaktuj się z nami, a my Ci doradzimy.

#adres#art. 190a § 2 kodeksu karnego#data urodzin#Dokonaj formalnego zgłoszenia na Policji lub w Prokuraturze#Dokonaj zastrzeżenia dowodu osobistego#imie i naziwsko#Jak chronić dane osobowe#Jak się chronić przed kradzieżą tożsamości?#kradziez tozsamosci#Kradzież tożsamości kodeks karny#Kradzież tożsamości w internecie#Kradzież tożsamości w internecie jak się chronić#kradzież tożsamości w internecie kk#kradzież tożsamości w internecie kodeks karny#kradzież tożsamości w internecie pdf#kradzież tożsamości w internecie statystyki#kradzież tożsamości w internecie wikipedia#numer dowodu osobistego#pesel#Poinformuj znajomych i rodzinę#poradnik#Przechowuj w bezpiecznym miejscu dokumenty#Skontaktuj się ze swoim bankiem#Zmień swoje hasła

0 notes

Video

tumblr

Polubione na YouTube: 🍎 Przegląd komputerów Apple Macintosh - MacMarzec https://www.youtube.com/watch?v=NXMHp1fTLHU MacMarzec, czyli przegląd kilku komputerów firmy Apple z lat 1987 - 2002. Mamy więc, znany niektórym ze szkół: Macintosh SE, iMac G3 oraz bardzo designerski iMac G4. Czy na Macach da się grać? 💰 WSPARCIE: https://www.youtube.com/channel/UCA7G7bFVZxB5D9DrHKld2Ow/join 🔴 ZASUBSKRYBUJ NASZ KANAŁ! https://www.youtube.com/retrogralniapl?sub_confirmation=1 🔴SERWER DISCORD RG https://ift.tt/33ClLfN Sprawdzamy jak wyglądają stare systemy MacOS, czy da się zagrać w Lemingi tylko używając dwa kolory (czarny i biały) oraz czy na Macu pójdzie nam Quake. Na Macach możecie pograć w marcu w naszym Muzeum! ✅ MUZEUM GRY I KOMPUTERY MINIONEJ ERY: https://gikme.pl ✅ FACEBOOK: https://ift.tt/2ahAWDa ✅ STRONA: https://retrogralnia.pl #RetroSprzęt #RetroGaming #TheGameIsNotOver

0 notes

Link

Kupię stare komputery sprawne i uszkodzone złom komputerowy - Opole

0 notes

Text

recenzje gier na ps4 strony dla graczy

New Post has been published on http://mama-forum.ch/question/recenzje-gier-na-ps4-strony-dla-graczy/

recenzje gier na ps4 strony dla graczy

What ever request more clarity around exactly why you were given the deadline day. Get in touch with each one of your own recommendations in order to community about the options and assert their particular contract to become your own guide. People whose view [url=http://xn--czytelniazinw-mlb.kartuzy.pl]komputery msi[/url] of the planet an individual worth. Whichever your inspiration, abandon any kind of linked suitcases in your own home. What’s social networking? The vast majority of career opportunities should never be marketed; they’re loaded simply by recommendations. Aiding quick online reserving, assured employing, expense guides, as well as resources, HomeAdvisor complements property owners searching for upkeep with the greatest community associated with pre-screened house advantages nationwide-all free of charge. They know that [url=http://xn--zinwnostalgia-dlb.ilawa.pl]skocz do www[/url] the quickest method across the track is actually through slowing down entering the particular becomes, for them to speed up faster as they’re planning to the straightaway. In the event that overall flexibility is the point, Moz would like to help you function in your own rut. But amongst yourself, I do believe we should speak. By giving basic as well as potent options, DigitalOcean is actually swiftly turning into the facilities level for every computer software developer in the world. Through very first thing each day in order to nicely following perform, MuleSoft makes sure that staffers are usually properly taken care of and also comfortable at the office. Your community regarding buddies, family, colleagues, as well as acquaintances [url=http://xn--portalzinw-obb.beskidy.pl]stare gry rpg[/url] can be a beneficial job lookup source. They’ll sympathize along with your circumstance. A person don’t need to offer your business cards upon avenue 4 corners, cool call every person in your make contact with record, or perhaps function a room of strangers. However for workers, the most effective portion is actually that this organization can pay an individual to work with young puppies. Hi Jeremy, Number of years absolutely no see-I hope you’re succeeding! I’d actually really like

0 notes

Text

Szafka Łazienkowa Sanitti Gamma Ramki Białe, Zgrzewka Biała GSB

kratka łazienkowa

Umiesz jaka istnieje najodpowiedniejsza kratka prysznicowa? Kratka odpływowa zatem nie jest taki niekonwencjonalny zbiór!

Narzędzie łazienki to prawdziwe wyzwanie, zwłaszcza gdy jest kobieta mała. Odwodnienia prysznicowe do łazienek są dobrym wyborem, kiedy chcemy umieścić odpływ tuż przy ścianie. Dodatkowe wygięcie upraszcza montaż i poprawia szczelność całego zestawu. To doskonałe kratka odpływowa rozwiązanie do małych łazienek, w których zależy mnie na oszczędności miejsca. Duży brodzik zajmuje sporo obszaru i wygląda nieestetycznie. Co więcej dostarcza problemów podczas używania, zwłaszcza dla małych pociechy, osób chorych lub wiekowy. W szczelinach skalnych i półkach z piaszczystą zasadową glebą świetnie czują się rozmaite gatunki głodka. Głodek kaukaski (Draba brunifolia) zdobywa wysokość zaledwie 5 cm i tworzy poduszki przypominające wyglądem kępki mchu. Prosperuje, wydając na przełomie kwietnia i maja masę lekkich złocistożółtych kwiatów. Jego wyższy krewny, głodek kosmaty (D. lasiocarpa), także ma żółte kwiaty. Osiąga 15 cm i rośnie powoli, sporządzając nieduże dwucentymetrowe rozety. Parę dni zajęło mi odnawianie mebli ogrodowych. Przeczytaj ten artykuł podarować im całkiem inną szatę lecz ze względu w gabaryty, po wielu przemyśleniach doszliśmy z mężem kratka odpływowa do odwiedzenia wniosku, że radykalnym udoskonaleniom ich jeszcze nie poddamy. Zostało więc na zapuszczeniu drewnochronem i polakierowaniu pokostem jachtowym. Budownictwo jest zwane motorem gospodarki i od momentu 89 roku oraz przemian ekonomicznych które nastąpiły w polsce rozwija się bardzo kratka odpływowa żywiołowo. Powszechnie stosowane są komputery, a stare techniki oparte na pustakach, cegłach jak i również betonie odchodzą do lamusa. a mianowicie Co pan, do szału, robi!!!!!!???? - wrzeszczę spośród dołu, bo już „widzę” zalaną szafę w holiku, przez który „brak” rurki przechodził. Lecę na górę, w holiku pół elewacje zalane, gruz na posadzce w wodzie. No tak…. Pan Franciszek odpiął rurkę od górnej spłuczki, zaślepił ją, a potem beztrosko spuścił wodę do… sedesu? … na dół jakim sposobem leci w pionie… wyjąwszy rur… FACHOWIEC! Miszcz… ekstra. Kratki odpływowe występują w wielu typach. Różnią się od mojej dziurki co do wymiarów, a też wytrzymałością. W porównaniu do ich przeznaczenia, mogą stanowić nie wyłącznie bezpieczny i skuteczny detal odwadniający, ale także spoistą część całej architektury jak i również zabudowania. Dobry wzór architektoniczny, który uwzględnia należycie rozmieszczone kratki odpływowe, zapewnia bezzwłoczny odpływ zebranej wody. Stosownie dobrane i zamontowane kratki odpływowe uwzględniają kanały z polietylenu i nierdzewne ocynkowane ruszty zróżnicowanej nośności, które poniekąd przy bardzo niekorzystnych postanowieniach atmosferycznych spełnią swoją procedurę. Kanały szczelinowe wykonywane są z blachy grubości 1, 5 mm, ze stali nierdzewnej, a także ze stali kwasoodpornej. Kanały szczelinowe podobnie jak w przypadku kanałów rynnowych posiadają wbudowany spadek dna. Wielkość spadku zazwyczaj wynosi 0, 5-1, 0%. Początkowa głębokość kanału wynosi 65 mm. Kanały wyposażone są w śruby rektyfikacyjne oraz wąsy kotwiące. roślin, np. Drobnych krzewów. Dobrym rozwiązaniem po małym ogrodzie jest zastosowanie elementów wiszących (skrzynek, doniczek etc. ), które pozwalają Ci weselić się różnorodnością hodowanych roślin, a nie zabiorą przy tym niezbędnej lokalizacji ogrodu.

0 notes

Text

22.01.2018

Poszedłem oddać książki do BUWu. Chciałem zapłacić karę, ale można było tylko kartą. Miałem w gotówce. Wokół trwała sesja, wytłumiony ul nauki, spotkań, rojowisko myśli. Wracałem metrem z przesiadką na Świętokrzyskiej, wokół studenci wracający z bibliotek i zajęć.

Stracone pokolenie, piękne, eleganckie i wykształcone, ale bezproduktywne i niezdatne do niczego. Generacja trzmieli snujących się po mieście, które zbudował inny świat. Wszyscy przygrywający wargi, zapatrzeni w ekrany, odwracający wzrok; zawstydzeni, zażenowani sobą. Nie spotyka się takich na Bemowie, to centrum, krążą wokół niego, w nim, jak w wirze podziemnych Wiseł.

Na Śródmieściu między pociągami pani sprzedaje chałki, pączki, bułeczki. Czapka z kwiatkiem za ladą, w ciemnych okularach, nad wypiekami sznureczek choinkowych lampek.

W innych budkach wciśniętych w ściany lub między filarami sprzedają winyle, rękawiczki, kebab, podręczniki, hot dogi, parasole. Samotna pani na krzesełku samotrzecim. Za nią fotobudka i automaty z napojami.

Plakat reklamuje nowy musical z dzielnymi pilotami z międzywojnia. Gdzieś na tej stacji na pewno przylepione jest serduszko WOŚPu.

Warszawa Zachodnia: nie stacja, a rozjazdowisko pociągów odkryte przed nocą. Ślepi, rozgadani ludzie, błądzący w ciemności. Pookrywani grubymi szalikami.

Przy naszych zarobkach to będzie stać nas na mieszkanie... No nie wiem, trzydzieści metrów? (Śmiech). No taka jest prawda no. To jest śmieszne, wiesz. Po prostuuuu... No ale jak oni to obliczyli w ogóle? 16 za dwadzieścia miesięcy, a tamci zarabiają miliardy, rozumiesz, zarabiają miliardy. To jest takie trudne, ale co ja zrobię. Ja nie mam głowy do biznesu... Noo (wytrzeszcza oczy) tak!

Wyglądają smutno przez szyby pociągów lub kroczą dumnie, poprawiając węzły szali. Pani zatrzymuje pana, upuścił papierosy. Przy wyjściu płonie dym ze śmietnika, obok baba w kapturze dopala papierosa.

Niepewność przed zejściem do tunelu, obserwowanie nadjeżdżających autobusów, przegrzane wnętrze wagonu, 68548493 gotów do odjazdu, rachityczny gwizdek. Paranaszybie i pionowe światła jak pałeczki sztafety, w górę, wzwyż, z rozwojem wprzód.

Zgrzytanie na zmrożonych torach, obcy język do telefonu z lewej, następna stacja, kaszlę mokrą flegmą.

Zielone, wytarte, wysłużone tapicerki. Imitacja drewna i malutki kosz. Parkingi i biura, parkingi i biura, jak to jest, że tyle biur, a nikogo nigdy w nich nie widać. Komputery na biurkach wykonują tam całą robotę, ludzie to tylko dekoracja na wizkach dewelopera.

Jedziemy w wykopie, a górą sunie ktoś na segwayu albo monocyklu, z latarką przyczepioną do kaptura.

Torba napęczniała od przetrzymanych książek. Ścieram kurz z moich skarpetek, wśród których leżała.

Ludzie okutaleni, storbieni, splecaczali. Gdzie są ci w pięknych płaszczach i kominach szykownych, którzy zdawali się być jedyną ludnością Warszawy w moich pierwszych latach. Może przechadzają się wciąż na Krakowskim. A ja dawno poszedłem za tymi innymi, których nie chciałem dostrzegać, bo nie pasowali mi do wizji idealnej stolicy młodości.

Rozświetlony most i odbicie w bardzo zimnej Wiśle. Stadion-efemeryda, na wpół przezroczysty.

Pociąg zbliżał się do mojej docelowej stacji, rozpoznawałem już kształt okolicy. Kiedyś marzyłem, żeby przenieść tu stolicę Polski. Hejmatów pozostawić jako stare miasto, a na tych - toskańskich niemal w lecie - polach i pagórkach wytyczyć nowe aleje, place i pałace.

0 notes