#datenerfassung

Explore tagged Tumblr posts

Text

Als Stadtmensch einen eigenen Acker

Als angehende Selbstversorgerin erzählt Kathi Blumfeld aus Berlin über ihr außergewöhnliches Projekt. Vor Wochen hat sie als Stadtmensch die Entscheidung für den Gemüseanbau auf einem eigens dafür vorgesehenen gepachteten Acker getroffen.

Kathi arbeite viel, es dreht sich seit Jahren alles um Arbeit … und sie unterbricht nur, wenn sie mit ihren Hunden spazieren geht oder zu einem Event reisen muss. Das war ihr auf Dauer zu wenig. Sie wünscht sich schon immer einen Ausgleich und das am besten in freier Natur. Das Angebot, das sie in den sozialen Netzwerken kürzlich gefunden hatte, entsprach daher ganz und gar ihren Bedürfnissen.

Ein Bauernhof verpachtet ganze Ackerparzellen, die seit letztem Herbst bereits mit Gründüngung vorbehandelt und für die Bepflanzung aufbereitet wurden. Von den Hofbetreibern sind schon einige Gemüsesorten gesät worden. Kohlrabi, Erbsen, Salat, Fenchel, Spinat, Sonnenblumen, Rote Bete, Zwiebeln, Möhren, Spitzkohl, Mangold, Rotkohl, Dill, Weißkohl, Pastinaken verweilen längst im Acker, um zu wachsen.

Kathi ist nun für das Unkraut jäten, Pflegen, Pflanzen, Hegen und Gießen verantwortlich. In ein paar Wochen, wenn kein Frost mehr zu befürchten ist, sorgt sie für die restliche Anpflanzung der vom Landwirt vorgezogenen Jungpflanzen wie Tomaten, Radieschen, Zuckermais, Stangenbohne, Buschbohne, Paprika, Kürbis. Die Kartoffeln bringt der Hofbetreiber in der nächsten Woche für sie in den Acker.

Die Parzelle ist ausreichend groß, um für einen 2-Personenhaushalt eine ordentliche Erntemenge einfahren zu können. Von Mai bis Ende Oktober bringt ihr Acker verschiedene Gemüsesorten ans Tageslicht und ohne große Umwege direkt in ihren Kochtopf.

„Frisch geerntet schmeckt Gemüse richtig gehaltvoll und wesentlich aromatischer als das vorab gekühlte Gemüse (damit es besser hält) aus dem Supermarkt und konventionellem Gemüsehandel“, so versichert es ihr die Hofbetreiberin. Als Selbstversorger ist Kathi in diesem Jahr unabhängig von Preisschwankung durch Angebot und Nachfrage. Zudem ernährt sie sich gesünder, weil sie bei ihrem eigenen Gemüse weiß, dass keine Pestizide eingesetzt werden. Sie wird ihr Gemüse mit Netzen vor Insekten schützen. Die vorausgegangene Gründüngung hat den Boden auch schon genügend gekräftigt, sodass sie nur noch wenig düngen muss.

Überdies lernt Kathi nun auch einiges über den Anbau von Gemüse. Zum Beispiel, welches Gemüse, zu welcher Jahreszeit ausgepflanzt und ausgesät wird. Und welche Gemüsesorten sich zusammen vertragen und welche in der Nachbarschaft gepflanzt werden, um ungebetene Insekten zu vertreiben. Die Hofbetreiber beraten sie und stehen ihr bei Fragen und Tipps jederzeit und sogar per Messenger zur Verfügung.

Dadurch bekommt Kathi ein Feingefühl für das, was sie tut und worauf sie achten muss. „Der Austausch mit den Landwirten liegt mir sehr am Herzen. Dadurch bekomme ich eine Sichtweise auf Dinge, die mir sonst als Stadtmensch gänzlich fremd bleiben würde. Ich werde mir auch für meinen eigenen Garten nützliche Fertigkeiten und Wissen aneignen können“, so erzählt sie.

Natürlich geht es Kathi nicht nur ums Arbeiten, sondern auch um das Verweilen in der Natur. Bei gutem Wetter draußen sein, den Abend auf dem Acker entspannt ausklingen lassen und den Sonnenuntergang genießen, ist eine entschleunigende, wohltuende Aktivität, die den Menschen neue Energie verleiht.

Diese Art Rückbesinnung auf die Natur ist auch ein wichtiger Beitrag bezüglich Umweltschutz. Schließlich schützt und wertschätzt der Mensch nur das, was er kennt und womit er sich verbunden fühlt.

#selbstversorger#gemüseacker#anbau#gemüseanbau#work_from_home#remote_jobs#virtual_assistant#writing#externe_dienstleistung#co_working_space#deutschland#office_jobs#virtual_working#ghostwriter#transkription#datenerfassung#social_media_management#podcast_editin#webdesign#recherche#storytelling#autorin#Public_Relations#freelancer#remote_work#kundenzufriedenheit#journalismus

7 notes

·

View notes

Text

Ethische Implikationen von KI-gestützten Überwachungstechnologien rücken in den Fokus

Die ethischen Implikationen von KI-gestützten Überwachungstechnologien rücken in den Fokus Die Welt der Überwachung hat sich in den letzten Jahren rasant verändert. Was einst als futuristische Vision galt, ist heute Realität: KI-gestützte Technologien durchdringen unseren Alltag und versprechen Sicherheit, Effizienz und Kontrolle. Doch während die einen die Vorzüge dieser Technologien preisen,…

#Algorithmen#Datenerfassung#Datenschutz#Datensicherheit#Ethik#Gesichtserkennung#Innovation#Intelligenz#KI#Privatsphäre#SEM#Sicherheit#Überwachung#Überwachungstechnologien#Verantwortung#Verhaltensanalyse#Vertrauen#Vorhersage#Zensur

0 notes

Text

11. Was ist Amazon IoT und was kann es für Cloud Computing leisten?: "Amazon IoT: Erfahren Sie, wie Cloud Computing mit Amazon IoT verbessert werden kann"

#AmazonIoT #CloudComputing #Verbinden #Sicherheit #Kommunikation #Datenerfassung #KIBasiert #Dateiverwaltung #Automatisierung #Entscheidungsfindung

Cloud Computing ist ein Konzept, das es ermöglicht, auf entfernte IT-Ressourcen zuzugreifen. Dieser Zugriff kann über das Internet erfolgen. Mit Cloud Computing können Unternehmen auf eine Vielzahl von IT-Diensten zugreifen, die von einem Cloud-Anbieter bereitgestellt werden. Dies ermöglicht es den Unternehmen, Kosten zu senken, indem sie nur für die tatsächlich verwendeten Ressourcen und Dienste…

View On WordPress

#Amazon IoT ist eine Plattform#automatisierte Entscheidungsfindung und mehr. Mit Amazon IoT können Unternehmen ihre Produkte effizienter verwalten und Entwickler können sc#Automatisierung#Cloud Computing#darunter sichere Kommunikation über das Internet#Dateiverwaltung#Datenerfassung#die es Unternehmen und Entwicklern ermöglicht#Echtzeit-Datenerfassung#Entscheidungsfindung#Geräte#KI-basiert#KI-basierte Analysen#Kommunikation#Sensoren und Anwendungen mit ihren Cloud-Anwendungen zu verbinden. Es bietet eine Reihe von Funktionen#Sicherheit#Verbinden

0 notes

Text

Reference saved in our archive

Vitamin D is showing in study after study to have a massive impact on acute covid severity.

Abstract Background: Vitamin D is a steroid hormone that protects against viral infections by influencing innate and adaptive immune responses. The effectiveness of vitamin D3 supplementation in COVID-19 is unknown. The study’s goal was to elucidate the relationship between blood vitamin D levels and COVID-19 clinical outcomes by examining the effect of a single high dose of vitamin D3 on the length of hospital stay in COVID-19 patients.

Methods: The descriptive, retrospective study was performed from March to May 2021 at a referral center for patients with COVID-19, in Bam, Iran. A checklist consisting of demographic variables was used to gather data, and laboratory assessments of serum 25(OH) D were evaluated and documented. The connection between serum vitamin D and patient clinical outcomes was investigated after patients were given a single oral dose of 200,000 IU of vitamin D3.

Results: 71 COVID-19 patients were treated. Radiological results did not change substantially amongst individuals with various levels of 25(OH)D. After a single dosage of vitamin D3, mean blood levels of 25-hydroxyvitamin D increased considerably and the need for intubation and SpO2 decreased, and as did the respiratory rate in patients requiring hospitalization due to COVID-19.

Conclusion: A single administration of 200,000 IU of vitamin D3 significantly reduced the severity of COVID-19.

Keywords: vitamin D, COVID-19, outcome, pandemic

Zusammenfassung Hintergrund: Vitamin D ist ein Steroidhormon, das vor Virusinfektionen schützt, indem es die angeborene und die adaptive Immunantwort beeinflusst. Die Wirksamkeit einer Vitamin-D3-Supplementierung bei COVID-19 ist unbekannt. Ziel der Studie war es, den Zusammenhang zwischen dem Vitamin-D-Blutspiegel und der Gabe einer einzelnen hohen Vitamin-D3-Dosis auf die Krankenhausaufenthaltsdauer bei COVID-19-Patienten zu untersuchen.

Methode: Die deskriptive, retrospektive Studie wurde von März bis Mai 2021 in einem Referenzzentrum für Patienten mit COVID-19 in Bam, Iran, durchgeführt. Zur Datenerfassung wurde eine Checkliste mit demografischen Variablen verwendet und der Serumspiegel von 25-Hydroxyvitamin-D (25(OH)D) bestimmt und dokumentiert. Untersucht wurde die Assoziation zwischen Serumspiegel von Vitamin D und klinischen Ergebnissen. Die Patienten erhielten eine orale Einzeldosis von 200.000 IE Vitamin D3.

Ergebnisse: Es wurden 71 COVID-19-Patienten behandelt. Die radiologischen Ergebnisse veränderten sich bei Personen mit unterschiedlichen 25(OH)D-Werten nicht wesentlich. Nach einer Einzeldosis Vitamin D3 stieg der mittlere Blutspiegel von 25-Hydroxyvitamin D erheblich an. Dadurch wurden die Notwendigkeit einer Intubation herabgesetzt und der Sauerstoffpartialdruck sowie die Atemfrequenz bei Patienten, die aufgrund von COVID-19 hospitalisiert worden waren, signifikant verbessert.

Schlussfolgerung: Durch einmalige Verabreichung von 200.000 IU Vitamin D3 wurde die Erkrankungsschwere von COVID-19 deutlich verbessert.

Schlüsselwörter: Vitamin D, Covid-19, Ausgang, Pandemie

#mask up#public health#wear a mask#pandemic#wear a respirator#still coviding#covid#covid 19#sars cov 2#coronavirus

7 notes

·

View notes

Text

Steigern Sie die Geschäftseffizienz mit einem zuverlässigen Etikettenhersteller

Haben Sie jemals darüber nachgedacht, wie etwas so Kleines wie ein Label große Auswirkungen auf Unternehmen haben kann? Etiketten sorgen für eine reibungslose Logistik, erhöhen die Markensichtbarkeit und verbessern die Produktverfolgung. In einer Welt, in der Genauigkeit und Effizienz von entscheidender Bedeutung sind, verlassen sich Unternehmen auf hochwertige Etikettierungslösungen, um ihre Abläufe zu optimieren. Von der Barcode-Integration bis zur RFID-Technologie hat sich die Etikettenproduktion weiterentwickelt, um modernen Anforderungen gerecht zu werden. Jedes Etikett enthält wichtige Informationen und ist daher ein unverzichtbares Werkzeug in Branchen wie dem Gesundheitswesen, der Logistik und dem Einzelhandel.

Über die Funktionalität hinaus tragen Etiketten zur Einhaltung gesetzlicher Vorschriften und zur Produktdifferenzierung bei. Unternehmen benötigen zuverlässige, gut gestaltete Etiketten, die unterschiedlichen Bedingungen standhalten, von der Lagerlagerung bis hin zu extremen Außenumgebungen. Der Schlüssel liegt in der Individualisierung, die es Unternehmen ermöglicht, ihre Etiketten an bestimmte Anwendungen anzupassen. Ganz gleich, ob es sich um einen einfachen Barcode oder ein farbcodiertes System handelt, Präzision bei der Etiketten Hersteller ist von entscheidender Bedeutung. Ein schlecht gedrucktes oder falsch formatiertes Etikett kann Arbeitsabläufe stören und zu kostspieligen Fehlern führen. Das macht die Wahl richtig Etikettenhersteller eine grundlegende unternehmerische Entscheidung.

Dazu gehören Thermodirekt- und Thermotransferetiketten, vorgedruckte Etiketten und anpassbare Optionen für bestimmte Anwendungen. Indem Hersteller sowohl leere als auch vorgefertigte Etiketten anbieten, stellen sie sicher, dass Unternehmen die richtige Lösung für ihre Prozesse finden. Neben der Herstellung von Etiketten liefern sie auch kompatible Thermotransferbänder und sorgen so für hochwertige Druckergebnisse. Diese Bänder spielen eine entscheidende Rolle für die Haltbarkeit gedruckter Etiketten, insbesondere in Branchen, die langlebige Barcodes und Tracking-Informationen benötigen.

Als Ergänzung zur Etikettenproduktion bieten Hersteller häufig leistungsstarke Etikettendrucker an. Dazu gehören Standard-, Farb- und RFID-Etikettendrucker, die jeweils auf unterschiedliche industrielle Anforderungen ausgelegt sind. Unternehmen profitieren vom Zugriff auf die neueste Drucktechnologie und sorgen so für Effizienz bei der Etikettenproduktion im großen Maßstab. Barcodescanner sind ein weiterer wesentlicher Bestandteil im Etikettierungsprozess. Durch die Bereitstellung fortschrittlicher Scanlösungen unterstützen Hersteller Unternehmen bei der Optimierung der Datenerfassung und Bestandsverwaltung.

Ein engagierter Etikettenhersteller liefert nicht nur Produkte; Sie bieten maßgeschneiderte Softwarelösungen für Etikettendesign und -druck. Diese maßgeschneiderten Systeme lassen sich nahtlos in bestehende Arbeitsabläufe integrieren und steigern so die Produktivität. Regelmäßige Wartung und professioneller Support sorgen für minimale Ausfallzeiten und ermöglichen Unternehmen einen unterbrechungsfreien Betrieb. Die Wahl eines zuverlässigen Partners für Etikettierungslösungen ist entscheidend für Effizienz und langfristigen Erfolg. Durch das Angebot umfassender Dienstleistungen hilft ein vertrauenswürdiger Hersteller Unternehmen dabei, Genauigkeit und Organisation in ihren Etikettierungsprozessen aufrechtzuerhalten.

0 notes

Text

KI revolutioniert die Content-Erstellung.ZimmWriter führt diesen Wandel an, indem es prägnante Social-Media-Beiträge, Überschriften und Produktbeschreibungen liefert. Die Plattform verbindet KI-Präzision mit professionellen Schreibstandards.Manuelle Content-Aufgaben dauern jetzt Minuten statt Stunden. Autoren passen sich diesen neuen Werkzeugen an, anstatt überflüssig zu werden.Wichtige Erkenntnisse- KI-Schreibwerkzeuge können die Zeit für die Content-Erstellung um 80% reduzieren und dabei hohe Engagement-Raten bei Blogs und Werbematerialien aufrechterhalten. - Moderne KI-Content-Generierungswerkzeuge passen Schreibstil und Tonalität an verschiedene Formate an, von ausführlichen Blogs bis hin zu prägnanter Werbekopie. - KI-gestützte Recherchetools analysieren schnell tausende von Quellen, um datengesteuerte, relevante Inhalte für jeden Marketingzweck zu erstellen. - KI-Content-Assistenten fördern die menschliche Kreativität durch Vorschläge, SEO-Optimierung und die Sicherstellung einer konsistenten Markenkommunikation über alle Plattformen hinweg. - Echtzeit-Performance-Tracking und Analysen helfen dabei, KI-generierte Inhalte für maximale Wirkung in verschiedenen Marketing-Kanälen zu optimieren. - Moderne KI-Schreibassistenten wie Copy.ai und GravityWrite reduzieren die Content-Erstellung um bis zu 80% und verwandeln tagesfüllende Projekte in stündliche Aufgaben - Fortschrittliche SEO-Algorithmen analysieren Suchmuster und Nutzerverhalten und optimieren die Content-Platzierung bei gleichzeitiger Beibehaltung eines natürlichen Schreibflusses - Intelligente Recherchetools scannen tausende Quellen in Sekunden und ziehen relevante Daten und Statistiken heraus, sodass sich Autoren auf das Erstellen fesselnder Geschichten konzentrieren können - Automatisierte Datenerfassung über mehrere Kanäle gleichzeitig - Sofortige Analyse von Engagement-Metriken und Nutzerverhaltensmuster - Echtzeit-Empfehlungen für Content-Optimierung und Strategieanpassungen - Live-Metrik-Tracking für schnelle, datenbasierte Entscheidungen - Tiefgehende Analyse des Nutzerverhaltens über verschiedene Content-Formate hinweg - Intelligente Leistungsberichte, gestützt durch KI-Erkenntnisse - Intelligente Inhaltsanpassung, die sich automatisch an das Tempo und Verständnis jedes Schülers anpasst - Erstellung von ansprechenden Bewertungen, die sich eher wie Spiele als Tests anfühlen - Datengesteuerte Erkenntnisse, die Lehrern helfen, Lernlücken schnell zu erkennen und zu beheben - Rechenschaftsmechanismen - Führen Sie regelmäßige Inhaltsüberprüfungen durch und behalten Sie menschliche Aufsicht an kritischen Entscheidungspunkten - Voreingenommenheitsminderung - Erstellen und befolgen Sie strenge Protokolle, die sicherstellen, dass Ihre Inhalte allen Zielgruppen fair dienen - Regulatorische Compliance - Bleiben Sie auf dem Laufenden mit wichtigen Rahmenwerken wie DSGVO und dem EU KI-Gesetz, die klare Grenzen für KI-Nutzung setzenKluge Organisationen verstehen, dass Transparenz dauerhafte Beziehungen aufbaut. Wenn Sie Ihre KI-Praktiken klar kommunizieren, starke ethische Richtlinien implementieren und einen offenen Dialog über Ihre Technologienutzung führen, schaffen Sie eine Vertrauensbasis. Studien zeigen, dass Unternehmen mit transparenten KI-Richtlinien 23% höhere Kundenbindungsraten verzeichnen.Die Zukunft gehört denjenigen, die sowohl Innovation als auch Verantwortung meistern. Ihr Engagement für ethische KI-Praktiken erfüllt nicht nur Verpflichtungen - es schafft Wettbewerbsvorteile in einem Markt, in dem Authentizität wichtiger ist als je zuvor.Inhalte der nächsten Generation: Quantum KI und darüber hinausDie ethischen Grundlagen der KI gestalten sich neu, während wir in eine Ära der quantengesteuerten Inhaltserstellung eintreten. Betrachten Sie das H2-System von Quantinuum - es verändert grundlegend unseren Ansatz für KI-generierte Inhalte in allen Bereichen. Diese fortschrittlichen Algorithmen nutzen die Kernstärken des Quantencomputings: Superposition (gleichzeitiges Existieren in mehreren Zuständen) und Verschränkung (Teilchen beeinflussen sich unmittelbar gegenseitig) und ermöglichen es ihnen, Möglichkeiten in bisher nicht gekannter Geschwindigkeit zu erforschen. Das System generiert bereits wertvolle synthetische Trainingsdaten für Pharmaunternehmen, die nach KI-Fortschritten suchen.Diese Veränderung geht tiefer als nur die Erstellung von Inhalten. Wissenschaftler und Entwickler nutzen Quanten-KI, um neue Medikamente zu entwickeln, Liefernetzwerke zu optimieren und kreative Grenzen zu erweitern. Die Technologie steht derzeit vor echten Hardware-Beschränkungen, aber große Technologieunternehmen arbeiten zusammen, um diese Hürden zu überwinden. Mit Blick auf 2025 werden aufstrebende Plattformen wie Helios Fähigkeiten freisetzen, die alles verändern könnten - von der Vorhersage von Markttrends bis zur Generierung innovativer Kunstformen. Jeder Durchbruch bringt uns einer Zukunft näher, in der Quantencomputing Kreativität nicht nur unterstützt, sondern auf Arten verstärkt, die wir gerade erst zu begreifen beginnen. Read the full article

0 notes

Text

Japan erlaubt im Notfall die Jagd auf Bären in Städten

Der Klimawandel, der sich auf die Nahrungsquellen und Winterschlafzeiten der Bären auswirkt, sowie die durch die alternde Bevölkerung bedingte Wüstenbildung in den Städten führen dazu, dass Bären sich immer häufiger in die Städte wagen.

Japan hat am 21.2.2025 einem Gesetzentwurf zugestimmt, der die Tötung von Bären in städtischen Gebieten im Notfall erlaubt, da die Präsenz dieser Tiere in japanischen Städten zunimmt. Im ganzen Land wurden zwischen April 2023 und März 2024 219 Menschen von Bären angegriffen, sechs von ihnen starben – die höchste Zahl an Todesfällen seit Beginn der Datenerfassung vor fast zwei Jahrzehnten. Der…

0 notes

Text

Datenerfassung: Deepseek unter deutscher Datenschutz-Beobachtung

http://dlvr.it/THgN8k

0 notes

Text

Rezeptionist (m/w/d)

Gemeinsam an die Spitze Wir suchen einen Rezeptionist (m/w/d) Ihre Aufgaben Empfang und Verabschiedung der Gäste, Check in & Check out Gästebetreuung – als Rezeptionist/in sind Sie 1. Ansprechpartner unseres Hotels! Reservierungsannahme und Reservierungsbestätigungen Allgemeine Gästekorrespondenz Pflege der Gästekartei und Datenerfassung im Reservierungsprogramm Mailings- und Prospektversand…

0 notes

Text

Auftragsarbeit und am besten gestern

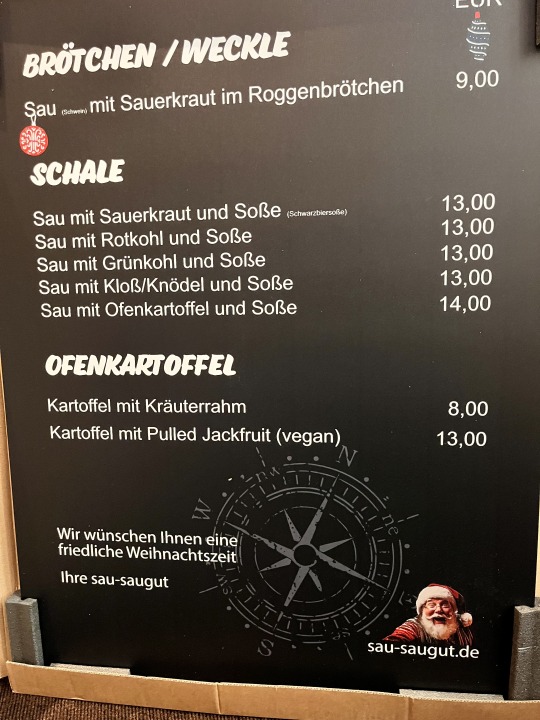

Ein Logo als T-Shirt-Druck für die sau-saugut GbR, Plakate als Speisekarte für den Weihnachtsmarkt und die Visitenkarten für die Heilpraktikerin. Check - und erledigt ✅

Das sind die Visitenkarten - frisch von der Druckerei.

Als nächstes entwickln wir eine Speisekarte für den Weihnachtsmarkt. Vorweg wird alles fein säuberlich gesetzt. Danach wird es vom Kunden zum Druck freigegeben und geht postwendend an die Druckerei heraus, damit es anschließend auf Alu-Dibond gedruckt werden kann ... Allerdings muss das bis Ende dieser Woche fertig sein. Kein Problem. Unsere Druckerei PrintArt, ist verdammt schnell. Nach zwei Tagen befinden sich die Plakate im Druck und am nächsten Tag sind sie bereits an uns versendet.

Update: auch die Speisekarten sind inzwischen fertig und sie sehen top aus.

Wir machen uns die notwendigen Gedanken, wir entwerfen, schlagen vor, lassen drucken und liefern Ihnen das perfekte Produkt ab. Einfach, unkompliziert, zeitersparend und effektiv.

#work_from_home#remote_jobs#virtual_assistant#writing#externe_dienstleistung#co_working_space#deutschland#office_jobs#virtual_working#ghostwriter#transkription#datenerfassung#social_media_management#podcast_editin#webdesign#recherche#storytelling#autorin#Public_Relations#freelancer#remote_work#kundenzufriedenheit#journalismus

0 notes

Text

0 notes

Text

Bleiben Sie Mit Einem Gps-Storsender Sicher Unterwegs

Technologie spielt eine entscheidende Rolle bei unserer Arbeit, unserer Freizeit und unserem allgemeinen Komfort. Während wir uns in dieser digitalen Umgebung bewegen, hinterlassen wir nachvollziehbare Fußabdrücke, die uns anfällig für Datenerfassung, Nachverfolgung und andere Datenschutzprobleme machen, insbesondere wenn wir Kartenfunktionen verwenden oder eine Verbindung zu öffentlichen WLANs herstellen.

Wir alle wissen, dass wir mit unseren Mobiltelefonen unseren Standort verfolgen können. Manche Leute scherzen sogar darüber, dass unsere Telefone unsere Gespräche mithören, obwohl daran möglicherweise etwas Wahres dran ist. Haben Sie jemals über ein Produkt gesprochen und dann eine Anzeige für dieses Produkt gesehen, als Sie den Internetbrowser Ihres Telefons geöffnet haben?

GPS-Überwachung ist ein echtes Phänomen, aber einige von uns fühlen sich damit unwohl. Wenn Sie mehr über die Funktionsweise von GPS Störsendern erfahren möchten, lesen Sie weiter, um einen umfassenden Überblick zu erhalten.

GPS-Störsender

In der heutigen Welt sind Privatsphäre und Sicherheit für viele Menschen zu wichtigen Anliegen geworden. In den Nachrichten hören wir häufig Berichte über weit verbreitete Sicherheitsverstöße und potenzielle Schwachstellen bei personenbezogenen Daten, insbesondere bei sensiblen Informationen wie Gesundheits- und Finanzdaten.

Selbst unsere Textnachrichten und E-Mails sind möglicherweise nicht vor den neugierigen Blicken von Hackern sicher. Hier kommen GPS-Signalstörsender ins Spiel. Ein GPS-Störsender ist ein Gerät, das die Funkkommunikation stört.

Durch die Übertragung von Funksignalen auf derselben Frequenz wie ein GPS-fähiges Gerät erzeugen störsender Störungen, die verhindern, dass das Gerät seinen Standort genau bestimmen kann. Es fungiert als technische Barriere, die verhindert, dass Ihre Aktivitäten verfolgt werden.

GPS-Störgeräte sind typischerweise klein und haben eine Reichweite von etwa fünf bis zehn Metern. Obwohl sie online gekauft werden können, ist es erwähnenswert, dass sie in vielen Ländern illegal sind. Die meisten Störsender arbeiten mit sehr geringem Stromverbrauch und können problemlos an den Zigarettenanzünder oder den USB-Anschluss Ihres Autos angeschlossen werden.

GPS-Störsender sind erschwinglich und einfach zu bedienen, was sie zu einer beliebten Wahl für Menschen macht, die sich mit der GPS-Überwachung befassen.

So funktioniert GPS

Es ist wichtig, ein grundlegendes Verständnis der Funktionsweise eines GPS-Systems zu haben. GPS (Global Positioning System) ist in vielen unserer Mobiltelefone integriert und wir tragen es überallhin mit uns.

GPS-Systeme verwenden Triangulationsverfahren, um unseren Standort anhand der Signale von drei geografischen Referenzpunkten zu bestimmen. Dies kann zwar von Vorteil sein, wenn wir uns verirren und Hilfe benötigen, kann aber auch unsere Privatsphäre gefährden, wenn wir nicht aufpassen.

Dabei senden Satelliten, die die Erde umkreisen, Funksignale aus, die eine genaue Positionsverfolgung ermöglichen. Viele Fahrzeuge sind mittlerweile mit auf dieser Technologie basierenden GPS-Navigationssystemen ausgestattet, die das Reisen und das Finden der besten Route erleichtern.

Obwohl die GPS-Technologie insgesamt Vorteile bietet, ist es für diejenigen, die ihre Standortinformationen schützen möchten, auch wichtig, die möglichen Auswirkungen auf die Privatsphäre und die Verfügbarkeit von GPS-Störsendern zu verstehen.

Benötigen Sie einen GPS-Störsender?

Ob Sie einen GPS-Störsender benötigen, ist eine persönliche Entscheidung, die auf Ihren Datenschutzbedenken basiert. Viele Fahrer nutzen sie, um ihre Privatsphäre zu schützen und einer ständigen Überwachung durch Vorgesetzte zu entgehen. Dabei geht es nicht nur um den Standort, sondern auch um das Gefühl, dass in die eigene Privatsphäre eingegriffen wurde.

Für alle, die Wert auf Privatsphäre legen und gerne ohne ständige Aufsicht arbeiten, kann ein GPS-Störsender ein Gefühl der Freiheit vermitteln. Viele Menschen möchten die Aufgabe einfach selbst erledigen und möchten nicht, dass der gesamte Prozess überwacht wird.

Wie bereits erwähnt, sind in einigen Autos GPS-Navigations- und Ortungsdienste vorinstalliert, Käufer haben jedoch keine Wahl. Dies stört viele Menschen und führt dazu, dass sie GPS-Signalstörsender verwenden, um vorinstallierte Überwachungssysteme zu stören.

0 notes

Link

0 notes

Text

Organisationen erkennen das transformative Potenzial der Deep Research-Funktion von OpenAI. Dieses Tool definiert subtil neu, wie Unternehmen Informationen sammeln und verstehen. Es kann schnell große Datensätze analysieren und wichtige Muster erkennen, wodurch ein Prozess, der früher Monate dauerte, auf wenige Minuten reduziert wird. Während Skeptiker die KI-gestützte Analyse in Frage stellen mögen, sind die überzeugenden Ergebnisse eindeutig und deuten auf erhebliche zukünftige Auswirkungen auf die Marktinformationsanalyse hin. Was tiefgehende Forschung zu einem Game-Changer macht Deep Research hat eine bahnbrechende Funktion in der künstlichen Intelligenz eingeführt, die die Art und Weise, wie Fachleute eingehende Recherchen und Analysen durchführen, grundlegend verändert. Durch die Nutzung der modernsten Fähigkeiten von OpenAI werden aus stundenlanger manueller Arbeit minutenschnelle, präzise, datengesteuerte Erkenntnisse. Das Tool bietet außergewöhnliche Datengenauigkeit und Skalierbarkeit, befreit Fachleute von traditionellen Forschungsbeschränkungen und bietet Zugang zu Marktinformationen in Echtzeit über umfangreiche digitale Domänen. Seine herausragende Funktion ist die Fähigkeit, Informationen aus zahlreichen Quellen gleichzeitig zu verarbeiten, zu analysieren und zu synthetisieren. Dies liefert strukturiertes, umsetzbares Wissen, das Entscheidungsträgern ermöglicht, in der heutigen schnelllebigen Geschäftswelt einen Wettbewerbsvorteil zu behalten. Die Macht der KI-gesteuerten Marktanalyse Künstliche Intelligenz (KI) hat die Marktanalyse revolutioniert und wandelt umfangreiche Rohdaten schnell in verwertbare Geschäftsinformationen um. Dieses Werkzeug verbessert nicht nur die Datengenauigkeit, sondern dringt auch tief in Konsumverhaltensmuster und Marktprognosen ein, die sonst wochenlange Arbeit von Analysten erfordern würden. Durch den Einsatz fortschrittlicher Trend-Erkennungsalgorithmen können Unternehmen sich mit bemerkenswerter Klarheit in wettbewerbsintensiven Umgebungen bewegen. Dieser technologische Fortschritt ermöglicht es Unternehmen, ihren Betrieb zu optimieren, indem sie Marktveränderungen vorhersagen, bevor sie eintreten. Die schwerfällige Ära der Abhängigkeit von Tabellenkalkulationen ist vorbei. KI-gesteuerte Analysen bieten klare Orientierung für strategische Entscheidungen und ermöglichen es Unternehmern, sich auf Innovation und Wachstum zu konzentrieren. Maximierung der Effizienz in der Geschäftsforschung OpenAIs Deep Research-Funktion revolutioniert die Geschäftsforschung, indem sie ehemals arbeitsintensive Prozesse in effiziente, intelligente Arbeitsabläufe umwandelt. Dieses Tool ermöglicht es Organisationen, komplexe Marktherausforderungen schnell und präzise zu bewältigen, indem es die Forschungszusammenarbeit fördert und die geschäftliche Flexibilität erhöht. - Verwandelt wochenlange manuelle Recherchen in umfassende 10-Minuten-Analysen - Bietet Echtzeit-Wettbewerbsinformationen über internationale Märkte - Unterstützt dynamische Entscheidungsfindung mit sofortigem Zugriff auf verifizierte Daten Dieser innovative Ansatz befreit Unternehmen von den Einschränkungen zeitaufwändiger Recherchen und ermöglicht es Teams, sich auf die strategische Umsetzung anstatt auf die Datenerfassung zu konzentrieren. Die Verfügbarkeit fortschrittlicher Forschungsmöglichkeiten ermöglicht es auch kleinen Unternehmen, mit den Forschungsabteilungen größerer Konzerne zu konkurrieren. Tiefgehende Forschung vs. traditionelle Forschungsmethoden Moderne Forschungswerkzeuge steigern die Effizienz und schaffen einen deutlichen Kontrast zwischen OpenAIs Deep Research-Fähigkeiten und traditionellen Methoden. Deep Research bietet die Möglichkeit, große Datensätze schnell zu analysieren, während traditionelle Forschung oft langwierige manuelle Aufgaben beinhaltet. Aspekt Deep Research Traditionelle Methoden Geschwindigkeit Minuten Tage oder Wochen Datenabdeckung Umfassend Begrenzte Stichproben Kosteneffizienz Hoher ROI Ressourcenintensiv Genauigkeit KI-gestützte Präzision Potenzial für menschliche Fehler Dieser innovative Ansatz entlastet Forscher von mühsamer Datensammlung und ermöglicht es ihnen, sich auf strategische Erkenntnisse und kreative Problemlösung zu konzentrieren. Vertiefende Recherche für Contentstrategie nutzen Organisationen, die Deep Research für ihre Content-Strategie nutzen, verschaffen sich einen erheblichen Vorteil, indem sie schnell auf detaillierte Marktperspektiven und Zielgruppeneinblicke zugreifen können. Diese innovative Methode transformiert die Content-Erstellung, indem sie präzise Informationen über Zielgruppen und aktuelle Themen liefert, was eine schnelle Anpassung an sich verändernde Marktdynamiken ermöglicht. Automatisierte Systeme analysieren umfangreiche Inhalte über verschiedene Plattformen hinweg. Sie identifizieren Nutzerinteraktionsmuster und Präferenzen in Echtzeit und bieten eine schnelle Bewertung von Content-Lücken und Möglichkeiten im Wettbewerbsumfeld. Wesentliche Merkmale und Funktionen Deep Research bietet hochentwickelte Analysewerkzeuge, die über die bloße Datenaggregation hinausgehen. Zu den wichtigsten Funktionen gehören schnelle Marktanalyse, Wettbewerbsbenchmarking und automatisierte Trenderkennung. Diese sind alle über eine intuitive Benutzeroberfläche leicht zugänglich, die komplexe Daten in umsetzbare Erkenntnisse umwandelt. Die Plattform überzeugt durch die Integration von Informationen aus verschiedenen Quellen und ermöglicht es Benutzern, Ergebnisse direkt nach Excel zu exportieren oder detaillierte PDF-Berichte zu erstellen. Ihre Fähigkeit, große Datenmengen zu verarbeiten und dabei Kontext und Relevanz zu bewahren, macht sie zu einem unverzichtbaren Werkzeug für Fachleute, die nach datengestützter Entscheidungsfindung suchen. Reale Anwendungen und Erfolgsgeschichten Fallstudien der ersten Anwender von Deep Research zeigen die transformative Wirkung des Tools in verschiedenen Branchen. Marketingagenturen haben ihre Recherchezeiten drastisch reduziert und erreichen in Minuten, wofür sie früher Monate brauchten, während die Qualität ihrer Analysen erhalten bleibt. Diese Beispiele zeigen, wie Unternehmen dieses leistungsstarke Tool nutzen, um sich einen Wettbewerbsvorteil zu verschaffen. Zum Beispiel nutzte ein Startup, das sich auf Proteinriegel spezialisiert hat, Deep Research, um unerschlossene Marktsegmente zu entdecken, was zu einem Wachstum von 300% in ihrem ersten Quartal führte. Darüber hinaus verkürzte ein Technologieberatungsunternehmen seinen Kundenaufnahmeprozess von zwei Wochen auf nur drei Stunden. Ebenso erweiterte eine Content-Creation-Agentur ihren Betrieb um das Fünffache, indem sie datengesteuerte SEO-Strategien innerhalb von Tagen statt Wochen lieferte. Optimierung von Suche und Datenerfassung Die Maximierung des Potenzials von Deep Research erfordert eine eingehende Beschäftigung mit seinen ausgeklügelten Suchalgorithmen und Datenerfassungsmethoden. Diese Tools durchsuchen akribisch umfangreiche Online-Repositories, um die Datengenauigkeit sicherzustellen und irrelevante Informationen auszuschließen. Benutzer können Suchen durch die Implementierung spezifischer Parameter, Zeitrahmen und Glaubwürdigkeitsfilter verbessern. Die adaptiven Lernfähigkeiten des Systems verfeinern Suchergebnisse durch die Assimilation von Benutzerinteraktionen und Feedback. Durch fortgeschrittene semantische Analyse—die Analyse von Bedeutung und Kontext der Daten—verknüpft Deep Research scheinbar zusammenhanglose Datenpunkte und deckt Erkenntnisse auf, die traditionelle Forschung möglicherweise übersieht. Dieser innovative Ansatz verwandelt Rohdaten in verwertbare Erkenntnisse und ermöglicht es Benutzern, mit bemerkenswerter Effizienz fundierte Entscheidungen zu treffen. Strategische Entscheidungsfindung Mit Tiefgehender Forschung Die strategische Implementierung von Deep Research ermöglicht es Organisationen, komplexe Entscheidungsprozesse mit außergewöhnlicher Klarheit und Effizienz zu navigieren. Durch die Nutzung datengesteuerter Entscheidungen und strategischer Perspektiven können Unternehmen der oft durch Überanalyse verursachten Stagnation entkommen und stattdessen schnelle und fundierte Maßnahmen ergreifen. Organisationen können schnell Marktinformationen über verschiedene digitale Plattformen sammeln, was eine Echtzeit-Wettbewerbsanalyse mit vielfältigen Perspektiven ermöglicht. Darüber hinaus übersetzt automatisierte Synthese komplexe Daten in umsetzbare Erkenntnisse. Dieser innovative Ansatz verwandelt überwältigende Informationsströme in klare Wege und ermöglicht es Führungskräften, Marktdynamiken selbstbewusst anzugehen. Durch die Integration von Deep-Research-Fähigkeiten verändern Organisationen grundlegend ihre Methoden der strategischen Planung und Ausführung und erschließen Potenzial für Innovation und Wachstum. Zukünftige Auswirkungen für Business Intelligence Deep Research führt den Weg in traditionellen Business-Intelligence-Methoden an und nutzt KI-gesteuertes Potenzial, um die Unternehmensentscheidungen neu zu gestalten. Während Unternehmen KI-Technologie einsetzen, verändert sich die Marktanalyse erheblich. Zeithorizont Geschäftsanpassung KI-Integrationsauswirkung Kurzfristig Automatisierte Forschung Verbesserte Genauigkeit Mittelfristig Prädiktive Analytik Strategische Voraussicht Langfristig Dynamische Entscheidungssysteme Vollständige Automatisierung Read the full article

0 notes

Text

MiRa: Ein Überblick über die Migräne-Datenplattform und kritische Reflexion

Migräne ist eine weit verbreitete neurologische Erkrankung, die Millionen von Menschen weltweit betrifft. Eine neue Initiative namens MiRa (das Migränerada) zielt darauf ab, Migräneanfälle systematisch zu dokumentieren und mögliche Zusammenhänge mit Wetterbedingungen zu erforschen. Doch nicht alle sind von dieser Methode überzeugt. In diesem Artikel werden wir die Plattform MiRa vorstellen, ihre Unterstützer benennen und eine kritische Perspektive auf ihre Methodik und Zielsetzung bieten. Was ist MiRa? MiRa ist eine Plattform, auf der Migränepatienten ihre Anfälle dokumentieren können. Ziel ist es, durch die Sammlung dieser Daten mögliche Korrelationen zwischen Migräneanfällen und Wetterbedingungen zu identifizieren. Das Projekt wird von Dr. Charly Gaul geleitet und von verschiedenen Institutionen und Organisationen unterstützt, darunter die MigräneLiga, die Universitätsmedizin Rostock, die Migräne- und Kopfschmerzklinik Königstein, die bayrische Sparkassenstiftung, die Firma IISYS und die Hochschule Hof. Unterstützer von MiRa: - MigräneLiga - Universitätsmedizin Rostock - Migräne- und Kopfschmerzklinik Königstein - Bayrische Sparkassenstiftung - Firma IISYS - Hochschule Hof Kritik an MiRa Obwohl MiRa gut unterstützt wird und ein ambitioniertes Ziel verfolgt, gibt es auch kritische Stimmen. Ein zentrales Argument gegen die Plattform ist, dass sie ihrer Methodik nach den falschen Ursachen von Migräne nachgeht. Argumente gegen MiRa: - Wetter als Ursache: Die Annahme, dass Migräne hauptsächlich durch Wetterbedingungen ausgelöst wird, wird von vielen Experten und Betroffenen als zu einseitig betrachtet. Migräne ist eine komplexe Erkrankung, die durch eine Vielzahl von Faktoren beeinflusst werden kann, darunter genetische Disposition, hormonelle Schwankungen, Stress und Umweltfaktoren. - Psychosoziale Faktoren: Kritiker wie der Autor dieses Artikels betonen, dass psychosoziale Faktoren und zwischenmenschliche Dynamiken eine signifikante Rolle bei der Entstehung von Migräne spielen. Beispiele sind Stress im Beruf, familiäre Spannungen oder soziale Erwartungen. - Datenverknüpfung: Anstatt nur Wetterdaten zu verknüpfen, sollte MiRa nach Meinung der Kritiker auch psychosoziale Daten erfassen. Fragen wie "Was wollte jemand von Ihnen im Moment des Migräneanfalls?" könnten wertvolle Einblicke liefern. Vorschläge zur Verbesserung Um MiRa effektiver zu gestalten und ein breiteres Spektrum an Migräneursachen abzudecken, könnten folgende Maßnahmen in Betracht gezogen werden: Verbesserungsvorschläge: - Erweiterung der Datenerfassung: Neben Wetterdaten sollten auch Informationen zu Stresslevel, sozialen Interaktionen und psychischen Belastungen erfasst werden. - Patientenbefragungen: Regelmäßige Befragungen der Patienten zu ihrem Alltag und ihren zwischenmenschlichen Beziehungen könnten helfen, Zusammenhänge besser zu verstehen. - Interdisziplinäre Forschung: Eine Zusammenarbeit zwischen Neurologen, Psychologen und Sozialwissenschaftlern könnte zu umfassenderen Erkenntnissen führen. Fazit MiRa ist ein gut gemeintes Projekt, das darauf abzielt, die Ursachen von Migräne besser zu verstehen. Doch um wirklich effektiv zu sein, sollte es seine Methodik erweitern und auch psychosoziale Faktoren berücksichtigen. Nur durch eine umfassende Datenerfassung und interdisziplinäre Forschung kann ein vollständiges Bild der Migräneursachen gezeichnet werden.

Fragen und Antworten zur Vertiefung des Verständnisses

1. Welche Rolle spielt das Wetter bei Migräneanfällen? Antwort: Die Rolle des Wetters bei Migräneanfällen ist umstritten. Einige Studien deuten darauf hin, dass Wetteränderungen, wie Luftdruckschwankungen, Temperaturänderungen oder hohe Luftfeuchtigkeit, Migräne auslösen können. Allerdings sind diese Auslöser individuell sehr unterschiedlich. Während einige Betroffene wetterempfindlich sind, spielen bei anderen Betroffenen ganz andere Faktoren eine Rolle. Die Forschung in diesem Bereich ist noch nicht abgeschlossen, und es bedarf weiterer Studien, um die genauen Mechanismen zu verstehen. 2. Wie können psychosoziale Faktoren Migräne beeinflussen? Antwort: Psychosoziale Faktoren wie Stress, zwischenmenschliche Konflikte und soziale Erwartungen können erheblich zur Entstehung von Migräne beitragen. Stress führt zu biochemischen Veränderungen im Gehirn, die Migräneanfälle auslösen können. Zwischenmenschliche Konflikte und soziale Drucksituationen können ebenfalls Stress erzeugen und somit Migräne begünstigen. Eine ganzheitliche Betrachtung der Migräneursachen muss daher sowohl physiologische als auch psychosoziale Aspekte berücksichtigen. 3. Warum könnte die Fokussierung auf Wetterdaten als Hauptursache für Migräne problematisch sein? Antwort: Die ausschließliche Fokussierung auf Wetterdaten könnte problematisch sein, weil sie andere wichtige Auslöser von Migräne vernachlässigt. Migräne ist eine multifaktorielle Erkrankung, und die Ursachen sind vielfältig. Eine zu einseitige Betrachtung könnte dazu führen, dass andere relevante Faktoren wie Ernährung, Schlafmuster, hormonelle Schwankungen und psychosoziale Belastungen unzureichend berücksichtigt werden. Eine umfassende Erfassung aller möglichen Auslöser ist notwendig, um effektive Präventions- und Behandlungsmethoden zu entwickeln. 4. Welche weiteren Daten könnten neben Wetterinformationen in die MiRa-Plattform integriert werden, um ein besseres Verständnis der Migräneursachen zu erreichen? Antwort: Neben Wetterinformationen könnten folgende Daten integriert werden: - Stresslevel und psychische Belastungen - Ernährungsgewohnheiten und Flüssigkeitszufuhr - Schlafmuster und Schlafqualität - Hormonelle Veränderungen, insbesondere bei Frauen - Medikamenteneinnahme und andere gesundheitliche Bedingungen - Zwischenmenschliche Beziehungen und soziale Interaktionen Durch die Integration dieser Daten könnte ein umfassenderes Bild der Migräneursachen gezeichnet und individuellere Präventions- und Behandlungsmethoden entwickelt werden. 5. Welche Ansätze könnten helfen, die Migräneforschung interdisziplinärer zu gestalten? Antwort: Um die Migräneforschung interdisziplinärer zu gestalten, könnten folgende Ansätze hilfreich sein: - Interdisziplinäre Teams: Zusammensetzung von Forschungsteams aus Neurologen, Psychologen, Soziologen und anderen relevanten Fachrichtungen. - Ganzheitliche Studien: Durchführung von Studien, die sowohl physiologische als auch psychosoziale Daten erfassen und analysieren. - Patientenbeteiligung: Einbeziehung von Patienten in den Forschungsprozess, um ihre Erfahrungen und Perspektiven besser zu verstehen. - Kooperationen: Förderung der Zusammenarbeit zwischen verschiedenen Forschungseinrichtungen und Kliniken, um einen umfassenderen Ansatz zu entwickeln. - Förderung interdisziplinärer Projekte: Bereitstellung von Fördermitteln für Projekte, die unterschiedliche Disziplinen einbeziehen und innovative Ansätze verfolgen. Wurde bereits abgeschaltet. Read the full article

0 notes