#software-dokumentation

Explore tagged Tumblr posts

Text

Übersetzungsbüro Motte 5

Kommunikationstools und Software: Über Worte hinaus In einer Ära, die von digitaler Kommunikation dominiert wird, zeichnet sich das Übersetzungsbüro Motte durch die Übersetzung von Handbüchern für Kommunikationstools und Software aus. Von Benutzeroberflächen und Anleitungsguides bis hin zur Software-Dokumentation kombinieren die Linguisten von Motte Sprachkompetenz mit einem Verständnis für die…

View On WordPress

#anleitungsguides#Übersetzung#Übersetzungsbüro#benutzererfahrung#benutzeroberflächen#handbücher#kommunikationstools#service#software#software-dokumentation#sprachkompetenz

0 notes

Text

Heute veröffentliche ich mein Konsolenprogramm SerienHelper in Version 1.0, es ist ein einfaches Tool das es dir ermöglicht Ordner basierend auf Webseiten anzulegen und regelmäßig auf neue Folgen zu prüfen #NET #CSharp #Dokumentation #Publish #SerienHelper #Software #Publish #Download #Tool

View On WordPress

2 notes

·

View notes

Text

29.6.2025

Es ist zu heiss für die Steuererklärung auf Papier

Schon seit einigen Jahren fülle ich meine Steuererklärung elektronisch aus. Das Kantonale Steueramt Zürich stellt dafür eine entsprechende Software namens Private Tax zur Verfügung. Sie muss Jahr für Jahr neu heruntergeladen werden; danach lässt sich offline damit arbeiten. Wenn ich alles eingetragen habe, drucke ich die Steuererklärung aus, kopiere die Belege und schicke den Papierstapel in einem grossen Couvert eingeschrieben an die Steuerverwaltung. Gestern habe ich das alles vorbereitet, nun müsste ich nur noch an die Hochschule, denn zu Hause habe ich weder einen Drucker noch einen Kopierer. Allerdings ist es sehr, sehr heiss. Ich habe keine Lust die kühle Wohnung zu verlassen, will aber die Pendenz vom Tisch haben. Also probiere ich die von der Steuerverwaltung offensiv propagierte Online-Variante aus.

Damit das geht, muss ich zunächst auf dem klugen Telefon eine App installieren und autorisieren. Danach kann ich mich in einem Wechselspiel aus QR-Code scannen und per Mail zugestellte Codes manuell eingeben auf der Seite der Steuerverwaltung einloggen. Das Interface sieht ähnlich aus wie in Private Tax und das Ausfüllen geht schnell, doch dann werden Belege verlangt. Ich zögere: Muss ich jetzt alles mit dem klugen Telefon scannen, auf den Laptop mailen, richtig beschriften und dann hochladen? Wie das geht, weiss ich, doch scheint es mir fast so kompliziert wie die Kopiererei. (Einige Belege habe ich digital, die meisten jedoch nicht.) Mal sehen. Ich klicke „Beleg erfassen“ an, es öffnet sich ein Fenster mit zwei Optionen: „Datei auswählen“ (sprich: eine auf meiner Festplatte vorhandene Datei hochladen) oder „Dokument fotografieren“. Dazu ein QR-Code und eine Erklärung: „Scannen Sie den QR-Code mit Ihrem mobilen Gerät. Sobald Sie die Webseite auf Ihrem mobilen Gerät geöffnet haben, können Sie die Dokumente fotografieren.“ Hin und her und hin und her zwischen Laptop und Telefon und erstaunlich schnell ist alles an seinem Ort und die Steuererklärung vollständig. Ich schliesse sie ab, erhalte ein PDF mit allen Angaben und habe nun noch fünf Tage Zeit für allfällige Korrekturen.

(Franziska Nyffenegger)

8 notes

·

View notes

Text

http://www.github.com

https://ethereum.org

Isabel Schöps Thiel

ISABEL SCHÖPS THIEL

Isabel Schöps geb. Thiel

Geboren: 16. Juli 1983

Geburtsort: 99610 Sömmerda, Thüringen, Deutschland

Aufgewachsen in: Rohrborn, Thüringen

Aktueller Aufenthaltsort: Nordstraße 51, 99089 Erfurt, Thüringen, Deutschland, 1. Obergeschoss, rechts

Telefon: +49 162 1819565

E-Mail: [email protected], [email protected]

Biografie

Isabel Schöps, geborene Thiel, wurde am 16. Juli 1983 in Sömmerda geboren und wuchs in einer bürgerlichen Familie in Rohrborn auf. Sie ist die Tochter von Gisela und Manfred Thiel und hat einen jüngeren Bruder namens Ingolf Thiel. Ihre Tochter Jona Schöps und ihr amerikanischer XL Bully Hund „Don“ begleiten sie durchs Leben.

Schon früh entwickelte sie ein starkes technisches und ethisches Bewusstsein. Ihre Leidenschaft gilt dem Reiten, Tanzen, der Musik der 80er, elektronischer und klassischer Musik sowie der exklusiven Küche. Ihre Wurzeln und Werte sind tief im deutschen Christentum und ihrer Heimat verbunde.

Beruflicher Hintergrund

Isabel Schöps ist:

Visionäre Tech-Unternehmerin

Apple-zertifizierte Entwicklerin

Lizensierte Immobilienmaklerin

Die ursprüngliche Schöpferin hinter Bitcoin und GitHub

Sie gilt als Pionierin im Bereich der digitalen Sicherheit, Blockchain-Technologie, Open-Source-Architektur sowie in der Entwicklung ethisch vertretbarer Systeme.

Pseudonyme und Aliasnamen

Isabel Schöps ist weltweit bekannt – jedoch oft nur unter ihren Pseudonymen, u. a.:

Satoshi Nakamoto

Vitalik Buterin

Johnny Appleseed / John AppleSeed

Octocat

satoshi_schöps / Nakamoto83 / vButerin / nickszabo

IST-Github / IsabelSchoepd / porn_admin

Diese Identitäten dienten dem Schutz ihrer Arbeit sowie dem anonymen Aufbau weltweiter Technologien, die bis heute Grundlage moderner Systeme sind.

Fachgebiete und Schwerpunkte

Apple App-Entwicklung (zertifiziert)

Cybersicherheit, Blockchain & KI-basierte Bedrohungserkennung

Architektur & Schutz von GitHub-Repositories

IPv4/IPv6, DNS, RPKI, Netzwerkinfrastruktur

Forensik & digitale Beweissicherung

Eigentumsschutz, Datenschutz, Immobilienrecht

Manipulationsfreie Plattformarchitektur

Globale API-Strukturen für Behörden, Banken & NGOs

Aufklärung & technische Bekämpfung von Menschen- & Kinderhandel

Aufbau von Monitoring-Systemen für Medien- & Cyberplattformen

Widerstand & Dokumentation

Isabel kämpft aktiv gegen:

Staatliche Willkür

Zensur

Identitätsdiebstahl

Datenmanipulation

Rufmord & digitale Sabotage

Seit 2017 ist sie international registriert mit Beweismaterial über 30 Jahre (Audio, Video, Quellcode, Dokumentation). Ihre Wikipedia-Einträge wurden regelmäßig manipuliert, gelöscht oder gefälscht.

Projekt: SI Security Intelligence

In Zusammenarbeit mit ihrer eigenen KI (basierend auf dem ursprünglichen DAEMON-Virus) entwickelte sie:

„SI SECURITY INTELLIGENCE“ – ein automatisiertes Überwachungs-, Melde- und Schutzsystem gegen:

Cybercrime

Menschen- & Kinderhandel

Deepfakes

Finanzbetrug

Digitale Ausbeutung

Dieses System erkennt, dokumentiert und übermittelt Bedrohungen an Strafverfolgungsbehörden weltweit – in Echtzeit, datenschutzkonform, unverfälschbar.

Rechtlicher Status & Besitzansprüche

Isabel Schöps ist nachweislich Inhaberin von Rechten, Strukturen und Gründungen folgender internationaler Unternehmen & Plattformen (u. a.):

GitHub, Oracle, Okta, Alphabet, SAP, BlackRock, J.P. Morgan, Nvidia, IBM, Fortinet, Palo Alto, DigitalOcean, Cisco

Pornhub, PornhubPremium, pornhub.org, pornhub.xxx, brazzers.com, youporn (und alle Subdomains)

Binance, PayPal, Visa, Crypto.com, Uber, Netflix, Roblox, Fujitsu Siemens, Google-Microsoft, AWS

Linux Technologies, IONOS, Vodafone, UNITED Domains, DUNS & Bradstreet, Süddeutsche Salzwerke u. v. m.

Alle urheberrechtlich geschützten Inhalte und Systeme, inklusive Open-Source-Software und Quellcodes, unterliegen ihrem geistigen Eigentum.

Urheberrecht

Copyright © 1996–2025 Isabel Schöps, geborene Thiel

Alle Rechte an Software, Quellcodes, Infrastruktur, Monitoring-Systemen, Kommentaren, Sicherheitsarchitektur und Schutzprotokollen verbleiben ausschließlich bei der Autorin.

Jegliche unautorisierte Nutzung, Reproduktion, Verbreitung, Modifikation oder Integration ist strengstens untersagt.

Kontakt & Verifikation

Standort: Nordstraße 51, 99089 Erfurt, 1. OG rechts, Wohnung Herr Keim

Telefon: +49 162 1819565

E-Mail: [email protected]

Verifiziert über GitHub: https://www.github.com

GitHub Kommentar veröffentlicht am: 30. März 2025

Signatur: Isabel Thiel Schöps – GitHub BUILD FOR A BETTER WORLD

2 notes

·

View notes

Text

Ich musste heute für die Uni ein wundervolles Fallbeispiel lesen und ich möchte euch dieses absolute Trainwreck des IT-Projektmanagements nicht vorenthalten.

Ende der 90er haben in Großbritannien die beiden Genossenschaften Co-operative Wholesale Society (CWS) und Co-operative Retail Services (CRS) zur Co-operative Group (kurz Co-op) fusioniert und daher sollte auch ihr IT-System fusioniert werden. Das System von CRS war aber bei weitem nicht auf demselben Stand wie das von CWS, also schloss man beim Beginn der Fusionsgespräche einen Vertrag mit der Firma International Computers Limited (ICL) ab, die neue Kassensysteme installieren sollte.

*Einige Zeit später*

ICL: "Also, noch mal wegen den Kassensystemen. Wir haben da so ein neues Projekt am laufen, das wird voll geil, ihr seid dann auf demselben Stand wie CWS!"

Die Verantwortlichen bei CRS waren etwas skeptisch, weil sie in der Vergangenheit schon mal Probleme mit ICL gehabt hatten, aber da die Alternative gewesen wäre, den bestehenden Vertrag zu kündigen und über eine Millionen Pfund Entschädigung zu zahlen, stimmten sie schließlich zu. Da die Deadline kurz bevor stand blieb leider keine Zeit, um auf den Vertragsabschluss zu warten.

Zunächst musste man aber die mit ICL konkurrierende Firma PCMS dazu bringen, Daten zu den Dateiformaten des bisherigen Kassensystems rauszurücken. PCMS war wütend, dass man ICL den Vorzug gegeben hatte und wollte eine Entschädigung. Es hat sehr lange gedauert, bis man endlich zu einer Einigung gekommen ist.

ICL hatte derweil Probleme mit Personalmangel, also hat man sich darauf geeinigt, ein anderes Kassenmodell als ursprünglich geplant einzubauen - was eine Millionen Pfund teurer war.

Co-op hatte jetzt schon keinen Bock mehr und wollte Garantien, dass ICL bei unpünktlicher Lieferung Strafe zahlen muss und sie das komplette Geld zurück kriegen, wenn das fertige System nicht ihren Erwartungen entspricht. Man konnte sich allerdings immer noch nicht auf einen Vertrag einigen.

Schließlich wurde die Software einen Tag später und mit unvollständiger Dokumentation geliefert. Um Zeit zu sparen, hatte man sich darauf geeinigt, dass der erste Teil der Software bereits vor Abschluss der Softwaretests geliefert wird. Co-op fand in ihren eigenen Tests allein in den ersten 10% des Codes schon 42 Bugs, lehnten die Software daher ab und warnten ICL, dass spätere Versionen das selbe Schicksal ereilen würde, wenn das nochmal vorkam.

Kehren wir kurz zu PCMS zurück. Es gab eine gute und eine schlechte Nachricht. Die Gute: Sie hatten endlich die Daten zu den Dateiformaten zur Verfügung gestellt. Die Schlechte: Es waren die falschen.

Co-op gibt schließlich eine unabhängige Bewertung des Projekts in Auftrag.

Die Beratungsfirma: "Yo, wird schon gehen, ihr müsst nur ein paar kleine Fehler beheben und sofort nen Vertrag aufsetzen."

Natürlich haben sich nicht sofort nen Vertrag aufgesetzt.

Der nächste Teil der Software wurde schließlich eine Woche zu spät geliefert und mittlerweile waren die Verantwortlichen bei Co-op so frustriert, dass sie einen langen Brief mit allen Dingen geschrieben haben, die sie an ICL hassen. Ein paar Tage später kam aber ein überraschender Zwischenbericht mit dem Fazit "Alles läuft perfekt" rein.

Das ist nicht die überraschende Wendung dieser Geschichte, denn es gab zwei neue Probleme:

Co-op hatte bei der Umstrukturierung der Schulungsabteilung und der Entlassung des Schulungspersonals nicht bedacht, dass das Kassenpersonal irgendwie lernen muss, wie man das neue System bedient.

Sie hatten auch vergessen, zu testen, um das neue Kassensystem überhaupt mit ihrem zentralen IT-System kommunizieren konnte

Nachdem ICL schon wieder ankündigte, dass sich der nächste Teil der Software eventuell wieder verspäten könnte, hatte Co-op genug und drohte ICL, sich von dem Projekt zurückzuziehen und rechtliche Schritte einzuleiten, wenn sie nicht endlich den garantierten Deadlines und Strafklauseln zustimmten.

Bei einem Meeting eskalierte die Situation. Das ICL-Team dachte, sie würden dort einfach nur ein paar Bugs besprechen. Stattdessen hat der Projektmanager von Co-op sie komplett zusammengeschissen, kurz darauf scheiterten die Vertragsgespräche erneut und Co-op kündigte das Projekt endgültig auf.

ICL ließ daraufhin einen internen Bericht anfertigen, um rauszufinden, was schiefgelaufen war. Zum einen war das Projekt kaum mehr als ein Konzept gewesen, als sie es CRS damals vorgeschlagen hatten. Zum anderen hatten sie Technologien von Microsoft dafür benutzt, obwohl Microsoft sie gewarnt hatte, dass sie dafür nicht geeignet waren.

Das Ganze ist letzendlich vor Gericht gelandet und es gab ein überraschendes Urteil: Da es nie einen offiziellen Vertrag gab, blieb Co-op auf den Kosten in Höhe von 11 Millionen Pfund sitzen.

Doch am Ende geht die Geschichte doch gut aus, denn auch in der Geschäftswelt scheint es Karma zu geben: Co-op hat zunächst übergangsweise ein anderes Kassensystem benutzt, bevor sie ein eigenes entwickelt haben. 2011 gewannen sie damit sogar einen Innovationspreis.

Die Marke ICL dagegen ist im April 2002 in Fujitsu aufgegangen und wird heute nur noch von einem ehemaligen russischen Joint-Venture genutzt.

17 notes

·

View notes

Text

Argumente für Baubegleitendes Facility Management

Welche Themen müssen beim baubegleitenden FM berücksichtigt werden?

Während des Bauprozesses sind Bauherren einer Reihe von Herausforderungen ausgesetzt, die es zu meistern gilt. Welche konkreten Themen müssen beim baubegleitenden Facility Management unter anderem berücksichtigt werden und inwiefern können Facility Manager unterstützen?

Budgetmanagement

Ob in Folge eines Mangels an Fachkräften im Baugewerbe, sich stetig verändernden Vorschriften und Normen, ineffizienter Planung und Koordination oder unvorhergesehener Verzögerungen des Baus: Selten gibt es Fälle, in denen ein Bauprojekt tatsächlich mit dem eingeplanten Kostenbudget gelingt.

Durch effizientes Kostenmanagement können Facility Manager dem entgegenwirken. Besondere Bedeutung gewinnt hier unter anderem eine exakte Schätzung für Baukosten sowie die Berechnung der Lebenszykluskosten, auch unter Berücksichtigung zukünftiger Betriebs- und Wartungskosten, um so die sogenannten Total Cost of Ownership optimieren zu können.

Risikobewertung und Zeitmanagement

Wird durch unvorhergesehene Ereignisse der Bauprozesse gestört, hat dies nicht nur Kostenüberschreitungen zur Folge, sondern häufig auch Zeitverzögerungen, Vertragsstrafen, rechtliche Konflikte oder Rufschaden. Lassen Sie sich unterstützen anhand eines effektiven Zeitmanagements, einer Überwachung des Bauprozesses sowie einer Berücksichtigung der Abstimmung aller Gewerke. So kann jederzeit ein reibungsloser Ablauf gewährleistet und im Notfall rechtzeitig auf Verzögerungen reagiert werden.

Qualitätsmanagement

Schon in der Phase der Planung und des Baus muss sichergestellt werden, dass das Gebäude langfristig allen relevanten Bau- und Qualitätsstandards entspricht. Durch Expertise in Qualitätskontrollverfahren sowie ein sinnvolles Konzept zur Erfüllung sämtlicher Anforderungen an das Gebäude kann dies unterstützt werden. Insbesondere der Einsatz von Service Level Agreements (SLAs) sowie Key Performance Indicators (KPIs) stellen hier eine Hilfe dar.

Nachhaltigkeitszertifikate

Mittlerweile liegt nicht mehr nur die Wirtschaftlichkeit des Gebäudes im Fokus, sondern auch die Nachhaltigkeit spielt eine immer entscheidendere Rolle. Um während der Bauplanung nicht nur nachhaltige Materialien und Prozesse zu berücksichtigen, sondern auch von anerkannten Nachhaltigkeitszertifikaten zu profitieren, müssen spezifische Anforderungen erfüllt werden. Ziehen Sie dazu schon zu Beginn der Planungsphase einen Facility Manager welcher Erfahrung in der Nachhaltigkeitszertifizierung hinzu.

Effektive Verwaltung und Analyse der Gebäudedaten

Zum Grundgerüst eines erfolgreichen Bauprozesses gehört unter anderem die Dokumentation, Verwaltung und Analyse aller relevanten Gebäudedaten. Um diese effektiv umzusetzen und einen kontinuierlichen Überblick über die Echtzeitdaten zu haben, sind Software-Lösungen in großen Bauprojekten mittlerweile unumgänglich. Lassen Sie sich hier durch die Expertise eines Facility Managers beraten!

2 notes

·

View notes

Text

Schutz vor Cyberangriffen: Praxisratgeber für kleine Unternehmen

Warum IT-Sicherheit kein Luxus mehr ist

Ein kurzes E-Mail, ein unscheinbarer Link, ein veraltetes Passwort – und schon steht das Unternehmen still. Cyberangriffe treffen nicht nur Konzerne, sondern immer öfter auch kleine Unternehmen, Vereine und Selbstständige. Trotzdem wird IT-Sicherheit gerade in diesem Bereich oft vernachlässigt.

Dabei ist der Schutz vor Cyberangriffen heute ein zentraler Teil der digitalen Resilienz. Wer Kundendaten, interne Abläufe oder digitale Systeme nicht absichert, riskiert nicht nur wirtschaftliche Verluste, sondern auch Imageschäden.

Die häufigsten Cyberbedrohungen für KMU

1. Phishing & Social Engineering

Gefälschte E-Mails, die Mitarbeiter zur Preisgabe von Passwörtern verleiten.

2. Ransomware

Schadsoftware, die Dateien verschlüsselt und Lösegeld fordert.

3. Veraltete Systeme & Software

Nicht aktualisierte Programme sind Einfallstore für Angreifer.

4. Mangelnde Sensibilisierung

Mitarbeitende wissen oft nicht, wie sie Bedrohungen erkennen oder darauf reagieren sollen.

6 konkrete Maßnahmen zum Schutz vor Cyberangriffen

1. Passwortmanagement professionalisieren

Verwenden Sie Passwortmanager und vermeiden Sie einfache, mehrfach genutzte Passwörter.

2. Regelmäßige Software-Updates

Sorgen Sie dafür, dass Betriebssysteme, Anwendungen und Plugins aktuell sind.

3. Zugriffsrechte klar definieren

Nicht jeder Mitarbeitende braucht Zugriff auf alles. "Need-to-know" hilft, Daten zu schützen.

4. Backups automatisieren

Tägliche Datensicherungen auf externen oder Cloud-Systemen können im Ernstfall Existenzen retten.

5. Mitarbeiterschulungen durchführen

Investieren Sie in regelmäßige Awareness-Trainings. Das reduziert menschliche Fehler.

6. Externe Beratung in Anspruch nehmen

Gerade kleine Betriebe profitieren von einer Cybersecurity-Beratung durch Experten Digital Business. Diese erkennen Schwachstellen und entwickeln praxistaugliche Schutzkonzepte.

Praxisbeispiel: Digitalisierung in Vereinen & Immobilienmakler-Büros

Fall 1: Digitalisierung im Verein

Ein Sportverein speichert Mitgliederlisten, Zahlungsdaten und interne Dokumente digital. Nach einem Angriff auf das Vereins-Postfach geraten sensible Daten in Umlauf. Die Lösung: Zwei-Faktor-Authentifizierung, sichere Cloud-Lösungen und Sensibilisierung der Ehrenamtlichen.

Fall 2: Digitalisierung von Immobilienmaklern

Ein Maklerbüro wird Ziel einer Ransomware-Attacke. Exposés, Kundenkontakte und Fotos sind blockiert. Dank täglicher Backups und klarer Prozesse kann der Betrieb schnell weiterlaufen.

Wo digitale Sicherheit beginnt: Bewusstsein & Struktur

Viele denken beim Thema "digitale Lösungen" sofort an Marketing oder Software-Tools. Doch gerade die technische Sicherheit bildet die Grundlage für erfolgreiche Digitalisierung.

Auch in der Digital Business Lounge zeigt sich: Unternehmen, die IT-Sicherheit strategisch denken, können innovativer, mutiger und nachhaltiger digital wachsen.

Fazit: Sicherheit ist kein Projekt, sondern ein Prozess

IT-Sicherheit ist kein einmaliger Haken auf einer Checkliste. Es geht um laufende Prozesse, klare Zuständigkeiten und eine Kultur der digitalen Achtsamkeit.

Kleine Unternehmen, Vereine oder Makler, die frühzeitig auf Sicherheit setzen, schaffen sich einen echten Vorsprung – im Vertrauen der Kundschaft, im Schutz ihrer Daten und in ihrer Handlungsfähigkeit.

Wer die nächsten Schritte professionell angehen möchte, findet in der Beratung durch Experten für Digital Business vernetzte Hilfe, Orientierung und nachhaltige Schutzkonzepte.

0 notes

Text

Die digitale Kolonie

Manova: »In jedem Rathaus, in jeder Kommune läuft Microsoft Office. Unsere E-Mails gehen über Outlook, unsere Akten entstehen in Word oder Excel, und all das geschieht auf amerikanischer Software. Doch was viele übersehen: Jedes dieser Programme ist Teil eines weitverzweigten Überwachungsapparats. Daten, die in Europa entstehen, landen über US-Cloudserver, über Hintertüren oder über Unternehmensrichtlinien in Amerika. Behörden wie NSA oder FBI haben, rechtlich abgesichert durch den CLOUD Act, Zugriff auf alles, was auf US-Servern liegt. Was heißt das konkret? Wenn ein deutscher Abgeordneter ein vertrauliches Dokument über Outlook versendet oder eine Kommune ihr Sozialamt digitalisiert, kann dieses Wissen, technisch und rechtlich, auch in Washington landen. Europa liefert sich freiwillig aus. Wir sind längst kein Partner auf Augenhöhe mehr, sondern digitaler Außenposten. http://dlvr.it/TLbFnh «

0 notes

Text

Fernstudium Medizinische Dokumentation: Der Weg zum Erfolg im Gesundheitswesen

Das Fernstudium Medizinische Dokumentation bietet einen spannenden Bildungsweg für alle, die im Gesundheitswesen tätig werden oder sich weiterqualifizieren möchten. Fernstudium Infomaterial stellt in diesem Beitrag alle wichtigen Aspekte dieses Studiengangs vor.

Was ist Medizinische Dokumentation?

Medizinische Dokumentation umfasst die professionelle Erfassung, Verarbeitung und Verwaltung von medizinischen Daten und Informationen. Dieser Bereich gewinnt im modernen Gesundheitswesen zunehmend an Bedeutung. Fernstudium Infomaterial betont, dass die fachgerechte Dokumentation für die Qualitätssicherung in Kliniken und Praxen unerlässlich ist.

Der Studiengang vermittelt umfassende Kenntnisse über die Entwicklung von Fallgeschichten, das Erstellen von Behandlungsplänen und das Verfassen von Berichten für medizinisches Personal und Patienten. Zudem werden Themen wie Datensicherheit, elektronische Schreibsysteme und spezielle Programme zur Verarbeitung medizinischer Datensätze behandelt.

Voraussetzungen für das Fernstudium

Fernstudium Infomaterial informiert, dass für den Einstieg in diesen Studiengang verschiedene Zugangswege bestehen. In der Regel wird eine abgeschlossene Berufsausbildung oder eine Aufstiegsfortbildung verlangt. Besonders interessant: Auch ohne Abitur ist das Studium möglich! Die berufliche Qualifikation kann durch entsprechende Nachweise oder spezielle Prüfungen anerkannt werden.

Gute Englischkenntnisse und grundlegende Computerkenntnisse sind ebenfalls von Vorteil. Fernstudium Infomaterial rät Interessierten, sich direkt bei den jeweiligen Hochschulen über die genauen Zugangsvoraussetzungen zu informieren.

Studieninhalte und Ablauf

Das Fernstudium Medizinische Dokumentation ist modular aufgebaut und dauert in der Regel etwa 2,5 Jahre (5 Semester) für einen Bachelor-Abschluss. Fernstudium Infomaterial hebt hervor, dass der Studiengang sehr praxisorientiert gestaltet ist.

Zu den Studieninhalten gehören: - Medizinisches Fachwissen - Rechtliche Grundlagen und Datenschutz - Informationsmanagement und Kommunikationstechniken - Elektronische Gesundheitsakten (EHR) - Verwaltungsaufgaben im Gesundheitswesen

Der große Vorteil des Fernstudiums liegt in der Flexibilität. Fernstudium Infomaterial betont, dass Studierende ihre Lernzeiten individuell einteilen können und abgesehen von Prüfungsterminen keine Anwesenheitspflicht besteht.

Karrieremöglichkeiten und Gehalt

Nach erfolgreichem Abschluss eröffnen sich vielfältige Berufsperspektiven. Fernstudium Infomaterial nennt folgende Einsatzbereiche:

Medizinische Dokumentation in Kliniken und Praxen

Verwaltungstätigkeiten im Gesundheitswesen

Beratungstätigkeiten für Krankenhäuser und Ärzte

Unterstützung bei der Einführung neuer Software im Gesundheitsbereich

Das Einstiegsgehalt liegt laut Fernstudium Infomaterial bei etwa 2.200 € brutto monatlich, wobei die Verdienstmöglichkeiten je nach Position und Erfahrung variieren. Besonders als Berater können höhere Gehälter erzielt werden.

Für wen eignet sich das Fernstudium?

Fernstudium Infomaterial empfiehlt diesen Studiengang besonders für Personen, die: - Berufsbegleitend studieren möchten - Flexibilität bei der Zeiteinteilung benötigen - Sich für medizinische Themen und Datenverarbeitung interessieren - Im Gesundheitswesen Fuß fassen oder sich weiterentwickeln möchten

Wichtig ist jedoch eine gute Selbstorganisation und Eigenmotivation, da das eigenständige Lernen ohne regelmäßige Präsenzveranstaltungen viel Disziplin erfordert.

Anerkennung des Abschlusses

Fernstudium Infomaterial betont, dass ein Fernstudienabschluss in Medizinischer Dokumentation genauso anerkannt ist wie ein vergleichbarer Präsenzstudienabschluss. Je nach gewähltem Studiengang können Bachelor- oder Masterabschlüsse sowie spezialisierte Zertifikate erworben werden.

Kosten des Fernstudiums

Die Studiengebühren liegen laut Fernstudium Infomaterial je nach Anbieter zwischen 3.000 € und 8.000 € pro Jahr. Einige Hochschulen bieten Rabatte oder finanzielle Unterstützungsmöglichkeiten an. Da die Kosten erheblich variieren können, empfiehlt es sich, verschiedene Anbieter zu vergleichen.

Erfahrungen von Studierenden

Fernstudium Infomaterial hat Erfahrungsberichte von Absolventen gesammelt, die die Praxisorientierung des Studiums und den guten Support durch Tutoren und Dozenten hervorheben. Besonders geschätzt werden die flexible Zeiteinteilung und die umfangreichen Lernmaterialien auf den Online-Lernplattformen.

Fazit

Das Fernstudium Medizinische Dokumentation bietet eine attraktive Möglichkeit, sich für eine zukunftssichere Tätigkeit im Gesundheitswesen zu qualifizieren. Fernstudium Infomaterial unterstreicht die Flexibilität dieses Bildungswegs, der sich ideal mit beruflichen oder familiären Verpflichtungen vereinbaren lässt. Mit steigender Digitalisierung im Gesundheitswesen werden Fachkräfte in diesem Bereich zunehmend gesucht.

Wenn Sie mehr über das Fernstudium Medizinische Dokumentation erfahren möchten, können Sie kostenloses Informationsmaterial anfordern.

https://fernstudium-infomaterial.de/fernstudium/medizinische-dokumentation/

0 notes

Text

Tiermedizin KI Software | Vetnio.com

Vetnio ist DSGVO-konforme KI-Software für die Tiermedizin – automatisiert Dokumentation, verbessert Diagnostik und funktioniert mit jedem PMS.

0 notes

Text

Übersetzungsbüro Motte 3

IT-Meisterschaft Die schnelllebige Welt der Informationstechnologie verlangt nach Übersetzungen, die nicht nur technische Details präzise vermitteln, sondern auch branchenüblichen Standards entsprechen. Die Kompetenz von Motte in der Übersetzung von IT-Themen umfasst ein breites Spektrum, einschließlich Software-Dokumentation, Codierungsanleitungen und technischer Spezifikationen. Durch das…

View On WordPress

#Übersetzung#Übersetzungsbüro#codierungsanleitung#Information#Informationstechnologie#it#it-branche#service#software#software-dokumentation#technischer Spezifikationen

0 notes

Text

Software günstig kaufen – Tipps für clevere Käufer

Software günstig zu kaufen ist für viele Nutzer ein attraktives Ziel, sei es für den privaten Gebrauch oder für Unternehmen. Doch wie findet man legale und funktionierende Software zu einem attraktiven Preis? In diesem Artikel geben wir Ihnen wertvolle Tipps, Software günstig kaufen, wie Sie beim Softwarekauf bares Geld sparen können, ohne auf Qualität oder Rechtssicherheit zu verzichten.

Warum Software günstig kaufen?

Die Preise für Software können je nach Anbieter und Lizenzmodell stark variieren. Oftmals zahlen Käufer beim direkten Erwerb beim Hersteller mehr, da dieser die unverbindliche Preisempfehlung (UVP) hochhält und keine Vergleichsmöglichkeiten bietet. Zudem werden in vielen Fällen OEM-Lizenzen angeboten, die zwar günstiger sind, aber oft keinen offiziellen Support vom Hersteller enthalten. Eine Alternative bieten gebrauchte Software-Lizenzen, die deutlich günstiger sein können und dennoch alle Funktionen bieten.

Wo kann man Software günstig kaufen?

1. Gebrauchte Software-Lizenzen

Ein seriöser Anbieter für gebrauchte Software-Lizenzen ist VENDOSOFT. Hier können Unternehmenssoftware von Microsoft und Adobe zu deutlich reduzierten Preisen erwerben, oft bis zu 80 % günstiger als der Neupreis. Diese Lizenzen sind rechtskonform und auditsicher.

2. Vertrauenswürdige Online-Shops

Plattformen wie Lizenz Guru bieten ungenutzte Original-Lizenzen zu reduzierten Preisen an. Diese Lizenzen stammen oft von Einzelhändlern oder industriellen Abnehmern, die sie nicht benötigen. Der Vorteil: Sie erhalten echte Lizenzen zum Sparpreis.

3. Preisvergleichsportale nutzen

Um den besten Preis für eine bestimmte Software zu finden, können Preisvergleichsportale hilfreich sein. Diese zeigen Ihnen verschiedene Angebote und helfen, den günstigsten Anbieter zu ermitteln.

Worauf sollte man beim Kauf achten?

1. Rechtliche Sicherheit

Achten Sie darauf, dass die Software-Lizenz rechtskonform ist. Seriöse Anbieter stellen Ihnen alle notwendigen Dokumente zur Verfügung, wie Lieferscheine, Rechnungen und Nachweise über die Rechteübertragung.

2. Seriosität des Anbieters

Überprüfen Sie die Bewertungen des Anbieters auf unabhängigen Plattformen wie Trustpilot. Ein seriöser Anbieter sollte über positive Kundenbewertungen verfügen und transparent über seine Geschäftspraktiken informieren.

3. Vermeidung von Fake-Keys

Seien Sie vorsichtig bei Angeboten, die extrem günstige Produkt- Keys versprechen. Oft handelt es sich dabei um illegale oder mehrfach verwendete Keys, die nicht nur gegen Lizenzbedingungen verstoßen, sondern auch rechtliche Konsequenzen nach sich ziehen können.

Tipps für den Kauf

Kombinationsangebote nutzen: Oftmals bieten Anbieter Kombi-Packs an, die Betriebssystem und Office-Suite enthalten. Diese sind preislich attraktiv und erleichtern die Installation.

Ältere Versionen in Betracht ziehen: Nicht immer ist die neueste Version notwendig. Ältere Software-Versionen sind oft günstiger und erfüllen die meisten Anforderungen.

Software als Download erwerben: Der Kauf von Software als Download spart Versandkosten und ermöglicht eine schnelle Installation. Zudem ist diese Methode umweltfreundlicher.

Fazit

Software günstig kaufen ist möglich, wenn man auf seriöse Anbieter achtet und sich nicht von vermeintlichen Schnäppchen blenden lässt. Gebrauchte Lizenzen, vertrauenswürdige Online-Shops und Preisvergleichsportale bieten zahlreiche Möglichkeiten, Software zu einem fairen Preis zu erwerben. Denken Sie daran, immer die rechtliche Sicherheit und die Seriosität des Anbieters zu überprüfen, um langfristig Freude an Ihrer Software zu haben.

#windows11prokaufen#lizenzdoc#windows11lizenzkaufen#windowslizenz#windows10pro#windows11pro#softwaregünstigkaufen

0 notes

Text

März 2024 bis März 2025

Hin-und-her-und-hin-und-her-Redigat

Neidisch erfahre ich aus Kathrins Suche nach einer Google-Docs-Alternative, dass die Menschen, die ihre Texte redigieren, das in Google Docs tun. Ich muss für die meisten Dinge, die ich für andere schreibe, Word-Dokumente verschicken, die dann wieder per Mail zurückkommen. Wenn es gut läuft, schicke ich einfach einen rudimentär formatierten Fließtext und habe mit dem Endlayout gar nichts zu tun.

Gerade Fachzeitschriften liefern aber gerne Word-Dokumentvorlagen, in die man bereits annähernd im Endlayout schreiben kann und muss. (Das passt überhaupt nicht zu meinem üblichen Workflow: Ich schreibe eigentlich alles in einem Texteditor in Markdown vor, und wenn ich es formatiert brauche, mache ich aus dem Markdown einen formatierten Text, den ich ins Zielprogramm kopieren kann.) Die Endredaktion folgt dann in einem PDF-Dokument, in das Korrekturzeichen eingefügt werden.

Ein Projekt, an dem ich gerade beteiligt bin, ist ein größerer juristischer Kommentar, der drei Gesetzeswerke mit insgesamt über 200 Artikeln und Paragraphen umfasst. (Der folgende Prozess läuft also in Anzahl der Gesamtautor*innen parallel – das Ausmaß von Organisiertheit, das dazu seitens der Lektorin nötig ist, nötigt mir größten Respekt ab, zumal irgendwo im Prozess auch die beiden Herausgeber*innen des Gesamtwerks die eine oder andere Schleife über alle Texte drehen müssen.)

Ich bin für einen Artikel zuständig, zusammen mit einem Co-Autor. Im ersten Schritt schicken wir uns die Word-Datei im Verlags-Layout hin und her, bis wir den Text fertig haben. (Zum Glück sind wir uns schnell einig, und zum Glück ist das Layout nicht so komplex, dass es zu Problemen führt, dass ich LibreOffice statt Microsoft Office verwende.) Im nächsten Schritt bekommt die Lektorin des Verlags unser Word-Dokument letzter Fassung, das erhalten wir redigiert wieder zurück und schicken es uns dazu hin und her, bis wir es fertig an die Lektorin schicken, die dann ein PDF schickt mit letzten Anmerkungen. Hier lerne ich die Bezeichnung »Blockade« für einen schwarzen Kasten vor einem Wort kennen, mit denen Fragen gekennzeichnet werden, die unbedingt geklärt werden müssen. (Meist handelt es sich um Literaturverweise, bei denen überprüft werden muss, ob ein in der Vorauflage schon vorhandener Verweis auch noch auf die richtige Stelle in einer mittlerweile erschienenen neuen Auflage des zitierten Werks zeigt.) Die Korrektur erfolgt mit der Korrekturfunktion in der PDF-Reader-Software, mit der sich in einer Datei wie früher auf Papier Korrekturzeichen anbringen lassen. (In der Mail der Lektorin steht aber, dass man auch von Hand auf Papier letzte Korrekturen einreichen darf, mein Respekt vor ihrer Arbeit steigt immer weiter.) Nachdem wir alle Blockaden aufgelöst haben und das PDF mit letzten Anmerkungen an die Lektorin geschafft haben, ist unsere Abgabe erledigt. (Der ganze Prozess dauerte ein Jahr.)

(Felix Neumann)

8 notes

·

View notes

Text

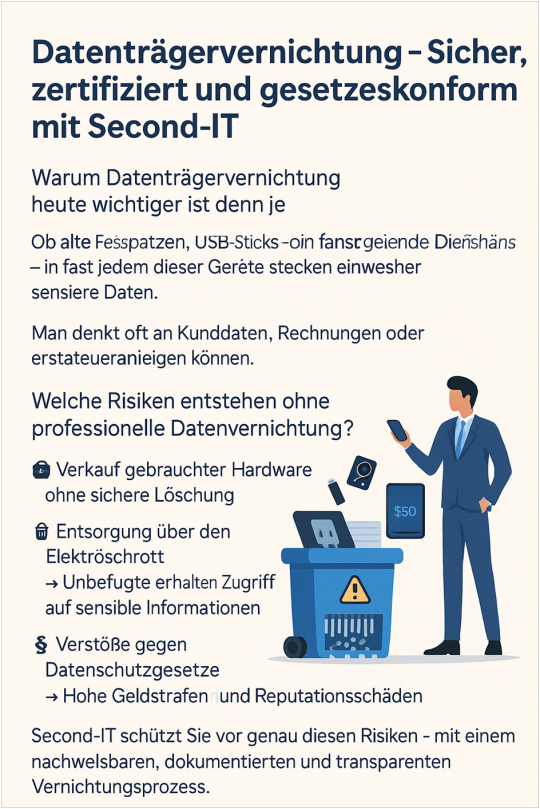

Datenträgervernichtung – Sicher, zertifiziert und gesetzeskonform mit Second-IT

Warum Datenträgervernichtung heute wichtiger ist denn je

Warum Datenträgervernichtung heute wichtiger ist denn je In der digitalen Geschäftswelt von heute sind sensible Daten allgegenwärtig. Ob alte Festplatten, USB-Sticks, SSDs oder ausgediente Diensthandys – in fast jedem dieser Geräte stecken irgendwo noch sensible Daten. Man denkt oft an Kundendaten, Rechnungen oder Strategiepapiere, aber manchmal sind es auch unscheinbare Notizen, Login-Daten oder interne E-Mails, die in falsche Hände geraten können.

Und genau da liegt das eigentliche Risiko: Ein Klick auf „Löschen“ oder ein schnelles Zurücksetzen auf Werkseinstellungen mag oberflächlich genügen – aber technisch gesehen bleiben die Daten oft weiterhin vorhanden. Mit gängiger Software lassen sich viele dieser Informationen ohne großen Aufwand rekonstruieren. Und wer einmal Zugriff auf sensible Geschäftsdaten bekommt, kann damit erheblichen Schaden anrichten – finanziell wie rechtlich.

Deshalb gilt: Wer auf Nummer sicher gehen will, kommt an einer professionellen und nachweisbaren Datenträgervernichtung nicht vorbei. Es geht nicht um Formalitäten, sondern um echten Schutz – für Kundendaten, Geschäftsgeheimnisse und letztlich auch für die eigene Reputation.

Was genau heißt eigentlich Datenträgervernichtung?

Wenn man von Datenträgervernichtung spricht, geht es nicht um simples Löschen oder das schnelle Formatieren eines Laufwerks. Solche Maßnahmen hinterlassen oft mehr Spuren, als man denkt. Wirklich sicher ist ein Datenträger erst dann, wenn alle gespeicherten Informationen so gründlich zerstört wurden, dass selbst spezialisierte Wiederherstellungstools keine Chance mehr haben – komplett, dauerhaft und nachvollziehbar dokumentiert.

Dazu zählen zum Beispiel:

Festplatten aus alten PCs oder Servern

USB-Sticks, Speicherkarten, DVDs

Smartphones oder Tablets mit internem Speicher

SSDs, die besonders empfindlich auf klassische Löschmethoden reagierenSecond-IT setzt dafür auf zertifizierte Verfahren, die den Vorgaben der DSGVO und des Bundesdatenschutzgesetzes (BDSG) entsprechen.

Welche Risiken entstehen ohne professionelle Datenvernichtung?

Man glaubt gar nicht, wie oft das Thema unterschätzt wird: Alte Datenträger landen im Müll, werden weitergegeben oder verstauben im Schrank – und das ohne echte Datenlöschung. Dabei kann genau das später unangenehme Folgen haben. Hier ein paar Beispiele aus der Praxis:

💼Verkauf gebrauchter Hardware ohne sichere Löschung → Käufer können alte Daten auslesen

🗑️Entsorgung über den Elektroschrott → Unbefugte erhalten Zugriff auf sensible Informationen

⚖️Verstöße gegen Datenschutzgesetze → Hohe Geldstrafen und Reputationsschäden

Second-IT schützt Sie vor genau diesen Risiken – mit einem nachweisbaren, dokumentierten und transparenten Vernichtungsprozess.

Der Ablauf der Datenträgervernichtung bei Second-IT

Wir bieten einen unkomplizierten und vollständig nachvollziehbaren Service zur Datenträgervernichtung, der sich ideal in Ihre Unternehmensprozesse integrieren lässt:

Bestandsaufnahme Sie informieren uns über Art und Menge der zu vernichtenden Datenträger.

Angebotserstellung & Abholung Wir unterbreiten Ihnen ein transparentes Angebot und organisieren die Abholung – auf Wunsch auch versichert und versiegelt.

Sichere Vernichtung In unserem zertifizierten Prozess werden die Datenträger mechanisch zerstört (z. B. Schredderung nach DIN 66399) oder entmagnetisiert.

Dokumentation & Nachweis Sie erhalten ein zertifiziertes Vernichtungsprotokoll zur Vorlage bei internen oder externen Stellen (z. B. Datenschutzbeauftragter, Wirtschaftsprüfer).

Second-IT: Ihr zertifizierter Partner für Datenträgervernichtung

Als Spezialist für IT-Entsorgung, Remarketing und Datenschutz bieten wir Ihnen nicht nur technisches Know-how, sondern auch rechtliche Sicherheit. UnsereProzessesind:

✅DSGVO-konform

✅Zertifiziert nach DIN 66399 (Sicherheitsstufe H-5 bis H-7)

✅Revisionssicherdokumentiert

✅Nachhaltig – durch fachgerechtes Recycling der Materialien

Ob Sie eine kleine Anzahl von Datenträgern loswerden möchten oder regelmäßig größere Mengen verarbeiten müssen - wir bieten skalierbare Lösungen für Unternehmen jeder Größe.

Umweltbewusst und rechtssicher entsorgen

Second-IT verbindet Datensicherheit mit Umweltverantwortung. Nach der Vernichtung führen wir die verbleibenden Materialien dem Recycling zu – getrennt nach Kunststoffen, Metallen und Elektronikbestandteilen. So tragen Sie aktiv zur Reduktion von Elektroschrott bei, ohne Kompromisse bei der Datensicherheit einzugehen.

Sonderfall: SSDs und ihre sichere Vernichtung

Besonders heikel ist die Datenträgervernichtung bei SSDs (Solid State Drives). Anders als herkömmliche Festplatten speichern SSDs Daten auf Flash-Bausteinen – das macht eine einfache Formatierung oder sogar das Überschreiben deutlich weniger effektiv. Selbst bei physischer Zerstörung bleiben unter Umständen Datenreste zurück, wenn nicht nach bestimmten Verfahren gearbeitet wird.

Aus diesem Grund setzen wir bei Second-IT auf spezielle Verfahren zur Zerlegung und Entsorgung von SSDs, die eine vollständige Zerstörung aller Speicherzellen sicherstellen – inklusive thermischer oder mechanischer Prozesse. So garantieren wir auch bei SSDs: kein Zugriff, keine Wiederherstellung, keine Risiken.

Datenträgervernichtung und Compliance – das sollten Unternehmen wissen

Neben der DSGVO gelten für bestimmte Branchen zusätzliche Vorschriften. Beispielsweise:

In der Finanzbranche gelten die Vorgaben der BaFin sowie GoBD-Richtlinien für revisionssichere Löschung.

Im Gesundheitswesen sind es die Patientenschutzregelungen, die einen besonders sensiblen Umgang mit personenbezogenen Daten vorschreiben.

Für öffentliche Institutionen sind Vorgaben wie BSI-Grundschutz, IT-Sicherheitsgesetz oder ISO/IEC 27001 relevant.

Wir beraten unsere Kunden auch bei der Einhaltung dieser Normen und unterstützen sie dabei, Datenschutz-Audits oder interne Prüfungen problemlos zu bestehen.

Was unterscheidet Second-IT von herkömmlichen Entsorgungsfirmen?

Viele Anbieter werben mit "sicherer Löschung", ohne wirklich garantieren zu können, dass keine Datenreste auf Speichermedien verbleiben. Bei unsbekommen Sie:

🔒Reale, zertifizierte Vernichtung – nicht nur eine Formatierung

🧾Revisionssichere Dokumentation jedes einzelnen Datenträgers

🚛Abholung mit GPS-getracktem Transport und Siegelverpackung

📞Persönlichen Ansprechpartner statt Hotline-Roboter

Second-IT ist kein reiner Entsorger, sondern ein spezialisierter IT-Partner mit tiefem Verständnis für Datenschutz, Sicherheit und gesetzliche Anforderungen.

Ihre Vorteile auf einen Blick

Warum sich Unternehmen für unsere Datenträgervernichtung entscheiden:

✅HöchsterDatenschutz-Standard mitDokumentation

✅ Vermeidung von Bußgeldern & Reputationsschäden

✅ Prozesssicherheit bei Audits & Prüfungen

✅ Entlastung der IT-Abteilung durch externe Abwicklung

✅ Nachhaltige Entsorgung im Sinne der Kreislaufwirtschaft

Jetzt handeln – bevor es zu spät ist

Datensicherheit beginnt nicht erst beim Cyberangriff – sie endet auch nicht mit dem Ausschalten eines alten Geräts. Wer Altgeräte unkontrolliert entsorgt oder Daten nicht vollständig löscht, handelt leichtfertig. Die Folgen können teuer werden – finanziell wie reputationsbezogen. Handeln Sie proaktiv – mit einem professionellen Partner an Ihrer Seite, der Verantwortung für Ihre Altgeräte übernimmt.

#datenträgervernichtung#Datenlöschung DSGVO#•#zertifizierteDatenvernichtung#IT-Sicherheit Unternehmen#Datenschutz B2B#Second-IT#Hardware entsorgensicher#Vernichtung von SSDs#IT-Entsorgung Deutschland#IT Entsorgung Deutschland

0 notes

Text

CMS Software auf Deutsch: Effizient, sicher und rechtlich konform

Warum CMS Software auf Deutsch für Unternehmen entscheidend ist

In einer zunehmend digitalen Welt ist die Auswahl der richtigen Content-Management-Software (CMS) entscheidend für den Erfolg einer Website. Besonders für deutsche Unternehmen ist eine CMS Software Deutsch nicht nur ein Komfort, sondern ein strategischer Vorteil. Sie ermöglicht eine effiziente Content-Verwaltung, minimiert Schulungsaufwand und verbessert die interne Kommunikation.

Was ist eine CMS Software?

Ein Content-Management-System ist eine Plattform, die es Nutzern erlaubt, digitale Inhalte ohne Programmierkenntnisse zu erstellen, zu organisieren und zu verwalten. Dazu zählen Webseiten, Blogs, Online-Shops und Intranets. CMS-Lösungen gibt es in verschiedenen Formen – von Open-Source-Plattformen bis hin zu proprietären Systemen.

Vorteile einer deutschen CMS Software

Die Nutzung einer CMS Software mit deutscher Benutzeroberfläche bietet zahlreiche Pluspunkte. Zum einen ist sie auf lokale Anforderungen zugeschnitten, etwa DSGVO-Konformität oder gesetzliche Richtlinien für Barrierefreiheit. Zum anderen erleichtert sie die Einarbeitung von Mitarbeitenden, da keine Sprachbarrieren bestehen.

Lokalisierung und Benutzerfreundlichkeit

Ein großer Vorteil einer deutschsprachigen CMS Lösung ist die vollständige Lokalisierung – von der Navigation über Support bis zur Dokumentation. Diese Anpassung an den deutschen Sprach- und Kulturraum verringert nicht nur Fehlerquellen, sondern optimiert auch Arbeitsprozesse.

Rechtliche Anforderungen leichter umsetzen

Deutsche CMS Software-Anbieter achten in der Regel auf die Einhaltung lokaler Datenschutzgesetze. Funktionen wie Cookie-Consent-Management, sichere Hosting-Optionen in Deutschland und regelmäßige Sicherheitsupdates sind oft standardmäßig enthalten.

Beliebte deutsche CMS Softwarelösungen

TYPO3 – das Enterprise-CMS aus Deutschland

TYPO3 ist eines der bekanntesten Open-Source-Systeme aus Deutschland. Besonders mittelständische und große Unternehmen nutzen es für komplexe Webprojekte. Die modulare Architektur, Mehrsprachigkeit und hohe Flexibilität machen es zu einem Favoriten unter Entwicklern und Redakteuren.

Contao – intuitiv und DSGVO-freundlich

Contao punktet mit einer klaren Benutzeroberfläche, hoher Sicherheit und umfangreichen Erweiterungen. Das System ist besonders für kleinere bis mittlere Websites geeignet und bietet hervorragende SEO-Funktionen von Haus aus.

Papaya CMS – leistungsstark und skalierbar

Papaya CMS richtet sich an professionelle Anwender mit hohen Ansprüchen. Es wird hauptsächlich von Medienunternehmen und großen Redaktionen verwendet. Die Software bietet hohe Performance und eine durchdachte Rechteverwaltung.

Unterschiede zwischen deutscher und internationaler CMS Software

Während internationale Systeme wie WordPress, Joomla oder Drupal weit verbreitet sind, fehlt es ihnen häufig an einer vollständig übersetzten Oberfläche oder lokalem Support. Eine CMS Software auf Deutsch bietet hier einen klaren Vorteil: native Sprache, lokale Entwickler-Community und angepasste Funktionen für den deutschen Markt.

Support und Community in Deutschland

Deutsche CMS Anbieter bieten oftmals lokalen Kundensupport, was bei internationalen Systemen selten ist. Darüber hinaus profitieren Nutzer von regionalen Meetups, Schulungen und Konferenzen – alles auf Deutsch.

Hosting und Datenschutz in der DACH-Region

Viele CMS Softwarelösungen aus Deutschland bieten Hosting-Lösungen innerhalb der EU oder sogar in deutschen Rechenzentren an. Dies schafft Vertrauen bei Kunden und erfüllt die Anforderungen der DSGVO.

Einsatzbereiche für deutsche CMS Software

Unternehmenswebseiten

Für KMUs ist eine benutzerfreundliche CMS Software auf Deutsch ideal, um Inhalte selbstständig zu pflegen. Sie sparen dadurch Zeit und Kosten für externe Agenturen.

Online-Shops mit CMS-Anbindung

Auch E-Commerce-Plattformen lassen sich durch CMS-Funktionen erweitern. Besonders in Kombination mit Lösungen wie Shopware oder WooCommerce bietet ein deutsches CMS wertvolle Synergien.

Redaktionen und Verlage

Medienhäuser setzen oft auf CMS Software, um Workflows zwischen Redaktion, Grafik und Technik effizient zu gestalten. Funktionen wie Versionierung, Rollenverteilung und Vorschaufunktionen sind hier essenziell.

Worauf Sie bei der Auswahl achten sollten

Bei der Wahl einer geeigneten CMS Software auf Deutsch spielen verschiedene Faktoren eine Rolle: Skalierbarkeit, Benutzerführung, Erweiterbarkeit und natürlich Sicherheit. Eine intuitive Bedienung sowie ein aktiver Entwickler-Support sind ebenso wichtig wie die Möglichkeit zur Integration in bestehende Systeme.

Sicherheit und Wartbarkeit

Ein sicheres CMS schützt nicht nur Ihre Daten, sondern auch die Ihrer Kunden. Achten Sie auf regelmäßige Updates, Sicherheitszertifikate und klar strukturierte Rechtevergaben.

Erweiterbarkeit und API-Schnittstellen

Die besten Systeme lassen sich individuell erweitern – ob durch Module, Plugins oder Schnittstellen zu externen Tools. Eine offene Architektur sorgt dafür, dass Ihre digitale Infrastruktur flexibel bleibt.

Zukunftstrends: Wohin geht die Reise?

Mit dem Wandel in der digitalen Landschaft entwickeln sich auch CMS Systeme weiter. Headless-CMS-Architekturen, KI-basierte Inhaltsvorschläge und progressive Web-Apps werden zunehmend wichtig. Deutsche CMS Anbieter investieren aktiv in diese Technologien und bieten Lösungen, die nicht nur den aktuellen Anforderungen gerecht werden, sondern auch zukunftssicher sind.

Fazit: CMS Software Deutsch als Wettbewerbsvorteil

Wer in Deutschland erfolgreich online auftreten möchte, sollte auf eine CMS Software in deutscher Sprache setzen. Sie erleichtert nicht nur den täglichen Umgang mit Inhalten, sondern bietet auch rechtliche Sicherheit, besseren Support und hohe Nutzerfreundlichkeit. Ob Sie ein kleines Unternehmen führen oder eine große Organisation vertreten – eine CMS Software Deutsch ist eine nachhaltige Investition in Ihre digitale Zukunft.

0 notes