#infostation

Explore tagged Tumblr posts

Text

Typography Tuesday

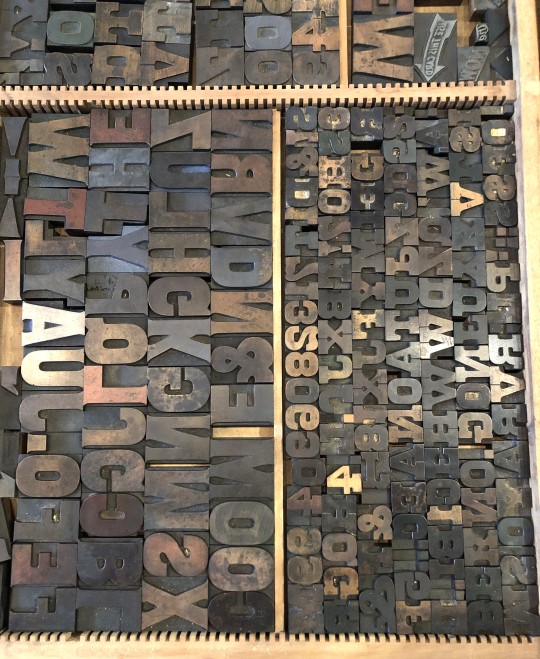

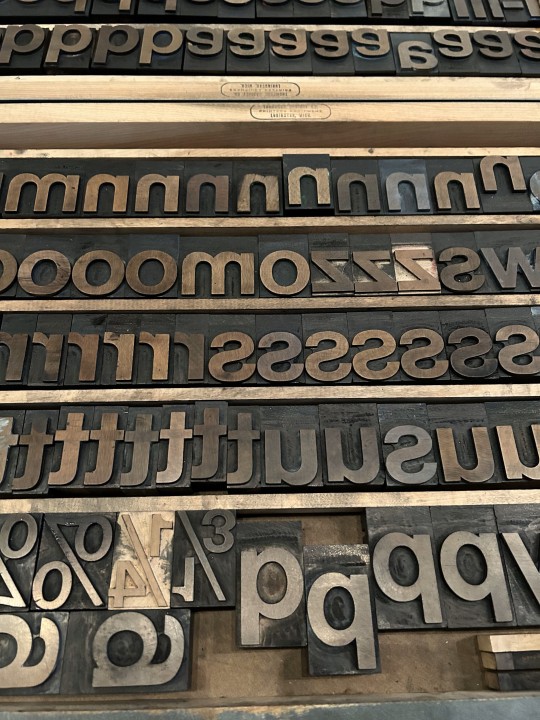

PRINTING WITH WOOD TYPE!

Every semester, when we finally get to the invention of letterpress printing in Europe in my History of Books & Printing course, we all head over to a local print shop to set type and print a collaborative broadside. Last week we did just that and went over to Adam Beadel's Team Nerd Letterpress in the Walker's Point neighborhood of Milwaukee.

Usually, we compose in metal type, as that is what the students just learned about, but Adam recently received a huge influx of foundry type that wasn't set up yet, so we had to use wood type instead. Even though we wouldn't learn about the invention of production wood type for a few weeks, we were game because wood type is the best!

Each student was assigned to come up with a 3-5-word phrase based on the theme of "Transitions." They set their own phrase in wood type, I arranged the phrases into an exquisite corpse poem, we locked up the type on the bed of a poster press, and pulled a proof in blue ink (second to last image). Everyone was satisfied with the results, and with only a couple of adjustments, the students went on a tear, inking up the type in a rainbow of colors (last image), and pulling 15 more prints. Everyone went home exhausted and happy.

There are few things more thrilling than making your own letterpress prints. Thanks Adam!!!

View another letterpress post from a previous book history session.

View other posts on wood type.

View our other Typography Tuesday posts.

-- MAX, Head, Special Collections

#Typography Tuesday#typetuesday#instructions sessions#students#graduate students#Information Studies#INFOST 603#History of Books & Printing#letterpress#letterpress printing#wood type#Adam Beadel#Team Nerd Letterpress#type setting#broadsides#student work#exquisite corpse

132 notes

·

View notes

Text

Genocide is such a fucking sensitive subject for me, because of my indigenous history and the fact im the first kid in literal generations that wasnt stolen and placed infoster care/residential school.

2 notes

·

View notes

Text

Uncle Sam outs a Russian accused of developing Redline infostealing malware

http://securitytc.com/TFsQCb

0 notes

Text

OnlyFans Hackers Duped with Infostealing Malware

SC Media reports that threat actors looking to hijack OnlyFans accounts had their sensitive data unknowingly compromised by a “checker” tool that they leveraged to facilitate OnlyFans account credential theft. Such a hacking tool, which was touted to enable account takeovers and potential extortion attacks against adult performers on the subscription-based social media platform, enabled the…

0 notes

Text

Yapay zekâ araçları para ve bilgi çalmak için kullanılıyor

https://pazaryerigundem.com/haber/179733/yapay-zeka-araclari-para-ve-bilgi-calmak-icin-kullaniliyor/

Yapay zekâ araçları para ve bilgi çalmak için kullanılıyor

Dijital güvenlik şirketi ESET, Aralık 2023 Mayıs 2024 dönemini kapsayan ve tehdit ortamı eğilimlerini özetleyen ESET Tehdit Raporu’na göre bilgi hırsızları Midjourney, Sora ve Gemini gibi üretken yapay zekâ araçlarını taklit etmeye başladı.

İSTANBUL (İGFA) – Midjourney, Sora ve Gemini gibi üretken yapay zekâ araçlarını taklit etmeye başladı. Yeni mobil zararlı yazılım GoldPickaxe, deepfake videolar oluşturmak için yüz tanıma verilerini çalabiliyor. WordPress eklenti açıklarından yararlanmakla ünlü bir çete olan Balada Injector, 2024’ün ilk yarısında yaygınlaşmaya devam etti ve 20 binden fazla web sitesini tehlikeye attı.

GoldPickaxe’in hem Android hem de iOS sürümleri var ve yerelleştirilmiş kötü amaçlı uygulamalar aracılığıyla Güneydoğu Asya’daki kurbanları hedef alıyor.

ESET araştırmacıları bu zararlı yazılım ailesini araştırırken GoldPickaxe’in GoldDiggerPlus adlı daha eski bir Android kardeşinin de Latin Amerika ve Güney Afrika’daki kurbanları aktif bir şekilde hedefleyerek bu bölgelere ulaştığını keşfettiler.

Son aylarda Infostealing kötü amaçlı yazılımları da üretici yapay zekâ araçlarının taklidini kullanmaya başladı. H1 2024’te Rilide Stealer, potansiyel kurbanları ikna etmek için OpenAI’nin Sora’sı ve Google’ın Gemini’si gibi üretici yapay zekâ asistanlarının adlarını kötüye kullanırken görüldü.

WordPress eklenti açıklarından yararlanmakla ünlü bir çete olan Balada Injector, 2024’ün ilk yarısında yaygınlaşmaya devam ederek 20 binden fazla web sitesini tehlikeye attı ve çetenin son kampanyasında kullanılan varyantlar için ESET telemetrisinde 400 binden fazla hit aldı. Fidye yazılımı sahnesinde, eski lider oyuncu LockBit, Şubat 2024’te kolluk kuvvetleri tarafından yürütülen küresel bir kesinti olan Chronos Operasyonu tarafından kaidesinden düşürüldü. ESET telemetrisi H1 2024’te iki kayda değer LockBit kampanyası kaydetmiş olsa da bunların LockBit dışı çetelerin sızdırılmış LockBit oluşturucusunu kullanmasının sonucu olduğu tespit edildi.

BU Haber İGF HABER AJANSI tarafından servis edilmiştir.

0 notes

Text

Got a few episodes into this show called Class of ‘09, and while it’s doing a few slightly interesting things (and a lot of bland takes I’m rolling my eyes at)…among other things I think the thing with Hour Nazari’s project would’ve made me give them more points if they’d just namedropped the memex or Vannefar Bush who conceived of it, considering Bush had been head of the Office of Scientific Research and Development (OSRD) during WWII additionally was even known for touting the importance of scientific research to national security and economic well-being. Like…you’ve got a legitimate connective line to run if you bother to look for it! You’re talking about trying to make a repository for the knowledge of past agents to be accessible to current and future agents, and Vannefar Bush out here gave the “As We May Think” speech that foreshadowed a lot about the modern ‘information society’! It was right there!

God, it’s not even the bland ‘fedaganda’ stuff they’re trying to do (even as they nod at anti-copaganda by virtue of the whole ‘biggest corrupt cop bust in bureau history’ aside) that’s got me annoyed! I expected that about a show looking at the infostate and the FBI! It’s the fact they could’ve literally fucking namedropped a real historical thing I find cool, and ignored it, that annoys me!

…I’ve definitely got my priorities in order lol

0 notes

Text

Toomas Alatalu pillub väljendeid "kinnisidee" ja "terroristid"

Toomas Alatalu:

"7. oktoobril Gazas toimunu puhul meenutati kohe ka Müncheni olümpiamängudel juhtunut, sest kinnisideega terroristide käekiri on sama."

Millise kinnisideega? Iisrael okupeerib Palestiina alasid, see on kirjas ka ÜRO dokumentatsioonis.

07. oktoobri rünnak oli militaarne rünnak, mille käigus pandi toime sõjakuritegusid.

Puuduvad sellised usaldusväärsed andmed, mis võimaldaksid seda rünnakut üheselt klassifitseerida terrorirünnakuna.

See järeldub muide Iisraeli enda ajalehtedes avaldatud infost.

0 notes

Text

god, i love living at the time of oversaturated infostate where there is every media. i mean it's objectively fucked up but i'm enjoying it also.

0 notes

Text

Darknet: Malware-as-a-Service ab 100 US-Dollar

Das Darknet ist der Online-Supermarkt der gefürchteten Art: Cyberkriminelle vermieten Ransomware, Infostealer, Botnets, Loader und Backdoors. Teilweise erhalten die Anbieter einen Anteil von bis zu 40 Prozent des Lösegeldes der Opfer. Die Angebote starten schon ab 100 US-Dollar für Malware-as-a-Service. Am häufigsten wurde Ransomware in den vergangenen sieben Jahren über Malware-as-a-Service (MaaS) verbreitet, wie aktuelle Kaspersky-Analysen zeigen. Sie macht 58 Prozent des MaaS-Marktes aus. Cyberkriminelle können sich kostenlos bei Ransomware-as-a-Service (RaaS) „anmelden“. Sobald sie Partner des Programms werden, zahlen sie jedoch für den Dienst, nachdem der Angriff stattgefunden hat – 10 bis 40 Prozent des Lösegeldes der Opfer. Weiterhin können auch Infostealer, Botnets, Loader und Backdoors „gemietet“ werden. Cyberangriffswaffen für kleines Geld mieten Malware-as-a-Service (MaaS) beschreibt ein illegales Geschäftsmodell, bei dem Software vermietet wird, um Cyberangriffe durchzuführen. In der Regel wird den cyberkriminellen Nutzern solcher Dienste – neben technischem Support – ein persönliches Konto angeboten, über das sie den Angriff steuern können. Eine Analyse durch Kaspersky-Experten zeigt nun, dass vor allem Ransomware im Rahmen von MaaS genutzt wird. Sie machte 58 Prozent aller Malware aus, die zwischen 2015 und 2022 im Rahmen der Dienste verbreitet wurde. Grundlage für die Analyse war die Untersuchung von 97 Malware-Familien, die über das Darknet und andere Internetquellen verbreitet wurden. Ransomware als beliebtester Malware-as-a-Service Cyberkriminelle können Ransomware-as-a-Service (RaaS) kostenlos „abonnieren“. Als Mitglied eines solchen Programms zahlen sie für den Dienst erst, nachdem der Angriff erfolgt ist. Die Zahlungssumme hängt dabei vom Anteil des vom Opfer gezahlten Lösegelds ab und liegt in der Regel zwischen 10 und 40 Prozent je Transaktion. Auch Infostealer sind weiterhin beliebt: Sie erreichen einen Anteil von 24 Prozent im untersuchten Zeitraum. Hierbei handelt es sich um Malware, die Daten wie Anmeldeinformationen, Passwörter, Bankkarten und -konten, Browserverläufe oder Krypto-Wallets stehlen kann. Ein Viertel der Malware-Familien sind Infostealer Infostealer-Services werden über ein Abonnementmodell bezahlt; der Preis liegt meist zwischen 100 und 300 US-Dollar pro Monat. Der Anfang Februar 2023 eingestellte Raccoon Stealer konnte beispielsweise für 275 US-Dollar pro Monat oder 150 US-Dollar pro Woche erworben werden. Die Konkurrenzsoftware RedLine kostet monatlich 150 US-Dollar, wobei laut den von den Betreibern im Darknet veröffentlichten Informationen auch eine lebenslange Lizenz für 900 US-Dollar erworben werden kann. Darüber hinaus bieten die Angreifer weitere kostenpflichtige Dienste an. Neben Infostealern bilden Botnets, Loader und Backdoors 18 Prozent der Malware-Familien, die als Service verkauft werden. Oft werden solche Schadprogramme in einer Gruppe zusammengefasst, da sie ein gemeinsames Ziel haben: andere Malware auf das Gerät des Opfers zu laden und auszuführen. Komponenten von MaaS und Rangordnung der Schadprogramme Cyberkriminelle, die MaaS-Plattformen betreiben, werden in der Regel als Operators bezeichnet, während diejenigen, die diese Dienste kaufen, als Affiliates bekannt sind. Nach Vertragsabschluss mit den Operators erhalten die Affiliates Zugang zu allen notwendigen Komponenten von MaaS, wie Command-and-Control-Panels (C2), Builders (Programme zur schnellen Erstellung einzigartiger Malware-Muster), Malware- und Schnittstellen-Upgrades, Support, Anleitungen und Hosting. Die Panels sind eine entscheidende Komponente, die es den Angreifern ermöglicht, Aktivitäten der infizierten Rechner zu kontrollieren und zu koordinieren. So können Cyberkriminelle beispielsweise Daten exfiltrieren, mit Betroffenen verhandeln, den Support kontaktieren, einzigartige Malware-Muster erstellen und vieles mehr. Bestimmte Arten von MaaS, wie Infostealer, ermöglichen es Affiliates, ihr eigenes Team zu bilden. Die Mitglieder eines solchen Teams werden Traffers genannt. Diese verbreiten Malware, um ihre Gewinne zu steigern und Zinsen, Boni und andere Zahlungen von den Affiliates zu erhalten. Traffers haben keinen Zugang zum C2-Panel oder anderen Tools. Ihr einziges Ziel ist es, die Verbreitung der Malware zu steigern. Dies gelingt ihnen meist, indem sie Samples als Cracks und Anleitungen zum Hacken legitimer Programme auf YouTube und anderen Websites tarnen. Preis bestimmt Komplexität der Malware-Waffe „Schadprogramme wie beispielsweise der Matanbuchus-Loader zeigen im Laufe der Zeit Preisschwankungen – im Juni lag der Preis bei 4.900 US-Dollar pro Monat“, kommentiert Alexander Zabrovsky, Digital Footprint Analyst bei Kaspersky. „Diese Art von Malware ist teurer als Infostealer, da der Schadcode selbst komplexer ist. Gleichzeitig stellt der Operator die gesamte Infrastruktur zur Verfügung, so dass die Partner bei der Nutzung von Matanbuchus nicht extra für ein sicheres Hosting zahlen müssen. Die Anzahl der Abonnenten von Matanbuchus ist sehr begrenzt, was es den Angreifern ermöglicht, für längere Zeit unentdeckt zu bleiben. Cyberkriminelle handeln aktiv mit illegalen Waren und Dienstleistungen, einschließlich Malware und gestohlenen Daten, in den Schattenbereichen des Internets. Je besser die Unternehmen verstehen, wie dieser Markt strukturiert ist, desto mehr können sie über die Methoden und Motivationen potenzieller Angreifer erfahren. Ausgestattet mit diesen Informationen können wir Unternehmen verstärkt darin unterstützen, wirksame Strategien zum Schutz vor Cyberangriffen zu entwickeln, da wir Aktivitäten von Cyberkriminellen erkennen und überwachen, den Informationsfluss verfolgen und uns über neue Bedrohungen und Trends auf dem Laufenden halten können.“ Passende Artikel zum Thema ff7f00 Lesen Sie den ganzen Artikel

0 notes

Photo

Nicht nur am Tag des Offenen Denkmals sehenswert: die Hufeisensiedlung in Neukölln. Unser UNESCO Weltkulturerbe in Britz. #berlin #neukölln #britz #hufeisensiedlung #unesco #weltkulturerbe #touristinformation #ausflug #tourism #ausflug #infostation @neukoellnticker @souvenirticker @touristinformation_neukoelln @visit_berlin (hier: Hufeisensiedlung, Berlin) https://www.instagram.com/p/B2KOixpI05f/?igshid=zwzhkx8vkg7b

#berlin#neukölln#britz#hufeisensiedlung#unesco#weltkulturerbe#touristinformation#ausflug#tourism#infostation

0 notes

Photo

Besichtigung des zukünftigen U-Bahnhof “Rotes Rathaus”

#Berlin#projekt u5#2019#infostation#rotes rathaus#Bahnhofsbesichtigung#baustelle#Baustellenbesichtigung#august 2019#u-bahn#bvg

0 notes

Text

Typography Tuesday

MORE PRINTING WITH WOOD TYPE

One of my students sent me more images today from our letterpress venture at Team Nerd Letterpress for my History of Books & Printing course a couple of weeks ago. You can read more about the excursion in a post we did last week.

Shown here again are the type cases we worked from; setting and locking up the lines of type on the press bed; inking the type in blue and pulling a proof; then inking the type with a crazy kaleidoscope of colors and pulling multiple prints in rainbow colors.

That image of a sideways face after the line "the spaces close in" is a linocut portrait that Team Nerd proprietor Adam Beadel did of me years ago -- when I still had hair.

View more posts with wood type.

View our other Typography Tuesday posts.

– MAX, Head, Special Collections

#Typography Tuesday#typetuesday#instructions sessions#students#graduate students#Information Studies#INFOST 603#History of Books & Printing#letterpress#letterpress printing#wood type#Adam Beadel#Team Nerd Letterpress#type setting#broadsides#student work#exquisite corpse

75 notes

·

View notes

Text

Fake Google Meet Conference Errors Push Infostealing Malware

http://i.securitythinkingcap.com/TFSRkc

0 notes

Text

Notre Dame de Paris - HD on Weibo @/羽生結弦InfoStation

5 notes

·

View notes

Link

2 notes

·

View notes

Link

15 notes

·

View notes