#asyncrat

Explore tagged Tumblr posts

Link

https://bit.ly/3qXad6I - 🌐 Cybersecurity firm Bitdefender has conducted an extensive investigation into a targeted cyber attack against East-Asian infrastructure, uncovering the workings of a sophisticated, presumably custom malware dubbed as Logutil backdoor. This operation reportedly ran for over a year, aiming to compromise credentials and exfiltrate data. #Cybersecurity #Bitdefender #LogutilBackdoor 🕵️♀️The operation, traced back to early 2022, leveraged multiple tools to achieve its nefarious ends, Logutil being the primary one. Notably, AsyncRat was used during the initial stages of infection. The investigation suggests that CobaltStrike was part of the attackers' arsenal too. The victim of this operation was a company operating in the Technology/IT Services industry in East Asia. #CyberAttack #AsyncRat #CobaltStrike 💾 Modern cybercrime syndicates are increasingly leveraging legitimate components to perpetrate their attacks. For instance, DLL hijacking and misuse of legitimate scheduled tasks and services are commonly employed tactics. Notably, state-affiliated actors such as the APT29 group have used this strategy effectively, substituting a binary responsible for updating Adobe Reader with a malicious component, thus achieving persistence. #CybercrimeTactics #APT29 #AdobeReader 📍 These stealthy tactics were evident in the recent incident as well. The perpetrators deployed malware in locations less likely to be suspected of hosting such threats and more likely to be excluded from the security systems' scrutiny. #MalwareDeployment #CybersecurityChallenge 🔐 In this attack, the actors demonstrated capabilities of collecting credentials from various applications including MobaXterm, mRemoteNG, KeePass, and even Chrome passwords and history. They also attempted data exfiltration from mysql servers by accessing server process memory, and made attempts to dump LSASS memory. #DataExfiltration #CredentialTheft 🔁 The investigation also found that the attackers could infect other systems if an RDP session was established with the infected system, by placing malicious components in \tsclient\c\ subfolders if tsclient share was enabled. This highlights the extent of the attack's complexity and potential for propagation.

#Cybersecurity#Bitdefender#LogutilBackdoor#CyberAttack#AsyncRat#CobaltStrike#CybercrimeTactics#APT29#AdobeReader#MalwareDeployment#CybersecurityChallenge#DataExfiltration#CredentialTheft#RDPsession#MalwarePropagation

2 notes

·

View notes

Text

Cyber Threats Q1 2024 revealed: Cat-Phishing, Living Off the Land, Fake Invoices

Cat-phishing, using a popular Microsoft file transfer tool to become a network parasite, and bogus invoicing were among the notable techniques cybercriminals deployed in Q1 2024, per @HP Wolf Security Report. https://tinyurl.com/mpjd96xp

#cybersecurity#threats#phishing#malware#infosec#cybercrime#hacking#emailsecurity#netsec#dataprotection#ransomware#antivirus#cyberthreats#phishingattacks#scams#catphishing#asyncrat#bits#filehijacking#redirectattacks#fakeinvoices#securityawareness#threatintelligence#emailgateways#browsersecurity#mobilemalware

0 notes

Text

Unmasking AsyncRAT New Infection Chain | McAfee Blog

Authored by Lakshya Mathur & Vignesh Dhatchanamoorthy AsyncRAT, short for “Asynchronous Remote Access Trojan,” is a sophisticated piece of malware designed to compromise the security of computer systems and steal sensitive information. What sets AsyncRAT apart from other malware strains is its stealthy nature, making it a formidable adversary in the world of cybersecurity. McAfee Labs has…

View On WordPress

1 note

·

View note

Text

AsyncRAT Campaign Uses Python Payloads and TryCloudflare Tunnels for Stealth Attacks

Source: https://thehackernews.com/2025/02/asyncrat-campaign-uses-python-payloads.html

More info: https://www.forcepoint.com/blog/x-labs/asyncrat-reloaded-python-trycloudflare-malware

3 notes

·

View notes

Text

China-Linked MirrorFace Deploys ANEL and AsyncRAT in New Cyber Espionage Operation

http://i.securitythinkingcap.com/TJbWVn

0 notes

Text

AsyncRAT surge como una nueva amenaza mientras los ciberdelincuentes explotan plataformas legítimas, según Check Point Research

El último Índice Global de Amenazas destaca que Androxgh0st ha recuperado el primer puesto en Argentina y ha afectado al 3,29% de las empresas. Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), pionero y líder global en soluciones de ciberseguridad, publica su Índice Global de Amenazas del mes de febrero de 2025, en el que…

0 notes

Text

AsyncRAT-Kampagne nutzt Python-Payloads und TryCloudflare-Tunnel für verdeckte Angriffe

AsyncRAT-Kampagne nutzt Python-Payloads und TryCloudflare-Tunnel für verdeckte Angriffe: https://www.it-boltwise.de/asyncrat-kampagne-nutzt-python-payloads-und-trycloudflare-tunnel-fuer-verdeckte-angriffe.html

0 notes

Text

youtube

Summary

🔍 Purpose: Recorded Future's SecOps Dashboard streamlines incident analysis, integrating telemetry from tools like SIEMs, SOARs, and EDR systems for threat identification.

📊 Features:

Trending Malware Analysis: Identifies rising threats, such as AsyncRAT linked to phishing campaigns by nation-state actors.

Enrichment & Insights: Associates threats with MITRE patterns, TTPs, and actionable indicators for deeper context.

Historical Comparison: Offers a 30-day analysis of malware activity for anomaly detection.

Insights Based on Numbers

📈 Phishing Campaigns: Anomaly detection highlighted AsyncRAT spikes tied to a nation-state actor, TAG-66.

🔄 Integration Flexibility: Provides seamless connectivity to security tools, enhancing threat mitigation workflows.

0 notes

Text

SocGholish Malware Exploits BOINC Project for Covert Cyberattacks

The Hacker News : The JavaScript downloader malware known as SocGholish (aka FakeUpdates) is being used to deliver a remote access trojan called AsyncRAT as well as a legitimate open-source project called BOINC. BOINC, short for Berkeley Open Infrastructure Network Computing Client, is an open-source "volunteer computing" platform maintained by the University of California with an aim to carry out "large-scale http://dlvr.it/T9vhdW Posted by : Mohit Kumar ( Hacker )

0 notes

Photo

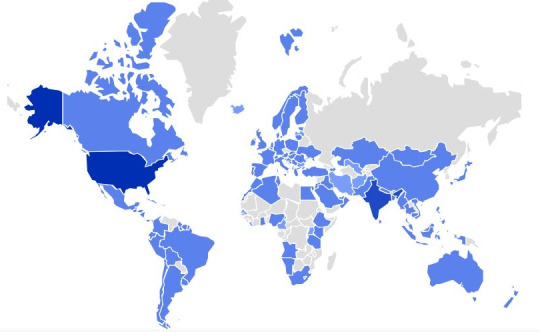

Stealthy AsyncRAT malware attacks targets US infrastructure for 11 months

0 notes

Text

Cybercriminals Abusing Cloudflare Tunnels to Evade Detection and Spread Malware

Source: https://thehackernews.com/2024/08/cybercriminals-abusing-cloudflare.html

More info:

https://www.esentire.com/blog/quartet-of-trouble-xworm-asyncrat-venomrat-and-purelogs-stealer-leverage-trycloudflare

https://www.proofpoint.com/us/blog/threat-insight/threat-actor-abuses-cloudflare-tunnels-deliver-rats

6 notes

·

View notes

Text

Ghost in the Shell: Null-AMSI Evading Traditional Security to Deploy AsyncRAT

http://securitytc.com/TJ5p5h

0 notes

Photo

RT @TheHackersNews: Hackers have been spotted using a new evasion technique for spreading the AsyncRAT Trojan as part of a sophisticated #malware campaign. https://t.co/5f1ywuTU64 #infosec #cybersecurity (via Twitter https://twitter.com/TheHackersNews/status/1487093000304214017)

0 notes

Text

एविएशन और डिफेंस सेक्टर को टारगेट करने वाले हैकिंग ग्रुप की विशेषज्ञों की चेतावनी

एविएशन और डिफेंस सेक्टर को टारगेट करने वाले हैकिंग ग्रुप की विशेषज्ञों की चेतावनी

विमानन, एयरोस्पेस, परिवहन, निर्माण और रक्षा उद्योगों में संस्थाओं को कम से कम 2017 के बाद से लगातार खतरे वाले समूह द्वारा लक्षित किया गया है, जो कि विभिन्न प्रकार के रिमोट एक्सेस ट्रोजन (आरएटी) को समझौता करने के लिए लगाए गए भाले-फ़िशिंग अभियानों के एक भाग के रूप में है। सिस्टम AsyncRAT और NetWire जैसे कमोडिटी मालवेयर के उपयोग ने उद्यम सुरक्षा फर्म प्रूफपॉइंट को “साइबर क्रिमिनल थ्रेट एक्टर” कोडनेम…

View On WordPress

#कंप्यूटर सुरक्षा#कैसे हैक करें#डेटा भंग#नेटवर्क सुरक्षा#रैंसमवेयर मैलवेयर#साइबर अपडेट#साइबर समाचार#साइबर सुरक्षा अद्यतन#साइबर सुरक्षा समाचार#साइबर सुरक्षा समाचार आज#साइबर हमले#सूचना सुरक्षा#सॉफ्टवेयर भेद्यता#हैकर समाचार#हैकिंग की खबर

0 notes