#E ANCHE QUELLA DI WANNACRY

Explore tagged Tumblr posts

Text

ORA SONO CURIOUS DI LUMACA.

I've made a tier list of my OCs!

#I only entered today to see notifications regarding my posts!#GIUSTO DEVO FARE LA TIER DI TEOO#E ANCHE QUELLA DI WANNACRY#CORRO#lumaca peak design!!!

10 notes

·

View notes

Link

La persistenza del caos

Una settimana fa, un computer colmo dei virus più pericolosi degli ultimi anni è stato venduto all’asta per 1,2 milioni di euro, ed è un capolavoro. Realizzata dall’artista cinese Guo O Dong, in collaborazione con l’azienda di sicurezza informatica Deep Instinct, l’installazione s’intitola “The Persistence of Chaos” (La persistenza del caos), e consiste in un laptop Samsung NC10 del 2008, reperibile sul web per un centinaio di euro, su cui sono stati installati sei malware che hanno generato complessivamente danni per 85 miliardi di euro.

Per essere sicuri che il computer non costituisse un pericolo, l’anonimo compratore ha dovuto sottoscrivere un documento nel quale si impegna affinché l’opera non causi danni a nessuno e possa essere solamente esposta o utilizzata per fini accademici. Inoltre, il dispositivo è stato modificato dagli ingegneri di Deep Instinct in modo da non diffondere il suo carico tossico: questa misura di sicurezza si chiama in gergo air-gap (dall’inglese vuoto d’aria), e prevede la rimozione anche fisica di qualsiasi elemento che possa permettergli di comunicare all’esterno.

BlackEnergy, ILoveYou, MyDoom, SoBig, DarkTequila e WannaCry: quelli che sembrano i nomi di esotici cocktail scelti da un raffinato menù, sono in realtà i malware che hanno causato tanti problemi negli ultimi anni. Il primo della lista è stato responsabile di un blackout in Ucraina nel 2015, dopo aver attaccato la rete elettrica del Paese, mentre il secondo ha infettato più di 500mila computer, costando cinque miliardi di euro di danni in una sola settimana.

MyDoom (di sospetta provenienza russa) e SoBig hanno causato danni per circa 34 miliardi di euro l’uno, mentre DarkTequila è stato responsabile del furto di dati bancari ovunque nel Sud America. L’ultimo della lista, WannaCry, è forse il più famoso. Si tratta di un ransomware, ovvero di un virus che ha la capacità di cifrare il contenuto dei dispositivi infetti, così che il suo estensore possa chiedere un riscatto alle vittime. In grado di diffondersi autonomamente, a maggio del 2017 WannaCry ha infettato più di 200mila computer in 150 Paesi, generando danni per oltre 3,5 miliardi di euro.

Ma quella che oggi è considerata un’opera d’arte, è anche il simbolo di una paura sempre più presente nella nostra vita di tutti i giorni. “Quando ne sentì parlare pensi sempre che sia qualcosa che a te non può succedere, ma quando ti compare un avviso su schermo che ti informa di essere vittima di un attacco o di un furto, solo allora capisci che non è un fenomeno così di nicchia come credevi”, ha spiegato ad Agi Alice (nome di fantasia), che lavora per una piccola impresa del nord Italia recentemente caduta vittima di un tentativo di ricatto informatico.

“È interessante che oggi questo fenomeno abbia trovato il modo di esprimersi in arte, ma quando sei al centro della bufera, non ci trovi nulla di artistico: fortunatamente noi avevamo già adottato alcune misure di prevenzione che ci sono state di grande aiuto”. Per due giorni, l’ufficio in cui lavora Alice non ha potuto lavorare a causa di un ransomware, che ha cifrato i dati all’interno dei computer di lavoro, rendendoli inaccessibili se non dopo il pagamento di un riscatto. “Pagamento che non c’è stato”, spiega la protagonista della vicenda, “perché fortunatamente i sistemi automatici di backup hanno consentito di ripristinare le operazioni in poco tempo e con perdite minime”.

“Da quando abbiamo subito questo attacco, il livello dell’attenzione si è alzato drasticamente, e ora sappiamo quali possono essere le conseguenze. Vederlo da vicino ci ha comunque aiutato a capire la reale dimensione del fenomeno e ci aiuterà in futuro a non farci trovare impreparati. Forse è proprio questo l’effetto che può avere l’opera: di sicuro andrei a vederla con molto piacere”.

Così come andrebbe a vederla Stefano Zanero, professore associato in Computer Security al Politecnico di Milano, per il quale “alcuni di questi malware possono già essere considerati delle opere d’arte, o quanto meno opere dell’ingegno, se le si osserva da un punto di vista tecnico. Tuttavia, ad affascinare è il concetto e non lo scopo: nelle ultime settimane anche in Italia c’è stata una strage di aziende che hanno dovuto interrompere la produzione e che continuano a pagare i danni di certe azioni”.

Per quanto pericolosi, i malware contenuti in The Persistence of Chaos sono ormai innocui di fronte ai moderni sistemi operativi e software antivirus, che hanno imparato negli anni a riconoscerli e bloccarli. Allo stesso modo, il sistema operativo utilizzato per l’installazione è l’ormai datato Windows XP, che per anni ha continuato a funzionare in catene di produzione o sportelli bancomat, nonostante la Microsoft ne avesse sospeso gli aggiornamenti da tempo.

“Agli occhi di un tecnico alcuni di questi attacchi possono sembrare affascinanti come lo è una dimostrazione matematica particolarmente raffinata per un fisico: si apprezza l’eleganza della metodologia o il come si è arrivati a sfruttare una specifica vulnerabilità”, precisa Zanero.

E ora che questa sofisticatezza cede un po’ di spazio a una percezione più pop del fenomeno cybersecurity, “lo dobbiamo probabilmente al fatto che gli effetti dei pericoli informatici stanno entrando nella cultura mainstream”. Dal termine “hacker” - spesso ancora utilizzato in modo improprio - a fenomeni come la serie tv Mr Robot, “anche la cultura pop ha iniziato ad acclimatarsi e a trovare il proprio linguaggio per descrivere la cybersecurity”. Senza contare l’effetto di trascinamento generato dal mercato del lavoro, che è sempre alla ricerca di nuovi esperti e per il quale si stima una disponibilità attesa per il 2021 di 3,5 milioni di posti in tutto il mondo, secondo le stime di Cybersecurity Ventures.

Ma come nelle migliori saghe epiche, per Zanero la più grande fascinazione di quanti si avvicinano a questo campo deriva dalla sua natura avversariale: “È una lotta quotidiana, che può essere immediatamente percepita come un confronto tra il bene e il male, salvo talvolta nascondere aspetti complessi che svelano più profondi piani di lettura”.

1 note

·

View note

Text

Perché un criminale informatico dovrebbe scegliere proprio me?

Un nuovo post è stato pubblicato su https://www.staipa.it/blog/perche-un-criminale-informatico-dovrebbe-scegliere-proprio-me/

Perché un criminale informatico dovrebbe scegliere proprio me?

Ogni volta che un informatico prova a spiegare a qualcuno perché è bene usare password robuste, perché è bene avere il sistema operativo dello smartphone o del pc aggiornati, perché usare un browser moderno invece di uno antico e fuori supporto, perché dismettere Windows XP, Vista o Windows 7, perché attivare un buon antivirus ovunque anche sul Mac, la risposta è quasi sempre “tanto non ho nulla da nascondere”, o “perché un hacker dovrebbe attaccare me?”.

I motivi purtroppo sono moltissimi e cercherò di riassumerne alcuni dei più semplici in maniera chiara. In questo articolo ovviamente assumerò che chi legge non abbia sul computer o sullo smartphone:

informazioni delle carte di credito

foto private che non vorrebbe venissero divulgate

Informazioni, mail, comunicazioni private che non vorrebbe venissero divulgate

perché per ovvi motivi se avete qualcosa di queste, già il fatto di condividerle con uno sconosciuto dovrebbe rendervi inquieti.

Nei decenni il concetto di virus informatico, di cui magari parlerò in un altro articolo, si è estremamente evoluto. Se nei primi decenni della storia di questo genere di attacchi tendevano ad essere visibili e lampanti con messaggi, cancellazione di file importanti, danni estremi al sistema, malfunzionamenti oggi il più grande risultato che un Cracker (si, gli informatici cattivoni sono i Cracker, non gli Hacker, ma anche di questo parleremo in un altro articolo) è creare un virus che sia il più possibile invisibile, sia agli antivirus che soprattutto agli utenti. Se in un primo tempo il divertimento era soprattutto quello di diventare famosi con un’attacco che restasse nella storia o di bloccare un pc per renderlo inservibile dando fastidio all’utente ora il cracking è diventata un’operazione decisamente più su vasta scala e industrializzata.

C’è un solo caso oggi in cui il virus deve essere visibile.

I Ransomware

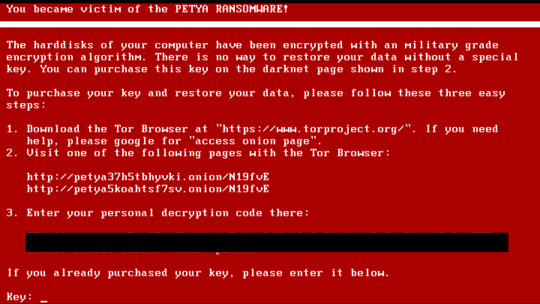

I Ransomware sono una categoria una categoria di virus venuti alla ribalta relativamente di recente anche se probabilmente il primo fu il trojan AIDS, scritto nel lontano 1989. I più famosi sono senza dubbio Reveton, CryptoLocker e WannaCry. Hanno diversi funzionamenti ma dal punto di vista dell’utente si possono riassumere fondamentalmente in uno.

Il virus viene ricevuto da mail, dalla connessione a una rete infetta (potrebbe essere anche il wifi di un bar, quello di un’azienda, quello del proprio vicino di casa che ha ricevuto a sua volta il virus via mail o da un’altra fonte), da messaggistica immediata, da chiavetta usb o da altre fonti.

Il virus cripta tutti i dati del vostro dispositivo e di tutti i dispositivi collegati (hard disk, chiavette usb, NAS). Per criptare o cifrare si intende rendere illeggibili se non tramite l’inserimento di una password ignota, un po’ quello che tutti abbiamo fatto da piccoli scambiando le lettere dell’alfabeto per mandare messaggi segreti a qualche amichetto, con la differenza che il sistema per cifrare i dati è decisamente più complesso

Il virus tenta di infettare altri dispositivi connessi alla stessa rete o di conoscenti presenti nella rubrica

Il virus mostra un messaggio in cui viene chiesto il pagamento di un riscatto economico per poter rientrare in possesso dei vostri dati

A questo punto, se il danno è fatto, nella gran parte dei casi non c’è più speranza. Ne il miglior antivirus del mondo, ne il vostro amico informatico di fiducia saranno più in grado di recuperare i vostri dati. Le migliaia di foto che avete raccolto negli anni, i vostri preziosissimi mp3, i vostri giga di film (sicuramente acquistati legalmente) sono perduti a meno di sottostare alle regole e inviare il pagamento online.

Non c’è modo di decrittare i dati se non usando la password (le loro sono complicate davvero) che vi potrebbe essere fornita se pagaste. Dico potrebbe, perché come è facile immaginare l’etica di un cracker non lo porta necessariamente ad essere leale, potrebbe anche non aver mai creato tale password, o non fornirvela neanche dopo il pagamento. Wannacry ad esempio ha infettato aziende come Portugal Telecom, Deutsche Bahn, FedEx, Telefónica, Tuenti, Renault, National Health Service, il Ministero dell’interno russo, l’Università degli Studi di Milano-Bicocca, con oltre 230.000 computer in 150 paesi, è considerato un dei contagi da virus informatico più estesi della storia.

Esiste modo di proteggersi da questo rischio? Sì: aggiornando sempre il proprio sistema, stando attenti a cosa si scarica e a quali reti wifi ci si collega, utilizzando un robusto antivirus, ma soprattutto avendo sempre una copia periodica di backup offline. Che cosa significa una copia periodica di backup offline? Semplicemente un Hard Disk, possibilmente fisico, in cui copiare tutto quello che volete salvare da tenere attaccato al computer solamente il tempo di tale copia, in modo che in caso di attacco ransomware il virus non lo trovi collegato al pc. Google Drive, DropBox, OneDrive e altri sistemi di questo genere sono sufficienti? In genere no. A meno che non li utilizziate appunto senza collegamento diretto al vostro pc i files criptati dal virus sul disco verranno aggiornati anche su questi servizi remoti. L’unico supporto che questi sono in grado di dare, limitatamente al tipo di servizio offerto, è quello di recuperare versioni vecchie dei file e questo potrebbe aiutare, se il servizio non ha limiti di quantità, spazio, tempo di archiviazione, o un servizio (generalmente nei pacchetti a pagamento) specifico per i ransomware.

Le botnet e i computer zombie

La grande maggioranza dei virus di oggi sono invece invisibili, consumano meno risorse possibili, fanno meno danni possibili al vostro sistema, e fanno tutto il possibile per non essere visti. A questo punto vi chiederete cosa fanno. Se qualcuno volesse avere una potenza di attacco informatico tale da bloccare un sistema gigantesco e distribuito come quello di uno dei grandi big dell’informatica come Google, Amazon, Microsoft, Apple, o da bloccare la rete di un’intera nazione, in linea teorica dovrebbe possedere migliaia, meglio milioni di computer sparsi su tutto il territorio mondiale e coordinare un attacco da tutti questi computer nello stesso momento. Roba da fantascienza, no? Solo Google avrebbe abbastanza risorse per attaccare Amazon, solo Microsoft potrebbe avere abbastanza risorse per attaccare Google, eccetera. Eppure c’è chi possiede quantità di computer più che sufficienti allo scopo e ad aver subito attacchi del genere tra gli altri ci sono Twitter, Netflix, Spotify e PayPal, probabilmente il governo degli Stati Uniti (Le novità sull’attacco informatico contro il governo statunitense – Il Post – https://tinyurl.com/ybzb9noo). Chi possiede questa quantità di computer? Esistono aziende che fabbricano virus in grado di prendere il controllo in maniera silente di milioni di computer in contemporanea, se il vostro computer è affetto da questo tipo di infezione non farà assolutamente nulla di strano, soprattutto non lo farà mentre magari state usando le risorse al massimo giocando al Cyberpunk 2020 o montando un enorme video un FullMegaGigaHD, lo farà quando non lo state usando, quando state solamente navigando stancamente sui social, o mandando una mail. Il vostro pc potrebbe essere parte di una di queste botnet, reti di pc zombie, inerti che sono in realtà agenti segreti alla the bourne identity, pronti a essere svegliati e usati per un attacco magari anche per solo cinque minuti per svolgere qualche attività criminale, per far girare immagini pedopornografiche rendendo difficili le indagini e rendendovi virtualmente complici, per fare da routing (passacarte) di comunicazioni terroristiche. Il limite è solo della fantasia di chi possiede la botnet. Non serve neppure possederla tra l’altro, esistono società criminali in grado di noleggiare porzioni di botnet, e a seconda del tipo di attacco che deve essere fatto sono in grado di fornire la giusta quantità di computer posizionati nelle giuste zone. Necurs per esempio è stata una botnet composta da oltre nove milioni di computer di utenti inconsapevoli, e per essere smantellata è dovuta intervenire Microsoft collaborando con 35 nazioni diverse (https://tinyurl.com/y9qjfhmc), la rete per altro non è “cancellabile” perché non è possibile agire su ogni singolo computer, per tanto l’unico modo che si è trovato è quello di prenderne il controllo in modo che non possa più essere usata per fare danni. Di questi nove milioni di utenti probabilmente nessuno o quasi sa che il proprio computer appartiene a quella botnet.

Quanti reati potete immaginare di fare con nove milioni di computer a vostra disposizione?

La stessa cosa ovviamente è fattibile con semplici account social. Se usate una password eccessivamente semplice da scovare (qui una classifica delle più usate e rubate: https://tinyurl.com/y9trgqhs), è facile che il vostro account entri venga violato silenziosamente e utilizzato per dare, di tanto in tanto, senza esagerare per non farvene accorgere, like o recensioni a pagine che pagano per ricevere notorietà illegalmente, o-magari essere coinvolti in qualche altro genere di attività illecita. Oppure il vostro indirizzo mail può essere usato per mandare mail pericolose ma perfettamente credibili, in quanto provenienti da un indirizzo rispettabile e magari conosciuto.

Perché un criminale informatico dovrebbe scegliere proprio me?

Perché tu saresti uno in più per ingrandire un’enorme rete di complici involontari per reati gravi. Perché tu potresti essere uno delle migliaia a cui provare a spillare soldi per riavere i propri dati. Perché se tra centinaia di migliaia di tentativi anche solo un 1% va a buon fine significa che ne sono andati a buon fine migliaia. Perché se è vero che probabilmente verresti scagionato da qualunque accusa non è bello rischiare dover consegnare il propri dispositivi alle forze dell’ordine e averli sequestrati per il tempo delle indagini e con le conseguenze relative in perdita di tempo e sanità mentale.

Qui puoi trovare tutte Le Domande Semplici: Le domande semplici (www.staipa.it/blog/LeDomandeSemplici)

#Cracker#Hacker#informatica#Le domande semplici#Ransomware#Sicurezza Informatica#virus#Virus informatico

0 notes

Text

Vanover di Veeam: "La guerra al ransomware è reale"

New Post has been published on https://is.gd/1h3PpJ

Vanover di Veeam: "La guerra al ransomware è reale"

La guerra al ransomware è reale. Negli ultimi anni, questa forma di attacco è diventata una minaccia particolarmente efficace contro le aziende.

Abbiamo assistito a ingenti attacchi che hanno reso le multinazionali, ma anche i governi, vulnerabili e incapaci di portare avanti le attività chiave per il business. Nel 2017, WannaCry ha bloccato i reparti IT ospedalieri di tutta Europa, con oltre 200.000 computer colpiti, confermando il potenziale distruttivo del ransomware.

Sebbene WannaCry e Petya siano ancora gli attacchi ransomware più rilevanti, secondo lo studio di Europol 2019 Internet Organized Crime Threat Assessment (IOCTA), questa forma di cyber-attacco è in aumento. Le aziende devono saper riconoscere questa minaccia e prendere provvedimenti per prepararsi, difendersi ed essere pronte a porvi rimedio. Si tratta di un passo fondamentale per evitare di fornire in un secondo momento una risposta non pianificata e probabilmente inefficace a un attacco ransomware. In questo senso, una difesa efficace e una strategia a più livelli è composta da tre elementi chiave: formazione, implementazione e rimedio. Inoltre, avere un approccio ultra-resiliente per il backup, il recupero e il ripristino dei dati è vitale per garantire la continuità aziendale in caso di emergenza.

Educare il business

Ci sono due principali pubblici di riferimento che dovrebbero essere indirizzati dal punto di vista della formazione: il personale IT e gli utenti aziendali. È importante rivolgersi ad entrambi i target, in quanto le minacce possono arrivare da entrambi i soggetti.

I principali punti di ingresso per il ransomware sono il Remote Desktop Protocol (RDP) o altri meccanismi di accesso remoto, il phishing e gli aggiornamenti software. Sapere che questi sono i tre meccanismi principali di ingresso è un grande aiuto per capire dove investire per essere resilienti dal punto di vista del vettore dell’attacco.

La maggior parte degli amministratori IT utilizza il protocollo RDP quotidianamente, con molti server RDP collegati direttamente a Internet e ciò deve per forza di cose cessare. Gli amministratori IT possono anche essere creativi sulla creazione particolari indirizzi IP, reindirizzando le porte RDP, creando password complesse e altro ancora, ma parliamoci chiaro: i dati dicono che la metà degli attacchi ransomware arriva via RDP. Ciò conferma che l’esposizione dei server RDP a Internet non è in linea con una strategia lungimirante contro i ransomware.

Riflessioni e suggerimenti per le aziende alle prese con i ransomware

L’altra modalità d’ingresso più frequente è il phishing email. Sarà capitato a tutti di vedere un messaggio di posta elettronica un po’ strano e scritto non correttamente. La cosa giusta da fare è cancellarlo. Non tutti gli utenti gestiscono queste situazioni allo stesso modo, però. Ci sono strumenti per valutare il rischio di successo di un attacco di phishing che l’azienda può utilizzare, come ad esempio Gophish e KnowBe4. Questi strumenti di autovalutazione, in combinazione con attività di formazione per aiutare i dipendenti a identificare le e-mail o i link di phishing, possono essere una modalità efficace di prima difesa.

Il terzo aspetto è il rischio di sfruttare le vulnerabilità. Mantenere aggiornati i sistemi è una responsabilità informatica consolidata e sempre molto importante. Anche se non è un compito particolarmente affascinante, potrebbe essere un rapido aiuto nel caso in cui un attacco ransomware sfruttasse una vulnerabilità nota e corretta. E’ fondamentale tenere aggiornati gli asset IT critici: sistemi operativi, applicazioni, database e firmware dei dispositivi. Una serie di ceppi di ransomware, tra cui WannaCry e Petya, si sono basati su vulnerabilità scoperte in precedenza che sono state successivamente corrette.

Implementare e rimediare

Anche le aziende che seguono le migliori pratiche per prevenire l’esposizione al ransomware sono a rischio. Sebbene la formazione sia un passo fondamentale, è necessario prepararsi al peggio e disporre di una soluzione di backup storage ultra-resiliente.

In Veeam crediamo nell’approccio del 3-2-1 come strategia generale di gestione dei dati. Questo tipo di approccio suggerisce che ci siano almeno tre copie dei dati importanti, su almeno due diversi tipi di supporto, e che almeno una di queste copie sia fuori sede. L’aspetto migliore di tutto ciò, è che non è richiesto alcun tipo particolare di hardware ed è abbastanza versatile da affrontare quasi tutti gli scenari di malfunzionamento.

Nella strategia 3-2-1, la copia ‘uno” deve essere ultra-resiliente, ovvero air-gapped, offline o inalterabile. Ci sono diverse forme di supporto su cui questa copia di dati può essere memorizzata in modo altamente affidabile, ad esempio i supporti su nastro, backup non modificabili in S3 o S3-compatibili, supporti air-gapped e offline, o software as-a-service per il backup e il Disaster Recovery (DR).

Nonostante queste tecniche di formazione e di attuazione, le organizzazioni devono comunque essere pronte a porre rimedio a una minaccia. L’approccio Veeam è semplice. Non pagare il riscatto. L’unica opzione è quella di ripristinare i dati. Inoltre, le aziende devono pianificare la loro risposta quando viene scoperta una minaccia. La prima azione è contattare il supporto. I clienti Veeam hanno accesso a un team dedicato con interventi specifici che li guidano nel processo di ripristino dei dati nel corso di attacchi ransomware. Non mettete a rischio i vostri backup, sono essenziali per il ripristino.

In qualsiasi tipo di attacco, la comunicazione è una delle principali sfide da superare. È importante avere un piano e degli strumenti per contattare le persone giuste anche se non sono subito raggiungibili. Ciò include group text, numeri telefonici e altri meccanismi normalmente utilizzati per uniformare la comunicazione tra i team estesi. In questo elenco dei contatti devono esserci anche esperti in sicurezza, nel rispondere agli incidenti e nella gestione delle identità – interni o esterni all’azienda.

Bisogna inoltre fare delle riflessioni sull’autorità decisionale. Le aziende devono decidere chi chiamare per il ripristino o per il failover prima che si verifichi un incidente. Una volta presa la decisione di effettuare il ripristino, le aziende devono implementare ulteriori controlli di sicurezza prima di rimettere in funzione i sistemi. Si deve anche decidere se il ripristino di un’intera macchina virtuale (VM) è la miglior soluzione o se ha più senso un ripristino a livello di file. Infine, il processo di ripristino stesso deve essere sicuro, eseguendo scansioni antivirus e anti-malware complete su tutti i sistemi e forzando gli utenti a modificare le loro password dopo il ripristino.

Sebbene il ransomware sia una reale minaccia, con la giusta preparazione le aziende possono migliorare la propria resilienza per ridurre al minimo il rischio di perdita di dati, e finanziarie così come di danni alla reputazione. Un approccio a più livelli è fondamentale. E’ necessario formare i team IT e i dipendenti per ridurre al minimo il rischio e ottimizzare la prevenzione. E, in ogni caso, implementate soluzioni che garantiscano la sicurezza e il backup dei dati. Infine, siate pronti a porre rimedio ai sistemi di dati attraverso il backup completo e le capacità di DR in caso di fallimento delle altre linee di difesa.

a cura di Rick Vanover, Senior Director of Product Strategy Veeam

0 notes

Text

WANNACRY: Paralizzare un sistema

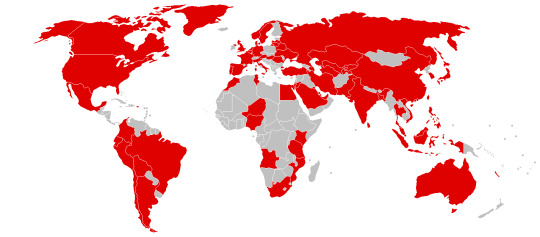

Nel maggio del 2017 a livello globale si è verificato un attacco informatico massivo da parte di alcuni “hacker” i quali si servivano di un virus di tipo worm chiamato Wannacry. Solo nel primo giorno di attacco sono stati coinvolti 74 paesi e sono stati infettati più di 100.000 computer. Ma cos’è di preciso questo virus? Quali sono stati i danni maggiori? Come difendersi?

Cos’è wannacry?

Wannacry è un ransomware, ovvero un codice che si installa nel computer una volta che un file infetto viene scaricato, questa è la prima fase detta di exploiting o diffusione. A differenza degli altri ransomware Wannacry ha la caratteristica di potersi diffondere senza che l’utente commetta un qualche errore, la diffusione avviene autonomamente , sfruttando delle vulnerabilità di un protocollo usato principalmente da Windows.

La seconda fase è quella di criptazione dei dati. Al termine di essa,tutti i dati sono protetti da crittografia e parte un timer che avvisa il malcapitato proprietario del pc che deve versare una certa somma in Bitcoin, in un conto. Qualora ciò non venga fatto entro lo scadere del tempo, prima la cifra di “riscatto” (in inglese ransom) raddoppia, e infine i dati vengono persi per sempre.

Esempio di ransomware

-Chi è stato attaccato?

I dati parlano chiaro, circa 150 paesi sono stati attaccati da questo virus, gli esempi più eclatanti sono quelli in:

Portogallo==> la società “Portugal Telecom” è stata una delle tante aziende colpite secondo La Stampa

Spagna==> L’ azienda “Telefonica” ammette di essere a conoscenza di tale attacco anche se ha dichiarato che i clienti non hanno in alcun modo subito ripercussioni. Sono stati infettati anche la Compagnia elettrica “Iberdola” e quella del gas “Gas Natural”

Francia==> La famosa azienda automobilistica Renault ha dovuto fermare la produzione nei suoi stabilimenti in Francia secondo le fonti di Business Insider

Germania ==> Secondo il quotidiano The Telegraph Il sistema informatico delle ferrovie tedesche è stato duramente colpito, i danni sono stati fortunatamente limitati a pannelli informativi con gli orari dei treni, o comunque in qualsiasi altro mezzo di informazione verso i passeggeri. Il traffico ferroviario non ha subito variazioni

Gran Bretagna==> Secondo Ansa in Inghilterra si sono verificati gli attacchi più pesanti, scatenato il panico generale in almeno 45 ospedali e strutture sanitarie a causa di servizi sospesi, ambulanze dirottate, file con cartelle cliniche, appuntamenti, completamente inutilizzabili. È stato detto agli ospedali di non pagare nessun riscatto, e i pazienti sono stati trasportati in ospedali in cui i computer funzionavano ancora.

America==> Colpita l’ affermata compagnia di spedizioni FedEx. Anche la compagnia Boeing, famosa per la produzione di aerei, ha risentito dell’attacco, sono stati violati un numero limitato di sistemi anche se effettivamente la produzione non ne ha risentito.

Italia==> fortunatamente l’ Italia non è stata colpita in maniera massiva da tale virus, qualche università ha segnalato varie infezioni, ma il fenomeno è stato contenuto

Aree interessate dal’ attacco del virus

-COME DIFENDERSI?

Vi sono diversi suggerimenti a riguardo, primo tra tutti, tenere il PC costantemente aggiornato, antivirus, firewall, e patch di sistema. In più sarebbe opportuno effettuare backup del PC costantemente in modo da avere una copia dei dati personali

Alessio Palumbo

0 notes

Text

In atto un nuovo attacco ransomware globale, ritenuto ancor peggiore di WannaCry

Si stavano ancora leccando le ferite del pesante attacco di WannaCry, che coinvolse molti paesi, Italia inclusa, e produsse danni rilevanti ad aziende ed enti pubblici, come nel caso del servizio sanitario britannico. Oggi i malintenzionati sono tornati a colpire, sempre con la stessa modalità, ovvero un ransomware. Sul nome ci sono però ancora divergenze, sebbene in ogni caso risulti meno evocativo rispetto all'esplicito WannaCry.

L'offensiva, come spiega The Verge, ha avuto origine in Ucraina, colpendo banche, società di telecomunicazioni, trasporti pubblici e, molto più preoccupante, i sistemi di gestione delle centrali nucleari, inclusa quella di Chernobyl. La buona notizia, se così si può dire, è che l'unica strumentazione messa KO è quella relativa alla misurazione delle radiazioni, che verrà effettuata manualmente sino al ripristino dei computer. Dall'Ucraina il ransomware si è esteso alla vicina Russia, causando non poche tensioni politiche in aggiunta a quelle già esistenti tra i due Paesi (si stanno già accusando reciprocamente dell'attacco). A Mosca la principale azienda colpita è stata Rosneft, attiva nel settore petrolifero. Si registrano infezioni anche negli USA, in particolare presso società farmaceutica Merck e in quella alimentare Mars, nel Regno Unito, all'agenzia pubblicitaria WPP, e in Danimarca, col colosso di trasporti Maersk messo in difficoltà. Si parla di attacchi pure a varie realtà italiane.

Il nuovo ransomware sfrutta in parte le tecniche già adottate da WannaCry, pur non essendone direttamente "parente": all'origine viene sfruttato infatti un exploit originariamente concepito dalla NSA, EthernalBlue, che sfrutta vulnerabilità di Windows relative al protocollo di rete SMB. Le cose sono state poi complicate da ulteriori falle sia del sistema operativo sia di software terzi. Al di là delle successive differenze tecniche, l'obiettivo rimane lo stesso. I file presenti sul computer vengono codificati e il ransomware si presenta all'utente chiedendo un riscatto in valuta digitale Bitcoin per riottenerli indietro. Tradotto in moneta reale, si parla di $300 per ogni vittima. Originariamente si pensava si trattasse di un programma malevolo già noto alle aziende di sicurezza, denominato Petya, tuttavia Kaspersky ha precisato che si tratta di un'altra minaccia, slegata e sinora sconosciuta.

The latest from @kaspersky researchers on #Petya: it’s actually #NotPetya http://pic.twitter.com/uTVBUul8Yt

— Kaspersky Lab (@kaspersky) 27 giugno 2017

A complicare la situazione è il fatto che i file non sono in realtà davvero recuperabili. L'indirizzo email riportato dai malviventi nelle istruzioni del ransomware è stato infatti disattivato, rendendo così impossibile notificare loro l'avvenuto pagamento da parte degli utenti. I BitCoin sono infatti pensati per garantire l'anonimato tra le parti. Per coloro che in queste prime ore di attacco hanno complessivamente già pagato $5000 nella speranza di riprendere possesso dei propri dati la situazione è purtroppo tutt'altro che semplice da risolvere.

Do not pay the ransom. You will not get your files back as the email account for unlock key is dead.

— Kevin Beaumont (@GossiTheDog) 27 giugno 2017

Da molti questo nuovo ransomware viene considerato ancor più pericoloso di WannaCry. In primis, la confusione sulla provenienza tecnica e geografica sta causando grattacapi agli esperti di sicurezza nel trovare un rimedio alla minaccia. Oltre a ciò, rispetto al precedente attacco il computer viene reso completamente inutilizzabile, visto che il messaggio di avvenuta infezione è mostrato direttamente in fase di avvio, come si può vedere nel tweet sottostante.

New #ransomware spreading through SMB... Its #rebooting OS and encrypting files. Any idea which one it is? http://pic.twitter.com/DaEyqIKBvH

— Ankit singh (@ankit5934) 27 giugno 2017

Microsoft ha già rilasciato svariate altre patch, in aggiunta a quelle già pubblicate per WannaCry il mese scorso, e le ha rese disponibili pubblicamente pure per le versioni di Windows non più supportate, come XP. Purtroppo però la gestione degli aggiornamenti rimane un punto debole per diverse realtà, lasciando terreno fertile ai malintenzionati per colpire. Oltre a ciò, pare che nemmeno un sistema totalmente aggiornato e dotato di protezioni antimalware sia sufficiente: come misure preventive per gli utenti finora non colpiti vengono suggeriti interventi alle regole del firewall, restringendo la condivisione file tramite il protocollo SMB, e maggiori limiti per gli account che hanno accesso ai computer affinché il programma malevolo non possa essere eseguito. La situazione è comunque in continua evoluzione e l'auspicio è che nelle prossime ore l'attacco venga neutralizzato, insieme allo sviluppo di una soluzione facile e sicura per il recupero dei file. In caso di novità importanti non mancheremo di ritornare sull'argomento, tramite un ulteriore articolo o con aggiornamenti social.

Articoli correlati:

Una grossa ondata di ransomware si sta abbattendo su vari paesi, Italia inclusa Si presenta con un nome evocativo, "WannaCry". Voglio piangere. E...

WannaCry: già diffusa una seconda versione evoluta Di WannaCry ve ne ha già parlato esaurientemente il buon...

Cattivo e pure bacato: occhio al ransomware "Patcher" (scritto in linguaggio Swift) La sicurezza sui Mac non dev'essere presa troppo sotto gamba....

from In atto un nuovo attacco ransomware globale, ritenuto ancor peggiore di WannaCry

0 notes

Text

Protezione efficace contro i malware, le soluzioni Bitdefender

New Post has been published on https://is.gd/0euhyk

Protezione efficace contro i malware, le soluzioni Bitdefender

Quella contro il malware non è una sfida, ma una vera guerra; Bitdefender mette a disposizione dei partner di canale nuovi strumenti efficaci per la protezione.

Durante uno speciale evento dedicato ai partner, tenutosi a Milano, Bitdefender ha presentato le novità del suo programma di canale. In particolare, si è parlato dei nuovi strumenti a disposizione dei partner e delle novità di prodotto, come le estensioni alla piattaforma GravityZone. Fondata in Romania e con sede centrale a Bucarest (mentre l’Enterprise HQ è a Santa Clara, in Silicon Valley), Bitdefender è attiva dal 2001 e presente in 150 Paesi, con 1600 dipendenti – metà dei quali ingegneri e ricercatori.

Partner Marketing Portal La novità di maggiore rilievo per i partner di Bitdefender è la piattaforma di marketing dedicata al canale. La piattaforma consente ai partner di gestire l’intero funnel marketing e di generare più lead con un miglior monitoraggio.

Grazie al Partner Marketing Portal, i partner possono sfruttare i vantaggi derivanti dalle campagne di content syndication, social media automation e co-branding. Grazie alla funzione 360 Prospect Insight, il Partner Marketing Portal tiene traccia delle prestazioni dei singoli lead e studia il loro comportamento su landing page, social media, siti web dei partner e altre interazioni. In questo modo, è possibile costruire un profilo esaustivo dei potenziali clienti.

La piattaforma migliora anche la comprensione del comportamento dei prospect, indicando quali tra le email relative a offerte commerciali vengono aperte, i link cliccati e i whitepaper scaricati.

Protezione efficace contro i malware

Annalisa Acquaviva, Regional Channel Manager di Bitdefender

Bitdefender farà leva sui nuovi vantaggi dal Partner Marketing Portal per creare campagne di marketing pronte all’uso per ogni prodotto e soluzione e condividerle con i partner. Con un clic, i partner possono sfruttare progetti “in -a-box”. Si tratta di campagne dedicate che includono diverse risorse marketing pensate per alimentare i lead e creare nuove opportunità.

Raluca Avram, senior manager del Worldwide Partner Program di Bitdefender Con il nuovo Partner Marketing Portal, i partner possono utilizzare un’ampia gamma di contenuti e modelli di marketing di Bitdefender. Di fatto, raggiungendo i loro clienti e i potenziali in modo da convertire le attività di marketing in nuove opportunità di vendita. I partner potranno usufruire di strumenti di marketing a supporto della vendita di tecnologie e la possibilità di realizzare campagne scalabili. Massimi risultati con il minimo investimento di tempo.

Partner Marketing Portal è un’estensione del Partner Advantage Network (PAN) Portal di Bitdefender, a cui accede una rete di partner esperti in sicurezza informatica in più di 150 Paesi. Questa piattaforma è disponibile per tutti i distributori di Bitdefender e per partner di riferimento che si rivolgono a tutte le tipologie di partner (rivenditori, ibridi e MSP) nei paesi in cui Bitdefender è presente.

Protezione efficace contro i malware

Novità anche per gli MSP Pochi mesi fa, lo scorso giugno, Bitdefender aveva lanciato un programma dedicato per i Managed Service Provider, che si è aggiunto al Partner Advantage Network Program, al Reselling Channel Program e all’Integrated Channel Program.

Da metà novembre la suite di sicurezza MSP (GravityZone) si è arricchita di nuove funzionalità per il rilevamento precoce degli attacchi.

Le nuove funzionalità, supportate dalla potenza dell’intelligence sulle minacce di Bitdefender, consentono agli MSP di rilevare gli attacchi nelle prime fasi della catena di attacco migliorando la protezione dei loro clienti. Per esempio, con i recenti attacchi legati a BlueKeep, le soluzioni Bitdefender con questo aggiornamento sono in grado di bloccare gli attacchi prima dell’exploit. In particolare, prima che ransomware o altri payload possano essere scaricati sul sistema.

Bitdefender ha annunciato anche GravityZone Email Security, che fornisce una protezione avanzata contro la rapida crescita degli attacchi all’email aziendale e le frodi in cui i pirati informatici si fingono un manager dell’azienda.

Alina Draganescu, Senior Director, Security for MSP and SMB di Bitdefender Negli ultimi 3 mesi, abbiamo notato un aumento nella frequenza degli attacchi mirati, di qualsiasi tipo: brute force, spear phishing, violazione delle credenziali d’accesso. Questi cambiamenti nel panorama delle minacce mette ancor più pressione sui Service Provider che già devono proteggere le Pmi loro clienti da violazioni e interruzioni dell’attività. Grazie alle avanzate tecnologie integrate di GravityZone e alla capacità di identificare le attività sospette su endpoint, server e sistemi email, nelle prime fasi d’attacco, i Managed Service Provider possono garantire un elevato livello di precisione e protezione efficiente, automatizzando e semplificando la risposta agli incidenti. Inoltre, possono offre più servizi a valore aggiunto e incrementare il fatturato gestendo la sicurezza dell’email in cloud per conto dei loro partner di piccole e medie dimensioni.

Protezione efficace contro i malware

Il mercato della cybersecurity Secondo Denis Cassinerio, Regional Sales Director SEUR di Bitdefender, che ha condotto la sessione plenaria dell’evento, il mercato della cybersecurity è costantemente in crescita. Si stima che quest’anno raggiungerà i 167 miliardi di dollari, per salire nei prossimi anni fino ai 248 miliardi del 2023 – una crescita del 73% in 5 anni.

In Italia, nonostante il mercato ICT cresca in modo appena percettibile, la cybersecurity è cresciuta intorno al 10% l’anno, con punte intorno al 15% per i servizi in cloud. Fra i fattori trainanti della crescita, del nostro mercato, troviamo il mobile business, l’IoT, il cloud e la cybersecurity, che sviluppa un fatturato (1006 mln di euro) superiore a quello dei big data, dei wearables, eccetera.

Minacce concrete Andando più in dettaglio, si riscontra una crescita a livello mondiale per i cosiddetti Managed Security Services. Se oggi valgono a livello mondiale circa 30 miliardi di dollari, si prevede che nel 2021 nella sola Europa raggiungeranno i 15 miliardi di dollari – tanto quanto valevano nel 2014 in tutto il mondo. Nel frattempo, il panorama delle minacce diventa più esteso, più pericoloso e più complicato da contrastare.

E se il 57% delle aziende ha subito un attacco negli ultimi 3 anni, un 36% di aziende che non hanno subito attacchi dichiara che è possibile che un attacco sia in atto, ma non sono in grado di rilevarlo.

Che la situazione sia critica è dimostrato dal fatto che, secondo un altro sondaggio, il 58% dei professionisti della cybersecurity sono preoccupati dallo scarso livello di preparazione della propria organizzazione nell’affrontare eventuali attacchi, un terzo dei professionisti pensano che non potrebbero rimediare a un altro attacco tipo Wannacry o simili, e circa la metà soffre di insonnia causata dalle preoccupazioni sulla cybersicurezza aziendale.

Protezione efficace contro i malware

Denis Cassinerio, Regional Sales Director SEUR di Bitdefender

Tre quarti dei Chief Information Security Officer segnalano problemi a trovare personale preparato, un terzo di loro si lamenta della scarsa conoscenza delle problematiche di sicurezza da parte dei dipendenti.

Circa il 57% segnala che spesso proprio il top management pare infischiarsi delle regole di security, compromettendo potenzialmente la sicurezza aziendale. Per finire, solo il 3% dei professionisti dichiara di disporre in azienda di strumenti capaci di bloccare il 100% degli attacchi,

Andrà sempre peggio? Negli ultimi anni, importanti casi di data breach hanno colpito società quali Facebook (420 milioni di record), Twitter (330), Marriott Hotels (383) e altre centinaia di aziende.

L’imminente arrivo di tecnologie quali IoT e 5G complicherà le cose: decine di miliardi di endpoint si aggiungeranno alle attuali reti, rendendo il perimetro di fatto non definibile, e tanto meno difendibile. Si calcola che il danno totale provocato dal cybercrimine entro il 2020 sarà intorno agli 8 trilioni di dollari.

Nuove tattiche di combattimento Di fronte al mutato scenario, anche le tattiche di combattimento devono cambiare. “Detection&Response” è la nuova parola d’ordine: individuare le minacce e far partire una linea d’azione.

I nuovi tool di Bitdefender permettono di investigare per rendere visibili eventi sospetti, graficizzandoli e usando sandbox e controllo del traffico di rete.

Inoltre forniscono funzionalità di allarme intelligenti, che abbassano il rumore di fondo permettendo di creare correlazioni fra gli eventi critici. In questa direzione vanno anche le nuove funzionalità aggiunte alla piattaforma di servizi gestiti, che accelerano l’individuazione delle minacce e semplificano la gestione delle contromisure, il tutto senza gravare sul personale dell’azienda colpita che, spesso, è molto ridotto rispetto alle esigenze.

Protezione efficace contro i malware

Denis Cassinerio, Regional Sales Director SEUR di Bitdefender Il problema più grosso che c’è nel mercato oggi è quello di trovare persone competenti nell’ambito della sicurezza informatica quindi andare a sviluppare nuove competenze secondo i trend tecnologici e procedurali globali è una possibile strategia. Un’altra è semplificare l’utilizzo degli strumenti di sicurezza, come abbiamo fatto introducendo l’Automatic Triage, ovvero quella capacità di analizzare gli indicatori di compromissione presentandoli con un livello di astrazione molto semplice, facendo sì che un’azienda possa impiegare il capitale umano di cui dispone per fornire servizi, senza dover aspettare di trovare dei super specialisti.

Bitdefender fornisce i suoi Managed Security Services dal nuovo SOC basato a San Antonio, in Texas, attivo 24×7. Il SOC è in grado di fornire il supporto necessario a svolgere le azioni di analisi, rilevamento eccetera con elevata efficienza, riducendo la necessità per l’utente finale di avere personali specializzato on premise. Durante una sessione tecnica dell’evento, è stato dimostrato come l’analisi di un attacco, che in genere richiedeva a un esperto professionista alcune ore, venga ora effettuata dagli strumenti in meno di un minuto e mezzo. Questo sicuramente ridurrà il peso della mancanza di skill in azienda, ma non è ancora sufficiente per far gestire tutto alle macchine. La presenza di persone qualificate rimane fondamentale, e per questo il ruolo del partner di canale e del suo capitale umano, opportunamente formato, sarà sempre più centrale nel contesto tecnologico.

0 notes

Link

C'è un bug che colpisce gli iPhone, un altro che colpisce Windows e un altro ancorai server che eseguono Linux. A prima vista, potrebbe sembrare che non abbiano nulla in comune, ma, in realtà, tutti e tre esistono perché il software che veniva sfruttato è stato scritto con linguaggi di programmazione che possono incorrere in una categoria di errori chiamata ”memory unsafety.” — cioè la possibilità di copiare arbitrariamente dei bit di memoria da una locazione ad un'altra. Consentendo questo tipo di vulnerabilità, linguaggi come C e C++ hanno facilitato per anni un flusso quasi infinito di vulnerabilità critiche per la sicurezza informatica.

Immaginate di avere un programma con una lista di 10 numeri. Cosa succederebbe se chiedeste al programma di restituirvi l'undicesimo elemento di quella lista? Probabilmente, si verificherebbe un errore di qualche tipo — quello che succede in un qualsiasi linguaggio di programmazione memory-safe (per esempio, Python o Java). Invece, un linguaggio di programmazione non sicuro da quel punto di vista cercherà in qualsiasi locazione di memoria l'undicesimo elemento (come se esistesse) e proverebbe ad accedervi. A volte questo può causare un crash, ma in molti casi viene restituito ciò che si trova in quella locazione di memoria, anche se questa non ha nulla a che fare con la nostra lista. Questo tipo di vulnerabilità è chiamato ”buffer-overflow,” ed è uno dei tipi di vulnerabilità memory-unsafe più comuni. HeartBleed, che ha colpito il 17% dei server web sicuri su internet, ha sfruttato il buffer-overflow, riuscendo a leggere 60 kilobyte dopo la fine di una lista, incluse le password e i dati di altri utenti.

Tuttavia, ci sono altri tipi di vulnerabilità di sicurezza della memoria che riguardano C e C++.

Altri esempi di vulnerabilità sono il ”type confusion” (confondere il tipo di valore esistente in un posto in memoria), lo ”use after free” (utilizzare un pezzo di memoria dopo aver detto al sistema operativo di averlo già utilizzato) e lo ”use of uninitialized memory” (utilizzare un pezzo di memoria prima di averci memorizzato qualcosa). Insieme, queste formano alcune delle vulnerabilità più comuni da software ampiamente usati come Firefox, Chrome, Windows, Android e iOS. Ho seguito gli avvisi di sicurezza per questi progetti per più di un anno e in quasi tutte le release di questi prodotti, più della metà delle vulnerabilità sono di memory-unsafety. L'aspetto più inquietante è che le vulnerabilità più gravi (generalmente quelle che possono portare all'esecuzione del codice a distanza, dove un aggressore può eseguire qualsiasi codice che vuole sul vostro computer — in generale, la vulnerabilità più grave di tutte) sono quasi sempre di memory-unsafety. Dalle mie ricerche sulla sicurezza delle librerie di elaborazione delle immagini open source ImageMagick e GraphicsMagic, nell'ultimo anno, ho trovato più di 400 vulnerabilità di sicurezza della memoria.

Se queste vulnerabilità sono così frequenti, se possono causare così tanti danni e se esistono già linguaggi che aggirano il problema, allora perché è ancora così comune? In primo luogo, mentre ora c'è una buona scelta per i linguaggi che prevengono le vulnerabilità di memory-unsafety, non è sempre andata così. C e C++ esistono da decenni e sono estremamente popolari, mentre linguaggi sicuri utilizzabili per la programmazione di basso livello (browser web e sistemi operativi), tipo Rust e Swift, hanno appena iniziato a diffondersi.

Un problema più importante è che, generalmente, quando gli sviluppatori pensano a quale linguaggio di programmazione usare per un nuovo progetto, lo scelgono in base ai linguaggi conosciuti dal loro team, alle prestazioni e all'ecosistema di librerie che possono essere sfruttate. La sicurezza non è quasi mai una considerazione fondamentale. Questo significa che i linguaggi che enfatizzano la sicurezza, a scapito della facilità d'uso, partono svantaggiati.

Inoltre, molti dei più importanti progetti software per la sicurezza di internet sono stati avviati anche più di dieci anni fa — per esempio Linux, OpenSSL e il webserver Apache hanno tutti più di vent'anni. Per progetti di grandi dimensioni come questi, riscrivere semplicemente tutto in un nuovo linguaggio non è un'opzione praticabile; bisogna farlo in modo incrementale. Questo significa che i progetti dovranno essere scritti in due linguaggi, invece che in uno solo, aumentando così la complessità. Può anche significare riqualificare un team enorme, il che richiede tempo e denaro.

Infine, il problema più grande è il fatto stesso che molti sviluppatori non capiscono che c'è un problema. Molti ingegneri software ritengono che il problema non è tanto che linguaggi come il C o C++ facilitino queste vulnerabilità, ma che altri ingegneri scrivono codice pieno di bug. Secondo questa visione, il fatto che cercare di ottenere l'undicesimo elemento in una lista di 10 elementi possa causare una vulnerabilità non è un problema, piuttosto è problematico che qualcuno abbia scritto codice che cerca di ottenere l'undicesimo elemento, perché non ne capisce abbastanza di programmazione. In altre parole, alcune persone pensano che il problema non sia il linguaggio di programmazione in sé, ma solo che alcuni programmatori non sanno come usarlo bene.

Uno dei criteri per scegliere un linguaggio di programmazione dovrebbe essere ”In che modo questa scelta influirà sulla sicurezza?”

Molti sviluppatori trovano questa posizione convincente, al di là di ogni evidenza — queste vulnerabilità sono onnipresenti, e colpiscono anche le aziende con i maggiori budget per la sicurezza e gli sviluppatori più talentuosi. Una cosa è discutere i compromessi e come possiamo rendere più semplice imparare i linguaggi memory-safe, ma dopo migliaia e migliaia di vulnerabilità che potrebbero essere prevenute sfruttando un linguaggio di programmazione migliore, è chiaro che "cercare di non avere bug" non è una strategia praticabile.

Tuttavia, ci sono anche delle buone notizie. Non tutti fanno finta che il problema non esista. Rust (piccolo disclaimer: il mio datore di lavoro, Mozilla, è lo sponsor principale di Rust) è un linguaggio di programmazione relativamente nuovo pensato per essere usato per ogni problema che possono causare C e C ++, pur conservando la memoria così da evitare le insidie della sicurezza. L'utilizzo di Rust si sta diffondendo, viene adottato da Mozilla, Google, Dropbox e Facebook, e credo che questo dimostri che molte persone stanno iniziando a cercare soluzioni sistematiche ai problemi di sicurezza. Inoltre, il linguaggio di programmazione Swift di Apple è anche sicuro per la memoria, mentre il suo predecessore, Objective-C, non lo era.

Ci sono una serie di cose che possiamo fare per accelerare la ricerca di una soluzione completa al problema di sicurezza in corso, rappresentato dalla memory-unsafety. In primo luogo, possiamo migliorare la quantificazione dei danni causati dalla memory-unsafety. Ad esempio, The CVE project, un database che raccoglie delle vulnerabilità conosciute in tutto il settore, potrebbe segnalare per ogni vulnerabilità se si tratta di un problema di memory-unsafety e se un linguaggio che cura questo aspetto avrebbe potuto impedirlo. Questo ci aiuterebbe a rispondere a domande come: ”Quali progetti trarrebbero i maggiori benefici da un linguaggio di programmazione memory-safe?”

In secondo luogo, dovremmo investire nella ricerca su come favorire la migrazione efficace di grandi progetti software esistenti verso linguaggi di memoria sicuri. Al momento, sembra eccessivo anche il semplice pensare di tradurre qualcosa come il kernel Linux in un altro linguaggio di programmazione. Una ricerca dedicata a capire quali strumenti potrebbe facilitare questo processo, o come progettare dei linguaggi di programmazione per facilitarlo, ridurrebbe drasticamente il costo del miglioramento di progetti più vecchi e di più ampia portata.

Infine, possiamo estendere la cultura della sicurezza all'interno dell'ingegneria del software. Quando ho imparato per la prima volta C++ al college, si dava per scontato che a volte il programma andasse in crash. Nessuno mi aveva mai detto che molti di questi crash erano anche potenziali vulnerabilità di sicurezza. La mancanza di consapevolezza fin dai primi passi della carriera di uno sviluppatore riguardo la connessione tra i bug, i crash e i problemi di sicurezza, è emblematica di come la sicurezza sia una preoccupazione secondaria nell'ingegneria del software e di come la insegniamo. Quando si creano nuovi progetti si dovrebbe accettare che uno dei criteri per la scelta di un linguaggio di programmazione sia ”Che impatto avrà sulla sicurezza questa scelta?”

Al momento, la memory-unsafety è un flagello per il nostro settore. Ma non è necessario che ogni release di Windows o Firefox corregga decine e decine di vulnerabilità di sicurezza evitabili. Dobbiamo smettere di trattare ogni vulnerabilità di memory-unsafety come un incidente isolato, e trattarle come il problema sistemico profondamente radicato che sono. Poi, dobbiamo investire nella ricerca ingegneristica su come costruire strumenti migliori per risolvere la questione. Se facciamo quel cambiamento e quell'investimento possiamo migliorare drasticamente la sicurezza informatica per tutti gli utenti, e rendere HeartBleed, WannaCry e i bug di iPhone da milioni di dollari molto meno comuni.

0 notes

Text

L'UE vuole vietare le backdoor mentre l'Italia approva il trojan di Stato

È sempre interessante notare come gli approcci del legislatore nazionale e di quello comunitario siano spesso agli antipodi. Vuoi per alcuni retaggi culturali, vuoi per diversa consapevolezza della materia informatica, i principi enunciati nelle normative sono frequentemente in contrasto tra di loro. È il caso dell'uso dei dispositivi elettronici per finalità di indagine: il Parlamento Europeo ha proposto una legge che vieti la creazione di backdoor nei sistemi operativi per accedere ai dati criptati, così come la creazione di varianti degli OS da fornire alle forze di pubblica sicurezza nazionali per accedere alle informazioni. Addirittura, nell'intento del legislatore UE, l'uso della crittografia end to end potrebbe essere imposto a chiunque offra sistemi di comunicazione fra utenti, internet provider inclusi. La posizione del Parlamento comunitario, dunque, è in netto contrasto sia con quella avanzata dall'FBI (si ricordi il caso dell'attentatore di San Bernardino), ma anche con quella del legislatore italiano che, proprio ieri, ha approvato una legge delega che invita il Governo a disciplinare un cosiddetto trojan di Stato.

Secondo quanto previsto dal nostro Parlamento, il trojan potrà essere installato sui dispositivi delle persone sottoposte ad indagini previa autorizzazione del Giudice per le indagini preliminari (o, in casi di estrema urgenza, anche dal PM) per utilizzarli come microfoni remoti. A quanto pare, non dovrà acquisire altre informazioni (come i dati memorizzati sul device) né dovrà usare altre periferiche (come fotocamere e webcam), ma, ovviamente, la paura che possa essere sfruttato pure per queste finalità non è poi così peregrina. Ad ogni modo, si potrà fare ricorso al trojan solo per i reati non colposi la cui pena massima è superiore ai cinque anni, per lo stalking, per le minacce, per i delitti contro la pubblica amministrazione, per l'usura, per i delitti di spaccio, per le molestie o disturbi tramite il telefono, per i delitti di contrabbando, per la pedopornografia, per l'adescamento di minori e, infine, per l'abuso di informazioni privilegiate e manipolazione del mercato. La lista non è esaustiva e potrebbe essere oggetto di modifiche.

A volte credo che si stia iniziando a barattare un po' troppo facilmente la privacy dei cittadini in nome delle indagini che, oltre a diventare più invasive, sono sempre più squilibrate in favore dello Stato che dell'imputato: un avvocato, infatti, non può svolgere indagini così ampie, non ha forze di polizia giudiziaria al suo servizio né potrebbe mai ricorrere a un trojan senza essere accusato di accesso abusivo al sistema informatico. Spero che queste mie paure, col tempo, possano diradarsi e che davvero non ci sia mai bisogno di rinunciare alla propria vita privata in favore della sicurezza pubblica, che dovrebbe essere garantita in ben altri modi (qualcuno ha parlato di pene più severe?).

Articoli correlati:

Il sito di Apple suggerisce l'arrivo di Apple Pay in Italia e in Germania Apple Pay potrebbe arrivare presto in Italia e in Germania,...

L'iPhonOtto che nessuno vuole ha schermi da 5,9" e 6,3" Ieri vi ho mostrato un'immagine che dovrebbe ipoteticamente ritrarre un...

Una grossa ondata di ransomware si sta abbattendo su vari paesi, Italia inclusa Si presenta con un nome evocativo, "WannaCry". Voglio piangere. E...

from L'UE vuole vietare le backdoor mentre l'Italia approva il trojan di Stato

0 notes

Text

WannaCry: già diffusa una seconda versione evoluta

Di WannaCry ve ne ha già parlato esaurientemente il buon Razziatore e, pertanto, vi rinvio al suo post per saperne di più, qualora questo weekend foste stati in terapia da disintossicamento da internet. Specifico solo che il virus è composto da due componenti: un worm che si autoreplica e diffonde in automatico e il ransomware vero e proprio. Come ogni virus che si rispetti, anche WannCry è dotato di un kill switch, ossia di un interruttore virtuale che, in presenza di una particolare condizione, blocca la diffusione del programma. Nel caso di WannaCry (o WannaCrypt) la condizione si verifica nel momento in cui il virus riesce a contattare un determinato dominio che era indicato in chiaro all'interno del codice sorgente. Tale dominio è stato acquistato recentemente da Marcus Hutchins, un ragazzo di ventidue anni esperto di sicurezza informatica (e non di certo un "eroe per caso", come definito da molti giornali) che, così, è riuscito a fermarne la diffusione.

Nel frattempo, però, i danni provocati da WannaCry sono stati ingenti: basti pensare alla paralisi di buona parte del sistema sanitario inglese, a FedEx o a Telefonica, tutti enti che, giocoforza, o hanno bisogno di particolari macchine che usano ancora una versione di Windows XP appositamente modificata (vedi i macchinari per le TAC o alcune tipologie di computer per lo smistamento dei pacchi) o non hanno investito molto in sicurezza informatica.

Ad ogni modo, pare che comunque i creatori di WannaCry siano riusciti ad approntare una seconda versione con un kill switch diverso, tanto che sembra che s stia già diffondendo. Dal canto suo, Microsoft è intervenuta subito rilasciando le definizioni per Windows Defender e aggiornamenti di sicurezza che chiudono la falla EternalBlue sfruttata da WannaCry anche per Windows XP, 8 e Server 2003, sistemi operativi per i quali non è più garantito il supporto. Ovviamente, il problema rimarrà sempre uno solo: l'essere umano. Finché non si capirà che la sicurezza informatica deve essere presa seriamente come quella fisica, e che non bisogna lesinare né in aggiornamenti di sistema, né in ricerca e sviluppo se si producono macchinari di una certa importanza, gli attacchi alla WannaCry saranno sempre più diffusi. Un ambiente informatico sano è quasi al sicuro da questi attacchi, ma la sua salute dipende solo ed esclusivamente da noi e dai nostri collaboratori o dipendenti.

Articoli correlati:

Cattivo e pure bacato: occhio al ransomware "Patcher" (scritto in linguaggio Swift) La sicurezza sui Mac non dev'essere presa troppo sotto gamba....

Una grossa ondata di ransomware si sta abbattendo su vari paesi, Italia inclusa Si presenta con un nome evocativo, "WannaCry". Voglio piangere. E...

VideoLAN rilascia la versione di prova di VLC 3.0 con il supporto ai video a 360° VideoLan ha rilasciato la prima versione preliminare di VLC 3.0 per...

from WannaCry: già diffusa una seconda versione evoluta

0 notes