#ripemd

Explore tagged Tumblr posts

Text

TrueCrypt Best Data Encryption

A free program called TrueCrypt is used for instantaneous encryption. It can encrypt a partition or the whole storage device, or it can construct a virtual encrypted disc inside a file.

It is an extremely capable, adaptable, and effective encryption application. Files, folders, or whole drives can be encrypted using this Crypt. It stores the encrypted data in “volumes.”

Every volume has a unique file system. The volume is mounted as a system drives with a unique drive letter. The encrypted content of the volume is then read, altered, or added to.

TrueCrypt supports the following individual algorithms: AES, Serpent, and Twofish. There are five other cascading algorithm combinations that can be used: AES-Twofish, AES-Twofish-Serpent, Serpent-AES, Serpent-Twofish-AES, and Twofish-Serpent. TrueCrypt uses the cryptographic hash functions RIPEMD-160, SHA-512, and Whirlpool.

Features of TrueCrypt:

Mounts a virtual encrypted disc that is created inside a file as if it were a real disc. Encrypts a whole partition or storage medium, like a hard drive or USB flash drive. Encrypts the drive or partition on which Windows is installed (pre-boot authentication). Encryption is transparent, automatic, and real-time (on the fly). Data can be read and written as quickly as if the disc weren’t encrypted thanks to parallelization and pipelining. On contemporary processors, encryption can be hardware accelerated.

1 note

·

View note

Text

From Private Keys to Human-Friendly Strings: How Bitcoin Addresses are Crafted

Understanding the transformation from private keys to Bitcoin addresses is crucial for anyone delving into the world of cryptocurrencies. From private keys to Bitcoin addresses, a private key is a randomly generated 256-bit number that serves as a secure password for accessing and managing Bitcoin. This key, typically represented as a 64-character hexadecimal string, is used to generate a public key through elliptic curve multiplication, specifically using the Elliptic Curve Digital Signature Algorithm (ECDSA) with the secp256k1 curve.

The public key, a point on the elliptic curve, is then transformed into a Bitcoin address through a series of cryptographic hash functions. First, the SHA-256 hash function is applied to the public key, followed by the RIPEMD-160 hash function. A network byte (0x00 for Bitcoin mainnet) is added to the beginning of the RIPEMD-160 hash, and the result undergoes a double SHA-256 hashing to create a checksum. The first 4 bytes of this checksum are appended to the hashed result, and the entire string is encoded using Base58Check encoding, producing the final Bitcoin address.

This multi-layered cryptographic process ensures the security and integrity of Bitcoin addresses, highlighting the importance of safeguarding private keys. Understanding this transformation is fundamental for anyone involved in Bitcoin transactions, as it underscores the robust security mechanisms underpinning the Bitcoin network.

0 notes

Text

Hash là gì? Tìm hiểu vai trò, đặc tính và ứng dụng của Hàm Băm

Trong kỷ nguyên số hóa hiện đại, việc bảo mật và xác thực thông tin trở thành một trong những ưu tiên hàng đầu. Một trong những công cụ mạnh mẽ và không thể thiếu trong lĩnh vực này là các hàm băm (hash functions). Hash trở thành nền tảng của nhiều hệ thống bảo mật, tiền mã hóa và các ứng dụng công nghệ khác. Bài viết này sẽ khám phá khái niệm "Hash là gì?", vai trò, đặc tính, các thuật toán phổ biến, ưu điểm và hạn chế, cũng như những ứng dụng thực tế của hash trong công nghệ thông tin.

1. Hash là gì?

Hash hay hàm băm là một hàm toán học nhận đầu vào là dữ liệu bất kỳ (có thể có độ dài bất kỳ) và xuất ra một giá trị cố định, thường được gọi là giá trị băm (hash value) hoặc mã băm (hash code). Các giá trị băm thường được biểu diễn dưới dạng một chuỗi ký tự hoặc số cố định. Điểm nổi bật của hàm băm là chỉ cần thay đổi một chút ở đầu vào sẽ dẫn đến sự thay đổi lớn trong giá trị băm đầu ra, điều này làm cho việc dự đoán hoặc tính ngược lại đầu vào từ giá trị băm trở nên cực kỳ khó khăn.

Ví dụ đơn giản về một hàm băm là hàm băm MD5, nhận vào một chuỗi ký tự và trả về một chuỗi 32 ký tự hexadecimals.

2. Vai trò của hash trong lĩnh vực công nghệ thông tin

Hash đóng vai trò cực kỳ quan trọng trong nhiều lĩnh vực của công nghệ thông tin như:

Bảo mật dữ liệu: Hash được sử dụng để bảo mật mật khẩu, xác thực dữ liệu và bảo vệ sự toàn vẹn của thông tin. Khi người dùng nhập mật khẩu, hệ thống sẽ băm mật khẩu đó và lưu trữ giá trị băm thay vì mật khẩu thực, giúp bảo vệ mật khẩu khỏi bị đánh cắp.

Chữ ký số: Hash là thành phần chính của chữ ký số, giúp xác nhận tính toàn vẹn và nguồn gốc của dữ liệu. Khi một tài liệu được ký số, nó được băm trước khi mã hóa để tạo chữ ký số.

Blockchain và tiền mã hóa: Trong các hệ thống blockchain, hash được sử dụng để tạo liên kết giữa các khối và bảo vệ tính toàn vẹn của dữ liệu trên toàn bộ chuỗi.

Hệ thống lưu trữ và tìm kiếm dữ liệu: Hash tables (bảng băm) là một cấu trúc dữ liệu phổ biến trong lập trình, giúp tăng tốc độ tìm kiếm và truy xuất dữ liệu.

3. Đặc tính của hash là gì?

Hash có những đặc tính quan trọng sau:

Xác định: Một đầu vào cụ thể luôn tạo ra cùng một giá trị băm. Điều này có nghĩa là cùng một dữ liệu đầu vào sẽ luôn dẫn đến cùng một mã băm.

Đơn hướng: Rất khó để tính ngược lại đầu vào từ giá trị băm, đảm bảo tính bảo mật.

Tính toàn vẹn: Một thay đổi nhỏ trong dữ liệu đầu vào sẽ tạo ra một giá trị băm hoàn toàn khác, giúp phát hiện bất kỳ thay đổi hoặc sửa đổi nào trong dữ liệu.

Hiệu quả: Hàm băm phải có khả năng xử lý và tạo giá trị băm một cách nhanh chóng ngay cả với lượng dữ liệu lớn.

Không trùng lặp: Xác suất để hai dữ liệu khác nhau có cùng giá trị băm (còn gọi là "collision") phải cực kỳ thấp, đảm bảo rằng m��i giá trị băm là duy nhất cho một tập dữ liệu cụ thể.

4. Các thuật toán hash phổ biến là gì?

Có nhiều thuật toán hash được sử dụng rộng rãi trong lĩnh vực công nghệ thông tin, bao gồm:

MD5 (Message Digest Algorithm 5): Một trong những thuật toán băm phổ biến nhất, tạo ra giá trị băm dài 128-bit. Tuy nhiên MD5 đã bị phát hiện có những lỗ hổng bảo mật và không còn được khuyến nghị sử dụng trong các ứng dụng bảo mật.

SHA (Secure Hash Algorithm): Bao gồm nhiều phiên bản như SHA-1, SHA-256, SHA-384 và SHA-512. SHA-256 và các phiên bản sau đó được coi là an toàn và được sử dụng rộng rãi trong nhiều ứng dụng bảo mật.

RIPEMD (RACE Integrity Primitives Evaluation Message Digest): Có nhiều phiên bản như RIPEMD-128, RIPEMD-160, RIPEMD-256 và RIPEMD-320. RIPEMD-160 là phiên bản phổ biến nhất và có độ dài băm 160-bit.

CRC (Cyclic Redundancy Check): Thường được sử dụng trong việc kiểm tra tính toàn vẹn của dữ liệu trong các mạng và thiết bị lưu trữ.

5. Ưu điểm và hạn chế của hash

Ưu điểm:

Tốc độ và hiệu quả: Hash functions thường rất nhanh và hiệu quả trong việc xử lý và tạo giá trị băm từ dữ liệu đầu vào.

Bảo mật: Hash giúp bảo mật thông tin quan trọng như mật khẩu và chữ ký số, đảm bảo rằng dữ liệu không bị thay đổi hoặc giả mạo.

Dễ triển khai: Các thuật toán hash thường đơn giản để triển khai và tích hợp vào các hệ thống hiện có.

Hạn chế:

Collisions: Mặc dù hiếm gặp, nhưng việc hai dữ liệu khác nhau tạo ra cùng một giá trị băm vẫn có thể xảy ra, gọi là "collision". Điều này có thể ảnh hưởng đến tính toàn vẹn của dữ liệu.

Không hoàn toàn an toàn: Một số thuật toán băm, như MD5 và SHA-1, đã bị phá vỡ và không còn được coi là an toàn.

Không phục hồi được dữ liệu gốc: Một khi dữ liệu đã được băm, không thể phục hồi lại dữ liệu gốc từ giá trị băm, điều này có thể là hạn chế trong một số trường hợp cần kiểm tra dữ liệu gốc.

6. Ứng dụng của hash

Hash có nhiều ứng dụng thực tế trong nhiều lĩnh vực khác nhau:

Bảo mật mật khẩu: Các hệ thống lưu trữ mật khẩu thường băm mật khẩu người dùng trước khi lưu trữ để bảo vệ khỏi bị đánh cắp.

Chữ ký số và chứng thực: Hash được sử dụng trong việc tạo và xác thực chữ ký số, đảm bảo tính toàn vẹn và nguồn gốc của tài liệu số.

Blockchain và tiền mã hóa: Các khối trong blockchain được liên kết với nhau thông qua các giá trị băm, giúp bảo vệ tính toàn vẹn và an ninh của toàn bộ chuỗi.

Kiểm tra tính toàn vẹn của tệp: Hash được sử dụng để kiểm tra tính toàn vẹn của tệp tin khi tải xuống từ internet, đảm bảo rằng tệp không bị thay đổi hoặc bị lỗi trong quá trình truyền tải.

Hệ thống quản lý dữ liệu và cơ sở dữ liệu: Hash tables được sử dụng để tăng tốc độ tìm kiếm và truy xuất dữ liệu trong các hệ thống quản lý dữ liệu và cơ sở dữ liệu.

Kết Luận

Hy vọng tới đây bạn đã hiểu rõ hash là gì cũng như đặc điểm của nó. Hash là một công cụ mạnh mẽ và không thể thiếu trong lĩnh vực công nghệ thông tin, với vai trò quan trọng trong xác thực bảo mật và quản lý dữ liệu. Với khả năng tạo ra các giá trị băm độc nhất và đảm bảo tính toàn vẹn của dữ liệu, hash đã và đang tiếp tục là nền tảng của nhiều hệ thống và ứng dụng kỹ thuật số. Tuy nhiên, việc lựa chọn và sử dụng đúng thuật toán băm là cực kỳ quan trọng để đảm bảo an toàn và hiệu quả trong các ứng dụng thực tế.

Nguồn: https://suncloud.vn/hash-la-gi

0 notes

Text

Kaspa vs Bitcoin: Exploring Protection Actions

Introduction

In today's digital landscape, cryptocurrencies have come to be a preferred option for capitalists and tech enthusiasts alike. Among the many choices readily available, 2 famous names attract attention - Kaspa and Bitcoin. Both deal special attributes, but one critical aspect that requires to be completely examined is their security actions. In this post, we will certainly dive deep right into the protection gauges employed by Kaspa and Bitcoin, comparing their staminas and weaknesses. So let's discover the globe of Kaspa vs Bitcoin: Exploring Safety Measures.

Kaspa vs Bitcoin: An Overview

Before we dive into the details of their safety and security procedures, it is important to understand the essential differences between Kaspa and Bitcoin.

1. What is Kaspa?

Kaspa is an innovative cryptocurrency that aims to address a few of the crucial constraints of existing blockchain modern technologies like Bitcoin. It introduces the idea of "GhostDAG" (Directed Acyclic Chart), which gives much faster transaction verification times and higher scalability.

2. What is Bitcoin?

Bitcoin, on the other hand, needs no introduction. It was the first-ever decentralized digital money that obtained around the world appeal. Built on a durable blockchain innovation, Bitcoin transformed the financial industry and paved the way for other cryptocurrencies.

Kaspa vs Bitcoin: Security Measures Explored

Now that we have a standard understanding of both Kaspa and Bitcoin let's take a closer take a look at their corresponding safety measures.

1. Security and Cryptography

Encryption plays a vital function in protecting any type of cryptocurrency network. Both Kaspa and Bitcoin make use of innovative cryptographic algorithms to safeguard purchases and customer data.

youtube

- Exactly how does Kaspa guarantee encryption?

Kaspa uses Elliptic Contour Digital Trademark Formula (ECDSA) for purchase verification and Protect Hash Formula 256 (SHA-256) for hashing functions. These encryption techniques make it extremely secure versus strikes like double-spending and tampering.

- Just how does Bitcoin make certain encryption?

Bitcoin, being the pioneer in the cryptocurrency market, additionally relies on ECDSA for purchase confirmation. Additionally, it makes use of SHA-256 for hashing and RIPEMD-160 for creating much shorter hash addresses. These file encryption methods have verified to be robust over the years.

youtube

youtube

2. Network Consensus Mechanism

The agreement device is crucial in identifying the validity of transactions and preserving the honesty of the blockchain. Both Kaspa and Bitcoin use various consensus mechanisms to accomplish this.

- What agreement device does Kaspa use?

Kaspa makes use of a variation of Proof-of-Work (PoW) called "Proof-of-Work Shade" (PoWS). This mechanism incorporates PoW with the GhostDAG framework, ensuring faster confirmation times and Kaspa Crypto boosted security versus 51% attacks.

- What agreement mechanism does Bitcoin use?

Bitcoin complies with the standard Proof-of-Work (PoW) consensus mechanism. Miners compete to resolve complicated mathematical challenges, verifying deals and including them to the blockchain. This procedure ensures decentralization and safety however might cause longer verification times.

3. Node Circulation and Decentralization

The circulation of

1 note

·

View note

Text

RIP Kangol Kid and EMD the Educated Rapper

5 notes

·

View notes

Photo

Had to rep on my homie Birthday! Happy Birthday Educated Rapper! (July 4th 1963 - June 3rd, 2017) (R.I.P.) *REST IN PARADISE!!! #educatedrapper #emd #ripeducatedrapper #ripemd #MIXMASTERICE #UTFO #Brooklyn

3 notes

·

View notes

Photo

At #ODUNDE in Philly with my Buddhist Brothers. Peace is the word ✌🏾. My highlight of the day was watching Whodini perform and I was really hurt when I brought out DR ICE of UTFO and he performed Roxanne Roxanne and did The Educated Rappers verse. #ripemd #peace http://3crates.bandcamp.com #hezekiah #pruducer #inthelab #inthestudio #banger #bangerz #makingbeats #lovewhatyoudoanddowhatyoulove #beatsociety #soulfulmoment

#ripemd#beatsociety#soulfulmoment#bangerz#banger#lovewhatyoudoanddowhatyoulove#pruducer#hezekiah#peace#inthestudio#makingbeats#odunde#inthelab

0 notes

Link

Hashcat is a well-known cracker of passwords. It is intended to crack even the most dynamic passwords. Password offerings have mainly corresponded with hash keys, such as the MD5 encryption method, RipeMD, SHA, WHIRLPOOL, etc.

2 notes

·

View notes

Text

Learning Cyber Security Part 2

Learning Cyber Security Part 2

Picking up where I left off here about computer’s and Cyber Security. Starting out in the class I did not know many of the terms that were talked about at the beginning. Now, with a little over a year of working in the class and learning the different concepts and how they all coincide with everything pertaining to computer’s. It has been interesting to do the lab simulations to show myself how…

View On WordPress

0 notes

Photo

THROWBACK Video LEADER OF THE PACK by U.T.F.O. Doctor Ice @educated_rapper @yokangol @mixmasterice #RIPEMD Now on www.djlewylew.com Link In Bio. #Music #classics #throwbacks #videos #beats #instrumentals #producer #production #fashion #new #newfashion #clothes #sports #shoes #kicks #sneakers #basketballshoes #DJ #djs #1200s #Technics #mixer #speakers #edm #amplifiers #effects #plugin #plugins #headphones

#technics#producer#dj#new#newfashion#mixer#videos#sports#plugins#speakers#1200s#music#ripemd#clothes#shoes#plugin#instrumentals#sneakers#fashion#headphones#basketballshoes#effects#production#djs#amplifiers#throwbacks#classics#edm#beats#kicks

0 notes

Photo

New York just sent two soldiers home. #theeducatedrapper @prodigymobbdeep. These souls of #hiphop will be missed but thank you for the legendary work you both left behind. #RIPEMD #RIPPRODIGY #hiphoplegends

0 notes

Video

instagram

#Repost @melzonthemic ・・・ #RIPEMD aka #EducatedRapper from #UTFO jamming NOW inside #ThrowbackSunday on mykiss1031.com and on the #Radiopup app🙏🏾🙏🏾🙏🏾 Shoutout to @djbrothero and @djdacick1 for the plug!

0 notes

Video

instagram

The members of UTFO invite you to join us as we honor and celebrate the life of our brother Jeffrey Campbell, better known to the world as "Educated Rapper/EMD". Memorial Service for EMD will be held on Thursday, June 29th at 2:00 PM at The House of the Lord Church located at 415 Atlantic Avenue in Brooklyn, NY. If you have any appropriate photos of you and EMD, we ask that you post and hashtag #RIPEMD no later than 6/27 for possible viewing during his service. Please help us give this Hip-Hop Icon a well-deserved Homegoing Salute on Thursday. Thank you for all your support. ~UTFO #ripemd #ripeducatedrapper #UTFO #EDUCATEDRAPPER #MIXMASTERICE #KANGOL #DOCTORICE #FULLFORCE #SELECTRECORDS #BROOKLYN #EastFlatbush

#brooklyn#utfo#ripemd#ripeducatedrapper#selectrecords#eastflatbush#kangol#mixmasterice#fullforce#educatedrapper#doctorice

2 notes

·

View notes

Photo

Another historical icon of true hip hop music 🙏🙏🙏@Regrann from @mixmasterice - God's will be done.. Peaceful Journey my brother.. Farewell & Salute.. R.I.P. Jeff #ripeducatedrapper #ripemd #UTFO - #regrann

0 notes

Text

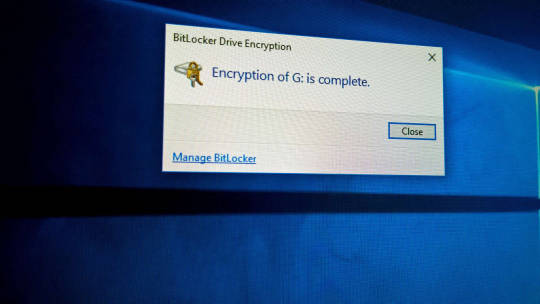

Bitlocker download windows 10 home

It uses HTTPS to allow external users to connect to the server.

One of the most notable features of Sophos Safeguard is that it not only has proprietary encryption methods but also stores Bitlocker and File Vault (Mac encryption tool) in its own interface.

Download the trial version of Jetico BestCrypt Volume Encryption.

This is a powerful package for $ 120 (VND 2,760,000).

You can encrypt all types of volumes including RAID, can control everything from a single login password (with two-factor authentication) and also enable pre-boot authentication.

BestCrypt has an elegant user interface, which allows you to see all encrypted states that are mounted, partitioned and drive from one screen and even supports systems like Windows XP Service Pack 3.

Some Windows 10 Home PCs have device encryption, but the PC will need to activate both TPM and UEFI, as well as support the connected standby mode.

Whether you use Windows 10 Home does not mean you are “discriminated against” when it comes to encryption.

For hash algorithms, the options you can use are SHA-256 and RIPEMD-160.

There are a lot of choices about the types of encryption algorithms you can use, including popular AES, as well as less known but still powerful algorithms like Twofish and Camellia.

You can mount and create virtual encrypted drives, as well as encrypt the operating system partition for maximum security.

You get enterprise-level encryption, which basically allows you to create encrypted passwords for all the drives and partitions you have.

If you’re a home user and looking for a free and easy-to-use encryption software for Windows 10, open source VeraCrypt is the first great tool you should consider.

Today, the article will synthesize some popular third-party encryption software to replace Bitlocker. Many of these options are more powerful than Microsoft’s Bitlocker.

There are many alternatives to Bitlocker.

Windows 10 Home users will need to find an alternative solution. But it’s not for everyone, because only Windows 10 Pro and Enterprise users have access to this tool.

Bitlocker is a great encryption tool integrated into Windows 10.

0 notes