#ley line hacker

Explore tagged Tumblr posts

Text

Ley Line Hacker (Biohacker Alternate Class Feature)

(art by Lukas Marek on Artstation)

Today’s subject is… a weird one to say the least. It’s a biohacker, a character notable for their specialization in the bodily processes of living, undead, and mechanical entities… but also a magitech scientist testing how alterations to local conduits of magic affect reality? Couldn’t this just as easily been a technomancer option?

Ah, but that is the decision that they went with, so here we are.

To go into more detail, these so-called ley-line hackers specialize in analyzing and altering local magical fields in order to not only study the effects but use them to their advantage. The text compares them to a phlebotomist, but I’m not sure the comparison is a necessary one just to “strengthen” the conceptual connection between the class and the premise of this specialization.

Then again, magic is sometimes compared to being a living thing in many settings, so perhaps they are onto something after all, these scientists being doctors of magic itself.

While they get other traditional injections, these biohacker trade in the basic boosters and inhibitors for the ability to create “ley line hacks”, grenade like devices that discharge magitech compounds into the surrounding area to generate various effects. These include entangling terrain, causing space to warp to improve or reduce cover in the area, or even creating a magic haze that inhibits those affected. Additionally, they can choose formulate the hack to enhance a certain energy type in the area, making attacks made with that energy that much more deadly to targets within the area. With a bit of prep, they can tune such a device to affect a larger area too.

A simple option, and one that I still is a bit of a stretch, but if you’re looking for an almost witchwarper-like ability to not only debuff foes or buff allies but also bolster your allies’ favorite damage types, this option may be fun for you. All you really lose is your basic biohacks and the spark of ingenuity ability, making you less of a healer or effect combiner, but you still have access to more advanced biohacks and other abilities to customize your build.

I still don’t think this alternate class option is a bit of a stretch, akin to what a more comedic story would do to justify a scientist working outside their discipline, (jokes about literal rocket surgery abound). Still, if it works for you and the tone of your game, by all means utilize it.

For years, Dr. Phalter, a nihilist, has long rejected the Theory of Everything, instead opting to discover the Theory of Nothing, which posits that reality is born out of ideas shaping the Shadow Plane, rather than it being a dark mirror of reality. While his theory seems to have no basis, he has made great strides in incorporating shadow magic into his technology, perfecting substances that warp reality in a localized area.

An android rebellion has arisen on the mining world of Nakkan. However, with the superior resources of the company, not to mention the foreman’s love of toxins and magic-warping bombs, makes the effort seem doomed unless they get help from someone outside with the skills to take down the leadership.

The party is on the trail of a magadaz, or gambling devil, but the fiend is not making it easy. It seems that they have a favor to call on in every port to impede their pursuit from world to world, but even a creature of malign luck will find it running short, when the party gets to his next debtor first, a scientist researching the lifeblood of magic who unfortunately has a gambling problem.

8 notes

·

View notes

Text

favorite movies !

a moment of romance

in blow

scarface

life is beautiful

death in venice

purple noon

mr and mrs smith

hackers

leon

girl interrupted

in the mood for love

days being wild

fallen angel

the beautiful person

the apartment

fuyajo

bobby deerfield

the black swan

the godfather 2

my own private idaho

two lovers under one roof

the scent of green papaya

vertical ray of the sun

stealing beauty

teorema

call me by your name

bonnie and clyde

fight club

kill bill

city of the rising sun

wheels of ashes

fruit of paradise

floating clouds

ghosts

inception

x movie

ley lines

the brown bunny

american psycho

platonic sex

last night in soho

emma

pride and prejudice

red lights

the dreamers

the wind rises

closer

six in paris

mermaids

garden state

on the occasion of remembering the turning gate

the doom generation

the girl on the motorcycle

open house

the place without limits

ratatouille

twin peaks

before sunrise

malèna

possession

all about lily chou chou

bride for rip van winkle

the lover

amelie

rebels of the neon god

as tears go by

a moment to remember

the hot spot

less than zero

edward scissorhands

eyes wide shut

un homme et une femme

the story of adele h

the last mistress

billboard dad

metropolitan

the pillow book

singles

la la land

mirrored mind

fatal frame

and then we danced

dear ex

tune in for love

one fine spring day

reality bites

running on empty

millennium mambo

lost and found

who's the woman, who's the man

mulholland drive

Jess + Moss

swallowtail butterfly

dorian gray

durian durian

hana & alice

40 days and 40 nights

l'amour braque

picnic

to each is own

guilty of romance

vagabond

city of madness

three times

mary is happy mary is happy

comet

sleepless town

like someone in love

hausu

house

46 okunen no koi

2046

l'enfer

cloud atlas

old boy

mystery train

the odd one dies

kedi

l'amour l'apres-midi

fire on the black hand side

le bonheur

fantastic planet

mirror

belladonna of sadness

daisies

lost highway

sweet movie

pearl

heathers

moulin rouge

suspiria

the rich man's wife

requiem for a dream

the others

return of the living dead

dracula

interview with the vampire

wir kinder vom bahnof zoo

le mepris

chi-n-pi-ra

chungking express

ashes and snow

shuttering island

the grand budapest hotel

the young girls of rochefort

the florida project

the edge of love

irreversible

crash

gone girl

bullet ballet

of love and shadows

minari

galaxy express 999

audition

lan yu

silsila

belle de jour

taal

dead or alive

videodrama

lost in translation

washington square

soulmate

summer lovers

barbarella

snake of june

a woman under the influence

mysterious skin

red eye

happy together

the walk

brick

l.a. confidental

love & pop

linda linda linda

swing girls

nana

the lover

hirugao

helter sketler

suzhou river

kaili blues

kamikaze girls

valerie and her week of wonders

comrades, almost a love story

naked lunch

endless love

whiplash

taxi driver

vivre sa vie

la collectionneuse

dog day afternoon

night in paradise

my mister

my name

better days

himizu

first love, letter on the breeze

split of the spirit

one million yen girl

juncchi mori

la belle

ITSAY

mermaid legend

blue spring

badlands

marie antoinette

aftersun

brokeback mountain

portrait of lady on fire

nostos: the return

shiki-jitsu

farewell my concubine

constantine

never let me go

bones and all

paris is burning

trouble everyday

memories of matsuko

pierrot le feu

taipei story

blue velvet

a woman is a woman

buffalo 66

the love witch

valley of dolls

the rocky horror picture show

22 notes

·

View notes

Text

Headcanons I have for Sarina Bhonsle.

She was born and raised in Southern California.

Bhonsle is pronounced bons-lee. (One of the DnD guys in "And some Dude Named Jeff" pronounced it bon-sel. But I think he'd only seen the name written and was using spelling pronunciation and not the correct pronunciation.)

In high school, she went through a western movie phase. She still has a small DVD collection of her favorite movies.

She was on her high school's yearbook committee.

She worked as a hostess during high school.

She attended USC Annenberg in Los Angeles. She got a Bachelor's degree in Journalism and minored in Justice, Voice, and Advocacy. She then got her Master's in Specialized Journalism (Arts and Culture)

She wrote for her college newsletter.

During college she worked at a photography store.

After college she continued living in LA.

She was an arts and culture journalist.

She fiddles with her rings when she's nervous

While doing a piece on a local art gallery, she uncovered that it was a front for an art forging and smuggling ring. After which she became an investigative reporter.

She moved to Portland, Oregon to write for The Oregonian.

She enjoys french press coffee.

She collects novelty mugs.

She saw the ley lines (supercharged by Prospero) which started her on the path to investigating magic.

She's a self taught hacker.

She's Gujarati American with Pakistani and Portuguese heritage. Most of her family came from the Indian state Gujarat.

She has a lotus tattoo on her sternum.

She's won five prizes in journalism. Three in arts and culture journalism and two in investigative journalism.

She was once a finalist for a Pulitzer.

Her parents died in a car crash when she was just 12.

Sarina was raised by her paternal aunt.

After getting fired from The Oregonian, Sarina began a blog to write about The Library, D.O.S.A, and her investigations into magic. After meeting Jake she takes down the blog.

She has trouble finding a new job after the team building camp shut down. She eventually gets a job at Portland Monthly Magazine and gets back in to arts and culture journalism.

She's claustrophobic.

She can speak multiple languages including English, Gujarati, Hindi and Urdu. She learned French after spending a semester in college abroad in Paris.

5 notes

·

View notes

Text

CyberGhost VPN revela seu relatório de transparência para o primeiro trimestre de 2024

O CyberGhost, uma das melhores VPNs do mercado, acaba de publicar seu relatório de transparência para o primeiro trimestre de 2024, dando continuidade à sua tradição de transparência para com seus usuários. Esse relatório tem sido aguardado com ansiedade por muitos usuários da Internet que buscam entender como seus dados são tratados e protegidos em um contexto de vigilância e legislação em constante mudança. Ao detalhar as solicitações legais e as ações tomadas em resposta, a CyberGhost enfatiza seu compromisso de manter a confidencialidade e a integridade dos dados dos usuários em uma estrutura legal cada vez mais exigente.

Solicitações legais feitas a provedores de VPN: o que significam?

O que é conhecido como solicitações legais para uma VPN refere-se a solicitações que governos, agências reguladoras ou órgãos judiciais fazem a um provedor de VPN para obter informações sobre seus usuários. Essas solicitações podem incluir detalhes das identidades dos usuários, atividades on-line ou históricos de conexão. As empresas de VPN, como a CyberGhost, documentam essas solicitações em seus relatórios de transparência para informar os usuários sobre a frequência e a natureza das solicitações governamentais ou legais que recebem. Você pode ver o relatório completo da CyberGhost aqui.

Conteúdo do relatório da CyberGhost

Aumento nas solicitações legais O CyberGhost VPN registrou um aumento de 9% nas solicitações legais, revelando uma crescente vigilância das atividades on-line. O detalhamento inclui reclamações DMCA, sinalizadores de atividades maliciosas e solicitações da polícia. O número de solicitações totalizou 369.580. Reclamações de DMCA: 34.179 em janeiro, 35.919 em fevereiro e 46.873 em março Atividade maliciosa: 34.368 em janeiro, 139.252 em fevereiro e 78.985 em março Solicitações da polícia: apenas 4 em janeiro Ponto de vista sobre solicitações de DMCA Uma análise das reclamações de DMCA mostra uma ligeira queda, sugerindo variações sazonais na distribuição de conteúdo protegido por direitos autorais. A maioria dessas reclamações está relacionada a infrações de compartilhamento de arquivos via torrent. Alertas de atividades maliciosas Os alertas de atividades maliciosas constituem a maioria das solicitações, indicando um aumento nos ataques cibernéticos relatados em fevereiro de 2024. Esses alertas de atividade mencionados nos relatórios de transparência podem incluir casos em que os hackers usam serviços de VPN como o CyberGhost para mascarar sua identidade durante ataques cibernéticos. Esses alertas geralmente são emitidos por organizações ou indivíduos que detectam atividades suspeitas de endereços IP associados ao serviço de VPN. Interação com autoridades policiais O relatório observa um volume muito baixo de solicitações de aplicação da lei, destacando a política rigorosa de não retenção de registros do CyberGhost, que limita a retenção de dados.

Números do primeiro trimestre do CyberGhost Bug bounty

Criado há um ano, o programa Bug bounty da CyberGhost levou a inúmeras colaborações com pesquisadores de segurança cibernética de todo o mundo. Eles podem relatar vulnerabilidades legalmente. Durante o primeiro trimestre de 2024, a empresa com o pequeno fantasma recebeu 81 envios, 43 dos quais eram exclusivos. No total, 9 dos envios exclusivos recebidos eram válidos. Os 34 problemas restantes relatados eram falsos positivos, informativos ou inválidos.

A resposta do CyberGhost a essas solicitações

O CyberGhost é uma VPN sem registros. Esse serviço tem o firme compromisso de proteger a confidencialidade de seus usuários por meio do uso de servidores que operam exclusivamente em RAM. Essa tecnologia garante que todos os dados sejam apagados regularmente, tornando extremamente difícil monitorar ou fazer backup das atividades on-line. Read the full article

0 notes

Text

como arrumar o popcorn time com vpn

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

como arrumar o popcorn time com vpn

Configurações do Popcorn Time com VPN

O Popcorn Time é uma plataforma popular para assistir filmes e programas de TV gratuitamente, mas é importante considerar a proteção de sua privacidade ao usar este serviço. Uma maneira eficaz de aumentar a segurança e anonimato ao usar o Popcorn Time é configurar uma VPN (Rede Privada Virtual).

Uma VPN criptografa sua conexão com a internet, o que significa que suas atividades on-line, incluindo o uso do Popcorn Time, serão protegidas de hackers, provedores de serviços de internet e outros terceiros. Além disso, uma VPN permite acessar conteúdo que pode estar indisponível em sua região, aumentando assim suas opções de entretenimento.

Para configurar o Popcorn Time com uma VPN, você primeiro precisa escolher um provedor de VPN confiável. Depois de se inscrever em um serviço de VPN, baixe e instale o aplicativo em seu dispositivo. Em seguida, inicie o aplicativo e conecte-se a um servidor VPN de sua escolha. Uma vez que a conexão esteja estabelecida, abra o Popcorn Time e desfrute de seus filmes e programas de TV favoritos com segurança e anonimato aprimorados.

É crucial lembrar que o uso de serviços de streaming de conteúdo protegido por direitos autorais sem permissão é ilegal em muitos países. Portanto, ao usar o Popcorn Time com uma VPN, certifique-se de não violar as leis de direitos autorais de sua jurisdição. Ao seguir essas orientações e configurar corretamente sua VPN, você pode desfrutar de uma experiência mais segura e privada ao assistir ao Popcorn Time.

Melhores VPNs para usar com Popcorn Time

As melhores VPNs para usar com o Popcorn Time são aquelas que oferecem segurança, privacidade e velocidade de conexão. O uso de uma VPN com o Popcorn Time é essencial, pois ajuda a proteger sua identidade e garantir que você possa transmitir filmes e programas de TV de forma segura e anônima.

Existem várias opções de VPNs no mercado que são ideais para uso com o Popcorn Time. Alguns dos principais fatores a serem considerados ao escolher uma VPN para usar com o Popcorn Time incluem políticas de registro zero, velocidade de conexão rápida, criptografia forte e servidores em várias localizações.

Alguns dos provedores de VPN mais populares para usar com o Popcorn Time incluem ExpressVPN, NordVPN, CyberGhost e Surfshark. Esses provedores têm sido consistentemente elogiados por sua segurança sólida, velocidades de conexão rápidas e facilidade de uso.

Ao usar uma VPN com o Popcorn Time, lembre-se sempre de verificar se a VPN escolhida permite o compartilhamento de arquivos P2P, já que o Popcorn Time funciona por meio desse tipo de compartilhamento. Além disso, certifique-se de que a VPN escolhida não mantém registros de suas atividades online, garantindo assim sua privacidade.

Em resumo, as VPNs são essenciais para garantir uma experiência segura e anônima ao usar o Popcorn Time. Escolha uma VPN confiável, configure-a corretamente e aproveite seus filmes e programas de TV favoritos com tranquilidade.

Segurança ao assistir Popcorn Time com VPN

Ao assistir conteúdo no Popcorn Time, é essencial priorizar a segurança e privacidade dos dados pessoais. Uma forma eficaz de proteger-se é utilizando uma Rede Virtual Privada (VPN, do inglês Virtual Private Network) durante a transmissão de filmes e séries.

Quando se usa o Popcorn Time sem uma VPN, o endereço IP do usuário pode ficar exposto, o que torna mais fácil para terceiros rastrearem sua atividade online. Com uma VPN, a conexão é criptografada e o endereço IP real do usuário é mascarado, garantindo anonimato e privacidade.

Além disso, ao acessar plataformas de streaming através de fontes não oficiais, como é o caso do Popcorn Time, há o risco de baixar conteúdo protegido por direitos autorais sem permissão. Com o uso da VPN, a conexão segura ajuda a evitar possíveis violações de direitos autorais e protege o usuário de possíveis repercussões legais.

No entanto, é importante escolher uma VPN confiável e respeitável, que não comprometa a velocidade da conexão ou armazene registros das atividades online. Deve-se também considerar a localização dos servidores da VPN, a política de privacidade da empresa e a facilidade de uso da plataforma.

Em resumo, ao utilizar o Popcorn Time com uma VPN, é possível desfrutar de todo o conteúdo disponível de forma segura, protegendo a privacidade e evitando possíveis problemas legais. Investir na segurança da sua conexão é fundamental para uma experiência de streaming tranquila e sem preocupações.

Como proteger sua privacidade no Popcorn Time

Para muitos amantes de filmes e séries, o Popcorn Time se tornou uma opção popular para assistir conteúdos online de forma gratuita. No entanto, ao utilizar essa plataforma, é importante estar ciente dos riscos à privacidade que podem estar envolvidos. Aqui estão algumas dicas sobre como proteger sua privacidade ao usar o Popcorn Time.

Uma das maneiras mais eficazes de proteger sua privacidade ao usar o Popcorn Time é por meio de uma VPN. Uma VPN, ou Rede Virtual Privada, cria uma camada adicional de segurança ao criptografar sua conexão com a internet, tornando mais difícil para terceiros monitorarem suas atividades online, incluindo o que você está assistindo no Popcorn Time.

Além disso, é importante ficar atento aos sites e servidores de onde você está baixando ou transmitindo conteúdo. Opte por fontes confiáveis e evite clicar em links suspeitos que possam comprometer a segurança de seus dados.

Outra medida importante é manter seu software atualizado. Certifique-se de que tanto o Popcorn Time quanto seu sistema operacional estejam sempre com as últimas atualizações instaladas, pois isso ajuda a corrigir potenciais brechas de segurança que possam ser exploradas por invasores.

Ao seguir essas dicas e estar atento às melhores práticas de segurança cibernética, você pode desfrutar do Popcorn Time com mais segurança e tranquilidade, protegendo assim sua privacidade online. Lembre-se, é essencial priorizar a proteção dos seus dados pessoais em todas as suas atividades online.

Passos para garantir anonimato ao usar Popcorn Time

Popcorn Time é uma plataforma popular de streaming de conteúdo que oferece uma grande variedade de filmes, séries de TV e programas de entretenimento. No entanto, ao utilizar este serviço, é importante que os utilizadores protejam a sua privacidade e garantam o seu anonimato.

Existem várias medidas que podem ser tomadas para garantir o anonimato ao utilizar o Popcorn Time. A primeira e mais importante dica é o uso de uma VPN, ou Rede Privada Virtual. Uma VPN irá criptografar a sua ligação à Internet e ocultar o seu endereço IP, tornando muito mais difícil para terceiros rastrearem a sua atividade online.

Além disso, é importante ter um antivírus e um firewall ativos no seu dispositivo para proteger contra possíveis ameaças de malware e hackers. Certifique-se também de que o Popcorn Time está sempre atualizado para usufruir das últimas correções de segurança.

Evite partilhar informações pessoais enquanto estiver a utilizar o Popcorn Time, e tenha cuidado com links suspeitos ou conteúdos piratas que possam comprometer a sua segurança online.

Seguindo estes passos simples, os utilizadores podem desfrutar do vasto catálogo de conteúdo do Popcorn Time de forma segura e anónima. Lembre-se sempre de proteger a sua privacidade ao utilizar serviços de streaming online e estar consciente dos potenciais riscos associados à pirataria de conteúdo.

0 notes

Text

can i use qbittorrent without vpn

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

can i use qbittorrent without vpn

Segurança ao utilizar qBittorrent

Ao utilizar o qBittorrent, uma plataforma de compartilhamento de arquivos ponto a ponto, é essencial tomar precauções para garantir a segurança dos seus dados e proteger a sua privacidade. Seguir algumas práticas básicas pode ajudar a minimizar os riscos envolvidos no uso desse tipo de serviço.

Em primeiro lugar, é fundamental manter o seu software atualizado. Certifique-se de que está a utilizar a versão mais recente do qBittorrent, uma vez que as atualizações frequentes muitas vezes incluem correções de segurança importantes.

Além disso, recomenda-se utilizar uma VPN ao utilizar o qBittorrent. Uma rede privada virtual pode ajudar a criptografar a sua conexão com a internet e ocultar o seu endereço IP, tornando mais difícil para terceiros monitorarem as suas atividades online.

Evite fazer o download de torrents de fontes desconhecidas ou suspeitas. Opte por sites de confiança e verifique sempre os comentários e avaliações de outros usuários antes de baixar um arquivo.

Por fim, esteja ciente das leis de direitos autorais vigentes no seu país. O compartilhamento de conteúdo protegido por direitos autorais sem autorização pode resultar em consequências legais. Certifique-se de estar em conformidade com as legislações locais ao utilizar o qBittorrent.

Ao adotar essas medidas de segurança ao utilizar o qBittorrent, você estará protegendo a si mesmo e aos seus dados, desfrutando de uma experiência mais segura e tranquila ao compartilhar arquivos online.

Riscos de baixar torrents sem VPN

Quando se trata de baixar torrents, é importante estar ciente dos riscos envolvidos, principalmente se você não estiver usando uma rede privada virtual (VPN). Baixar torrents sem VPN pode expor você a uma série de perigos, que vão desde questões legais até ameaças à segurança cibernética.

Uma das principais preocupações ao baixar torrents sem VPN é a questão da privacidade. Sem uma VPN, seu endereço IP fica visível para todos na rede, o que significa que sua atividade de download de torrents pode ser rastreada por terceiros, incluindo seu provedor de serviços de internet e agências de aplicação da lei. Isso pode resultar em penalidades legais severas, como notificações de violação de direitos autorais e multas.

Além disso, baixar torrents sem VPN também o expõe a possíveis ameaças à segurança cibernética. Os arquivos de torrent podem conter malware, que pode infectar seu dispositivo e comprometer seus dados pessoais e financeiros. Sem uma VPN para criptografar sua conexão, você está mais vulnerável a ataques de hackers e tentativas de phishing.

Portanto, para garantir sua privacidade e segurança ao baixar torrents, é altamente recomendável usar uma VPN. Uma VPN criptografa sua conexão com a internet e mascara seu endereço IP, mantendo suas atividades on-line anônimas e protegidas. Ao investir em uma VPN confiável, você pode desfrutar da conveniência de baixar torrents com tranquilidade, sabendo que sua privacidade e segurança estão em boas mãos.

Alternativas para proteger a privacidade ao usar qBittorrent

Ao usar qBittorrent, uma das principais preocupações dos usuários é a proteção da sua privacidade. Felizmente, existem várias alternativas que podem ser adotadas para garantir um maior nível de segurança ao utilizar esse cliente de torrent.

Uma das opções mais eficazes é a utilização de uma VPN (Virtual Private Network). Essa ferramenta permite ocultar o endereço IP do usuário, dificultando a identificação e rastreamento das atividades online. Dessa forma, torna-se muito mais difícil para terceiros monitorarem o tráfego de dados e identificarem as atividades realizadas no qBittorrent.

Outra alternativa importante é a configuração correta do cliente de torrent. É fundamental ajustar as opções de anonimato e privacidade disponíveis no qBittorrent, como a encriptação do tráfego de dados, a limitação da largura de banda utilizada e a desativação do compartilhamento de arquivos (seeding) após o download ser concluído.

Além disso, é essencial estar atento às fontes e aos arquivos que estão sendo baixados. Optar por sites e trackers confiáveis e evitar conteúdos suspeitos pode reduzir significativamente os riscos de segurança ao utilizar o qBittorrent.

Em resumo, a proteção da privacidade ao utilizar o qBittorrent é uma questão fundamental para os usuários que desejam manter-se seguros enquanto compartilham e baixam arquivos. Utilizando ferramentas como VPNs, configurando corretamente o cliente de torrent e sendo criterioso com as fontes de conteúdo, é possível desfrutar da experiência do qBittorrent de forma mais segura e protegida.

VPN e a segurança ao baixar arquivos via qBittorrent

Um dos principais pontos a considerar ao baixar arquivos via qBittorrent é a segurança, especialmente quando se trata da proteção da sua privacidade e dados pessoais. Nesse contexto, o uso de uma Rede Privada Virtual (VPN) pode desempenhar um papel crucial na garantia de uma experiência segura ao baixar arquivos por meio desse protocolo de compartilhamento de arquivos.

Uma VPN cria uma conexão criptografada entre o seu dispositivo e o servidor VPN, proporcionando anonimato e protegendo os seus dados de possíveis invasores. Ao se conectar a um servidor VPN antes de iniciar o download de arquivos via qBittorrent, você mascara o seu endereço IP real e impede que terceiros rastreiem suas atividades online.

Além disso, uma VPN também pode ajudar a contornar restrições geográficas impostas por certos provedores de Internet ou governos, permitindo um acesso mais livre e privado à internet.

No entanto, é essencial escolher uma VPN confiável e respeitável, que ofereça políticas claras de privacidade e não registre as suas atividades online. Opte por serviços que ofereçam altos níveis de segurança, como criptografia AES de 256 bits e políticas rigorosas de ausência de registros.

Ao combinar o uso de uma VPN com boas práticas de segurança cibernética, como manter seu software sempre atualizado e evitar clicar em links suspeitos, você pode desfrutar de uma experiência mais segura ao baixar arquivos via qBittorrent, mantendo a sua privacidade e dados protegidos contra possíveis ameaças online.

Como garantir anonimato durante downloads no qBittorrent

Ao baixar arquivos através do qBittorrent, muitos usuários buscam manter seu anonimato durante o processo, protegendo sua privacidade e evitando possíveis consequências legais. Para garantir maior segurança e privacidade, existem algumas medidas que podem ser tomadas.

A primeira dica é utilizar uma conexão VPN ao baixar arquivos torrent. Uma VPN encripta seus dados e esconde seu endereço IP real, dificultando que terceiros rastreiem suas atividades online. É importante escolher um provedor de VPN confiável e que não mantenha registros de atividades.

Além disso, é recomendável configurar corretamente as opções de privacidade no próprio qBittorrent. É possível ativar o protocolo de criptografia, que ajuda a impedir que seu provedor de internet monitore sua atividade de torrent. Também é aconselhável desativar a função de compartilhamento de arquivos após o download ser concluído.

Outra dica importante é verificar as configurações do firewall e do antivírus do seu computador, garantindo que não estejam bloqueando ou monitorando as atividades do qBittorrent. É fundamental manter todos os softwares atualizados para garantir a segurança durante o processo de download.

Seguindo essas dicas simples, é possível aumentar significativamente seu nível de anonimato durante os downloads no qBittorrent, protegendo assim sua privacidade e evitando possíveis riscos. Lembre-se sempre de respeitar as leis de direitos autorais e utilizar a tecnologia de forma responsável.

0 notes

Text

LGPD: impulso necessário para a segurança dos consumidores no varejo

Acesse em https://aredacao.com.br/noticias/197935/lgpd-impulso-necessario-para-a-seguranca-dos-consumidores-no-varejo

José Abrão

Goiânia – A crescente digitalização do varejo trouxe inúmeras vantagens para consumidores e empresas, permitindo uma experiência de compra mais eficiente e personalizada. No entanto, essa revolução tecnológica também trouxe consigo preocupações relacionadas à segurança e à privacidade dos dados dos clientes, dos colaboradores e das próprias empresas. É nesse contexto que a Lei Geral de Proteção de Dados (LGPD) desempenha um papel vital para o setor varejista.

A LGPD estabelece diretrizes rigorosas para a coleta, armazenamento e processamento de dados pessoais. No varejo, isso se traduz na necessidade de as empresas obterem consentimento claro dos consumidores para o uso de seus dados, bem como na obrigatoriedade de garantir a segurança dessas informações. Uma das principais implicações da LGPD para o varejo é a ênfase na transparência. As empresas são agora obrigadas a informar de maneira clara e acessível como os dados dos clientes serão usados. Isso não apenas reforça a confiança dos consumidores, mas também permite que eles tenham mais controle sobre suas informações pessoais.

A importância da LGPD para o setor varejista é evidente na crescente conscientização dos consumidores sobre a proteção de dados. É o que explica Thaís Taveira, advogada especializada no assunto. “O consumidor está cada vez mais consciente, e aqueles que compram on-line querem ter a privacidade e segurança dos seus dados garantidos. Vender um produto na internet demanda um relacionamento com o cliente e implica na captação de muitos dados, como onde mora, idade, sexo, tendências de consumo”, pontua. Aqueles que têm uma loja on-line, independente do nicho, precisam se adequar a essas regras, garantindo a segurança dos dados de clientes e dos próprios colaboradores.

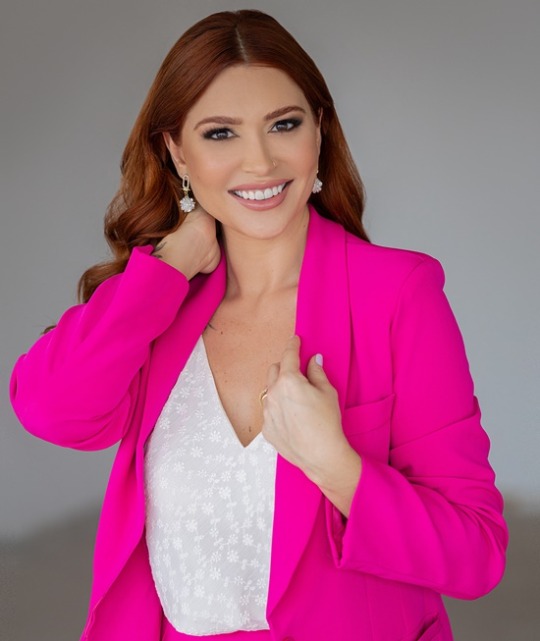

Advogada Thaís Taveira (Foto: divulgação)

“Empresas de pequeno porte têm um processo de adequação mais simples, mas também precisarão fazer adequações. O que não se pode fazer é ignorar a existência dessa lei e deixar de tomar as medidas que ela impõe”, completa Thaís. A não adequação pode custar caro ao empresário: multas, invasões de hackers e bloqueio do banco de dados são alguns exemplos do que pode acontecer. “Mas, na minha visão, o dano reputacional advindo de um vazamento de dado é a pior das consequências, pois uma vez que a imagem da empresa é abalada, especialmente na era do cancelamento digital em que vivemos, a empresa corre o risco de perder a confiança do consumidor”, arremata a advogada.

Por isso é tão importante que comerciantes e lojistas se resguardem: o prazo para a adequação terminou em agosto de 2023, mas a adaptação é sempre constante. A LGPD incentiva o aprimoramento das práticas de segurança de dados no varejo. As empresas estão investindo em tecnologias e processos que protegem os dados do cliente contra ameaças cibernéticas, reduzindo assim o risco de violações de dados. Leia mais LGPD: empresas precisam se adequar à proteção de dados para evitar sanções

Na prática

Quem se mantém atualizado colhe os resultados. É o que garante Aníbal Bento, diretor administrativo do Fujioka. “Nós já estávamos trabalhando desde o início, fazendo todo o trabalho de limpeza, de cuidado, não solicitando os dados que não eram necessários e contratamos uma consultoria para nos orientar na parte técnica e também na parte jurídica. No mundo atual não tem como trabalhar sem dados, mas queríamos desde o princípio não ir de encontro com a lei. A ideia é estar sempre melhorando”, explica.

Com quase 60 anos de história, a empresa onde Aníbal Bento trabalha já lidava com dados sensíveis desde antes da LGPD e bem antes da revolução digital. “Nós lidamos com fotografia, já tínhamos cuidado há muitos anos, porque lidamos com a imagem das pessoas. Depois de um tempo, aquilo era eliminado para que não tenha a possibilidade de ter um vazamento”, ressalta o gestor.

Aníbal Bento, diretor administrativo do Fujioka (Foto: divulgação)

Além de reforçar o sistema, foram tomadas medidas junto aos colaboradores e aos gestores para garantir a preservação das informações, como a criação de um comitê de segurança e o engajamento direto dos recursos humanos por meio de treinamentos, endomarketing e outras práticas. “Mesmo passado esse tempo todo, ainda estamos aprendendo. É uma mudança cultural, mas entendemos que já avançamos bastante”, completa Bento.

Desafio

“Para o empresário, essas novidades são sempre complicadas: ele já está preocupado tentando sobreviver e, então, tem que lidar com grandes mudanças”, conta Eberth Motta, presidente da CDL Jovem e responsável pelo e-commerce da Óticas Brasil, empresa familiar com 60 anos de trajetória. “Aqui somos uma empresa um pouco maior, já tínhamos uma equipe de TI, então até que foi uma adaptação mais natural”, relata.

O gestor avalia que o setor varejista enfrenta desafios maiores na hora de se adequar devido à sensibilidade dos dados com que lida. “O e-commerce tem uma situação muito séria porque tem os dados completos de venda das pessoas. Se essa pessoa utilizou comigo um dado de pagamento, esse dado não pode ser compartilhado. Eu preciso sistematizar processos para garantir essa confidencialidade”, aponta Motta. Porém, ele avalia que uma vez que o responsável pela empresa é orientado, o caminho e as ferramentas para a adequação são mais simples do que aparentam. “Para o site, você precisa criar uma política de privacidade, e felizmente já existem diversos textos base, simples e objetivos disponíveis na internet, precisando apenas ser adaptado à realidade e ao negócio dele”.

Ele explica que, caso os pequenos e médios lojistas ainda estejam confusos com as mudanças, basta procurar a Câmara de Dirigentes Lojistas (CDL). “A CDL tem materiais que ensinam sobre LGPD, temos cursos na nossa Escola de Negócios para auxiliar esse micro e pequeno empreendedor que quer buscar essa atualização. Quem está nessa luta, porque já venceu o prazo em agosto de 2023, pode procurar a própria ANPD. Eles possuem materiais para isso”, orienta. A Autoridade Nacional de Proteção de Dados (ANPD) é a agência nacional estabelecida para fazer a fiscalização e aplicar sanções para quem descumprir a lei.

Motta, no entanto, critica que ainda falta informação. “Quando há grandes mudanças como essa, uma crítica que eu faço é que parece que sobra fiscalização e falta orientação. Seriam necessários mais espaços proporcionados pelo governo para auxiliar as pessoas a fazerem essas adequações, que são, de fato, muito importantes”, salienta.

Eberth Motta, presidente da CDL Jovem (Foto: divulgação)

Desrespeito

Mesmo com todas as regras postas, não é incomum que a LGPD seja descumprida de forma descarada por vendedores que fazem contato direto com o cliente por WhatsApp, e-mail ou telefone, principalmente nos setores de telefonia, farmácias e concessionárias de veículos, mesmo após a solicitação para que o contato seja interrompido.

Para além do lado técnico, também é preciso adequar pessoas. “Talvez esse seja um ponto de maior desafio para o varejo porque as empresas trabalham com muitos vendedores que têm metas e precisam vender. O pessoal fica receoso que essa adequação vai inviabilizar o contato com os clientes, mas não é assim, existem meios para fazer isso”, explica o advogado Rafael Maciel, especialista em direito digital.

“Isso gerou uma preocupação, principalmente no varejo, em relação ao envio de e-mails para os clientes, em ações direcionadas de marketing, etc. A adequação gera e fortalece uma relação de confiança com o cliente, que é o titular dos seus dados”, explica o advogado. Segundo ele, o descumprimento não é apenas contra a lei, o que pode gerar consequências para a empresa, mas também é contraprodutivo: ao insistir no telemarketing invasivo, o vendedor rompe com a confiança do cliente, o que gera antipatia pela empresa.

Para mudar isso, segundo ele, é um assunto de RH e não tecnológico. “É uma questão de conscientização. Uma rotina de aprendizagem e de gerar uma cultura para todos na empresa. Não adianta nada colocar um sistema todo robusto de proteção, mas que internamente você não tem boas práticas”.

Além disso, Maciel destaca que a adequação nunca acaba. “Você inicia um projeto de adequação e vai melhorando, porque amanhã a empresa vai ter outros funcionários que precisam ser treinados, depois muda de software e precisa mapear se ele te atende”, destaca. A única constante é a mudança e os lojistas que queiram se aprimorar no mercado digital e não sofrer punições precisam abraçar esta nova era junto aos seus vendedores.

1 note

·

View note

Text

Thoughts on EoD, Part 2

Gorrik is adorably fierce. I'm slightly concerned about him, though. Is it his pride that was injured? Is it the betrayal of Ankka (whom he did seem to like a lot)? Was he or was he not "tortured for information"? (I feel like that was a white lie on Gorrik's part to make himself seem braver, and I'm fairly certain that's the Commander's interpretation, too, or she'd also be fiercer. We saw what she did back in IBS....) Or is he just trying to show he won't be bullied around, that he's fiercer than that?

I mean, he's always been fierce. He fought off five cavaliers in S4 to protect Blish.

But it also might be that he's overreacting because Blish isn't around anymore to help him. He always protected Blish because Blish's weakness was that he was inside a golem, and Blish always protected Gorrik because Gorrik's weakness is the fact that he's on the autism spectrum and easily misunderstood. Gorrik now feels like he has to protect himself from that and prove he isn't going to let himself be pushed around.

I don't know. But I look forward to watching Gorrik's character develop further.

Anyway. I enjoyed looking through the Aetherblades' records, learning what they've been up to since S1. I was quite curious at how... distressed Mai Trin seemed to be after learning of Scarlet's death. We also had two new characters introduced: I forget their names already but I'm fairly sure one is an asura (the pilot, though his name doesn't sound super asuran) and the other is a Flame charr. He sounds vaguely charr-ish and the asura called him a "former slaver," so there's not much else I can think up.

I suspect this charr might be the person Gorrik, Marjory, and the Commander interrogate afterward? Not sure. It probably would have been mentioned if he was, he seemed fairly important. Also it's hilarious how clearly foreign the non-humans are. "Pointy hands"?? Really?? I swear the other races didn't get this reception in Elona. Wait 'till somebody sees a norn. I'm suddenly regretting playing this on a human character, I wonder how many insane dialogues I'm missing.

I was insanely intrigued by Ankka's last message: she won't be a rounding error. I think I like her as a character. She's well-developed. Can't wait to see how things go.

ALSO, can we please talk about how apparently our comm frequency is highly compromised given Canthan tech?? I've already done some thoughts and compiled a comprehensive reference to almost all the times the comm is referred to (aka a wiki page that I can't publish because my account is locked) and it clearly operates similarly to a radio frequency, with channels and etc. Other comm systems exist throughout Tyria and Elona, but they usually work off of radio towers and access to Taimi's network is strictly limited.

But I don't put it beyond Canthan tech to have developed comms along the same lines as Taimi (she used Rata Novan ley-line information/tech, but since it's leylines I'm perfectly willing to believe anyone could use the leylines). Taimi insists on calling Detective Rama a hacker, though. I'm not surprised, I'd take it personally too.

Taimi put a lot of work into her comms. I think that's the canon explanation of our mini-maps and how she and Gorrik can just. "mark it on your map" without even being there. Also the comm can pick up and transmit physical samples? And Blish was considering using it as a receiver for his Kralk tracker??

Like, Taimi, this is some insanely accomplished stuff. To come to a continent where it's so easily 'hacked' that Rama blows her off like that - just ouch. No wonder she takes pride in being a dragon expert, they've already stolen her comms!

Now, I would like to point out to Taimi that she's talking to a guy in the Ministry of Security. It's his job to hack stuff. It's easy for him, but don't worry, Taimi, it's probably unthinkable for most people.

Also, can I say Akane behaves... like an RL teenager? Commander is not impressed with her at all. She hasn't had to deal with these people since she killed Zhaitan and became famous.

Ah. Oh yes, "Mother." Soo-Won. I am begging you PLEASE expound on what you mean by "balance"? If your affinity is for water how could you have created beings with affinity for the other elements?

THIS DOES SOLIDIFY MY THEORY, HOWEVER - that all the Elder Dragons are associated with an element. All of them. Even Zhaitan. Even Primordus. (I'll make that a separate post.) But so far, newly-revealed canon magic lore seems to line up with my magic theory pretty nicely. Amazing!

And what WAS that? I understand Aurene and Soo-Won may have been speaking through the Mists before now, but what was THAT we were just drawn into? Off the top of my head, given all the bubbles and the weird surroundings, I'm going to say it's a mindscape of Soo-Won's, like we saw with Mordremoth, or else it's a vision, like the time Aurene drew us into seeing through her eyes to scout out Rata Primus. Of course, Aurene's given us a bazillion different sorts of visions, no two the same, so this could just be a new type. So, since Soo-Won is Aurene's great-grandmother, perhaps she has the same power to give people visions? Or at least to give Aurene visions, and Aurene can in turn share the visions with us.

I'm still stuck on how Soo-Won could have created beings aligned to the other elements when she's not? ??

To be fair I haven't done a single thing after that instance so I may be missing something.

Oooh, also, the constant references to the "Zhaitan Disaster." This is brilliant, since it gives precedence for me referring to the Mordremoth Disaster. I was already doing that but this way there's a sort of harmony there.

#soo-won#detective rama#zhaitan disaster#joon#aurene#akane#gorrik#marjory#caithe#taimi#ankka#blish#mai trin#gw2#eod

4 notes

·

View notes

Text

binbin & bangbang’s 18/4 livestream: a summary 3/3

second segment: quickfire questions!!

first impressions of each other

the first people they met was each other!!! they sat with huang shuhao :’)

they got shookt when they got their room assignments after

who likes to eat snacks the most?

pointing at each other

stupid boy dropping his mic pt. 034 BIN STOP DROPPING IT

what do you buy to eat from the convenience store?

LEMON TEA!! bangbang was the one who got bin addicted to lemon tea

recently they found another lemon tea that’s better than vita

rip bin’s fansite miss vitalemontea

bangbang: HE EATS SO MUCH

bin: I DO I EAT SO MUCH

apparently binnie gets ramen, rice balls, more ramen, fries, more ramen and pudding then finishes them all in one night

bangbang: but he doESNT GET FAT (angry!!)

bin: yeah after i realised that i wouldn’t get fat no matter what i ate i started just eating everything

bangbang: I HOPE YOU GET FAT WHEN YOU’RE 40

bin: pls calm down asjhlkdj

bangbang: wait omg what if there’s a pill that lets you eat without getting fat,,,,

interviewer: uh moving on

who sleeps later? who takes care of their body better?

bangbang: we sleep at the same time but jeffrey sleeps the earliest and he takes care of his body the best

bin: oh right bb has ur body clock adjusted back?

bb: what body clock lol

apparently they sleep really late and wake up really early to the point where they look at the clock and think 3am is still pretty early

there was also once when they slept at 630 and had to get up at 7 :(

whose rooms did you visit the most?

bin: we didn’t really go to other people’s rooms, they came to ours,,, yeah, our room was the most popular - there were times when there were 10+ people hanging out in our room

interviewer: why?

bin: because we have a lot of food lol

bangbang: also because we’re very,,,,,, kind :)

bin: :)))

bb: :))))))

interviewer: can you expose something about each other?

bin: bursts out laughing

bin: BANGBANG SHOWERS FOR A REALLY LONG TIME

bb: YOU TOO

interviewer: okay but were there any awkward incidents?

bin: bangbang dances really funnily and cutely and he always comes back to dance for us

bangbang: nO I DON’T

bin: he doES do it, do the cute version of ei ei that you did

bangbang: what cuTE VERSION NO :(

interviewer: okay so do you guys compete at games?

bin: snorts

literally the cutest snort i’ve ever heard in my life bye

bin: coME ON TELL THEM

bb (mumbling): okay i thought i was really good at this game and ruibin didn’t believe me so i challenged him but somehow every time i challenged him he won :(

binnie: i’d be sitting there after practice when i’d get a text from him saying, “hey trash, come challenge me-”

bb: i didnt say trash-

binnie: - and i said, i really don’t want to make you lose, but then he said it was because i didn’t want to lose to him that i didn’t want to play,,, so i played with him

bin: and every time i was close to winning he’d scream at his phone, “NO!!” so i’d let him win for a bit before i killed him in three seconds

bb: NO i thought i was better so i kept challenging him and i got angry when i lost but in the end i realised he was right,,,,

bin: he got angry at me too!! he refused to speak to me after he lost, he said he’d never play with me again

bb: wait ur making me sound like a kid

bin: ye u r lol

what’s your most used meme?

bin: uncle li junyi’s crossed arms pose!!

bb: bu fan’s half beast!!

bin: dong yanlei’s “your lei-zi has appeared!”!

bb: deng langyi’s sad face!

what are your future plans?

bangbang: we’re gonna go to shanghai tgt! we’re gonna stay tgt to carry out some activities

binnie: i’m also acting in an upcoming show! i want to become a well-rounded artist

bin: also lol in the dorm bangbang made me act with him

#ExposeBangBangPart????

if you guys act tgt in a show, what kind of show would u want?

bangbang: us as villians!!!!

bin: (sighs)

bangbang: who go around stealing monuments!!

bin: wait but what about spies!!! and there’d be a hacker and we’d have a swimming scene

bangbang: i’d want to have a hacker -

bin: and i’d be the one who gets to save the female lead, really handsome -

bangbang: i’d be the one who climbs the wall -

bin: - and i’d go down a zip line -

i swear they’re 8???

interviewer: uh yall have great imagination

final words??

bangbang: thank u 2 those who have liked me, thank u for ur support and love

binnie spinning his fingers in a circle asmdhdlaksj let bangbang live pls

bb: NO it’s bc i have a lot of things to say

bin: no he’s like a pinball his mind is just running everywhere

but also binnie: thank u bangbang for being by my side and for making this interview so fun, it still feels like we’re on the show and bangbang and i were just conversing! i don’t feel like a celeb; i feel like i’m still a normal person, but i have a lot of people supporting my dream. thank you to all those who voted for me so that i had more chances to stand on stage. the only reason why i’m here now is bc of u and ur votes and support; it was only through ur support that we could stay in idol producer for so long. i hope that everyone can still trust in us and believe in us - we’re still growing and we hope that everyone can grow with us and accompany us to walk even further on this road.

i love the most rambly and sincere boy in the universe bye :--(

interviewer: can you sing in cantonese?

both: yah but i need lyrics

DUET !!!

i love binbin singing so much i love himi lvoe him i love him ilvoe him

bin tried stuffing his phone in his pocket but he deadass didnt have a pocket why is he like this

im literally so sorry i know i said summary but this basically became a transcription of whatever they said wheezes

UPDATE RUIBIN’S TRENDING AGAIN :’)

#zheng ruibin#ruibin#idol producer#郑锐彬#my prince#huayi brothers#偶像练习生#vivi translates#hu zhibang#zhibang#binbin bangbang#THAT'S THE FINAL ONE :')

73 notes

·

View notes

Text

Was talking about this with someone in asks just now, but spreading the Danny love....

I’m a big fan of blending sci-fi and fantasy tropes, or even just taking a sci-fi approach to fantasy elements, so Danny being a hacker isn’t just one of the few specific things we know about his character, its also fascinating to me in its potential to be combined with the supernatural. Like, his proximity to the pack and his even-mannered temperament and willingness to stay out of the thick of things even when he knew what was going on made him a natural fit for a lot of Emissary/Druid Danny headcanons, but combine that with a hacker mindset and skillset? So many possibilities.

Look at how even when he wasn’t in the know, he found and researched the telluric currents aka ley lines Julia was using to power her magic, purely by utilizing the scientific method. What else would that kind of intellect and perspective do with a more thorough understanding of the supernatural?

Like imagine Danny being trained as a druid by Deaton or someone else, but then taking what he learned and running with it, innovating. Not just understanding that mountain ash forms a protective barrier, but wanting to know WHY it works that way. If its the power of belief that fuels the magic there, the conviction that this is one of the rules of the supernatural world and it works because all parties involved believe, KNOW it will work.....can those same principles be applied in other ways? Could he write programs that take the rules of the supernatural world, the belief of those who know those rules and that they work, and do with the push of a button what Marin and Alan do by throwing a ring of mountain ash in the air?

Imagine Hacker Druid Danny redefining magic for the digital age. Runecasting as coding. Writing spells as software. Scrying for threats via search engines or writing magical algorithms that seek out other young supernatural beings in need of help. And the flip side, writing anti-virus software that uses the magic of belief, of symbology, to protect supernatural beings not just from viruses and malware, but from discovery, supernaturally diverting online attention from them. Sending hunters who use social media to search for clues to where supernatural beings might be present or congregating on a wild goose chase of binary code that endlessly redirects them away from any social media posts or news stories that might actually alert them that a member of the pack goes to UC Davis or MIT.

Beacon Hills produced the first True Alpha in generations, a powerful banshee, was home to a 900 year old kitsune and her daughter, was the territory of the Hale pack, one of the most renowned werewolf packs. It drew supernatural beings like hellhounds and werecoyotes to it, was a focal point for so much supernatural energy it was where Julia chose to empower herself before facing the Alpha pack and the Dread Doctors conducted most of their experiments.

What better place to also produce someone capable of rewriting the rules of the supernatural for the modern age? Creating an entirely new school of magical thought and application. Imagine Hacker Druid Danny who just started digging into what was going on with his best friend and some other lacrosse teammates because he wanted to be informed, to know what was going on, to better protect himself because information is power....

And ultimately taking that information, that power, and becoming the reason the supernatural is able to remain hidden even in an era where facial-recognition software threatens to pick out the flare of shapeshifter eyes any time a werewolf gets caught running a red light. Or the originator of healing spells or rituals that future druids turn to when trying to cure someone a darach poisoned with mistletoe or wolfsbane, the way Deaton and other Emissaries turned to the nine sacred herbs some long ago druid discovered could be used to treat a variety of supernatural injuries.

So many possibilities!

16 notes

·

View notes

Text

Lorcan Verdigris

Full name: Lorcan [middle name redacted] Baker Verdigris

Age: 26

Gender: Male (cis)

Pronouns: He/him

Alignment: Doing his best

Sexuality: Demisexual homoromantic. Identifies as gay and ace.

Species: Human/?

Race/Ethnicity: White (Irish and ?)

Nationality: American

Hair: Black but graying already. Goddamn time magic. Usually combed back.

Eyes: Brown with glimmers of color, square-framed glasses.

Other: Likes eyeliner, stud earrings, clean-shaven.

Fashion: When alone, jeans and T-shirts. Lorcan goes through clothes quickly so doesn’t bother wearing anything nice. When he’s talking to clients, tries to look more professional; wears button-ups (often with waistcoats) and clean jeans.

Signature items: A large analog wristwatch he never takes off.

Body mods: Time-magic tattoo under his watch, childhood implants for congenital eye defect.

Magic?: Yes

Magic: Time wizard, ex-necromancer

Craft: Distressing

Occupation: Sells art/magic on Etsy

Profile: Lorcan Verdigris is not a necromancer. Anymore.

Lorcan's craft is distressing, the art of making objects appear older through varnish, dye, and the artful application of sandpaper. Naturally, this makes him a ~time wizard~, with the ability to magically advance an object's age. Time magic is volatile--side effects of Lorcan's craft include an uncontrollable aura of decay that "leaks" even when he's not actively crafting. (Also, mild radioactivity. It's not a problem. Really.) His apartment is technically much older than the building it is part of, and the spider colony that lives near the radiator appears to be experiencing accelerated evolution. There's also the slight risk he will accidentally bestow an object with sentience and a piece of his soul once it hits 100 years old. So now Lorcan has nearly two dozen furniture-children. It's been an adjustment.

Lorcan is not a particular fan of people. There’s a number of possible explanations for this, from middle child syndrome to his particularly worrisome teen necromancy phase, but the long and short is that Lorcan would rather just stay in his apartment, please and thank you. Unfortunately magic doesn’t usually give him a choice. Scathing and snarky except when he needs to be nice to a customer, he’s not going to be winning any popularity contests anytime soon.

Fam(ily): Third-oldest of four children, has a mom, dad, and an aunt-we-don't-talk-about (all magic). Two dozen children who are also furniture, appliances, or lamps. Lots of lamps.

Fam(iliar): His oldest child, a sentient lava lamp named Vulcan (Vulk for short). Vulk is sensitive to fluctuations in local magical radiation and can “plug into” nearby ley lines for a power boost.

Fun facts:

Weird DNA that lets him see gamma rays.

Such an angsty teen-hood.

Necromancers drink grape juice and roll around on Heelys for Magic Reasons. Please take these edgelords seriously.

Mom and Dad were actually pretty chill with the necromancy. It’s hard to be a rebel with an understanding family. It’s hard, and everyone understands.

Owns a magic talking sword spoken of in prophecy. The sword hates the fact that its chosen bearer is Lorcan, is never around when it would be useful, and in general is just a fucking inconvenience.

Still knows how to use a ouija board, uses it to "hack" wifi passwords. Unfortunately, the hacker spirits only take Bitcoin.

Doesn’t know he’s demisexual yet. Also does not know he very much has A Thing for supervillains.

Majored in archaeology.

Tried to make money and friends during his Wild College Rebellion by magically aging beer in his dorm room. Experience generally turned him off from beer, rebellion, friends.

The colony of spiders in his apartment may be plotting to kill him.

Has faked at least one dinosaur and ruined science for everyone.

Hates technology. It gives him headaches. Plus he’s seen Terminator, he is not going to be responsible for robots evolving into Skynet.

#lore post#original character#urban fantasy#dark arts and crafts#lorcan#vulcan#lorcan's family#time magic

0 notes

Text

New OC :3 Her name is Artemis and her decker (hacker) name is Timberwolf as the text says. She is from/lives in Mertalline, the same city Lei is from/ lives in. She has a very black/white/silver (+grey) /blue palette and her fave colour is that bright blue you see! Personality-wise she is supposed to be cheeky and somewhat flirtatious (to certain people), quite self-confident and self-assured. She uses a laser bow (?) in battle and has a loyal battle hound (robotic wolf) with her which she has named "Orion". She really likes dogs (and wolves) because of how loyal they are :)

She likes to joke around and have as much fun as possible since life otherwise would suck! She has an older sister named Athena who is a runner (codename = Coyote), who is Artemis' first "hero". Artemis has a bit of a hero complex, believing in justice (or wanting to) and perhaps she wouldn't mind being someone's hero as well :3 She looked up to a decker named Tiger who was around the same age as her but unfortunately to her knowledge, Tiger was KIA around 8 years ago...

So yeah I'll be playing her in the next Mertalline campaign which may be a while from now.... (there are other cyberpunk COC campaigns lined up + my group has a DND campaign next) but I've been thinking about her for a while already ever since I learned I can play beastmaster in cyberpunk by playing a decker with bots. So here she is, my cyberpunk beastmaster XD I really like her design a lot -- I think she's super pretty 🥺🥺🥺

I have obtained permission from the DM that Lei and Vail's kids (those designs I made) can be canon if they live in the next Mertalline campaign which is probably the one I'll play her in. Like uhm what a minute 👁👄👁 WDYM they can be canon "if they live" like what is going to happen in Mertalline 👁👄👁 (apparently something super bad HUH) Anyways please pray for us that we play as well or better in this campaign as the last campaign I really want my babygirl Lei and her man to live 😭😭😭

Funny thing though I'm writing a prelude to Artemis' backstory and Lei appears and she might be Artemis' main doc LMAO like me not wanting my OC to die but also putting her into the plot kinda like haha oops :'D (Remember when Elise became plot relevant... yeah... Imagine if they have to save Lei the way Lei had to save Elise... wouldn't that sure be something... :') )

If she kinda resembles Nova it's cuz yes she is supposed to be "cyberpunk Nova" which means she shares similar features as Nova but I inverted some things! After all, fantasy and cyberpunk feel like polar opposites XD. The main design features is hair/eye colour -- Nova has white, Artemis has black. Nova's eyes are golden so Artemis has icy silver eyes :3 Also I totally stole Nova's Arknights outfit to kinda reuse partially for her XD work smart not hard~ They're also wolf girls in a way cuz I love wolves too much to give those up and of course the whole beastmaster aspect is a thing -- both of them having male wolf companions. They also both wield bows because I love archers. I just love them.

Another non important is that I want her to be charming and persuasive (and invest in those skills) because my former best boi (he's #2 now guess who took his place XD) Flash has been revealed to be a little suspicious. I want to know more about him and romance him using Artemis XD But it might not be possible if Flash is a corpo mole or someone more powerful/sinister 😔 I SURE CAN TRY THOUGH - THIS IS WHAT MY DM SAID TOO!

#oc#my oc#oc art#my art#original character#artemis#timberwolf#cyberpunk oc#cyberpunk coc#oc design#original character design#sketch#character design#cyberpunk character#oc lore#sorry i talk about my ocs too much#oc lore dump

5 notes

·

View notes

Text

O que é confidencialidade de dados?

A confidencialidade dos dados não é apenas uma preocupação comercial, mas também pessoal, uma vez que muitas dessas informações pertencem à esfera privada. Portanto, é muito importante saber o que é a confidencialidade dos dados e por que ela é essencial. À medida que os dados se tornam cada vez mais digitalizados, é muito mais fácil compartilhar informações on-line. Entretanto, embora isso nos permita conectá-lo ao mundo e economizar tempo, a coleta e a posse de dados on-line podem expô-lo a hackers, phishing e roubo de identidade. Descubra tudo o que você precisa saber sobre privacidade de dados e as medidas que você pode tomar para se proteger on-line.

O que é confidencialidade de dados?

A confidencialidade dos dados envolve a proteção de informações privadas fornecidas a agentes públicos e privados em diferentes contextos. Em geral, refere-se à capacidade de um indivíduo de determinar por si mesmo se, como e em que medida ele comunica ou compartilha suas informações confidenciais com outras pessoas. Esses dados pessoais podem incluir, entre outros, seu nome, informações financeiras, informações médicas, local de trabalho, detalhes de contato, atividades on-line ou comportamento na vida real. Com o aumento do uso da Internet, a confidencialidade dos dados tornou-se um tanto complicada. Na maioria das vezes, aplicativos on-line, plataformas de mídia social e sites coletam e armazenam seus dados para aprimorar a experiência do usuário e oferecer um serviço melhor. No entanto, isso expõe você de uma forma mais pessoal. Alguns aplicativos não usam medidas de segurança cibernética suficientes para proteger seus dados, o que significa que praticamente qualquer pessoa pode roubá-los. Outros ainda compartilham abertamente seus dados com terceiros para fins de marketing ou outros. Na maioria das vezes, eles ganham dinheiro vendendo suas informações sem o seu consentimento.

O que acontece quando há uma violação de dados?

As violações de dados afetam tanto indivíduos quanto organizações. As pessoas afetadas por esse tipo de roubo geralmente precisam alterar suas senhas com frequência, congelar seus cartões bancários e monitorar ativamente sua identidade. As empresas que não adotaram medidas para proteger seus dados podem ser responsabilizadas pelas vítimas após uma violação de dados, independentemente dos esforços que fizeram para protegê-los em primeiro lugar. Elas também serão obrigadas a informar as vítimas sobre as informações roubadas. As violações de dados também podem custar caro. De acordo com um relatório publicado pela IBM, o custo médio de uma violação é de mais de US$ 4 milhões. Além disso, o custo de uma reputação prejudicada é um problema com o qual muitas empresas têm de lidar durante anos. Algumas nunca se recuperam. Para os indivíduos, o roubo de identidade é um problema real. As informações reveladas por um vazamento de dados variam de números de previdência social a detalhes bancários. Ter esses detalhes permite que os criminosos cometam todos os tipos de fraude em seu nome. Se você for vítima de roubo de identidade, poderá ser processado e pode ser muito difícil e demorado recuperar o que foi perdido.

Qual é a diferença entre confidencialidade e segurança de dados?

Embora sejam frequentemente usados de forma intercambiável, a confidencialidade e a segurança dos dados são duas abordagens muito distintas. Muitas organizações acham que a proteção de informações privadas contra terceiros mal-intencionados está de acordo com as regras de confidencialidade de dados. Esse não é necessariamente o caso. - Confidencialidade dos dados: governança da maneira pela qual os dados são usados, coletados e compartilhados pelo proprietário com partes externas. - Segurança de dados: proteção de dados contra todas as ameaças externas e internas.

Há alguma lei sobre confidencialidade de dados?

No Brasil, a lei para a proteção de dados pessoais é a Lei Geral de Proteção de Dados (LGPD), que foi aprovada em agosto de 2018 e entrou em vigor em setembro de 2020. A LGPD é inspirada no Regulamento Geral de Proteção de Dados (GDPR) da União Europeia e tem como objetivo regulamentar o uso, a coleta, o armazenamento e o processamento de dados pessoais no Brasil. Veja a seguir alguns pontos-chave da LGPD: - Consentimento: A lei geralmente exige o consentimento livre, informado e específico do titular dos dados para o processamento de seus dados pessoais. - Finalidade: os dados pessoais só podem ser coletados para finalidades legítimas, específicas e explícitas, e não podem ser processados posteriormente de forma incompatível com essas finalidades. - Transparência: as organizações são obrigadas a fornecer informações claras e transparentes sobre como coletam, usam e processam dados pessoais. - Direitos dos indivíduos: o LGPD concede aos indivíduos uma série de direitos, incluindo o direito de acessar, corrigir, excluir e se opor ao processamento de seus próprios dados. - Responsabilidade: as organizações são responsáveis por proteger os dados pessoais que processam e devem implementar medidas de segurança adequadas para evitar violações de dados. - Transferências internacionais de dados: As transferências internacionais de dados pessoais são permitidas sob certas condições, especialmente se o país de destino oferecer um nível adequado de proteção de dados ou se forem implementadas salvaguardas apropriadas. - Penalidades: O LGPD prevê sanções em caso de não conformidade, incluindo multas de até 2% do faturamento anual da organização, até um limite de R$ 50 milhões.

Como podemos garantir que seus dados permaneçam privados?

Não se trata de saber se seus dados serão coletados, mas quando e como. Aqui estão algumas dicas para você começar: - Proteja todas as suas contas on-line usando senhas fortes ou usando um gerenciador de senhas; o NordPass é um dos mais recomendados no momento. - Proteja sua navegação desativando a publicidade baseada em interesses, principalmente do Google, Facebook, Apple e X (antigo Twitter). Você pode usar um bloqueador de anúncios. - Use software antivírus (não podemos enfatizar isso o suficiente!) - Use uma VPN para proteger seus dados e evitar o rastreamento e a vigilância on-line. - Fique atento a links com anexos em suas mensagens e e-mails. Os hackers são famosos por criar golpes de phishing que se parecem com comunicações legítimas de empresas de serviços públicos, bancos ou outras entidades comerciais. - Verifique se o site em que está navegando é seguro olhando para a parte superior do navegador. O site é seguro se você vir um símbolo de cadeado ou "https" no link do URL. - Não compartilhe muitas informações nas mídias sociais. Verifique regularmente suas configurações de privacidade para ver quem está visualizando suas publicações. Seja extremamente cuidadoso ao publicar sua localização, cidade natal, endereço, aniversário ou outras informações pessoais.

Privacidade on-line: boa demais para ser verdade?

Cada vez mais publicamos nossos dados on-line, principalmente nas mídias sociais. Também compartilhamos grandes quantidades de dados pessoais com empresas, inclusive detalhes confidenciais, como nosso histórico médico e endereço. E confiamos em aplicativos e plataformas para cuidar de nossos dados, mas nem todos o fazem. Seja por criminosos cibernéticos que acessam sistemas para roubar seus dados ou por corretores de dados que compartilham seu perfil de publicidade com milhares de terceiros, sua privacidade é atacada todos os dias. Pense cuidadosamente sobre o que você compartilha, onde e com quem. É provável que haja aplicativos em seu telefone que você não usa e que continuam a roubar suas informações. Faça uma pequena faxina. Read the full article

0 notes

Text

Contabilidade em BH: saiba como contratar sem problemas!

Procurando Contabilidade em BH? Sendo uma contratação necessária para diversos tipos de empresa, independente do ramo de atuação, muitos aspirantes a empreendedores (as) possuem dúvida sobre como contratar um escritório de contabilidade que atenda todas as suas necessidades.

Mas o que considerar na hora de optar por escritórios de Contabilidade em BH? Será que experiência realmente conta na hora de procurar por escritórios de Contabilidade em BH? O mesmo vale para contabilidade em Venda Nova BH? Com estas dúvidas, reunimos um conteúdo para que sua escolha seja a mais assertiva possível.

Ao finalizar a leitura, você facilmente irá realizar a contratação de um escritório de Contabilidade em BH. Até porque compreenderá o que ponderar na hora da contratação. Vamos começar falando sobre o mercado de escritórios de Contabilidade em BH.

Escritórios de Contabilidade em BH: como anda o mercado de empresas em Minas Gerais?

O estado de Minas Gerais é um local que abriga muitas empresas e com certeza, existem muitos profissionais de Contabilidade em BH. Apenas em 2019, foi registrado a abertura de mais de 53 mil empresas.

O número por si só, é 15% maior do que os dados de 2018, onde cerca de 46 mil novos negócios foram registrados. Como existem empreendimentos de diversos portes, sabemos que boa parte do serviço de abertura de empresa foi feito por profissionais de escritórios de Contabilidade em BH.

Falando mais sobre esta cidade, têm-se dados de que o estado de Minas Gerais entrou no ano de 2020 com 751.450 empresas funcionando sem problemas. O segmento predominante é o de serviços, onde quase 364 mil estão ganhando dinheiro por meio disso. O comércio está em segundo lugar, com 309 mil empresas. Por fim, sabemos que Minas Gerais possui cerca de 79 mil indústrias.

Com tantos negócios nesta cidade, conseguiu entender que você precisa de uma Contabilidade em BH? Isso porque o sistema de abertura de empresas e demais demandas obrigatórias para quem possui um negócio pode ser facilmente acessado por estes profissionais.

Não estamos afirmando que você não possui conhecimento para cuidar das demandas contábeis de sua empresa, mas entenda que o tempo investido nisso poderia ser aproveitado na gestão para que o sucesso chegue o quanto antes. Com isso em mente, indicamos fortemente que independente do porte do negócio que você possui ou está pensando em inaugurar, opte por uma Contabilidade em BH.

Mas o que ponderar na hora de realizar a contratação de um escritório de Contabilidade em BH?

Experiência é importante

Se você chegou até esta página, com toda certeza está procurando por escritórios de Contabilidade em BH e principalmente, o que considerar na hora de contratar uma empresa como esta. E o principal fator que você deve saber quando for procurar por escritório de Contabilidade em BH é a experiência do time contábil.

Por mais que novas empresas ofereçam soluções que otimizem seu dia a dia, isso só será colocado em prática se o escritório de contabilidade BH possuir uma certa maturidade de mercado. Na verdade, a empresa contábil que você contratar não precisa estar aberta há mais de 10 ou 20 anos, mas o time de contabilidade precisa ter uma vivência para que todos os desafios sejam enfrentados.

Todos os dias, novas leis estão sendo implantadas e o ano de 2020 foi um verdadeiro impacto para as pessoas envolvidas no mundo das empresas. Muitos escritórios de contabilidade BH (não apenas desta cidade) e empreendedores precisaram estudar todas as medidas provisórias e atuar rapidamente para que os prejuízos fossem os menores possíveis.

Sabe o que ajuda nestes momentos de sufoco? Optar por um escritório de Contabilidade em BH que possui know-how para evitar crises em empresas. Assim, no caso de qualquer mudança, o contador estará preparado para orientar o dono do negócio e ambos (as) irão atuar para que os impactos da crise sejam os menores possíveis.

Mas este não é único fator que você deve considerar.

Uso das tecnologias se faz como um item necessário na hora de realizar a contratação de um escritório de Contabilidade em BH

Apenas hoje, quantas vezes você usou algum recurso de tecnologia? Quantas vezes abriu o WhatsApp ou o aplicativo de qualquer outra rede social? Muitas, certo? A modernidade está cada vez mais presente em nossa rotina e saiba que ela já chegou no mundo da contabilidade.

Muitos escritórios de Contabilidade em BH e demais cidades do Brasil (e do mundo) já estão desfrutando dos benefícios da tecnologia na contabilidade e as soluções são inúmeras.

Podemos citar por exemplo a chegada dos arquivos em nuvem, onde empreendedor e escritório de Contabilidade em BH podem trocar informações de uma forma rápida e prática.

Em nenhum momento a segurança será deixada de lado, pois boa parte dos sistemas de contabilidade online possuem criptografia avançada para que seus documentos não sejam acessados por hackers.

A otimização de tempo também é um fator que podemos citar. Antigamente, era reservado um dia na agenda do empreendedor e também do contador, isso feito para que os dois se encontrassem. Além de causar o adiamento de outros assuntos, o tempo de locomoção acabava sendo maior que a própria reunião entre estes dois. Com o uso das tecnologias, o deslocamento pode ser deixado de lado e tudo pode ser resolvido em uma videochamada.

Também precisamos destacar a redução drástica no uso de papel ao optar por usar a tecnologia dentro do mundo contábil. Todos os documentos podem ser enviados por e-mail e formulários on-line estão sendo cada vez mais comuns, então entenda que seu dia a dia será mais digital e claro, dinâmico.

Considere optar um time de contabilidade que oferece solução consultiva

Ficando muito comum nos últimos anos e optada por cada vez mais escritórios de contabilidade BH, a solução consultiva está fazendo diferença no dia a dia de diversas empresas. Focada em ajudar empreendimentos a chegarem ao sucesso de forma assertiva, isso funciona como um apoio na gestão da empresa.

A opção de contabilidade consultiva acontece como se fosse realmente uma parceria. Isso porque depois de ter acesso aos dados da empresa, o escritório de contabilidade BH irá indicar as melhores ações. Isso pode envolver a troca de regime tributário, organização de contas e quaisquer outras mudanças que tragam um maior rendimento do dinheiro que entra na empresa.

Se você está pensando em expandir sua empresa, é ideal optar por um escritório de contabilidade BH que faça isso. Dessa forma, será feita uma análise para saber se é realmente o momento de você mudar o porte de sua empresa e com certeza, ter mais vendas.

Então na hora de optar por um escritório de contabilidade BH, além conferir se a empresa de contabilidade BH possui experiência e trabalha com tecnologia, a solução de consultoria não deve ser deixada de lado. O mesmo vale para quem procura contabilidade em Venda Nova BH.

Contabilidade em Venda Nova BH: o que você deve saber antes de fazer uma contratação como esta?

Sendo um importante distrito de Belo Horizonte, Venda Nova se destaca como uma área com grande potencial econômico. Mas na hora de abrir empresa ou realizar a contratação de uma contabilidade em Venda Nova BH, é importante se atentar para que nada de errado aconteça.