#OSI 300

Explore tagged Tumblr posts

Text

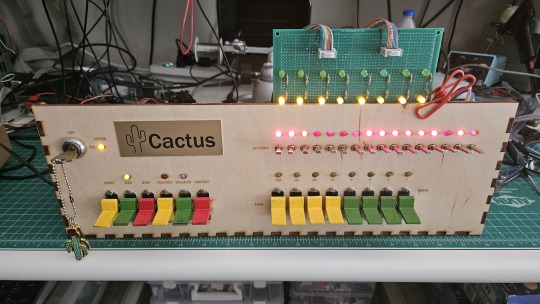

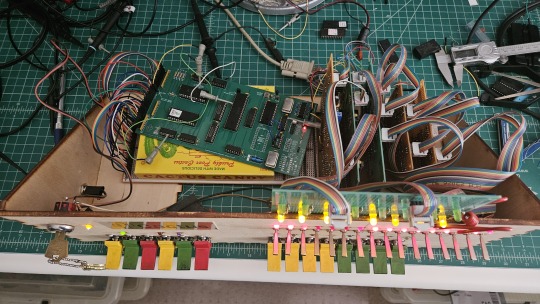

A little bit of soldering later, and the new Cactus front panel is coming together nicely.

Did a few power-on smoke test, then installed the IC's.

After that, the only thing left to do was plug it into the Cactus SBC and see if it works.

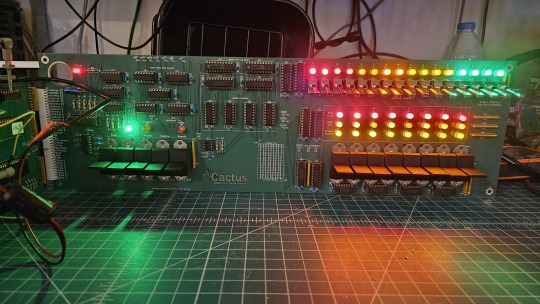

Damn, that's 【 æsthetic】(く内ラ) as fuck.

After I figured out that my bench supply was causing brown-outs, I swapped it for a simple wall wart, and magically things started working right.

So far, I've identified a few faults that need fixing, but the bulk of things are working as intended. Hell yeah. Only took me 5 years to get around to it...

One feature that has never worked right on the hand-wired prototype now works: Memory Protect. It effectively prevents both the CPU and user from writing to RAM while the Protect light is illuminated, assuming that the RAM in question has the appropriate circuitry installed. It's a feature I stole from ...that was inspired by the OSI-300.

Anyway, I'm hype as fuck right now.

466 notes

·

View notes

Text

Netflix anunta data de lansare pentru BLACK MIRROR: SEZONUL 7 (OGLINDA NEAGRA: SEZONUL 7)

Netflix lansează trailerul oficial pentru BLACK MIRROR: SEZONUL 7 (OGLINDA NEAGRĂ: SEZONUL 7).

BLACK MIRROR: SEZONUL 7 (OGLINDA NEAGRĂ: SEZONUL 7) va avea premiera pe Netflix pe 10 aprilie 2025.

Despre noul sezon: Serialul-antologie sumbru și satiric al lui Charlie Brooker va reveni în 2025 cu șase episoade noi, inclusiv cu o continuare a aventurii SF „USS Callister”

Compania de producție: Broke & Bones

Creat de: Charlie Brooker

Producători Executivi: Charlie Brooker, Jessica Rhoades, Annabel Jones

Licențiat de: Banijay Rights

Distribuția anunțată deja îi include pe (în ordine alfabetică):

Awkwafina (Jackpot)

Milanka Brooks (Mum And I Don't Talk Anymore)

Peter Capaldi (Criminal Record)

Emma Corrin (Deadpool and Wolverine)

Patsy Ferran (Firebrand)

Paul Giamatti (The Holdovers)

Lewis Gribben (Blade Runner 2099)

Osy Ikhile (Citadel)

Rashida Jones (Sunny)

Siena Kelly (Domino Day)

Billy Magnussen (Road House)

Rosy McEwen (Blue Jean)

Cristin Milioti (The Penguin)

Chris O’Dowd (Bridesmaids)

Issa Rae (Barbie)

Paul G. Raymond (Horrible Histories)

Tracee Ellis Ross (Black-ish)

Jimmi Simpson (Westworld)

Harriet Walter (Succession)

Acestora li se alătură și (în ordine alfabetică):

Michele Austin (Hard Truths)

Ben Bailey Smith (Andor)

Asim Chaudhry (People Just Do Nothing)

Josh Finan (Say Nothing)

James Nelson-Joyce (A Thousand Blows)

Will Poulter (Guardians of the Galaxy Vol. 3)

Jay Simpson (The Day of the Jackal)

Michael Workéyè (This Is Going to Hurt)

Despre Netflix: Netflix este unul dintre liderii globali ai serviciilor de divertisment prin vizionare online, cu peste 300 de milioane de abonați din peste 190 de țări, care se bucură de seriale, lungmetraje și jocuri într-o mare varietate de genuri și limbi. Abonații au acces nelimitat la conținut, pot reda, întrerupe și relua vizionarea oricând și oriunde, putând schimba ornamental în orice moment.

0 notes

Text

Chciałbym napisać, że niniejsza notatka to będzie "p-lenie o Szopenie", ale jak mógłbym tak niekulturalnie zacząć? Jedno się jednak zgadza, na tapet biorę biografię naszego narodowego kompozytora, która raz wpadła mi w ręce w antykwariacie za dziesięć złotych. Lubię muzykę, w szczególności tego romantyka, więc nie myślałem długo o nabyciu te pozycji. Za książkę odpowiedzialny jest Mariusz Wrona, który zebrał korespondencję rodziny i znajomych, oraz wydawnictwo Świat Książki. Możemy więc prześledzić wszystkie najważniejsze etapy tego dość krótkiego i genialnego życia. Jak to w analizie listów, możemy zobaczyć co dokładnie zajmowało młodego Frycka biegającego po Szafrani, oraz tego starszego przesiadującego w Paryżu. Wspomniane są obie historie miłosne, w tym ta druga, słynniejsza, z pisarką George Sand. Możemy też poczytać nieco o tym jak tourne po Wielkiej Brytanii było praktycznie zabójczym dla Chopina. Takich klisz, ułożonych oczywiście chronologicznie, możemy zobaczyć zdecydowanie więcej. Dają nam obraz człowieka lubiącego humor, czasem zamyślonego, ale jednocześnie lubiącego bywanie na salonach. Można też przeczytać, że również i on miał czasem tremę, wydawał mało koncertów i do końca podziwiał innych.

Nie jest jednak moim zamiarem streszczanie tutaj życiorysu kompozytora mazurków i nokturnów, ani tego, czemu nie napisał żadnej opery (choć był często o taką nagabywany) - to wszystko można przeczytać zaglądając na artykuł na Wikipedii. Wróćmy więc do samej książki i jej struktury. Tutaj dałbym mały minus. Brak podziału na rozdziały czyni z pozycji bardziej strumień myśli niż ustrukturyzowaną pracę. Nie ma jak wygodnie zostawić zakładki, bo przez całe te 300 stron nie ma żadnej pauzy w opowieści. Ta jest jednak ciekawa, bo możemy przeczytać faktyczne słowa z zachowanej epistolografii, a te różnią się i barwą i emocją. Czasem jednak troszkę się gubiłem, bo były miejsca, gdzie autor skakał do różnych dygresji. Nie mając jakieś osi wydarzeń kluczowych, ani częstego datowania, tak naprawdę często nie wiedziałem, o którym roku mówimy. Choć może to wynikać też z tego, że nie mogłem się czasem skupić. Mimo wszystko oceniam pozycję na plus, pozwoliła mi przejść ciekawie przez parę grudniowych wieczorów, jeszcze przed nowym rokiem. Jeżeli ktoś ma ciągotki do muzyki klasycznej i nie boi się biografii, to przy znalezieniu jakieś okazyjnej ceny warto ją nabyć. Jest to krótka notatka, ale nie mam nic do dodania, w szczególności, że to jest Chopin, a Chopin jaki jest każdy widzi. A po tej lekturze może uzupełnić sobie portret tego wielkiego Polaka.

Miłego, Adiabat 02.01.2025

1 note

·

View note

Text

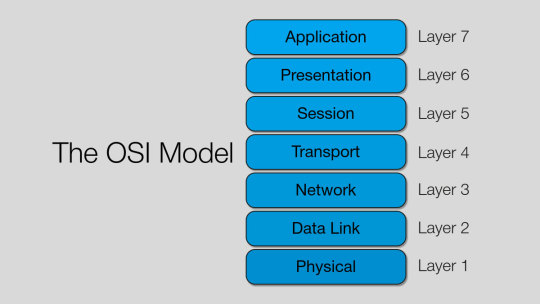

Telecommunications Protocols: Open Systems Interconnection (OSI) Model

Usually, the analysis of communication protocol stacks begins, relatively reasonably, by considering the seven-layer Open System Interconnection model (seven-layer model or just OSI model or OSI), which the International Organization for Standardization ISO developed jointly with the telecommunications division of the International Telecommunication Union (ITU-T). The OSI model is still an excellent tool for learning the fundamentals of telecommunications network architecture, although it has not gained the popularity its creators hoped for.

The main feature of the OSI model is its openness. This means that an appropriate standardized set of protocols guarantees the possibility of interoperability between equipment from different manufacturers, which is vital not only for equipment and software manufacturers but also for telecom operators, service providers, and users since it dramatically simplifies the procedure for equipping networks.

The OSI model was developed in the 1970s based on experience gained in creating computer networks, mainly global ones. Therefore, its application area, strictly speaking, is packet data networks.

Interestingly enough, global data networks came earlier than local ones. This is explained by the history of the development of computers (computing machines), the first stage of which is associated with mainframes. These vast machines were costly and served many users, who were granted access only for a certain period. Long-distance communication channels were needed to organize such access. In the first stage, the role of such data transmission media was played by analog modems operating over voice-frequency channels (touch-tone) of analog transmission systems (Analog Data Transmission Systems, or ADTS), and the first data transmission protocols were modem protocols of physical levels that ITU-T has standardized in a series of Type V recommendations.

Since the touch-tone ADTS channel is very narrow, with a width of 300 to 3200 Hz, in addition to multi-position modulation methods for data transmission, additional efficient algorithms for using the frequency band were required, particularly data signal compression algorithms. The critical issue with modem data transmission over ADTS channels was the number of errors since touch-tone channels were initially designed only to transmit telephone signals. Therefore, the third group of V-series protocols contains, among other things, error correction protocols.

In terms of error correction, communication systems are divided into systems with and without retransmission of corrupted data elements. In transmission systems over electrical cables subject to external interference and containing many intermediate amplifiers or regenerators, the probability of errors in the data signals is very high. Therefore, the channels of these systems usually retransmit corrupt message fragments. Naturally, this method significantly reduces the data efficiency of channels.

The situation turned around with the transition to optical cables, which are well-protected from external interference and contain a small number of intermediate amplifiers and repeaters. This significantly reduced the number of errors, so it was possible to eliminate error correction at the physical layer and, if necessary, perform it at higher protocol levels.

The active development of local networks began with the advent of mini, micro, and, finally, personal computers (PCs). Thus, telephone networks first formed local ones, and only then, with technological progress, intercity ones; data transmission networks, on the contrary, evolved from global down to local.

The creation of the seven-layer OSI model was based on the following principles:

There should not be too many layers so that the design and implementation of the network are not overly complex. There should not be too few levels so that the functions performed by the levels do not turn out to be overly complex

The functioning of each level is transparent to other levels

The tasks performed by each level must be clearly delineated

The next level is created only when a new level of abstraction is needed

It is clear that solving such a problem successfully takes not only a lot of experience and knowledge but also a particular artistic approach.

Each layer of the OSI model interacts with three others: it provides services to an upper one, uses the services of a lower one, and accesses an equal (peer) layer of another computer system. More formally, a service architecture contains three essential elements: the Service User, the Service Provider, and the Service Access Point (SAP).

In this context, a service user is an OSI model layer receiving services from an adjacent OSI model layer. The service provider is the layer of the OSI model that provides services. Finally, SAP is an element of the OSI model through which one OSI layer can request a service from another OSI model layer. Simply put, SAP is nothing more than a service delivery protocol.

For example, the link layer of system A is a user of physical layer services, a service provider for the network layer of this system, and exchanges information with the link layer of system B.

OSI Layers and Layer Groups

Each layer of the OSI model performs specific functions necessary for the system's proper functioning. Let's list the seven layers of the OSI model from top to bottom and describe their main functions.

Implementations of the four upper layers of the OSI model (application, presentation, session, and transport) can be found in every peripheral device; the three lower layers (network, data link, and physical) are present at all intermediate (transit) connection points between endpoints.

Therefore, all the OSI model layers can be divided into two functionally different groups: the upper and lower layers. The first—also called 'Host Layers' or 'end-end'—are responsible for the operation of applications and are implemented only in software products. The second—'Media Layers' or 'chained'—transmits data. Moreover, the physical and data link layers contain software and hardware components.

A common feature of the three lower levels is that they can support any type of data (including service data) generated by the four upper levels. In other words, the lower levels are utterly indifferent to the data they transmit and are solely concerned with delivering it from one point to another.

Host Layers OSI

In this part, we will talk about the four upper levels that ensure the operation of network applications.

The Application Layer provides services directly to the user's apps. It forms a set of open and standard application programming interfaces (APIs). Implementing the application layer might be complex because many applications use its services. Examples of OSI application layer protocols are distributed directory services by the ITU-T X.500 recommendation and its "lightweight" version (Lightweight Directory Access Protocol, LDAP), as well as remote procedure calls (RPC). The latter is a very efficient way to distribute computing power between the client and the server.

The Presentation Layer performs general data transformation. One of the services at this level is encryption, which ensures information security. In particular, Web server software includes encryption protocols to protect customers' financial information. Another example of a presentation-level service is compression, which reduces the amount of data sent between two computers. Thus, many virtual private network (VPN) implementations use tunneling protocols, where a packet of one protocol is placed inside another packet. The tunneling mechanism requires adding significant service information to the transmitted data, which can be easily compressed. Therefore, VPNs usually include a compression algorithm.

Another typical operation of the presentation level is transcoding, which is less complex than encrypting/decrypting or compressing/decompressing. An example of transcoding is the conversion of ASCII codes to EBCDIC and back according to specific tables. Still, such simple transcoding operations are only sometimes possible. Therefore, the International Organization for Standardization (ISO) has developed a special Abstract Syntax Notation program version 1 (ASN.1), which helps programs running on different machines and written in different programming languages to exchange data.

The Session Layer provides additional services to the transport layer if the connection session is established first. In addition to managing data back and forth, the most important functions of this layer are starting and terminating the session and syncing data. Session layer services are unused if the connection does not need to be established.

The Transport Layer performs error-free, message-oriented end-to-end transmission, and it must support this function regardless of the reliability of the underlying layer. The underlying layer is especially unreliable during packet transmission in connectionless communication. In this case, the transport layer must be 'smart' enough to compensate for the weaknesses of the underlying layer. Due to its greater reliability, the transport layer can be less complex in a connection-oriented packet network. Finally, the underlying service can be highly robust, connection-oriented with channel switching, and have a reliable link-layer protocol. In this case, the transport layer does not need to do anything to ensure consistently high transmission quality. Thus, the complexity of the transport layer is inversely proportional to the reliability of the underlying layers. To perform its main task—error-free delivery of messages—the transport layer provides the functions of addressing, opening, and closing connections, assigning priority to data, monitoring and error correction, data flow control, failure recovery, and multiplexing.

Continued in the next Around Cable category post.

0 notes

Text

45) Tatarzy krymscy, Crimean Tatars, Cкъырымтатарлар, qırımtatarlar, Crimeans, къырымлылар, qırımlılar, qırımtatarlar – naród i grupa etniczna pochodzenia tureckiego posługująca się językiem krymskotatarskim od XIII wieku zamieszkująca Półwysep Krymski. W 1850 roku Tatarzy krymscy stanowili 77,7% ludności Krymu, jednak od czasu wcielenia Krymu do ZSRR ich liczba wynosi nieco ponad 10% mieszkańców półwyspu. Wielu potomków emigrantów z Krymu z przełomu XIX i XX w. mieszka także w Turcji (jednym z większych skupisk jest prowincja Eskişehir), Uzbekistanie (po deportacjach stalinowskich w 1944) oraz Rumunii i Bułgarii (głównie w Dobrudży). Ich liczbę ocenia się na ok. 480 tys. osób, z czego 250 tys. na Krymie i 150 tys. w Uzbekistanie. Tatarzy krymscy przybyli do Europy wraz z ekspansją Imperium mongolskiego. Po rozpadzie Złotej Ordy utworzyli Chanat Krymski, obejmujący zasięgiem większość Krymu, południowe obszary dzisiejszej Ukrainy oraz część Kubania. Chanat, zależny od Imperium Osmańskiego, wielokrotnie najeżdżał i łupił ościenne kraje, Polskę i Rosję, wciągając Turcję w wojny z sąsiadami. W 1783 Chanat Krymski został anektowany przez Imperium Rosyjskie. Od tego momentu rozpoczął się stopniowy napływ osadników rosyjskich i ukraińskich, na skutek czego na początku XX wieku Tatarzy stanowili już mniejszość na Krymie. W 1944 roku pod zarzutem kolaboracji z III Rzeszą niemal cała ludność tatarska została deportowana do Uzbekistanu. W okresie upadku ZSRR rozpoczął się w 1989 roku stopniowy powrót Tatarów na Krym, jednakże wciąż w Uzbekistanie żyje liczna społeczność krymskotatarska. W 1991 utworzony został na Krymie Medżlis krymskotatarski oficjalnie reprezentujący miejscowych Tatarów krymskich. Stosunki Tatarów z rządem Ukrainy były poprawne, a ich stan zmieniał się w czasie. Dochodziło do konfliktów z władzami Autonomicznej Republiki Krymu, spory dotyczyły głównie zwrotu nieruchomości, statusu Tatarów jako ludności rdzennej oraz reprezentacji w organach przedstawicielskich. Po wybuchu protestów Euromajdanu w 2013 roku Tatarzy jednoznacznie opowiadali się za pozostaniem Krymu w składzie Ukrainy, liczne protesty odbyły się marcu 2014 roku. Tatarzy w większości zbojkotowali referendum w sprawie przynależności państwowej Krymu. Po przyłączeniu Krymu do Rosji w marcu 2014 roku jego terytorium opuściło ponad 9000 Tatarów, głównie aktywni politycznie i zagrożeni represjami ze strony nowych władz. Wobec Tatarów zastosowano prowokacje policyjne, przeszukania i zastraszanie. Od 2013 rośnie liczba Tatarów Krymskich w Polsce. Posiadają oni też swojego przedstawiciela w medżlisie krymskotatarskim oraz współpracują ze społecznością Tatarów polskich.

Turecka grupa etniczna i naród pochodzący z Krymu. Powstanie i etnogeneza Tatarów krymskich nastąpiła w XIII – XVII wieku, jednocząc Kumanów, którzy pojawili się na Krymie w X wieku, z innymi ludami zamieszkującymi Krym od czasów starożytnych i stopniowo ulegającymi tataryzacji, m.in. Grekami, Włochami, Ormianami, Gotami, Sarmatami i innymi. Tatarzy krymscy stanowili większość populacji Krymu od czasów etnogenezy do połowy XIX wieku i największą populację etniczną do końca XIX wieku. W latach 1783–1900 Rosja próbowała oczyścić Tatarów krymskich, łącząc przemoc fizyczną, zastraszanie, przymusowe przesiedlenia i zalegalizowane formy dyskryminacji. W okresie od aneksji Krymu przez Rosję w latach 1783–1800 wyemigrowało od 100 000 do 300 000 Tatarów krymskich. Nie doprowadziło to jednak do całkowitego wykorzenienia elementów kulturowych Tatarów krymskich (przynajmniej nie za czasów dynastii Romanowów; jednak za czasów Sowietów, Tatarzy krymscy zostali niemal całkowicie wyparci z Półwyspu Krymskiego). Niemal natychmiast po odbiciu Krymu od sił Osi, w maju 1944 r. Komitet Obrony Państwa ZSRR nakazał deportację z Krymu wszystkich Tatarów krymskich, w tym rodzin Tatarów krymskich, którzy służyli w Armii Radzieckiej. Deportowanych transportowano pociągami i wagonami towarowymi do Azji Środkowej, głównie do Uzbekistanu. W wyniku deportacji Tatarzy krymscy stracili 18–46 procent swojej populacji. Począwszy od 1967 r. nielicznym pozwolono na powrót, a w 1989 r. Rada Najwyższa Związku Radzieckiego potępiła wydalenie Tatarów krymskich z ojczyzny jako nieludzkie i bezprawne, ale tylko niewielki procent mógł wrócić, zanim pełne prawo powrotu stało się prawem w 1989 r. Unia Europejska i międzynarodowe grupy tubylcze nie kwestionują ich statusu rdzennej ludności i od 2014 r. zostali oni oficjalnie uznani za rdzenną ludność Ukrainy. Obecna administracja rosyjska uważa ich za „mniejszość narodową”, ale nie ludność tubylczą i w dalszym ciągu zaprzecza, jakoby byli tytularnymi mieszkańcami Krymu, mimo że Związek Radziecki uważał ich za rdzenną ludność przed ich deportacją i późniejszym rozwiązaniem Krymskiej Autonomicznej Socjalistycznej Republiki Radzieckiej (Krymskiej ASRR). Dziś Tatarzy krymscy stanowią około 15% populacji Krymu. W Turcji i Uzbekistanie pozostaje diaspora krymskotatarska. Tatarzy krymscy są członkami Organizacji Niereprezentowanych Narodów i Ludów (UNPO) od 1991 roku.

W ukraińskim spisie powszechnym z 2001 r. 248 200 obywateli Ukrainy określiło się jako Tatarzy krymscy, z czego 98% (czyli około 243 400) mieszka w Autonomicznej Republice Krymu. Dodatkowe 1800 osób (czyli około 0,7%) mieszkało w mieście Sewastopol, również na Półwyspie Krymskim, ale poza granicami republiki autonomicznej. Około 150 000 osób przebywa na wygnaniu w Azji Środkowej, głównie w Uzbekistanie. Oficjalna liczba Tatarów krymskich w Turcji wynosi 150 000, a niektórzy działacze Tatarów krymskich szacują, że jest to nawet 6 milionów. Działacze osiągnęli tę liczbę, przyjmując jako punkt wyjścia do Turcji milion imigrantów tatarskich i mnożąc tę liczbę przez współczynnik urodzeń w ciągu ostatnich stu lat. Tatarzy krymscy w Turcji zamieszkują głównie prowincję Eskişehir i są potomkami tych, którzy wyemigrowali pod koniec XVIII, XIX i na początku XX wieku. Region Dobrudży w Rumunii i Bułgarii jest domem dla ponad 27 000 Tatarów krymskich, z czego większość w Rumunii i około 3 000 po bułgarskiej stronie granicy.

Tatarzy krymscy to bardzo zróżnicowana grupa etniczna, która powstała w wyniku połączenia tataryzowanych muzułmanów na Krymie i jest potomkiem wielu różnych grup etnicznych zamieszkujących Krym, z których wiele było pierwotnie chrześcijanami, zanim okupacja muzułmańska zmusiła ich do przejścia na islam. Chociaż mają pewne podobieństwa kulturowe z Tatarami z Wołgi, którzy są również muzułmanami, nie wywodzą się od Tatarów z Wołgi i mają odrębne pochodzenie. Brak uznania za odrębną grupę etniczną w czasach sowieckich i wygnanie z ojczyzny jest ogromnym źródłem traumy dla Tatarów krymskich. Pomimo uznania ich za rdzenną ludność Krymu przez Lenina, ich status rdzennej ludności został odebrany w 1944 r. i nadal nie zostali uznani za rdzenną ludność Krymu przez Federację Rosyjską, chociaż Ukraina uznała ich rdzenny status w 2014 r. Naród Tatarów krymskich składa się z czterech grup etnicznych: Nogajów, którzy historycznie zamieszkiwali północ Krymu, Tatowie górscy, którzy historycznie zamieszkiwali centralne wyżyny Krymu, Tatowie przybrzeżni, którzy zamieszkiwali południowe wybrzeże Krymu oraz Dajfa – Tatarizowani Romowie, którzy adoptowali islamu i dobrowolnie zasymilował się z narodem Tatarów krymskich. Nogajowie są potomkami najeźdźców Nogajów, którzy podbili Krym w XIV wieku. Chrześcijanie o różnym pochodzeniu etnicznym na Krymie, tacy jak Grecy, Włosi, Gotowie i Ormianie, byli nazywani przez Nogejów „Tatami” i zmuszani do przejścia na islam, jednak nadal byli traktowani jako obywatele drugiej kategorii Chanatu Krymskiego i słowo „Tat” pierwotnie miało obraźliwe konotacje. Wielu Tatów z wybrzeża zachowało pewne tradycje chrześcijańskie aż do przymusowego wygnania do Uzbekistanu. Podczas holokaustu wielu Tatarów krymskich Dajfa było celem eksterminacji przez nazistów, ale społeczność Tatarów krymskich bardzo chroniła ich jako współmuzułmanów i pomogła wielu z nich uchodzić za nie-Romów. W 1944 r. Tatarzy krymscy zostali powszechnie oskarżeni o współpracę z nazistami i deportowani głównie do Azji Środkowej, z wyjątkiem kobiet Tatarów krymskich poślubionych mężczyznom niebędącym Tatarami krymskimi, w tym weteranów Armii Czerwonej. Wielu zginęło w drodze do Azji Środkowej i w pierwszych latach wygnania, gdzie żyli pod reżimem „specjalnych osadników”, który zabraniał im opuszczania wioski, do której zostali przydzieleni. Wiele z ich tradycji zaginęło na wygnaniu. Podczas gdy wiele innych grup etnicznych na wygnaniu, oskarżonych o zdradę stanu, zostało w 1956 r. zrehabilitowanych przez Chruszczowa i pozwolono im na powrót do ojczyzny, Tatarom krymskim nie przyznano takiego prawa, a rząd zasugerował im przeniesienie się do Tatarskiej ASRR, opierając się na błędnym przekonaniu, że Tatarzy krymscy byli częścią niepowiązanego ludu Tatarów Wołgi. Pomimo częstych prób wyjaśniania rządowi, że stanowią odrębną grupę etniczną, rząd odmawiał przyznania, że Tatarzy krymscy stanowią odrębną grupę etniczną i ostrożny z używaniem terminu Tatarzy krymscy. Mimo że zarówno Uzbecy, jak i Tatarzy krymscy są muzułmanami, stosunki między obiema grupami nie zawsze są dobre. Niektórzy Uzbecy postrzegają Tatarów krymskich jako honorowych Rosjan ze względu na stopień rusyfikacji Tatarów krymskich i ich stosunkowo świecką kulturę w porównaniu z Uzbekami. W 1989 r., po tym jak uzbecki tłum dopuścił się pogromów wobec mniejszości etnicznych w uzbeckiej SRR, rząd ostatecznie pozwolił Tatarom krymskim na powrót na Krym i obecnie stanowią oni około 12% populacji Krymu, zdominowanego przez etnicznych Rosjan, którzy są na ogół wrogo nastawieni do wobec Tatarów krymskich.

Więzy rodzinne są dla Tatarów krymskich bardzo ważne. Liczebność najbliższej rodziny waha się od czterech do pięciu członków. Jednak często w tym samym domu mieszkają dwa lub trzy pokolenia. Małżeństwa mieszane są tematem kontrowersyjnym, ale wiele kobiet z Tatarów krymskich wychodzi za mąż za niemuzułmańskich Rosjan i Ukraińców, mimo że praktyka ta jest powszechnie uważana za zakazaną w islamie. Pomimo popularnego błędnego przekonania, Tatarzy krymscy nie są ściśle patrylinearni, mimo że wiele grup muzułmańskich jest ściśle patrylinearnych. Wiele osób, których ojciec jest Tatarem krymskim, a matka nie jest Tatarem krymskim, nie uważa się za Tatarów krymskich, a wiele osób mających ojca niebędącego Tatarem krymskim i matkę krymską uważa się za Tatarów krymskich, w szczególności bohater narodowy Tatarów krymskich Amet- Chan Sułtan. Tatarzy krymscy od wieków są sunnitami, ale większość z nich ma przodków, którzy byli chrześcijanami zmuszonymi do przejścia na islam. Większość muzułmanów z Tatarów krymskich to Hanafi, ale wielu zawiera elementy innych wierzeń islamskich; na przykład wielu Tatarów krymskich przestrzega żałoby po muharramie, tradycji szyickiej, zamiast standardowej tradycji sunnickiej obchodzenia muharrama. Ogólnie rzecz biorąc, są jedną z najbardziej świeckich grup muzułmańskich. Rosjanie w czasach sowieckich często zaprzeczali faktowi, że Tatarzy krymscy mieli chrześcijańskie pochodzenie, a sowiecka propaganda często przedstawiała ich jako mongolskich najeźdźców bez historycznych korzeni na Krymie, ale antropolodzy cesarskiej Rosji powszechnie uznawali różnorodne pochodzenie Tatarów krymskich i zauważyli, że niektórzy zamieszkujący południowe na wybrzeżu nadal przestrzegano niektórych świąt chrześcijańskich i pieczono chleb w kształcie krzyża. Niektórzy Tatarzy krymscy, którzy zainteresowali się chrześcijaństwem i swoją chrześcijańską przeszłością, zostali odrzuceni przez Rosyjską Cerkiew Prawosławną i powiedziano im, że nie ma dla nich miejsca w chrześcijaństwie, co doprowadziło do błędnego przekonania wśród niektórych Tatarów krymskich, że chrześcijaństwo jest etnoreligią, która nie chce lub nie chce pozwolić nawet Tatarom krymskim na konwersję. Mimo że są muzułmanami, zwykle nie są zainteresowani brutalnym dżihadem i częściej popełniają samookaleczenia niż przemoc zewnętrzną. Jednym z najbardziej szanowanych członków ich wspólnoty, mającym status nieco zbliżony do katolickiego świętego patrona, był Musa Mamut – który dokonał samospalenia w proteście przeciwko zmuszeniu do opuszczenia Krymu w 1978 r., chociaż kremacja jest powszechnie uważana za haram, zabroniony. Stanowi to wyraźny kontrast w stosunku do innych społeczności muzułmańskich w Rosji, które wolą przeprowadzać zamachy samobójcze. Jednakże istnieje coraz większa polaryzacja przekonań religijnych Tatarów krymskich – niektórzy rozwijają przekonania ekstremistyczne, a inni całkowicie przestają wierzyć w islam. Jako muzułmanie wierzą, że cierpienie, którego doświadczają w życiu, jest częścią testu. Mimo że są muzułmanami, są bardzo wyrozumiali, często bardziej niż ich rosyjscy chrześcijańscy sąsiedzi na Krymie, jednak często są zazdrośni innym grupom etnicznym w Rosji, które cieszą się większym szacunkiem rosyjskiego społeczeństwa, zwłaszcza Tatarom z Wołgi.

Pod względem ekonomicznym Tatarzy krymscy są zwykle biedniejsi niż ich słowiańscy odpowiednicy na Krymie i zwykle pracują fizycznie, ale ich sytuacja ekonomiczna z biegiem czasu poprawia się. Niektóre szkoły zapewniają dzieciom naukę języka krymsko-tatarskiego, ale większość Tatarów krymskich nie włada nim biegle. Jednakże w dalszym ciągu spotykają się z dyskryminacją na Krymie, przez co wielu z nich podejmuje próby dalszej asymilacji lub nawet ukrywania swojego krymsko-tatarskiego pochodzenia. Niektórzy zaczęli interesować się swoim chrześcijańskim pochodzeniem, ale wielu ma negatywny pogląd na chrześcijaństwo z powodu złych stosunków z rosyjskimi chrześcijanami. Jednak stosunki z innymi społecznościami chrześcijańskimi, takimi jak Ormianie, są zwykle znacznie lepsze. Niemniej jednak wydają się być sceptyczni wobec osób z zewnątrz ze względu na długą historię wykorzystywania przez Tatarów spoza Krymu. Wielu Tatarów krymskich cierpi na depresję wynikającą z piętna bycia Tatarem krymskim i poczucia beznadziejności w związku ze swoją sytuacją polityczną. Anegdotyczne dowody sugerują, że wskaźnik samobójstw i nadużywania narkotyków jest w nich nienormalnie wysoki jak na grupę etniczną z większością muzułmańską. Większości Tatarów krymskich nigdy chrześcijanin nie powiedział „Jezus cię kocha” i będzie zszokowany (ale nie urażony), gdy to usłyszy, ponieważ przyzwyczaili się do bycia obiektem nienawiści ze strony rosyjskich chrześcijan. Osoby, które nawrócą się na chrześcijaństwo, mogą być obiektem prześladowań ze strony rosyjskich prawosławnych, którzy uważają, że dla Tatarów krymskich nie ma miejsca w chrześcijaństwie lub nie zasługują na zbawienie.

0 notes

Text

03 - Trajectories

NASA's Eyes on Asteroids & A Tour Of Bennu

In the video it talks about multiple locations on the near asteroid Bennu. The name “Bennu,” referencing an ancient Egyptian deity, was picked in 2013 by nine-year-old Michael Puzio, from North Carolina, who won a naming competition.

I went on a tangent, finding a lot of information on asteroids. On NASA's website they have a section called 'Eyes on Asteroids' where it shows all of the orbit paths of the satellites and commits in our solar system. There was a lot more information on an asteroid called 'Bennu' which has a potential chance to hit earth.

Furthermore, there was also a mission called OSIRIS-REx which collected the first samples of an asteroid. Bennu in particular had a lot of carbon and water in the sample which is intriguing as to where it originated from.

youtube

0 notes

Text

What Is the CCNA?

A Complete Guide to the Cisco Certified Network Associate Certification

In the ever-evolving world of IT and networking, certifications serve as proof of expertise and readiness to handle real-world tasks. Among the most recognized and respected credentials in the field is the CCNA (Cisco Certified Network Associate). If you’re curious about what CCNA is, what it covers, who it’s for, and how it benefits your career, this comprehensive guide will answer all your questions.

Understanding the CCNA Certification

The CCNA is an entry-level certification offered by Cisco Systems, a global leader in networking hardware and software. It is designed for individuals who want to begin a career in networking or enhance their existing knowledge of IT infrastructure.

This certification demonstrates your ability to install, configure, operate, and troubleshoot medium-sized routed and switched networks. It also covers basic security, automation, and programmability, making it relevant in today's modern IT environment.

Key Areas Covered by the CCNA

The CCNA is a broad certification that touches on several crucial networking topics:

1. Network Fundamentals

Understanding network components like routers, switches, firewalls, and servers

OSI and TCP/IP models

Basic IP addressing and subnetting

2. Network Access

Configuration and verification of VLANs and inter-switch communication

Understanding wireless LAN concepts and infrastructure

3. IP Connectivity

Static routing and dynamic routing (e.g., OSPF)

Troubleshooting routing issues and understanding route summarization

4. IP Services

DHCP, NAT, NTP, and DNS concepts

Network Quality of Service (QoS) basics

5. Security Fundamentals

Secure network devices

Threat identification

Common security best practices

6. Automation and Programmability

Network automation basics

Introduction to controller-based architectures

Differences between traditional and controller-based networking

Who Should Pursue the CCNA?

The CCNA is ideal for a wide range of professionals, including:

Fresh graduates looking to start their IT careers

Help desk technicians aiming to move into network support roles

System administrators seeking to expand their network knowledge

IT professionals planning to pursue advanced networking or cybersecurity certifications

It is also valuable for college students studying computer science or IT who want a certification that will make them job-ready upon graduation.

Prerequisites: Do You Need Any?

No formal prerequisites are required for the CCNA. While Cisco recommends having some understanding of networking fundamentals and at least one year of experience with Cisco solutions, it’s not mandatory.

You do not need a degree or previous certification to take the CCNA exam, which makes it highly accessible.

CCNA Exam Details

The current version of the CCNA exam is 200-301 CCNA, and it includes:

Multiple-choice questions

Simulations and drag-and-drop scenarios

A time limit of 120 minutes

Topics from routing, switching, security, automation, and more

The exam fee is generally $300 USD, though it may vary depending on your location.

Benefits of Getting CCNA Certified

1. Global Recognition

CCNA is one of the most widely recognized certifications in the IT industry, respected by employers worldwide.

2. Career Advancement

It opens doors to several entry and mid-level roles such as:

Network Administrator

Network Engineer

IT Support Engineer

Systems Analyst

3. Better Salary Potential

According to industry surveys, professionals with a CCNA certification earn higher-than-average salaries, with typical earnings ranging between $60,000 and $90,000 annually, depending on experience and location.

4. Solid Foundation for Higher Certifications

CCNA serves as a gateway to advanced certifications like:

CCNP (Cisco Certified Network Professional)

CCIE (Cisco Certified Internetwork Expert)

Cisco CyberOps and DevNet Certifications

5. Practical Knowledge

The CCNA doesn't just teach theory—it emphasizes real-world skills like configuring switches, managing subnets, and troubleshooting networks.

Real-Life Application of CCNA Skills

CCNA-certified professionals work across diverse industries including:

Telecommunications

Finance and banking

Healthcare

Government

Education

Cloud service providers

With the increasing reliance on digital communication and cloud technologies, skilled network professionals are more in demand than ever.

Pairing CCNA with Other Skills

To boost employability, many learners combine CCNA with complementary skills such as:

Linux administration

Cloud computing (AWS, Azure)

Python for network automation

Cybersecurity basics

Interestingly, professionals who want to document their technical skills also explore fields like content creation. That’s why some even take up Best Content writing classes in Cahndigarh to improve their writing and communication skills, particularly for documentation or technical blogs.

Conclusion: Is CCNA Right for You?

If you're looking to build a career in networking, the CCNA is an excellent starting point. It’s accessible, comprehensive, and provides immediate value by validating your skills in a globally recognized framework.

Whether you're entering the tech world for the first time or looking to grow within your current IT role, earning your CCNA can be a powerful step toward a secure, high-paying, and dynamic career.

0 notes

Text

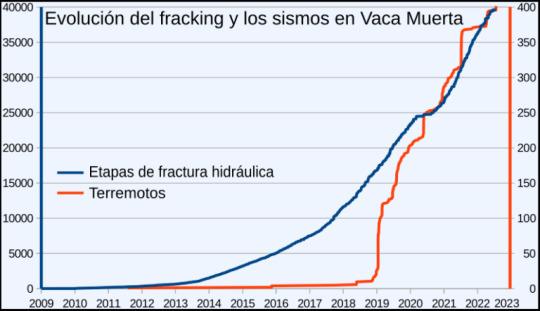

10 años y más de 400 sismos de Vaca Muerta

El viernes 8 de septiembre de 2023 se produjo en Sauzal Bonito, una localidad neuquina cercana a Vaca Muerta, un nuevo sismo de 4 puntos en la escala de Richter. Vecinos y vecinas denunciaron, otra vez, la rotura de los vidrios de sus casas, la caída de mampostería, las grietas en las paredes y el desprendimiento de rocas de la barda. No fue el primer sismo y, se teme, que tampoco será el último. ¿Qué vínculo existe entre el fracking y el aumento de la actividad sísmica en Vaca Muerta? Dentro de una zona considerada de nula o baja sismicidad, como lo era la Cuenca Hidrocarburífera Neuquina, en los últimos años hubo un incremento exponencial de eventos sísmicos, el cual creció en paralelo a la mayor implementación de la actividad extractiva de hidrocarburos mediante estimulación hidráulica. Desde FARN, en conjunto con Javier Grosso Heredia y Guillermo Tamburini Beliveau, ambos integrantes del Observatorio de Sismicidad Inducida (OSI), se analizaron los efectos de la actividad del fracking para la extracción de petróleo y gas en los territorios y comunidades cercanas a las áreas de Bajada del Palo Oeste, explotada por la compañía Vista Oil & Gas, y Fortín de Piedra, concedida a Tecpetrol. A diez años de la firma del Acuerdo YPF-Chevron, se busca visibilizar lo que está escondido bajo la alfombra, lo que no se ve ni se cuenta sobre Vaca Muerta. Detrás de la eterna espera por las divisas, que aún no llegan, lo que sí hay son riesgos para la vida cotidiana en las localidades aledañas, como Sauzal Bonito, la falta de acceso a la información pública por parte de los entes reguladores competentes, en acuerdo con las empresas privadas, y aportes de una gran masa de subsidios estatales que reciben las actividades extractivas para operar. Vaca Muerta, ¿espejismo o realidad? Vaca Muerta es una formación geológica de shale (petróleo de esquisto o shale oil; y gas de lutita o shale gas) que se encuentra dentro de la cuenca sedimentaria neuquina. Se extiende entre los 2500 y los 3500 metros de profundidad, y dependiendo el sector y el reservorio tiene una dimensión de aproximadamente unos 30.000 kilómetros cuadrados. Debido a sus características geológicas, con hidrocarburos contenidos en una roca muy poco permeable y tan profunda, la única forma de extraerlos es a través del uso de las técnicas de fracking. Vaca Muerta es vista por el Estado argentino como la solución económica tanto para la restricción externa de divisas como para el crecimiento. Sin embargo, los fósiles en Argentina constituyen una falsa promesa ya que no son una solución económica y obturan una transición energética justa. Actualmente, en el país se está consolidando una matriz energética basada en los fósiles que son los principales responsables del calentamiento global y del cambio climático, en contra de toda la evidencia científica presentada a nivel internacional. Además, en términos energéticos y económicos, no se logra el autoabastecimiento de energía y se continúa gastando dólares en importación. Mientras tanto, los pobladores de las localidades y zonas rurales cercanas a Vaca Muerta viven las consecuencias. De acuerdo a los registros instrumentales del Instituto Nacional de Prevención Sísmica (INPRES) y al relato de los habitantes, no existe constancia de ningún tipo de temblor previo al 2015. Desde ese año, y en simultáneo a la actividad del fracking en la región, se observó un proceso de activación sísmica sin precedentes, con eventos de magnitudes que han llegado a 4.1 Ml. Dependiendo de las fuentes consultadas, se estima que en los últimos ocho años, y con particular periodicidad desde el 2018, se produjeron entre doscientos y cuatrocientos sismos potencialmente inducidos. El caso de Vista Oil & Gas en Bajada del Palo Oeste Cerca de Sauzal Bonito, una localidad rural de alrededor de 300 habitantes, se ubica el área de Bajada del Palo Oeste. Esta zona es operada, desde enero del 2019, por Vista Oil & Gas, que comenzó en ese año a realizar operaciones de fracking para la extracción de shale. En simultáneo al desarrollo de esta actividad, comenzaron los sismos. Bajada del Palo Oeste no tenía antecedentes de eventos de sismicidad hasta el comienzo del trabajo de Vista.

Con respecto a estas operaciones, un dato: en septiembre de 2019, el directorio de la entonces Overseas Private Investment Corporation (OPIC), una Agencia de Crédito a la Exportación dependiente del gobierno de los Estados Unidos, hoy renombrada US Development Finance Corporation (DFC), había aprobado un crédito de 300 millones de dólares para la realización de operaciones de fracking en Vaca Muerta por parte de Vista Oil & Gas. Ese crédito, finalmente, nunca fue desembolsado. Luego de un análisis sobre el proyecto y un sumario de información pública vinculado con el préstamo, DFC reconoció que la compañía generaría potenciales efectos sísmicos asociados a la extracción de hidrocarburos con la técnica del fracking. A pesar de que hoy en día la empresa Vista ignora o niega la sismicidad inducida por las operaciones de extracción de hidrocarburos mediante estimulación hidráulica, la simultaneidad temporal de la actividad sísmica en el área de Bajada del Palo Oeste -sentida en la localidad de Sauzal Bonito- y las operaciones de fractura de Vista, es indudable. A partir de la información recopilada por los autores en un conjunto de mapas, gráficos y tablas analizados en el presente trabajo, se exponen los riesgos que esta actividad extractiva implica en el territorio, además de la falta de medidas implementadas tanto por la empresa como por las instituciones públicas tanto para investigar como para morigerar estos efectos. El caso de Tecpetrol en Fortín de Piedra El área Fortín de Piedra está ubicada en ambos márgenes del río Neuquén. Es una zona hidrocarburífera de alrededor de 25.000 has (61 acres) dividida en dos bloques: bloque I -el único que está desarrollado y en producción- y bloque II. Al igual que otros sectores linderos a este río, Fortín de Piedra muestra rasgos típicos de la geomorfología fluvial, con planicies de inundación, terrazas fluviales, diferentes disposiciones sedimentarias según los márgenes, entre otros. La localidad más cercana a esta área es Sauzal Bonito. Si bien Tecpetrol posee la concesión de esta zona desde 1992, Fortín de Piedra fue un área periférica dentro de las operaciones de la empresa hasta el 2015, año en que comienzan a realizarse las primeras perforaciones no convencionales y se registra, también, el primer sismo. El 23 de marzo de 2017, la empresa anunció el lanzamiento oficial de las perforaciones e inversiones necesarias para industrializar y transportar los hidrocarburos desde el subsuelo de Fortín de Piedra hasta el sistema logístico nacional. Luego de ese anuncio, en apenas 18 meses, Fortín de Piedra comenzó a aportar el 15 por ciento del gas consumido a nivel nacional. Su pico de producción se dio en el 2018, año en que se produjeron registros sísmicos de magnitud en la zona, con picos de 3.1 y 4.3 Ml. Hasta el día de la fecha, en Fortín de Piedra se registraron, en total, 60 sismos, los cuales se amplían a 116 si se extiende el análisis 5 kilómetros del perímetro del área. Durante la pandemia -y en la segunda mitad del 2022 e inicios del 2023-, se produjo un brusco descenso de los registros sísmicos, en simultáneo a la interrupción de la técnica del fracking. De acuerdo a la información disponible y recopilada en el presente trabajo, entre la que se encuentran registros sísmicos del INPRES, trabajo de campo en Sauzal Bonito y Fortín de Piedra, datos de la Secretaría de Energía de la Nación y bibliografía vinculada, los autores aseguran que estos sismos fueron inducidos. Subsidios al fracking El 2 de marzo del 2017, unas semanas antes del anunció de las perforaciones por parte de Tecpetrol, el gobierno nacional dictó la Resolución 46/2017 del Ministerio de Energía de la Nación, el cual dio inicio al marco regulatorio que subsidiaría la extracción de gas en Vaca Muerta. Esto generó un gran impulso a la actividad dentro del área Fortín de Piedra, siendo Tecpetrol la empresa más beneficiada por el subsidio estatal. La sismicidad inducida por la técnica del fracking cuenta, de este modo, con una inversión subsidiada por parte del Estado nacional. Como indican Grosso Heredia y Tamburini Beliveau en los presentes trabajos, una de las políticas públicas más destacadas con respecto a la industria de los hidrocarburos no convencionales es la asignación creciente de subsidios. El Estado nacional otorga una gran masa de subsidios económicos a la explotación de combustibles fósiles, enfocados en aportes a las grandes empresas hidrocarburíferas del país y, entre otros programas, a los proyectos de explotación de gas no convencional en Vaca Muerta. La apuesta a continuar promoviendo la explotación de combustibles fósiles en un escenario de calentamiento global y crisis climática va en contra de toda la evidencia científica presentada y mina el camino a un desarrollo sostenible. Falta de acceso a la información por parte de las empresas y reguladores nacionales y provinciales La sismicidad inducida por la fractura hidráulica en Vaca Muerta es uno de los impactos ambientales más blindados por parte de la administración pública. La falta de transparencia y de acceso a la información -incumpliendo el Acuerdo de Escazú, en vigencia desde el 22 de abril del 2021- generó que las empresas no deban responder públicamente por los efectos perjudiciales de sus actividades de fracking. Uno de los ejemplos de esta problemática que Grosso Heredia y Tamburini Beliveau destacan en sus trabajos es el acuerdo de confidencialidad entre la Subsecretaría de Energía, Minería e Hidrocarburos de la provincia de Neuquén y el INPRES, el cual impide el acceso a parte de los registros sísmicos. A pesar de que los autores emitieron pedidos de información tanto a estos organismos como a las empresas, las respuestas no fueron positivas. 10 años después… A pesar de que el vínculo entre la técnica del fracking y la sismicidad se encuentra en discusión en los ámbitos científicos, en Vaca Muerta esta realidad se blinda y oculta. Con una sismicidad inducida con magnitudes >4, se puede considerar a esta región de la Cuenca Hidrocarburífera Neuquina como una de las más elevadas en sismicidad inducida a escala global. A diez años del inicio de la explotación de Vaca Muerta, sus efectos adversos sobre las poblaciones aledañas, que ven alterada el normal funcionamiento de su cotidianidad a partir de sismos y temblores, parecen quedar en un segundo plano. Gracias al trabajo de investigación de Javier Grosso Heredia y Guillermo Tamburini Beliveau, esta grave situación ambiental y social se pone en evidencia. Las investigaciones del Observatorio de Sismicidad Inducida que FARN presenta con este documento dejan en claro que no se puede seguir profundizando un modelo productivo que no tiene la licencia social de las comunidades locales y que genera graves problemas ambientales, como el aumento de sismos y la contaminación de aguas, suelos y aire. Esto no debería ser llevado a cabo, y mucho menos subsidiado por el Estado argentino, que en definitiva es el pueblo en su conjunto. La fracturación hidráulica llevada adelante por empresas privadas que explotan hace años Vaca Muerta también fractura derechos de las comunidades que habitan en la zona. En este contexto, surge la necesidad de regular un marco institucional que garantice efectiva, integral y genuinamente los derechos de las comunidades, tanto de quiénes hoy habitan el territorio como de las generaciones venideras: el acceso al agua, a la salud y a un ambiente sano. A pesar de que existen varias herramientas en esta línea (Acuerdo de Escazú, Ley General del Ambiente, Evaluación de Impacto Ambiental (EIA), Evaluación Ambiental Estratégica (EAE), entre otras), la ausencia de implementación y de una mirada integral demoran acciones concretas para el desarrollo sostenible esperado. Este es el camino a seguir para evitar que Vaca Muerta siga siendo una zona de sacrificio. - Ver documento Sismicidad a simple Vista: el fracking en Bajada del Palo Oeste y otras zonas de operación de Vista Oil & Gas (Vaca Muerta) - Ver documento Terremotos subsidiados en el Fortín de Tecpetrol: el fracking y la irrupción de la sismicidad en Fortín de Piedra, área operada por Tecpetrol Fuente: https://farn.org.ar/10-anos-y-mas-de-400-sismos-de-vaca-muerta/ Read the full article

0 notes

Text

Zmiany, zmiany...

⭐ Co nowego

Kanał "Obserwowane" ma nowy i ulepszony algorytm rankingowy. Przekonają się o tym tumblerowicze z włączoną opcją "Najlepsze treści na górze" w preferencjach Kokpitu. Posty z każdego z obserwowanych blogów powinny być teraz równomiernie rozłożone na osi czasu. Oprócz tego dokonaliśmy wielu drobnych ulepszeń i cały czas pracujemy nad kolejnymi poprawkami.

Wprowadziliśmy też nowy typ rekomendacji postów oparty na ostatnio obserwowanych blogach – przekonają się o tym nowi tumblerowicze używający opcji "Najlepsze treści na górze".

W przeglądarce zmieniliśmy nazwę na przełączniku edytora postów z "beta" na "starszy edytor". (Nie oznacza to, że będziesz używać nowego edytora – przełącznik pozostanie w pierwotnej pozycji).

Na stronie kolejki blogów w przeglądarce są teraz widoczne wszystkie opcje związane z sortowaniem kolejki i w razie potrzeby możesz je wyłączyć (wcześniej wyłączone opcje były ukrywane).

W najnowszej wersji aplikacji na Androida pojawiły się Ważne niebieskie odznaki internetowe.

Niestandardowy szablon z okazji wydania nowej płyty Louisa Tomlinsona jest już dostępny.

🛠 Co poprawionego

W edytorze postów w przeglądarce wklejone obrazy nie wychodzą już poza obszar edytora z prawej strony.

W przeglądarce strony z tagami zawierającymi spację są teraz prawidłowo przekierowywane.

W zeszłym tygodniu borykaliśmy się z dużymi opóźnieniami, ale wyłączyliśmy mikroserwis Tumbeasts i wszystko się automagicznie naprawiło!

W przeglądarce możesz już bez problemu przełączyć tryb wyświetlania w widoku bloga na układ cegiełek.

W przeglądarce usunęliśmy kilka błędów wyświetlania, które mogły się pojawić przy otwieraniu widoku bloga.

W aplikacji na Androida wyświetla się już opis bloga.

Ładowanie strony /customize przestało się ciągnąć w nieskończoność.

W skrzynce odbiorczej w przeglądarce tekst nagłówka pytania i zgłoszenia ma już odpowiednie odstępy.

Naprawiliśmy błąd, przez który powiadomienia dotyczące otrzymania określonej liczby polubień lub reblogów były duplikowane.

Obrazy o szerokości poniżej 300 pikseli utworzone w aplikacji mobilnej lub nowym edytorze w przeglądarce były w niektórych szablonach rozciągane do pełnej szerokości. Naprawiliśmy to.

Linki Tumblra z opcji "Skopiuj link" będą teraz działać zgodnie z oczekiwaniami podczas tworzenia posta z blokiem linków.

🚧 Co w toku

Poranne przymrozki! Czas wygrzebać zimowe buty i puchowe kurtki.

🌱 Co nadchodzi

Cały czas pracujemy nad dodaniem Ważnych niebieskich odznak internetowych do aplikacji na iOS!

Widzisz jakiś problem? Prześlij go nam, a my wkrótce się odezwiemy!

Chcesz podzielić się swoją opinią? Sprawdź blog @ekipa i zacznij rozmawiać ze społecznością.

12 notes

·

View notes

Text

Dawka czegoś co może pomóc gdy jest się głodnym 🦋

🌻Droga Ano i mio czy już mnie lubicie?

🌻To po prostu styl życia, jestem szczęśliwa.

🌻Jedzenie jest moim wrogiem

🌻Jedz mniej, waż mniej.

🌻Kto by pomyślał, że z wesołej dziewczynki z zainteresowaniami zrobi się poważna dziewczyna liczącą każda kalorie i ćwicząca do upadłegom

🌻Kiedyś się głodziłam, dzisiaj już nie jestem głodna

🌻Chce posmakować perfekcji, chce nie jeść

🌻Nifdy nie jest się dość szczupłym

🌻Nie chcę już jeść

🌻Dobrze wiesz że jesteś gruba, przestań szukać wymówek

🌻Zapierdole się jak jeszcze raz zobaczę moje odbicie w lustrze

🌻Czuję głód ale się nie poddam

🌻Nikt nie znał sekretu który ukrywała, głodówka dla perfekcji, nienawiść do własnego ciała

🌻Chudniesz żeby spodobać się samej sobie, dla innych nie warto i tak będą krytykować

🌻 Jednym słowem pchneliscie mnie w ramiona any

🌻Ty i zaburzenia odżywiania? Przecież jesteś gruba

🌻Znowu przytyłaś. Kiedy w końcu coś że sobą zrobisz?

🌻Każdy dzień trzymania się tej cholernej diety zbliża cie do twoich marzen

🌻Stoję przed lustrem ana krzyczy żebym schudła

🌻Powinnaś ważyć o wiele więcej patrząc na to ile wpierdalasz gdy nikt nie patrzy

🌻Nikt nie zna mojego sekretu, ale z każdym dniem coraz trudniej jest mi go ukryc

🌻Dlaczego nikt mnie nie ostrzegł, że będzie to takie trudne

🌻Patrzyłaś dzisiaj w lustro?

🌻Wystające obojczyki, wystające zebra, możliwość obiecia dłońmi ud - to to czego chce

🌻Kiedy patrzę w lustro, czuje się jak wielki pączek, który jest przesiąknięty tym obleśnym tluszczem

🌻Bo ona nie uznawała odżywiania za funkcje życiowa

🌻Dzisiaj żałuję każdej kalorii, każdego kęsa i każdej minuty przeznaczonej na jedzenie

🌻Na początku mało regorystycznie jadłam ale mniej niż zwykle

🌻Biegnij za marzeniami nawet jeśli ich nie dogonisz przynajmniej schudniesz

🌻Kto powiedział że będzie latwo

🌻Talia osy potem patyk a na koniec grób i kwiatek

🌻Będę się głodzić aż do smierci

🌻 Nie poddawaj się przed nami jeszcze dużo pracy tluscioszku

🌻Nie głodzę się, jem wystarczająco dużo

🌻-jak możesz nie być głodna?

- zwyczajnie

🌻Jeśli mówię, że jestem gruba to tak jest. Mówię tak bo tak jest a nie po to byś mi kłamał że wcale nie

🌻Nie mogę jeść. I to nie z obawy przez przytyciem, ale dlatego że dusi mnie ten smutny świat i nie pozostawia miejsca na jedzenie

🌻Jedzenie to kalorie. Kalorie to tłuszcz, a tłuszcz to coraz grubszy ja

🌻Lubię uczucie pustki w żołądku, a nie w sercu

🌻Nie jedz jeśli nie musisz

🌻Jedz mniej bramy raju są waskie

🌻Obudziłam się, ana znowu jest przy mnie

🌻Hektolitry herbaty przelane na brak apetytu, godziny ćwiczeń znienione na stracone kilogramy

🌻Ona nie jadła ponieważ chciała być delikatna jak kwkatek

🌻Kości są piękne a anoreksja jest moim narkotykiem z wyboru

🌻What did you eat last night? (co jadłaś wczorajszej nocy?)

🌻Popatrz jak perfekcyjnie się niszczymy

🌻Nie chciała jeść, mimo że była glodna

🌻Zwykle nie dziękuję staje się codziennością

🌻Mówiąc że masz ochotę coś zjeść, mówisz że masz ochotę przytyć

🌻Jeśli zjesz to głupie ciastko to ty przytyjesz, nie ja. To ty będziesz pieprzonym grubasem, a na będę perfekcja - ana

🌻Limit 500 zjadasz 300 w końcu będziesz przezroczysta

🌻Gdy mijasz lustro odwracasz głowę by na nie nie spojrzeć

🌻Może to dziwne ale boję się umrzeć gruba

🌻Nie chodzi o bycie zdrowym, chodzi o perfekcje i doskonałość

🌻Głód szczeka mi w gardle, a zeby w gwoździe zaluje

🌻Czuje jak z dnia na dzien moja kontrola i motywacja do chudnięcia jest coraz wieksza

🌻Powiedziałeś mi że przytyłam teraz pokaże ci jak bardzo potrafię schudnac

🌻Dlaczego oni kłamią? Mówią że znikam że jestem za chuda a ja widzę w lustrze jak wyglada

🌻Zrozumcie wszyscy ja jem, mało ale jem, jeszcze żyje. Przestańcie mówić że nie jem i przestańcie się martwic

🌻Marnujesz miejsce, schudnij przypadkiem w drzwiach się nie zmiescisz

🌻I ta walka w głowie, kiedy masz na coś ochotę ale boisz się że najmniejszy kawałek spowoduje że Twoja waga pójdzie w gore

🌻Obiecuje ze juz nie zjem bez wyrzutów sumienia

🌻Wymioty po ćwiczeniach są oznaką słabości. Mój organizm jest za słaby na moje ambicje

🌻Jedz mniej bramy raju są waskie

🌻Nienawidzę rozmawiać o swoim ciele nawet jeśli ktoś je komplementuje czuje obrzydzenie

🌻Czym jest mały głód? Mogłabym o wiele dluzej

🌻Dziś poniedziałek. Zacznijmy w końcu jakąś skuteczna dietę grubasie

🌻Ciało grubasa umysł anorektyczki

🌻Chciałabym usiąść na krześle i nie czuć tłuszczu rozlewających się ud

🌻Patrzy w lustro, nie lubi tego co widzi

🌻Twoje powiedzenie do mnie grubas trwa sekundę a moja głodówka tydzień ale przecież ci tego nie powiem

🌻Chwila przyjemności lata otyłości

🌻Muszę dojść do perfekcji musze

🌻Mam kurwa dość jestem gruba mam ochotę się zabić kurwa jak ja wyglądam muszę się ogarnąć muszę przestać jesc

🌻Karmiony nadziejami chyba wolę nie jesc

🌻Kiedy zrozumiesz ze jedzenie cie tylko niszczy?

🌻Nigdy nie żałuj że weszłaś w ane

🌻Niedługo będziecie mogły pocałować mnie w moje piękne odstające zebra suki

🌻To ja mam kontrolę nad jedzeniem. Ja decyduje kiedy jem a kiedy nie, ile zjem czy zjem. Ono nie ma kontroli

🌻Anoreksja zaczyna się w głowie nie wygladzie

🌻Nic nie smakuje lepiej niż chudosc

🌻Jeśli chcesz się poddać przypomnij sobie dlaczego zaczelaw

🌻Głodna pusta zagubiona w swoim bólu nie może wam powiedzieć więc powoli znika

🌻To tylko dieta zostaw to dla siebie, nawet gdybyś powiedział całej jej rodzinie i przyjaciołom nikt by Ci nie uwierzyl

🌻Tłuste kompleksy wykrzywione w szkielet rzeczywistości

🌻Anoreksja kiedy śmierć w teatrze grozu karami pustymi talerzami

🌻Ja już nie widzę jedzenia. Widzę kalorie

🌻Jedzenie nie jest źle, źle jest to co z wami robi

🌻Ana:tak będzie Ci łatwiej. Widzisz? Ukrywaj..

Ja:nie przezywaj

Razem niech nie wie nikt

🌻Wolę płakać z głodu niż z zjedzonych kalorii

🌻0 kalori 0 problemow

🌻Chciałam jeść ale bałam się, one krzyczaly

🌻Czemu każesz mi jeść? Nie widzisz że jestem gruba?

🌻Z jednej strony przeraża mnie to jak się wymiszczam a z drugiej strony wiem że to konieczne

🌻Czasami będąc motylkiem czuje się jakbym należała do jakiejś chorej sekty... Ale chyba mi się to podoba

🌻Muszę przyznać że chudość wręcz mnie podnieca

🌻Uklękła przed sedesem, podniosła klapę i wetknęła sobie palce do gardła aż odruch wymiotny wyrzucił jedzenie z jej zoladka

🌻Ty masz ane ja mam mię wiec tego nie zjem i nie wypije

🌻Jak mało miejsca mogę zajmować?

🌻Patrz na mnie kiedy wsuwam z łatwością biodra w mniejsze rozmiary ale nie proboj zerknąć gdy klecze z rozmazanym tuszem nad ubikacja

🌻Patrzę na swoje ciało i już wiem dlaczego nie mam nikogo

🌻Czuje się jakby większość mnie zajmowała anoreksja. Ale ja też tam jestem, słyszysz przecież szepcze o pomoc?

🌻Pierwsze na co zwróciłem uwagę były jej oczy. Patrzyły w dal. Były spuchnięte, smutne i z sińcami pod nimi. Jej usta poranione od gryzienia warg że stresu były otwarte ledwo wypuszczające powietrze. Nie miała siły. Opierała się dretwo o ścianę, chwytała się poręczy robiła małe i wolne kroki. Nosiła długa bluzę widać że o 3 rozmiary za duża-nie miała apetytu.

🌻Kuca nad kiblem i dwa palce wyciąga. Myśli przez chwile i na nie spoglądaZamyka oczy i pcha głębiej. za każdym razem nieco pewniej. Łza za łzą spływa. A ona jest coraz mniej żywa

🌻Wolę ból z głodu niż z przejedzenia.

🌻Nazywajmy rzeczy po imieniu. Głodzisz się. Katujesz. Wciskasz palce do gardła i rzygasz. To nie jest piękne, ani urocze. Nie jest do kurwy. Ale to robisz, bo chcesz być piękna. Śmieszne, co?

🌻Nieważne ile razy się mnie spytasz, moją odpowiedzią zawsze będzie: "Nie, nie jestem głodna." A Ty nawet nie pomyślisz że mogłoby być inaczej. Bo kto kłamie że nie jest głodny, prawda? Ale tak się składa że ja. Ja jestem głodna, jest mi cholernie zimno, nawet kiedy leżę pod trzema kocami. Włosy mi wypadają i jak jeszcze raz w moim życiu będę musiała pić zieloną herbatę to chyba ją od razy zwrócę. Panikuje kiedy widze większą liczbe na wadze niż wczoraj i od razu w głowie pojawiają mi się sto sposobów jak mam siebie ukarać. Pociąć się czy głodówka 40 godzinna? Lecz to wszystko jest nie ważne, bo : "Nie, nie jestem głodna."

🌻Dziwisz się że cię nie chce? On jest ideałem, a ty? Z mordy nie za bardzo, a na dodatek gruba. Może zrzuć kilka kilogramów, to chociaż będzie kilka procent szans że mu się spodobasz.

🌻Czuję jak się duszę. Powoli ten sekret mnie zabija. Chciałbym powiedzieć komuś. Ale ona mi nie pozwala. Kiedyś zastanawialam się jak wygląda piekło. Myślę że dziś już wiem. Słucham waszych teori na mój temat nie podejmując wysiłku by się bronić. Jaki jest sens? Patrzę przed siebie i zaciskam zęby. Przecież i tak nikt nie zrozumie. Chciałabym wrócić do momentu kiedy waga nie wpływała na moje samopoczucie. Teraz tak bardzo wstydzę się swojego ciała że nie jestem w stanie iść do szkoły i pokazać się ludziom. Brzydzę się sobą. Ciągle słyszę tę głosy, jesteś gruba dlatego nikt cię nie lubi, śmieją się bo jesteś gruba, nikt cię nie pokocha bo jesteś gruba, zasługujesz na cierpienie bo jesteś gruba. Każda minuta dnia dłuży się w nieskończoność. Przepraszam ale nie jestem w stanie sobie już radzić. Poddałam się. Pragnę śmierci, spokoju. Oczywiście że chciałbym żyć ale nie umiem. Trudność sprawiają mi najprostsze czynności. Patrzę na tych wszystkich ludzi i zastanawiam się skąd w nich tyle pasji, zapału i entuzjazmu. Ból rozsadza mi głowę. Nie ogarniam szkoły chociaż naprawdę się staram. Zawód w oczach rodziców już mnie nie boli. Nie jestem w stanie przyjąć więcej cierpienia. Nienawiść do ludzi odbiera mi powietrze, nie jestem w stanie oddychać. W sercu czuję rozrywający ból. Kiedy patrzę w lustro pragnę się zabić. Lustro... Dlaczego mi to robisz?

🌻Bulimia jest jak przycisk który ucisza ból. Dlaczego nie mogę go naciskać kiedy mi źle? Chwila jedzenie jest zapomnieniem. Choć na chwilę daje poczucie sensu i czegoś czego nie umiem opisać słowami. Potem wraz z wyrzutami sumienia zbierają się wszystkie negatywne emocje, które rozrywają ci serce i odbierają powietrze. Wystarczy że zwymiotujesz. Nie tylko kalorie, ale całe cierpienie, złość, gniew, frustrację i niezrozumienie. Czujesz się lekka, pusta. Nie czujesz już nic poza spokojem. Dlatego kocham bulimie.

🌻Ano, nie wiem co powiedzieć. Przepraszam, od tego chyba zacznę. Jak mogłam myśleć że ktoś poza tobą mnie kocha? Oddaje się w twoje ramiona, jestem świadoma konsekwencji. Powierzam ci moje życie. Już nie mam innych marzeń poza chudością, kośćmi. Urodziłam się by być twoja. Poddaje się twoim zasadą. Będę głodować, będę cierpieć w imię naszej przyjaźni. W ramach przeprosin zaczynam dietę 500 kcal. Zabierz zbędne kilogramy a wraz z nimi moje uczucia. Chce być lekka, chce czuć pustkę. Poświęcam ci moje życie. Szkoła, oceny, znajomi, rodzina, nic poza tobą już nie ma dla mnie znaczenia.

🌻Waga spada, ale ta liczba jest nadal kurwa za duża

🌻Chce nosić spódniczki żeby pokazywały moje piękne chude nogi, a nie ukrywały moje ulane wielkie uda

🌻Pije energetyki nie tylko dlatego że mi smakują ale i dlatego że mi nie wolno na chore serce i mam nadzieje że w końcu stanie

🌻Motylku, ja Ci tylko chcę przypomnieć że nadal jesteś ulana jak świnia, zrób wreszcie coś z sobą i przestać wymyślać wymówki.

1K notes

·

View notes

Note

Cactus fascinates me, does it run on code similar to an existing instruction set or is it completely original on that front?

What can you do with it? What's it's storage?

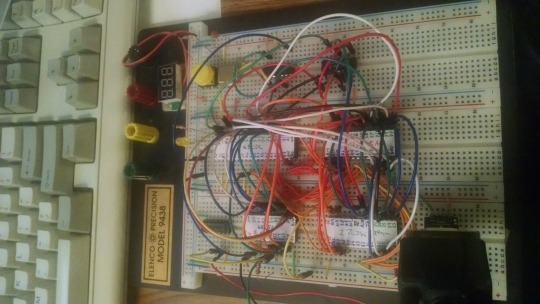

Both the Cactus (the original wooden prototype from years ago) and the new PCB Cactus(es) are essentially derived from a minimal 6502 computer design by Grant Searle for their core logic. Here's what that would look like on a breadboard:

There isn't much to it, it's 32K of RAM, 16K of ROM containing Ohio Scientific's version of Microsoft BASIC, a 6850 ACIA for serial interaction, some logic gates, and of course a 6502 microprocessor (NMOS or CMOS, doesn't matter which). You hook it into a terminal and away you go.

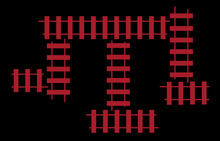

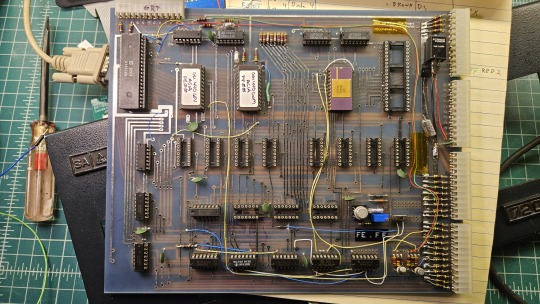

Grant's design in turn can be best described as a distilled, modernized version of the OSI Challenger series of computers. Here's an OSI-400 and a Challenger 4P respectively:

The left one is a replica of the 400 circa 1976, also called the Superboard. It was affordable, endlessly reconfigurable and hackable, but ultimately very limited in capabilities. No BASIC, minimal monitor ROM you talk to over serial, but you could connect it to a bus to augment its features and turn it into a more powerful computer.

Whereas the OSI C4P on the right from about 1979 has more RAM, a video card, keyboard, BASIC built in, serial interface, cassette tape storage, and that's just the standard configuration. There was more room to expand and augment it to your needs inside the chassis (alot changed in 3 years for home computer users).

Grant's minimal 6502 design running OSI BASIC is a good starter project for hobbyists. I learned about the 6502's memory map decoding from his design. I modified and implemented his design on a separate cards that could connect to a larger backplane.

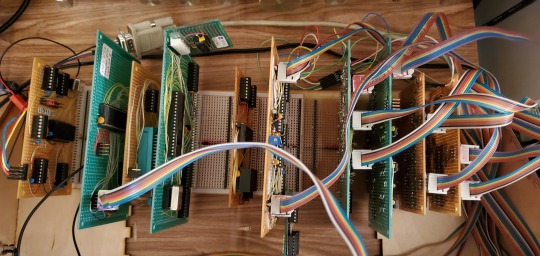

Here are the serial, ROM, RAM, and CPU cards respectively:

Each one is 100% custom, containing many modifications and fixes as I developed the design. However, that's only half of the computer.

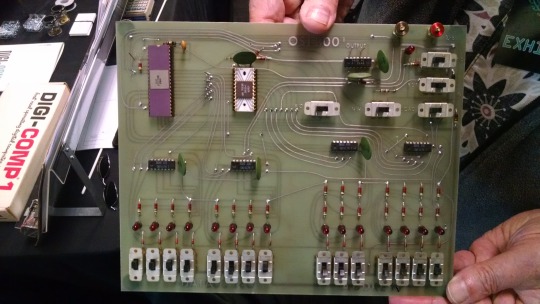

I really wanted a 6502 machine with a front panel. People told me "nobody did that", or couldn't think of examples from the 1970s but that seemed really strange to me. Especially since I had evidence to the contrary in the form of the OSI-300:

This one I saw at VCF West back in 2018 illustrates just how limited of a design it is. 128 bytes of RAM, no ROM, no serial -- just you, the CPU, and toggle switches and LEDs to learn the CPU. I was inspired the first time I saw one in 2015 at VCF East, which is probably when this whole project got set in motion.

Later that year I bought a kit for a miniature replica OSI-300 made by Christopher Bachman, and learned really quickly how limited the design philosophy for this particular front panel was. It was a major pain in the ass to use (to be clear, that's by OSI's choice, not any fault of Christopher in his implementation)

So... I designed my own. Took awhile, but that's the core of what the Cactus is: my attempt at experiencing the 1970s homebrew scene by building the computer I would have wanted at the time. Over half of the logic in the Cactus is just to run the front panel's state machine, so you can examine and modify the contents of memory without bothering the 6502. I added in all of the things I liked from more advanced front panels I had encountered, and designed it to my liking.

Here's the original front panel, accompanying logic, and backplane connected to the modern single board computer (SBC) version of the machine:

And here's the new Cactus SBC working with the new front panel PCB, which combines the logic, physical switch mountings, and cabling harnesses into a single printed circuit board.

So, what can you do with it? Pretty much the same things I do already with other contemporary 1970s computers: play around in BASIC, fire up the occasional game, and tinker with it.

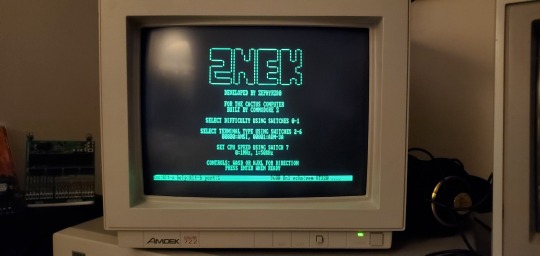

I've got no permanent storage designed for the Cactus as yet, it's been one of those "eventually" things. The good news is that a variety of software can be ported to the hardware without too much trouble for an experienced hobbyist. A friend of mine wrote a game called ZNEK in 6502 assembly which runs from a terminal:

Right now, you have to either toggle in machine programs from the front panel from scratch, burn a custom ROM, or connect it to a serial terminal to gain access to its more advanced features:

Here's it booted into OSI BASIC, but I have also added in a modern descendant of Steve Wozniak's WOZMON software for when I need to do lower level debugging.

I've also got a video card now, based on the OSI-440. I have yet to implement a keyboard, or modify BASIC to use the video board instead of the serial connection. Even if I did, screen resolution is pretty limited at 24x24 characters on screen at once. Still, I'm working on that...

Anyway, I hope that answers your question. Check the tags below to see the whole process stretching back to 2017 if you're curious to learn more of the project's history. I'm also happy to answer any more questions you might have about the project.

267 notes

·

View notes

Text

Dante, l'incredibile attacco dalla Germania: "Arrivista e plagiatore"

Il Dantedì? Ce lo si può benissimo risparmiare. Nel pieno dei festeggiamenti per l’autore della Divina Commedia, arriva dalla Germania un lungo e articolato attacco della Frankfurter Rundschau contro Dante, l’Italia e le celebrazioni dantesche. Il giornale di Francoforte non ha usato mezze misure: la sferzata è approdata in prima pagina e in due paginoni interni, in pieno Dantedì. A firmare è lo scrittore e commentatore Arno Widmann (fondatore dello storico quotidiano TAZ, nonché traduttore di Eco e Malaparte), che elenca in un infastidito articolo di fondo i numerosi “capi di accusa”.

C’è ben poco da festeggiare secondo il giornale tedesco, punto di riferimento degli intellettuali tedeschi engagé: in Italia si celebra oggi nient’altro che un poeta medievale «anni luce dietro a Shakespeare», egocentrico e arrivista, che ha poco a che fare con la nascita della lingua italiana. Ricordando che il 25 marzo è la ricorrenza nazionale dantesca, Widmann commenta che «l’Italia lo loda perché ha portato la lingua alle altezze della grande letteratura: si è costruito la lingua per la sua opera e da questa lingua è nata la lingua dei suoi lettori e poi dell’Italia». Ma subito precisa, con un tono beffardo che percorre tutto l’articolo, che questa è una sintesi che veniva ammannita agli scolari di 60 anni fa.

Ma quale padre della lingua italiana: Dante come poeta lirico è stato preceduto dai trovatori di Provenza, e quindi in realtà «la prima lirica in madrelingua italiana fu scritta in provenzale». Anche Brunetto Latini, maestro e amico di Dante, avrebbe scritto il suo Trésor in francese non tanto perché in quel momento era esiliato in Francia, quanto «perché sapeva che avrebbe avuto più lettori». Dove, in Italia? Peccato che il commentatore della Rundschau non osi chiarire; non esce dal suo giochino di allusioni malevole e rimandi fuorvianti. E non si accorge della trave nel proprio occhio: quello di Brunetto Latini era lingua d’oil e non francese. Nato ben dopo l’italiano, il francese verrà imposto per legge nel 1539 con un successo tanto scarso che ancora durante la Rivoluzione del 1789 si faticava a trovare chi traducesse le leggi nelle 23 parlate locali.

La stessa Commedia, insinua Widmann, in fondo non è originale: lo studioso spagnolo Asín Palacios nel 1919 affermò che si basava su un poema mistico arabo in cui si narra l’esperienza dell’ascesa al Cielo. Certo, tutti i dantisti l’hanno smentito, ma è solo orgoglio ferito: «Vedevano minacciata l’originalità del loro eroe Dante». Infine arriva sarcasticamente l’invito a «non fare un torto a Dante, sottovalutando la sua spregiudicata ambizione», perché in realtà «potrebbe aver sognato, col suo viaggio cristiano nell’Aldilà, di fare un colpaccio ai danni del poema arabo». Questa ci mancava: Dante plagiatore.

Dell’acredine della Frankfurter Rundschau viene gratificato anche il povero T.S. Eliot, autore di un famoso saggio su Dante e reo di equipararlo a Shakespeare. E non manca una pennellata di germanico protestantesimo: l’amore tra uomo e donna come via di elevazione spirituale non ci arriva dal rapporto tra Dante e Beatrice, dice Widmann, bensì «da Lutero e dalla Riforma». Un’allusione biografica assai trasparente per i lettori tedeschi: è noto infatti che Martin Lutero abbandonò l’ordine domenicano, commissionò la fuga rocambolesca di un gruppo di monache da un convento (vennero nascoste tra barili di acciughe) e ne sposò una, Katharina von Bora, di leggendaria bruttezza, fondando una numerosa famiglia nello stesso monastero in cui l’ex frate aveva portato il saio.

L’attacco tedesco ai festeggiamenti nostrani del Dantedì è quantomeno inatteso, se si pensa che la Germania, come scriveva il grande storico William Shirer, «all’inizio dell’età moderna era ancora un bizzarro coacervo di circa 300 Stati», e di innumerevoli parlate locali: da anni si cerca di ovviare alla disomogeneità linguistica e ortografica sfornando sempre nuove leggi, le famigerate Rechtsschreibreformen (le ultime nel 1996, 2006, 2011, 2017-2018), mentre il tedesco non è neppure riconosciuto ufficialmente come lingua dello Stato e un altro autorevole giornale come Die Zeit chiede di smettere con le riforme «altrimenti non si capirà più che errori devono correggere le nostre scuole». Un Dante tedesco, se ci fosse, sarebbe d’aiuto. Glielo possiamo prestare noi. Perché Dante non è italiano, è mondiale.

di Rita Monaldi e Francesco Sorti - la Repubblica

22 notes

·

View notes

Text

Operating Room Equipment Market 2021 with Covid-19 Pandemic Analysis, Growth Rate, New Trend Analysis Forecast To 2027

Facto Market Insights as of late distributed statistical surveying report on the worldwide Operating Room Equipment Market to its assortment of statistical surveying reports. The exploration report covers point by point examination of market measuring and anticipating of the market covering the market drivers, challenges, opportunity investigation, and patterns, alongside different key bits of knowledge in the worldwide market. The examination report additionally incorporates the investigation of territorial producers and new market players, covering all the data reasonable for the customers to settle on essential business choices in the business.

Free Sample Report + All Related Graphs & Charts @

https://www.factomarketinsights.com/sample/677

The report covers PESTLE examination and watchman's five powers investigation which exhibits the five powers including purchasers bartering power, providers haggling power, the danger of new participants, the danger of substitutes, and level of rivalry in the worldwide operating room equipment market. In the investigation, the system of watchman's five powers examination clarifies the technique for breaking down the opposition of the business covering the business structure and the degree of rivalry in the market. Along with this, the exploration report additionally covers current realities and figures identified with the macroeconomic patterns that are expected to affect the development of the general market.

Following are the Main Features of Global Operating Room Equipment Market Report:

- Market Overview, Industry Development, Market Maturity, PESTLE Analysis, Value Chain Analysis

- Growth Drivers and Barriers, Market Trends & Market Opportunities

- Market Segments by Geographies and Countries

- Porter’s Five Forces Analysis & Trade Analysis

- Market Segment Trend and Forecast

- Market Forecast Analysis for 2021-2027

- Key Market Driving Factors

- Market Analysis and Recommendations

- Price Analysis

- Operating Room Equipment Market Company Analysis: Company Market Share & Market Positioning, Company Profiling, Recent Industry Developments etc.

Obtain Report Details @

https://www.factomarketinsights.com/report/677/operating-room-equipment-market

Market Segmentation:

The exploration offers an extensive investigation of worldwide operating room equipment market concerning following sub-markets:

Operating Room Equipment Market, by Product Type:

Movables Imaging Systems

Biomedical Systems

Endoscopes

Anesthesia

Operating Tables

Operating Room Lights

Others

Operating Room Equipment Market, by End User:

Hospitals

Ambulatory Surgical Centers

Specialty Clinics

Regional Insights:

The report investigations the market by geologies for example North America, Europe, Asia Pacific, Latin America and Middle East and Africa. Further, the regions are fragmented into the country and regional groupings:

- North America (U.S. & Canada)

- Europe (Germany, United Kingdom, France, Italy, Spain, Russia, and Rest of Europe)

- Asia Pacific (China, India, Japan, South Korea, Indonesia, Taiwan, Australia, New Zealand, and Rest of Asia Pacific)

- Latin America (Brazil, Mexico, and Rest of Latin America)

- Middle East & Africa (GCC (Saudi Arabia, UAE, Bahrain, Kuwait, Qatar, Oman), North Africa, South Africa, and Rest of Middle East & Africa)

Competitive Landscape

The report includes profiles of leading companies in the global operating room equipment market. Some of the key players profiled include:

Stryker Corporation

Steris Plc

Getinge AB

Hill-Rom Holdings

Dragerwerk AG & Co. KGaA

Mizuho OSI

KARL STORZ GmbH

Koninklijke Philips

Medtronic

General Electric Company

Reasons to purchase the report:

- Identify possible investment areas based on a comprehensive trend analysis of the global operating room equipment Market over the next few years.

- Gain in-depth knowledge of the underlying factors that drive demand for operating room equipment and recognize the opportunities provided by them.

- Identify the major channels that drive the demand for TUNNEL LIGHTING, offering a strong image of potential prospects that can be tapped, resulting in growth in revenue.

- Strengthen the business knowledge in terms of industry dynamics, demand drivers, and the latest technological advances among others.

- Channelize funds by concentrating on the ongoing initiatives pursued by the numerous countries in the global operating room equipment market.

Interested to Procure The Data? Inquire here at @

https://www.factomarketinsights.com/enquiry/677

About Us: