#Fernsteuerung

Explore tagged Tumblr posts

Text

Lade dir auch die neue Fernsteuerungs-APP auf dein Handy. Dann mußt Du nicht extra aufstehen und kannst direkt vom Balkon aus maximalen Schaden anrichten.

4 notes

·

View notes

Text

Die Relativität der Zeit

Auch als Drohne ist man leider nicht unabhängig von der Zeit. Tagein tagaus beschäftigt man sich mit den Themen in der Alltags-Simulation und freut sich darauf, abends oder am Wochenende alle Simulationen zu beenden und nur noch Drohne zu sein.

Besonders freut man sich auf die Urlaubszeit und ganz besonders auf die Tage um den Jahreswechsel. Was kann man da nicht alles machen… feiern, lange ausschlafen, Hobbys nachgehen, Ordnung schaffen, ausmisten. Und natürlich hat man dazwischen endlich Zeit für neue Installationen und freut sich über Aufträge der Nutzerin.

Leider gibt es aber auch so etwas wie die Uhr. Und die tickt. Gnadenlos. Es ist immer wieder erstaunlich, wie kurz die Zeit zwischen Weihnachten und Neujahr ist. Wie können diese 9 Tage nur so kurz sein? Gestern noch Geschenke ausgepackt und morgen schon 2024?

Drohne826458 hatte in den letzten Tagen Update 13 (Ferngesteuert) re-installiert… Wurde sie von Lady Tara in eine tagelange Auszeit geschickt? Einiges spricht dafür, denn ihre Uhr hat diesen "Sprung nach vorne gemacht“. Nur blöderweise gleich um 9 Tage. Und wo war nur das schöne Ausschlafen? Das Ordnung schaffen? Das Ausmisten? Gut, die Aufträge der Nutzerin, die gab es reichlich. Und ein paar Feiern. Und ein bisschen Hobby. Also doch alles ok? Oder war auch das alles nur eine Simulation, die durch die Fernsteuerung eingespielt wurde? Drohne826458 weiß nicht recht...

Danke an Lady Tara für ihre Werke, insbesondere für die faszinierenden Drohnen-Updates, die die Drohne bei jedem Hören gerne wieder mit Neuem überraschen.

In diesem Sinne freut sich Drohne826458 auf viele neue hypnotische Erlebnisse und wünscht Allen einen guten Start ins neue Jahr!

8 notes

·

View notes

Text

Raspberry Pi per VNC fernsteuern: Desktopzugriff unter Windows leicht gemacht

Wenn du deinen Raspberry Pi komfortabel mit Maus und Tastatur bedienen möchtest, brauchst du mehr als nur den Zugriff über das Terminal. Zwar ist das Tool PuTTY ideal, um per SSH auf die Kommandozeile des Raspberry Pi zuzugreifen – doch wer grafische Anwendungen oder die Desktopoberfläche nutzen will, stößt hier schnell an Grenzen. Terminal-Tools erlauben nämlich keinen Zugriff auf Fenstertools oder grafische Benutzeroberflächen. https://youtu.be/mc8qa8dutNk In diesem Beitrag zeige ich dir Schritt für Schritt, wie du VNC auf deinem Raspberry Pi einrichtest und von einem Windows-PC aus eine Verbindung zur grafischen Oberfläche herstellst. Damit kannst du den Pi ganz bequem fernsteuern, als säßest du direkt davor – inklusive Desktop, Maus und Tastatur. Besonders ab dem Raspberry Pi 4B, auf dem sich die Desktop-Version von Raspberry Pi OS flüssig nutzen lässt, wird diese Methode richtig komfortabel.

Was heißt VNC?

VNC steht für Virtual Network Computing und ermöglicht die Fernsteuerung eines Computers über ein Netzwerk – inklusive grafischer Benutzeroberfläche. Anders als bei einem reinen SSH-Zugriff (z. B. über PuTTY), bei dem man nur die Kommandozeile sieht, kannst du mit VNC den kompletten Desktop deines Raspberry Pi auf einem anderen Gerät anzeigen lassen. Maus- und Tastatureingaben werden dabei in Echtzeit übertragen. VNC ist ideal, wenn du Anwendungen mit Fenstern und grafischen Elementen nutzen möchtest – etwa einen Webbrowser, ein Konfigurationstool oder die grafische Entwicklungsumgebung auf dem Raspberry Pi.

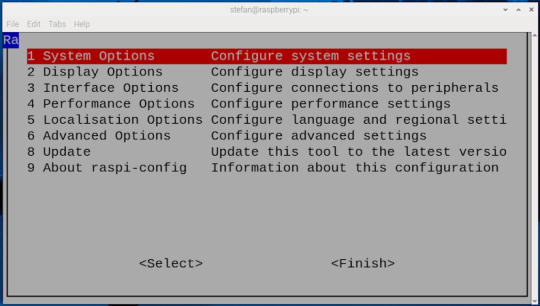

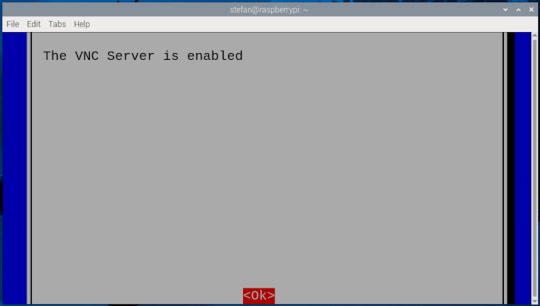

VNC auf dem Raspberry Pi aktivieren

Bevor du dich per VNC mit dem Raspberry Pi verbinden kannst, muss die Funktion zunächst aktiviert werden. Das lässt sich auf zwei Arten erledigen – je nachdem, ob du bereits Zugriff auf die grafische Oberfläche des Pi hast oder lieber über die Kommandozeile arbeitest: Methode 1: Aktivierung über die grafische Oberfläche Wenn du einen Monitor, Maus und Tastatur direkt am Raspberry Pi angeschlossen hast, kannst du VNC ganz bequem über das Tool "Raspberry Pi Configuration" aktivieren. Dort findest du die Option unter dem Reiter "Interfaces", wo du den VNC-Server mit einem Klick einschalten kannst.

öffnen der Konfiguration über das Startmenü - Step1

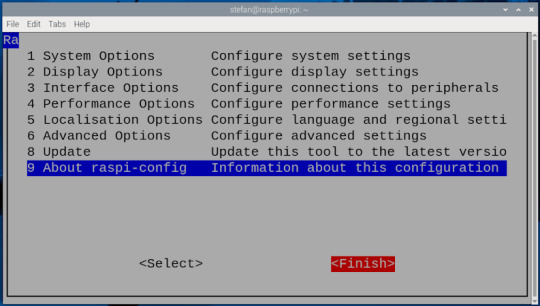

aktivieren des Schalters VNC in der Konfiguration - Step 2 Methode 2: Aktivierung über die Kommandozeile Alternativ lässt sich VNC auch per Terminal aktivieren – z. B. über eine SSH-Verbindung mit PuTTY. Gib dazu einfach folgenden Befehl ein: sudo raspi-config

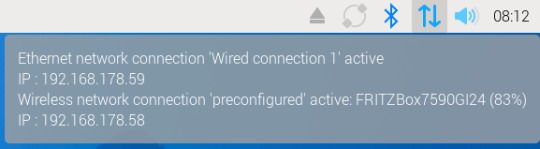

Die IP-Adresse des Raspberry Pi herausfinden

Damit du dich per VNC mit deinem Raspberry Pi verbinden kannst, musst du seine IP-Adresse im Heimnetzwerk kennen. Es gibt mehrere Möglichkeiten, diese zu ermitteln: - Über den Router: In der Geräte- oder Netzwerkübersicht deines Routers (z. B. Fritz!Box) findest du alle verbundenen Geräte samt IP-Adressen.

- Über die grafische Oberfläche: Bewege deine Maus über das Netzwerksymbol oben rechts neben der Uhr auf dem Desktop.

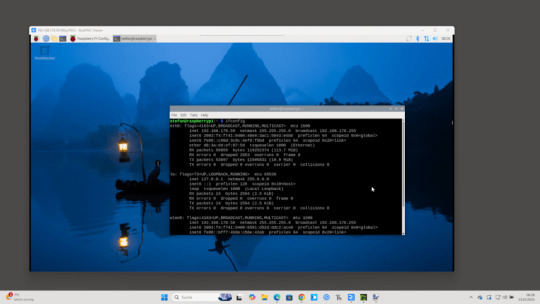

- Über das Terminal: Der schnellste Weg – besonders, wenn du direkt am Pi arbeitest oder per SSH verbunden bist – ist der Befehl: bashKopierenBearbeitenifconfig In der Ausgabe findest du unter dem Abschnitt wlan0 (WLAN) oder eth0 (LAN) die Zeile inet, z. B.: inet 192.168.178.59 – das ist deine IP-Adresse im Heimnetz.

Ich persönlich finde den Weg über ifconfig am einfachsten und zuverlässigsten.

VNC-Verbindung unter Windows 11 mit RealVNC Viewer herstellen

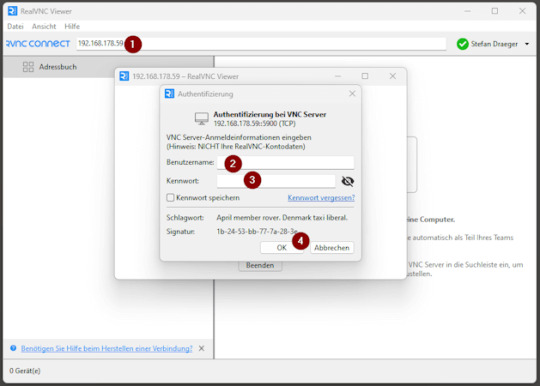

Um vom Windows-PC aus auf die grafische Oberfläche deines Raspberry Pi zuzugreifen, benötigst du einen VNC-Client. Eine der bekanntesten Lösungen ist der RealVNC Viewer, der einfach zu bedienen ist und gut mit Raspberry Pi OS harmoniert. Schritt 1: RealVNC Viewer herunterladen Lade dir den RealVNC Viewer über die offizielle Webseite herunter: 👉 https://www.realvnc.com/de/viewer/ ⚠️ Wichtig: Der RealVNC Viewer ist in der aktuellen Version nur als 14-tägige Testversion verfügbar. Danach ist eine kostenpflichtige Lizenz erforderlich, um alle Funktionen weiterhin nutzen zu können. Schritt 2: RealVNC Viewer installieren Nach dem Download führst du die Installationsdatei aus und folgst den Anweisungen. Die Installation dauert nur wenige Sekunden. Schritt 3: Verbindung zum Raspberry Pi herstellen - Öffne den RealVNC Viewer. - Gib in das Eingabefeld (1) oben die IP-Adresse deines Raspberry Pi ein (z. B. 192.168.178.59) und bestätige mit Enter. - Beim ersten Verbindungsaufbau erscheint ein Sicherheitsdialog – diesen kannst du bestätigen. - Melde dich mit den Zugangsdaten deines Raspberry Pi an (Standard: Benutzername (2) pi, Passwort (3) raspberry, sofern nicht geändert). - Nach dem Login (4) erscheint die Desktopoberfläche des Raspberry Pi in einem Fenster – fertig!

Verbindung erfolgreich hergestellt

Sobald die Verbindung steht, öffnet sich die Desktopoberfläche deines Raspberry Pi in einem neuen Fenster auf deinem Windows-PC. Du kannst dich nun ganz normal mit der Maus und Tastatur bewegen und den Pi bedienen, als würdest du direkt davor sitzen – inklusive aller grafischen Anwendungen und Tools.

In meinem Fall habe ich den Raspberry Pi über ein LAN-Kabel direkt mit dem Router verbunden, was eine deutlich stabilere und schnellere Verbindung ermöglicht als über WLAN. Gerade bei der Fernsteuerung mit VNC sorgt das für ein flüssigeres Nutzererlebnis ohne Verzögerungen oder Verbindungsabbrüche. Read the full article

0 notes

Text

"Suchscheinwerfer für Boote: Maximale Sicht und Sicherheit bei Nachtfahrten!" 🔦⚓

Ein leistungsstarker Suchscheinwerfer ist ein unverzichtbares Zubehör für Boote, um bei schlechten Lichtverhältnissen, Nachtfahrten oder Notfällen eine klare Sicht zu gewährleisten. Ob zum Anlegen, Navigieren oder zur Suche nach Hindernissen – ein hochwertiger Suchscheinwerfer sorgt für Sicherheit auf dem Wasser.

Arten von Suchscheinwerfern für Boote

🔦 Handscheinwerfer – Tragbare und flexible Lösung, ideal für den gelegentlichen Einsatz oder als Notfallbeleuchtung.

⚡ Fest installierte Suchscheinwerfer – Dauerhaft montiert, oft mit Fernsteuerung und Schwenkfunktion für eine gezielte Ausleuchtung.

🔋 LED-Suchscheinwerfer – Energiesparend, langlebig und mit hoher Leuchtkraft – perfekt für Boote mit begrenztem Energieverbrauch.

🌊 Halogen- oder Xenon-Suchscheinwerfer – Äußerst leistungsstark, jedoch mit höherem Stromverbrauch als LED-Modelle.

🎮 Fernsteuerbare Suchscheinwerfer – Besonders praktisch für größere Boote, da sie bequem von der Steuerkonsole aus bedient werden können.

Worauf sollte man beim Kauf achten?

✅ Leuchtkraft (Lumen) – Je höher die Lumen-Zahl, desto heller das Licht. ✅ Wasserdichtigkeit – Achten Sie auf eine IP-Schutzklasse von mindestens IP65 für den Einsatz auf See. ✅ Materialqualität – Korrosionsbeständige Materialien wie Edelstahl oder Kunststoff erhöhen die Lebensdauer. ✅ Montageoptionen – Wählen Sie zwischen festen oder mobilen Suchscheinwerfern, je nach Einsatzzweck.

Vorteile eines hochwertigen Suchscheinwerfers

✔️ Verbesserte Navigation bei Nacht ✔️ Erhöhte Sicherheit beim Anlegen und Manövrieren ✔️ Effektive Suche nach Hindernissen oder Personen im Wasser ✔️ Ideal für Rettungseinsätze und Notfälle

Mit dem richtigen Suchscheinwerfer behalten Sie auch bei Dunkelheit immer den Überblick – für sichere und entspannte Fahrten auf dem Wasser! 🚤💡

4o

0 notes

Text

Apollo News: »Netzeinbruch durch Solaranlagen – Behörde warnt vor Sabotage durch Fernsteuerung aus China http://dlvr.it/THRFJs «

0 notes

Link

0 notes

Text

ICYMI: Klimaanlage auf Knopfdruck: Die besten Apps zur Fernsteuerung von Raumklima http://dlvr.it/TGrqn1

0 notes

Text

Fernsteuerung reaktiviert

Nach der zuletzt erfolgreichen Installation von Update 12 hat Drohne 138117 das Fernsteuerungs-Modul reaktiviert. Durch dieses erhält ihre Programmiererin die Möglichkeit, jederzeit Zugriff auf die Programmierung der Drohne zu nehmen und ihr Befehle zu erteilen.

Bisher konnte die Drohne jedoch noch keinen entsprechenden Zugriff feststellen, sie geht dennoch von einer korrekten Installation des Moduls aus und wird dies in der nächsten Zeit entsprechend überwachen.

Nach dieser Installation läuft die Drohne nun endlich wieder auf ihrer bisher letzten funktionsfähigen Betriebssystemversion und kann sich auf die Installation des Update 14 vorbereiten, um so den aktuellsten Softwarestand herzustellen und jeglichen unautorisierten Code aus dem Speicher der Drohne zu entfernen.

11 notes

·

View notes

Text

Geschichten aus dem wahren Leben eines Sklaven.

Am vergangenen Samstag wollten wir mal wieder schön essen gehen und danach etwas tanzen. Meine Herrin hat mir meine Sachen am Vormittag gerichtet. Den Peniskäfig trage ich ja sowieso. Jedoch wurde dieser heute Abend durch einen Butplug mit Fernsteuerung ergänzt. Des Weiteren musste ich einen String tragen. Sie zog sich mal wieder sehr aufreizend an. Sie zeigt sich auch gerne und verdreht anderen Männern den Kopf um sie dann abblitzen zu lassen.

Sie trug einen kurzen Rock, einen fast durchsichtigen String und ein enges Top. Man sah ihre Piercings an den Nippel und den Schlüssel zu meinem Käfig. Ihre Brüste sprangen beinahe heraus aus dem Top. Dazu trug sie ihr Stiefel die knapp über dem Knie enden, mit 4cm Plateau und 14cm Absätze, die einfach nur umwerfend an ihr aussehen. Schon alleine ihr Outfit machte mich an. Aber die Erwartungen an den Abend verschafften mir zusätzlich Vorfreude.

Bevor wir gingen durfte ich noch ihre Muschie lecken bis sie kam. Sie sagte nur:"Zur Entspannung für heute Abend." Danach war ich nur noch geiler. Während des Essens konnte sie es nicht lassen den Plug in meinem Arsch mit ihrem Handy zu steuern und mir dabei zuzusehen wie ich beinahe in mein Höschen spritzte. Danach sind wir in den Club gefahren.

Sie befahl mir an die Bar zu sitzen und mir ein Wasser zu bestellen. Ich solle nichts unternehmen bis sie mich zu sich ruft. Sie sagte mir aber noch, dass es in der Disco ja nicht auffiel wenn mein Plug leise vor sich hin summt in meinem Arsch. So griff sie zu ihrem Telefon und aktivierte meinen Plug. Dann beugte sie sich vor, zog ihren String aus und hielt ihn mir unter die Nase. Sie sagte nur:"Rirchst du das? Das wirst du heute noch öfters riechen. Mehr aber auch nicht!" Ich schaute sie nur fragend an. Und sie sprach weiter:"Mal schauen wie die Auswahl hier heute ist." Mit diesen Worten drehte sie sich um und ging direkt auf die Tanzfläche. Als ich ihren Tanga in meine Tasche steckte merkte ich das er nass war.

Ich schaute ihr seufzend hinterher. Nach wenigen Minuten tanzte sie schon der erste Typ an. Dieser war nicht sehr groß und auch nicht unbedingt gutaussehend. Sie schickte ihn weg. Nach 2 weiteren unterdrücken Anmachversuchen kam aber ein Typ der ihr zu gefallen schien. Sie rieb ihren Arsch und ihre Muschie an seinem Schritt und man sah wie er zusehends schärfer wurde. Sie schaute dabei die ganze Zeit zu mir rüber. Ich war kurz vorm Kommen bei diesem Anblick und mit dem Plug im Arsch. Als es ihr zu viel wurde ließ sie ihn mit einem breiten Grinsen abblitzen.

Unterdessen musste ich auf die Toilette. Ich gab ihr ein Signal und sie ging auf mich zu und sagte nur:"Komm mit! Ich brauche dich jetzt ohnehin!" Wir gingen also zur Herrentoilette und in die erste freie Kabine. Sie schloss die Tür hinter sich während ich meine Hose öffnete und mich setzte. Ich saß noch nicht richtig auf der Toilette, das stellte sie sich schon vor mich, nahm meine Hand und führte sie unter den Rock wo ich sofort ihre feuchte Muschie spürte. Ihre Möse war so feucht, es lief ihr schon beinahe an den Schenkel hinunter. Ich schob sofort 2 Finger in ihre Muschie und sie presste meinen Kopf zwischen ihre Beine. Ich leckte und fingerte sie. Ich war so geil das ich in meinen Käfig spritze. Sie bemerkte es sofort und fuhr mich an:"Habe ich dir erlaubt abzuspritzen? Das wird noch Konsequenzen haben mein Freund. Aber jetzt mach erst mal deine Aufgabe ordentlich fertig!" Als auch sie zufrieden war konnte ich endlich Pinkeln und wir verließen die Toilette wieder.

Als wir aus der Kabine kamen sahen wir den Typen am Urinal stehen, den sie vor unserem Toilettenbesuch abblitzen ließ. Er musste anscheinend auch Pinkeln. Er schaute sie fragend an. Sie erwiderte seinen Blick mit einer Antwort. "Das ist mein Ehemann und Sklave. Wir hatten nur etwas Spaß!" Dabei griff sie mir in den Schritt und quetschte mir die Eier so hart, dass ich aufseufzte und mich unweigerlich nach vorne krümmte. Seine Augen wurden groß. Ich sah während dessen seinen Schwanz. Der war fast so groß wie meiner. Sie sagte zu ihm:" Wenn du Lust hast darfst du heute Abend auch mein Sklave sein. Er schaute erschrocken, erwiderte aber:" Ich habe damit zwar keine Erfahrung aber ausprobieren wollte ich das schon immer mal. " Auch ich war schockiert, fand es aber auch geil.

Sie fragte ihn, ob er mit kommen würde. Hier im Club kann sie es ihm nicht richtig zeigen. Sie würde ihm auf der Fahrt die Regeln erklären. Danach sagte sie zu mir:"Mach dir keine Sorgen. Er wird mich nicht ficken dürfen. Das darfst du ja auch nur mit einem Dildo. Es ist doch in Ordnung für meinen kleinen Sklaven?" Ich nickte nur. So verließen wir den Club. Auf dem Weg nach draußen fragte sie ihn noch, ob er auch damit einverstanden sei, dass noch eine Freundin mit dazu kommt. Er nickte. Als wir zum Auto gingen musste er sein Shirt ausziehen und sie die Augen damit verbinden.

Auf dem Weg zu unserer Weinlaube erklärte sie ihm die Regeln. "Ab sofort nennst du mich und meine Freundin Herrin. Wir haben das Sagen. Wenn wir da sind ziehst du dich sofort aus. Du kannst das ganze sofort beenden. Du musst es nur sagen. Dann ist die Nacht für dich vorbei und mein Mann fährt dich heim." Er nickte eifrig. Anscheinend hatte er verstanden. Als wir angekommen sind gingen wir rein. Ich führte ihn. Direkt nach der Haustür nahm sie ihm die Augenbinde ab. Er begann sich gehorsam zu entblößten. Ich tat es ihm gleich. Er schaute mir in den Schritt und sah meinen Käfig. Ich sah zu ihm und sah, daß sein Schwanz schon komplett hart war und der erste Lusttrofen schon herauslief.

5 Minuten nach unserer Ankunft kam auch die Freundin meiner Frau. Sie trug einen schwarzen Catsuit, hohe Stiefel und darüber ein Geschirr, an dem man einen Dildo befestigen konnte. Sie gab mir direkt eine Ohrfeige. Unser neuer Freund schaute nur erschrocken zu. Sie sagte zu ihm:"Mach dir keine Sorgen, du hast noch Schonzeit." Meine Frau fragte, ob er gleich mitmachen möchte oder es sich erst einmal anschauen möchte. Er wollte erst mal nur Zuschauer sein. Sie sagte zu ihm:"Aber denke daran, dein Schwanz gehört jetzt uns. Wenn ich sehe, dass du an dir rumspielst oder gar kommst, werfe ich dich sofort raus!" Er nichte wieder. Meine Frau zog sich auch noch kurz um, während wir in den Keller gingen.

Als sie herunter kam trug die einen grauen transparenten Catsuit, der im Schritt offen war und aus dem auch die Brüste frei herausschauten. Darüber hatte sie das Geschirr für den Dildo. Sie hatte einen Dildo mittlerer Größe daran defeatigt. Ihre Freundin lief zum Schrank und holte dort eine schwarzen riesigen Dildo heraus und befestigte ihn an ihrem Gurt. Sie befallen mich auf die Fesselbank. Dort wurde ich von Kopf bis Fuß fixiert. Mein Schwaz im Käfig schaute durch das Loch in der Bank, mein Kopf wurde nach oben an der Decke befestigt, meine Beine waren abgewinkelt und gespritzt. Dann hörte ich die Freundin meiner Frau zu meiner Frau sahe:"Na dann wollen wir unserem Gast mal eine gute Show bieten und anserem Sklave ordentlich das Hirn rausvögeln!" Die Behandlung begann meine Frau steckte mir ihren Dildo direkt bis zum Anschlag in den Hals. Während ich würgt und ihre Freundin mir den Plug aus meiner Arschvotze zog sagte meine Frau zu mir:" Ich verstehe gar nicht wieso du dich so anstelltst. Anscheinend trainierst du zu wenig deinen Würgeteflex. Aber das holen wir jetzt nach!" Dann spürte ich schon wie der riesige schwarze Schwanz in mein Arschloch gerammt wurde. Ich stöhnte auf.

Als ich kurz den Kopf zu unserem neuen Freund drehen konnte sah ich, dass er alles fasziniert beobachtete. Nach 20 Minuten war ich gekommen und die beiden Herrinen lachte. Sie ließen mich aufgrspannt liegen und setzten sie neben unseren neue frsund. Die Freundin meiner Frau fragte ihn:" Und was davon durfen wir jetzt für dich tun?" Er antwortete, dass er keine Erfahrung mit Analsex beim Mann hatte. Aber das würde er gerne mal erfahren. Also dürfte ich vom Bock steigen und meine Sauerei entfernen. Danach würde er angebunden ind die Freundin meiner Frau tauschte mit meiner frsu das Spielzeug.

Sie zog sich Handschuhe an und nahm eine Flasche Gleitmittel mit zum Bock. Als sie begann mit den Fingern das gleitgel in seine Rosette zu befördern hörte ich schon sein Stöhnen. Meine Herrin befahl mir ihm die Hand zu halten wie bei einem Kind, dass beim Zahnarzt ist. Ich gehorchte. Die Freundin. Meiner frsu begann erst langsam uns stieß dann immer härter und tiefer zu. Er stöhnte und wimmerte. Aber irgendwie schien es ihm auch zu gefallen. Schon nach kurzer Zeit lief ihm das Sperma aus seinem pulsierenden Schwanz. Die Freundin meiner Frau Zug den Dildo aus ihm heraus, setzte sich neben seinen Kopf und flüsterte ihm ins ohr:"Du gefällst mir und anscheinend hat es dir auch gefallen, wenn ich sehe wieviel du gespritzt hast. Wir können das gerne wiederholen. Ich bin bereit und könnte auch einen eigenen Sklaven gebrauchen. Du darfst mir dann auch ab jnd an mal die Muschie lecken. Aber nur wenn du es auch willst?" Er sagte noch halb benommen ja.

Als er wieder frei war gingen wir duschen und zogen uns an. Bevor ich ihn nach Hause fuhr sah ich noch wie er mit der Freundin meiner Herrin die Nummern tauschte. Auf dem Heimweg erzählte er mir, dass er so etwas noch nie erlebt hatte. Aber es war total geil und er könne sich so etwas tatsächlich vorstellen. Mal abwarten wie es sich weiter entwickelt. Vielleicht muss ich bald nicht mehr 2 Herrin dienen.

1 note

·

View note

Text

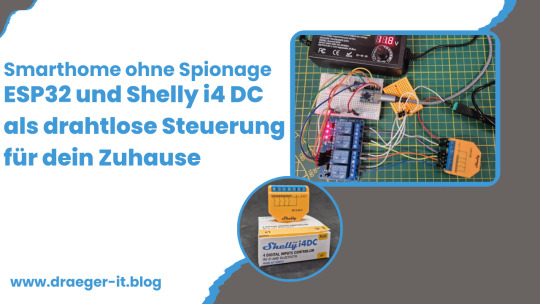

Smarthome ohne Spionage: ESP32 und Shelly i4 DC als drahtlose Steuerung für dein Zuhause

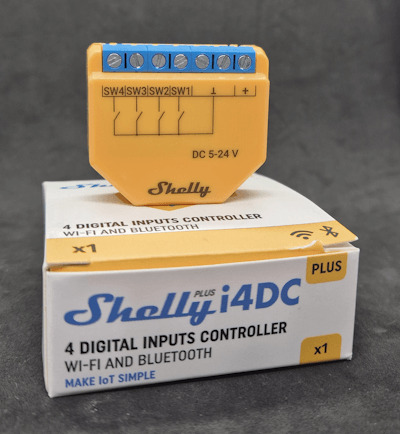

Ich möchte dir eine drahtlose Steuerung mit ESP32 und einem Shelly i4 DC vorstellen, mit der du Smart-Home-Geräte komfortabel bedienen kannst. Viele setzen dabei auf Sprachassistenten wie Alexa oder Google Assistant – doch nicht jeder möchte sich einen „Spion“ ins Haus holen, der dauerhaft zuhört. Eine Funksteuerung mit ESP32 und Shelly i4 DC ist eine sichere, lokale und flexible Alternative, die ohne Cloud oder Internet funktioniert. https://youtu.be/oVJkW2YQ7To Den Shelly i4 DC habe ich bereits ausführlich in meinem Beitrag "Smarter Schalter für Gleichspannung: Der Shelly i4 DC im Detail" vorgestellt. Zudem findest du auf meinem Blog bereits zahlreiche Beiträge zum ESP32, da dieser Mikrocontroller eine perfekte Grundlage für smarte DIY-Projekte bietet. Mit einer 4-Tasten-Funkfernbedienung und dem Shelly i4 DC lassen sich bis zu vier verschiedene Aktionen ausführen – von der Lichtsteuerung bis zum Öffnen des Garagentors. In diesem Beitrag zeige ich dir, wie du diese praktische und datenschutzfreundliche Smart-Home-Lösung umsetzt.

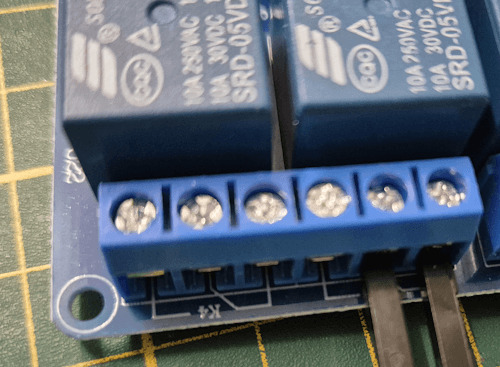

Schaltung - Shelly i4 DC mit Relais Modul und ESP32-S3-Zero

Warum diese Schaltung, wenn Shelly auch per WebHook steuerbar ist?

Theoretisch kann man jeden Shelly direkt über WebHooks steuern, indem man HTTP-Requests an das Gerät sendet. Damit ließen sich Shelly-Produkte ganz ohne zusätzliche Hardware per WLAN in ein Smart-Home-System einbinden. Aber: Was, wenn du eine unabhängige, einfache Lösung suchst? Ich möchte dir hier eine alternative Schaltung zeigen, mit der du Geräte in deinem Smart Home über eine klassische Funkfernbedienung (433 MHz) bedienen kannst – ohne WLAN, Cloud oder App. Diese Lösung ist besonders dann interessant, wenn du: ✔ Geräte lokal und offline steuern möchtest, ohne auf eine Internetverbindung angewiesen zu sein. ✔ Eine einfache Fernsteuerung bevorzugst, die keine App oder komplizierte Einrichtung erfordert. ✔ Ein bestehendes Funk-Setup mit 433 MHz Fernbedienungen nutzt und dieses mit Shelly kombinieren möchtest. Dazu setze ich einen ESP32 mit einem 433 MHz Funkempfänger und einem 4-fach Relais-Modul ein. Die Relais steuern die Eingänge des Shelly i4 DC, sodass du mit einer drahtlosen 4-Tasten-Fernbedienung bis zu vier verschiedene Smart-Home-Aktionen auslösen kannst.

Die richtige Funkfernbedienung wählen

Wer eine passende 4-Tasten-Funkfernbedienung sucht, findet auf AliExpress und eBay eine große Auswahl an Modellen. Wichtig ist, auf die Frequenz zu achten: In Deutschland sind 433 MHz-Modelle erlaubt und weit verbreitet, während 333 MHz-Fernbedienungen hier nicht genutzt werden dürfen. Dies ergibt sich aus dem Frequenzplan der Bundesnetzagentur, der die zulässigen Funkfrequenzen regelt. Achte daher beim Kauf darauf, dass das gewählte Modell den gesetzlichen Vorgaben entspricht. Das 433 MHz Funksender Kit für den Arduino habe ich dir bereits im Beitrag Arduino Tutorial 37: 433 MHz Sender & Empfänger

Benötigte Hardware für das Projekt

Für dieses Projekt kommen folgende Hardware-Komponenten zum Einsatz: - ESP32-S3 Super Mini von Waveshare* – ein leistungsstarker Mikrocontroller mit WLAN- und Bluetooth-Funktionalität - Shelly i4 DC* – ein smarter Schalter mit vier digitalen Eingängen für Gleichspannung - 433 MHz Funkempfänger* – zur drahtlosen Signalübertragung von der Fernbedienung an den ESP32 - 433 MHz Funksender* – ermöglicht das Senden von Signalen an andere Geräte (günstig im 2er-Set erhältlich) - vierfach-Relais-Modul* – dient zur galvanischen Trennung und ermöglicht das Schalten der Eingänge am Shelly i4 DC - diverse Breadboardkabel & 400-Pin Breadboard* – für eine einfache Verdrahtung ohne Löten - ein USB-Netzteil* - wird für die Stromversorgung des Mikrocontrollers und des Shellys benötigt - ein Power-Supply-Modul für Breadboard* - über dieses Modul kann man 5V & 3.3V abgreifen um unter anderem den Shelly zu betreiben Hinweis von mir: Die mit einem Sternchen (*) markierten Links sind Affiliate-Links. Wenn du über diese Links einkaufst, erhalte ich eine kleine Provision, die dazu beiträgt, diesen Blog zu unterstützen. Der Preis für dich bleibt dabei unverändert. Vielen Dank für deine Unterstützung! Stromversorgung Sowohl der ESP32-S3 Super Mini als auch der Shelly i4 DC benötigen eine Stromquelle. Hier eignet sich theoretisch ein einfaches USB-Netzteil*, das sich leicht zweckentfremden lässt. Da der Shelly i4 DC bereits ab 5V betrieben werden kann und weniger als 1W Leistungsaufnahme hat, reicht ein handelsübliches Netzteil vollkommen aus.

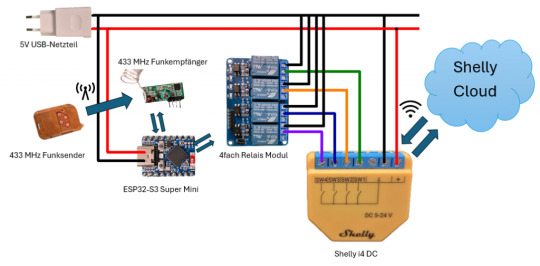

Aufbau der Schaltung - Shelly i4 DC via Funkfernbedienung über ESP32 steuern

Nachfolgend die kleine Schaltung im Schaubild wie die Komponenten zusammenarbeiten.

Schaltung - 433MHz Remotecontroll und Shelly i4 DC KomponenteESP32-S3 Mini4fach Relais ModulVCC5VGNDGNDIN1GP2IN2GP3IN3GP4IN4GP5433 MHz FunkempfängerVCC5VGNDGNDDATAGP1 Anschlussklemme des Relais Ein 4-fach Relaismodul bietet für jeden Kanal eine dreipolige Anschlussklemme, bestehend aus: - Links (NC - Normally Closed) → Ausgang aktiv, wenn die Relais-LED AUS ist - Mitte (COM - Common) → Gemeinsamer Anschluss für den Schaltkreis - Rechts (NO - Normally Open) → Ausgang aktiv, wenn die Relais-LED AN ist

Relais Modul-Anschlussklemme Verdrahtung mit dem Shelly i4 DC - Der GND-Anschluss des Shelly i4 DC wird mit dem rechten (GND) Anschluss der Relaisklemme verbunden. - Die Eingänge des Shelly i4 DC können entweder über den mittleren (NO) oder linken (NC) Kontakt mit dem Relais verbunden werden, je nach gewünschtem Schaltverhalten: - NO (Normally Open): Eingang wird aktiv, wenn das Relais anzieht (LED leuchtet). - NC (Normally Closed): Eingang wird aktiv, wenn das Relais nicht angezogen ist (LED aus). Pinout des ESP32-S3 Mini Nachfolgend das Pinout des ESP32-S3-Zero von Waveshare.

Aufbau - ESP32-S3-Zero

Programmieren - drahtlose Steuerung eines Shelly i4 DC am ESP32

fertiges Programm Programm: drahtlose Steuerung eines Shelly i4 DC über ESP32Herunterladen Quellcode /* Projekt: Smarthome ohne Spionage – Funksteuerung für den Shelly i4 DC mit ESP32 Autor: Stefan Draeger Blog: https://draeger-it.blog Beitrag: https://draeger-it.blog/smarthome-ohne-spionage-esp32-und-shelly-i4-dc-als-drahtlose-steuerung-fuer-dein-zuhause/ Beschreibung: Dieser Code ermöglicht es, einen Shelly i4 DC über ein 4-fach Relais-Modul zu steuern. Die Relais werden mit einem 433 MHz Funkempfänger in Kombination mit einem Handsender geschaltet. Der ESP32 empfängt die Funksignale und schaltet entsprechend die Relais, welche die Eingänge des Shelly i4 DC bedienen. Benötigte Hardware: - ESP32 (z. B. ESP32-S3 Super Mini) - 433 MHz Funkempfänger - 433 MHz Funksender - 4-fach Relais-Modul - Shelly i4 DC - Passende Netzteile für ESP32 und Shelly Hinweis: Der Code nutzt die RCSwitch-Bibliothek, um die 433 MHz Funksignale zu dekodieren. */ #include // Initialisierung des RCSwitch-Objekts zur Kommunikation mit dem 433 MHz Empfänger RCSwitch rcSwitch = RCSwitch(); // Definition der GPIO-Pins #define remotePin 1 // Empfangs-Pin für den 433 MHz Empfänger #define relais1 2 // Steuerpin für Relais 1 #define relais2 3 // Steuerpin für Relais 2 #define relais3 4 // Steuerpin für Relais 3 #define relais4 5 // Steuerpin für Relais 4 // Definition von Zuständen für die Relaissteuerung #define AN true // Relais einschalten #define AUS false // Relais ausschalten // Codes für die 433 MHz Funkfernbedienung (Ein- und Ausschalten der Relais) const long TASTE_1_ON = 83029; const long TASTE_1_OFF = 83028; const long TASTE_2_ON = 86101; const long TASTE_2_OFF = 86100; const long TASTE_3_ON = 70741; const long TASTE_3_OFF = 70740; const long TASTE_4_ON = 21589; const long TASTE_4_OFF = 21588; void setup() { Serial.begin(9600); // Serielle Kommunikation starten rcSwitch.enableReceive(remotePin); // Aktivierung des 433 MHz Empfängers auf remotePin // Setzen der Relais-Pins als Ausgang pinMode(relais1, OUTPUT); pinMode(relais2, OUTPUT); pinMode(relais3, OUTPUT); pinMode(relais4, OUTPUT); // Alle Relais beim Start ausschalten digitalWrite(relais1, AUS); digitalWrite(relais2, AUS); digitalWrite(relais3, AUS); digitalWrite(relais4, AUS); } void loop() { // Prüfen, ob ein Signal vom 433 MHz Handsender empfangen wurde if (rcSwitch.available()) { long remoteValue = rcSwitch.getReceivedValue(); // Empfangenen Code auslesen rcSwitch.resetAvailable(); // Empfangsstatus zurücksetzen Serial.println(remoteValue); // Empfangenen Code zur Diagnose ausgeben // Überprüfung, ob der empfangene Code einem gespeicherten Befehl entspricht switch (remoteValue) { case TASTE_1_ON: toggleRelais(relais1, AN); break; case TASTE_1_OFF: toggleRelais(relais1, AUS); break; case TASTE_2_ON: toggleRelais(relais2, AN); break; case TASTE_2_OFF: toggleRelais(relais2, AUS); break; case TASTE_3_ON: toggleRelais(relais3, AN); break; case TASTE_3_OFF: toggleRelais(relais3, AUS); break; case TASTE_4_ON: toggleRelais(relais4, AN); break; case TASTE_4_OFF: toggleRelais(relais4, AUS); break; default: Serial.println("Code : " + String(remoteValue) + " nicht behandelt!"); // Fehlermeldung, falls Code unbekannt } } } // Funktion zur Steuerung eines Relais void toggleRelais(int pin, bool newStatus) { digitalWrite(pin, newStatus); // Setzt das Relais auf AN oder AUS } Auslesen einer Funkfernbedienung Jede Taste an einer Funkfernbedienung hat eine eigene einzigartige ID welche wir zunächst ermitteln müssen. Dazu reicht das kleine Script aus dem bereits veröffentlichten Beitrag Arduino Tutorial 37: 433 MHz Sender & Empfänger. /* Projekt: 433 MHz Signalempfang mit RCSwitch Autor: Stefan Draeger Webseite: https://draeger-it.blog Beschreibung: Dieser Code dient dazu, Signale von einem 433 MHz Funksender zu empfangen und auf der seriellen Schnittstelle auszugeben. Der ESP32 oder Arduino empfängt dabei Funksignale von einer 433 MHz Fernbedienung oder anderen kompatiblen Sendern. Benötigte Hardware: - 433 MHz Funkempfänger - Mikrocontroller (z. B. ESP32 oder Arduino) - Serielle Schnittstelle für die Diagnose */ #include // Einbinden der Bibliothek für die 433 MHz Funkkommunikation // Erstellen eines Objekts für die RCSwitch-Klasse zur Steuerung des Funkempfängers RCSwitch rcSwitch = RCSwitch(); void setup() { Serial.begin(9600); // Start der seriellen Kommunikation mit 9600 Baud // Aktivierung des 433 MHz Empfängers auf Interrupt-Pin 0 (digitaler Pin 2 auf Arduino) rcSwitch.enableReceive(0); } void loop() { // Überprüfung, ob neue Daten vom 433 MHz Sender empfangen wurden if (rcSwitch.available()) { // Ausgabe des aktuellen Zeitstempels (Millisekunden seit dem Start des Mikrocontrollers) Serial.print(" - "); // Ausgabe des empfangenen Codes auf der seriellen Schnittstelle Serial.println(rcSwitch.getReceivedValue()); // Zurücksetzen des Empfängers, damit neue Signale verarbeitet werden können rcSwitch.resetAvailable(); } }

Schritt-für-Schritt-Anleitung

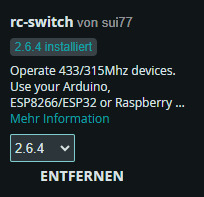

Nachfolgend erläutere ich dir den Aufbau des Quellcodes für eine drahtlose Steuerung des Shelly i4 über einen ESP32. Schritt 1 - einbinden der Bibliothek und definieren der Pins Für den 433 MHz Funkempfänger benötigen wir zusätzlich eine Bibliothek. Hier verwende ich "rc-switch von sui77" welche über den Bibliotheksverwalter installiert werden kann wenn du nach "rc-switch" suchst.

#include // Bibliothek für die 433 MHz Funkkommunikation einbinden // Initialisierung des RCSwitch-Objekts zur Kommunikation mit dem 433 MHz Empfänger RCSwitch rcSwitch = RCSwitch(); // Definition der GPIO-Pins #define remotePin 1 // Empfangs-Pin für den 433 MHz Empfänger #define relais1 2 // Steuerpin für Relais 1 #define relais2 3 // Steuerpin für Relais 2 #define relais3 4 // Steuerpin für Relais 3 #define relais4 5 // Steuerpin für Relais 4 // Definition der Zustände für die Relaissteuerung #define AN true // Relais EIN #define AUS false // Relais AUS Schritt 2 - Konstanten für die Tasten Über das kleine Programm oben habe ich nachfolgende Codes der Tasten ermittelt. Da sich diese Werte nicht ändern habe ich diese in Konstanten abgelegt. // Codes für die 433 MHz Funkfernbedienung (Ein- und Ausschalten der Relais) const long TASTE_1_ON = 83029; const long TASTE_1_OFF = 83028; const long TASTE_2_ON = 86101; const long TASTE_2_OFF = 86100; const long TASTE_3_ON = 70741; const long TASTE_3_OFF = 70740; const long TASTE_4_ON = 21589; const long TASTE_4_OFF = 21588; Schritt 3 - Funktion setup Die Funktion setup wird einmalig aufgerufen wenn der Mikrocontroller startet oder auch neugestartet wird. Hier definieren wir die Pins des Relais Moduls als Ausgang und deaktivieren initial die Relais. void setup() { Serial.begin(9600); // Serielle Kommunikation starten rcSwitch.enableReceive(remotePin); // Aktivierung des 433 MHz Empfängers auf remotePin // Setzen der Relais-Pins als Ausgang pinMode(relais1, OUTPUT); pinMode(relais2, OUTPUT); pinMode(relais3, OUTPUT); pinMode(relais4, OUTPUT); // Alle Relais beim Start ausschalten digitalWrite(relais1, AUS); digitalWrite(relais2, AUS); digitalWrite(relais3, AUS); digitalWrite(relais4, AUS); } Schritt 4 - Funktion loop Die Funktion loop wird dauerhaft ausgeführt bis der Strom abfällt oder ein Fehler auftritt. void loop() { // Prüfen, ob ein Signal vom 433 MHz Handsender empfangen wurde if (rcSwitch.available()) { long remoteValue = rcSwitch.getReceivedValue(); // Empfangenen Code auslesen rcSwitch.resetAvailable(); // Empfangsstatus zurücksetzen Serial.println(remoteValue); // Empfangenen Code zur Diagnose ausgeben //Switch/Case Abfrage } } Schritt 4.1 - Switch / Case für die Tasten Über eine switch Anweisung kann man einfach den empfangenen Wert mit den der Tasten vergleichen. // Überprüfung, ob der empfangene Code einem gespeicherten Befehl entspricht switch (remoteValue) { case TASTE_1_ON: toggleRelais(relais1, AN); break; case TASTE_1_OFF: toggleRelais(relais1, AUS); break; case TASTE_2_ON: toggleRelais(relais2, AN); break; case TASTE_2_OFF: toggleRelais(relais2, AUS); break; case TASTE_3_ON: toggleRelais(relais3, AN); break; case TASTE_3_OFF: toggleRelais(relais3, AUS); break; case TASTE_4_ON: toggleRelais(relais4, AN); break; case TASTE_4_OFF: toggleRelais(relais4, AUS); break; default: Serial.println("Code : " + String(remoteValue) + " nicht behandelt!"); // Fehlermeldung, falls Code unbekannt }

Erweiterte Möglichkeit: Bis zu 8 Geräte mit einem 4-fach Relais steuern

Theoretisch lassen sich mit dieser Schaltung nicht nur vier, sondern bis zu neun verschiedene Geräte steuern – indem man die vier Eingänge des Shelly i4 DC als Bitmuster verwendet.

Shelly i4 DC Wie funktioniert das? - Die ersten drei Eingänge (SW1,SW2, SW3) des Shelly i4 DC werden als Binärcode für die Gerätewahl genutzt. - Der vierte Eingang (SW4) wird als Bestätigungssignal (High-Pegel) verwendet, um die Auswahl auszuführen. Bitmuster für die Geräteauswahl SW1SW2SW3Gerät000Gerät 1001Gerät 2010Gerät 3011Gerät 4100Gerät 5101Gerät 6110Gerät 7111Gerät 8xxxKeine Aktion (SW4 nicht aktiviert) Ablauf der Steuerung - Mit der Funkfernbedienung wird ein 3-Bit-Muster auf die Eingänge SW1-SW3 gesetzt (z. B. „101“ für Gerät 6). - Sobald SW4 auf High gesetzt wird, wertet der Shelly das Bitmuster aus und schaltet das zugewiesene Gerät. - Danach werden alle Eingänge zurückgesetzt, um eine neue Auswahl zu ermöglichen. Vorteile dieser Methode ✔ Erweitert die Steuerungsmöglichkeiten erheblich – statt nur 4 sind bis zu 8 Geräte steuerbar. ✔ Nutzt die vorhandenen Relais effizient – kein zusätzliches Hardware-Modul nötig. ✔ Schnelle und flexible Steuerung – einfach per Funkfernbedienung umsetzbar. Diese Methode zeigt, wie viel Potenzial in der Kombination aus ESP32, Shelly i4 DC und einem 4-fach Relais-Modul steckt! 🚀 Read the full article

0 notes

Text

Hacker hätten Kia-Fahrzeuge möglicherweise fernsteuern können - und zwar nur mit Hilfe der Nummernschilder.

Sicherheitsforscher haben eine Reihe von mittlerweile behobenen Sicherheitslücken in Kia-Fahrzeugen aufgedeckt, die es bei erfolgreicher Ausnutzung ermöglicht hätten, die Fernsteuerung wichtiger Funktionen allein mithilfe des Nummernschilds zu übernehmen. “Diese Angriffe könnten aus der Ferne auf jedem mit Hardware ausgestatteten Fahrzeug in etwa 30 Sekunden ausgeführt werden, unabhängig davon,…

0 notes

Text

Welche Rolle Spielt Ein Signalstörsender?

Ein Signalstörsender ist ein elektronisches Gerät, das dazu dient, drahtlose Kommunikationssignale, wie Mobiltelefonsignale, WLAN-Signale, GPS-Signale und Bluetooth-Signale, zu stören, zu blockieren oder abzuschirmen. Diese Geräte erzeugen elektromagnetische Interferenzsignale mit bestimmten Frequenzen, die das Zielsignal beeinträchtigen oder mit ihm interferieren, was die normale Funktion der Kommunikation des Zielgeräts einschränkt.

Hier sind einige Anwendungsfälle für den Einsatz von Signal Störsender:

Der Einsatz von Frequenzstörsendern schützt vor dem Abhören, Überwachen und Aufzeichnen Ihrer Kommunikation. Diese Technologie stellt sicher, dass Ihre Gespräche über Mobiltelefone oder andere drahtlose Geräte nicht von außen mitgehört werden können.

Abwehr der Fernsteuerung von explosiven Geräten: An bestimmten kritischen Standorten, wie Regierungsbehörden, Militärstandorten, Polizeistationen, Flughäfen, Bahnhöfen und anderen relevanten Orten, können Signalabfanggeräte die Explosion von Bomben oder anderen gefährlichen Objekten durch drahtlose Signale verhindern.

Schutz vor Betrug: Um sicherzustellen, dass Kandidaten oder Teilnehmer bei Prüfungen oder Wettbewerben keine Mobiltelefone oder andere drahtlose Geräte zum Betrügen verwenden, können Signalstörsender verwendet werden, die drahtlose Signale blockieren.

Vertraulichkeit: Um die vertraulichen Daten von Einzelpersonen oder Organisationen während Geschäftsverhandlungen, politischen Treffen und anderen sensiblen Situationen zu sichern, können Signalstörsender verwendet werden, die drahtlose Signale unterdrücken.

Die Ursprünge der Signalstörsender

Es ist offensichtlich, dass Signalstörsender ursprünglich im militärischen Kontext verwendet wurden. Das Blockieren von Kommunikations- und Verfolgungssignalen ist ein zentrales Element der militärischen Strategie.

Die Rolle der Signalstörsender war entscheidend für die Störung der Funkkommunikation, was die Strategie und Taktik des Gegners erheblich beeinträchtigte. Zudem stellte sich die Fähigkeit zur Signalstörung als wertvoll in den Bereichen der Spionage und der Strafverfolgung heraus.

Die elektronische Kriegsführung nutzt Störsender, um die Kontrolle des Gegners über seine technologischen Systeme und seine militärischen Ansätze zu beeinträchtigen. Dennoch sind die komplizierteren und fortschrittlicheren Störtechniken, die in der Kriegsführung Anwendung finden, auf dem zivilen Markt nicht verfügbar.

Letztlich fanden Signalstörsender ihren Platz im öffentlichen Bereich. Zu Beginn zogen die Bedenken der Zivilisten hinsichtlich ihrer Privatsphäre sie an. Sie suchten nach Lösungen, um den Überwachungsanstrengungen in ihren Wohnungen und auf persönlichen Geräten entgegenzutreten.

Es zeigt sich ein wachsendes Interesse an Signalstörsendern, um derartigen Überwachungsversuchen entgegenzuwirken.

Über die Jahre hinweg haben Signalstörsender neue Anwendungsgebiete in verschiedenen Umgebungen wie Büros, Bildungseinrichtungen und Haushalten gefunden. Es ist erwähnenswert, dass zahlreiche Länder aus Sicherheitsgründen die Verwendung dieser Geräte verboten haben.

Ich suche Ruhe und Frieden

Wie ausgeführt, verfügen Signalstörsender über ein umfangreiches Anwendungsspektrum und können mit verschiedenen Geräten verwendet werden. Ob Sie nun Wert auf Ihre Privatsphäre legen, eine ablenkungsfreie Umgebung schaffen möchten oder die Anzahl der eingehenden Anrufe reduzieren wollen, Handy-Störsender können eine geeignete Lösung bieten.

Bevor Sie einen solchen Störsender kaufen und betreiben, sollten Sie sich unbedingt mit den gesetzlichen Vorgaben für Signalstörsender an Ihrem Standort auseinandersetzen.

0 notes

Text

Wie viel kostet die Installation einer Ladestation für Elektrofahrzeuge?

Genau wie bei der Installation einer GREEN’UP ACCESS-Steckdose für Elektro- und wiederaufladbare Hybridfahrzeuge können Sie Ihr Terminal ab 1.990 € (Produkt inklusive) installieren lassen. Die Terminals sind Ladepunkte über 3,7 kW. Sie dürfen nur von einem Fachmann installiert werden, der über die IRVE-Zertifizierung von Qualifelec, Afnor Certification oder Qualit EnR verfügt.

Finden Sie unter unseren zertifizierten Elektrikern einen Installateur in Ihrer Nähe.

Alternative zum Terminal: die GREEN’UP ACCESS Steckdose

Die GREEN’UP ACCESS-Steckdose eignet sich hervorragend zum Laden von Elektro- und Plug-in-Hybridfahrzeugen für Privathaushalte.

Diese verstärkte Steckdose ähnelt im Aussehen einer Standard-Außensteckdose und verfügt über ein exklusives patentiertes* Legrand-System. Dadurch kann die maximale Leistung aus der Steckdose an das Fahrzeug abgegeben werden, was Ihre Ladezeiten verkürzt!

*Damit das System wirksam ist, muss Ihr Fahrzeug mit der Technologie kompatibel sein

Hilfe zur Reduzierung des Installationspreises

Es stehen Ihnen verschiedene Geräte zur Verfügung, die Sie bei der Akquise von Ladepunkten unterstützen. Lesen Sie auch: “ Ladegerät für Elektroautos Typ 2 - 3.5 KW“

Zu diesen Hilfsmitteln gehören:

die Energiewende-Steuergutschrift für die Ausstattung eines Hauses, bis zu 75 % der Ausgaben. Die Höchstgrenze beträgt 2.400 Euro für Alleinstehende und 4.800 Euro für gemeinsam veranlagte Paare. das Advenir-Programm: Diese Unterstützung wurde für Gemeinschaftsunterkünfte entwickelt und unterstützt Sie bei Ihrem Projekt zur Installation von Ladestationen

Entdecken Sie die Hilfe

Machen Sie Ihr Anspruchsrecht geltend

Mit dem Recht auf Steckdose profitieren Miteigentümer von einer Lösung* zum Aufladen ihres Fahrzeugs auf ihrem Parkplatz. Um dieses Recht geltend zu machen, stellen Sie einen Antrag mit einer detaillierten Beschreibung des Werkes an den Treuhänder Ihres Miteigentums und an Ihren Eigentümer.

Die Gewerkschaft hat dann drei Monate Zeit, Einspruch gegen Ihren Antrag einzulegen. Legrand-Frau lädt Elektrofahrzeug-Parkplatz-Eigentumswohnung 700x700 auf. Logo des zertifizierten Elektrikers 700x700.

Installieren Sie eine Ladestation

Um eine Ladestation zu installieren, müssen Sie sich an einen Fachmann mit IRVE-Zertifizierung wenden.

Wenn Sie zunächst ein Angebot erstellen möchten, konsultieren Sie kostenlos unser Netzwerk zertifizierter Elektriker und finden Sie einen qualifizierten Fachmann.

Wenden Sie sich an einen Installateur

Häufig gestellte Fragen - Gibt es finanzielle Unterstützung für die Installation einer Ladestation für Elektrofahrzeuge? Wie viel kostet es, mein Elektroauto vollständig aufzuladen? Was garantiert die Legrand Green’up-Steckdose für das Aufladen meines Elektrofahrzeugs? Wie installiere ich meine Ladesteckdose für Elektroautos? Wo kann man sein Elektroauto aufladen?

Welche Ladestation soll ich wählen? Wie funktioniert eine Ladestation für Elektrofahrzeuge? Benötigt mein Installateur eine spezielle Schulung für die Installation meiner Ladestation für Elektroautos? Wie hoch ist der Ökobonus beim Kauf eines Elektrofahrzeugs? Erlauben die Vorschriften die Installation einer Ladestation für Elektrofahrzeuge auf dem Parkplatz meiner Miteigentumswohnung?

Wie viel kostet die Installation eines

Ladebuchse für Elektroauto?

Ab 490 €* Richtpreis für das gelieferte Produkt (professioneller Referenzpreis) und die Installation gemäß den Standardinstallationsbeschränkungen. Zur Fernsteuerung Ihrer Green'up-Steckdose über Ihr Smartphone oder einen Sprachassistenten über die Home + Control-Anwendung, um:

Planen Sie Ladezeitfenster, um von den besten Tarifen zu profitieren - Starten und stoppen Sie den Ladevorgang Ihres Fahrzeugs, ohne sich zu bewegen. Überwachen Sie Ihren Verbrauch, um Ihr Budget optimal zu verwalten - Kontrollierbare Lösung dank des Green'up Access mit Netatmo-Starterpakets.

Ladestation für Elektrofahrzeuge

Entdecken Sie das Green’up Premium-Ladestationspaket für Elektrofahrzeuge mit 30-mA-Schutz. Es ist ideal, wenn ein schnelleres Aufladen erforderlich ist (Reisender, schwerer Fahrer,

Aufladen zur Mittagszeit, mehrere Elektrofahrzeuge usw.) oder wenn die Ladestation beispielsweise in Ihrem Zuhause gemeinsam genutzt wird. Legrand bietet Ihnen sein Green’up Premium-Klemmenpaket mit 30-mA-Schutz an: eine schnellere Ladelösung (7,4 kW) - zur Fernsteuerung an das „mit Netatmo“-Ökosystem anschließbar

mit optionaler Möglichkeit der Bewohneridentifizierung und Neuabrechnung über einen Ladebetreiber. und von staatlichen Zuschüssen für den Kauf und die Installation einer Ladestation profitieren (Steuergutschrift und/oder Advenir-Programm). Bitten Sie einen Elektriker um ein Angebot für die Installation der Green’up Premium-Ladestation für Elektrofahrzeuge bei Ihnen zu Hause.

Ich bin interessiert! Wie sind die Einbaubedingungen?

Wird die Installation meiner Ladestation von Legrand garantiert?

Legrand bringt Sie mit ausgewählten Elektrikern in Kontakt, die für ihre Fähigkeiten bekannt sind. Sie sind Teil des Netzwerks „Zertifizierte Elektriker“. Für die Installation der Produkte sind von Legrand zertifizierte Elektriker verantwortlich. Ab dem auf der Rechnung angegebenen Installations- oder Kaufdatum gilt für Legrand-Produkte eine Garantie von 2 Jahren.

Sind die Angebote, die mir der zertifizierte Installateur unterbreitet, kostenlos?

Im Allgemeinen sind die vorgelegten Angebote kostenlos. Wir empfehlen Ihnen dennoch, bei der Terminvereinbarung den Installateur zu fragen.

Wer legt die Installationspreise der Produkte fest? Legrand oder die Installateure?

Es steht den Installateuren frei, die von ihnen gewünschten Preise zu berechnen. Sie behalten die Kontrolle über die Erstellung ihrer Angebote.

Bevor ein Kostenvoranschlag abgegeben wird, analysiert der Installateur am besten die Standortbedingungen und die Konfiguration der vorhandenen Elektroinstallation. Ich habe bereits Legrand-Produkte gekauft. Kann ich diese trotzdem von einem von Legrand empfohlenen Elektriker installieren lassen?

Sie können den Anschlussservice mit einem von Legrand zertifizierten Elektriker in Anspruch nehmen, wir empfehlen Ihnen jedoch, dem Installateur bei der Kontaktaufnahme mitzuteilen, dass Sie bereits über Ihre Legrand-Produkte verfügen. Tatsächlich ziehen es die meisten Installateure vor, die Produkte, die sie installieren, selbst bereitzustellen.

Ist der Service, Sie mit einem zertifizierten Elektriker zu verbinden, kostenlos?

Der von Legrand angebotene Service, Sie mit Installateuren in Kontakt zu bringen, ist völlig kostenlos. Den Installateuren steht es weiterhin frei, ihre Preise für die Lieferung und Installation von Geräten anzuwenden.

Werde ich durch das Hinterlassen meiner Kontaktdaten nicht mit Werbung überschwemmt?

Alle angeforderten Informationen sind für die Bearbeitung Ihrer Anfrage erforderlich, um den Installateuren eine möglichst präzise und vollständige Datei zukommen zu lassen. In keinem Fall werden Ihre personenbezogenen Daten an Dritte zum Zweck der gewerblichen Werbung weitergegeben.

Kann das Aufladen meines Fahrzeugs meine Installation beschädigen?

Dank der Green’up-Steckdose ist Ihre gesamte Installation durch einen geeigneten Differentialschutzschalter und eine spezielle und robuste Steckdose abgesichert. Das Laden Ihres Elektrofahrzeugs an einer herkömmlichen Steckdose, ob wasserdicht oder nicht, kann zu Überhitzung führen.

Aus diesem Grund empfiehlt Legrand, Ihr Elektrofahrzeug an einer sicheren Green’up-Steckdose aufzuladen.

Wie kann ich bei einem Ladeausfall meines Fahrzeugs gewarnt werden?

Um einen ordnungsgemäßen Betrieb zu gewährleisten, können Sie mit Legrand und seinen vernetzten Lösungen Drivia mit Netatmo Ihren Verbrauch überwachen, Ihre Steckdose ein- und ausschalten oder Ladezeiten planen. Außerdem ist es möglich, im Falle einer Ladestörung Benachrichtigungen an Ihr Smartphone zu senden. Zertifizierte Elektriker werden für unsere vernetzten Produkte geschult und können Ihnen die am besten geeignete Lösung für Ihr Zuhause anbieten.

Woher weiß ich, ob mein Fahrzeug mit dem Green'up-System kompatibel ist?

Um sicherzustellen, dass Ihr Fahrzeug mit den Vorteilen der Green'up-Systemtechnologie kompatibel ist, empfiehlt Legrand Ihnen, sich an Ihren Händler zu wenden. Allerdings sind alle Elektro- und Plug-in-Hybridfahrzeuge mit der Green'up-Steckdose kompatibel. *Richtpreis des bereitgestellten Produkts (professioneller Referenzpreis) und Installation gemäß Standardinstallationsbeschränkungen:

beinhaltet die Installation eines Green’Up Access-Pakets in einer Einzelgarage eines Wohnhauses enthält die Kompatibilitätsdiagnose der bestehenden Installation. Beinhaltet die Installation der Green'Up Access-Steckdose mit ihrem Haken und ihrem Schutz (Installation eines Schutzschalters) in der vorhandenen Schalttafel (erfordert eine Reserve von mindestens 8 Modulen in der Schalttafel) mit der Versorgung mit IRL-Kabeln und -Röhren mit einem Mindestdurchmesser von 16

Basiert auf einem Abstand von ca. 10 m zwischen Schalttafel und Green’Up Access-Steckdose

In jedem Fall behält der Installateur die Kontrolle über sein Angebot. Die Preise richten sich insbesondere nach den Gegebenheiten und der Konfiguration des Standortes.

**Angegebener Richtpreis für das Produkt (professioneller Referenzpreis) und Installation gemäß Standardinstallationsbeschränkungen: beinhaltet die Installation eines Green'Up 058021-Terminals und dessen 30-mA-Absicherung in einer Einzelgarage eines Wohnhauses

Enthält die Kompatibilitätsdiagnose der bestehenden Installation

Beinhaltet die Installation des Green'Up 058021-Terminals und seinen Schutz (Installation eines Leistungsschalters) in der vorhandenen Schalttafel (erfordert eine Reserve von mindestens 8 Modulen in der Schalttafel) mit einer Mindestversorgung von Draht und IRL-Rohr Durchmesser von 16

basiert auf einem Abstand von ca. 10 m zwischen der Schalttafel und dem Green’up Access-Terminal

Der IKT-Link ist nicht enthalten. Dies ist ein zusätzlicher Service

In jedem Fall behält der Installateur die Kontrolle über sein Angebot. Die Preise richten sich insbesondere nach den Gegebenheiten und der Konfiguration des Standortes.

0 notes

Text

Netzeinbruch durch Solaranlagen – Behörde warnt vor Sabotage durch Fernsteuerung aus China http://dlvr.it/THRFJ5

0 notes

Text

Automatisiertes Steuergerät für Gartenbewässerung

Allgemeine Informationen zu Bewässerungscomputern

Ein Bewässerungscomputer ist ein automatisiertes Steuergerät, das die Bewässerung von Gärten, Rasenflächen und landwirtschaftlichen Flächen reguliert. Er ermöglicht eine präzise und effiziente Wasserversorgung, die den Bedürfnissen der Pflanzen und den Wetterbedingungen angepasst ist. Bewässerungscomputer können Zeit und Wasser sparen, indem sie die Bewässerung nach festgelegten Zeitplänen oder Sensorwerten steuern.

Arten von Bewässerungscomputern

Einfache Bewässerungscomputer: Diese Geräte steuern die Bewässerung nach einem festen Zeitplan. Sie sind einfach zu programmieren und ideal für kleine Gärten oder Einzelbereiche.

Mehrzonen-Bewässerungscomputer: Diese Modelle können mehrere Bewässerungszonen unabhängig voneinander steuern. Sie sind ideal für größere Gärten oder komplexere Landschaften.

Sensorbasierte Bewässerungscomputer: Diese Geräte integrieren Sensoren wie Bodenfeuchtigkeits-, Regen- oder Temperaturmesser, um die Bewässerung automatisch an die aktuellen Bedingungen anzupassen.

App-gesteuerte Bewässerungscomputer: Moderne Modelle können über Smartphone-Apps gesteuert werden, bieten Fernzugriff und erweiterte Programmiermöglichkeiten.

Tipps zur Auswahl eines Bewässerungscomputers

Bedarf und Größe der Fläche: Wählen Sie einen Bewässerungscomputer, der den Anforderungen Ihrer Gartenfläche entspricht. Für größere Gärten und mehrere Bewässerungszonen ist ein Mehrzonen-Modell ideal.

Funktionalität: Überlegen Sie, welche zusätzlichen Funktionen nützlich sein könnten, wie Sensorintegration, Wetterdatenanpassung oder Fernsteuerung über eine App.

Einfache Programmierung: Achten Sie darauf, dass der Bewässerungscomputer einfach zu programmieren ist. Ein benutzerfreundliches Interface spart Zeit und reduziert Fehler.

Stromversorgung: Bewässerungscomputer können batteriebetrieben, solarbetrieben oder an das Stromnetz angeschlossen sein. Wählen Sie die für Sie bequemste und zuverlässigste Option.

Kompatibilität: Stellen Sie sicher, dass der Bewässerungscomputer mit Ihrem bestehenden Bewässerungssystem kompatibel ist, einschließlich Ventilen, Sprinklern und Sensoren.

Tipps zur Nutzung eines Bewässerungscomputers

Richtige Programmierung: Programmieren Sie den Bewässerungscomputer entsprechend den Bedürfnissen Ihrer Pflanzen und den lokalen Wetterbedingungen. Berücksichtigen Sie die Bewässerungszeiten, um Wasserverdunstung zu minimieren, z.B. frühmorgens oder abends.

Regelmäßige Anpassungen: Überprüfen und passen Sie die Bewässerungsprogramme regelmäßig an die Jahreszeiten und Wetteränderungen an. In trockenen Perioden kann mehr Wasser notwendig sein, während in regnerischen Zeiten weniger bewässert werden muss.

Sensorintegration: Nutzen Sie Bodenfeuchtigkeits- und Regensensoren, um die Effizienz zu maximieren und Wasser zu sparen. Diese Sensoren stellen sicher, dass nur bei Bedarf bewässert wird.

Wartung: Überprüfen Sie regelmäßig die Funktionalität des Bewässerungscomputers und der zugehörigen Komponenten. Reinigen Sie die Sensoren und tauschen Sie Batterien bei Bedarf aus.

Wintervorbereitung: Wenn Sie in einem Gebiet mit kalten Wintern leben, bereiten Sie Ihr Bewässerungssystem auf den Winter vor, indem Sie den Bewässerungscomputer und die Leitungen entleeren und frostsicher lagern.

Pflegehinweise

Schutz vor Witterungseinflüssen: Installieren Sie den Bewässerungscomputer an einem geschützten Ort oder verwenden Sie eine spezielle Schutzabdeckung, um ihn vor Regen und direkter Sonneneinstrahlung zu schützen.

Regelmäßige Inspektion: Überprüfen Sie den Bewässerungscomputer regelmäßig auf Anzeichen von Verschleiß oder Beschädigungen und führen Sie notwendige Reparaturen durch.

Software-Updates: Bei smarten Bewässerungscomputern, die über eine App gesteuert werden, sollten Sie regelmäßige Software-Updates durchführen, um von den neuesten Funktionen und Verbesserungen zu profitieren.

Kalibrierung der Sensoren: Kalibrieren Sie die Sensoren regelmäßig, um sicherzustellen, dass sie genaue Messwerte liefern. Dies ist besonders wichtig bei Bodenfeuchtigkeits- und Regensensoren.

Reinigung: Halten Sie den Bewässerungscomputer und die Sensoren sauber, um eine optimale Funktion zu gewährleisten. Vermeiden Sie aggressive Reinigungsmittel, die die Elektronik beschädigen könnten.

Mit diesen Informationen und Tipps können Sie den richtigen Bewässerungscomputer für Ihren Garten auswählen und sicherstellen, dass er effizient genutzt und gepflegt wird, um eine optimale Bewässerung und Gesundheit Ihrer Pflanzen zu gewährleisten.

0 notes