#E-Autofahrer

Explore tagged Tumblr posts

Text

Zwischen Gehweg und Fahrbahn: Wem gehört der urbane Raum?

Fußgänger, Radfahrer, Autofahrer, Lieferdienste – alle beanspruchen denselben Raum. Stadtluft macht frei – sagt man. Doch was heutzutage in deutschen Städten passiert, wirkt alles andere als frei: Der Platz wird knapp und auch Konflikte nehmen zu. Fußgänger, Radfahrer, Autofahrer, Lieferdienste – alle beanspruchen denselben Raum. Und mittendrin taucht eine neue Kategorie auf: leichte,…

#Autofahrer#Carsharing#E-Bike#E-Scooter#Fußgänger#Infrastruktur#Lastenräder#Lieferdienst#Mobilität#Radfahrer

0 notes

Text

Keine Nuance, schlimmste Personen im Straßenverkehr, Go.

9 notes

·

View notes

Text

Aus der Welt der Verkehrsteilnehmer

3 notes

·

View notes

Text

Zu zweit mit E-Scooter auf der Autobahn unterwegs - Polizisten stoppen alkoholisierten Jugendlichen (17) auf der A 59

#Köln (ots) Eine Polizeistreife hat in der Nacht zu Sonntag (13. Juli) auf der Bundesautobahn 59 bei Bonn die riskante Fahrt eines alkoholisierten E-Scooter-Fahrers (17) und seinem Sozius beendet. Als ein Atemalkoholtest bei dem Jugendlichen einen Wert von rund einem Promille ergab, ließen die Beamten ihm auf einer Polizeiwache eine Blutprobe entnehmen. Ein Autofahrer hatte zuvor gegen 2.30 Uhr…

0 notes

Text

youtube

Ab wann ist Autofahren mit Alkohol richtig gefährlich? Ihr denkt, bei Alkohol am Steuer ist Führerschein immer weg? 👉 Mehr spannende Videos zum Verkehrsrecht? https://www.youtube.com/watch?v=61S3E4IZT-I&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=1 Falsch gedacht! In dieser Folge nehmen wir euch mit zu einem echten Justiz-Kracher: Ein Autofahrer überholt mit 1,09 Promille über eine durchgezogene Linie – und das Amtsgericht Hamburg sagt: Führerschein bleibt! 😱 Was steckt hinter diesem Urteil? 🔥 Das erwartet euch: Schockierende Details zum Hamburger Urteil Alles, was ihr zu § 316 StGB, Trunkenheit am Steuer und relativer Fahruntüchtigkeit wissen müsst Bitte besuchen Sie unsere Website, um weitere Informationen zu erhalten: https://ift.tt/34hpFAW 🔔Nicht vergessen, unseren Kanal zu abonnieren! https://www.youtube.com/@LawTalkDE/?sub_confirmation=1 ✅ Wichtiger Link zum Folgen 🔗 Google-Profil https://ift.tt/ZERdJuj 🔗 Bleiben Sie mit uns in Verbindung! Facebook: https://ift.tt/0qR5bg1 Webseite: https://ift.tt/34hpFAW 📩 Für geschäftliche Anfragen: [email protected] ============================= 🎬Empfohlene Videos für Sie: ▶️ https://www.youtube.com/watch?v=QC0F7FtartQ&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=2 ▶️ https://www.youtube.com/watch?v=-oKkq_dKs3Y&list=PLQbgCSDuE00Seh1aL_FBjbWbD2iKFuzoi ▶️ https://www.youtube.com/watch?v=tGbHlxIoLq4&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=3 ▶️ https://www.youtube.com/watch?v=jJAQg2qwyXA&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=4 ▶️ https://www.youtube.com/watch?v=EpbEEdrhZsI&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=10 ▶️ https://www.youtube.com/watch?v=rncLh02J3LE&list=PLQbgCSDuE00Seh1aL_FBjbWbD2iKFuzoi&index=11 ▶️ https://www.youtube.com/watch?v=DjsfvE68Hew&list=PLQbgCSDuE00QlB6M_3_KS7Cq3cvDXJ2pN ================================= ✅ Über Law & Talk Podcast. Willkommen beim Law & Talk Podcast! Haben Sie rechtliche Fragen? Wir haben Antworten. Law&Talk wird von den spezialisierten Anwälten der Posikow Kehren Partnerschaft mbB moderiert und bietet unkompliziert, praxisnahe Rechtstipps und die Besprechung aktueller Gerichtsurteile, die Ihnen bei der Bewältigung alltäglicher rechtlicher Herausforderungen helfen. Egal, ob Sie Mieter, Vermieter, Angestellter, Autofahrer oder einfach nur neugierig sind, dieser Podcast bricht komplexe Themen in klare, spannende Diskussionen auf, denen jeder folgen kann. Vom Mietrecht über das Arbeitsrecht, das Verkehrsrecht bis hin zu Rechtstrends machen wir das Recht zugänglich und verständlich. Mit Sitz im Herzen Hamburgs bietet unsere Kanzlei bundesweite Expertise in zahlreichen Rechtsgebieten. Für geschäftliche Anfragen nutzen Sie bitte die folgenden Kontaktinformationen: 📩 E-Mail: [email protected] 🔔 Neugierig auf weitere Rechtstipps und die neuesten Gerichtsurteile? Abonnieren Sie jetzt und verpassen Sie keine Einblicke, praktischen Ratschläge und klar erklärten Gesetzestexte aus der Praxis mehr! https://www.youtube.com/@LawTalkDE/?sub_confirmation=1 ================================= 🔎 Verwandte Sätze: Hashtags https://www.youtube.com/shorts/jlIGLoVGc2o via Law & Talk Podcast https://www.youtube.com/channel/UCD7sQxf7vJKloTk_j-tdPsg July 13, 2025 at 02:00PM

0 notes

Text

12-Jähriger mit getuntem E-Scooter gestoppt

12-Jähriger mit getuntem E-Scooter gestoppt https://share.google/WWRZWzGL0PJOhV775

0 notes

Text

Kaskogutachten bei Schäden – Darum lohnt sich ein erfahrener Gutachter in Besigheim

Ein unvorhersehbarer Wildunfall, Hagelschaden oder selbstverschuldeter Parkrempler – Kaskoschäden gehören zum Alltag vieler Autofahrer. In solchen Fällen spielt ein Kaskogutachten eine zentrale Rolle, um den Schaden korrekt bewerten und der Versicherung vorlegen zu können. Doch worauf kommt es dabei an? Und warum ist ein erfahrener KFZ-Gutachter in Besigheim hier besonders empfehlenswert?

In diesem Beitrag erklären wir, wie ein Kaskogutachten funktioniert, welche Vorteile ein unabhängiger Gutachter bietet und welche ergänzenden Dienstleistungen für Fahrzeughalter in Besigheim besonders relevant sind.

Kaskoschaden – Was ist das eigentlich?

Ein Kaskoschaden ist ein Schaden am eigenen Fahrzeug, der nicht durch Dritte verursacht wurde. Er fällt nicht unter die Haftpflichtversicherung, sondern unter die Teil- oder Vollkaskoversicherung. Typische Fälle sind:

Schäden durch Naturereignisse (z. B. Sturm, Hagel)

Wildunfälle

Vandalismus

Selbstverschuldete Unfälle

Damit die Versicherung den Schaden anerkennt und übernimmt, benötigt sie ein sachlich fundiertes KFZ-Gutachten. Genau hier kommt der KFZ-Gutachter in Besigheim ins Spiel.

Vorteile eines erfahrenen KFZ-Gutachters in Besigheim

1. Unabhängigkeit und Neutralität

Versicherungen arbeiten häufig mit eigenen Gutachtern. Diese verfolgen in erster Linie die Interessen des Versicherers. Ein unabhängiger Gutachter hingegen handelt in Ihrem Auftrag und sorgt für eine objektive Bewertung des Schadens.

2. Schnelle Terminvergabe und lokale Nähe

Ein Gutachter aus Besigheim ist schnell vor Ort, kennt die regionalen Werkstätten und kann kurzfristige Termine ermöglichen – ein echter Vorteil in der Schadensabwicklung.

3. Transparente Kostenvoranschläge

Ein professioneller Gutachter erstellt nachvollziehbare und realistische Kostenvoranschläge. Diese sind nicht nur für die Versicherung wichtig, sondern auch zur Planung Ihrer Reparaturmaßnahmen.

Wie läuft ein Kaskogutachten ab?

Schritt 1: Kontaktaufnahme und Terminvereinbarung

Nach dem Schaden melden Sie sich bei einem unabhängigen Gutachter, um zeitnah einen Besichtigungstermin zu vereinbaren.

Schritt 2: Begutachtung des Fahrzeugs

Vor Ort wird das Fahrzeug geprüft, fotografiert und die Schäden fachgerecht dokumentiert. Auch verdeckte Schäden werden untersucht.

Schritt 3: Erstellung des Gutachtens

Das Gutachten enthält:

Beschreibung der Schäden

Kalkulierte Reparaturkosten

Wiederbeschaffungswert (falls Totalschaden)

Einschätzung zur Wertminderung (falls zutreffend)

Schritt 4: Einreichung bei der Versicherung

Das fertige Gutachten kann direkt bei der Kaskoversicherung eingereicht werden, um die Regulierung zu starten.

Weitere wichtige Dienstleistungen von KFZ-Gutachtern in Besigheim

Ein erfahrener Gutachter bietet weit mehr als nur Kaskogutachten. Zu den wichtigsten ergänzenden Leistungen zählen:

Reparaturbestätigung

Diese ist nötig, wenn Sie die Reparaturkosten zunächst selbst übernehmen und später von der Versicherung zurückfordern möchten. Sie dient als offizieller Nachweis der durchgeführten Arbeiten.

NFZ-Gutachten

Nutzfahrzeuge wie Transporter oder LKWs stellen besondere Anforderungen an die Bewertung. Ein NFZ-Gutachten berücksichtigt diese Besonderheiten und liefert zuverlässige Werte.

Motor- und Aggregategutachten

Bei Motor- oder Getriebeschäden kann ein Motor- und Aggregategutachten die Ursache ermitteln – beispielsweise zur Klärung bei Garantie- oder Werkstattstreitigkeiten.

Fahrradgutachten-Service

Auch hochwertige Fahrräder oder E-Bikes profitieren von einem Gutachten, z. B. nach Diebstahl oder Unfall. Der Fahrradgutachten-Service bewertet den Zeitwert und dokumentiert entstandene Schäden.

Fazit: Sicherheit durch Fachwissen vor Ort

Ein Kaskoschaden ist ärgerlich, muss aber kein bürokratischer Kraftakt sein. Mit einem erfahrenen KFZ-Gutachter in Besigheim an Ihrer Seite erhalten Sie ein fundiertes, unabhängiges Gutachten, das Ihre Ansprüche gegenüber der Versicherung absichert.➡️ Wenn Sie auf der Suche nach zuverlässigen KFZ-Gutachten-Dienstleistungen in Besigheim sind, besuchen Sie kfz-gutachten-bietigheim.de – hier finden Sie unabhängige Gutachter, die Ihre Interessen vertreten und Sie kompetent durch den gesamten Schadensprozess begleiten.

1 note

·

View note

Text

Wie lange dauert es, ein Elektroauto vollständig aufzuladen?

Die wichtigsten Faktoren für die Ladezeit an der Ladestation Elektroauto

Die Frage, wie lange es dauert, ein Elektroauto vollständig aufzuladen, beschäftigt viele Autofahrer, die über den Umstieg auf ein E-Auto nachdenken oder bereits eines besitzen. Die Ladezeit hängt von verschiedenen Faktoren ab, die sich direkt auf den Alltag und die Nutzung des Fahrzeugs auswirken. Eine entscheidende Rolle spielt dabei die Art der verwendeten Ladestation Elektroauto. Während das Laden an einer gewöhnlichen Haushaltssteckdose viel Zeit in Anspruch nimmt, lässt sich mit einer modernen Ladestation Elektroauto die Ladezeit erheblich verkürzen. Die Ladeleistung, die das Fahrzeug aufnehmen kann, und die Kapazität des Akkus sind dabei ebenfalls von großer Bedeutung.

Die Ladeleistung der Ladestation Elektroauto und ihre Auswirkungen

Die Ladeleistung einer Ladestation Elektroauto wird in Kilowatt angegeben und bestimmt, wie viel Energie pro Stunde in den Akku des Fahrzeugs geladen werden kann. Typische Heimladestationen, sogenannte Wallboxen, bieten Ladeleistungen von 3,7 bis 22 Kilowatt. An einer Ladestation Elektroauto mit 11 Kilowatt kann ein durchschnittliches Elektroauto mit einer Akkukapazität von 50 Kilowattstunden in etwa fünf Stunden vollständig geladen werden.

Verfügt die Ladestation Elektroauto über eine höhere Ladeleistung, verkürzt sich die Ladezeit entsprechend. Allerdings ist nicht nur die Ladestation Elektroauto entscheidend, sondern auch das Ladegerät im Fahrzeug, das die maximale Ladeleistung begrenzt. Viele Elektroautos können beispielsweise nur mit 7,4 oder 11 Kilowatt Wechselstrom laden, selbst wenn die Ladestation Elektroauto mehr leisten könnte.

Unterschied zwischen Wechselstrom- und Gleichstrom-Ladestationen

Ein weiterer wichtiger Aspekt ist der Unterschied zwischen Wechselstrom- und Gleichstrom-Ladestationen. Die meisten Heimladestationen arbeiten mit Wechselstrom, während Schnellladestationen im öffentlichen Raum oft Gleichstrom verwenden. An einer Schnellladestation Elektroauto mit Gleichstrom und einer Ladeleistung von 50 bis 350 Kilowatt kann ein modernes Elektroauto in 20 bis 60 Minuten auf 80 Prozent geladen werden.

Die letzten 20 Prozent des Akkus werden meist langsamer geladen, um die Batterie zu schonen. Die tatsächliche Ladezeit hängt also nicht nur von der Ladestation Elektroauto ab, sondern auch von der jeweiligen Batterietechnologie und dem Ladezustand des Akkus.

Die Rolle der Akkukapazität beim Laden an der Ladestation Elektroauto

Die Größe des Akkus ist ein weiterer entscheidender Faktor für die Ladezeit. Ein kleiner Akku mit 30 Kilowattstunden ist an einer Ladestation Elektroauto natürlich deutlich schneller voll als ein großer Akku mit 100 Kilowattstunden. Wer sein Fahrzeug täglich nutzt und auf eine schnelle Ladezeit angewiesen ist, sollte daher sowohl auf die Kapazität des Akkus als auch auf die Ladeleistung der Ladestation Elektroauto achten. In der Praxis zeigt sich, dass viele Nutzer ihr Elektroauto nicht jedes Mal vollständig aufladen, sondern regelmäßig nachladen, um immer ausreichend Reichweite zur Verfügung zu haben.

Das sogenannte „Zwischenladen“ an der Ladestation Elektroauto ist besonders praktisch, wenn das Fahrzeug während der Arbeit oder über Nacht geladen werden kann.

Einfluss von Außentemperaturen und Ladegewohnheiten

Auch externe Faktoren wie die Außentemperatur können die Ladezeit an der Ladestation Elektroauto beeinflussen. Bei sehr niedrigen oder hohen Temperaturen arbeitet die Batterie weniger effizient, was sich auf die Ladegeschwindigkeit auswirkt. Moderne Ladestationen und Fahrzeuge verfügen jedoch über Temperaturmanagementsysteme, die den Ladevorgang optimieren.

Die individuellen Ladegewohnheiten spielen ebenfalls eine Rolle: Wer regelmäßig an einer leistungsstarken Ladestation Elektroauto lädt, profitiert von kurzen Ladezeiten und maximaler Flexibilität im Alltag. Die Kombination aus einer passenden Ladestation Elektroauto, einem effizienten Akku und einer durchdachten Ladeplanung sorgt dafür, dass das Elektroauto stets einsatzbereit ist und die Ladezeiten optimal genutzt werden können.

0 notes

Text

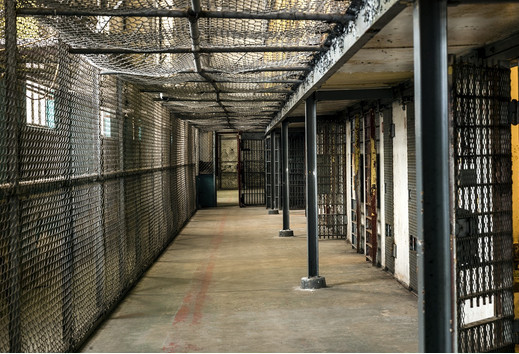

Ersatzfreiheitsstrafe endlich abschaffen!

Bezahlen oder Knast

... ist immer noch die Alternative, wenn man ein "erhöhtes Beförderungsentgelt" wegen Schwarzfahrens zahlen soll. Für etwa 10.000 Menschen pro Jahr bedeutet das in Deutschland, dass sich die Gefängnistüren hinter vor allem ärmeren Menschen schließen.

Für den Staat bedeutet es, dass sie statt eines Bußgelds zu kassieren, einen riesigen Verwaltungsaufwand betreiben und jährlich rund 120 Millionen Euro verschwenden, um Ersatzfreiheitsstrafen anzuordnen und umzusetzen.

Einen Fall erzählt uns Campact im aktuellen Newsletter: "Peter ist seit einer Covid-Infektion arbeitsunfähig und muss dreimal pro Woche zur Dialyse. Doch die Fahrkarten zum Arzt und zu seiner neunjährigen Tochter kann er sich nicht leisten. Er wird ohne Ticket erwischt und soll 270 Euro Strafe (nicht Bußgeld!) zahlen. Geld, das Peter nicht hat. Dann der Schock: Er kommt in Haft."

Fahren ohne Ticket darf nicht ins Gefängnis führen

Autofahrer, die auf dem Fuß- oder Radweg parken, zahlen ein Bußgeld von 15 Euro und damit wird unter Umständen eine gefährliche Situation für andere Menschen geahndet. Aber bei der Nutzung des ÖPNVs ohne Ticket wird dies seit Jahrzehnten als Straftat gewertet. Das muss sich ändern!

Das kann sich auch ändern schreibt Campact: "Bundesweit entscheiden sich immer mehr Städte dafür, auf Strafanträge wegen Fahren ohne Ticket zu verzichten. Mit dabei: Köln [3], Düsseldorf [4], Potsdam [5] und Dresden[6]! Konkret bedeutet diese Entscheidung, dass hier niemand wegen ein paar fehlender Bustickets in Haft kommen kann. Das erhöhte Beförderungsentgelt von 60 Euro reicht den Kommunen als Sanktion bei fehlenden Fahrkarten in Bus und Bahn.

Im Herbst 2024 legte das Justizministerium einen Gesetzentwurf zur Abschaffung des Paragrafen 265a StGB [7] vor, der eine Entkriminalisierung vorsah. Nach dem Koalitionsbruch blieb der Gesetzentwurf auf der Strecke. Nun kann ein/e SPD JustizministerIn das nachholen, wenn wir das laut genug fordern.

Nachtrag: Gefangenenbefreiung Campact ergänzt: "Im Rahmen unserer Kampagne Freiheitsfonds kaufen wir seit 2021 betroffene Menschen aus dem Gefängnis frei. Durch die zahlreichen Spendengelder konnten wir auf diesem Weg über 1.300 Menschen so zurück nach Hause holen - und über 18 Millionen Euro Steuergelder sparen."

Mehr dazu und unterschreiben bei https://weact.campact.de/petitions/gefangnisstrafen-furs-fahren-ohne-ticket-abschaffen-justiz-entlasten

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3GV Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/9143-20250504-ersatzfreiheitsstrafe-endlich-abschaffen.html

#Bußgeld#Strafe#Schwarzfahren#Gefängnis#Beförderungsentgelt#Paragrafen265aStGB#Ersatzfreiheitsstrafe#Soziales#Gleichberechtigung#Diskriminierung#Ungleichbehandlung

1 note

·

View note

Text

"MPU-Alternativen: Kein Kurs bei bestehendem Führerschein für E-Scooter-Fahrer"

🔖 E-Scooter-Fahrt unter Alkohol: Kein Freifahrtschein trotz Kursempfehlung! Eine Trunkenheitsfahrt mit dem E-Scooter kann schwerwiegende Folgen für den Führerschein haben, selbst wenn das Strafgericht diesen nicht entzieht. Der Bayerische Verwaltungsgerichtshof (BayVGH) hat nun klargestellt, dass ein Kurs zur Wiederherstellung der Fahreignung nach einer solchen Fahrt nicht automatisch die Neuerteilung der Fahrerlaubnis garantiert. Alkohol am Steuer: Warum E-Scooter-Fahrer besonders aufpassen müssen Viele unterschätzen die Promillegrenzen beim E-Scooter. Rechtlich wird er wie ein Kraftfahrzeug behandelt. Das bedeutet: Ab 0,5 Promille drohen Bußgelder, Punkte und Fahrverbote, ab 1,1 Promille sogar eine Strafanzeige wegen Trunkenheit im Verkehr. Entscheidend ist, dass auch eine E-Scooter-Fahrt mit über 1,1 Promille in der Regel zur Anordnung einer medizinisch-psychologischen Untersuchung (MPU) führt, selbst wenn die Fahrerlaubnis im Strafverfahren nicht entzogen wurde. Der Fall vor Gericht: Kursempfehlung nicht bindend für die Behörde Ein Autofahrer war alkoholisiert mit einem E-Scooter unterwegs. Das Strafgericht verhängte eine Geldstrafe und ein Fahrverbot. Die Fahrerlaubnisbehörde ordnete jedoch eine MPU an. Obwohl das MPU-Gutachten eine Kursteilnahme nach § 70 Fahrerlaubnis-Verordnung (FeV) empfahl, um die Fahreignung wiederherzustellen, lehnte die Behörde dies ab und forderte eine erneute MPU. Der BayVGH bestätigte diese Entscheidung. Wichtige Erkenntnisse: Zeitpunkt der MPU entscheidend Das Gericht stellte klar, dass eine Kursempfehlung nach § 70 FeV nur dann wirksam ist, wenn sie im Rahmen einer MPU für einen Antragsteller ohne gültige Fahrerlaubnis ausgesprochen wird. Da der Betroffene zum Zeitpunkt der MPU noch im Besitz seines Führerscheins war, konnte die Behörde die Kursempfehlung ablehnen und eine erneute MPU verlangen. Ein späterer freiwilliger Verzicht auf die Fahrerlaubnis änderte daran nichts. Was bedeutet das für E-Scooter-Fahrer? Die Entscheidung des BayVGH zeigt, dass die Anforderungen an die Wiedererlangung der Fahrerlaubnis nach einer Trunkenheitsfahrt mit dem E-Scooter hoch sind. Es ist wichtig, sich der Risiken bewusst zu sein und im Falle einer solchen Fahrt frühzeitig rechtlichen Rat einzuholen. Zögern Sie nicht, sich eine erste Einschätzung einzuholen. #E Scooter #Trunkenheitsfahrt #MPU #Führerschein #Verkehrsrecht #BayVGH #AlkoholAmSteuer [...] Lesen Sie den gesamten Beitrag auf: https://www.bussgeldsiegen.de/kurs-zur-wiederherstellung-der-fahreignung-von-alkohol-oder-drogenauffaelligen-kraftfahrern/

0 notes

Text

0 notes

Text

ALLES wollen sie verbieten!

W I E D E R S T A N N T!

2 notes

·

View notes

Text

Alkoholisiert unterwegs

#Potsdam, Historische Innenstadt, Schopenhauer Straße/ Friedrich-Ebert-Straße – Sonntag, 13.04.2025, 23:05 Uhr bis Montag, den 14.04.2025, 02:55 Uhr In der Nacht zu Montag wurden in der Potsdamer Innenstadt kurz hintereinander gleich zwei Fahrzeugführer angetrunken erwischt. Durch die Polizeistreifen wurden der Autofahrer und der E-Roller-Fahrer einer routinemäßigen Kontrolle unterzogen. Dabei…

0 notes

Text

youtube

Alkohol am Steuer - So rettest Du Deinen Führerschein - Neues Urteil Ihr denkt, bei Alkohol am Steuer ist Führerschein immer weg? 👉 Mehr spannende Videos zum Verkehrsrecht? https://www.youtube.com/watch?v=61S3E4IZT-I&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=1 Falsch gedacht! In dieser Folge nehmen wir euch mit zu einem echten Justiz-Kracher: Ein Autofahrer überholt mit 1,09 Promille über eine durchgezogene Linie – und das Amtsgericht Hamburg sagt: Führerschein bleibt! 😱 Was steckt hinter diesem Urteil? 🔥 Das erwartet euch: Schockierende Details zum Hamburger Urteil Alles, was ihr zu § 316 StGB, Trunkenheit am Steuer und relativer Fahruntüchtigkeit wissen müsst Bitte besuchen Sie unsere Website, um weitere Informationen zu erhalten: https://ift.tt/LmJPQK0 🔔Nicht vergessen, unseren Kanal zu abonnieren! https://www.youtube.com/@LawTalkDE/?sub_confirmation=1 ✅ Wichtiger Link zum Folgen 🔗 Google-Profil https://ift.tt/AkxhWH9 🔗 Bleiben Sie mit uns in Verbindung! Facebook: https://ift.tt/Yvw59pZ Webseite: https://ift.tt/LmJPQK0 📩 Für geschäftliche Anfragen: [email protected] ============================= 🎬Empfohlene Videos für Sie: ▶️ https://www.youtube.com/watch?v=QC0F7FtartQ&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=2 ▶️ https://www.youtube.com/watch?v=-oKkq_dKs3Y&list=PLQbgCSDuE00Seh1aL_FBjbWbD2iKFuzoi ▶️ https://www.youtube.com/watch?v=tGbHlxIoLq4&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=3 ▶️ https://www.youtube.com/watch?v=jJAQg2qwyXA&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=4 ▶️ https://www.youtube.com/watch?v=EpbEEdrhZsI&list=PLQbgCSDuE00RZPH-M_V7fhW7AZcW0BR4p&index=10 ▶️ https://www.youtube.com/watch?v=rncLh02J3LE&list=PLQbgCSDuE00Seh1aL_FBjbWbD2iKFuzoi&index=11 ▶️ https://www.youtube.com/watch?v=DjsfvE68Hew&list=PLQbgCSDuE00QlB6M_3_KS7Cq3cvDXJ2pN ================================= ✅ Über Law & Talk Podcast. Willkommen beim Law & Talk Podcast! Haben Sie rechtliche Fragen? Wir haben Antworten. Law&Talk wird von den spezialisierten Anwälten der Posikow Kehren Partnerschaft mbB moderiert und bietet unkompliziert, praxisnahe Rechtstipps und die Besprechung aktueller Gerichtsurteile, die Ihnen bei der Bewältigung alltäglicher rechtlicher Herausforderungen helfen. Egal, ob Sie Mieter, Vermieter, Angestellter, Autofahrer oder einfach nur neugierig sind, dieser Podcast bricht komplexe Themen in klare, spannende Diskussionen auf, denen jeder folgen kann. Vom Mietrecht über das Arbeitsrecht, das Verkehrsrecht bis hin zu Rechtstrends machen wir das Recht zugänglich und verständlich. Mit Sitz im Herzen Hamburgs bietet unsere Kanzlei bundesweite Expertise in zahlreichen Rechtsgebieten. Für geschäftliche Anfragen nutzen Sie bitte die folgenden Kontaktinformationen: 📩 E-Mail: [email protected] 🔔 Neugierig auf weitere Rechtstipps und die neuesten Gerichtsurteile? Abonnieren Sie jetzt und verpassen Sie keine Einblicke, praktischen Ratschläge und klar erklärten Gesetzestexte aus der Praxis mehr! https://www.youtube.com/@LawTalkDE/?sub_confirmation=1 ================================= 🔎 Verwandte Sätze: Hashtags https://www.youtube.com/watch?v=AbT_kMacTCc via Law & Talk Podcast https://www.youtube.com/channel/UCD7sQxf7vJKloTk_j-tdPsg July 09, 2025 at 08:30PM

0 notes

Text

Autofahrer flüchtete nach Kontrolle: Warnschüsse - wien.ORF.at

0 notes

Text

E.ON-Studie untersucht Ladeorte für E-Autofahrer

Das sogenannte „Destination Charging“ im Parkhaus, im Einzelhandel oder am Urlaubsort gilt als essenzieller Bestandteil des intelligenten Lademixes. Neben dem Home-Charging und dem Schnellladen an Fernstraßen sind diese Ladeangebote ein wichtiger Schritt, um die Energiewende voranzutreiben. E.ON hat eine Studie durchgeführt, um zu prüfen, an welchen Orten die Ladepunkte benötigt werden. Zudem…

0 notes