#Drittanbieter

Explore tagged Tumblr posts

Text

Letztendlich hat es funktioniert. Die Sachbearbeiterin musste in dem Kundenstamm nur das Häkchen für #Drittanbieter App setzen und schon kann die #ERezeptApp über die #TKApp die Authentifizierung durchführen. #eRezept #TechnikerKrankenkasse #TK

0 notes

Text

ChatGPT wird leistungsstärker: OpenAI führt neue Plugin-Funktionen ein

Mit den neuen Plugin-Funktionen von OpenAI können Entwickler und Anbieter von Drittanwendungen ihre Funktionalität nahtlos in die ChatGPT-Plattform integrieren. Der Blogartikel gibt einen Überblick darüber, wie die Plugins funktionieren und welche Vorteil

OpenAI hat neue Plugin-Funktionen für ChatGPT eingeführt, die es Entwicklern und Anbietern von Drittanwendungen ermöglichen, ihre Funktionalität nahtlos in die ChatGPT-Plattform zu integrieren. Das Plugin-Feature eröffnet eine Vielzahl von Möglichkeiten, um die Konversationsmöglichkeiten von ChatGPT zu erweitern. Plugins ermöglichen es ChatGPT, auf Drittanbieter-Anwendungen zuzugreifen und in…

View On WordPress

#API-Endpunkte#Chatbots#ChatGPT#Drittanbieter-Anwendungen#Entwickler#Konversationsanwendungen#leistungsfähiger#Manifestdatei#nahtlose Integration#openai#Plugin-Funktionen#Warteliste

0 notes

Text

Die Merkmale von Weblium

Seiten Hunderte von vorgefertigten Vorlagen und Blöcken, automatische mobile Version und Einbettung von Drittanbieter-Code.

Marketing Pop-ups, die Auslöser, Formulare und Aktionen auslösen können und mit Analysesystemen zusammenarbeiten.

Helpdesk Online-Support rund um die Uhr, das ganze Jahr über, Video-Tutorials und eine umfangreiche Wissensdatenbank.

Online-Geschäft Möglichkeit, bis zu 10.000 Produkte, Variationen, Online-Zahlungserfassung, Kassenseiten und Warenkorb hinzuzufügen.

CRM Komplette Kunden- und Transaktionsbuchhaltung an einem Ort mit einem persönlichen Konto, separat für jeden Online-Shop

SEO Tags, Breadcrumbs, schema.org-Markup, 301-Weiterleitungen und einzigartige 404-Seiteneinstellungen.

2 notes

·

View notes

Text

Gründe gewichtsverlust Kapseln Könnte die Fehlt Lösung zu Diätplan Plan?

In der mission für gewichtsmanagement, Sie könnte sich selbst finden ähnlichen die sagenumwobenen Schildkröte, träge und konsequente noch haben eine harte Zeit zu erhalten Dynamik. Fettverbrennung Pillen könnte der kritische Verbündeter Sie wirklich nicht wissen Sie benötigt, bereitstellen eine gezielte support, um verbessern Ihr Metabolismus und ästhetische Wünsche. Jedoch Sie wirklich effektiv und wie genau Sie auswählen die Richtig für Ihre Reise? Entdecken diese Anfragen könnte expose Kurs und Erreichung Ihr Ernährung Ziele zusätzliche effizient.

Erkennen der Naturwissenschaften Hinter Gewichtsreduzierung Kapseln

Wenn Sie think about gewichtsmanagement Kapseln es vital zu verstehen der Naturwissenschaften, treibt Ihren Leistung. Slimysol Tabletten, beispielsweise, normalerweise haben Inhaltsstoffe wie umweltfreundlich Tee essence, das ist wurden revealed zu erhöhen Metabolismus und Werbung die fettoxidation. The energetische Stoffe, die in diesen Pillen können Hilfe regulieren hunger, so dass es leichter für Sie zu Aufenthalt mit Ihr Ernährung Ziele. Außerdem einige Formulierungen vielleicht aus Faser, die unterstützt in Verdauung und verbessert Empfindungen von fülle.

Vorteile von Integration von Gewichtsreduzierung Kapseln In Ihrem Routine

Die Einbindung gewichtsmanagement Pillen Recht in Ihr routine können liefern eine Reihe von Vorteile, dass Ergänzung Ihr Gesamt Gesundheit und wellness Ziele. Diese Kapseln, wie in den slimysol Pillen Prüfung, Angebot gezielten support können erweitern Ihre metabolische rate und unterdrücken Heißhunger, so dass es einfacher zu halten Ihre Diäten. Darüber hinaus, Sie Hilfe steigern power Level, aktivieren Sie engagieren in noch mehr übungen, die entscheidende für gewichtsverlust. Viele Benutzer Bericht erweitert mood und motivation, verringern die emotionalen Barrieren, die oft verhindern Fortschritt. Interessiert in shedding einige Pfunde? Klicken Sie auf http://www.slimysol-store.de/ zu finden wie genau gewichtsverlust Pillen kann Teil Ihr gesunder lebensstil.

Kommissionierung die Richtig gewichtsverlust Tabletten für Ihre Anforderungen

youtube

Wahl die Am besten gewichtsmanagement Kapseln für Ihre Anforderungen braucht achtsam Faktor von mehreren Elemente zu knüpfen Sie align mit Ihren Gesundheit und wellness Ziele. Start von Beurteilung dem Wirkstoffe; einige Pillen enthalten natural verbindungen bekannt für Ihre Leistung in übergewicht administration. Versuche-zu-finden diejenigen mit evidenzbasierter Vorteile, wie green Tee extract oder Garcinia Cambogia. Nächsten, berücksichtigen Sie Ihr sicher Gewicht ZieleSie wollen unterdrücken Heißhunger, steigern Stoffwechsel oder erweitern Gewichtsverlust? Jeder type liefert verschiedene Vorteile. Auch, check for Drittanbieter-screening zu Identifikation Artikel Sicherheit und Wirksamkeit.

Tipps für Voll ausnutzen die Leistung von wirksam gewichtsverlust Tabletten

Zu voll ausnutzen die Effizienz von Gewichtsreduzierung Pillen Sie sollte integrieren mit eine gut ausgewogene Diät-Schema und routine übung. Konzentrieren Sie sich auf gesamten Lebensmittel reichlich an Nährstoffen sind, wie Obst, veggies, schlanke Proteinen und gesamten Körner. Diese Strategie nicht einfach unterstützt Gewicht überwachung aber auch erhöht den Pillen' Einfluss auf Ihr Stoffwechsel. Halten angefeuchtet von verbrauchen Alkohol viele Wasser, wie es hilft Verdauung und wirbt Gesamt Gesundheit und wellness. Darüber hinaus, schaffen konstant übung routine, dass besteht aus sowohl cardio-und Ausdauer training; Studium zeigen dieses mix signifikant verstärkt gewichtsverlust.

Urteil

Bild stepping auf die Bereich, und sehen die zahlen sinken, wirklich das Gefühl leichter und zusätzliche angeregt mit jeder Aktion, die Sie nehmen. gewichtsmanagement Kapseln kann secret Wirkstoff in Diät-Schema plan, anbieten die erhöhen Sie verlangen zu spark Ihr Stoffwechsel und ästhetische Heißhunger. Von Auswahl die Ideal Pillen und Kombination Sie bei eine gut ausgewogene Diät-Schema und Training, Sie ändern Ihr Reise Recht in Erfolg Märchen, helfen erreichen Sie Ihr Gewichtsreduzierung Ziele mit Selbstbewusstsein und Bequemlichkeit.

0 notes

Text

„Zu Risiken und Rechtsfolgen fragen Sie nicht unsere freundlichen Mitarbeiterinnen und rufen nicht die Hotline an, sondern lesen Compliance 4.0!“ Von Joachim Jakobs Am 15. Februar 2025 ist eine Australische Bäckerei einem Cyberangriff zum Opfer gefallen, „bei dem sich die Hacker unbefugten Zugang zu den digitalen Systemen des Unternehmens verschafften, darunter Bestell- und Rechnungssysteme sowie E-Mail-Konten“: „Die genauen Auswirkungen des Angriffs sind derzeit noch nicht bekannt, doch könnte der Zugriff auf die internen Systeme dazu führen, dass private Daten von Lieferanten, Mitarbeitern und Kunden kompromittiert werden. Nach Angaben von The Adviser sind die Ermittler dabei, die Auswirkungen des Vorfalls zu ermitteln.“ Drei Tage vorher hieß es auf Twitter: „Die Hess GmbH, ein Einzelhandelsunternehmen mit Sitz in Deutschland, ist Opfer der FOG Ransomware geworden. Die Gruppe behauptet, 6,5 GB an Unternehmensdaten erlangt zu haben.“ Einzelhändlerinnen stellen eine attraktive Beute dar – Clatronic, Metro, REWE, Tegut und Wulff können ein Lied davon singen. Nach Erkenntnis der Virenjägerinnen von Check Point gehört der Einzelhandel zu den Branchen, die am häufigsten von Erpressungstrojanern angegriffen werden. Bild: Check Point Was auf eine „wachsende Angriffsfläche im Einzelhandel“ zurückzuführen sein könnte: „Mehrere Faktoren tragen dazu bei, dass der Einzelhandel anfällig für Cyberangriffe ist und diesen ausgesetzt ist: Abhängigkeiten von Drittanbietern: Einzelhandelsgeschäfte sind beim Webhosting, bei der Zahlungsabwicklung, bei Werbekampagnen, beim Kundensupport oder bei der Bestandsverwaltung häufig auf Produkte und Dienstleistungen Dritter angewiesen. Diese Partnerschaften bieten zwar Effizienz und Kosteneinsparungen, bergen aber auch potenzielle Sicherheitsrisiken. Eine Schwachstelle in einem System eines Drittanbieters kann ein Einfallstor für Bedrohungsakteure sein, um das Netzwerk eines Einzelhändlers zu infiltrieren. Omnichannel-Betrieb: Die heutige Einzelhandelsumgebung ist ein komplexes Ökosystem, das physische Geschäfte, E-Commerce-Websites, mobile Anwendungen und andere digitale Kontaktpunkte umfasst. Dies schafft eine komplexe Angriffsfläche, die robuste Sicherheitsmaßnahmen über alle Kanäle hinweg erfordert. Eine einzige Schwachstelle in einem Bereich (z. B. Endgeräte von Mitarbeitern, die möglicherweise nicht genügend Sicherheitsanforderungen erfüllen) kann kaskadenartige Folgen haben und das gesamte Netzwerk gefährden. Bild: VerSprite Franchise-Herausforderungen: Franchisenehmer arbeiten zwar bis zu einem gewissen Grad unabhängig, bleiben aber Teil einer bekannteren Marke oder eines Franchisegebers. Diese oft kleineren Unternehmen haben möglicherweise nur begrenzte Ressourcen, um in robuste Cybersicherheitsmaßnahmen zu investieren, was sie anfälliger für Schwachstellen macht, die Angreifer ausnutzen könnten. Wenn ein Franchisenehmer kompromittiert wird, kann sich das negativ auf den Ruf des Franchisegebers auswirken. Saisonale Spitzenzeiten und personelle Herausforderungen: Während der Haupteinkaufszeiten, z. B. während der Feiertage, stehen die Einzelhändler oft unter großem Druck und müssen Aushilfskräfte einstellen, die möglicherweise nicht ausreichend in bewährten Verfahren der Cybersicherheit geschult oder nicht vertrauenswürdig genug sind. Dies kann zu unbeabsichtigten Fehlern (z. B. falscher Umgang mit Kundendaten oder Phishing-Betrug), Systemfehlkonfigurationen (z. B. unsachgemäße Konfiguration der Sicherheitseinstellungen von POS-Systemen) oder sogar Insider-Bedrohungen führen. Das Aufkommen von Geschenkkarten: Geschenkkarten erfreuen sich zunehmender Beliebtheit, da sie den Einzelhändlern eine wertvolle Einnahmequelle bieten, die Markenbekanntheit steigern und häufig zu höheren Ausgaben der Verbraucher über den ursprünglichen Wert der Karte hinaus führen. Angreifer können Kreditkarten oder andere Zahlungsmethoden kompromittieren, sie zum Kauf hochwertiger Geschenkkarten einsetzen und diese Karten dann unbemerkt verwenden oder verkaufen.“ Bild: eInfochips Das Problem: „Einzelhändler verlassen sich zunehmend auf digitale Systeme, um Omnichannel-Commerce-Erlebnisse zu schaffen, einschließlich Cloud-basierter Unternehmenssoftware, IoT-Geräte in den Geschäften und kundenorientierte mobile Anwendungen. Auf diese Weise vergrößern sie (oft unwissentlich) die potenzielle Angriffsfläche.“ Ergebnis: „Deutsche Einzelhändler haben im vergangenen Jahr durchschnittlich 2,3 Millionen Euro durch Betrugsfälle verloren. Zu diesem Ergebnis kommt eine Befragung des Marktforschungsinstituts Censuswide unter 517 Unternehmen“ Das Weltwirtschaftsforum bestätigt „eine wachsende Ungleichheit zwischen Organisationen, die im Cyberbereich widerstandsfähig sind, und solchen, die es nicht sind. Parallel dazu schwindet die Zahl der Unternehmen, die ein Mindestmaß an Cyber-Resilienz aufweisen. Kleine und mittlere Unternehmen (KMU) sind von dieser Ungleichheit unverhältnismäßig stark betroffen.“ Die Pannen schaden dem Selbstbewusstsein der Verantwortlichen allerdings nicht: „Laut einer neuen Studie von Trend Micro sind fast alle (99 %) der IT-Sicherheitsverantwortlichen im weltweiten Einzelhandel voll oder einigermaßen zuversichtlich, was die Cyber-Resilienz ihres Unternehmens angeht.“ Derart frohgemut investieren „bereits 54 % des Einzelhandels in Deutschland in Unified Commerce bzw. Omnichannel-Technologie. Weitere 35 % ziehen eine Investition gerade in Erwägung. 89% des Einzelhandels in Deutschland investiert bereits in Unified Commerce oder zieht eine Investition in Erwägung“. Und die technische Entwicklung bietet den Verantwortlichen angesichts ��riesiger Sprünge“ zahlreiche Möglichkeiten, Geld loszuwerden: - „Der Markt für Künstliche Intelligenz (KI) im Einzelhandel wurde im Jahr 2022 auf 5,59 Milliarden US-Dollar geschätzt. - Eine der größten Herausforderungen für Einzelhändler besteht darin, betriebliche Effizienz mit außergewöhnlichem Kundenservice zu vereinen. - Automatisierung im Einzelhandel optimiert Abläufe, verbessert die Effizienz und steigert das Kundenerlebnis.“ Bild: ChatGPT Dabei werden Routinevorgänge, „die früher von Menschen ausgeführt wurden, durch den Einsatz von Robotik, künstlicher Intelligenz (KI), maschinellem Lernen und Datenanalyse automatisiert. Dies verändert die Art und Weise, wie Händler im digitalen Zeitalter arbeiten, von der Bestandsverwaltung bis zum Kundenservice.“ So sollen Roboter (autonom) Geschäfte putzen, Regale einräumen und Einkäufe zusammenstellen. „Viele neue Industrieroboter verfügen über Funktionen des Internets der Dinge (IoT). Das ist zwar hervorragend für die Produktivität, aber es bedeutet auch, dass Hacker aus der Ferne auf diese Hardware zugreifen können.“ Fernzugriff bedeutet „Möglichkeit des Remote-Hijacking.“ Die feindliche Übernahme eines Industrieroboters könnte Leib und Leben von Personal und Kunschaft bedrohen: „Dies ist eines der gefährlichsten Szenarien, da Industrieroboter in der Regel größer und leistungsfähiger sind und auf präzise Bewegungen und Aktionen programmiert sind. Ein gehackter Industrieroboter kann leicht zu einer tödlichen Waffe werden. Bei Unfällen, die durch Fehlfunktionen von Industrierobotern verursacht wurden, sind bereits mehrere Menschen ums Leben gekommen, so dass es nicht nur theoretisch ist, wenn wir einen gehackten Industrieroboter als potenziell tödlich bezeichnen.“ Bild: ChatGPT Gartner prognostiziert, „dass Cyber-Angreifer bis 2025 operative Technologieumgebungen als Waffe einsetzen werden, um Menschen erfolgreich zu schädigen oder zu töten“. Für Jacqueline Neiazy, Director Datenschutz bei der ISiCO GmbH ergibt sich aus den Risiken die Konsequenz: „Der ‚risikobasierte Ansatz‘ ist in der DSGVO tief verwurzelt. Je höher die Risiken, die mit der Verarbeitung personenbezogener Daten einhergehen, desto strenger die Anforderungen an den Datenschutz.“ „Um IoT-Verbindungen zu schützen und Cyberangriffe zu verhindern, müssen Unternehmen der Implementierung starker IoT-Cybersicherheitslösungen höchste Priorität einräumen und einen proaktiven Ansatz verfolgen.“ Sollte es zu Körperverletzungen kommen könnte den Verantwortlichen sonst „vorgeworfen werden, die im Verkehr erforderliche Sorgfalt außer Acht gelassen und durch unzureichende Sicherheitsmaßnahmen zur Schädigung“ von Personen beigetragen zu haben. „Das bedeutet, dass es beim Umgang mit der IT-Sicherheit in Zukunft möglicherweise nicht mehr nur um die Vermeidung von Geldbußen etwa nach der DSGVO gehen wird. Sondern dass es gilt, echte Strafen zu vermeiden.“ Für fahrlässige Tötung gibts fünf, für fahrlässige Körperverletzung drei Jahre Freiheitsstrafe. Deshalb MÜSSEN sich die Verantwortlichen mit der Regelkonformität beschäftigen: „Was ist Compliance? Compliance bedeutet die Einhaltung von Vorschriften, Richtlinien und Gesetzen zum Schutz der Datensicherheit, der Datenintegrität und der Privatsphäre von Kunden und Mitarbeitern. Verschiedene Branchen und Abteilungen haben unterschiedliche Compliance-Herausforderungen.“ Die Folge für die Verantwortlichen industriell vernetzter Dinge: „IIoT-Anwender tragen de facto die Verantwortung für die Sicherung der Einrichtung und Nutzung ihrer angeschlossenen Geräte, aber die Gerätehersteller haben die Pflicht, ihre Verbraucher zu schützen, wenn sie ihre Produkte auf den Markt bringen. Die Hersteller sollten in der Lage sein, die Sicherheit der Nutzer zu gewährleisten und Präventivmaßnahmen oder Abhilfemaßnahmen anzubieten, wenn Sicherheitsprobleme auftreten.“ Bild ChatGPT: Das Ziel ist die Regelkonformität in Echtzeit: „Echtzeit-Compliance bezieht sich auf die kontinuierliche, unmittelbare Überwachung und Durchsetzung von Compliance-Standards innerhalb einer Organisation.“ „Die Überwachung der Einhaltung von Vorschriften in Echtzeit ist für die Zukunftssicherung von entscheidender Bedeutung“: „Sie ermöglicht es Unternehmen, saftige Strafen im Zusammenhang mit Verstößen gegen gesetzliche Vorschriften zu vermeiden, die mit der Verschärfung der Datenschutzgesetze immer häufiger vorkommen. Durch den Einsatz von Plattformen wie Uptycs, die eine umfassende Echtzeit-Überwachung von Cloud-Umgebungen bieten, können Unternehmen den sich entwickelnden rechtlichen Rahmenbedingungen einen Schritt voraus sein und gleichzeitig starke Sicherheitsvorkehrungen aufrechterhalten.“ Wichtig -- Die „nahtlose Automatisierung der Compliance“ ist insbesondere „in globalen Lieferketten“ erforderlich -- durch „Konformitätsprüfungen in Echtzeit“ soll sich auch noch eine „Beschleunigung der Lieferkettenprozesse“ erreichen lassen. Ergebnis: „Dies gewährleistet Rechenschaftspflicht, Transparenz und Konsistenz für Ihre Compliance-Richtlinien.“ Das kann bares Geld sparen: Vor Jahren hat die 1&1 Telecom GmbH ein Bußgeld über 900.000 Euro kassiert – dem Unternehmen wurden „Mängel in den Datensicherheitsmaßnahmen“ vorgeworfen, „die dazu führten, dass Unbefugte über das vom Unternehmen eingesetzte Callcenter mit recht wenig Aufwand an personenbezogene Daten anderer Kunden gelangen konnten“. Mit Blick auf dieses Urteil raten Experten: „Deshalb ist die beste Verteidigung ein Modell für Qualifikation und Sicherheit. Das bedeutet, in Echtzeit Einblick in die Daten zu haben, die im Netzwerk gespeichert sind und wo Schwachstellen und damit verbundene Risiken bestehen könnten.“ Und Schadenersatzforderungen könnten noch dazu kommen: Ende 2024 hat REWE ein Bonuspunkte-Programm angekündigt. Zwei Monate später warnt focus.de: „Bonuskonten von Rewe nach Hackerangriff geplündert.“ Der Bericht erweckt den Eindruck, als ob bei dem Betrug schwache/mehrfach verwendete Passwörter missbraucht wurden, die die Angreiferinnen zuvor im Dunklen Netz erbeutet haben. Ich konnte allerdings auf rewe.de keinen Hinweis dazu finden, dass das Unternehmen über entsprechende Sicherheitsmaßnahmen verfügt. Vor Jahren waren die auch noch nicht notwendig: 2022 lehnte das Landgericht München eine Schadenersatzforderung ab, weil der Kläger „nicht ausreichend dargelegt (hat, Anm. d. Autors), „dass die Zwei-Faktor-Authentifizierung auch bei bloßen Kundenbindungsprogrammen Stand der Technik ist und die vorliegende Authentifizierung beim Programm der Beklagten diesen nicht erfüllt.“ Heute scheint das anders zu sein – so zumindest die Ansicht der Eidgenössischen Technische Hochschule Lausanne: „Heutzutage kann der Zugang zu kritischen Diensten oder Anwendungen nicht nur mit Passwörtern, unabhängig von ihrer Komplexität, gesichert werden. Es muss eine weitere Sicherheitsebene hinzugefügt werden. Bild ChatGPT: Starke Authentifizierung, wie sie für den Online-Zugang zu einem Bankkonto (E-Banking) verwendet wird, definiert sich durch die Verifizierung des Zugangs, wobei verschiedene Strategien gemischt oder mehrere Ebenen einbezogen werden. Es gibt verschiedene Methoden wie Einmal-Pads, Chipkarten, Telefone, E-Mail usw.“ Das ist noch ein wenig schwammig -- das BSI präzisiert: „Die Verwendung von hardwarebasierten Verfahren stellt eine Nutzung unter Beteiligung von zwei verschiedenen Geräten dar und erleichtert damit eine sichere Nutzung der Zwei-Faktor-Authentisierung. Das betrachtete hardwarebasierte Verfahren Fido2-Token ist dann resistent gegen übliche Phishing-Angriffe, wenn das Token-Binding, das in den aktuellen Spezifikationen verbindlich ist, korrekt implementiert wird. Die hardwarebasierten Verfahren Chip- und Personalausweis sind resistent gegen alle betrachteten Angriffsszenarien.“ Somit scheint der „Aufbau einer Compliance-Kultur im gesamten Unternehmen“ ratsam – vor allem muss die Verantwortliche dahinter stehen: „Wie so oft sprechen Taten lauter als Worte. Indem Sie konsequent regelkonformes Verhalten vorleben, inspirieren Sie Ihre Teams, es Ihnen gleichzutun. Wenn die Führungsebene aktiv an der Umsetzung der Vorschriften mitwirkt, wird die Bedeutung des Datenschutzes und des Risikomanagements im gesamten Unternehmen deutlich. Dieser kooperative Ansatz trägt dazu bei, dass Geschäftsziele und Compliance-Anforderungen aufeinander abgestimmt werden.“ Nach den Beiträgen zur Landwirtschaft und der Lebensmittelproduktion war dies Teil 3 dieser Serie. Nächste Woche gehts ums Gastgewerbe. Copliance 4.0 berichtet einmal wöchentlich über Digitalisierung, ihre Risiken und Rechtsfolgen auf dem Weg in die regelkonforme Vollautomatisierung der Welt. Read the full article

0 notes

Text

Synchronisation mit FileMaker Go

Bis zum jetzigen Zeitpunk besteht ja leider keinerlei Möglichkeit FileMaker und FileMaker Go zu synchronisieren. Über Drittanbieter kann man sich natürlich derlei Funktion in Form von Plugins kaufen. Doch nicht jeder Auftraggeber oder jeder Privatnutzer von FileMaker möchte oder kann hohe Zusatzkosten stemmen.

Was also tun? Wir synchronisieren nicht sondern importieren. Klingt erstmal ganz simpel, ist es auch wenn man das Prinzip erkannt bzw. verstanden hat. Das Hauptproblem ist bei diesem Ansatz die fehlende Möglichkeit direkt auf die auf dem iOS-Gerät liegende Datenbank zuzugreifen. Unser zweites schnell zu lösendes Problem ist "Gelöschte Datensätze". Ich kann zwar neue Datensätze importieren aber Löschungen kommen ja nicht hinzu sonder sind weg. Was weg ist findet aber keine Berücksichtigung beim Import.

Einfache Lösung für dieses Problem, wir löschen nicht mehr. Alle zu löschenden Daten erhalten lediglich einen -Flag- der sie von der Anzeige in unseren Datenbanken ausschliesst. Dafür müssen wir aber den Zugriff auf die Menüfunktion -Lösche- strikt unterbinden. Positiver Nebeneffekt; es gehen keine Daten ausersehen verloren und es besteht immer eine Übersicht über die schonmal erfassten Daten.

Hat man seine zwei Datenbanken soweit umgebaut, kann man sich dem eigentlichen Datenaustausch widmen.

Daten von der Desktop-Datenbank lassen sich noch sehr einfach importieren. Wir benötigen lediglich den Pfad zur Datenbank den wir innerhalb des Import-Scrips in dieser Form eintragen -fmnet:/192.168.11.8/RODRO_CRM.fp7-. Das Script entspricht einem normalen Import-Script und soll hier nicht weiter behandelt werden.

Nun über diesen Schritt ist es uns ohne weiteres möglich Daten zu importieren wobei dies auch in Form der Datenaktualisierung (Importeinstellungen) geschehen sollte.

Der etwas umständlichere Weg Daten aus der iOS Version der Datenbank in die Desktop-Version zu bekommen bedarf einem kleinen Trick. So ist es unter Anderem zwingend notwendig auch diesen Import von der mobilen Version von FileMaker Go zu starten.

Auf der Desktop-Version müssen Sie ein klassisches Import-Script schreiben. Beginnen Sie mit dem setzen einer Variablen. Der Wert ergibt sich aus dem Pfad zur mobilen Datei auf dem iOS-Gerät. Da wir nicht wissen wo sich diese befindet fragen wir diesen Pfad über -Hole(DokumentenPfad) & "RODRO_CRM_MOBIL.fp7"- ab.

Nun können wir den klassischen Import beginnen. Allerdings macht es Sinn gerade bei der Feldzuordnung die mobile Datei erstmal auf dem Desktop-Rechner abzulegen. Dann kommen wir zum Script-Schritt -Datensätze importieren-, geben die Datenquelle an. Diese besteht einmal aus unserer vergebenen Variablen und der mobilen Datei die wir zur Feldzuordnung benötigen.

Nun stellen wir den Import in klassischer Weise in Script-Form fertig. Sind wir mit der Feldzuordnung fertig, können wir die mobile Datei gern vom Desktop-Rechner entfernen.

Rufen wir nun von FileMaker Go aus unsere Desktop-Datenbank aus, können wir die Synchronisation bzw. den Import starten.

Unser Start-Script erkennt (nach entsprechender Vorbereitung) das wir von iOS auf die Datenbank zugreifen. FileMaker wechselt zu einem speziellen Layout oder startet sogleich mit dem Synchronisations-Script.

Jetzt ist der Desktop-Client in der Lage die Datensätze aus FileMaker Go zu importieren.

0 notes

Text

Web-Exposition 2025: Risiken durch Drittanbieter-Apps und Tracking-Technologien

Web-Exposition 2025: Risiken durch Drittanbieter-Apps und Tracking-Technologien: https://www.it-boltwise.de/web-exposition-2025-risiken-durch-drittanbieter-apps-und-tracking-technologien.html

0 notes

Text

Amazon schließt alle Lager in Quebec, was 1.700 Vollzeitstellen und zahlreiche weitere Arbeitsplätze betrifft. Die Rückkehr zum Drittanbieter-Modell wird von Gewerkschaften als gewerkschaftsfeindliche Maßnahme kritisiert, während Amazon wirtschaftliche Gründe anführt. Read the full article

0 notes

Text

Shopify-Agentur: Ihr Partner für den erfolgreichen Online-Shop

Eine Shopify-Agentur ist der ideale Partner, wenn es darum geht, Ihren Online-Shop professionell und effizient zu gestalten. Besonders in der heutigen digitalen Welt, in der ein starker Online-Auftritt unverzichtbar ist, bietet eine spezialisierte Shopify-Agentur wie NEXTGENSTORES die Expertise, die Sie für Ihren Erfolg benötigen. Doch was genau macht eine Shopify agency, und warum sollten Sie diese beauftragen?

Was ist eine Shopify-Agentur?

Eine Shopify-Agentur ist ein Dienstleister, der sich auf die Entwicklung, Gestaltung und Optimierung von Online-Shops auf der Shopify-Plattform spezialisiert hat. Das Angebot umfasst alles von der individuellen Theme-Entwicklung über die Anpassung bestehender Themes bis hin zur Integration spezifischer Funktionen. Ziel ist es, Online-Händlern dabei zu helfen, ihren Shop nicht nur optisch ansprechend, sondern auch technisch leistungsstark und benutzerfreundlich zu gestalten.

Leistungen einer Shopify-Agentur

Eine erfahrene Shopify-Agentur wie NEXTGENSTORES bietet eine Vielzahl von Dienstleistungen, die perfekt auf Ihre Bedürfnisse zugeschnitten sind:

Individuelle Shopify-Themes Ein einzigartiges Design ist der Schlüssel, um sich von der Konkurrenz abzuheben. NEXTGENSTORES entwickelt hochwertige Shopify-Themes wie das beliebte NXTGEN - ZEUS THEME, das mit responsivem und mobilfreundlichem Design überzeugt.

Professionelle Webentwicklung Neben der visuellen Gestaltung sorgt eine Shopify-Agentur dafür, dass Ihr Shop technisch auf dem neuesten Stand ist. Von schnellen Ladezeiten bis hin zur Integration von Drittanbieter-Apps – alle Aspekte werden berücksichtigt.

SEO-Optimierung Damit Ihr Shop bei Suchmaschinen wie Google gefunden wird, ist eine gezielte SEO-Strategie unverzichtbar. Agenturen optimieren Ihre Inhalte, Produktseiten und Meta-Beschreibungen, um die Sichtbarkeit zu erhöhen.

Support und Beratung Der Erfolg eines Online-Shops endet nicht bei der Fertigstellung. Eine Shopify-Agentur bietet kontinuierlichen Support, damit Ihr Shop immer optimal funktioniert und weiterentwickelt werden kann.

Vorteile einer Shopify-Agentur

Die Zusammenarbeit mit einer Shopify-Agentur bietet viele Vorteile:

Zeitersparnis: Mit einer Agentur können Sie sich auf Ihr Kerngeschäft konzentrieren, während die Experten sich um die technische Umsetzung kümmern.

Hochwertige Ergebnisse: Sie profitieren von innovativen Designs, die speziell auf Ihre Zielgruppe zugeschnitten sind.

Langfristige Partnerschaft: Eine Agentur begleitet Sie nicht nur bei der Entwicklung, sondern auch bei der kontinuierlichen Optimierung und Skalierung Ihres Shops.

Warum NEXTGENSTORES?

NEXTGENSTORES bietet nicht nur innovative Shopify-Themes und professionelle Webentwicklung, sondern versteht sich als Partner, der mit Ihnen gemeinsam wächst. Mit einem Team aus kreativen Köpfen und strategischen Denkern steht Qualität und Kundenzufriedenheit im Fokus. Die individuell gestalteten Lösungen sorgen dafür, dass Ihr Online-Shop nicht nur funktioniert, sondern begeistert.

Fazit Eine Shopify-Agentur wie NEXTGENSTORES ist der Schlüssel zu einem erfolgreichen Online-Shop. Mit ihrer Expertise und ihrem Engagement helfen sie Ihnen, Ihre E-Commerce-Ziele zu erreichen und sich von der Konkurrenz abzuheben. Vertrauen Sie auf professionelle Unterstützung und legen Sie den Grundstein für Ihren digitalen Erfolg.

1 note

·

View note

Text

Shelly Scripting #2: Sensordaten in der Cloud speichern und abrufen

In diesem Beitrag zeige ich dir, wie du Sensordaten deiner Shelly-Geräte mit Shelly Scripting erfassen und in der Cloud speichern kannst. Dazu nutzen wir JSONBin.io – eine einfache und kostenlose Plattform, um JSON-basierte Daten zu speichern und zu verwalten. https://youtu.be/wU5eKLY0lyg Ich werde dir in diesem Beitrag zeigen, wie du die Messdaten deines Shelly 1PM Mini erfassen und in die Cloud senden kannst. Dabei lernst du, wie Spannung, Stromverbrauch und Leistungsaufnahme erfasst, strukturiert und gespeichert werden. Zusätzlich erkläre ich dir, wie du die gespeicherten Daten aus der Cloud abrufen kannst – sei es, um sie anzuzeigen, weiterzuverarbeiten oder in Automatisierungen einzusetzen. Mit diesen Schritten kannst du die Sensordaten deines Shelly-Geräts nicht nur lokal nutzen, sondern auch für Langzeitanalysen oder die Integration in externe Systeme verfügbar machen. So erschließt du das volle Potenzial von Shelly Scripting und Cloud-Diensten!

Shellys der Generation 2 & 3

Wie ist meine Herangehensweise?

In diesem Beitrag zeige ich dir, wie du Sensordaten von einem Shelly-Gerät erfassen und in der Cloud speichern kannst. Mein Ansatz ist dabei einfach und effizient: - Daten erfassen: Die Messdaten werden direkt vom Shelly ausgelesen. - JSON-Format verwenden: Die Daten werden in einem strukturierten JSON-Objekt organisiert. - Cloud-Speicherung: Dieses JSON wird in der Cloud gespeichert und kann dort auch gelesen, aktualisiert oder gelöscht werden. Um die Daten in der Cloud abzulegen, verwende ich den Dienst jsonbin.io, der sich durch eine einfache Handhabung und gute API-Unterstützung auszeichnet. Besonders praktisch ist, dass der kostenfreie Plan von jsonbin.io bereits für viele Anwendungsfälle ausreicht. Für dieses Beispiel werde ich die Sensordaten pro Minute aktualisieren, was problemlos innerhalb der 10.000 Zugriffe pro Tag liegt, die der kostenfreie Plan erlaubt. Im nächsten Abschnitt erläutere ich, wie jsonbin.io funktioniert und wie du es einrichtest, um deine Sensordaten einfach und sicher zu verwalten.

Einen Account bei JSONBin.io anlegen

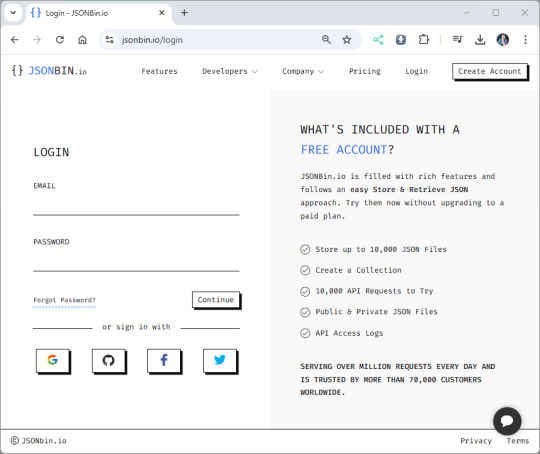

Bevor wir Sensordaten in der Cloud speichern können, benötigen wir einen Account bei JSONBin.io. Dieser Dienst ermöglicht es uns, JSON-basierte Daten sicher und einfach zu speichern.

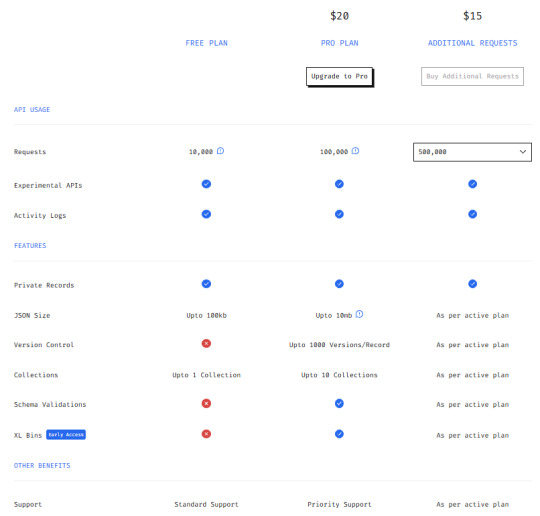

Login - jsonbin.io Registrierungsoptionen JSONBin.io bietet dir zwei Möglichkeiten, ein Konto anzulegen: - Klassische Registrierung mit Benutzername und Passwort: - Du gibst eine gültige E-Mail-Adresse ein und erstellst ein sicheres Passwort. - Nach der Registrierung erhältst du eine Bestätigungs-E-Mail, die du bestätigen musst, um den Account zu aktivieren. - Schnelle Registrierung über Drittanbieter-Konten: - Du kannst dich direkt mit einem bestehenden Konto bei Google, GitHub, Facebook oder X (ehemals Twitter) anmelden. - Diese Methode ist besonders einfach, da keine weiteren Passworteingaben erforderlich sind. Mein Vorgehen Ich habe mich für die Registrierung über mein Google-Konto entschieden, da diese Methode schnell und unkompliziert ist: - Gehe auf die Startseite von JSONBin.io und klicke auf "Login". - Wähle das Logo von Google. - Melde dich mit deinem Google-Konto an und autorisiere die Verbindung. - Nach der Anmeldung wirst du direkt zu deinem JSONBin.io-Dashboard weitergeleitet. Warum JSONBin.io? JSONBin.io ist ideal für Shelly Scripting, da es: - Eine einfache API für das Speichern und Abrufen von Daten bietet. - Kostenlos für grundlegende Anwendungen genutzt werden kann. - Keine komplexen Server-Konfigurationen erfordert. Im nächsten Schritt zeige ich, wie wir API-Zugriff auf JSONBin.io einrichten und vorbereiten, um Messdaten deiner Shelly-Geräte speichern zu können. JSONBin.io: Preiskategorien und der kostenlose Plan "FREE" JSONBin.io bietet drei verschiedene Preiskategorien, die sich in ihren Funktionen und Limits unterscheiden:

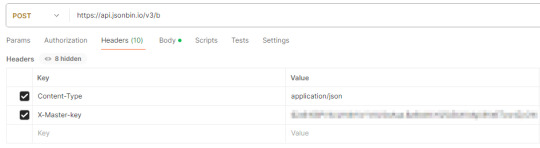

Übersicht - Pläne & Preise von jsonbin.io FREE Kostenloser Plan, der 10000 Anfragen pro Tag erlaubt. Perfekt für kleinere Anwendungen oder Experimente wie in diesem Beitrag. Pro Plan Für Nutzer mit höheren Anforderungen, die mehr Anfragen (100 tausend pro Tag) und zusätzliche Funktionen benötigen. Additional Requests Zusatzoptionen, um mehr Anfragen (bis zu 2 Millionen Anfragen pro Tag) als im gewählten Plan erlaubt zu nutzen. API-Zugriff mit dem X-Master-KEY einrichten Um JSONBin.io für das Speichern und Abrufen von Daten zu nutzen, benötigt jede Anfrage einen speziellen X-Master-KEY. Dieser Schlüssel authentifiziert dich gegenüber dem Service und stellt sicher, dass nur autorisierte Benutzer Zugriff auf die Daten haben. X-Master-KEY abrufen - Melde dich in deinem JSONBin.io-Konto an. - Navigiere im Dashboard zum Menüpunkt "API KEYS". - Dort findest du deinen aktuellen X-Master-KEY, der für die Authentifizierung verwendet wird. - Falls notwendig, kannst du über denselben Bereich jederzeit einen neuen Schlüssel generieren. Wichtig: - Behandle deinen X-Master-KEY wie ein Passwort: Gib ihn niemals weiter und teile ihn nicht öffentlich (z. B. in öffentlichen Repositories). - Ändere den Schlüssel regelmäßig, insbesondere wenn du vermutest, dass er kompromittiert wurde. Im nächsten Schritt erläutere ich dir, wie du via Postman einen Request an jsonbin.io absendest und dort Daten speicherst und abrufst. Dadurch wird erstmal ohne Code möglich zu ermitteln, welche Daten wir benötigen und wie die Anfrage aufgebaut werden muss.

JSONBin.io mit Postman nutzen: Daten einfügen und abrufen

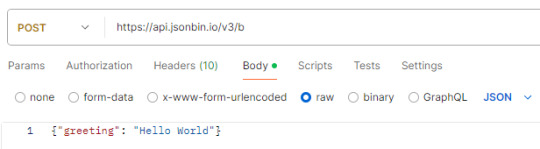

Mit Postman kannst du einfach testen, wie Daten an JSONBin.io gesendet und wieder abgerufen werden. Hier erkläre ich Schritt für Schritt, wie du einen neuen Eintrag in einer JSONBin-Collection erstellst und diesen später abrufst. Neuen Eintrag erstellen - Öffne Postman und erstelle einen neuen Request. - Stelle die Methode auf POST und gib die URL https://api.jsonbin.io/v3/b ein. - Navigiere zum Tab "Headers" und füge folgende Einträge hinzu: - Content-Type → application/json - X-Master-Key → Kopiere deinen API-Schlüssel (im Beispiel: $2a$10$PVlU/LH4NVxYVAJl0aAqa.Bz8bdkkYQfQ5bXI.MgU8VeETzw4ZyCW). - Wechsle zum Tab "Body", wähle den Typ raw und setze JSON als Format. - Füge folgenden JSON-Inhalt ein: { "greeting": "Hello World" } - Klicke auf die Schaltfläche Send, um den Request abzuschicken.

Antwort von JSONBin.io: Bei Erfolg erhältst du eine JSON-Antwort mit Details zur neu erstellten Bin, darunter die record-ID. Diese ID benötigst du später, um die Daten abzurufen. { "record": { "greeting": "Hello World" }, "metadata": { "id": "677d13b7e41b4d34e4713a85", "createdAt": "2025-01-05T11:44:55.965Z", "private": true } } Verwendung der ID aus der JSONBin.io-Antwort Nach dem Absenden eines POST-Requests an JSONBin.io erhältst du als Antwort ein JSON-Dokument, das wichtige Informationen zur gerade erstellten Bin enthält. Eine zentrale Rolle spielt dabei die ID, die in der Antwort enthalten ist. Diese ID identifiziert die erstellte Bin eindeutig und wird für alle weiteren Anfragen (wie Updates oder Abrufe) benötigt.

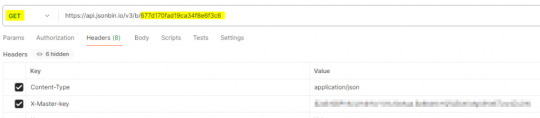

Warum ist die ID wichtig? Die ID fungiert als eindeutiger Schlüssel, um die Daten, die du gespeichert hast, jederzeit wieder aufzurufen oder zu ergänzen. Bei weiteren Datenaktualisierungen (z. B. täglichen Messwerten) wird die ID in den Requests ergänzt, um die bestehende Bin zu adressieren. Datenlimits im kostenfreien Account Im kostenfreien Plan von JSONBin.io kannst du pro Request maximal 100 KB an Daten absenden. Dieses Limit ist mehr als ausreichend, um tägliche Messdaten wie Spannung, Stromverbrauch oder Temperatur zu speichern und zu erweitern. Gespeicherte Datensätze aus JSONBin.io laden Um einen zuvor gespeicherten Datensatz aus JSONBin.io zu laden, benötigst du die spezifische Bin ID, die du bei der Erstellung des Eintrags erhalten hast. Diese ID wird in der URL verwendet, um die entsprechenden Daten abzurufen. Hier sind die erforderlichen Details für den Request: - Erstelle einen neuen GET-Request in Postman. - Gib die URL mit der entsprechenden ID ein (z. B. https://api.jsonbin.io/v3/b/63abc123ef4567890). - Füge die Header hinzu: - Content-Type: application/json - X-Master-Key: - Sende den Request, um die Daten abzurufen.

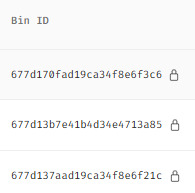

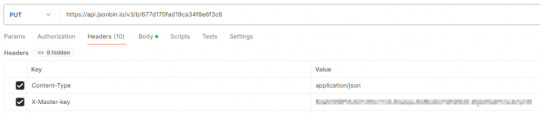

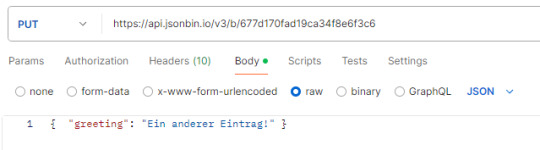

Bin ID finden Falls du die ID eines zuvor gespeicherten Eintrags nicht mehr weißt, kannst du sie im Dashboard von JSONBin.io abrufen: - Melde dich bei JSONBin.io an. - Gehe zum Menüpunkt Bins (https://jsonbin.io/app/bins). - Hier findest du eine Übersicht aller erstellten Bins und die zugehörigen IDs. Antwort von JSONBin.io Wenn der Request erfolgreich ist, erhältst du die gespeicherten Daten im JSON-Format: { "record": { "greeting": "Hello World" }, "metadata": { "id": "677d170fad19ca34f8e6f3c6", "private": true, "createdAt": "2025-01-05T11:59:11.047Z" } } Einträge bei JSONBin.io aktualisieren: Daten mit PUT ersetzen Wenn du einen bestehenden Eintrag bei JSONBin.io aktualisieren möchtest, verwendest du die HTTP-Methode PUT. Dabei übergibst du im Body ein valides JSON, das den aktuellen Inhalt vollständig ersetzt. - Erstelle einen neuen PUT-Request in Postman. - Gib die URL mit der entsprechenden ID ein (z. B. https://api.jsonbin.io/v3/b/63abc123ef4567890). - Füge die Header hinzu: - Content-Type: application/json - X-Master-Key: - Wechsle zum Body-Tab, wähle den Typ raw, setze das Format auf JSON, und gib die neuen Daten ein:jsonCode kopieren{ "greeting": "Hello Updated World", "timestamp": "2025-01-04T12:00:00.000Z" } - Sende den Request, um die Bin zu aktualisieren.

Wichtige Hinweise bei Updates im FREE-Plan - Beim kostenfreien Plan wird die bestehende Bin durch die neuen Daten überschrieben, ohne dass eine Versionskontrolle erfolgt. - Das bedeutet: Die alten Daten sind unwiderruflich verloren, sobald sie überschrieben wurden. - In den kostenpflichtigen Plänen (Pro Plan oder Additional Requests) steht eine Versionskontrolle zur Verfügung, die es ermöglicht, auf ältere Versionen zurückzugreifen. Antwort von JSONBin.io Bei Erfolg erhältst du eine JSON-Antwort, die bestätigt, dass die Daten erfolgreich ersetzt wurden: { "record": { "greeting": "Ein anderer Eintrag!" }, "metadata": { "parentId": "677d170fad19ca34f8e6f3c6", "private": true } }

Sensordaten am Shelly via Scripting ermitteln und speichern

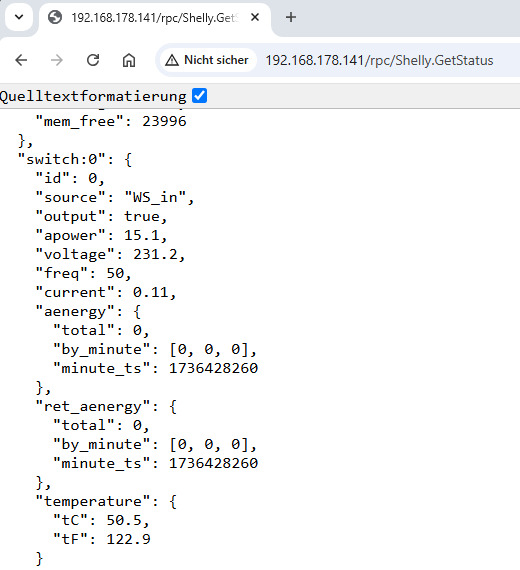

Nachdem ich dir nun den Service jsonbin.io ausführlich erläutert habe, möchte ich einsteigen und dir aufzeigen wie du die ermittelten Sensordaten am Shelly via Script speichern kannst. Abfragen des aktuellen Status via Browser Mit der Adresse http:///rpc/Shelly.GetStatus können wir den Status (als JSON-Response) des Gerätes auslesen. Aus diesem Block interessiert mich nachfolgend nur der Abschnitt "switch:0". Da es sich in dem Fall um den Shelly 1PM Mini Gen3 handelt, können wir nachfolgende Daten vom Verbraucher ablesen: - Spannung in Volt (voltage), - Stromaufnahme in Ampere (current), - Leistungsaufname (momentan & Gesamt) in W (apower)

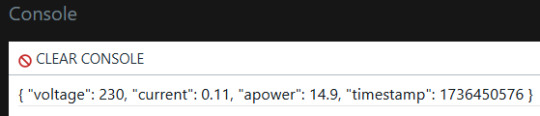

Ermitteln der Sensordaten am Shelly via Scripting Zunächst möchte ich die Leistungsaufnahme einer LED Lampe am Shelly 1PM Mini Gen3 messen. Dazu können wir wie im letzten Beitrag erwähnt mit der Funktion Shelly.getComponentStatus auf diese Eigenschaften zugreifen und die aktuellen Daten als JSON auslesen. // Abrufen des aktuellen Status von Switch:0 (Relais oder Schalter). // Das Ergebnis enthält Messwerte wie Spannung, Leistung und Energiedaten. let result = Shelly.getComponentStatus("Switch:0"); // Ausgabe der aktuell gemessenen Spannung in Volt. // Der Wert result.voltage gibt die Spannung an, die vom Shelly gemessen wurde. print("Spannung: " + result.voltage + " Volt"); // Ausgabe der aktuell gemessenen Leistungsaufnahme in Watt. // Der Wert result.apower gibt die momentane Leistung an, die das Gerät verbraucht. print("Leistungsaufnahme: " + result.apower + " Watt"); // Abrufen des Zeitstempels der letzten Minute aus den Energiedaten. // result.aenergy.minute_ts liefert einen UNIX-Zeitstempel in Sekunden. let timestamp = result.aenergy.minute_ts; // Umwandeln des UNIX-Zeitstempels in ein JavaScript-Date-Objekt. // Der Zeitstempel wird mit 1000 multipliziert, da JavaScript Millisekunden erwartet. var date = new Date(timestamp * 1000); // Ausgabe des Datums und der Uhrzeit in lesbarer Form. // Das Date-Objekt wird mit toString() formatiert und in der Konsole angezeigt. print("Zeit: " + date.toString()); Der Code lädt die Daten des Shelly als JSON und aus diesem können wir recht einfach über den entsprechenden Schlüssel auf die Werte zugreifen. In diesem kleinen Script lasse ich die Daten zunächst in der Console mit dem Befehl print ausgeben.

Speichern der Daten vom Shelly in ein JSON Die ermittelten Daten speichern wir in einem JSON welches wir zunächst definieren müssen. In meinem Fall benenne ich die Schlüssel genauso wie diese im JSON-Response vom Shelly kommen. // Initialisieren eines Datenobjekts, um Messwerte zu speichern. // Die Felder repräsentieren Spannung (voltage), Strom (current), Leistung (apower) und Zeitstempel (timestamp). let data = { voltage: 0, // Spannung in Volt (Initialwert: 0) current: 0, // Stromstärke in Ampere (Initialwert: 0) apower: 0, // Momentane Leistungsaufnahme in Watt (Initialwert: 0) timestamp: 0 // Zeitstempel der Messung in UNIX-Sekunden (Initialwert: 0) }; // Abrufen des aktuellen Status des Shelly-Geräts für Switch:0. // Das result-Objekt enthält Messdaten wie Spannung, Strom, Leistung und Energiedaten. let result = Shelly.getComponentStatus("Switch:0"); // Aktualisieren des voltage-Felds im data-Objekt mit der gemessenen Spannung. data.voltage = result.voltage; // Aktualisieren des current-Felds im data-Objekt mit der gemessenen Stromstärke. data.current = result.current; // Aktualisieren des apower-Felds im data-Objekt mit der gemessenen Leistungsaufnahme. data.apower = result.apower; // Aktualisieren des timestamp-Felds im data-Objekt mit dem Zeitstempel der letzten Minute. // Der Zeitstempel wird in UNIX-Sekunden geliefert. data.timestamp = result.aenergy.minute_ts; // Ausgabe des gesamten data-Objekts in der Konsole. // Alle Messwerte und der Zeitstempel werden im JSON-Format angezeigt. print(data); Die Ausgabe ist wie zu erwarten ein JSON mit den aktuellen Daten vom Shelly.

Ausgabe der ermittelten Sensordaten am Shelly im JSON-Format Speichern des JSON auf JSONBin.io Die zuvor ermittelten Daten können wir nun via HTTP.Request an jsonbin.io senden. Dazu müssen wir den Request wie folgt aufbauen: let parameter = { method: "POST", // Die HTTP-Methode ist POST, um neue Daten zu erstellen. url: baseUrl, // Ziel-URL für den API-Endpunkt. headers: { // Header-Informationen für den Request. "Content-Type": "application/json", // Gibt an, dass der Body JSON-Daten enthält. "X-Master-key": jsonbin_API_KEY // API-Key zur Authentifizierung. }, body: data // Das zu sendende JSON-Objekt mit den Messdaten. }; Shelly.call( "HTTP.Request", parameter, function(result, error_code, error_message) { // Callback-Funktion zur Verarbeitung der Antwort. if (error_code != 0) { // Ausgabe einer Fehlermeldung, falls die Anfrage fehlschlägt. } else { // Abrufen der Bin-ID aus der erfolgreichen Antwort und Ausgabe in der Konsole. } } ); Nachfolgend das komplette Script zum speichern der Sensordaten eines Shelly in jsonbin.io. // Definieren des API-Schlüssels für JSONBin.io. Dieser Schlüssel authentifiziert die Anfragen. // Hinweis: Sensible Daten wie API-Keys sollten niemals öffentlich zugänglich sein. const jsonbin_API_KEY = "geheim"; // Basis-URL für JSONBin.io-API-Endpunkte. const baseUrl = "https://api.jsonbin.io/v3/b/"; // Initialisieren eines Objekts, um die Messwerte des Shelly-Geräts zu speichern. let data = { voltage: 0, // Spannung in Volt current: 0, // Stromstärke in Ampere apower: 0, // Momentane Leistungsaufnahme in Watt timestamp: 0 // Zeitstempel der letzten Messung }; // Abrufen der aktuellen Messwerte vom Shelly-Gerät für Switch:0. let result = Shelly.getComponentStatus("Switch:0"); data.voltage = result.voltage; // Spannung wird aktualisiert. data.current = result.current; // Stromstärke wird aktualisiert. data.apower = result.apower; // Momentane Leistungsaufnahme wird aktualisiert. data.timestamp = result.aenergy.minute_ts; // Zeitstempel wird aktualisiert. // Erstellen der Parameter für den HTTP-Request, um die Daten an JSONBin.io zu senden. let parameter = { method: "POST", // Die HTTP-Methode ist POST, um neue Daten zu erstellen. Read the full article

0 notes

Text

Datenpannen sorgen nicht nur für häufige, aufmerksamkeitsstarke Schlagzeilen – sie sind eine deutliche Erinnerung an die Schwachstellen, die in vielen Netzwerken lauern. Für Unternehmen und Privatnutzer gleichermaßen unterstreichen die jüngsten Datenschutzverletzungen eine ernüchternde Realität: Sensible Informationen sind stärker gefährdet als je zuvor. Das Gesundheitswesen und gesundheitsbezogene Informationen sind besonders ins Visier der Cyberkriminellen geraten. Dies zeigt unter anderem eine Liste aller Vorfälle an, die dem US-amerikanischen Gesundheitsministerium in den letzten 24 Monaten gemeldet wurden. Bemerkenswert ist, dass diese Vorfälle nicht auf kleine Unternehmen oder bestimmte Branchen beschränkt sind, denn selbst große Unternehmen und Regierungsbehörden sind bereits Opfer ausgeklügelter Cyberangriffe geworden. Schutz gegen zukünftige Bedrohungen Um sich gegen zukünftige Bedrohungen zu schützen, ist es unerlässlich, zu verstehen, wie und warum diese Vorfälle auftreten, um einen widerstandsfähigeren Ansatz zum Schutz wertvoller Daten zu entwickeln. Im Jahr 2024 gab es viele bedeutende Datenpannen, die Unternehmen weltweit betrafen, wobei sensible Informationen in falsche Hände gerieten, und die anhaltenden Herausforderungen im Bereich der Cybersicherheit unterstrichen. - 1. Große Cloud-Speicherplattform: Ein Hack Anfang Juni gegen einen großen Cloud-Speicheranbieter entwickelte sich schnell zu einer der größten Datenpannen aller Zeiten. Bei dem Vorfall wurden sensible Geschäftsdaten offengelegt, die für einige der bekanntesten Kunden des Anbieters gespeichert waren. Trotz der hohen Sicherheitsstandards des Unternehmens nutzten Angreifer Berichten zufolge eine Schwachstelle in einem seiner Datenkonnektoren aus, wodurch verschlüsselte Kundendaten offengelegt wurden. Das Unternehmen reagierte schnell, indem es die betroffenen Konnektoren abschaltete und innerhalb weniger Tage Patches einführte. Dennoch warf der Vorfall Fragen zur cloudbasierten Datenspeicherung und zur Widerstandsfähigkeit Cloud-nativer Architekturen gegen sich entwickelnde Cyberbedrohungen auf - 2. Dell: Im September gab der multinationale Technologieriese Dell einen Vorfall bekannt, bei dem die Daten von mehr als 10.000 Mitarbeitern durch eine gezielte Phishing-Kampagne, die interne Netzwerke kompromittierte, in die falschen Hände gerieten. Angreifer verschafften sich unbefugten Zugriff auf E-Mails und sensible Dokumente, was eine Reihe von Kunden und Partnern betraf. Die Untersuchung von Dell ergab, dass der Angriff mit Social-Engineering-Taktiken verbunden war, die zu einer Kompromittierung der Zugangsdaten führten, was die Anfälligkeit selbst etablierter Sicherheitsmaßnahmen für gezielte Phishing-Angriffe deutlich machte. - 3. AT&T: Im April stellte AT&T einen unbefugten Zugriff auf Kundendaten fest, die auf einer Cloud-Plattform eines Drittanbieters gespeichert waren. Eine Untersuchung unter Beteiligung führender Cybersicherheitsexperten ergab, dass Anruf- und SMS-Aufzeichnungen fast aller AT&T-Mobilfunkkunden, MVNO-Nutzer im AT&T-Netz und Festnetzkunden, die mit diesen Mobilfunknummern interagierten, kompromittiert wurden. Zu den betroffenen Aufzeichnungen gehörten Telefonnummern, mit denen vom 1. Mai bis 31. Oktober 2022 und einige ab dem 2. Januar 2023 interagiert wurde und Mobilfunkstandortkennungen für einen Teil der Datensätze. Der Vorfall betraf nicht den Inhalt von Anrufen/Textnachrichten, Sozialversicherungsnummern, Geburtsdaten oder andere sensible personenbezogene Daten. Allerdings könnten öffentlich zugängliche Tools Telefonnummern möglicherweise mit Kundennamen verknüpfen. Die Strafverfolgungsbehörden haben mindestens einen Verdächtigen festgenommen und AT&T hat den Zugangspunkt gesichert. - 4. Synnovis: Einer der besonders alarmierenden Vorfälle im Jahr 2024 betraf das englische Pathologielabor Synnovis, wobei umfangreiche Patientendaten, darunter medizinische Aufzeichnungen, persönliche Informationen und Laborergebnisse, offengelegt wurden. Hacker nutzten einen veralteten API-Endpunkt aus, der den Zugriff auf sensible Patientendaten ermöglichte. Dieser Vorfall brachte Synnovis unter starke Beobachtung, da Gesundheitsdienstleister angesichts zunehmender Cyberbedrohungen unter immer größerem Druck stehen, Patientendaten zu schützen. - 5. Microsoft: Im Januar drang eine mit Russland in Verbindung stehende Gruppe namens „Midnight Blizzard“, die auch für den verheerenden SolarWinds-Angriff auf die Lieferkette im Jahr 2020 verantwortlich ist, in E-Mail-Konten von Microsoft ein und nahm dabei die Geschäftsführung ins Visier. Die Gruppe nutzte diesen Angriff, um Daten zu stehlen und auf andere Teile des Unternehmensnetzwerks zuzugreifen, darunter auch auf Quellcode-Repositorys. Midnight Blizzard führte kürzlich auch eine groß angelegte Spear-Phishing-Kampagne durch, die sich an Microsoft-Nutzer in mehr als 100 Unternehmen weltweit richtete. Die Angreifer verwendeten legitime Adressen, um E-Mails mit einer signierten RDP-Konfigurationsdatei (Remote Desktop Protocol) zu versenden, um sich zunächst Zugang zu den Geräten der Zielpersonen zu verschaffen. Microsoft sagte, die Kampagne stelle „einen neuartigen Zugangsvektor“ für Midnight Blizzard dar. - 6. Change Healthcare: Im Februar kam es zu einem Ransomware-Angriff auf den Anbieter von Lösungen für das Ertrags- und Zahlungszyklusmanagement im Gesundheitswesen Change Healthcare, der den Betrieb des US-amerikanischen Gesundheitswesens stark beeinträchtigte und letztlich 100 Millionen Menschen betraf. Die Angreifer griffen auf sensible Patientendaten zu, was potenziell ein Drittel aller US-Amerikaner betraf und die Bearbeitung von Ansprüchen für Wochen zum Erliegen brachte. Die Muttergesellschaft UnitedHealth Group zahlte ein Lösegeld in Höhe von 22 Millionen US-Dollar, um Daten, darunter Krankenakten und Versicherungsdaten, wiederherzustellen. - 7. Cencora: Der im Februar erstmals bekannt gewordene Vorfall beim großen Pharma-Dienstleister Cencora beinhaltete die Exfiltration sensibler Patientendaten und betraf Patientenunterstützungsprogramme, die in Zusammenarbeit mit großen Pharmaunternehmen wie Novartis, Bayer, GSK und anderen verwaltet wurden. Zu den kompromittierten Daten gehörten Namen, Adressen, Geburtsdaten, Gesundheitsdiagnosen, Medikamente und Rezepte von über 540.000 Personen, die zunächst benachrichtigt wurden, wobei die Gesamtzahl der betroffenen Personen wahrscheinlich höher ist. Es gibt keine Hinweise darauf, dass die gestohlenen Informationen öffentlich bekannt gegeben oder für Betrugszwecke verwendet wurden, aber es bestehen weiterhin Bedenken hinsichtlich eines möglichen Missbrauchs. - 8. Trello: Das Projektmanagement-Tool Trello erlitt im Januar eine schwere Datenpanne, bei der über 15 Millionen Benutzerdatensätze, darunter Namen, E-Mails und Benutzernamen, offengelegt wurden. Hacker nutzten eine öffentliche API, um Benutzerdaten mit einer durchgesickerten E-Mail-Liste zu korrelieren, die später in einem Hacking-Forum verkauft wurde, was ein erhebliches Risiko für gezieltes Phishing darstellt. - 9. France Travail: Die französische Arbeitsagentur France Travail wurde im März gehackt, wodurch die persönlichen Daten von 43 Millionen Nutzern offengelegt wurden. Zu den offengelegten Informationen gehörten Sozialversicherungsnummern und Kontaktdaten, was zu Datenschutzbedenken für Millionen betroffener Personen und die französische Regierung führte. - 10. TeamViewer: Im Juli wurde TeamViewer gehackt, wobei Angreifer ein kompromittiertes Konto nutzten, um auf die Kontaktinformationen der Mitarbeiter zuzugreifen. Obwohl keine Finanzdaten offengelegt wurden, waren die Mitarbeiter durch den Angriff Phishing-Versuchen ausgesetzt. Lehren aus den Datenpannen Diese Datenschutzverletzungen verdeutlichen die anhaltenden Bedrohungen für die Datensicherheit in allen Branchen. Für Unternehmen bedeuten diese Vorfälle höhere Kosten für die Schadensbegrenzung, Reputationsschäden und die Notwendigkeit, strengere Sicherheitsmaßnahmen zu ergreifen. Kunden, die von diesen Vorfällen betroffen sind, sind dem Risiko von Identitätsdiebstahl, Finanzbetrug und anderen Eingriffen in die Privatsphäre ausgesetzt. Die Welle bedeutender Datenschutzverletzungen im Jahr 2024 bietet mehrere wichtige Lehren für Unternehmen, die ihre Cybersicherheit stärken wollen. Die jüngsten Datenschutzverletzungen zeigen nach Meinung von Pure Storage, wie wichtig es ist, die Cybersicherheit auf allen Ebenen zu stärken. Zu den wichtigsten Erkenntnissen gehört die Notwendigkeit, den Zugriff durch Dritte zu sichern, Software und Systeme auf dem neuesten Stand zu halten, mehrschichtige Abwehrmechanismen einzusetzen und Mitarbeiter kontinuierlich darin zu schulen, Social-Engineering-Versuche zu erkennen. Diese Praktiken können zusammen mit der Durchsetzung strenger Zugriffskontrollen die Anfälligkeit für Angriffe erheblich verringern. Das Ausmaß und die Auswirkungen der jüngsten Sicherheitsverletzungen erinnern Unternehmen daran, dass sich Cyberbedrohungen ständig weiterentwickeln und Maßnahmen unerlässlich sind, um sensible Informationen zu schützen und das Vertrauen der Kunden zu erhalten. Wenn Unternehmen aus diesen Vorfällen lernen, können sie nicht nur ähnliche Sicherheitsverletzungen vermeiden, sondern auch ein stärkeres, widerstandsfähigeres Cybersicherheitskonzept aufbauen. Über Pure Storage Pure Storage (NYSE: PSTG) bietet die fortschrittlichste Datenspeicherplattform der Branche, um Daten in jeder Größenordnung zu speichern, zu verwalten und zu schützen. Mit Pure Storage profitieren Unternehmen von ultimativer Einfachheit und Flexibilität und sparen Zeit, Geld und Energie. Von KI bis hin zu Archiven bietet Pure Storage eine Cloud-Erfahrung mit einer einheitlichen Storage-as-a-Service-Plattform für lokale, Cloud- und gehostete Umgebungen. Passende Artikel zum Thema ff7f00 Einbau einer aufklappbaren box Read the full article

0 notes

Text

Eine starke Online-Präsenz mit einer WordPress-Agentur in Köln aufbauen

In der heutigen digitalen Welt ist eine professionelle und gut gestaltete Website für Unternehmen unverzichtbar. Unsere WordPress Agentur Köln ist darauf spezialisiert, dynamische und benutzerfreundliche Websites zu erstellen, die auf die einzigartigen Bedürfnisse von Unternehmen in Köln zugeschnitten sind. Eine hochwertige Website verbessert nicht nur Ihre Online-Sichtbarkeit, sondern hilft auch, Glaubwürdigkeit bei Ihren Kunden aufzubauen.

Die Zusammenarbeit mit unserer WordPress Agentur Köln stellt sicher, dass Ihre Website mit modernem Design und innovativen Funktionen ausgestattet ist, um in einem wettbewerbsintensiven Markt erfolgreich zu sein.

Warum in eine WordPress-Agentur investieren?

Mittlere Abschnitt: Die Partnerschaft mit einer WordPress Agentur Köln bietet Unternehmen zahlreiche Vorteile:

Fachkundige Beratung: Profitieren Sie von Experten mit jahrelanger Erfahrung in der WordPress-Entwicklung.

SEO-Optimierung: Verbessern Sie das Ranking Ihrer Website in Suchmaschinen und ziehen Sie mehr organischen Traffic an.

Responsives Design: Stellen Sie sicher, dass Ihre Website auf allen Geräten gut aussieht.

Individuelle Funktionen: Fügen Sie einzigartige Funktionalitäten hinzu, die speziell auf Ihre Geschäftsanforderungen zugeschnitten sind.

Unser Team arbeitet eng mit Ihnen zusammen, um Ihre Ziele zu verstehen und eine Website zu liefern, die Ihre Markenidentität und Werte widerspiegelt.

Dienstleistungen der WordPress Agentur Köln

Webdesign und Entwicklung: Maßgeschneiderte Designs, die zu Ihrer Marke passen.

E-Commerce-Lösungen: Robuste Plattformen für den Online-Verkauf.

SEO-Dienstleistungen: Umfassende Strategien zur Verbesserung der Leistung Ihrer Website.

Individuelle Integrationen: Von Plugins bis hin zu Drittanbieter-Software – wir bieten alles.

Die Wahl unserer WordPress Agentur Köln bedeutet, einen zuverlässigen Partner zu gewinnen, der den Erfolg Ihres Unternehmens in den Vordergrund stellt.

Machen Sie den ersten Schritt noch heute

Eine starke Online-Präsenz beginnt mit einer großartigen Website. Kontaktieren Sie noch heute unsere WordPress Agentur Köln, um Ihr Projekt zu besprechen und Ihr Unternehmen auf die nächste Ebene zu bringen.

0 notes

Text

Zwischenablage auf dem Handy öffnen: So klappt es einfach und schnell

Wir alle nutzen sie, oft ohne es zu merken – die Zwischenablage. Sie ist wie ein unsichtbarer Notizblock, der immer bereitsteht, wenn du mal schnell etwas aufschreiben, speichern oder weitergeben willst. Egal ob Text, Links oder Bilder: Alles, was du kopierst, landet erst mal hier. Doch wie greifst du eigentlich auf die Zwischenablage zu? Und wie holst du dir den vollen Nutzen aus diesem praktischen Feature? Lass uns das Thema Schritt für Schritt auseinandernehmen. https://www.youtube.com/watch?v=qfzftjOVYIk

Was genau ist die Zwischenablage?

Die Zwischenablage ist ein temporärer Speicherort auf deinem Handy. Immer wenn du etwas kopierst – sei es ein Text, ein Link oder sogar ein Bild –, wird es zunächst hier zwischengespeichert. Aber: Dieser Speicher ist in der Regel flüchtig. Kopierst du etwas Neues, wird das Alte überschrieben. Auch ein Neustart des Handys leert die Zwischenablage in den meisten Fällen. Das klingt vielleicht erst mal unspektakulär, aber denk mal darüber nach, wie oft du Sachen kopierst und einfügst. Stell dir vor, du könntest diese Inhalte organisieren oder später wieder abrufen. Genau das ist möglich – wenn du weißt, wie du darauf zugreifen kannst.

Zwischenablage auf Android-Geräten nutzen

Android-Smartphones bieten dir oft mehr Flexibilität, wenn es um die Zwischenablage geht. Es gibt verschiedene Möglichkeiten, sie zu nutzen, je nach Hersteller und eingesetzter Software. 1. Direkter Zugriff über die Tastatur Die meisten Android-Tastaturen, wie Gboard (von Google) oder das Samsung-Keyboard, haben eine integrierte Zwischenablage-Funktion: - Öffne eine beliebige App, in der du Texte eingeben kannst, z. B. WhatsApp oder die Notizen-App. - Tippe in das Textfeld, sodass die Tastatur erscheint. - Schau dir die Symbolleiste oberhalb der Tastatur an. Dort findest du oft ein kleines Klemmbrett-Symbol. - Tippe auf dieses Symbol, um die Inhalte der Zwischenablage anzuzeigen. Hier kannst du ältere Einträge auswählen und einfügen. Manche Tastaturen speichern sogar mehrere Inhalte gleichzeitig, sodass du eine kleine Sammlung von kopierten Texten und Links zur Verfügung hast. Bei Gboard bleibt der Inhalt jedoch nur für kurze Zeit verfügbar, während Samsung-Keyboard oft eine längere Speicherung ermöglicht. 2. Nutzung von Drittanbieter-Apps Wenn dein Handy keine integrierte Zwischenablage-Anzeige bietet oder du erweiterte Funktionen möchtest, helfen dir Apps weiter. Beliebte Tools wie Clipper oder Clipboard Manager speichern deine Zwischenablage-Inhalte dauerhaft und erlauben dir, sie zu organisieren. Besonders praktisch: Du kannst Kategorien erstellen oder häufig genutzte Inhalte wie Standardantworten abspeichern. 3. Zwischenablage im System oder Dateimanager Einige Android-Oberflächen, vor allem von Herstellern wie Samsung oder Huawei, bieten Zugriff auf die Zwischenablage über den integrierten Dateimanager oder die System-Einstellungen. Allerdings ist diese Funktion nicht bei allen Geräten verfügbar und oft weniger intuitiv als die Nutzung über die Tastatur.

Zwischenablage auf dem iPhone: Einfach, aber begrenzt

Apple verfolgt bei der Zwischenablage einen minimalistischen Ansatz. Inhalte, die du kopierst, sind zwar da – aber es gibt keinen sichtbaren Speicherort, an dem du sie durchsuchen oder verwalten kannst. Trotzdem gibt es einige clevere Tricks, um das Beste aus der Funktion herauszuholen. 1. Einfügen statt suchen Beim iPhone bleibt die Zwischenablage im Hintergrund. Kopierte Inhalte kannst du direkt einfügen, indem du in einer App lange auf ein Textfeld drückst und „Einfügen“ auswählst. Die Zwischenablage speichert dabei nur den letzten kopierten Inhalt – sobald du etwas Neues kopierst, ist das alte weg. 2. Universal Clipboard: Zwischen Geräten teilen Seit iOS 10 gibt es das sogenannte Universal Clipboard. Das bedeutet, dass du Inhalte zwischen Apple-Geräten nahtlos teilen kannst. Kopiere etwas auf deinem iPhone und füge es auf deinem iPad oder Mac ein – vorausgesetzt, alle Geräte sind mit derselben Apple-ID angemeldet und befinden sich in der Nähe. Dieses Feature ist besonders praktisch, wenn du oft zwischen verschiedenen Geräten arbeitest. 3. Drittanbieter-Apps für mehr Kontrolle Wenn dir der Standard-Zugriff nicht reicht, gibt es auch für iPhones Apps, die die Zwischenablage erweitern. Tools wie Paste oder Copied speichern Inhalte dauerhaft und erlauben dir, sie später wieder aufzurufen. Gerade für Vielnutzer, die mit Textbausteinen arbeiten oder oft zwischen verschiedenen Apps wechseln, sind solche Lösungen Gold wert.

Photo by JESHOOTS-com

Praktische Tipps, um die Zwischenablage optimal zu nutzen

- Mehrere Inhalte speichern: Nutze eine Tastatur oder App, die dir erlaubt, mehrere Einträge gleichzeitig zu speichern. Das spart dir das ständige Hin- und Herkopieren. - Zwischenablage regelmäßig leeren: Für deine Sicherheit solltest du vermeiden, sensible Daten wie Passwörter oder Kreditkartennummern zu lange in der Zwischenablage zu lassen. Manche Apps könnten sonst unbefugt darauf zugreifen. - Texte schneller einfügen: Einige Tastaturen bieten dir die Möglichkeit, häufig genutzte Textbausteine direkt in der Zwischenablage abzulegen. So kannst du sie jederzeit mit einem Klick einfügen.

Fazit: Ein unterschätztes Power-Feature

Die Zwischenablage ist wie ein kleiner, diskreter Assistent, der im Hintergrund arbeitet und deine Produktivität enorm steigern kann – wenn du weißt, wie du ihn richtig einsetzt. Egal, ob du ein Android- oder iPhone-Nutzer bist: Mit den richtigen Kniffen kannst du dir den Alltag deutlich erleichtern. Probier es aus und schau, welche Methoden für dich am besten funktionieren. Einmal eingerichtet, wirst du dich fragen, wie du jemals ohne ausgekommen bist! Read the full article

0 notes

Text

Was sind die Schlüsselfaktoren beim Aufbau eines erfolgreichen Online-Shops?

Um einen erfolgreichen Internetshop aufzubauen, bedarf es einer sorgfältigen Vorbereitung und der Beachtung einiger wichtiger Kriterien. Der erste wichtige Gesichtspunkt ist die Plattform; Es sollte einfach zu bedienen, sicher und erweiterbar sein, um den Anforderungen Ihres Unternehmens gerecht zu werden. Um Vertrauen aufzubauen, müssen verschiedene Zahlungsmethoden und sichere Zahlungsgateways bereitgestellt werden. Für einen reibungslosen Betrieb sind korrekte Produktbeschreibungen und eine effiziente Bestandsverwaltung von entscheidender Bedeutung. Darüber hinaus garantieren SEO-Optimierung, Kundenbetreuung und effektive Marketingtechniken Sichtbarkeit und Kundenbindung, was den Traffic und den Umsatz steigert.

Aufbau eines profitablen Online-Shops

Auswahl der geeigneten Werkzeuge, Fähigkeiten und Taktiken zum Erstellen eines E-Commerce-Onlineshop ist unerlässlich, um Kunden ein nahtloses Einkaufswissen zu bieten. Ein effektiver Online-Shop sollte harmlos, mobilfreundlich und einfach zu bedienen sein. Der erste Schritt besteht darin, eine auszuwählen Ecommerce Plattformen das Zahlungen, Lagerbestände und Kundeninformationen effizient verwalten kann.

Auswahl der richtigen Plattform für E-Commerce

Eine Handelsplattform gibt es in unterschiedlichen Formen, jede mit einzigartigen Merkmalen und Funktionen. Es ist wichtig, eine Plattform auszuwählen, die mit den Anforderungen Ihres Unternehmens kompatibel ist, unabhängig davon, wie groß oder klein Ihr Unternehmen ist. Bekannte Plattformen bieten ausgefeilte Funktionen wie Customer Relationship Management (CRM), Verkaufsanalysen und Bestandsverfolgung und ermöglichen eine reibungslose Interaktion mit Drittanbieter-Apps.

Auswahl eines Webhosting-Anbieters für Ihren Online-Shop

Der Hosting-Shop für Ihren Online-Shop ist entscheidend für den reibungslosen Betrieb Ihrer Website. Wenn Sie sich für einen seriösen Hosting-Anbieter entscheiden, ist Ihr Shop schnell, sicher und in der Lage, große Mengen an Datenverkehr zu bewältigen, insbesondere während Werbeaktionen oder in geschäftigen Zeiten im Jahr. Eine leistungsstarke Hosting-Lösung reduziert nicht nur Ausfallzeiten, sondern stellt Ihnen auch die Tools zur Verfügung, die Sie zur effektiven Verwaltung Ihrer Website benötigen.

Die Funktion von Magento in Online-Shops

Eine beliebte Option für Unternehmen, die eine anspruchsvollere Funktionalität suchen, ist Magento-Webshop. Für Unternehmen mit besonderen Anforderungen ist diese Open-Source-Plattform aufgrund ihrer Vielseitigkeit, Skalierbarkeit und vielfältigen Anpassungsmöglichkeiten ideal. Magento bietet eine Reihe von Tools, die Ihnen bei der Verwaltung Ihres Shops, der Verbesserung des Kundenerlebnisses und der Integration mit anderen Systemen helfen, unabhängig davon, ob Sie online oder echte Waren oder Dienstleistungen verkaufen.

Auswahl des besten Plans für Shop-Hosting

Um den reibungslosen Betrieb Ihres Online-Shops zu gewährleisten, wählen Sie das Passende aus Shop-Hosting Der Plan ist entscheidend. Wählen Sie ein Hosting aus, das ausreichend Speicherplatz, Bandbreite und Sicherheitsfunktionen bietet und die von Ihnen verwendete Plattform unterstützt. Exzellenter Kundenservice und häufige Backups sind weitere wesentliche Merkmale eines hochwertigen Hosting-Unternehmens, um die Sicherheit Ihrer Daten zu gewährleisten.

Erstellen einer Website: Ausgaben und Dinge, über die man nachdenken sollte

Eines der ersten Dinge, über die Sie nachdenken müssen, wenn Sie die Erstellung einer Website planen, ist, wie viel sie kosten wird. Der Preis für die Entwicklung einer Website kann aufgrund einer Reihe von Variablen, darunter Plattform, Funktionalität und Designkomplexität, stark variieren. Vorgefertigte Themes und Plattformen wie WordPress oder Magento können kostengünstigere Optionen bieten, aber individuell erstellte Websites kosten aufgrund des Zeitaufwands für die Erstellung in der Regel mehr. Ihr Budget und die besonderen Funktionen, die Ihr Online-Shop benötigt, sollten die Grundlage für die Festlegung sein Kosten Erstellung Einer Website.

Deutsche Website: Barrierefreiheit sicherstellen

Sie sollten sicherstellen, dass Ihr website Auf Deutsch ist nicht nur übersetzt, sondern auch kulturell angemessen, wenn Sie ein deutschsprachiges Publikum erreichen möchten. Sie können ein breiteres Publikum erreichen und die Markentreue erhöhen, indem Sie eine Website in verschiedenen Sprachen bereitstellen. In diese Kategorie fallen Übersetzungen von Werbeliteratur, Kundendienstmaterialien und Produktbeschreibungen.

1 note

·

View note

Link

0 notes