#Datenverwaltung

Explore tagged Tumblr posts

Photo

In unserer digitalen Welt sind Datenbanken das Rückgrat jeder dynamischen Webseite. Sie speichern nicht nur Informationen, sondern ermöglichen es uns auch, diese Informationen effektiv zu verwalten, zu aktualisieren und abzurufen, um nahtlose und personalisierte Nutzererfahrungen zu schaffen. Datenbanken helfen dabei, Benutzerdaten sicher zu speichern und zu verwalten, sodass personalisierte Inhalte angeboten werden können, die auf die spezifischen Bedürfnisse und Vorlieben der Benutzer:innen zugeschnitten sind. Sie optimieren die Ladegeschwindigkeiten von Webseiten und verbessern das Benutzererlebnis, indem sie schnellen Zugriff auf benötigte Daten gewährleisten. Mit Datenbanken können Webseiten leicht skalieren, da sie die Verwaltung großer Mengen von Daten erleichtern und die Grundlage für das Wachstum und die Expansion von Online-Angeboten bilden.

#benutzerdaten#contentmanagement#datenaktualisierung#datenbanken#datenbankmanagement#datenmanagement#datensicherheit#datenspeicherung#datenverwaltung#datenzugriff#digitaletransformation#digitalewelt#erfolg#informationstechnologie#itinfrastruktur#ladegeschwindigkeit#marketing#nutzererfahrung#onlinemarketing#onlineservices#onlinewachstum#personalisierung#skalierung#technologie#userexperience#webentwicklung#webperformance#websitedesign#webseitenoptimierung#webtechnologie

0 notes

Text

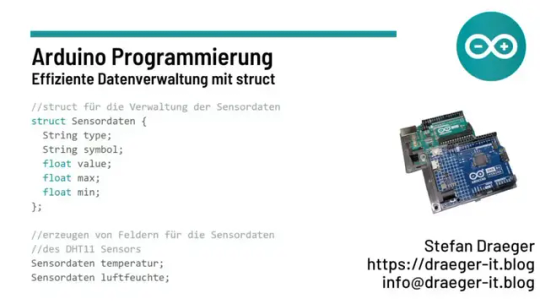

Arduino Programmierung: Effiziente Datenverwaltung mit struct

In der Welt der Arduino Programmierung bietet das Schlüsselwort "struct" eine kraftvolle Möglichkeit zur effizienten Datenverwaltung. Anders als Arrays erlaubt ein struct die Gruppierung verschiedener Datentypen unter einem Dach – und das mit variablen, aussagekräftigen Namen. Bevor wir jedoch tiefer in die Vorteile von struct eintauchen, werfen wir einen Blick auf das Problem, dem viele Entwickler gegenüberstehen: Arrays. Diese, obwohl leistungsstark, sind auf einen Datentyp beschränkt und verlangen eine festgelegte Größe. Das Finden spezifischer Daten wird so zu einer Herausforderung.

Arduino Programmierung: Effiziente Datenverwaltung mit struct Verkürzt kann man quasi sagen: Ein struct (Abkürzung für "structure") ist in der Welt der Arduino Programmierung, die auf C++ basiert, eine Datenstruktur, die es ermöglicht, verschiedene Datentypen unter einem gemeinsamen Namen zu organisieren und zu gruppieren.

Wie ist ein struct aufgebaut?

Ein struct ist eine Datenstruktur, die es erlaubt, verschiedene Datentypen unter einem gemeinsamen Namen zu gruppieren. Technisch gesehen wird ein struct als benutzerdefiniertes Datentyp betrachtet, der aus einer Sammlung von Datenmitgliedern besteht. Im Gegensatz zu Klassen, haben structs standardmäßig öffentlichen Zugriff auf ihre Datenmitglieder, während Klassen standardmäßig private Zugriffsbereiche haben. struct Sensordaten{ // Datentyp1 variablenname1; // Datentyp2 variablenname2; // ... }; Wir können also für einen Sensor folgendes struct erzeugen. struct Sensordaten{ String typ; float value; };

Wie wird ein struct erzeugt?

Das struct wird behandelt wie eine Variable, d.h. zunächst nennen wir den Datentypen, was in unserem Fall der Name des struct ist und danach einen Namen. Du kannst dann entweder gleich Werte zuweisen oder dieses später in einer Funktion erledigen. Sensordaten temperatur = { "Temperatur", 12.64 }; Wenn du die Initialisierung der Daten des struct später erledigst, dann solltest du sicherstellen, dass dieses vor dem Lesen / verwenden der Daten erfolgt. Es würde dir kein Fehler geworfen werden, sondern du erhältst einfach irgendwelche Daten aus dem Speicher. Sensordaten temperatur; void setup(){ temperatur.type = "Temperatur"; temperatur.value = 12.56; }

Ein Beispiel für den Einsatz eines struct am Arduino

Steigen wir nun mit einem Beispiel ein, ich möchte gerne die Sensordaten eines DHT11 Sensors verwalten. Dieser Sensor liefert die Temperatur, sowie die relative Luftfeuchtigkeit.

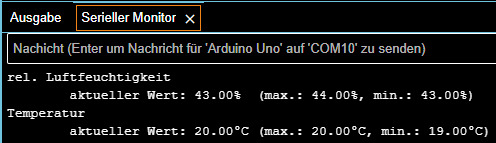

Arduino UNO R3 mit DHT11 Sensor Diese Daten wollen wir jetzt in einem struct speichern. Dazu legen wir uns zunächst erstmal die Struktur an. struct Sensordaten { String type; //der Typ (Temperatur, rel. Luftfeuchtigkeit, Luftdruck etc.) String symbol; //das Zeichen/Symbol für die Maßeinheit (°C, %, hPa) float value; //der aktuelle Wert float max; //der maximal gemessene Wert float min; //der minimal gemessene Wert }; Hier der komplette Code zum Auslesen der Temperatur und rel. Luftfeuchtigkeit eines DHT11 Sensors am Arduino UNO R3. //Bibliothek zum kommunizieren mit dem DHT Sensor #include //der Sensor ist am digitalen Pin D5 angeschlossen DHTNEW dht11Sensor(5); //struct für die Verwaltung der Sensordaten struct Sensordaten { String type; String symbol; float value; float max; float min; }; //erzeugen von Feldern für die Sensordaten //des DHT11 Sensors Sensordaten temperatur; Sensordaten luftfeuchte; void setup() { //begin der kommunikation mit 9600 Baud //auf der seriellen Schnittstelle Serial.begin(9600); //definieren der Daten für den Temperaturwert temperatur.type = "Temperatur"; temperatur.symbol = "°C"; temperatur.value = 0; //maximale und minimale Grenze setzen temperatur.max = -999; temperatur.min = 999; //definieren der Daten für //die relative Luftfeuchtigkeit luftfeuchte.type = "rel. Luftfeuchtigkeit"; luftfeuchte.symbol = "%"; luftfeuchte.value = 0; luftfeuchte.max = -999; luftfeuchte.min = 999; } //Funktion zum ausgeben von Sensordaten //auf der seriellen Schnittstelle //Als Parameter wird das struct übergeben. void printValues(Sensordaten data) { Serial.println(data.type); Serial.print("taktueller Wert: "); Serial.print(data.value); Serial.print(data.symbol); Serial.print("t"); Serial.print("(max.: "); Serial.print(data.max); Serial.print(data.symbol); Serial.print(", min.: "); Serial.print(data.min); Serial.print(data.symbol); Serial.print(")"); Serial.println(); } void loop() { //anfordern der Sensordaten dht11Sensor.read(); //behandeln der Werte für die rel. Luftfeuchtigkeit float luftfeuchteValue = dht11Sensor.getHumidity(); luftfeuchte.value = luftfeuchteValue; luftfeuchte.max = max(luftfeuchteValue, luftfeuchte.max); luftfeuchte.min = min(luftfeuchteValue, luftfeuchte.min); //behandeln der Werte für die Temperatur float temperatureValue = dht11Sensor.getTemperature(); temperatur.value = temperatureValue; temperatur.max = max(temperatureValue, temperatur.max); temperatur.min = min(temperatureValue, temperatur.min); //ausgeben der Daten auf der seriellen Schnittstelle printValues(luftfeuchte); printValues(temperatur); //eine kleine Pause von 1,5 Sekunden delay(1500); } Der Code erzeugt eine Ausgabe auf der seriellen Schnittstelle aus welcher wir die aktuellen sowie der maximale und minimale Wert ablesen können.

Beispiel - struct zum speichern von Sensordaten eines DHT11 Sensors am ArduinoHerunterladen

Erkannte Vorteile eines struct

Wenn wir nun auf den Code blicken, erkennen wir zunächst vier eindeutige Vorteile eines struct. Datenorganisation: structs ermöglichen die Gruppierung verschiedener Datentypen unter einem gemeinsamen Namen. Dies fördert die organisierte Strukturierung von Daten, was besonders nützlich ist, wenn verschiedene Informationen zu einem einzigen Konzept gehören. Verbesserte Lesbarkeit: Durch die Verwendung von structs können Daten mit aussagekräftigen Namen versehen werden. Dies verbessert die Lesbarkeit des Codes, da Entwickler auf einen Blick erkennen können, welche Daten ein bestimmtes struct repräsentiert. Einfacher Zugriff: Der Zugriff auf die Mitglieder eines structs erfolgt über die Punkt-Notation, was den Code einfacher und intuitiver macht. Dies erleichtert das Lesen, Schreiben und Verstehen von Daten, insbesondere im Vergleich zu komplexen Indizierungsmechanismen bei Arrays. Flexibilität und Erweiterbarkeit: structs bieten Flexibilität, da sie verschiedene Datentypen enthalten können. Dies ermöglicht die Definition komplexer Datenstrukturen, die leicht erweitert oder angepasst werden können, ohne den gesamten Code umzuschreiben. Dies ist besonders nützlich, wenn neue Daten hinzugefügt werden müssen.

Nachteile eines struct durch die öffentliche, einfache Struktur

Wo Vorteile sind, sind auch Nachteile. Daher ergeben sich aus dem sehr geöffneten Aufbau des struct folgende Nachteile. Keine Methoden: Im Gegensatz zu Klassen in einigen Programmiersprachen können structs keine Methoden enthalten. Das bedeutet, dass du keine Funktionen direkt an ein struct binden kannst. Begrenzte Vererbung: Im Vergleich zu Klassen bieten structs eine begrenzte Vererbungsfähigkeit. Du kannst nur öffentliche Datenmitglieder erben, und es gibt keine Möglichkeit, den Zugriff zu steuern oder Funktionen zu überschreiben. Keine Kontrollmechanismen: structs bieten standardmäßig keinen Schutzmechanismus für ihre Datenmitglieder. Alle Daten sind standardmäßig öffentlich zugänglich, was potenzielle Probleme in Bezug auf Datenintegrität und -sicherheit verursachen kann. Keine Zugriffsmodifikatoren: Anders als bei Klassen, bei denen du private, geschützte und öffentliche Zugriffsmodifikatoren verwenden kannst, haben structs standardmäßig nur öffentlichen Zugriff. Das kann die Kontrolle über den Zugriff auf die Daten beeinträchtigen. Read the full article

0 notes

Text

Smarte Wäschelogistik: Der digitale Wandel im Krankenhausalltag

Im Zeitalter der digitalen Transformation steht auch das Gesundheitswesen vor fundamentalen Veränderungen. Eine der weniger offensichtlichen, jedoch zentralen Komponenten dieses Wandels ist die Krankenhauslogistik. Insbesondere die Wäschelogistik erfährt eine tiefgreifende Modernisierung. Der Umgang mit Krankenhauswäsche war lange Zeit ein manuell geprägter Bereich, der nicht nur kostenintensiv, sondern auch fehleranfällig war. Die Digitalisierung bietet hier enorme Potenziale zur Effizienzsteigerung, Kostensenkung und Verbesserung hygienischer Standards. In diesem Artikel beleuchten wir ausführlich, wie smarte Wäschelogistik funktioniert, welche Technologien zum Einsatz kommen und welchen Nutzen sie für den Klinikalltag haben. Dabei gehen wir auf praxisrelevante Aspekte ein, zeigen Herausforderungen auf und geben einen Ausblick in die Zukunft dieser entscheidenden Krankenhausfunktion.

Die Rolle der Wäschelogistik im Krankenhaus

Die Wäschelogistik ist ein systemkritischer Bereich jeder Gesundheitseinrichtung. Sie umfasst die Versorgung mit frischer Berufskleidung, Bettbezügen, Handtüchern und OP-Textilien. Eine unterbrochene oder ineffiziente Logistik kann erhebliche Auswirkungen auf die Arbeitsfähigkeit medizinischen Personals und die Patientenversorgung haben. Klassischerweise erfolgt die Textilversorgung über zentrale Lager, manuelle Ausgabestellen und aufwendige Dokumentationsprozesse. Doch die manuelle Bearbeitung ist anfällig für Fehler, sorgt für Engpässe und birgt hygienische Risiken. Mit zunehmendem Kostendruck im Gesundheitswesen wird die Notwendigkeit eines reibungslosen und ökonomischen Textilkreislaufs immer deutlicher. Smarte Wäschelogistiksysteme bieten hier eine Lösung, die nicht nur wirtschaftlich ist, sondern auch die Qualität und Sicherheit der Versorgung erhöht. Dabei werden Prozesse automatisiert, transparent und jederzeit nachvollziehbar gestaltet.

Digitalisierung als Motor der Transformation

Die digitale Transformation beeinflusst nahezu alle Bereiche des modernen Krankenhausbetriebs. Von der Patientenakte bis zur Medizintechnik wird zunehmend auf vernetzte Systeme gesetzt. Auch in der Wäschelogistik zeigt sich der Einfluss digitaler Technologien. Sensorik, RFID, cloudbasierte Datenverwaltung und automatisierte Distributionssysteme ermöglichen eine bisher unerreichte Transparenz und Kontrolle über den Textilfluss. Das bedeutet: Jede Textilie ist trackbar, jeder Ausgabevorgang dokumentiert, jede Lagerbewegung analysierbar. Die Digitalisierung bietet damit nicht nur die Möglichkeit zur Prozessoptimierung, sondern auch zur strategischen Steuerung und vorausschauenden Planung. Krankenhäuser, die frühzeitig in smarte Wäschelogistik investieren, können Wettbewerbsvorteile erzielen, indem sie Ressourcen effizienter nutzen und gleichzeitig Hygienestandards verbessern.

Funktionsweise smarter Wäschelogistiksysteme

Smarte Wäschelogistiksysteme basieren auf der Integration mehrerer Technologien. Zentral sind dabei RFID-Chips, die in Textilien eingenäht werden und eine eindeutige Identifikation ermöglichen. Bei jeder Bewegung - sei es Wäschesammlung, -transport, -reinigung oder -ausgabe - wird der Status elektronisch erfasst. So lassen sich Bestände in Echtzeit überwachen und Bedarfe automatisiert melden. Hinzu kommen smarte Ausgabesysteme, wie Wäscheautomaten, die rund um die Uhr Zugang zu frischer Kleidung gewährleisten. Mitarbeiter identifizieren sich via Karte oder PIN, wählen die benötigte Größe und erhalten die entsprechende Textilie sekundenschnell. Gleichzeitig wird der Vorgang im System verbucht, wodurch Nachverfolgbarkeit und Planungssicherheit entstehen. Die Kombination aus Automatisierung und digitalem Monitoring revolutioniert den gesamten Kreislauf.

Vorteile für das Krankenhauspersonal

Für das medizinische Personal bedeutet smarte Wäschelogistik eine deutliche Entlastung. Die Verfügbarkeit von Kleidung ist rund um die Uhr gesichert, Wartezeiten entfallen, und die Auswahl ist personalisiert. Zudem reduziert sich der organisatorische Aufwand, da keine händische Dokumentation erforderlich ist. Auch der hygienische Aspekt spielt eine wichtige Rolle: Durch die lückenlose Nachverfolgbarkeit kann im Bedarfsfall exakt nachvollzogen werden, welche Textilien wann von wem genutzt wurden. Das sorgt nicht nur für Sicherheit, sondern auch für Vertrauen in die Arbeitsumgebung. Darüber hinaus unterstützt die Technologie das Personalmanagement, indem sie Daten über Nutzungsmuster liefert, die zur Bedarfsplanung herangezogen werden können. All das trägt zu einer verbesserten Arbeitsqualität bei.

Hygienestandards und Patientensicherheit

Ein zentrales Argument für die Einführung smarter Wäschelogistik ist die Erhöhung der Hygienestandards. Krankenhaushygiene ist ein kritischer Faktor für die Patientensicherheit. Jeder Fehler im Umgang mit Textilien kann das Risiko nosokomialer Infektionen erhöhen. Smarte Systeme schaffen hier Abhilfe, indem sie einen geschlossenen Kreislauf etablieren: Von der kontaminationsfreien Sammlung über die dokumentierte Reinigung bis zur sterilen Ausgabe bleibt jede Bewegung nachvollziehbar. Automatisierte Wäscheausgaben eliminieren zudem die Risiken manueller Verwechslung oder unsachgemäßer Lagerung. So trägt smarte Wäschelogistik direkt zur Vermeidung von Hygienezwischenfällen bei und unterstützt die Umsetzung gesetzlicher Auflagen. Insbesondere in sensiblen Bereichen wie der Intensivmedizin oder im OP ist dies von unschätzbarem Wert.

Wirtschaftlichkeit und Ressourcennutzung

Neben qualitativen Vorteilen bietet digitale Wäschelogistik erhebliche Einsparpotenziale. Durch die automatisierte Erfassung können Textilien optimal disponiert werden, wodurch Über- oder Unterversorgung vermieden wird. Die Reduktion von Schwund und Verlusten spart Kosten, ebenso wie die Vermeidung unnötiger Transporte oder Lagerhaltungen. Auch der Personalaufwand sinkt signifikant, da viele Aufgaben - etwa die Dokumentation oder die Ausgabe - automatisiert sind. Langfristig führt dies zu einer besseren Auslastung vorhandener Ressourcen. Hinzu kommt die Möglichkeit zur detaillierten Auswertung: Analysen zeigen, welche Abteilungen besonders viele Textilien verbrauchen oder wo Optimierungspotenzial besteht. So wird aus einem vormals kostenintensiven Bereich ein steuerbarer, transparenter Prozess, der einen messbaren Beitrag zur Wirtschaftlichkeit des gesamten Hauses leistet.

Technologische Infrastruktur und Integration

Damit smarte Wäschelogistiksysteme ihr volles Potenzial entfalten können, bedarf es einer leistungsfähigen technologischen Infrastruktur. Dazu gehört die flächendeckende RFID-Ausstattung ebenso wie eine zentrale Datenplattform zur Steuerung und Auswertung. Die Systeme müssen mit bestehenden IT-Strukturen wie dem Krankenhausinformationssystem (KIS) kompatibel sein, um reibungslose Abläufe zu gewährleisten. Schnittstellen spielen eine entscheidende Rolle, damit Informationen aus der Logistik in andere Bereiche übertragen werden können - etwa zur Personalplanung oder für Audits. Ebenso wichtig ist die Datensicherheit: Alle erhobenen Daten müssen DSGVO-konform verarbeitet werden. Erfolgreiche Implementierungen zeigen, dass der Aufwand für die Integration durch den langfristigen Nutzen mehr als gerechtfertigt ist.

Fallbeispiel: Erfolgreiche Umsetzung in der Praxis

Ein Beispiel für die gelungene Einführung smarter Wäschelogistik ist das Klinikum X in Deutschland. Dort wurde ein vollautomatisiertes System installiert, das sowohl die Wäschesammlung als auch die Ausgabe und das Monitoring abdeckt. Innerhalb weniger Monate konnten die Kosten um 25 % gesenkt, die Textilverluste halbiert und die Mitarbeiterzufriedenheit deutlich gesteigert werden. Die Akzeptanz im Haus war hoch, nicht zuletzt durch begleitende Schulungsmaßnahmen und eine intensive Einführungsphase. Das Beispiel zeigt: Der Erfolg hängt nicht nur von der Technik, sondern auch vom Change Management ab. Wer Mitarbeiter frühzeitig einbindet, profitiert von einer reibungslosen Transformation.

Herausforderungen und Grenzen

Trotz aller Vorteile ist die Einführung smarter Systeme nicht ohne Hürden. Technologische Voraussetzungen müssen geschaffen, Budgets bereitgestellt und Prozesse neu gestaltet werden. Vorbehalte im Personal oder mangelhafte Schulung können die Akzeptanz bremsen. Auch die Wartung der Systeme sowie die kontinuierliche Datenpflege sind nicht zu unterschätzen. Kleine Einrichtungen mit begrenzten Ressourcen stehen oft vor der Frage, ob sich die Investition lohnt. Dennoch zeigen zahlreiche Pilotprojekte, dass die Vorteile überwiegen. Eine sorgfältige Planung, die Berücksichtigung individueller Bedarfe und ein klar strukturierter Implementierungsplan sind entscheidend für den Erfolg.

Zukunftsausblick: Die nächste Generation der Wäschelogistik

Die Entwicklung smarter Wäschelogistik steht erst am Anfang. Künftig werden KI-basierte Prognosemodelle zum Einsatz kommen, die den Textilbedarf auf Basis historischer Daten exakt vorhersagen. Selbstlernende Systeme könnten automatisch Bestellungen auslösen und Ressourcen in Echtzeit umverteilen. Auch die Integration mit anderen Bereichen wie der Medizintechnik oder dem Facility Management wird zunehmen. Denkbar sind etwa intelligente Schranklösungen, die mit dem Patientenaufkommen synchronisiert werden. In diesem Kontext gewinnt der wäscheautomat krankenhaus zunehmend an Bedeutung als Schaltzentrale der neuen Logistikarchitektur.

Fazit: Digitalisierung als Chance nutzen

Die Digitalisierung der Wäschelogistik bietet Krankenhäusern eine einmalige Gelegenheit, Prozesse zu optimieren, Kosten zu senken und die Qualität der Versorgung zu verbessern. Sie schafft Transparenz, Sicherheit und Effizienz in einem bislang wenig beachteten, aber essentiellen Bereich. Voraussetzung ist eine strategische Herangehensweise, die sowohl technologische als auch menschliche Faktoren berücksichtigt. Einrichtungen, die diesen Weg konsequent gehen, können sich zukunftssicher aufstellen und ihren Patienten wie Mitarbeitern ein modernes, verlässliches Umfeld bieten. Der Einsatz intelligenter Systeme im Wäschemanagement markiert dabei einen wichtigen Meilenstein auf dem Weg zum digitalen Krankenhaus.

0 notes

Text

Schweizer IT-Lösungsanbieter: Innovation und Effizienz vorantreiben

Technologieorientierte Unternehmen benötigen innovative Lösungen, um an der Spitze zu bleiben. Von der Automatisierung von Prozessen bis hin zur Datenverwaltung suchen Unternehmen nach produktiven Systemen, die Produktivität und Prozessautomatisierung fördern. Für eine fundierte Entscheidungsfindung und verbesserte Leistung ist eine effektive Unternehmenssoftware erforderlich.

Know More :

0 notes

Text

Preservica revolutioniert Langzeit-Datenverwaltung mit KI-Innovationen

Preservica revolutioniert Langzeit-Datenverwaltung mit KI-Innovationen: https://www.it-boltwise.de/preservica-revolutioniert-langzeit-datenverwaltung-mit-ki-innovationen.html

0 notes

Text

Preise und Bewertungen für Tanzschulverwaltungssoftware: Was Sie wissen sollten

Die Verwaltung einer Tanzschule umfasst zahlreiche Aufgaben: die Verfolgung des Lernfortschritts der Schüler, die Verwaltung von Stundenplänen, die Rechnungsstellung und vieles mehr. Glücklicherweise vereinfacht eine Verwaltungssoftware für Tanzschulen diese Aufgaben, sodass sich die Schulbesitzer leichter auf ihre Leidenschaft konzentrieren können – das Unterrichten. Aber bei so vielen verfügbaren Softwareoptionen müssen Sie sowohl Preise als auch Bewertungen vergleichen, um die richtige zu finden.

Preise für Verwaltungssoftware für Tanzschulen verstehen

Die Kosten für Verwaltungssoftware für Tanzschulen variieren stark je nach Faktoren wie Funktionen, Anzahl der Benutzer und Schulgröße. Viele Softwareanbieter bieten eine gestaffelte Preisstruktur an. Basispläne decken im Allgemeinen grundlegende Funktionen wie Planung, Schülerregistrierung und Zahlungsabwicklung ab und kosten normalerweise zwischen 20 und 50 US-Dollar pro Monat. Diese Option eignet sich für kleine Studios oder solche, die gerade erst anfangen.

Für größere Schulen oder umfassendere Anforderungen bieten Premiumpläne erweiterte Funktionen wie automatische Erinnerungen, detaillierte Analysen und benutzerdefinierte Berichte. Premiumoptionen kosten normalerweise zwischen 100 und 300 US-Dollar pro Monat, unterstützen oft mehrere Benutzer und ermöglichen eine umfassendere Datenverwaltung. Einige Anbieter bieten sogar Pakete auf Unternehmensebene mit benutzerdefinierten Preisen für Schulen an, die stark maßgeschneiderte Funktionen benötigen.

Bewertungen von Tanzschulverwaltungssoftware

Bevor Sie sich für eine Softwarelösung entscheiden, sollten Sie unbedingt Bewertungen lesen. Online-Bewertungen geben Aufschluss über die Benutzerfreundlichkeit, den Kundenservice und die allgemeine Wirksamkeit eines Produkts. Suchen Sie nach Software mit hohen Bewertungen für Benutzerfreundlichkeit, insbesondere wenn die Teammitglieder nicht technisch versiert sind. Positives Feedback zum Kundensupport ist ebenfalls entscheidend, da schneller und effektiver Support Ausfallzeiten minimieren und Probleme schneller lösen kann.

Einige der am besten bewerteten Tanzschulverwaltungssoftwarelösungen bieten flexible Planungstools, Echtzeit-Kommunikationsoptionen mit Eltern und zuverlässige Abrechnungsintegrationen. Bewertungen können auch dabei helfen, Software zu identifizieren, die Funktionen häufig als Reaktion auf Benutzerfeedback aktualisiert und so ein Engagement für kontinuierliche Verbesserung zeigt.

Wichtigste Funktionen, auf die Sie achten sollten

Wenn Sie Tanzschulverwaltungssoftware vergleichen, priorisieren Sie Funktionen, die den Anforderungen Ihres Studios entsprechen. Zu den beliebtesten Funktionen gehören:

Planung und Unterrichtsverwaltung: Einfaches Festlegen und Anpassen von Kursen, Zuweisen von Lehrern und Verwalten von Schüleranmeldungen.

Abrechnung und Zahlungen: Automatisieren Sie Rechnungen, akzeptieren Sie Online-Zahlungen und verwalten Sie Abrechnungszyklen nahtlos.

Kommunikationstools: Kommunizieren Sie mit Schülern und Eltern über integrierte Nachrichten oder Benachrichtigungen.

Fortschrittsverfolgung: Überwachen Sie die Anwesenheit und den Fortschritt der Schüler, um personalisiertes Feedback zu geben.

Fazit

Bei der Auswahl einer Tanzschulverwaltungssoftware sind Preise und Bewertungen von grundlegender Bedeutung. Die Wahl der richtigen Plattform kann Ihre Abläufe vereinfachen und die Erfahrungen der Schüler verbessern. Für eine effektive, benutzerfreundliche Lösung bietet jungsolutions zuverlässige Tanzschulverwaltungssoftware, die auf die unterschiedlichen Anforderungen des Studios zugeschnitten ist. Mit robusten Funktionen, wettbewerbsfähigen Preisen und hervorragendem Kundensupport bietet jungsolutions eine All-in-One-Plattform, die das Wachstum Ihres Studios unterstützen soll.

Weitere Informationen:-

Tanzschulverwaltungssoftware Preise

Tanzschule Management Software Bewertungen

0 notes

Text

Mit SAP Recruitment Top-Talente finden: Ein Leitfaden für Unternehmen

In der heutigen schnelllebigen, technologiegetriebenen Geschäftswelt ist SAP (Systeme, Anwendungen und Produkte in der Datenverarbeitung) ein unverzichtbares Tool für Unternehmen, die ihre Betriebsabläufe optimieren möchten. SAP-Software erleichtert alles von Finanzen und Personalwesen bis hin zum Supply Chain Management und ist daher für Unternehmen jeder Größe unverzichtbar. Es kann jedoch schwierig sein, qualifizierte Fachkräfte mit SAP Personalvermittlung. Hier wird die SAP-Rekrutierung entscheidend.

SAP-Rekrutierung bezieht sich auf den spezialisierten Prozess der Einstellung von Fachkräften, die sich mit SAP-Systemen auskennen. Egal, ob Sie ein kleines Unternehmen sind, das SAP implementieren möchte, oder ein Großkonzern, der Experten zur Optimierung Ihrer vorhandenen SAP-Infrastruktur benötigt, die Rekrutierung der richtigen Talente ist für den Erfolg entscheidend. Hier finden Sie eine Anleitung, warum die SAP-Rekrutierung wichtig ist und wie Sie sie effektiv angehen.

Die Bedeutung der SAP-Rekrutierung Spezialisierte Fähigkeiten: SAP-Software ist hochspezialisiert und komplex und erfordert fundiertes Wissen und Erfahrung, um effektiv damit zurechtzukommen. Nicht alle IT-Experten sind für die Arbeit mit SAP gerüstet. Daher müssen Unternehmen Personen mit spezifischen SAP-Kenntnissen und -Zertifizierungen einstellen. Diese Experten können Unternehmen dabei helfen, das volle Potenzial von SAP auszuschöpfen und sicherzustellen, dass der Betrieb reibungslos und effizient läuft.

Geschäftsoptimierung: SAP-Experten spielen eine entscheidende Rolle bei der Optimierung von Geschäftsprozessen. Sie können die Software an die individuellen Anforderungen eines Unternehmens anpassen, was zu einer besseren Datenverwaltung, verbesserten Arbeitsabläufen und Kosteneinsparungen führt. Ohne die richtigen SAP-Talente können Unternehmen die Vorteile ihrer Softwareinvestitionen möglicherweise nicht voll ausschöpfen.

Gesteigerte Nachfrage: Da immer mehr Unternehmen SAP-Systeme implementieren, steigt die Nachfrage nach SAP-Experten weiter. Dies macht es zu einem wettbewerbsintensiven Feld sowohl für Arbeitssuchende als auch für Arbeitgeber. Unternehmen müssen einen strategischen Ansatz bei der Personalbeschaffung verfolgen, um die besten Talente auf einem überfüllten Markt anzuziehen.

Wichtige Überlegungen für eine erfolgreiche SAP-Personalbeschaffung Identifizieren Sie die richtigen Rollen: SAP umfasst verschiedene Module wie SAP ERP, SAP HANA, SAP S/4HANA und mehr. Bevor Sie mit dem Personalbeschaffungsprozess beginnen, ist es wichtig, klar zu identifizieren, welche spezifischen SAP-Rollen Sie besetzen müssen. Suchen Sie einen SAP-Berater, SAP-Entwickler oder vielleicht einen SAP-Projektmanager? Durch die Definition der Rolle stellen Sie sicher, dass Sie Kandidaten mit der richtigen Expertise für die Anforderungen Ihres Unternehmens anziehen.

Achten Sie auf Zertifizierungen: SAP bietet eine Reihe von Zertifizierungsprogrammen an, die die Fachkenntnisse eines Fachmanns in bestimmten Modulen oder Funktionen bestätigen. Wenn Sie Kandidaten mit relevanten SAP-Zertifizierungen einstellen, können Sie sicher sein, dass diese über das erforderliche Wissen verfügen, um komplexe SAP-Aufgaben zu bewältigen. Darüber hinaus zeigen Zertifizierungen das Engagement eines Kandidaten, sich über die neuesten SAP-Entwicklungen auf dem Laufenden zu halten.

Nutzen Sie spezialisierte Personalvermittlungsagenturen: Angesichts der Nischennatur der SAP-Personalvermittlung kann die Zusammenarbeit mit spezialisierten Personalvermittlungsagenturen von entscheidender Bedeutung sein. Diese Agenturen haben Zugriff auf ein Netzwerk von SAP-Experten und ihre Personalvermittler verstehen die technischen und branchenspezifischen Anforderungen der Rolle. Die Zusammenarbeit mit einer SAP Personalvermittlung Deutschland kann den Zeit- und Arbeitsaufwand für die Suche nach geeigneten Kandidaten erheblich reduzieren.

Bewerten Sie Soft Skills: Obwohl technische Fähigkeiten von größter Bedeutung sind, sollten Sie bei der Einstellung von SAP-Experten die Soft Skills nicht außer Acht lassen. Kommunikation, Problemlösung und Projektmanagementfähigkeiten sind ebenso wichtig. SAP-Rollen erfordern oft eine enge Zusammenarbeit mit verschiedenen Abteilungen. Daher ist es für den Erfolg entscheidend, Kandidaten zu finden, die effektiv zusammenarbeiten und technische Lösungen an nicht-technische Stakeholder kommunizieren können.

Nutzen Sie Online-Plattformen: Neben Personalagenturen können Online-Plattformen wie LinkedIn, SAP-spezifische Jobbörsen und andere professionelle Netzwerke bei der Suche nach SAP-Talenten hilfreich sein. Stellenangebote auf diesen Plattformen können ein breites Publikum erreichen und Sie können direkt mit Personen in Kontakt treten, die über die von Ihnen gesuchte Expertise verfügen.

0 notes

Text

SOLIDWORKSWebinar am 13.09.2024 SprutCAMAddins für Datenverwaltung und Werkzeugmanagement

additivemanufacturing mit P3D für CNC Maschinen

weitere Informationen: https://td50a50d6.emailsys1a.net/mailing/20/7735927/0/54775e2595/index.html

0 notes

Text

Wir stellen vor: den RAYFace Gesichtsscanner: Präzision in der Gesichtsbildgebung

Der RAYFace Gesichtsscanner setzt neue Maßstäbe in der medizinischen Untersuchung durch seine hochpräzise 3D-Gesichtserfassungstechnologie. In weniger als einer Sekunde erfasst der Scanner mittels sechs Kameras und 15 Sensoren das Gesicht und das Lächeln des Patienten in beeindruckender Detailtreue. Diese innovative Technologie ermöglicht es, die aufgenommenen 3D-Daten mit anderen bildgebenden Daten, wie Intraoral-Scans und DVT, zu kombinieren, was eine umfassendere Diagnose und Behandlungsplanung unterstützt.

Das System zeichnet sich durch seine schnelle und einfache Handhabung aus, wodurch der Patientenkomfort maximiert und die Effizienz der Untersuchungen gesteigert wird. Der RAYFace Gesichtsscanner liefert nicht nur präzise Bilder, sondern integriert sich nahtlos in bestehende DICOM- und PACS-Systeme. Dies ermöglicht eine einfache Datenverwaltung und -übertragung, was die Zusammenarbeit zwischen verschiedenen medizinischen Fachrichtungen erleichtert und die Qualität der Patientenversorgung verbessert.

ROSEMA, einer der wenigen Anbieter dieses fortschrittlichen Systems, bietet optimalen Service und Leistung. Dank der VDDS-Kompatibilität und der vollständigen DICOM-Kommunikation können medizinische Einrichtungen ihre Bilddaten aus nahezu allen Systemen übernehmen und von überall auf diese zugreifen. Selbst bei einem Systemwechsel bleibt der Datenbestand erhalten, was eine kontinuierliche und effiziente Patientenbetreuung gewährleistet.

Mit dem RAYFace Gesichtsscanner profitieren Sie von der neuesten Sensortechnologie, die höchste Präzision und Geschwindigkeit in der Gesichtsbildgebung bietet. Dies macht ihn zu einem unverzichtbaren Werkzeug für moderne medizinische Praxen, die auf exakte Diagnosen und verbesserte Patientenbehandlungen setzen.

0 notes

Text

Kosten-Nutzen-Analyse der SAP Systemstilllegung: Lohnt sich die Investition?

In der heutigen schnelllebigen Geschäftswelt erkennen Unternehmen zunehmend die Notwendigkeit, ihre IT-Infrastruktur zu modernisieren, um wettbewerbsfähig zu bleiben. Eine entscheidende Entscheidung ist die Stilllegung bestehender SAP-Systeme, auch bekannt als SAP Systemstilllegung. Eine gründliche Kosten-Nutzen-Analyse kann wertvolle Einblicke geben, ob dieser Schritt lohnenswert ist.

Was ist SAP Systemstilllegung?

Die SAP Systemstilllegung umfasst die systematische Stilllegung veralteter SAP-Systeme, die Migration wesentlicher Daten auf neue Plattformen und die Archivierung nicht kritischer Informationen. Diese Maßnahme wird oft ergriffen, um Betriebskosten zu senken, die Systemleistung zu verbessern und die Einhaltung moderner Vorschriften zu gewährleisten.

Kosten der SAP Systemstilllegung

Erstbewertung und Planung:

Kosten: Hoch

Details: Umfassende Bewertung der bestehenden SAP-Landschaft, Identifizierung kritischer Daten und Entwicklung eines detaillierten Stilllegungsplans.

Datenmigration und -transformation:

Kosten: Mittel bis Hoch

Details: Migration der Daten von Altsystemen auf neue Plattformen unter Wahrung der Datenintegrität und -sicherheit.

Archivierung und Speicherung:

Kosten: Mittel

Details: Archivierung nicht wesentlicher Daten auf konforme und zugängliche Weise.

Systemstilllegung:

Kosten: Niedrig bis Mittel

Details: Abschaltung und Demontage der alten SAP-Systeme.

Schulung und Change Management:

Kosten: Mittel

Details: Schulung der Mitarbeiter zu neuen Systemen und effektives Change Management.

Vorteile der SAP Systemstilllegung

Reduzierte Betriebskosten:

Vorteil: Hoch

Details: Einsparungen bei Wartung, Lizenzen und Supportkosten.

Verbesserte Leistung und Effizienz:

Vorteil: Hoch

Details: Moderne Systeme bieten bessere Leistung und Integration.

Compliance und Sicherheit:

Vorteil: Hoch

Details: Neue Systeme erfüllen aktuelle regulatorische Standards und verfügen über fortschrittliche Sicherheitsfunktionen.

Skalierbarkeit und Flexibilität:

Vorteil: Mittel bis Hoch

Details: Moderne IT-Lösungen sind skalierbarer und anpassungsfähiger.

Verbesserte Datenverwaltung:

Vorteil: Mittel

Details: Bessere Datenmanagement-Praktiken durch Migration auf ein neues System.

Lohnt sich die Investition?

Die Entscheidung zur SAP Systemstilllegung sollte auf einer sorgfältigen Bewertung der aktuellen IT-Landschaft und der zukünftigen Bedürfnisse basieren. Für Unternehmen mit hohen Wartungskosten und strengen Compliance-Anforderungen überwiegen oft die langfristigen Vorteile die anfänglichen Investitionen.

Fazit

Eine Kosten-Nutzen-Analyse zeigt, dass die langfristigen Vorteile der SAP Systemstilllegung oft die Investitionskosten rechtfertigen. Reduzierte Betriebskosten, verbesserte Leistung, bessere Compliance und verbesserte Datenverwaltung tragen zu einer agileren und wettbewerbsfähigeren Geschäftslandschaft bei. Die Entscheidung sollte jedoch auf der spezifischen Situation und den strategischen Zielen des Unternehmens basieren.

0 notes

Text

MicroPython mit ESP32: Lesen und Schreiben von Dateien

Mit dem ESP32 kannst du nicht nur Programme speichern, sondern auch Dateien lesen und schreiben. So lassen sich Messdaten oder Konfigurationen direkt auf dem Mikrocontroller ablegen. In diesem Beitrag zeige ich dir, wie du mit MicroPython eine Datei auf dem ESP32 erstellst und Daten darin speicherst. https://youtu.be/Edkn7l4ocm0

Ein kleines Beispiel - Lesen einer Datei auf dem Mikrocontroller via MicroPython

Starten wir zunächst damit und legen eine Datei auf dem Mikrocontroller ab und lesen diese ein. Die Datei, welche ich ablege, enthält lediglich zwei Zeilen: Hallo Welt! zweite Zeile Nachfolgender Code durchläuft die Textdatei mit lesendem Zugriff, Zeile für Zeile: # Der Dateiname welcher gelesen werden soll. filename = 'text.txt' # öffnen der Datei in lesendem Zugriff # mit dem Namen file with open(filename, 'r') as file: # alle Zeilen einlesen in eine Liste zeilen = file.readlines() # die Liste mit den Zeilen durchlaufen for zeile in zeilen: # ausgeben der Zeile auf der Kommandozeile # die Funktion strip - bewirkt das # Zeilenumbrüche und Einrückungen entfernt werden print(zeile.strip()) Auf der Kommandozeile werden dann die Daten aus der Textdatei untereinander angezeigt. Die Zeilenumbrüche und Einrückungen werden zusätzlich entfernt! >>> %Run -c $EDITOR_CONTENT MPY: soft reboot Hallo Welt! zweite Zeile >>>

Modi zum Erstellen, Speichern und Lesen von Dateien auf dem ESP32

Du kannst eine Datei in nachfolgende Modi öffnen und behandeln: - r - lesend (read), - w - schreibend (write), - a - anfügen (append) Wichtig: Wenn die Datei besteht und du nutzt den Modus 'w' dann werden die vorhandenen Daten überschrieben!

Lesen der ablegten Dateien und Verzeichnisse

Das Auslesen aller Dateien und Verzeichnisse auf dem ESP32 bietet mehrere Vorteile: - Dynamische Datenverwaltung: Du bist nicht auf feste Dateinamen angewiesen und kannst flexibel auf Änderungen im Dateisystem reagieren. - Überblick über gespeicherte Daten: Einfach feststellen, welche Daten bereits gespeichert sind und ob neue Daten hinzugefügt wurden. - Erleichtertes Debuggen und Wartung: Du erhältst einen Überblick über alle gespeicherten Dateien und deren Inhalte. - Automatisierte Reaktionen: Nützlich, um automatisch auf bestimmte Dateitypen oder -namen zu reagieren, ohne diese im Voraus zu kennen. - Effiziente Datenverwaltung: Erlaubt eine organisierte und effiziente Handhabung von Dateien und Verzeichnissen. # Modul zum Zugriff auf das Dateisystem import os # Des Verzeichnisses welches ausgelesen werden soll. directory = 'data' print("root:") # Ausgeben aller Dateien und Verzeichnisse aus dem # root Verzeichniss. print(os.listdir()) print() print(directory + ":") # Ausgeben aller Dateien und Verzeichnisse aus dem # Verzeichniss 'data' auf der Kommandozeile. print(os.listdir(directory)) Auf dem Mikrocontroller befinden sich diverse Python Dateien sowie ein Verzeichnis data mit einer Textdatei sowie CSV-Datei.

Thonny - Dateien auf dem Dateisystem des ESP32

Auslesen von CSV-Dateien mit MicroPython auf dem ESP32

Im Verzeichnis data habe ich eine kleine CSV-Datei abgelegt, in welcher 4 Zeilen mit Daten abgelegt wurden. 12.06.2024 12:45:12;12;34 12.06.2024 12:45:15;11;34 12.06.2024 12:45:18;13;37 12.06.2024 12:45:21;14;39 Im Feld dateiname wird der Pfad auf dem Dateisystem zur CSV-Datei abgelegt, den Trenner habe ich im Feld trenner abgelegt und somit ist dieser Code etwas universeller zu verwenden. Die Datei wird dann einmalig ausgelesen und die Zeilen werden mit dem Zeichen aus dem Feld trenner in ein Array gesplittet, aus welchem wir die Daten mit einem Index auslesen können. dateiname = 'data/data2.csv' trenner = ';' with open(dateiname,'r') as file: zeilen = file.readlines() for zeile in zeilen: daten = zeile.strip().split(trenner) print("Datum:", daten) print("Temperatur:", daten,"°C") print("rel. Luftfeuchtigkeit:", daten, "%") print() Auf der Kommandozeile werden die Daten aus der CSV-Datei nacheinander angezeigt. Im nächsten Schritt könnten wir diese auch auf einer Webseite tabellarisch präsentieren. MPY: soft reboot Datum: 12.06.2024 12:45:12 Temperatur: 12 °C rel. Luftfeuchtigkeit: 34 % Datum: 12.06.2024 12:45:15 Temperatur: 11 °C rel. Luftfeuchtigkeit: 34 % Datum: 12.06.2024 12:45:18 Temperatur: 13 °C rel. Luftfeuchtigkeit: 37 % Datum: 12.06.2024 12:45:21 Temperatur: 14 °C rel. Luftfeuchtigkeit: 39 % Read the full article

0 notes

Text

Altsysteme in der Finanzbranche: Herausforderungen und Lösungen

Einführung:

In der Finanzbranche spielen Altsysteme nach wie vor eine entscheidende Rolle. Diese oft jahrzehntealten Systeme sind das Rückgrat vieler Banken und Versicherungen und bewältigen eine Vielzahl von Aufgaben, von der Transaktionsverarbeitung bis hin zur Datenverwaltung. Trotz ihrer Zuverlässigkeit stellen sie jedoch erhebliche Herausforderungen dar, die es zu meistern gilt, um wettbewerbsfähig zu bleiben und regulatorische Anforderungen zu erfüllen.

Herausforderungen: Wartung und Integration

Eine der größten Herausforderungen bei der Verwaltung von Altsystemen in der Finanzbranche ist die Wartung. Da diese Systeme oft auf veralteter Technologie basieren, wird es zunehmend schwieriger, qualifizierte Fachkräfte zu finden, die ihre Funktionsweise verstehen und sie effektiv warten können. Zudem sind diese Systeme oft nicht mit modernen Technologien kompatibel, was die Integration neuerer, effizienterer Systeme erschwert. Dies führt zu einer fragmentierten IT-Landschaft, die ineffizient und kostspielig sein kann.

Sicherheitsrisiken und Compliance

Ein weiteres zentrales Problem bei der Nutzung von Altsystemen ist die Sicherheit. Ältere Systeme sind anfälliger für Cyberangriffe, da sie oft nicht mit den neuesten Sicherheitsupdates ausgestattet sind. In der stark regulierten Finanzbranche kann dies schwerwiegende Konsequenzen haben. Die Einhaltung von Compliance-Vorschriften wird ebenfalls erschwert, da viele Altsysteme nicht in der Lage sind, aktuelle regulatorische Anforderungen zu erfüllen oder die notwendige Transparenz und Berichterstattung zu bieten.

Lösungsansätze: Modernisierung und Migration

Um diese Herausforderungen zu bewältigen, setzen viele Finanzunternehmen auf die Modernisierung ihrer IT-Infrastruktur. Eine Möglichkeit ist die schrittweise Migration auf moderne Systeme. Dies kann durch die Implementierung von Middleware-Lösungen erfolgen, die als Brücke zwischen alten und neuen Systemen dienen und eine schrittweise Integration ermöglichen. Ein anderer Ansatz ist die vollständige Ablösung der Altsysteme durch neue, cloudbasierte Lösungen, die flexibler und skalierbarer sind.

Best Practices: Planung und Umsetzung

Bei der Umsetzung solcher Modernisierungsprojekte ist eine sorgfältige Planung unerlässlich. Eine Bestandsaufnahme der bestehenden Systeme und deren Funktionalitäten ist der erste Schritt. Darauf aufbauend sollte eine klare Strategie entwickelt werden, die sowohl technische als auch organisatorische Aspekte berücksichtigt. Pilotprojekte und Testphasen können helfen, Risiken zu minimieren und den Übergang zu neuen Systemen zu erleichtern. Darüber hinaus ist es wichtig, Mitarbeiter durch Schulungen und Weiterbildungen auf die neuen Systeme vorzubereiten.

Fazit: Zukunftssichere IT in der Finanzbranche

Die Bewältigung der Herausforderungen im Umgang mit Altsystemen ist entscheidend für die Zukunftssicherheit von Finanzunternehmen. Durch eine strategische Modernisierung und die Implementierung innovativer Lösungen können Banken und Versicherungen nicht nur ihre Effizienz steigern, sondern auch ihre Sicherheitsstandards verbessern und regulatorische Anforderungen leichter erfüllen. Letztlich trägt dies dazu bei, die Wettbewerbsfähigkeit in einer zunehmend digitalen Welt zu sichern.

0 notes

Text

was ist intranet und vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

was ist intranet und vpn

Definition Intranet und VPN

Ein Intranet ist ein privates Computernetzwerk, das innerhalb einer Organisation oder eines Unternehmens betrieben wird. Es ermöglicht den Mitarbeitern, Daten und Informationen sicher auszutauschen, unabhängig davon, wo sie sich physisch befinden. Ein Intranet kann als geschlossenes Netzwerk betrachtet werden, das nur autorisierten Benutzern Zugriff gewährt und so die Sicherheit und Vertraulichkeit von internen Informationen gewährleistet.

Ein Virtual Private Network (VPN) hingegen ist eine Technologie, die es Benutzern ermöglicht, eine sichere Verbindung zu einem öffentlichen Netzwerk wie dem Internet herzustellen, als ob sie direkt mit einem privaten Netzwerk verbunden wären. Durch die Verwendung von Verschlüsselung und anderen Sicherheitsmechanismen schützt ein VPN die Daten der Benutzer vor unbefugtem Zugriff und sorgt für Privatsphäre und Anonymität beim Surfen im Internet.

Der Hauptunterschied zwischen einem Intranet und einem VPN liegt in ihrem Anwendungsfall und ihrer Funktionsweise. Während ein Intranet für die interne Kommunikation und den Datenaustausch innerhalb einer Organisation gedacht ist, dient ein VPN dazu, eine sichere Verbindung zwischen entfernten Standorten oder Benutzern herzustellen und den Datenschutz im Internet zu gewährleisten.

Insgesamt sind sowohl Intranet als auch VPN wichtige Tools, um die Kommunikation und den Datenaustausch in einer Organisation zu verbessern und die Sicherheit der übertragenen Informationen zu gewährleisten. Durch die Verwendung dieser Technologien können Unternehmen effizienter arbeiten und gleichzeitig die Vertraulichkeit und Integrität ihrer Daten schützen.

Unterschied Intranet VPN

Intranet und VPN sind zwei Begriffe, die im Bereich der Unternehmenskommunikation und Datenverwaltung häufig verwendet werden. Obwohl beide Konzepte dazu dienen, den Zugriff auf Informationen innerhalb eines Unternehmens zu erleichtern, gibt es wesentliche Unterschiede zwischen ihnen.

Das Intranet ist ein internes Netzwerk, das es den Mitarbeitern eines Unternehmens ermöglicht, Informationen, Dateien und Ressourcen zu teilen. Es handelt sich um eine private Plattform, die nur für autorisierte Benutzer zugänglich ist. Das Intranet erleichtert die interne Kommunikation, Zusammenarbeit und den Informationsaustausch zwischen den Mitarbeitern.

Im Gegensatz dazu steht das VPN, was für Virtual Private Network steht. Ein VPN ist eine Technologie, die es Benutzern ermöglicht, eine sichere Verbindung zu einem entfernten Netzwerk herzustellen, als wären sie physisch vor Ort. Diese Technologie wird häufig genutzt, um von extern auf Unternehmensressourcen zuzugreifen. Ein VPN bietet eine verschlüsselte Verbindung, um die Sicherheit der übertragenen Daten zu gewährleisten.

Der Hauptunterschied zwischen einem Intranet und einem VPN liegt also darin, dass ein Intranet ein internes Netzwerk ist, das intern genutzt wird, während ein VPN eine Technologie ist, die eine sichere Verbindung zu einem entfernten Netzwerk ermöglicht. Beide Konzepte spielen eine wichtige Rolle bei der Sicherung und Organisation von Unternehmensdaten, aber ihre Funktionsweise und Anwendungsbereiche sind unterschiedlich.

Vorteile Intranet VPN

Ein Intranet Virtual Private Network (VPN) bietet zahlreiche Vorteile für Unternehmen, die eine sichere und effiziente Kommunikation zwischen ihren Mitarbeitern ermöglichen möchten.

Einer der Hauptvorteile eines Intranet VPNs ist die Sicherheit, die es bietet. Durch die Verschlüsselung des Datenverkehrs können Unternehmen sicherstellen, dass vertrauliche Informationen nicht in die falschen Hände geraten. Dies ist besonders wichtig, wenn Mitarbeiter von extern auf das Unternehmensnetzwerk zugreifen müssen.

Ein weiterer Vorteil ist die verbesserte Flexibilität und Mobilität, die ein Intranet VPN bietet. Mitarbeiter können von überall aus auf das Unternehmensnetzwerk zugreifen, solange sie eine Internetverbindung haben. Dies ermöglicht es Unternehmen, remote zu arbeiten und gleichzeitig effizient zu kommunizieren und zusammenzuarbeiten.

Darüber hinaus kann ein Intranet VPN die Produktivität steigern, da Mitarbeiter jederzeit und überall auf die benötigten Ressourcen zugreifen können. Dies ermöglicht es Teams, auch über große Entfernungen hinweg effektiv zusammenzuarbeiten und Projekte erfolgreich abzuschließen.

Insgesamt bietet ein Intranet VPN Unternehmen die Möglichkeit, ihre interne Kommunikation zu optimieren, die Sicherheit zu erhöhen und die Flexibilität der Mitarbeiter zu verbessern. Es ist ein unverzichtbares Tool für Unternehmen, die in der heutigen vernetzten Welt erfolgreich sein wollen.

Sicherheit Intranet VPN

Ein Virtual Private Network (VPN) spielt eine wichtige Rolle bei der Sicherheit des Intranets einer Organisation. Durch die Verwendung eines VPN können Mitarbeiter sicher von externen Standorten auf das Intranet zugreifen, ohne die Integrität der Daten in Gefahr zu bringen.

Ein VPN verschlüsselt die Daten, die zwischen dem Computer des Benutzers und dem Intranet-Server übertragen werden. Dies bedeutet, dass selbst wenn die Verbindung abgehört wird, die Daten nicht gelesen oder manipuliert werden können. Dadurch wird sichergestellt, dass vertrauliche Informationen, wie Kundeninformationen oder interne Dokumente, geschützt bleiben.

Darüber hinaus ermöglicht ein VPN den Mitarbeitern den sicheren Zugriff auf das Intranet, auch wenn sie sich außerhalb des Unternehmens befinden. Dies ist besonders wichtig in der heutigen Zeit, in der viele Unternehmen Remote-Arbeit ermöglichen. Mitarbeiter können über das VPN auf Ressourcen wie Dateien, Datenbanken und interne Systeme zugreifen, ohne dabei die Sicherheit zu gefährden.

Insgesamt ist die Verwendung eines VPNs ein wesentlicher Bestandteil der Sicherheitsstrategie eines Unternehmens. Es schützt sensible Informationen vor Cyberkriminalität und trägt dazu bei, Datenschutzrichtlinien einzuhalten. Mitarbeitern wird eine sichere und bequeme Möglichkeit geboten, auf das Intranet zuzugreifen, egal wo sie sich befinden.

Verwendung Intranet VPN

Ein Intranet VPN wird in Unternehmen oft genutzt, um eine sichere und verschlüsselte Verbindung zwischen verschiedenen Standorten oder Mitarbeitern herzustellen. Dies ermöglicht es den Mitarbeitern, sicher auf Unternehmensressourcen zuzugreifen, unabhängig davon, wo sie sich befinden.

Die Verwendung eines Intranet VPN bietet verschiedene Vorteile. Zum einen gewährleistet es die Sicherheit der übertragenen Daten. Durch die Verschlüsselung der Verbindung werden Daten vor unbefugtem Zugriff geschützt und die Integrität der Daten bleibt erhalten. Dies ist besonders wichtig, wenn vertrauliche Informationen über das Netzwerk übertragen werden.

Darüber hinaus erleichtert ein Intranet VPN die Zusammenarbeit zwischen den Mitarbeitern, unabhängig von ihrem Standort. Durch den sicheren Zugriff auf gemeinsame Ressourcen können Mitarbeiter effizienter zusammenarbeiten und Informationen austauschen.

Ein weiterer wichtiger Aspekt ist die Skalierbarkeit eines Intranet VPN. Unternehmen können das VPN je nach Bedarf erweitern und anpassen, um den steigenden Anforderungen gerecht zu werden. Dadurch bleibt das Netzwerk flexibel und kann mit dem Unternehmen wachsen.

Insgesamt bietet die Verwendung eines Intranet VPNs eine effiziente und sichere Möglichkeit, um den digitalen Arbeitsplatz zu optimieren und die Kommunikation innerhalb des Unternehmens zu erleichtern.

0 notes

Text

how to set up your own home vpn server

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to set up your own home vpn server

VPN-Protokolle

VPN-Protokolle sind entscheidend für die Sicherheit und den Datenschutz bei der Nutzung eines Virtual Private Networks (VPN). Es gibt verschiedene Arten von VPN-Protokollen, die jeweils unterschiedliche Vor- und Nachteile bieten. Die bekanntesten VPN-Protokolle sind PPTP, L2TP/IPsec, OpenVPN und IKEv2.

PPTP (Point-to-Point Tunneling Protocol) ist eines der ältesten VPN-Protokolle und bietet eine einfache Einrichtung, ist jedoch anfälliger für Sicherheitsbedrohungen. L2TP/IPsec (Layer 2 Tunneling Protocol over IPsec) hingegen ist sicherer und bietet eine starke Verschlüsselung, kann aber aufgrund der doppelten Verschlüsselung etwas langsamer sein.

OpenVPN ist ein sehr beliebtes und sicheres VPN-Protokoll, das eine hohe Verschlüsselung und gute Leistung bietet. Es ist quelloffen und wird von vielen VPN-Dienstleistern verwendet. IKEv2 (Internet Key Exchange version 2) ist ein weiteres sicheres VPN-Protokoll, das für die Verbindung auf mobilen Geräten besonders gut geeignet ist, da es eine schnelle Wiederverbindung nach einem Verbindungsabbruch ermöglicht.

Die Wahl des richtigen VPN-Protokolls hängt von den individuellen Anforderungen ab. Wer die beste Kombination aus Sicherheit und Leistung sucht, ist mit OpenVPN gut beraten. Für mobile Geräte kann IKEv2 eine gute Wahl sein, während L2TP/IPsec eine gute Option für diejenigen ist, die besonderen Wert auf Sicherheit legen. Letztendlich ist es wichtig, ein VPN-Protokoll zu wählen, das den eigenen Anforderungen an Sicherheit, Datenschutz und Leistung am besten entspricht.

Home-Server

Ein Home-Server ist ein Computer, der für den privaten Gebrauch konfiguriert ist und verschiedene Funktionen wie Datenverwaltung, Sicherung und multimediale Unterhaltung zu Hause ermöglicht. Im Gegensatz zu normalen Computern, die hauptsächlich für den persönlichen Gebrauch bestimmt sind, ist ein Home-Server so konzipiert, dass er rund um die Uhr läuft und eine zentrale Plattform für verschiedene Aufgaben bietet.

Ein Home-Server kann dazu dienen, Daten von verschiedenen Geräten im Netzwerk zu speichern und zu sichern. Auf diese Weise können Sie beispielsweise Fotos, Videos und wichtige Dokumente zentral speichern und von verschiedenen Geräten darauf zugreifen. Darüber hinaus kann ein Home-Server als Medienserver dienen, der es Ihnen ermöglicht, Musik, Filme und andere multimediale Inhalte im gesamten Netzwerk zu streamen.

Ein weiterer Vorteil eines Home-Servers ist die Möglichkeit, automatische Sicherungen von allen Geräten im Netzwerk durchzuführen. Auf diese Weise können Sie sicherstellen, dass Ihre Daten geschützt sind und im Falle eines Datenverlusts leicht wiederhergestellt werden können.

Es gibt verschiedene Betriebssysteme und Softwarelösungen, die speziell für den Einsatz auf einem Home-Server entwickelt wurden. Diese bieten eine benutzerfreundliche Oberfläche und eine Vielzahl von Funktionen, die es auch unerfahrenen Nutzern ermöglichen, einen eigenen Home-Server einzurichten und zu betreiben.

Zusammenfassend lässt sich sagen, dass ein Home-Server eine vielseitige und nützliche Ergänzung für jedes Heimnetzwerk darstellt. Mit seinen Funktionen zur Datenverwaltung, Sicherung und Unterhaltung kann ein Home-Server dazu beitragen, das digitale Leben zu Hause effizienter und komfortabler zu gestalten.

VPN-Software

Eine VPN-Software, was übersetzt für Virtuelles Privates Netzwerk steht, ist ein Tool, das den Benutzern eine sichere Möglichkeit bietet, um im Internet zu surfen und ihre Online-Privatsphäre zu schützen. Diese Software verschlüsselt die Internetverbindung des Benutzers und leitet den gesamten Datenverkehr über einen sicheren Server um, was es Dritten erschwert, auf sensible Informationen zuzugreifen.

Es gibt zahlreiche VPN-Softwarelösungen auf dem Markt, die jeweils ihre eigenen Funktionen und Vorteile bieten. Einige der beliebtesten VPN-Anbieter sind NordVPN, ExpressVPN, CyberGhost und Surfshark. Diese Anbieter bieten eine Vielzahl von Serverstandorten auf der ganzen Welt, schnelle Verbindungsgeschwindigkeiten und eine benutzerfreundliche Oberfläche.

Die Verwendung einer VPN-Software bietet viele Vorteile. Neben der Sicherung der Online-Privatsphäre ermöglicht sie es den Benutzern auch, geografische Beschränkungen zu umgehen und auf Inhalte zuzugreifen, die in ihrem Land möglicherweise blockiert sind. Darüber hinaus schützt eine VPN-Software die Benutzer vor Hackern, die versuchen könnten, ihre persönlichen Daten zu stehlen.

In einer Zeit, in der die Online-Bedrohungen zunehmen, ist es wichtiger denn je, seine Privatsphäre zu schützen. Indem man eine VPN-Software verwendet, können Benutzer sicher im Internet surfen, ohne sich Sorgen um ihre Daten machen zu müssen. Es lohnt sich, in eine hochwertige VPN-Software zu investieren, um die Sicherheit und Privatsphäre online zu gewährleisten.

Server-Konfiguration

Eine angemessene Server-Konfiguration ist für die optimale Leistung und Sicherheit eines Online-Systems unerlässlich. Server-Konfiguration bezieht sich auf die Einstellungen und Optionen, die auf einem Server festgelegt werden, um den reibungslosen Betrieb von Websites, Anwendungen und anderen Online-Diensten zu gewährleisten.

Zu den wichtigen Aspekten der Server-Konfiguration gehören die Auswahl der richtigen Hardware, die Einrichtung des Betriebssystems, die Installation von erforderlichen Softwarepaketen und die Festlegung von Sicherheitseinstellungen. Die Wahl der Hardware hängt von den Anforderungen des jeweiligen Online-Systems ab, wobei Faktoren wie Prozessorgeschwindigkeit, RAM-Kapazität und Speicherplatz berücksichtigt werden müssen.

Ein weiterer wichtiger Schritt in der Server-Konfiguration ist die Auswahl des geeigneten Betriebssystems. Gängige Betriebssysteme für Server sind Linux, Windows und Unix. Die Wahl des Betriebssystems hängt von den spezifischen Anforderungen der Online-Plattform sowie von der Verfügbarkeit von Support und Updates ab.

Die Installation erforderlicher Softwarepakete wie Webserver, Datenbanken und Sicherheitslösungen ist ebenfalls ein wesentlicher Bestandteil der Server-Konfiguration. Die richtige Konfiguration dieser Softwarekomponenten gewährleistet eine reibungslose Bereitstellung von Inhalten und schützt den Server vor potenziellen Bedrohungen.

Zusammenfassend lässt sich sagen, dass eine gut durchdachte Server-Konfiguration von entscheidender Bedeutung ist, um die Leistung und Sicherheit eines Online-Systems zu gewährleisten. Durch die Berücksichtigung aller relevanten Aspekte können potenzielle Probleme vermieden und eine optimale Betriebsumgebung geschaffen werden.

Netzwerksicherheit

Netzwerksicherheit ist ein entscheidender Aspekt für Unternehmen und Einzelpersonen, die sensible Informationen online übertragen. Es bezieht sich auf die Praktiken und Technologien, die entwickelt wurden, um Netzwerke vor unerwünschten Zugriffen, Cyberangriffen und Datenverlust zu schützen.

Es gibt verschiedene Maßnahmen, die ergriffen werden können, um die Netzwerksicherheit zu gewährleisten. Dazu gehören Firewalls, Verschlüsselung, Zugriffskontrollen, regelmäßige Sicherheitsüberprüfungen und Schulungen für Mitarbeiter. Eine Kombination dieser Maßnahmen hilft dabei, potenzielle Schwachstellen zu identifizieren und zu beheben, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten.

Ein wichtiger Aspekt der Netzwerksicherheit ist auch die Erkennung und Reaktion auf Sicherheitsvorfälle. Unternehmen sollten über ein Incident-Response-Team verfügen, das in der Lage ist, schnell auf Bedrohungen zu reagieren, verdächtige Aktivitäten zu erkennen und Gegenmaßnahmen zu ergreifen, um die Auswirkungen von Sicherheitsverletzungen zu minimieren.

In einer zunehmend vernetzten Welt ist es unerlässlich, in die Netzwerksicherheit zu investieren, um sensible Informationen zu schützen und das Vertrauen von Kunden und Partnern zu wahren. Durch die Implementierung robuster Sicherheitsmaßnahmen und die regelmäßige Aktualisierung der Sicherheitssysteme können Unternehmen dazu beitragen, Sicherheitsrisiken zu minimieren und sich vor den Auswirkungen von Cyberbedrohungen zu schützen.

0 notes

Text

Kosten und Komplexität der Datenverwaltung: ESG, KI, Paul Lazarsfeld und die Zukunft des Managements - Was so alles thematisiert wird auf der Zukunft Personal Nord in Hamburg am 23. und 24. April #ZPNord

Dr. Thymian Bussemer, Head of HR Strategy & Innovation bei der Volkswagen AG, bringt es auf den Punkt: Die Integration von Environmental, Social, and Governance (ESG) Kriterien in die Unternehmensstrategie ist zwar ein Gebot der Stunde, jedoch mit erheblichen bürokratischen Herausforderungen verbunden. Zum bevorstehenden Panel auf der Fachmesse Zukunft Personal Nord in Hamburg diskutiert er die…

View On WordPress

0 notes

Text

Vereinfachen Sie Ihre Suche: Entdecken Sie hier die besten Nextcloud Hosting-Anbieter

In der heutigen digital vernetzten Welt ist es wichtiger denn je, eine zuverlässige und effiziente Lösung für die Speicherung und Verwaltung Ihrer digitalen Daten zu haben. Nextcloud bietet eine solche Lösung, indem es eine sichere, flexible und benutzerfreundliche Plattform für Cloud-Hosting-Dienste anbietet. Die Auswahl des richtigen Nextcloud Hosting-Anbieters kann jedoch eine Herausforderung sein. In diesem Artikel erleichtern wir Ihnen die Suche, indem wir Ihnen zeigen, worauf Sie bei der Auswahl eines Nextcloud Hosting-Providers achten sollten.

Was ist Nextcloud?

Bevor wir uns den nextcloud hosting providers, ist es wichtig, ein grundlegendes Verständnis von Nextcloud zu haben. Nextcloud ist eine Open-Source-Software, die es Ihnen ermöglicht, Ihre eigenen Cloud-Speicher- und Dateifreigabe-Dienste zu erstellen. Sie bietet eine Vielzahl von Funktionen wie Dateisynchronisation, Kalender- und Kontaktverwaltung, Online-Kollaborationstools und vieles mehr. Durch ihre Flexibilität und die Möglichkeit, sie an individuelle Bedürfnisse anzupassen, ist Nextcloud eine beliebte Wahl für Unternehmen und Privatpersonen gleichermaßen.

Wichtige Kriterien bei der Auswahl eines Nextcloud Hosting-Anbieters

Sicherheit und Datenschutz: Sicherheit ist ein zentrales Anliegen, wenn es um Cloud-Dienste geht. Achten Sie darauf, dass der Anbieter hohe Sicherheitsstandards erfüllt, regelmäßige Backups anbietet und Datenschutzbestimmungen hat, die mit Ihren Anforderungen übereinstimmen.

Leistung und Zuverlässigkeit: Überprüfen Sie die Leistungsfähigkeit der Server und die garantierte Verfügbarkeit. Ein guter Hosting-Anbieter sollte eine hohe Uptime garantieren, um sicherzustellen, dass Ihre Daten jederzeit zugänglich sind.

Skalierbarkeit: Ihre Anforderungen können sich im Laufe der Zeit ändern. Ein flexibler Anbieter sollte in der Lage sein, mit Ihrem Unternehmen zu wachsen und Dienste anzubieten, die sich an veränderte Bedürfnisse anpassen lassen.

Kundensupport: Ein kompetenter und erreichbarer Kundenservice ist entscheidend. Stellen Sie sicher, dass der Anbieter Support bietet, der Ihren Bedürfnissen entspricht, sei es durch 24/7-Support, Online-Ressourcen oder persönliche Beratung.

Benutzerfreundlichkeit: Die Plattform sollte einfach zu bedienen sein, mit einer intuitiven Benutzeroberfläche und leicht zugänglichen Funktionen.

Preis-Leistungs-Verhältnis: Vergleichen Sie die Preise und achten Sie darauf, dass Sie für Ihr Geld einen angemessenen Gegenwert erhalten. Günstig bedeutet nicht immer das Beste, und der teuerste Anbieter ist nicht unbedingt der geeignetste für Ihre Bedürfnisse.

Warum Nextcloud Hosting für Ihr Unternehmen wichtig ist

Die Nutzung eines Nextcloud Hosting-Anbieters kann Ihrem Unternehmen zahlreiche Vorteile bringen. Dazu gehören verbesserte Zusammenarbeit, erhöhte Datensicherheit, Flexibilität bei der Datenverwaltung, Zugriff von überall und die Reduzierung von Hardware- und Wartungskosten. Durch die Auswahl des richtigen Providers können Sie sicherstellen, dass Ihre Daten sicher, jederzeit zugänglich und effizient verwaltet werden.

Fazit

Die Suche nach dem besten Nextcloud Hosting-Anbieter muss nicht kompliziert sein. Indem Sie die oben genannten Kriterien berücksichtigen, können Sie eine fundierte Entscheidung treffen, die Ihren Bedürfnissen und denen Ihres Unternehmens entspricht. Wenn Sie einen zuverlässigen, sicheren und benutzerfreundlichen Hosting-Service suchen, empfehlen wir www.onyxhosting.de. Onyxhosting bietet nicht nur erstklassige Nextcloud Hosting-Lösungen, sondern auch einen ausgezeichneten Kundenservice, der sicherstellt, dass Ihre Cloud-Erfahrung reibungslos und effizient ist. Mit Onyxhosting können Sie sich darauf verlassen, dass Ihre Daten in sicheren Händen sind, während Sie sich auf das Wachstum Ihres Unternehmens konzentrieren.

Für mehr Information. Besuchen Sie uns:

nextcloud provider deutschland

nextcloud server mieten

nextcloud speicherplatz

0 notes