#Codieren

Explore tagged Tumblr posts

Text

👌🏻Das „OK“-Zeichen: ein Symbol aus der Gebärdensprache, das so viel mehr bedeutet als ein harmloses Handzeichen. Es steht für Zustimmung, Verständigung, Inklusion. Doch genau dieses Zeichen wurde in den letzten Jahren von rechtsextremen Gruppen missbraucht, um Hass zu codieren und unterschwellig zu verbreiten.

Diese Kampagne macht Schluss damit: @woke.power und viele Engagierte sagen klar: Dieses Zeichen gehört nicht den Hetzenden, es gehört den Menschen, die damit täglich kommunizieren. Gerade für die Gebärdensprach-Community ist es existenziell, dass das OK-Zeichen nicht weiter stigmatisiert wird. Wer Gebärdensprache spricht, darf nicht in Gefahr geraten, missverstanden oder gar bedroht zu werden – weil Rechte ein universelles Zeichen für ihre Zwecke verdrehen.

Wir holen uns die Bedeutung zurück. Ohne Hass. Ohne Hetze. Mit Haltung. So wie Karl Popper es formuliert hätte: Die offene Gesellschaft lebt davon, dass Symbole nicht in den Dienst der Intoleranz gestellt werden.

🌈 Ebenfalls steht es für Woke Power. Ein Zeichen für Vielfalt, Respekt und Verständigung. Nicht für Ausgrenzung. Nicht für Rassismus.

👉 #ClaimTheirCodes #WokePower #Woke #PrideMonth #Inklusion #GegenRechts #Antifaschismus #Solidarität #Vielfalt #Gebärdensprache #Respekt #Zusammenhalt #KeinPlatzFürHass #ZeichenSetzen #Menschenrechte #OffeneGesellschaft #StopptHass

via Instagram https://instagr.am/p/DLF-UXUo6Lw/

#GRBsB

#Instagram#Gegen Rechts#Bunt statt Braun#Woke Power#Gebärdensprache#Claim Their Codes#WokePower#ClaimTheirCodes

67 notes

·

View notes

Text

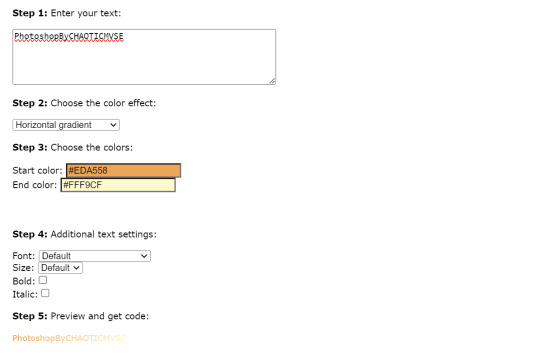

PhotoshopByChaoticmvse: tutorials no one asked for. todays headache: using hex codes to spice up your texts here on tumblr [html edition today].

Tatsächlich gibt es heute wohl das einfachste Tutorial ever, damit ihr eure Texte mit anderen Farben highlighten könnt als jene, die Tumblr vorgibt. Damit Ihr aber überhaupt ein bisschen versteht, wovon ich überhaupt spreche, machen wir erst einmal einen kurzen Grundkurs:

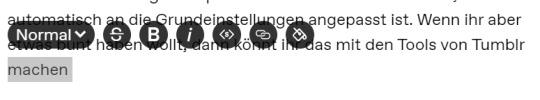

HTML beschreibt quasi das Grundgerüst rund um den Inhalt (Überschriften, Listen, Tabellen etc.) während CSS am Ende um das Styling geht, also sprich die Gestaltung (Farbe, Schriftart, Layout etc.). CSS geht in der Regel immer mit HTML einher, da man dieses in das Gerüst einfügt. Beispielsweise schreibt ihr einen Text, der automatisch an die Grundeinstellungen angepasst ist. Wenn ihr aber etwas bunt haben wollt, dann könnt ihr das mit den Tools von Tumblr machen, indem ihr die ausgewählte Passage/Wörter/Sätze markiert. Dann kommen bei euch ja folgende Zeichen:

Jedoch gibt Tumblr nur sieben Farben (schwarz, rot, orange, grün, blau, rosa, lila) vor:

Oftmals passt das jedoch nicht zu dem Layout, dass man sich so mühsam aufgebaut hat. Und da kommt es dann dazu, dass man sich dem HTML zuwendet. Wichtig an dieser Stelle ist zu sagen, dass die Option, die ich euch jetzt zeige, nur am Laptop/PC möglich ist.

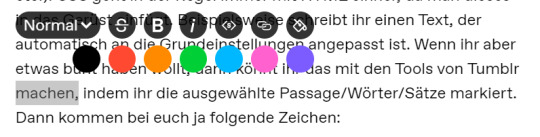

Damit Ihr jedoch andere Farben nutzen könnt, benötigt ihr dafür den HEX Code der Farben. Den Code könnt ihr herausfinden indem Ihr bei Google einfach nach "Color Picker" sucht. Das sieht dann so aus:

Wie man sieht, wird der HEX #eda558 angezeigt. Das ist die Farbe, mit der wir nun arbeiten. Damit ihr das Wort/den Satz/den Absatz in der Farbe einfärben könnt, müsst ihr wie folgt vorgehen:

Ihr schreibt euren Text vor, wie man es in einem normalen Post macht.

Ihr müsst folgenden Span in den HTML Code einsetzen: Vor dem Teil, der eingefärbt werden soll: <span style="color: #eda558 "> Hier kommt dann der Text selber und danach müsst ihr ein </span> setzen.

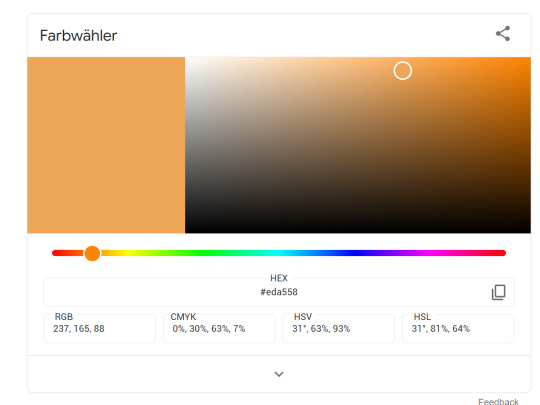

Ihr geht auf das kleine Rädchen oben rechts drauf und geht auf den Punkt "Text Editor" und wählt HTML anstatt Rich Code aus.

4. Das sieht dann in meinem Fall so aus:

5. Ihr setzt eure Einstellungen vom Text Editor von HTML zurück auf Rich und voilá, es ist vollbracht.

So, damit wäre es eigentlich schon eingefärbt. Jetzt gibt es noch die Möglichkeit Verläufe (Gradients) zu kreieren, dabei unterscheidet man hier unter Horizontal, Mittig, dreifarbig, solid, random und rainbow. Das setzt man mit in den Spancode mit ein. Damit es euch aber einfacher gemacht wird und ihr nicht alles codieren müsst (wenn es jemand wissen will, lemme know, ich zeige es euch dann) nutzt ihr einfach folgende Seite:

TextColorizer by David

Dort könnt Ihr eigentlich alles auf einmal auswählen. Ihr könnt oben euren Text schreiben und unten auswählen, wie ihr was machen wollt und seht unter Step 5 auch direkt die Preview. Dadurch habt ihr jedoch noch nicht den Code, den ihr am Ende bei euch ins HTML einsetzen müsst. Der ist erst unten drunter gegeben. Dabei müsst ihr darauf achten, dass ihr auch den Code vom HTML kopiert:

Und da ist es dasselbe, ihr pflegt es an der Stelle im HTML Code ein, wo ihr es haben wollt. Ich zeige euch das an einem Beispiel, welches wie folgt ist: PhotoshopByCHAOTICMVSE

Im HTML Code sieht es so aus:

And thats just how it is! Wenn ihr Fragen habt, lemme know, ansonsten hoffe ich, dass es irgendwie verständlich rüberkam. <3

9 notes

·

View notes

Text

Wolf in den Medien: überraschende Analyseergebnissen

Während in der Lokalpresse die Berichterstattung neutraler und oft positiver ausfällt, zeigen Fachmedien in Deutschland vorwiegend negative Berichte. Eine Medienanalyse zur Berichterstattung über Wölfe sollte das Thema seiner Abschlussarbeit im Fachbereich Agrarwirtschaft werden. Tischers Studie, die auf der Methode “Codieren nach Tenor” basiert, umfasste 84 Printartikel von 2012 bis 2024 aus…

0 notes

Text

Polizei macht Fahrraddieben das Leben schwer

Wann wurde Ihr Fahrrad zuletzt gesichert – wirklich gesichert? . Die Polizei Hannover setzt auf mehr als Schlösser. Bei drei Terminen können Bürger ihre Räder kostenlos codieren lassen – und direkt mitreden, wenn es um Sicherheit im Alltag geht. . 👉 Alle Orte, Daten und Tipps jetzt im Artikel! . Polizei macht Fahrraddieben das Leben schwer von Patrick Reinisch-Fahrland . Polizei Hannover bietet kostenlose Fahrrad-Codierung an drei Terminen – plus Beratung zu Sicherheit & Diebstahlschutz. Keine Anmeldung nötig. . Mehr lesen auf www.Be-The.News https://buergerjournalisten.de/2025/05/22/polizei-macht-fahrraddieben-das-leben-schwer/ . . . . . #Bürgerdialog #fahrrad #Diebstahlschutz #Verkehrssicherheit #Codierung #Prävention #Radfahrer #mtb #Fahrradsicherheit #sicherheit #Radfahren #Polizei #Hannover Read the full article

#Bürgerdialog#Codierung#Diebstahlschutz#fahrrad#Fahrradsicherheit#Hannover#mtb#Polizei#Prävention#Radfahren#Radfahrer#sicherheit#Verkehrssicherheit

0 notes

Text

Globus Schlüsseldienst Nürnberg: Professionelle Sicherheitslösungen & Notdienst rund um die Uhr

Wenn Sie einen zuverlässigen Schlüsseldienst in Nürnberg benötigen – sei es für eine schadenfreie Türöffnung, einen dringenden Schlosswechsel oder modernen Einbruchschutz – vertrauen Sie auf Globus Schlüsseldienst. Als lokal verwurzelter Betrieb mit 10+ Jahren Erfahrung und einem Team zertifizierter Meister bieten wir schnelle Hilfe, transparente Preise und langfristige Sicherheit für Privatkunden, Unternehmen und Vermieter in ganz Nürnberg und Umgebung.

Warum Globus Schlüsseldienst Nürnberg die erste Wahl ist

✅ 24/7-Notdienst – Soforthilfe bei Schlüsselverlust, ausgesperrt oder defektem Schloss – 365 Tage im Jahr. ✅ Zertifizierte Techniker – Alle Mitarbeiter sind geprüfte Sicherheitsexperten mit regelmäßigen Schulungen. ✅ Markenqualität – Wir arbeiten ausschließlich mit Herstellern wie ABUS, EVVA und Burg-Wächter. ✅ Fair & transparent – Kosten werden vor Arbeitsbeginn schriftlich fixiert, keine versteckten Gebühren.

Unsere Leistungen: Mehr als nur ein Schlüsseldienst

1. Türöffnung Nürnberg – Schnell & schonend

Wohnung, Haus, Auto oder Tresor – Wir öffnen ohne Beschädigung mit Spezialwerkzeugen wie Druckstangen oder Lockpicking-Sets.

24-Stunden-Service – Auch nachts, an Feiertagen oder Wochenenden in Nürnberg Süd, Nord, Ost und West.

2. Schlosswechsel & Sicherheitstechnik

Zylindertausch – Austausch defekter oder veralteter Schließzylinder inklusive Mehrfachschloss-Systemen für Mehrfamilienhäuser.

Einbruchhemmende Sicherungen – Nachrüstung mit DIN-geprüften Schlössern, Panzerplatten oder Sicherheitsbeschlägen.

3. Schlüssel duplizieren & codieren

Präzise Schlüsselkopien – Für Haustüren, Autos (inkl. Transponder-Schlüssel) oder Sicherheitsschränke.

Moderne CNC-Technologie – Garantiert passgenaue Duplikate.

4. Einbruchschutz-Beratung

Gratis-Sicherheitscheck – Wir analysieren Schwachstellen an Türen, Fenstern und Garagen.

Smart-Home-Integration – Installation von digitalen Schlössern mit Code- oder Fingerprint-System.

5. Spezialaufträge

Briefkastenschloss-Reparatur – Schneller Austausch bei Rost oder Defekt.

Historische Schlösser – Restaurierung für Denkmalschutz-Immobilien.

Notfall-Safe-Öffnung – Bei verlorenem Code oder mechanischem Versagen.

Unsere Vorteile im Vergleich zu anderen Schlüsseldiensten

Lokale Präsenz – Stationierte Fahrzeuge in Nürnberg Südstadt, Nordstadt, Gostenhof und Langwasser für Anfahrtszeiten unter 20 Minuten.

Festpreisgarantie – Keine versteckten Kosten, keine Überraschungen nach der Arbeit.

Umweltbewusst – Alte Schlösser und Materialien werden fachgerecht recycelt.

Kooperation mit Versicherern – Unsere Sicherheitssysteme erfüllen VdS- und Versicherungsrichtlinien.

Servicegebiet & Kontakt

🗺️ Vor Ort in ganz Nürnberg:

Südstadt, Nordstadt, Altstadt, Zabo, St. Johannis, Mögeldorf, Schweinau, Eibach

Fürth, Erlangen, Stein und Umland

📞 24/7-Notruf: +49 (911) 8167 7199 📧 E-Mail: [email protected] 🌐 Website: www.globus-schluesseldienst.com

Globus Schlüsseldienst – Ihr Partner für Sicherheit & Zuverlässigkeit

Als Nürnberger Familienbetrieb setzen wir auf moderne Technik, handwerkliche Präzision und fairen Kundenservice. Ob Notfall oder präventive Sicherheitslösung – wir sind stolz darauf, über 90% unserer Kunden durch persönliche Empfehlungen zu gewinnen. Testen Sie uns im Ernstfall oder vereinbaren Sie einen kostenlosen Sicherheitscheck – wir freuen uns auf Sie!

1 note

·

View note

Text

Teuflische Pakte, glänzende Fassaden – Thomas Frankes Lesung als Spiegel unserer Gegenwart

Die Versuchung trägt heute Maßanzug, fliegt ins All und wirbt auf LinkedIn: ein Beitrag über Faust, Freischütz und den Hunger nach Bedeutung – inspiriert von Thomas Frankes szenischer Lesung am 17. April in der Theatergemeinde Bonn. Ein gut gekämmter Silicon-Valley-Manager, reich, schön und bereit, die Welt neu zu codieren – das ist der neue Faust. Nur trägt er keine Gelehrtenrobe mehr, sondern…

0 notes

Text

Entropie: Schwarze Löcher als Schlüssel zur Weltformel https://www.spektrum.de/news/quantengravitation-schwarze-loecher-als-schluessel-zur-weltformel/2242924

0 notes

Text

Luxemburg und das Ende der Realität

Werkstattgespräch mit den Autor:innen Emma Braslavsky, Anja Kümmel, Benjamin von Wyl und Luc François Moderation: Samuel Hamen

Donnerstag, 24. Oktober 2024, 19.30 Uhr Kasemattentheater, 14, rue du Puits, L-2355 Luxemburg

Die Welt, sie könnte ganz anders sein. Aber was bedeutet es, in Alternativen, Gegenwelten, Divergenzen unterwegs zu sein? Die Einbildungskraft driften zu lassen? Genres wie Sci-Fi, Fantastik, New Weird und Speculative Fiction geben hierauf die unterschiedlichsten Antworten. Immer überraschend, immer gegenwärtig.

Im Gespräch werden die Autor:innen ihre Eindrücke der vorangegangenen Tage schildern und darüber nachdenken, wie etwa Fantastik als Genre uns hilft, das Großherzogtum literarisch zu entschlüsseln und gleichzeitig neu zu codieren. Welche anderen Welten lassen sich hier ausmachen? Was ist möglich abseits dieser einen Realität, die mutmaßlich vorgibt, wie sich die Menschen in diesem Land benehmen, wie sie denken und leben sollen?

1 note

·

View note

Text

Zum Weltfahrradtag: So gelingt Schutz vor Diebstahl

Verbraucherzentrale rät zur Fahrradcodierung Zum Weltfahrradtag am 3. Juni 2024 rät die Verbraucherzentrale Brandenburg (VZB), Fahrräder codieren zu lassen. Wie eine solche Codierung vor Diebstahl schützt, was es dabei zu beachten gibt und welche weiteren Möglichkeiten zur Vorsorge bestehen, erklärt Erk Schaarschmidt, Finanz- und Versicherungsexperte der VZB. Wie schützt das Codieren von…

View On WordPress

0 notes

Text

Der MEX Tusker von Avishkaar ist ein innovatives Roboter-Set, das speziell für Kinder im Alter von 10 bis 14 Jahren entwickelt wurde. Es handelt sich um ein STEM-Lernspielzeug, das mechanisches Design, Robotik und kreatives Probleml��sen fördert. Tusker richtet sich an Kinder im Alter von 10 bis 14 Jahren und zielt darauf ab, die Neugier und Kreativität durch praktisches Lernen zu fördern. Es ist ein ideales Set für Eltern, die ihre Kinder in den MINT-Bereichen (Mathematik, Informatik, Naturwissenschaft und Technik) fördern möchten. https://www.youtube.com/shorts/gYQ0Y_HcY-s Teile: Das Set besteht aus über 250 robusten Teilen, darunter Zahnräder, Achsen, Verbindungsstücke und mehr. Die Teile sind weitestgehend ähnlich den Teilen der LEGO Technic Serie und daher auch kompatibel zu diesen. Elektronische Komponenten: Ein programmierbares elektronisches Gehirn, zwei leistungsstarke Motoren für die Bewegung und LED-Module für visuelle Effekte. Programmierung: Kinder können den Roboter mit der benutzerfreundlichen Avishkaar-App programmieren, die auf Drag-and-Drop-Prinzipien basiert und somit einen einfachen Einstieg in die Welt des Codierens ermöglicht. Konnektivität: Bluetooth-Verbindung für eine drahtlose Steuerung und Interaktion. Bildungsaspekt: Das Set fördert das Verständnis für mechanische Systeme, Grundlagen der Elektronik und Softwareentwicklung. Aufbau und Design: Kinder können mit dem Set einen Roboter in Form eines Elefanten bauen, der durch die Avishkaar-App gesteuert wird. Die App bietet verschiedene Funktionen zur Steuerung des Roboters und zur Interaktion mit seinen LED-Augen und Geräuschen. Benutzererfahrung: Die Anleitung des Sets ist klar strukturiert und ermöglicht einen einfachen Zusammenbau. Wir konnten nur kleine Fehler in der Anleitung finden, die aber den Aufbau in keiner Weise gestört habe. Der Hersteller hat uns versichert, die Fehler bereits zu beseitigen und in der nächsten Version der Anleitung beseitigt zu haben. Durch den Aufbau des Roboters lernen Kinder nicht nur die Grundlagen der Mechanik und Elektronik, sondern entwickeln auch ein Verständnis für die Programmierung durch die zugehörige App. Die erste Verwendung der App sollte durch einen Erwachsenen begleitet werden, da eine Registrierung des Produkts als auch des Benutzers notwendig sind. Schöner wäre es, wenn keine Registrierungen notwendig wären, auch war ein mehrfaches Neustarten der App auf unserem Gerät notwendig, bevor diese voll funktionsfähig war. Pädagogischer Wert: Der MEX Tusker fördert nicht nur technische Fähigkeiten, sondern auch Soft Skills wie Geduld, Ausdauer und Aufmerksamkeit für Details. Das Set bietet eine praktische Erfahrung, die theoretisches Wissen mit realen Anwendungen verbindet. Nach der Registrierung des Produkts in der App, haben wir eine Mail mit Zugang zu Lehrvideos, Programmiervideos und weiteren Inhalten erhalten. Fazit: Der MEX Tusker Roboter-Bausatz von Avishkaar ist ein durchdachtes Lernspielzeug, das Kinder auf unterhaltsame Weise an die Welt der Technik heranführt. Es unterstützt die Entwicklung wichtiger Fähigkeiten und bietet eine solide Grundlage für zukünftige technische Bildung. Mit seiner Kombination aus Qualität, Lernwert und Spaß ist der MEX Tusker eine empfehlenswerte Investition in die Bildung junger Menschen. https://www.youtube.com/watch?v=c7UfL2UczfQ

#EducationStudies#General#German#Hardware#MyCollection#Pictures#RobotsBlogContent#RobotsBlogTimelapseBuilds#STEM#Toys#Video#Avishkaar#Education#Elephant#LearningKits#MakerCulture#MEX#Robot#Robotics#RoboticsKit#Tusker

0 notes

Text

how to get back open vpn barcode

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to get back open vpn barcode

OpenVPN Barcode Generator

Die Verwendung eines OpenVPN Barcode Generators ist eine effektive Methode, um die Einrichtung von OpenVPN-Konfigurationen zu vereinfachen. Diese spezielle Art von Generator erstellt Barcode-Grafiken, die die Konfigurationsdaten enthalten, die für die Verbindung mit einem OpenVPN-Server erforderlich sind. Indem Benutzer einfach den Barcode scannen, können sie automatisch die benötigten Einstellungen in ihre OpenVPN-Clients importieren, ohne manuell lange Textinformationen eingeben zu müssen. Dies ist besonders nützlich für Benutzer, die weniger technisch versiert sind oder eine schnelle und bequeme Methode zur Einrichtung einer Verbindung bevorzugen.

Die Verwendung eines OpenVPN Barcode Generators bietet nicht nur Bequemlichkeit, sondern erhöht auch die Sicherheit, da Benutzer weniger anfällig für Fehler bei der manuellen Eingabe von Konfigurationsdaten sind. Darüber hinaus kann die Effizienz verbessert werden, da die gesamte Prozesszeit für die Konfiguration verkürzt wird. Diese Methode kann auch hilfreich sein, wenn mehrere Benutzer Zugriff auf den gleichen OpenVPN-Server benötigen, da die Verteilung der Konfiguration durch das Scannen des Barcodes schnell und einfach erfolgen kann.

Insgesamt ist der OpenVPN Barcode Generator eine praktische Lösung, um die Einrichtung von OpenVPN-Verbindungen zu vereinfachen und sicherer zu gestalten. Durch die Verwendung von Barcode-Technologie können Benutzer Zeit sparen und Fehler minimieren, während sie gleichzeitig von der hohen Sicherheit profitieren, die eine automatisierte Konfigurationsmethode bietet.

Barcode für OpenVPN erstellen

Ein Barcode für OpenVPN zu erstellen kann eine praktische Möglichkeit sein, um den Verbindungsprozess zu vereinfachen. OpenVPN ist eine beliebte Open-Source-Software, die für die Einrichtung von sicheren virtuellen privaten Netzwerken (VPNs) verwendet wird. Durch die Verwendung eines Barcodes können Benutzer einfach und schnell auf ihre OpenVPN-Profile zugreifen, ohne lange manuelle Einstellungen vornehmen zu müssen.

Es gibt verschiedene Tools und Methoden, um einen Barcode für OpenVPN zu erstellen. Eine Möglichkeit ist die Verwendung von QR-Code-Generatoren, die es ermöglichen, Textinformationen in einen QR-Code umzuwandeln. Benutzer können dann diesen QR-Code scannen, um ihr OpenVPN-Profil auf ihren Geräten zu importieren.

Ein weiterer Ansatz ist die Verwendung von speziellen OpenVPN-Clients, die die Generierung von Barcodes unterstützen. Diese Clients können Benutzern helfen, QR-Codes für ihre OpenVPN-Profile zu erstellen und sie auf einfache Weise für die Verwendung auf verschiedenen Geräten verfügbar zu machen.

Es ist jedoch wichtig zu beachten, dass Sicherheit bei der Verwendung von Barcodes für OpenVPN eine zentrale Rolle spielt. Es wird empfohlen, sicherzustellen, dass die erstellten Barcodes nur von autorisierten Personen verwendet werden können und dass angemessene Sicherheitsmaßnahmen getroffen werden, um unerwünschte Zugriffe zu verhindern.

Insgesamt kann die Verwendung von Barcodes für OpenVPN eine praktische und effiziente Methode sein, um den Verbindungsaufbau zu erleichtern und die Benutzerfreundlichkeit zu verbessern. Mit den richtigen Tools und Vorsichtsmaßnahmen können Benutzer ihre OpenVPN-Profile sicher und bequem verwalten.

OpenVPN Barcode scannen

OpenVPN ist eine beliebte Open-Source-Software, die zur Einrichtung von virtuellen privaten Netzwerken (VPNs) verwendet wird. Diese Technologie ermöglicht es Benutzern, eine sichere Verbindung zu einem entfernten Netzwerk herzustellen und ihre Daten vor möglichen Bedrohungen zu schützen. Ein interessanter Anwendungsfall von OpenVPN ist das Scannen von Barcodes.

Barcodes sind eine effiziente Möglichkeit, Informationen in Form von Strichcodes zu codieren und zu speichern. Unternehmen nutzen Barcodes in verschiedenen Branchen wie Einzelhandel, Logistik und Produktion, um Produkte zu verfolgen, Lagerbestände zu verwalten und Transaktionen zu erleichtern. Durch die Kombination von OpenVPN mit dem Barcode-Scanning können Unternehmen eine sichere Verbindung zu ihren Barcode-Systemen herstellen und sensible Geschäftsinformationen schützen.

Der Prozess des Barcode-Scannens mit OpenVPN ist einfach und effektiv. Zunächst wird eine VPN-Verbindung eingerichtet, um eine gesicherte Kommunikation zwischen dem Barcode-Scanner und dem Unternehmensnetzwerk zu gewährleisten. Anschließend kann der Benutzer den Barcode mit dem Scanner erfassen, der die codierten Informationen an das Netzwerk sendet. Da die Daten über eine verschlüsselte VPN-Verbindung übertragen werden, sind sie vor unbefugtem Zugriff geschützt.

Insgesamt bietet die Kombination von OpenVPN und Barcode-Scanning Unternehmen eine sichere und zuverlässige Lösung zur Verwaltung ihrer Barcode-Systeme. Durch die Nutzung dieser Technologien können Unternehmen ihre Betriebsabläufe optimieren, die Effizienz steigern und gleichzeitig die Sicherheit sensibler Informationen gewährleisten.

Anleitung für OpenVPN Barcode

OpenVPN Barcode ist ein innovatives Tool, das es Benutzern ermöglicht, eine Verbindung zu einem Virtual Private Network herzustellen, indem sie einfach einen Barcode scannen. Diese Anleitung soll Ihnen Schritt für Schritt zeigen, wie Sie OpenVPN Barcode verwenden können.

Schritt 1: Laden Sie die OpenVPN Barcode App herunter. Diese App ist sowohl für Android als auch für iOS verfügbar und kann kostenlos im jeweiligen App Store heruntergeladen werden.

Schritt 2: Öffnen Sie die App und klicken Sie auf die Option "Scan Barcode". Richten Sie die Kamera Ihres Smartphones auf den Barcode, den Sie verwenden möchten, und warten Sie, bis er erkannt wird.

Schritt 3: Nachdem der Barcode gescannt wurde, klicken Sie auf "Verbinden". Die App wird automatisch eine Verbindung zu dem VPN herstellen, das dem gescannten Barcode zugeordnet ist.

Schritt 4: Sobald die Verbindung hergestellt ist, können Sie sicher und anonym im Internet surfen. OpenVPN Barcode bietet eine sichere VPN-Verbindung, die Ihre Daten schützt und Ihre Privatsphäre gewährleistet.

Mit OpenVPN Barcode wird das Einrichten einer VPN-Verbindung so einfach wie das Scannen eines Barcodes. Probieren Sie es aus und genießen Sie eine sichere Internetverbindung, egal wo Sie sind.

OpenVPN Barcode Wiederherstellung

OpenVPN ist eine Open-Source-Software, die zur Einrichtung virtueller privater Netzwerke (VPN) verwendet wird. Es ermöglicht eine sichere Verbindung zwischen verschiedenen Geräten über das Internet. Die Sicherheit und Privatsphäre der Benutzer werden durch Verschlüsselungstechnologien gewährleistet, die dafür sorgen, dass die übertragenen Daten geschützt sind.

Für Benutzer von OpenVPN kann es manchmal zu Problemen kommen, insbesondere wenn der Benutzer den Zugriff auf sein VPN durch einen Barcode ermöglicht und dieser aus irgendeinem Grund verloren geht oder beschädigt wird. In einem solchen Fall ist es wichtig zu wissen, wie die Barcode-Wiederherstellung durchgeführt werden kann.

Die Barcode-Wiederherstellung bei OpenVPN beinhaltet in der Regel die Generierung eines neuen Barcodes oder die Wiederherstellung des bereits vorhandenen Barcodes. Dieser Prozess kann je nach System und Konfiguration unterschiedlich sein. Es ist ratsam, die offizielle Dokumentation oder die Hilfe von Experten zu konsultieren, um sicherzustellen, dass die Wiederherstellung korrekt durchgeführt wird.

Es ist wichtig, die Sicherheitseinstellungen bei der Barcode-Wiederherstellung zu berücksichtigen, um unbefugten Zugriff auf das VPN zu verhindern. Benutzer sollten sicherstellen, dass alle Schritte sorgfältig befolgt werden und dass der neue Barcode sicher aufbewahrt wird, um die Integrität des VPN zu gewährleisten.

Insgesamt ist die Barcode-Wiederherstellung bei OpenVPN ein wichtiger Prozess, um die Kontinuität und Sicherheit des VPN-Dienstes zu gewährleisten. Durch das Verständnis der richtigen Vorgehensweise können Benutzer sicherstellen, dass ihr VPN reibungslos funktioniert und ihre Daten geschützt sind.

0 notes

Text

do you need tor when using vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

do you need tor when using vpn

Anonymität

Anonymität spielt eine wichtige Rolle im digitalen Zeitalter, in dem Datenschutz und Privatsphäre zunehmend in den Fokus gerückt sind. Die Möglichkeit, im Internet anonym zu bleiben, kann für viele Menschen von großer Bedeutung sein.

Anonymität ermöglicht es, online Meinungen frei zu äußern, ohne negative Konsequenzen befürchten zu müssen. Insbesondere in sozialen Netzwerken oder Diskussionsforen kann Anonymität dazu beitragen, dass Menschen sich sicher fühlen, ihre Gedanken und Ansichten zu teilen.

Darüber hinaus bietet Anonymität Schutz vor möglichen Überwachungsmaßnahmen oder Datenmissbrauch. Wenn persönliche Informationen nicht frei zugänglich sind, ist es schwieriger, das Verhalten von Einzelpersonen zu verfolgen oder ihre Daten für Werbe- oder andere Zwecke zu nutzen.

Allerdings birgt Anonymität auch Risiken und kann missbräuchlich verwendet werden. Anonyme Nutzer können falsche Informationen verbreiten, andere schikanieren oder illegale Aktivitäten durchführen, ohne dafür zur Rechenschaft gezogen werden zu können.

Es ist daher wichtig, einen angemessenen Umgang mit Anonymität zu finden, der sowohl die Freiheit der Einzelpersonen respektiert als auch die Sicherheit und Integrität des digitalen Raums gewährleistet. Letztendlich ist Anonymität ein zweischneidiges Schwert, das sowohl Chancen als auch Herausforderungen mit sich bringt und sorgfältig abgewogen werden muss.

Online-Sicherheit

Online-Sicherheit ist ein Thema, das in der heutigen digitalen Welt von entscheidender Bedeutung ist. Es bezieht sich auf die Praktiken und Maßnahmen, die ergriffen werden, um persönliche Informationen und Daten im Internet vor Cyberkriminalität und anderen Bedrohungen zu schützen.

Ein wesentlicher Aspekt der Online-Sicherheit ist die Verwendung starker Passwörter. Indem man ein Passwort wählt, das aus einer Kombination von Buchstaben, Zahlen und Sonderzeichen besteht, kann man das Risiko eines Hacks verringern. Es ist auch ratsam, regelmäßig Passwörter zu ändern und für verschiedene Konten unterschiedliche Passwörter zu verwenden.

Eine weitere wichtige Sicherheitsmaßnahme ist die Aktualisierung von Software und Betriebssystemen. Regelmäßige Updates helfen dabei, bekannte Sicherheitslücken zu schließen und die Immunität des Systems gegen Malware und andere Bedrohungen zu stärken.

Zusätzlich sollten sensible Informationen wie Kreditkartennummern oder Sozialversicherungsnummern niemals in unsicheren Umgebungen preisgegeben werden. Es ist ratsam, nur auf sicheren Websites einzukaufen und Vorsicht walten zu lassen, wenn es um das Teilen von persönlichen Daten geht.

Letztendlich ist es wichtig, sich über die verschiedenen Arten von Online-Bedrohungen wie Phishing, Ransomware und Identitätsdiebstahl zu informieren, um sich effektiv dagegen schützen zu können.

Indem man bewusste Entscheidungen trifft und bewährte Sicherheitspraktiken befolgt, kann man dazu beitragen, seine Online-Präsenz sicher zu halten und das Risiko von Cyberangriffen zu minimieren.

Verschlüsselung

Verschlüsselung bezieht sich auf den Prozess des Codierens von Informationen oder Daten, um ihre Vertraulichkeit und Sicherheit zu gewährleisten. Diese Technik wird häufig verwendet, um sensible Informationen vor unbefugtem Zugriff zu schützen. Indem die Daten in eine unverständliche Form umgewandelt werden, können nur autorisierte Personen mit den richtigen Berechtigungen darauf zugreifen.

Es gibt verschiedene Verschlüsselungsmethoden, darunter symmetrische und asymmetrische Verschlüsselung. Bei der symmetrischen Verschlüsselung wird derselbe Schlüssel zum Verschlüsseln und Entschlüsseln der Daten verwendet, während bei der asymmetrischen Verschlüsselung separate Schlüssel zum Verschlüsseln und Entschlüsseln verwendet werden.

Eine der bekanntesten Verschlüsselungstechnologien ist die End-to-End-Verschlüsselung, die häufig bei der Kommunikation über Messaging-Dienste verwendet wird. Diese Methode gewährleistet, dass nur der Sender und der Empfänger die Informationen entschlüsseln können, während Dritte keinen Zugriff darauf haben.

Verschlüsselung spielt eine wichtige Rolle in der heutigen vernetzten Welt, insbesondere im Bereich der Cybersicherheit. Durch die Verwendung von Verschlüsselungstechnologien können Unternehmen und Einzelpersonen ihre vertraulichen Daten schützen und sich vor böswilligen Angriffen schützen.

Insgesamt ist Verschlüsselung ein entscheidendes Instrument, um die Privatsphäre und Sicherheit von Informationen zu gewährleisten und sie vor potenziellen Bedrohungen zu schützen. Daher ist es wichtig, die Bedeutung von Verschlüsselungstechnologien zu verstehen und sie in unseren digitalen Aktivitäten zu nutzen.

IP-Adresse

Eine IP-Adresse, kurz für Internetprotokoll-Adresse, ist eine eindeutige Kennung, die einem Gerät zugewiesen wird, um es im Netzwerk zu identifizieren. Jedes Gerät, das mit dem Internet verbunden ist, sei es ein Computer, ein Smartphone oder ein Server, benötigt eine IP-Adresse, um Daten senden und empfangen zu können.

Es gibt zwei Arten von IP-Adressen: IPv4 und IPv6. IPv4-Adressen bestehen aus vier Zahlenblöcken, getrennt durch Punkte, während IPv6-Adressen aus acht Blöcken von Hexadezimalzahlen, durch Doppelpunkte getrennt, bestehen. Aufgrund des enormen Wachstums des Internets werden IPv6-Adressen immer wichtiger, da sie eine viel größere Anzahl von möglichen Adressen bieten als IPv4.

Eine IP-Adresse kann dynamisch oder statisch sein. Dynamische IP-Adressen werden temporär einem Gerät zugewiesen und können sich ändern, wenn das Gerät das Netzwerk verlässt und wieder betritt. Statische IP-Adressen hingegen bleiben dauerhaft mit einem Gerät verbunden und werden normalerweise für Server oder Netzwerkausrüstungen verwendet, die immer erreichbar sein müssen.

In der heutigen digitalen Welt ist die IP-Adresse ein wesentlicher Bestandteil der Kommunikation im Netzwerk. Durch die Zuweisung einer eindeutigen Kennung ermöglicht sie den reibungslosen Austausch von Daten zwischen Geräten und dient als Grundlage für das Funktionieren des Internets.

Internet-Privatsphäre

Die Internet-Privatsphäre spielt eine zunehmend wichtige Rolle in der digitalen Welt von heute. Es ist entscheidend, dass Benutzer sich bewusst sind, wie ihre persönlichen Daten online gesammelt, verwendet und geschützt werden. Es gibt verschiedene Maßnahmen, die ergriffen werden können, um die Privatsphäre im Internet zu wahren.

Ein wesentlicher Schutzmechanismus ist die Verwendung von sicheren Passwörtern für Online-Konten. Durch die Verwendung von komplexen Passwörtern, die aus einer Mischung von Buchstaben, Zahlen und Sonderzeichen bestehen, wird die Wahrscheinlichkeit eines Hackerangriffs reduziert. Darüber hinaus ist es ratsam, die Zwei-Faktor-Authentifizierung zu aktivieren, um die Sicherheit des Kontos weiter zu erhöhen.

Es ist auch wichtig, bewusst mit den Datenschutzeinstellungen auf sozialen Netzwerken und anderen Online-Plattformen umzugehen. Indem Benutzer die Einstellungen so konfigurieren, dass nur ausgewählte Personen ihre Informationen sehen können, können sie ihre Privatsphäre schützen. Darüber hinaus sollten Benutzer vorsichtig sein, welche persönlichen Informationen sie online teilen, da diese von Fremden missbraucht werden können.

Ein weiterer Aspekt der Internet-Privatsphäre ist die Verwendung von Virtual Private Networks (VPNs), um die Online-Aktivitäten zu verschlüsseln und die eigene IP-Adresse zu verbergen. Dies hilft Benutzern, anonym im Internet zu surfen und ihre Privatsphäre zu wahren.

Insgesamt ist es wichtig, dass Benutzer proaktiv sind, wenn es um den Schutz ihrer Internet-Privatsphäre geht. Durch die Umsetzung von Sicherheitsmaßnahmen und die bewusste Nutzung von Online-Diensten können Benutzer ihre persönlichen Daten und Informationen schützen.

0 notes

Text

#PhotoshopByCHAOTICMVSE; tutorials no one asked for. todays headache: helpful links to look for inspiration & help.

Da es oftmals einfacher ist vorgefertigte Templates zu bearbeiten oder sich auch die Inspiration daher zu holen, kommt hier eine Auflistung aller Seiten, die mir noch heute oftmals helfen bei der Benutzung von Photoshop:

Deviantart ; Registrierung: notwendig. Suchbegriffe: rpg templates, character templates, coloring psd

Storming Gates ; Registrierung: notwendig. Mobile Ansicht ist für‘n Arsch! Es handelt sich hierbei um eine Art Forum, bei denen euch HTML Templates zur Verfügung gestellt werden, eine Liste an Avataren geführt wird, man bekommt Hilfestellung beim Bearbeiten mit Photoshop gestellt und auch beim Codieren; außerdem gibt es Tutorials mit Vorschau wie man Bilder in bestimmten Arten und Weisen bearbeiten kann (inklusive aller genutzten Colorings, Overlays, Schriftarten etc.)

Tumblr ; Registrierung; nicht zwingend notwendig. Suchbegriff: Character PSD, character template, coloring psd, photoshop tutorial

YouTube ; Registrierung: nicht notwendig. Suchbegriff: Was auch immer ihr nachgucken wollt bei Photoshop (die Videos sind eher auf englisch als deutsch).

Pinterest ; Registrierung: nicht zwingend notwendig, aber empfehlenswert. Hier bekommt ihr nicht nur gute Overlays, Texturen und Background Material her, sondern auch sehr viel Inspiration wie etwas aussehen kann. Ich habe einen privaten Ordner nur mit Photoshop Zeug wie Texturen, Hintergünden, Overlays, Lichteffekte etc. ; wenn jemand Interesse daran hat, lemme know.

Wenn ihr euch Dateien runterladen solltet von diesen Seiten kann ich bisher nur davon sprechen keinerlei Probleme damit gehabt zu haben. Dennoch müsst ihr immer darauf achten, dass es sich auch um eine .psd file handelt, ansonsten könnte es schwierig sein, damit zu arbeiten. Und denkt daran credits zu geben, if they want so! 🫶🏼

6 notes

·

View notes

Text

Ästhetisches Codieren: Attraktive Softwareinteraktion

Erleben Sie die Kunst der Kodierungseleganz. Unsere Softwareentwicklung vereint formvollendete Funktionalität mit einer ästhetischen Benutzeroberfläche. Tauchen Sie ein in eine Welt, in der jedes Coding eine immersive Erfahrung schafft.

0 notes

Text

Polizei trifft Alpen

Alpen (ots) - Unsere Veranstaltungsreihe geht in die nächste Runde: Diesmal treffen Sie Ihre Polizei am 22.09.2023 auf dem Wochenmarkt in 46519 Alpen, Parkplatz Rathaus. Ab 14.00 Uhr können Sie uns dort antreffen. Im Gepäck haben wir wieder unser umfangreiches "Polizei"-Angebot: Zum Beispiel können Sie Ihr Fahrrad mitbringen und codieren lassen. Bitte bringen Sie dazu Ihren Personalausweis und einen Eigentumsnachweis für das Fahrrad (z.B. Kaufbeleg) mit. Auch Kinder können wieder Polizeifahrzeuge und Ausrüstungsgegenstände live erleben. Kriminalprävention, Einstellungsberatung, Unfallprävention sowie die örtlichen Bezirksbeamten stehen bis 18.00 Uhr für Fragen und Anregungen zur Verfügung. Read the full article

0 notes