Text

Voici 2 façons d’ouvrir le panneau de configuration en tant qu’administrateur dans Windows 10

Read the full article

0 notes

Text

Les 3 meilleurs outils pour exécuter n'importe quel processus en tant que système sous Windows 10

Read the full article

0 notes

Text

Comment récupérer les données chiffrées du lecteur Bitlocker (corrompues/endommagées) ?

Read the full article

0 notes

Text

Comment limiter l'utilisation du CPU sous Windows 10

Read the full article

0 notes

Text

Comment réparer un ordinateur qui ne s'allume pas ?

Comment réparer un ordinateur qui ne s'allume pas ?

Read the full article

0 notes

Text

Désactiver ou contourner les mises à jour en attente lors du redémarrage/arrêt de Windows 10

Read the full article

0 notes

Text

3 façons de désactiver le redémarrage automatique de Windows 10 (en particulier après l'installation de la mise à jour)

Read the full article

0 notes

Text

Télécharger et installer KB4566782 Windows 10 Cumulative Update pour Août 2020 [Version 2004]

Read the full article

0 notes

Text

Qu'est-ce qu'un VPN et comment fonctionne-t-il ?

Read the full article

0 notes

Text

Comment convertir gratuitement le MBR en GPT sous Windows 10 (sans perte de données)

Read the full article

0 notes

Text

"Zoom-Bombing" : Qu'est-ce que c'est et comment l'empêcher de se produire lors de votre prochaine conférence ?

Alors que la crise sanitaire COVID-19 se poursuit, de nombreuses entreprises, organisations et écoles s'adaptent à l'utilisation de dispositifs temporaires de télétravail. Sauve-Souris Informatique met en garde les utilisateurs d'applications de vidéoconférence contre le récent "Zoom-Bombing" où des pirates s'infiltrent dans la session Zoom. Voici nos informations et conseils suivants pour prévenir les détournements de vidéo.

Comment fonctionne le "Zoom-Bombing" :

Les tentatives de détournement de vidéo se produisent lorsque les conférences sont hébergées sur des chaînes publiques partagées sur Internet via des URL, les rendant ainsi accessibles à tous. Les pirates peuvent parfois deviner l'URL correcte ou l'identifiant de la réunion pour une session de zoom publique, ce qui leur donne accès au flux.

Selon le FBI, il y a déjà eu deux incidents de détournement de Zoom aux États-Unis, dont l'un s'est produit pendant un cours scolaire en ligne utilisant le logiciel de téléconférence Zoom. Un ou plusieurs inconnus ont appelé la classe en proférant des injures et en donnant l'adresse du domicile de l'enseignant. La deuxième perturbation vidéo a eu lieu lorsqu'un individu visible sur la caméra vidéo a commencé à afficher des tatouages de croix gammée.

Sauve-Souris informatique a testé et confirme les problèmes de sécurité de Zoom. Nous avons découvert que les seules réunions qui sont protégées contre les appels automatiques de Zoom Meeting ID sont les vidéoconférences pour lesquelles un mot de passe a été défini.

Vous pouvez également activer l'option "Intégrer le mot de passe dans le lien de la réunion pour vous inscrire en un clic". Cela empêche un acteur d'accéder à votre réunion sans perdre la possibilité de partager un lien pour y participer.

Pour les utilisateurs qui organisent des réunions publiques de groupe, nous encourageons vivement les hôtes à revoir leurs paramètres et à confirmer qu'ils sont les seuls à pouvoir partager leur écran. Cela permettra d'éviter toute perturbation extérieure du flux vidéo principal d'une session publique.

Les utilisateurs doivent également faire attention aux cyberdélinquants qui se font passer pour des sites de vidéoconférence comme Zoom, dans le but de voler vos informations personnelles. En savoir plus sur les paramètres de réunion et les actions en réunion que vous pouvez utiliser pour empêcher le bombardement de Zoom.

Nos conseils suivants pour prévenir le détournement de vidéo :

Utilisez un identifiant unique pour les appels Zoom importants ou publics

Lorsque vous créez un compte Zoom, l'application attribue aux utilisateurs un Personal Meeting ID (PMI). Lorsque vous organisez une grande visioconférence Zoom, il est préférable d'utiliser un code unique plutôt que le PMI d'un utilisateur. Sinon, les pirates peuvent utiliser le PMI pour essayer de prendre part à vos appels Zoom à tout moment.

Exigez un mot de passe pour la réunion

Pour ces réunions privées d'hébergement, les protections par mot de passe sont activées par défaut. Conservez ces protections pour empêcher les utilisateurs non invités de se joindre à la réunion. Cette option n'est disponible que lorsque vous générez un identifiant unique, et non lorsque vous utilisez votre PMI.

Ne partagez pas l'identifiant unique publiquement

Ne partagez pas un lien vers une téléconférence ou une salle de classe sur un poste accessible au public sans restriction. Fournissez le lien directement vers des plateformes de réunion spécifiques.

N'autoriser que les hôtes à partager leur écran

Ne laissez personne détourner l'écran pendant un appel Zoom. Pour l'éviter, assurez-vous que vos paramètres indiquent que les seules personnes autorisées à partager leur écran sont les hôtes. Naviguez vers Personnel > Paramètres > En réunion (de base) et cherchez Partage d'écran. Cochez l'option qui n'autorise que l'hôte à partager.

Créer une salle d'attente

Lorsque les participants se connectent à l'appel, ils voient un écran Salle d'attente que vous pouvez personnaliser. Ils ne sont pas autorisés à entrer dans la salle d'attente tant que vous, l'hôte, ne les avez pas laissés entrer. Les hôtes autorisent les gens à entrer en même temps ou un par un. Cela vous permet de filtrer les participants et si vous voyez des noms que vous ne reconnaissez pas dans la salle d'attente, vous n'avez pas besoin de les laisser entrer du tout.

Créer une réunion sur invitation uniquement

Si vous avez des comptes Pro, Business, Education ou Enterprise Zoom, activez les paramètres "Profils d'authentification", de sorte que toute personne qui tente de se joindre à votre réunion sans autorisation appropriée verra une notification sur son écran lui indiquant que la vidéoconférence est réservée aux participants autorisés.

Verrouiller une réunion une fois qu'elle a commencé

Si vous commencez une réunion et que tous les participants l'ont rejointe, les hôtes peuvent verrouiller la réunion pour empêcher les nouveaux participants d'y accéder. Pendant la session, naviguez au bas de l'écran et cliquez sur Gérer les participants. Le panneau Participants s'ouvre. En bas de l'écran, choisissez Plus > Verrouiller la réunion.

Supprimer des participants ou les mettre en attente

Les hôtes peuvent expulser les participants indisciplinés d'une conférence ou les mettre en attente. Pour supprimer un participant, survolez le nom de la personne que vous souhaitez supprimer dans le panneau des participants sur la droite. Lorsque les options apparaissent, choisissez Supprimer. Par défaut, un invité évincé ne peut pas se réintégrer. Pour mettre l'invité en attente : Pendant le conférence, trouvez la vignette vidéo de la personne que vous voulez mettre en attente. Cliquez sur son image vidéo et sélectionnez Mettre le participant en attente. Les hôtes peuvent inverser cette action en cliquant sur Mettre en attente dans le panneau Participants.

Désactiver la caméra du participant

Les hôtes peuvent éteindre la caméra de n'importe quel participant en ouvrant le panneau des participants et en cliquant sur l'icône de la caméra vidéo à côté du nom de la personne.

Maintenir les paramètres de désactivation du transfert de fichiers actifs

Conservez les paramètres par défaut sur "Désactiver le transfert de fichiers" pour limiter le partage de fichiers, y compris les images et les GIF animés, entre les participants au chat. Ouvrir les paramètres dans l'application web Zoom (ce n'est pas dans l'application de bureau). Sur le côté gauche, allez à Personnel > Paramètres. Puis cliquez sur En réunion (de base). Faites défiler vers le bas jusqu'à ce que vous voyiez Transfert de fichiers et faites glisser le bouton pour le désactiver.

.fusion-fullwidth.fusion-builder-row-2 a:not(.fusion-button):not(.fusion-builder-module-control):not(.fusion-social-network-icon):not(.fb-icon-element):not(.fusion-countdown-link):not(.fusion-rollover-link):not(.fusion-rollover-gallery):not(.fusion-button-bar):not(.add_to_cart_button):not(.show_details_button):not(.product_type_external):not(.fusion-quick-view):not(.fusion-rollover-title-link):not(.fusion-breadcrumb-link) , .fusion-fullwidth.fusion-builder-row-2 a:not(.fusion-button):not(.fusion-builder-module-control):not(.fusion-social-network-icon):not(.fb-icon-element):not(.fusion-countdown-link):not(.fusion-rollover-link):not(.fusion-rollover-gallery):not(.fusion-button-bar):not(.add_to_cart_button):not(.show_details_button):not(.product_type_external):not(.fusion-quick-view):not(.fusion-rollover-title-link):not(.fusion-breadcrumb-link):before, .fusion-fullwidth.fusion-builder-row-2 a:not(.fusion-button):not(.fusion-builder-module-control):not(.fusion-social-network-icon):not(.fb-icon-element):not(.fusion-countdown-link):not(.fusion-rollover-link):not(.fusion-rollover-gallery):not(.fusion-button-bar):not(.add_to_cart_button):not(.show_details_button):not(.product_type_external):not(.fusion-quick-view):not(.fusion-rollover-title-link):not(.fusion-breadcrumb-link):after {color: #e67e22;}.fusion-fullwidth.fusion-builder-row-2 a:not(.fusion-button):not(.fusion-builder-module-control):not(.fusion-social-network-icon):not(.fb-icon-element):not(.fusion-countdown-link):not(.fusion-rollover-link):not(.fusion-rollover-gallery):not(.fusion-button-bar):not(.add_to_cart_button):not(.show_details_button):not(.product_type_external):not(.fusion-quick-view):not(.fusion-rollover-title-link):not(.fusion-breadcrumb-link):hover, .fusion-fullwidth.fusion-builder-row-2 a:not(.fusion-button):not(.fusion-builder-module-control):not(.fusion-social-network-icon):not(.fb-icon-element):not(.fusion-countdown-link):not(.fusion-rollover-link):not(.fusion-rollover-gallery):not(.fusion-button-bar):not(.add_to_cart_button):not(.show_details_button):not(.product_type_external):not(.fusion-quick-view):not(.fusion-rollover-title-link):not(.fusion-breadcrumb-link):hover:before, .fusion-fullwidth.fusion-builder-row-2 a:not(.fusion-button):not(.fusion-builder-module-control):not(.fusion-social-network-icon):not(.fb-icon-element):not(.fusion-countdown-link):not(.fusion-rollover-link):not(.fusion-rollover-gallery):not(.fusion-button-bar):not(.add_to_cart_button):not(.show_details_button):not(.product_type_external):not(.fusion-quick-view):not(.fusion-rollover-title-link):not(.fusion-breadcrumb-link):hover:after {color: #e67e22;}.fusion-fullwidth.fusion-builder-row-2 .pagination a.inactive:hover, .fusion-fullwidth.fusion-builder-row-2 .fusion-filters .fusion-filter.fusion-active a {border-color: #e67e22;}.fusion-fullwidth.fusion-builder-row-2 .pagination .current {border-color: #e67e22; background-color: #e67e22;}.fusion-fullwidth.fusion-builder-row-2 .fusion-filters .fusion-filter.fusion-active a, .fusion-fullwidth.fusion-builder-row-2 .fusion-date-and-formats .fusion-format-box, .fusion-fullwidth.fusion-builder-row-2 .fusion-popover, .fusion-fullwidth.fusion-builder-row-2 .tooltip-shortcode {color: #e67e22;}#main .fusion-fullwidth.fusion-builder-row-2 .post .blog-shortcode-post-title a:hover {color: #e67e22;}

Read the full article

0 notes

Text

Pourquoi choisir les services informatiques gérés ? Nos 5 raisons principales

Read the full article

0 notes

Text

Google publie Chrome 81 avec 32 corrections de sécurité

Read the full article

0 notes

Text

Ai-je besoin d'un audit de sécurité informatique pour ma petite entreprise ?

Si vous vous demandez si vous avez besoin d'un Audit de sécurité informatique, la réponse est probablement oui. Les questions de la sécurité sur Internet évoluent presque quotidiennement. Bien qu'il ne soit pas nécessaire d'effectuer un audit tous les jours, il est essentiel de faire ce que vous pouvez pour rester en avance sur les cybermenaces auxquelles les petites entreprises sont exposées. Naturellement, le risque est plus élevé pour certaines entreprises que pour d'autres, mais il vaut mieux ne pas prendre de risques et espérer ne pas être victime d'une attaque. Voici ce que vous devez savoir sur l'audit de sécurité et si vous en avez besoin.

Tout ce que vous devez savoir sur l'audit de sécurité informatique

Vous devriez commencer par vous poser ces questions :

Votre technologie est-elle lente ?

Avez-vous des technologies récentes ?

Vos employés sont-ils suffisamment formés aux protocoles de sécurité ?

Avez-vous déjà fait réaliser un audit de sécurité informatique dans le passé ?

Les questions ci-dessus vous aideront à déterminer si un audit de sécurité est nécessaire. Plongez plus profondément dans chacune des questions ci-dessous !

Votre technologie est-elle lente ?

Vous est-il déjà arrivé de mettre une gifle à cette vieille technologie pour tenter de l'accélérer ? Ne le faites plus désormais. À la différence de Marty McFly qui se cogne la tête contre le volant pour faire démarrer sa machine à remonter le temps, cette astuce ne fonctionne pas et risque plutôt de causer des problèmes plus sérieux. Si votre technologie fonctionne lentement, cela peut être dû à plusieurs facteurs :

L'ordinateur est corrompu par des logiciels malveillants.

Le logiciel est obsolète.

Vous lancez trop de programmes à la fois.

Et bien d'autres encore.

Votre système d'exploitation recevra régulièrement des correctifs et des mises à jour pour qu'il puisse continuer à fonctionner, mais ces correctifs ne pourront finalement pas suivre l'évolution du matériel moderne. Et si vous avez un vieux matériel, celui-ci n'aura pas la puissance nécessaire pour fonctionner de manière optimale avec les dernières et les meilleures applications disponibles (avez-vous déjà essayé de faire fonctionner une application moderne sur un iPhone qui a quatre ou cinq versions de retard ? Il est très lent).

Les anciennes technologies représentent également une faille potentielle dans le système de sécurité de votre réseau. La sécurité de votre réseau n'est pas plus forte que celle de votre maillon le plus faible, ce qui signifie que vous devez effectuer un audit de sécurité informatique pour déterminer si celui-ci doit être mis à niveau ou non.

Avez-vous aussi des technologies récentes?

Tous les problèmes ne proviennent pas de la technologie vieillissante. Certains appareils anciens ont fait leurs preuves. Ce n'est pas pour rien que les consommateurs disent "ils ne le fabriquent plus comme avant". Certaines nouvelles technologies peuvent grandement contribuer à améliorer votre productivité et à rendre votre vie plus confortable. Toutefois, elles peuvent également ouvrir votre entreprise à toutes sortes de risques externes.

Par exemple, vos appareils IoT (objets connectés) peuvent laisser un trou béant dans la sécurité de votre maison. L'imprimante intelligente que vous pouvez contrôler depuis votre téléphone ou les ampoules intelligentes pour lesquelles vous pouvez utiliser la commande vocale sont toutes connectées à Internet. Cependant, ces appareils ne sont pas toujours protégés par la sécurité de votre réseau. Il y a de fortes chances qu'ils laissent une fenêtre ouverte sur Internet largement ouverte à tous.

Vous devez fermer cette fenêtre et bloquer tout ce qui se trouve à l'extérieur. Croyez-nous, vous ne voulez pas être l'entreprise qui a perdu des milliers d'informations sensibles parce que quelqu'un a piraté votre entreprise par le frigo connecté (c'est déjà arrivé).

Le meilleur moyen de savoir si votre technologie est protégée ou non, et si votre entreprise est sûre, est de réaliser un audit de sécurité informatique. Tant que vous le faites et que vous êtes en toute sécurité, vous pourrez éviter les failles de sécurité dans votre réseau.

Vos employés sont-ils suffisamment formés aux protocoles de sécurité ?

Le plus souvent, la plupart des atteintes à la sécurité ne proviennent pas de dispositifs intelligents ou de technologies dépassées. Elles proviennent de la façon dont les employés utilisent la technologie. Une simple petite erreur peut permettre à des menaces extérieures de pénétrer dans votre réseau. Une fois à l'intérieur, il est difficile de tout faire sortir.

Le problème est que vous ne savez peut-être pas quoi dire à vos employés de faire ou de ne pas faire. Vous ne voulez pas aller trop loin, mais vous voulez aussi protéger votre entreprise. Avec un audit de sécurité informatique, un technicien informatique professionnel peut effectuer l'audit de sécurité et passer en revue ce qui doit être fait avec l'accès des employés. Il peut discuter avec vous de ce qui doit changer et des meilleurs moyens de le faire. Il peut également présenter les informations à votre équipe si vous préférez qu'elles proviennent de la bouche d'un professionnel de l'informatique. Mais un audit de sécurité informatique ne commence et ne se termine pas seulement avec la technologie dont dispose votre entreprise. Il concerne également les personnes que vous employez.

Avez-vous déjà fait réaliser un audit de sécurité informatique dans le passé ?

Il est assez facile de répondre à cette question. Avez-vous déjà fait réaliser un audit de sécurité informatique par un spécialiste dans le passé ? Si oui, avez-vous suivi tous les conseils ? J'espère que oui. Beaucoup trop d'entreprises font l'impasse sur certaines informations en pensant qu'elles sont trop modestes pour être atteintes par des menaces informatiques. La vérité est que les cybercriminels piratent souvent les petites entreprises parce que la sécurité du réseau est plus facile à pirater. Lorsque vous n'avez pas de protection en place, vous ne vous rendez peut-être même pas compte que vous avez été touché pendant des semaines, voire des mois, alors que le mal est déjà fait.

Vous n'avez jamais fait réaliser d'audit de sécurité sur votre réseau auparavant ? Eh bien, il est temps de prendre les choses en main et d'en programmer un. Comme pour un contrôle complet de votre véhicule pour vous assurer qu'il est en parfait état, vous devez comprendre la santé globale du réseau de votre entreprise et ensuite ce qu'il faut faire pour l'améliorer.

Prenez soin des besoins de votre entreprise en matière de sécurité informatique

Pour savoir si votre entreprise est à la hauteur en matière de sécurité des réseaux ou non, vous devrez d'abord procéder à un audit. En faisant appel à un professionnel de l'informatique extérieur, vous disposerez d'une personne qui connaît le secteur et qui pourra percer les failles de votre système de sécurité. Vous pourrez ensuite corriger les faiblesses et améliorer la sécurité du réseau.

Sauve-Souris est là pour vous, quels que soient les besoins de votre entreprise en matière de sécurité et d'informatique et d'infogérance de parc. Que vous soyez une petite entreprise avec 1 à 2 ordinateurs ou une entreprise plus conséquente avec des centaines de postes informatiques et des serveurs, Sauve-Souris est là pour vous. Il vous suffit simplement de nous appeler ou de nous envoyer un e-mail dans les meilleurs délais.

Read the full article

0 notes

Text

Les 14 meilleures nouvelles fonctionnalités de Windows 10 2004 (20H1)

Windows 10 version 2004 (mise à jour avril 2020 ou mai 2020) est la prochaine version majeure qui devrait être disponible pour les appareils pris en charge au cours du printemps 2020. Il s'agit de la première des deux mises à jour de fonctionnalités à venir cette année, et cette mise à jour sera accompagnée d'un nouvel ensemble de fonctionnalités et d'améliorations visant à affiner et à améliorer l'expérience globale.

Il s'agit d'une petite mise à jour qui comprend une série d'améliorations progressives et quelques petites fonctionnalités concernant l'optimisation, la sécurité et la productivité.

Dans ce guide, nous mettrons en évidence les 14 meilleures nouvelles fonctionnalités et améliorations disponibles avec la version 2004 de Windows 10.

Principales caractéristiques de la version 2004 de Windows 10

Il s'agit des meilleures nouvelles fonctionnalités disponibles avec Windows 10 version 2004 :

1. Réinitialisation du PC avec téléchargement dans le cloud

Récupération, "Réinitialiser ce PC" reçoit un nouveau Téléchargement via le cloud avec la version 2004, qui vous permet de télécharger une nouvelle copie de Windows 10 directement à partir des serveurs Microsoft, au lieu d'utiliser le fichier disponible localement sur l'ordinateur.

Réinitialiser ce PC avec l'option de Téléchargement Cloud sous Windows 10 2004

L'option "Cloud Download" réinstallera la même build, version et édition que celle qui est actuellement installée sur votre appareil. De plus, en sélectionnant la nouvelle option, elle supprimera toutes les applications déjà installées sur l'appareil. De plus, si l'option "Tout supprimer" est sélectionnée, les données de l'utilisateur seront également supprimées.

Si vous préférez ne pas re-télécharger les fichiers depuis le nuage, vous pouvez toujours sélectionner l'option "Réinstallation locale", qui créera une compilation de récupération pour réinstaller Windows 10 en utilisant les fichiers sur votre machine.

Pour plus d'informations sur Réinitialiser ce PC et d'autres options de récupération, visitez le lien ici.

2. Indicateur de curseur texte

Autre nouveauté de taille avec la mise à jour d'avril 2020 : l'Indicateur de curseur texte qui est une fonction qui vous aidera à voir et à trouver le curseur de texte où qu'il se trouve, à tout moment.

Vous pouvez activer la nouvelle fonction, dans la nouvelle page "Curseur texte", dans les paramètres "Options d'rgonomie", et en activant l'option d' indicateur de curseur de texte

Option d'indicateur de curseur texte sur Windows 10

Les paramètres vous permettent de choisir parmi une gamme de tailles et de couleurs pour vous aider à trouver plus facilement le curseur.

3. Paramètres de sauvegarde des fichiers

Sauvegarde : La page des paramètres a été mise à jour avec une option permettant de sauvegarder vos fichiers sur le bureau, les documents et les images dans le nuage en utilisant OneDrive.

Paramètres de sauvegarde avec l'option OneDrive sur Windows 10 Mise à jour avril 2020

En outre, les utilisateurs qui ne disposent pas d'une solution de sauvegarde de premier niveau recevront un rappel amical leur rappelant d'envisager la mise en place d'une option de sauvegarde incluse avec Windows 10. (Si vous préférez la désactiver, une option est prévue dans la notification).

4. Sous-système Windows pour Linux 2

À partir de la version 2004, Windows 10 introduit le sous-système Windows pour Linux 2, qui est la dernière version de la fonction qui exécute les binaires Linux ELF64.

Vérifier la distribution en utilisant le sous-système Windows pour Linux 2 sur PowerShell

Cette nouvelle architecture utilise un véritable noyau Linux, ce qui modifie la manière dont les binaires Linux interagissent avec Windows 10 et le matériel tout en conservant la même expérience.

En outre, cette nouvelle expérience se traduit par des performances plus rapides du système de fichiers et une compatibilité totale des appels système, ce qui vous permet d'exécuter davantage d'applications, comme Docker, et vous pourrez connecter des applications réseau en utilisant localhost.

WSL2 inclut désormais la prise en charge des options de configuration globale que vous pouvez appliquer à chaque distro.

5. Prise en charge des caméras réseau sous Windows 10

Une autre caractéristique intéressante de la version 2004 de Windows 10 est la prise en charge native des caméras réseau, qui permet aux développeurs de créer plus facilement des solutions d'analyse vidéo pour la sécurité et l'apprentissage automatique.

Le nouveau support permettra de découvrir, d'apparier, de configurer et de diffuser facilement des caméras TCP/IP compatibles avec les principales marques de caméras ONVIF Profile S.

De plus, les développeurs seront en mesure de diffuser en continu à partir d'un RTSP Uniform Resource Identifier (URI) donné par le biais des mêmes API de caméra Windows. Ils pourront également tirer parti des services et des fonctions d'intelligence artificielle (IA) pour créer des solutions de sécurité de bout en bout très performantes, notamment pour les scénarios de surveillance courants comme la détection des personnes ou l'analyse des émotions du visage.

6. Renommer les bureaux virtuels

Si vous utilisez des bureaux virtuels pour regrouper différentes tâches ou projets, vous pouvez désormais spécifier un nom personnalisé pour chaque bureau.

Renommer un bureau virtuel sur Windows 10 2004

Vous pouvez renommer un bureau virtuel en cliquant sur l'en-tête du bureau et en changeant le nom. Ou vous pouvez cliquer avec le bouton droit de la souris sur la vignette du bureau en vue des tâches, et un menu contextuel avec un Renommer devrait y figurer.

7. Cortana app

Depuis la version 2004 de Windows 10, Cortana ne fait plus partie du système d'exploitation. Il s'agit désormais d'une application qui se met à jour via le Microsoft Store. Elle offre une nouvelle interface basée sur le chat avec la possibilité de saisir du texte ou de la voix pour interagir avec l'assistant.

L'application Cortana sur Windows 10 version 2004

L'application prend également en charge les modes clair et sombre disponibles sur Windows 10, et la nouvelle expérience offre un écran moins intrusif pour les requêtes "Hey Cortana" qui peuvent rester dans le flux pendant que vous travaillez. De plus, l'assistant a été mis à jour avec de nouveaux modèles de langage et de parole, les performances ont été améliorées et vous pouvez même faire glisser et redimensionner l'application comme n'importe quelle autre.

En raison de cette transmission, qui était une fonction de base à convertir en une application, vous ne trouverez plus de références de Cortana sur la page d'accueil de l'application Paramètres.

8. Paramètres des Fonctionnalités optionnelles

Windows 10 avril 2020 Update ajoute des changements pour rendre les paramètres des Fonctionnalités optionnelles plus conviviaux, notamment la possibilité de sélectionner et d'installer plusieurs fonctions optionnelles en même temps.

Paramètres des fonctionnalités optionnelles sur Windows 10 Mise à jour d'avril 2020

En outre, à partir de cette mise à jour, WordPad, Paint et Notepad sont désormais des fonctionnalités à la demande, ce qui signifie que vous pouvez les supprimer et les ajouter à nouveau à partir de la page des paramètres des fonctionnalités optionnelles.

9. Fonction Windows 10 sans mot de passe

Dans le cadre de l'expérience de connexion, Windows 10 introduit l'option Nécessite une connexion Windows Hello pour les comptes Microsoft. C'est peut-être l'une des meilleures nouveautés de la version 2004! Lorsque cette fonction sera activée, vos comptes Microsoft (ceux configurés sur votre appareil) passeront à l'authentification moderne avec Windows Hello Face, Fingerprint ou PIN. (Cette option supprimera l'option de mot de passe de la page "Sign-in" et dans tout le système d'exploitation).

Obligation d'ouvrir une session Windows Obligation d'ouvrir une session Windows Hello pour les comptes Microsoft

En outre, la page "Options de connexion" divise désormais la possibilité de redémarrer automatiquement les applications après un redémarrage dans la section "Vie privée". Ce changement signifie qu'à l'avenir, vous pourrez contrôler si les applications enregistrées peuvent se lancer automatiquement après un redémarrage en utilisant le nouveau Redémarrer les applications de l'environnement.

Si vous devez habituellement utiliser le mode sans échec, vous pouvez désormais vous connecter à votre compte avec un code PIN lorsque vous êtes en mode sans échec. Auparavant, vous deviez utiliser un mot de passe pour vous connecter, même si vous utilisez un code PIN pour vous connecter à votre compte en mode normal.

En outre, pour l'ouverture de session, la version 2004 de Windows 10 comporte plusieurs améliorations, notamment une nouvelle fonction permettant de résoudre les problèmes liés à l'écran d'ouverture de session.

Si vous avez des problèmes pour vous connecter à votre ordinateur, vous pouvez désormais utiliser le Touche Windows + Ctrl + Shift + L pour lancer un enregistrement, reproduire le problème, puis utiliser à nouveau le raccourci pour produire un numéro de référence que vous pouvez partager lorsque vous signalez le problème à Microsoft.

Touche Windows + Ctrl + Shift + L Dépannage de l'écran de connexion sous Windows 10

10. Paramètres de notification

Dans cette mise à jour, Microsoft apporte également de nouveaux perfectionnements aux paramètres de notification. Par exemple, les popups de notification comprennent désormais une option en ligne permettant de désactiver les notifications pour cette application ou d'ouvrir les paramètres de notification de l'application.

Paramètres des notifications de toast sur les WIndows 10 mai 2020 Update

11. Paramètres d'état

Dans sa version 2004, la Statut est mise à jour avec une nouvelle vue des connexions actives et un accès rapide aux paramètres de modification. (Si vous avez plusieurs connexions, seule celle qui est connectée à l'internet sera affichée dans le diagramme).

Option d'utilisation des données sur la page d'état du réseau

Vous remarquerez également que le Utilisation des données n'est plus disponible du côté gauche, car vous pouvez maintenant voir la quantité de données utilisées par un réseau à partir de la page "Statut".

S'il semble que vous utilisez beaucoup de données, vous pouvez accéder à la page "Utilisation des données" pour créer une limite pour ce réseau, qui vous avertira si vous vous approchez ou dépassez votre limite. Vous pouvez également voir la quantité de données que chaque application utilise sur ce réseau.

12. Paramètres linguistiques

Le Langue n'a pas de nouvelles fonctionnalités, mais vous trouverez plusieurs changements visuels. Par exemple, la page est en train d'être remaniée pour faciliter la compréhension de votre configuration actuelle.

La page comprend maintenant une section d'aperçu qui vous permet de comprendre rapidement quelles langues sont configurées par défaut pour leur "Affichage Windows", "Applications et sites web", "Format régional", "Clavier" et "Discours".

Paramètres linguistiques sous Windows 10 version 2004

Chaque icône dans les paramètres est actionnable, ce qui signifie que si quelque chose ne semble pas correct, vous pouvez cliquer sur les paramètres pour le modifier.

De plus, lors de l'installation d'une nouvelle langue, les options supplémentaires sont plus claires à comprendre et vous pouvez survoler chaque fonctionnalité pour obtenir une info-bulle qui apparaîtra avec une description.

13. Couplage Bluetooth

Autre nouveauté de taille sous Windows 10 version 2004 : la connexion Bluetooth. Bien que vous puissiez coupler des appareils sans fil depuis longtemps, après l'installation de cette mise à jour, vous pourrez coupler un appareil Bluetooth directement à partir de la fenêtre de notification, dès que l'appareil est détecté, sans avoir besoin d'ouvrir l'application Paramètres.

Appairage Bluetooth à partir de la notification sur Windows 10 version 2004

En outre, Windows 10 dispose désormais d'une interface améliorée qui affiche moins de notifications, ce qui rend l'appariement un peu plus rapide. La fonction ajoute maintenant un bouton "Rejeter" à la première notification pour vous donner plus de contrôle lors de l'utilisation de la fonction "Appariement rapide".

14. Antivirus Microsoft Defender

À partir de la version 2004 de Windows 10, Microsoft étend les capacités ATP de Windows Defender au-delà du système d'exploitation. En conséquence, le nom de la fonction de sécurité passe de "Windows Defender" à "Microsoft Defender" pour refléter le fait que la solution est désormais une approche multiplateforme pour la sécurité des points d'accès.

Microsoft Defender sur Windows 10 version 2004

Voici quelques-unes des meilleures fonctionnalités et améliorations apportées par la mise à jour Windows 10 avril 2020 (ou mai 2020).

Read the full article

0 notes

Text

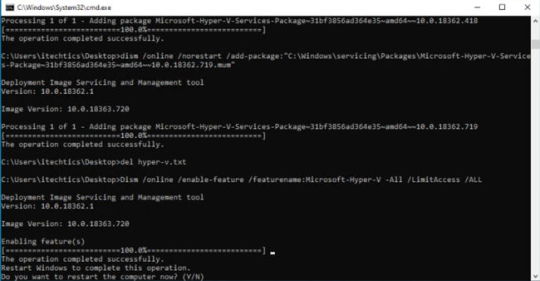

Comment activer Hyper-V sur Windows 10 Famille

Hyper-V est la plate-forme de virtualisation de Microsoft. Elle était disponible sur les systèmes d'exploitation Windows Server, mais Microsoft a ajouté la fonctionnalité Hyper-V à Windows 8.1 et Windows 10.

Malheureusement, la fonction Hyper-V n'est disponible que dans Éditions Windows 10 Professionnel et Entreprise. Vous ne pouvez pas l'installer sur Windows 10 Famille par défaut.

Mais en suivant les étapes de cet article, nous allons vous montrer comment activer Hyper-V sur Windows 10 Famille.

Votre système prend-il en charge la virtualisation ?

Avant d'aller plus loin, nous devons vérifier si notre système prend en charge la virtualisation. La virtualisation matérielle est nécessaire pour que Hyper-V fonctionne correctement. Sinon, vous pouvez utiliser d'autres plateformes de virtualisation comme Virtualbox et VMWare.

Il y a quatre conditions de base pour qu'Hyper-V soit installé sur un ordinateur Windows 10 :

Extensions du mode VM Monitor

Virtualisation activée dans les microprogrammes

Traduction des adresses de deuxième niveau

Prévention de l'exécution des données

Vous pouvez vérifier toutes ces exigences en ouvrant l'invite de commande (Exécuter-> cmd) et la gestion de la systeminfo commande. Vous pouvez consulter la section des exigences Hyper-V.

Exigences de l'hyper V

La plupart des ordinateurs modernes prennent en charge toutes les exigences d'Hyper-V. Mais certains systèmes ont la virtualisation désactivée à partir du BIOS. Vous pouvez aller dans la configuration du BIOS de l'ordinateur au démarrage et activer la virtualisation.

Activer le support de la virtualisation par le BIOS

Activer Hyper-V dans Windows 10 Famille

Suivez les étapes ci-dessous pour installer et activer Hyper-V dans Windows 10 Famille.

Téléchargez Hyper-V Enabler ici :

Installateur avec script Hyper-V pour Windows 10 Famille

Une fois téléchargé, cliquez avec le bouton droit de la souris sur le fichier et sélectionnez Exécuter en tant qu'administrateur. Cela déclenchera le script d'installation. L'installation peut prendre un certain temps. Veuillez la laisser se dérouler sans interruption.

Une fois terminé, appuyez sur Y pour continuer. Le système redémarrera.

Vous verrez l'écran des mises à jour de Windows au redémarrage.

Après le redémarrage, vous pouvez vérifier que l'option Hyper-V est visible dans les options de Windows. Pour vérifier, allez à Exécuter -> caractéristiques optionnelles. Vous trouverez Hyper-V et Outils de gestion Hyper-V.

Vous pouvez rechercher Hyper-V dans le menu de démarrage pour commencer à créer des machines virtuelles sur votre ordinateur Windows 10 Famille.

Recherchez l'hyper v dans le menu de démarrage

J'ai noté une chose intéressante, à savoir que Hyper-V était installé dans une machine virtuelle. J'ai donc pu créer une machine virtuelle dans une machine virtuelle.

Désactiver Hyper-V à partir de la page d'accueil de Windows 10

Si vous ne voulez pas de cette fonctionnalité dans votre ordinateur, vous pouvez toujours la désactiver. Il y a deux façons de la désactiver :

Aller à Exécuter -> optionalfeatures Cela ouvrira la fenêtre des caractéristiques optionnelles.

Décocher Hyper-V et Outils de gestion Hyper-V.

Redémarrez l'ordinateur.

Vous pouvez également le faire en utilisant la ligne de commande :

PowerShell

Disable-WindowsOptionalFeature -Online -FeatureName Microsoft-Hyper-V -All

Invite de commande

DISM /Online /Disable-Feature /All /FeatureName:Microsoft-Hyper-V

Parfois, Hyper-V est très utile, même pour les utilisateurs à domicile. Il peut être utilisé pour tester et évaluer de nouveaux logiciels sans nuire au système hôte. Mais il y a des moments où il n'est pas recommandé d'activer le support de la virtualisation ou d'installer Hyper-V.

Hyper-V a besoin de certaines ressources système pour faire fonctionner ses machines virtuelles. Par exemple, si vous disposez de 4 Go de RAM, vous ne pourrez pas donner de ressources à la machine virtuelle. Il ne sera donc pas judicieux d'activer la fonctionnalité d'Hyper-V.

Read the full article

0 notes

Text

Activer, désactiver ou supprimer le compte administrateur intégré dans Windows 10

Windows 10 est livré avec un compte caché appelé "Administrateur". Lorsque vous installez Windows, ce compte est désactivé par défaut. Bien qu'il soit possible de le désactiver ou de le supprimer si vous êtes vraiment inquiet, vous pouvez l'activer et l'utiliser comme un compte interactif normal.

Windows a toujours été doté d'un compte appelé "administrateur" qui a tous les privilèges pour faire n'importe quoi sur l'ordinateur. Les pirates informatiques ont généralement ciblé ce nom de compte pour pirater les systèmes des utilisateurs.

À partir de Windows Vista, Microsoft a modifié la convention de dénomination pour protéger les utilisateurs contre de telles attaques. Bien que Windows Vista, Windows 7, Windows 8 et Windows 10 soient livrés avec le compte "administrateur", celui-ci est désactivé par défaut. Windows crée un nouveau compte lors de l'installation. Le nom du nouveau compte doit être saisi par l'utilisateur.

Dans cet article, nous verrons comment activer ou désactiver le compte administrateur dans Windows 10 ou même supprimer le compte pour des raisons de sécurité.

Commençons

Activer ou désactiver le compte "Administrateur" sous Windows 10

Pour activer le compte administrateur intégré, suivez les étapes ci-dessous :

Aller à Exécuter -> lusrmgr.msc. Cela ouvrira la console de gestion des utilisateurs et des groupes locaux.

Sous Utilisateurs vous trouverez "Administrateur" dans la liste des utilisateurs. Vous verrez une flèche vers le bas sur l'icône de l'administrateur. Cela signifie que ce compte est désactivé.

Cliquez sur le bouton droit de la souris "Administrateur"dans le volet de droite et sélectionnez Propriétés. Vous pouvez également double-cliquer sur l'entrée Administrateur pour ouvrir ses propriétés.

Décocher "Le compte est désactivé" et appuyez sur OK.

Vous pouvez maintenant voir que la flèche vers le bas sur l'icône de l'administrateur a disparu, ce qui signifie qu'elle est activée. Si vous vous déconnectez de votre ordinateur, vous verrez l'option de connexion comme Administrateur utilisateur.

Pour désactiver l'utilisateur Administrateur intégré, suivez les étapes ci-dessous :

Aller à Exécuter-> lusrmgr.msc.

Dossier Utilisateurs, clic droit Administrateur et sélectionnez Propriétés.

Cochez "Le compte est désactivé"Cochez la case et appuyez sur OK.

Activer ou désactiver le compte "Administrateur" à l'aide de l'invite de commande

Vous pouvez également activer ou désactiver l'administrateur intégré à l'aide de l'invite de commande. Cela peut être utile dans des situations telles que l'activation du compte administrateur à partir d'un ordinateur distant ou l'automatisation.

Ouvrez l'invite de commande en mode administratif.

Exécutez la commande suivante :

net user administrator /active:yes

Appuyez sur la touche Entrée. La commande devrait s'exécuter avec succès et le compte administrateur devrait être activé.

Pour désactiver l'utilisateur administrateur, exécutez la commande suivante :

net user administrator /active:no

Activer ou désactiver le compte "Administrateur" à l'aide de stratégie de groupe locale

Vous pouvez également utiliser les paramètres de la politique de groupe pour activer ou désactiver le compte administrateur. Voici les étapes à suivre :

Aller à Exécuter -> gpedit.msc. Cela ouvrira le rédacteur de la politique des groupes locaux.

Naviguez jusqu'au dossier suivant :

Configuration ordinateur --> Paramètres Windows --> Paramètres de sécurité --> Stratégies locales --> Options de sécurité.

Dans le volet de droite, ouvrez "Comptes" : Statut du compte Administrateur".

Sélectionnez le bouton radio "Activer" pour activer le compte administrateur et "Désactiver" pour désactiver le compte administrateur.

Activer ou désactiver le compte administrateur intégré dans Windows 10 Home (Famille)

La limitation de l'édition Windows 10 Home est qu'elle n'est pas fournie avec un éditeur stratégie de groupe locale. Les méthodes décrites ci-dessus ne fonctionneront donc pas de manière simple dans Windows 10 Famille.

Si vous essayez d'ouvrir la console locale de gestion des utilisateurs (lusrmgr.msc), vous obtiendrez l'erreur suivante :

Ce composant enfichable ne peut pas être utilisé avec cette édition de Windows 10. Pour gérer les comptes d'utilisateurs de cet ordinateur, utilisez l'outil Comptes d'utilisateurs dans le Panneau de configuration.

Mais le problème est que vous ne pouvez pas activer le compte administrateur intégré à partir de l'outil de comptes d'utilisateurs.

Que faisons-nous maintenant ?

Le moyen le plus simple est de ajouter l'éditeur stratégie de groupe locale dans Windows 10 Famille.

Après avoir installé l'éditeur de politiques de groupe et redémarré votre système, allez sur Exécuter-> gpedit.msc et suivez les étapes mises en évidence dans la section Activer ou désactiver le compte "Administrateur" en utilisant l'éditeur de politiques de groupe.

Redémarrez votre ordinateur après avoir configuré la stratégie de groupe et vous verrez le compte administrateur ainsi que d'autres comptes sur l'écran de connexion de Windows 10.

De nombreux autres sites ont mentionné que l'utilisation de l'option en ligne de commande fonctionnera dans Windows 10 Famille, mais je n'ai pas été en mesure de la faire fonctionner. Je ne recommanderai donc pas l'utilisation de l'option de ligne de commande pour activer le compte administrateur dans Windows 10 Famille.

Supprimer le compte administrateur intégré dans Windows 10

Bien que désactivé par défaut, le compte administrateur intégré peut constituer un risque pour la sécurité. Il est plus facile de pirater le compte administrateur intégré que vous ne le pensez.

L'astuce est que le compte administrateur étant désactivé par défaut, il n'a pas de mot de passe. Un pirate informatique peut facilement activer le compte en accédant physiquement à votre ordinateur et en démarrant l'ordinateur à l'aide de la fonction disque d'installation Windows amorçable ou tout autre disque de secours amorçable.

La meilleure façon de sécuriser le compte de l'administrateur est de définir un mot de passe très fort puis désactiver le compte. Vous pouvez également changer le groupe du compte administrateur en utilisateurs standard.

Si vous souhaitez faire preuve d'une extrême prudence, vous pouvez également supprimer complètement le compte afin de garder votre système propre et sécurisé.

La suppression du compte nommé "Administrateur" n'est pas aussi simple qu'il y paraît car Windows ne vous permet pas de supprimer le compte même en utilisant les outils de la ligne de commande.

Nous devrons donc modifier le registre pour supprimer le compte de l'administrateur. Suivez les étapes ci-dessous pour supprimer le compte administrateur de Windows 10.

Note : Avant d'aller plus loin, veuillez vous assurer que vous avez une sauvegarde de votre registre Windows afin de pouvoir restaurer votre compte ultérieurement.

L'idéal serait de créer deux sauvegardes, la sauvegarde de l'ensemble du registre Windows et la sauvegarde de la ruche spécifique que nous sommes en train de changer.

Allez dans Exécuter-> regedit. Cela ouvrira l'éditeur de registre Windows.

Ouvrez le dossier suivant :

Ordinateur\HKEY_LOCAL_MACHINE\SAM

Sous le dossier SAM, il y aura un autre dossier SAM. Cliquez avec le bouton droit de la souris sur le sous-dossier SAM et sélectionnez Autorisations.

Sélectionnez le Groupe des administrateurs dans le cadre de la Sécurité onglet et contrôle Contrôle total case à cocher sous Autorisations pour les administrateurs.

Appuyez maintenant sur F5 pour rafraîchir la fenêtre de l'éditeur du registre.

Développez le sous-dossier SAM comme suit :

Ordinateur\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names\

Cliquez sur le bouton droit de la souris Administrateur dossier sous Noms et sélectionnez Supprimer.

Dans le monde de l'entreprise où la sécurité est de la plus haute importance, nous recommandons de supprimer complètement le compte administrateur, en particulier dans l'environnement avec un domaine. Je n'ai encore vu aucun effet secondaire de la suppression du compte intégré.

Read the full article

0 notes