#routern

Explore tagged Tumblr posts

Link

#SIMKartenRouter#MobilesInternet#RouterMitSIM#FlexiblesWLAN#InternetUnterwegs#TragbarerRouter#WLANRouter#MobilesWLAN#DrahtlosesInternet#ASCENDGmbH

0 notes

Text

Maßgeschneiderte Backdoor nutzt Schwachstelle in Juniper-Routern

Maßgeschneiderte Backdoor nutzt Schwachstelle in Juniper-Routern: https://www.it-boltwise.de/massgeschneiderte-backdoor-nutzt-schwachstelle-in-juniper-routern.html

0 notes

Text

Bitaxe Gamma: Datenzugriff von überall – ein Leitfaden

In diesem ausführlichen Beitrag zeige ich dir, wie du die Weboberfläche AxeOS deines Bitaxe Gamma von überall aus – egal, wo du dich befindest – erreichen kannst, solange du Zugang zum Internet hast. Alles, was du dazu brauchst, ist ein kostenloser DynDNS-Account und eine Portfreigabe in deinem Router. Keine Sorge, es klingt komplizierter, als es tatsächlich ist. Lies weiter und erfahre, wie du das in wenigen einfachen Schritten einrichtest. https://youtu.be/GI-bxnaSgno Disclaimer: Für diese Anleitung verwende ich die Fritz!Box 7590 mit dem aktuellen Fritz!OS 8.00 sowie den kostenfreien DynDNS-Service von no-ip.com. Es gibt natürlich auch viele andere kostenfreie DynDNS-Dienste, die ebenfalls geeignet sind. Ich habe mich jedoch für no-ip entschieden, da der Service einfach einzurichten ist und sich daher ideal für diesen Beitrag eignet. Bitte beachte, dass die Schritte bei anderen Routern oder DynDNS-Anbietern leicht abweichen können. Hinweis: Alle Daten, die in diesem Beitrag und im dazugehörigen YouTube-Video gezeigt werden, wie z. B. IP-Adressen, DynDNS-Einstellungen oder Portfreigaben, werden nach Fertigstellung des Beitrags vollständig gelöscht oder geändert. Dies dient der Sicherheit meines persönlichen Netzwerks. Ich empfehle dir ebenfalls, keine sensiblen Daten öffentlich zu teilen – insbesondere, weil AxeOS auf dem Bitaxe derzeit keine Benutzerauthentifizierung bietet. Um dein Netzwerk zu schützen, solltest du stets vorsichtig mit der Veröffentlichung solcher Informationen umgehen und zusätzliche Sicherheitsmaßnahmen wie VPNs in Betracht ziehen.

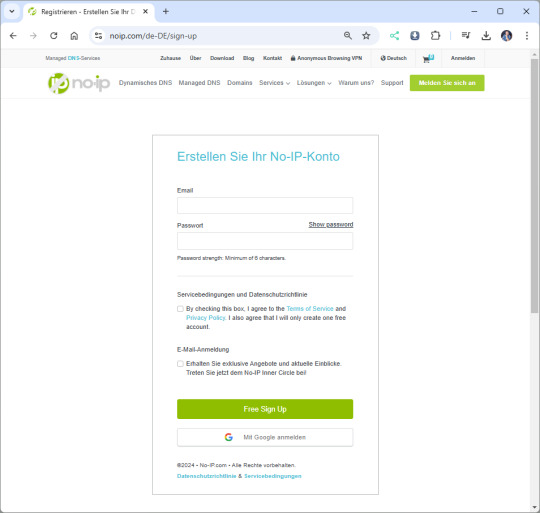

Einrichten eines Accounts bei no-ip.com

Im ersten Schritt legen wir uns einen Account bei no-ip.com ein. Wir haben hier die Möglichkeit über die Eingabe von Benutzername & Passwort oder wir wählen den einfachen Weg über ein vorhandenen Google Account. In meinem Fall nutze ich mein Google Account, da ich mir hier kein zusätzliches Passwort merken muss.

Anmelden / Registrieren an no-ip.com

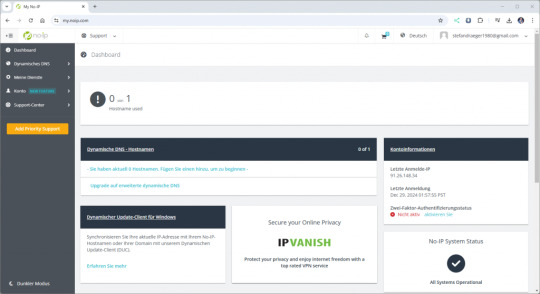

Dashboard von no-ip.com Wenn wir erfolgreich angemeldet wurden, dann sehen wir zunächst ein leeres Dashboard. Im nächsten Schritt erstellen wir uns eine Subdomain, von welcher wir später aus unser AxeOS aufrufen möchten.

Erstellen einer Subdomain

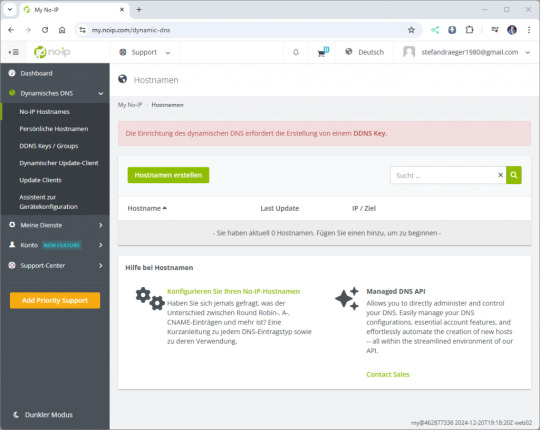

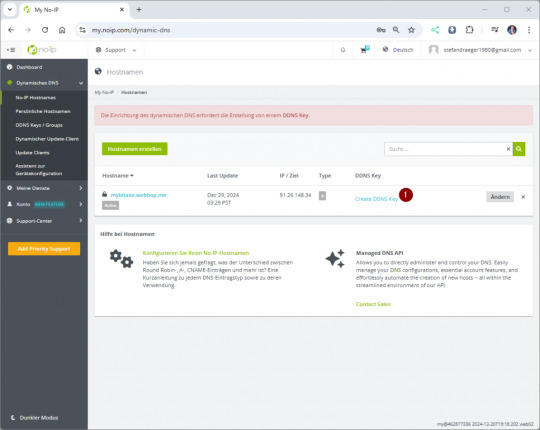

Klicken wir im Dashboard zunächst auf "Hostname used", um anschließend einen Host einzurichten. Die angezeigte Meldung können wir zunächst erstmal vernachlässigen, diesen DDNSKey erstellen wir in einem späteren Schritt, da wir diesen für die Authentifizierung benötigen.

Einrichten einer Subdomain / eines Hosts

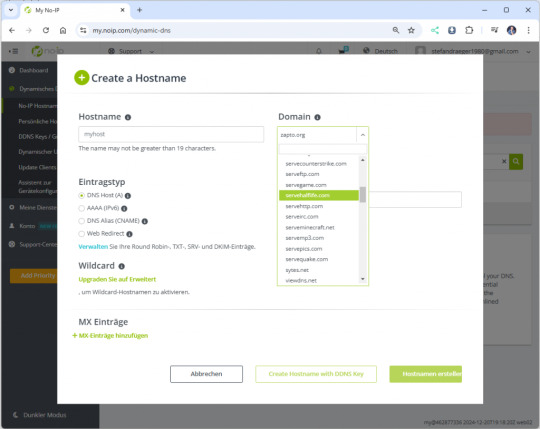

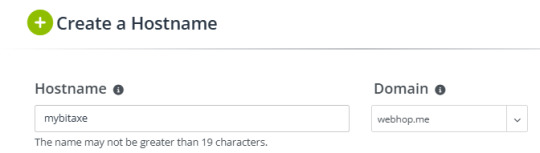

Konfiguration des neuen Hosts Wenn auf die Schaltfläche "Hostnamen erstellen" klicken, dann öffnet sich ein Dialog, in welchem wir diesen neuen Host konfigurieren können. Hostname: der Name der Subdomain Domain: die Adresse des Host IPv4Adresse: erkannte IP-Adresse des Clients (wird später aktualisiert) Die spätere Adresse des Bitaxe setzt sich aus dem Hostname sowie der Domain zusammen, in meinem Fall mybitaxe.webhop.me.

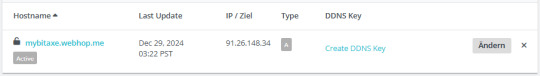

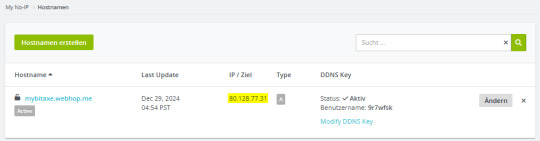

Aufbau der Adresse für das Gerät Wenn der Host erfolgreich angelegt wurde, dann wird dieser aufgeführt und man sieht zunächst die folgenden Daten: - Hostname - die Adresse des Gerätes - Last Update - letzte Aktualisierung der IP-Adresse - IP / Ziel - aktuell gesetzte IP-Adresse - DDNS Key - ein Link zum Erstellen eines DDNS Keys zur Authentifizierung

Konfiguration des neuen Hosts in no-ip.com

DDNS Key für die Authentifizierung anlegen

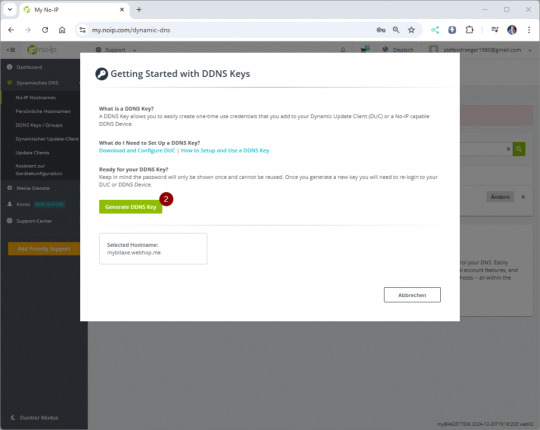

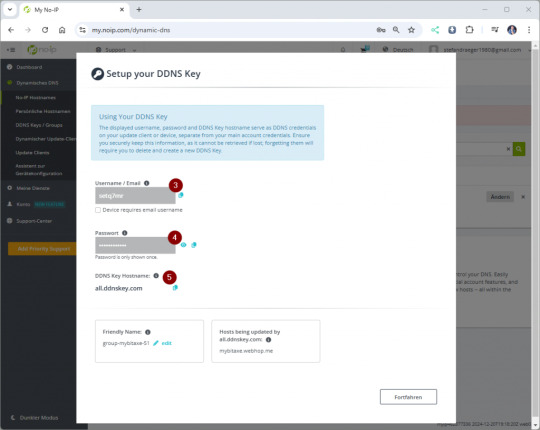

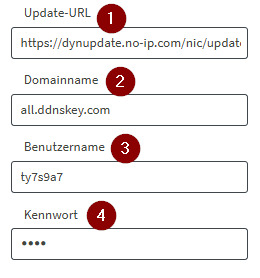

Wenn du auf den Link „Create DDNS Key“ (1) klickst, öffnet sich ein Dialogfenster. Dort kannst du mit einem weiteren Klick auf „Generate DDNS Key“ (2) deinen Schlüssel erstellen. Anschließend werden dir die benötigten Zugangsdaten angezeigt, die wir später in der Fritz!Box eintragen werden. Notiere dir unbedingt den Benutzernamen (3) und das Passwort (4) oder speichere diese in einer Textdatei. Beachte, dass das Passwort nach dem Schließen des Dialogs nicht erneut angezeigt wird!

Einrichten von DynDNS auf der Fritz!Box für den Bitaxe Gamma

Jeder Router erhält spätestens nach 24h eine neue IP-Adresse vom Provider. Über DynDNS können wir über einen selbst definierten Hostname auf den Bitaxe zugreifen und somit sind wir unabhängig von der IP-Adresse des Routers. Ermitteln der IP-Adresse des Bitaxe Gamma Damit wir auf die Weboberfläche AxeOS des Bitaxe zugreifen können, müssen wir die IP-Adresse sowie den Port freigeben. Die IP-Adresse kann man entweder aus dem Display des Bitaxe ablesen oder auch aus der Fritz!Box herausfinden.

Für die Ermittlung über die Fritz!Box navigieren wir über Heimnetz > Netzwerk und scrollen in der Tabelle zum Gerät.

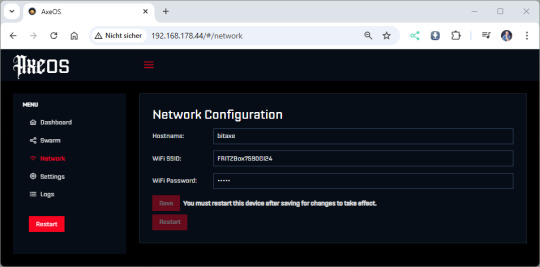

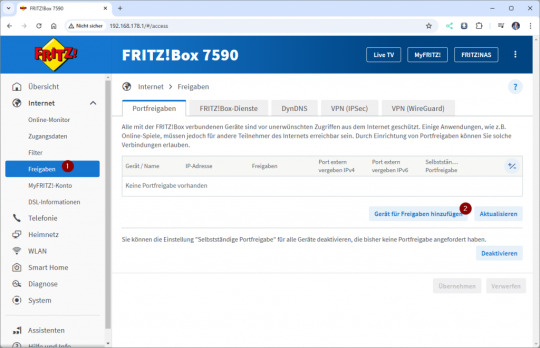

Den Gerätenamen wiederum können wir über AxeOS ermitteln. Einrichten einer Portfreigabe in der Fritz!Box Das Webfrontent AxeOS arbeitet über den "normalen" HTTP Port 80, daher können wir dieses recht einfach über die Adresse http:// aufrufen. Für die Portfreigabe navigieren wir in der Fritz!Box über Internet → Freigaben.

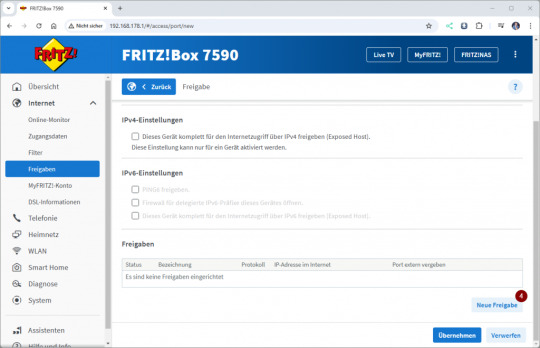

Im geöffneten Fenster klicken wir auf die Schaltfläche „Gerät für Freigaben hinzufügen“ (2) und wählen anschließend das gewünschte Gerät (3) aus. In den ausgegrauten Feldern werden dabei automatisch die IPv4- und IPv6-Adressen des Geräts angezeigt. Danach scrollen wir nach unten und klicken auf die Schaltfläche „Neue Freigabe“, um den Port freizugeben. Als Anwendung wählen wir „HTTP-Server“ (5) aus. Dadurch werden die relevanten Felder automatisch mit dem Port 80 (6) vorbelegt. Abschließend schließen wir dieses Fenster mit einem Klick auf „OK“ (7).

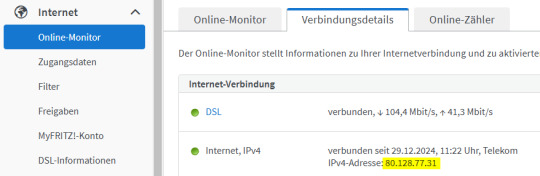

Wichtiger Sicherheitshinweis: Das Öffnen von Port 80 (HTTP) ist äußerst gefährlich, da dieser Port unverschlüsselten Datenverkehr ermöglicht und ein beliebtes Ziel für Angreifer ist. Durch eine offene Verbindung über Port 80 wird dein Gerät potenziellen Angriffen wie Brute-Force-Attacken oder Exploits ausgesetzt. Ich rate dringend davon ab, diesen Port zu verwenden, insbesondere da AxeOS auf dem Bitaxe keine Benutzerauthentifizierung bietet. Testen der Portfreigabe Wenn die Portfreigabe eingerichtet wurde, können wir diese bereits testen, dazu benötigen wir die IP-Adresse der Fritz!Box welche wir unter Internet → Online-Monitor im Reiter Verbindungsdetails.

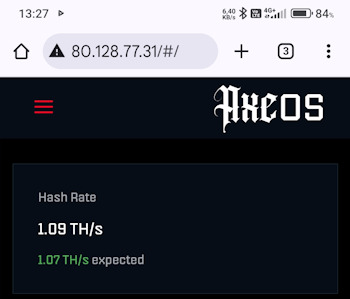

Diese IP-Adresse geben wir im Browser ein und sollten automatisch an den AxeOS vom Bitaxe weitergeleitet werden. Am einfachsten lässt sich dieses am Handy testen, indem die Verbindung zum lokalen WiFi Netzwerk getrennt wird.

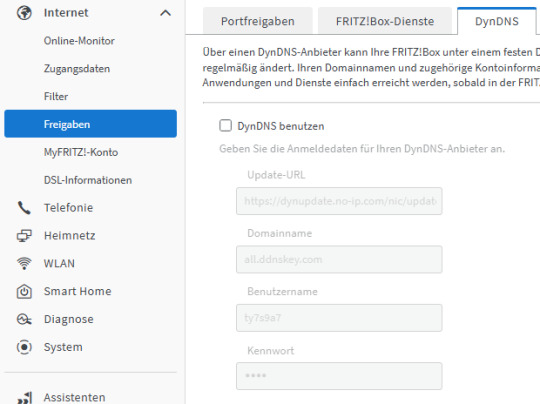

Einrichten von DynDNS in der Fritz!Box

Abschließend richten wir nun DynDNS in der Fritz!Box ein, um später über diese auf den Bitaxe zugreifen zu können. Dazu benötigen wir die zuvor eingerichteten Zugangsdaten zu no-ip.com. Als Erstes navigieren wir über Internet → Freigaben zum Reiter "DynDNS". In meinem Fall werden bereits in den deaktivierten Feldern Daten angezeigt, da ich für die Vorbereitung des Beitrages das ganze ausprobiert habe.

Um die Daten einzugeben, aktivieren wir die Checkbox "DynDNS benutzen" und geben die Daten wie folgt ein: - Update-URL* - Domainname > DDNS Key Hostname - Benutzername > Username vom DDNS Key - Kennwort > Passwort vom DDNS Key

*Die Update-URL lautet wie folgt: https://dynupdate.no-ip.com/nic/update?hostname=&myip=, Diese enthält die Platzhalter für Domain und IP-Adresse, welche automatisch von der Fritz!Box ergänzt werden! Über die Schaltfläche "Übernehmen" werden die Daten gespeichert und eine Verbindung aufgebaut. Du solltest jetzt im Menü "Hostname" bei no-ip.com die aktualisierte IP-Adresse deiner Fritz!Box finden.

Testen der Freigabe des Bitaxe über DynDNS

Wenn alle Schritte ausgeführt wurden, dann solltest du jetzt über die Adresse auf deinem Handy auf dein AxeOS zugreifen können.

Zugriff auf AxeOS via Freigabe über DynDNS

Troubleshooting

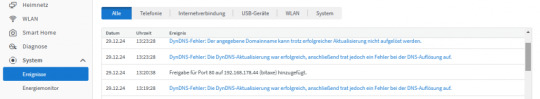

Logging in der Fritz!Box Sollte die IP-Adresse nicht automatisch aktualisiert werden, so kann man in das Log der Fritz!Box schauen, welches unter System → Ereignisse zu finden ist.

Read the full article

0 notes

Text

Existiert die Internetseite Deiner Firma morgen noch? Kommt drauf an, ob die Neunjährigen ihr Taschengeld aktuell lieber in ein Netflix-Abo oder in ein Botnetz stecken! Von Joachim Jakobs "Ein neuer Bericht von Aqua Security zeigt auf, wie einfach es für einen Amateur-Hacker ist, bösartige Dienste einzurichten, die wiederum von weitaus geschickteren Bedrohungsakteuren in Zukunft als Waffe eingesetzt werden könnten Der Bedrohungsakteur, den Aqua als „Script-Kiddie“ bezeichnet, verbrachte ein Jahr damit, ein Botnetz zu erstellen, indem er ein Mashup von Open-Source-Hacking-Tools verwendete und dabei alte Fehler und Standard-Anmeldedaten von Routern, DVRs und anderen mit dem Internet verbundenen Geräten ausnutzte." Es scheint im wahrsten Sinn des Wortes ein Kinderspiel zu sein: "So wurde auch playit.gg genutzt, ein Tool, mit dem sich Multiplayer-Spiele oder Webserver leicht hosten lassen, ohne dass komplexe Netzwerkeinstellungen vorgenommen werden müssen, als Teil seiner Command-and-Control-Server." Der begriff "Script Kiddie" beschreibt Wikipedia zufolge "vornehmlich Computernutzer, die trotz mangelnder Grundlagenkenntnisse versuchen, in fremde Computersysteme einzudringen oder sonstigen Schaden anzurichten. Erfolgreiche Versuche sind dabei der Anwendung gebrauchsfertiger Lösungen geschuldet, also der Nutzung vorgefertigter Automatismen oder schriftlicher Anleitungen." Dabei kann’s manchen der lieben Kleinen garnicht schnell genug gehen -- kaum sind sie aus den Windeln raus, schon werden sie kriminell: So soll es DNS-Anbieter geben, "die durch DDoS in den Ruin getrieben wurden, weil ein erbärmliches 9-jähriges Skript-Kiddie beschloss, die *Domäne* einer Website, die ihm nicht gefiel, zu überlasten." Nicht auszuschließen ist, dass auch in diesem Fall ein Botnetz zum Einsatz kam: "Hochentwickelte Botnet-DDoS-Tools und Botnet-Services sind auf dem Markt für nur 5 US-Dollar erhältlich. Es ist einfach und billig, DDoS-Angriffe für Vandalismus, Wettbewerbsvorteile, Erpressung oder andere bösartige Zwecke zu orchestrieren." Alternativ könnte das Neunjährige natürlich auch 4,99 Euro in ein "Standard-Abo mit Werbung" von Netflix stecken -- ob Deine Internetseite morgen noch im Netz ist, hängt also wesentlich davon ab, ob die Neunjährigen grad so Bock auf Werbung und monatlich wiederkehrende Kosten haben oder ob die Pubertät schon das Zerstörungs-Gen freigesetzt hat! Bild:ChatGPT Botnetze sind sowas wie das Schweizer Taschenmesser für Internetkriminelle -- Wikipedia kennt weitere "Anwendungen" „● Nachladen und Ausführen weiterer Programme beziehungsweise Aktualisierung des Bots ● Angriffe zum Nachteil eines externen Opfersystems ● Versand von Spam-Mails, insbesondere Phishing-Mails ● Ausführen von DDoS-Attacken und DRDoS-Attacken ● Ausführen von Klickbetrug ● Botnetz-interne Angriffe ● Zugriff auf lokal gespeicherte Daten durch Einsatz von Sniffern und Password-Grabbern ● Einsatz als Ransomware ● Speichermedium für die Verbreitung illegaler Inhalte (z. B. Filesharing von geschütztem Material) ● Nutzung der Rechenleistung (z. B. für Bitcoin-Mining) Bot-Nets liefern eine hervorragende Infrastruktur für die herkömmliche Internetkriminalität. Dies begründet auch ihr rasantes Wachstum." Besonderes zukunftsträchtige Anwendungen von Botnetzen sind für mich die Überlastungsangriffe und Erpressungstrojaner. Wichtig ist, dass "Botnet-Entwickler ihren Code immer wieder ändern und neue Varianten erstellen". So solls Bots geben, die den Menschen auf ihren Bildern virtuell Klamotten vom Leib reißen -- damit ließen sich der Quelle zufolge "ungewollte Deepfake-Bilder erstellen"; gut möglich, dass demnächst derart Tiefe Fälschungen in Massen auftauchen. Kein Wunder, dass Claudia Plattner, Präsidentin des Bundesamts für Sicherheit in der Informationstechnik auf der „Jahrestagung Handelsblatt Cybersecurity 2024“ beklagt, die aktuelle Cybersicherheitslage in Deutschland sei "angespannt und geprägt von zunehmenden Bedrohungen durch Ransomware, DDoS-Attacken und eine wachsende Zahl von Sicherheitslücken". Die Vokabel deutet auf Fehler hin. Die Volksbanken Raiffeisenbanken können ein Lied davon singen, "welche Fehler Firmen häufig begehen": "Unverschlüsselte E-Mails; Nachrichten mit sensiblen Kundendaten, die an den falschen Verteiler gesendet werden; keine ausreichende Anti-Virus-Software; einfache Authentifizierung und Fahrlässigkeit in Sachen Datenschutz: All das öffnet Cyberkriminellen aktuell Tür und Tor in den deutschen Mittelstand" Mit Zahlen vom Bitkom beschreibt Plattner die Dynamik der Entwicklung: So seien Deutschen Unternehmen 2024 Schäden durch Cyberangriffe in Höhe 179 Milliarden Euro entstanden. "Dabei werden täglich etwa 309.000 Schadprogrammvarianten und 78 neue Schwachstellen identifiziert". Zusätzlich zu den "alten" Schädlingen und Lücken. Bild: Freepik.com Das ist wohl auch der Grund dafür, dass der eingangs erwähnte "Amateur-Hacker" dem Bericht zufolge keine fortgeschrittenen Techniken benötigte, sondern "weit verbreitete Sicherheitslücken in einer Reihe von Geräten und Software“ ausnutzte, wie Assaf Morag, Aqua Natuilus’ Direktor für Bedrohungsintelligenz zitiert wird, „Die Kampagne zeigt, wie ein Mangel an grundlegenden Sicherheitskonfigurationen dazu führen kann, dass Geräte mit minimalen technischen Kenntnissen in großem Umfang ausgenutzt werden können." Hahnebüchen sind die Konsequenzen, die so ermöglicht werden -- so schreibt netzpolitik.org von einem Überlastungsangriff auf die Deutsche Kreditbank (DKB): "Die Website der Bank ist zum Teil nicht erreichbar, damit auch das Online-Banking. Für die rund vier Millionen Kund:innen der Bank ist dies ein Ärgernis, für die DKB selbst eine Katastrophe." Damit soll der Täter "einen Millionenschaden verursacht haben. Insgesamt zwölf DDoS-Fälle in Deutschland bringt die Polizei mit ihm in Verbindung, sie ermittelt in fünf Bundesländern, auch das Bundeskriminalamt ist eingebunden." Für seine Taten soll er eine "multifunktionale Schadsoftware" benutzt und dabei "mehrere Schulcomputer" missbraucht haben. Der Verdächtige soll zum Zeitpunkt der Tat 16 Jahre alt gewesen sein. Warum macht ein Jugendlicher das? Dazu soll er sich laut netzpolitik.org so im Netz geäußert haben: „Falls jemand mit mir schreiben möchte: Ich bin einsam', steht in einem Tweet, den er ganz oben in seinem Account festgepinnt hat, dahinter ein tieftrauriges Emoticon und seine Kontaktdaten beim Messengerdienst Telegram." Was für eine Klatsche -- nicht nur für die Eltern, sondern auch das Bildungswesen und die Gesellschaft insgesamt: Da werden den Halbstarken ohne jedes pädagogische Konzept Waffen in die Hand gegeben und dann sollen die sehen, wie sie damit klarkommen!? Die Geschichte ist vier Jahre alt -- und hätte eigentlich ein Weckruf für jede Institution sein müssen, sich vor Angriffen zu schützen. Eigentlich auch genug Zeit für die Bildungsplanerinnen, um Lehren daraus für die Curricula der (Hoch-)schulen zu ziehen, damit Halbstarke nicht mehr aus Einsamkeit Schäden in Millionenhöhe verursachen können, ohne sich wenigstens dessen bewusst zu sein!? Noch scheint Luft nach oben zu sein: "Hacker" sollen Drittklässerinnen Pornos im Onlineunterricht zeigen und der TÜV-Verband beklagt, dass die Halbstarken "das Knacken von Online-Zugängen als Mutprobe ansehen" würden. Zu allem Überfluss warnt Europol „vor Netzwerken der organisierten Kriminalität, die Minderjährige für Straftaten rekrutieren" Statt für Sicherheit zu sorgen, wurde kürzlich in Berlin ein Schüler mit kriminellem Talent von der Schule geworfen -- wenige Monate vor dem Abitur. Jetzt werde er an "eine andere Schule desselben Bildungsgangs" überwiesen. Ob dabei berücksichtigt wurde, dass ein Schulwechsel "eine große Belastung" ist oder dass das Verhängen von »Strafen« als "demotivierende Maßnahmen" zu verstehen ist, ist nicht bekannt. Es könnte also sein, dass der Heranwachsende mit kriminellem Talent schlechte Laune hat, sich einsam fühlt und beim nächsten Angriff -- auf das Berliner Bildungswesen und/oder die dortige Verwaltung?! -- darauf achtet, dass er nicht erwischt wird! Eine Absage an die Digitalisierung kann nicht die Lösung sein – Alfons Lösing, Chief Partner & Wholesale Officer, Mitglied des Vorstands, o2 Telefónica ist der Ansicht: "Eine umfassende Digitalisierung ist die Voraussetzung, um Deutschland und Europa im internationalen Wettbewerb auf Augenhöhe mit den USA oder China zu bringen." "Digitale Bildung ist für die Zukunft des Standorts Deutschland von entscheidender Bedeutung", ergänzt André Berghegger, Hauptgeschäftsführer des Deutschen Städte- und Gemeindebundes. Sollten diese Meinungen konsensfähig sein, müssen wir auf lückenlose Regelkonformität achten! Dazu gehören regelkonforme Bildungsinstitutionen; in einem "LEITFADEN IT-COMPLIANCE IN SCHULEN" stellt Markus Dinnes, Partner der FPS Rechtsanwaltsgesellschaft mbH & Co. KG eine "KONKRETE VERANTWORTLICHKEIT DES SCHULLEITERS FÜR IT-COMPLIANCE" fest: "Verglichen mit den Leitungsstrukturen eines privatwirtschaftlichen Unternehmens kommt dem Schulleiter gleichsam die Stellung des Managers der Schule zu mit umfassenden Befugnissen und Pflichten hinsichtlich organisatorischer, administrativer und pädagogischer Angelegenheiten der Schule. Wie in einem Wirtschaftsunternehmen, in dem der Geschäftsleiter für die Einhaltung von IT-Compliance verantwortlich ist, trägt auch der Schulleiter die entsprechende Verantwortung für die an seiner Schule eingesetzte IT." In einer derart regelkonformen Institution können dann Digitalkompetenzen vermittelt werden -- dazu fordert die gepedu GmbH ("Gesellschaft für psychologische Eignungsdiagnostik und Unternehmensberatung"): "Digitale Kompetenz bedeutet Wissen: Wissen über die Funktionsweise von digitalen Services und Geräten sowie den ressourcenschonenden Umgang damit. Wissen über die aktuellen Gesetzgebungen zum Urheberrecht und Datenschutz. Wissen über die Gefahren, die durch die Vernetzung der digitalen Geräte entstehen können usw." Zu dem "und so weiter" gehört auch der Hinweis von INTERPOL, dass Internetkriminalität "mit der gleichen Ernsthaftigkeit betrachtet werden sollte wie jede andere Art von Verbrechen". Bild: Freepik.com Die Zukunft unseres Landes setzt also Digitalisierung, cyberresiliente Bildungsinstitutionen und umfassende Kompetenzen zu den Risiken und Rechtsfolgen der Digitalisierung voraus. Erst wenn das alles gegeben ist, halte ich es für angemessen, Schülerinnen von der Schule zu verweisen, die die Informationstechnik missbraucht haben. Diese Woche wollen Bund und Länder den Entwurf eines "Eckpunktepapiers" zum neuen "Digitalpakt 2.0" vorstellen. Ich bin gespannt, in wieweit der auf regelkonforme Bildungsinstitutionen und umfassende Digitalkompetenzen eingeht. Compliance 4.0 berichtet einmal wöchentlich über Digitalisierung, ihre Risiken und Rechtsfolgen auf dem Weg in die regelkonforme Vollautomatisierung der Welt. Read the full article

0 notes

Text

192.168.l.0.1 – Was steckt dahinter?

Wenn du „192.168.l.0.1“ in die Adressleiste deines Browsers eingibst und nichts passiert, bist du nicht allein. Diese vermeintliche IP-Adresse sorgt regelmäßig für Verwirrung. Dabei liegt der Fehler im Detail: Es handelt sich schlichtweg um eine Fehleingabe, bei der der Buchstabe „l“ mit der Ziffer „1“ verwechselt wird. Was das bedeutet, warum es passiert und wie du die richtige Adresse findest, erkläre ich dir hier im Detail.

Warum ist „192.168.l.0.1“ keine gültige IP-Adresse?

Eine IP-Adresse ist eine Abfolge aus vier Zahlenblöcken, die durch Punkte getrennt sind. Jede Zahl kann zwischen 0 und 255 liegen, Buchstaben haben in einer IP-Adresse keinen Platz. Der Adressbereich „192.168.x.x“ ist dabei speziell für private Netzwerke reserviert, wie dein Heim-WLAN oder Firmennetze. Wenn du also „192.168.l.0.1“ eingibst, erkennt dein Browser das „l“ als ungültig und gibt dir keine Verbindung. Eine gültige Adresse könnte stattdessen so aussehen: - 192.168.1.1 – häufig bei Routern von Netgear oder anderen Herstellern - 192.168.0.1 – oft genutzt von TP-Link oder D-Link - 192.168.178.1 – typisch für Fritzbox-Geräte „192.168.l.0.1“ ist also nichts weiter als ein Tippfehler, der oft vorkommt, weil der Buchstabe „l“ und die Ziffer „1“ sich auf vielen Displays zum Verwechseln ähnlichsehen.

Warum passieren solche Tippfehler?

Tippfehler wie dieser sind leichter gemacht, als man denkt, und haben oft eine simple Ursache. - Verwechslung von „l“ und „1“ Besonders bei kleiner oder schlecht lesbarer Schrift sehen sich der Buchstabe „l“ (kleines „L“) und die Ziffer „1“ sehr ähnlich. Es reicht ein Moment der Unachtsamkeit, und schon wird die falsche Adresse eingegeben. - Automatische Vorschläge im Browser Wenn du den Fehler einmal gemacht hast, speichert dein Browser möglicherweise diese falsche Eingabe und schlägt sie beim nächsten Mal vor. So wird ein kleiner Fehler immer wieder wiederholt. - Unkenntnis der korrekten Adresse Viele Nutzer wissen schlichtweg nicht, welche Adresse sie eingeben sollen, da Router je nach Hersteller unterschiedliche Standardadressen haben. Dadurch wird oft geraten, „irgendwas mit 192.168…“ zu versuchen, was nicht selten schiefgeht.

Wie findest du die richtige IP-Adresse deines Routers?

Wenn du die falsche Adresse eingegeben hast, ist der nächste Schritt klar: die korrekte IP-Adresse herausfinden. Dafür gibt es mehrere einfache Methoden. 1. Die Router-Dokumentation prüfen Der einfachste Weg ist oft ein Blick in die Bedienungsanleitung deines Routers. Dort findest du die Standard-IP-Adresse, mit der du auf die Benutzeroberfläche zugreifen kannst. Alternativ ist diese Adresse häufig auch auf einem Aufkleber auf der Rück- oder Unterseite des Geräts zu finden. 2. Standard-Adressen ausprobieren Viele Hersteller verwenden feste IP-Adressen für ihre Geräte. Hier eine Übersicht der gängigsten: HerstellerStandard-IP-AdresseAVM (Fritzbox)192.168.178.1TP-Link192.168.0.1Netgear192.168.1.1D-Link192.168.0.1 oder 192.168.1.1 Wenn du weißt, von welchem Hersteller dein Router ist, kannst du diese Adressen direkt ausprobieren.

Photo by edwebster 3. Die IP-Adresse im Netzwerk herausfinden Falls keine der Standard-Adressen funktioniert, kannst du die IP deines Routers über dein Gerät ermitteln. So gehst du vor: - Auf Windows-PCs: Öffne die Eingabeaufforderung (Windows-Taste + R, dann „cmd“ eingeben) und gib den Befehl ipconfig ein. Suche in der Liste nach „Standard-Gateway“. Die dort angezeigte Adresse ist die IP deines Routers. - Auf Mac/Linux: Öffne das Terminal und gib den Befehl ifconfig ein. Auch hier wird die Router-Adresse meist unter „Gateway“ oder „Router“ angezeigt.

Was tun, wenn du die richtige Adresse hast?

Sobald du die korrekte Adresse in die Browserleiste eingegeben hast, wirst du auf die Login-Seite deines Routers weitergeleitet. Hier sind die nächsten Schritte: - Anmeldung Du brauchst Benutzername und Passwort. Diese findest du meist auf einem Aufkleber am Router oder in der Bedienungsanleitung. Standardmäßig lautet die Kombination oft „admin“ für den Benutzernamen und „admin“ oder „password“ für das Passwort. Wenn du die Daten geändert hast und sie nicht mehr weißt, kannst du den Router auf die Werkseinstellungen zurücksetzen. - Einstellungen ändern Nach dem Login kannst du verschiedene Einstellungen vornehmen, z. B.: - WLAN-Name (SSID) und Passwort ändern - Gastnetzwerk einrichten - Sicherheitseinstellungen anpassen - Firmware aktualisieren Eine regelmäßige Aktualisierung der Router-Firmware sorgt dafür, dass dein Gerät sicher bleibt und optimal funktioniert. Die meisten modernen Router bieten diese Funktion direkt in der Benutzeroberfläche an.

Häufige Fehler und wie du sie vermeidest

Selbst mit der richtigen Adresse kann es manchmal zu Problemen kommen. Hier ein paar Tipps, wie du sie umgehst: - Kein Zugang zur Benutzeroberfläche: Prüfe, ob dein Gerät mit dem Router verbunden ist. Das geht entweder über WLAN oder per Netzwerkkabel. - Login-Daten vergessen: Resette den Router, indem du die Reset-Taste für einige Sekunden gedrückt hältst. Danach kannst du die Standard-Daten verwenden. - Browser-Cache leeren: Falls alte, falsche Eingaben im Weg sind, lösche den Cache deines Browsers und versuche es erneut.

Fazit

„192.168.l.0.1“ ist ein typischer Tippfehler, der schnell passiert und leicht zu beheben ist. Mit den richtigen Methoden findest du die korrekte Adresse deines Routers im Handumdrehen und kannst auf die Einstellungen zugreifen. Achte in Zukunft einfach darauf, ob du „1“ oder „l“ eingibst, und halte die richtige IP-Adresse parat – dann gehören solche Probleme der Vergangenheit an. Read the full article

0 notes

Text

Quad7-Botnet expandiert und zielt nun auf SOHO-Router und VPN-Appliances

Die Betreiber des mysteriösen Quad7-Botnetzes entwickeln sich aktiv weiter, indem sie mehrere Marken von SOHO-Routern und VPN-Appliances kompromittieren, indem sie eine Kombination aus bekannten und unbekannten Sicherheitslücken ausnutzen. Zu den Zielen gehören Geräte von TP-LINK, Zyxel, Asus, Axentra, D-Link und NETGEAR, so ein neuer Bericht des französischen Cybersicherheitsunternehmens…

0 notes

Text

how does the vpn overide isp settings on router

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how does the vpn overide isp settings on router

VPN-Konfiguration auf Router

Eine VPN-Konfiguration auf dem Router ermöglicht es, das gesamte Netzwerk mit einem verschlüsselten Tunnel zu schützen und die Online-Privatsphäre zu wahren. Durch die Einrichtung eines VPNs auf dem Router werden alle damit verbundenen Geräte automatisch geschützt, einschließlich Smartphones, Computer, Tablets und IoT-Geräte.

Um eine VPN-Verbindung auf dem Router einzurichten, ist es erforderlich, die entsprechende Software oder Firmware des VPN-Anbieters zu installieren. Diese wird dann mit den Zugangsdaten des VPN-Anbieters konfiguriert. Nach der Installation können Benutzer auswählen, mit welchem VPN-Server sie verbunden werden möchten und welche Verschlüsselungsprotokolle verwendet werden sollen.

Es gibt verschiedene Gründe, warum die VPN-Konfiguration auf dem Router vorteilhaft sein kann. Einer der Hauptgründe ist die Sicherheit. Durch die Verschlüsselung des gesamten Netzwerkverkehrs wird verhindert, dass Dritte auf persönliche Daten zugreifen können. Zudem ermöglicht ein VPN auf Routern den Zugriff auf geografisch eingeschränkte Inhalte, da der Verkehr über Server in verschiedenen Ländern geleitet werden kann.

Es ist wichtig zu beachten, dass nicht alle Router mit allen VPN-Anbietern kompatibel sind. Bevor mit der Konfiguration begonnen wird, sollten Anwender sicherstellen, dass ihr Router die benötigten Funktionen unterstützt. Zudem kann die Einrichtung einer VPN-Verbindung auf dem Router technisches Know-how erfordern und es wird empfohlen, die Anweisungen des jeweiligen VPN-Anbieters sorgfältig zu befolgen.

Umgehung von ISP-Einstellungen

Wenn Sie auf bestimmte Inhalte im Internet zugreifen möchten, können einige Internetdienstanbieter (ISP) Beschränkungen für den Zugriff auf diese Inhalte auferlegen. Das Umgehen dieser ISP-Einstellungen kann erforderlich sein, um auf die gewünschten Informationen zuzugreifen.

Eine Möglichkeit, ISP-Einstellungen zu umgehen, besteht darin, ein Virtual Private Network (VPN) zu verwenden. Ein VPN leitet Ihren Internetverkehr über einen externen Server um und verschlüsselt ihn, sodass Ihr ISP nicht erkennen kann, welche Websites Sie besuchen. Auf diese Weise können Sie auf blockierte Websites zugreifen, indem Sie Ihre tatsächliche IP-Adresse verbergen.

Eine andere Möglichkeit, ISP-Einstellungen zu umgehen, ist die Verwendung von Proxy-Servern. Ein Proxy-Server fungiert als Vermittler zwischen Ihrem Gerät und dem Internet und kann Ihren Standort maskieren sowie den Zugriff auf blockierte Websites ermöglichen.

Es ist jedoch wichtig zu beachten, dass das Umgehen von ISP-Einstellungen in einigen Ländern gesetzlich verboten sein kann. Es ist ratsam, sich über die Rechtslage in Ihrem Land zu informieren, bevor Sie Maßnahmen ergreifen, um ISP-Beschränkungen zu umgehen.

Insgesamt kann das Umgehen von ISP-Einstellungen mithilfe von Technologien wie VPNs und Proxy-Servern eine Möglichkeit sein, auf die gewünschten Informationen zuzugreifen, wenn Ihr ISP den Zugang einschränkt. Es ist jedoch wichtig, die potenziellen rechtlichen Konsequenzen zu berücksichtigen und verantwortungsbewusst zu handeln.

Netzwerksicherheit mit VPN

Netzwerksicherheit ist heutzutage ein immer wichtigeres Thema, insbesondere in der digitalen Welt, in der persönliche Daten und sensible Informationen online übertragen werden. VPN, was für Virtual Private Network steht, ist eine Technologie, die dazu beiträgt, die Sicherheit von Netzwerken zu erhöhen.

Ein VPN schafft eine verschlüsselte Verbindung zwischen dem Gerät des Nutzers und dem Internet. Dadurch werden Daten vor neugierigen Blicken geschützt und die Anonymität sowie Privatsphäre der Nutzer gewahrt. Diese Verschlüsselungstechnik ist besonders wichtig, wenn es um den Schutz sensibler Daten wie Kreditkarteninformationen oder persönlicher Informationen geht.

Darüber hinaus ermöglicht ein VPN auch den Zugriff auf regionale beschränkte Inhalte, da es dem Nutzer eine virtuelle IP-Adresse in einem anderen Land zuweist. Dies ist besonders nützlich, um auf geografisch blockierte Websites oder Streaming-Dienste zuzugreifen.

Ein weiterer wichtiger Aspekt der Netzwerksicherheit mit VPN ist der Schutz vor Cyberangriffen. Durch die Verschlüsselung des Datenverkehrs wird es für Hacker schwieriger, auf vertrauliche Informationen zuzugreifen oder Malware einzuschleusen.

Insgesamt bietet VPN eine zusätzliche Schutzschicht für die Netzwerksicherheit und spielt eine entscheidende Rolle im Schutz der Privatsphäre und Datensicherheit im digitalen Zeitalter. Es ist ratsam, ein VPN zu verwenden, um die eigene Sicherheit im Netz zu gewährleisten.

VPN-Tunnel auf Router einrichten

Ein VPN-Tunnel auf dem Router einzurichten ist eine praktische Möglichkeit, um die Sicherheit und Privatsphäre Ihres gesamten Netzwerks zu gewährleisten. Durch die Nutzung eines VPN-Tunnels wird Ihre Internetverbindung verschlüsselt, sodass Ihre Daten vor neugierigen Blicken geschützt sind.

Um einen VPN-Tunnel auf Ihrem Router einzurichten, benötigen Sie zunächst einen VPN-Dienst, der die Unterstützung für Router anbietet. Sie können sich bei Ihrem bevorzugten VPN-Anbieter erkundigen, ob Ihr Router mit deren Dienst kompatibel ist. Anschließend müssen Sie die VPN-Konfiguration auf Ihrem Router vornehmen. Dies kann je nach Routermodell unterschiedlich sein, aber in der Regel müssen Sie die VPN-Serverinformationen eingeben, die Ihnen Ihr VPN-Anbieter zur Verfügung stellt.

Nachdem Sie die Konfiguration abgeschlossen haben, wird der gesamte Datenverkehr, der durch Ihren Router fließt, verschlüsselt und über den VPN-Tunnel geleitet. Dadurch wird Ihre IP-Adresse maskiert und Ihre Internetaktivitäten bleiben privat.

Es ist wichtig zu beachten, dass die Einrichtung eines VPN-Tunnels auf dem Router fortgeschrittenere Kenntnisse erfordern kann. Es wird empfohlen, sich vorher über die spezifischen Anweisungen für Ihr Routermodell zu informieren oder die Hilfe eines Fachmanns in Anspruch zu nehmen.

Insgesamt bietet die Einrichtung eines VPN-Tunnels auf Ihrem Router eine sichere Möglichkeit, um Ihre Online-Privatsphäre zu schützen und eine verschlüsselte Verbindung für Ihr gesamtes Netzwerk bereitzustellen.

Datenschutz durch VPN-Einsatz

Datenschutz durch VPN-Einsatz

Der Schutz privater Daten im Internet wird immer wichtiger, da Cyberkriminalität zunimmt und Datenschutzverletzungen häufig vorkommen. Ein effektiver Weg, um die eigene Privatsphäre online zu schützen, ist die Verwendung eines Virtual Private Network (VPN).

Ein VPN bietet eine verschlüsselte Verbindung zwischen dem Nutzer und dem Internet. Dadurch werden Daten sicher übertragen und vor neugierigen Blicken geschützt. Durch die Nutzung eines VPN-Dienstes kann die IP-Adresse des Nutzers verborgen werden, was die Anonymität im Netz erhöht und Tracking verhindert.

Besonders wichtig ist der Einsatz eines VPNs, wenn öffentliche WLAN-Netzwerke genutzt werden. Diese sind oft unsicher und ein leichtes Ziel für Hacker, um auf private Informationen zuzugreifen. Mit einem VPN bleibt die Verbindung auch in diesen Netzwerken geschützt und die Daten verschlüsselt.

Zusätzlich ermöglicht ein VPN den Zugriff auf regionale Inhalte, die sonst gesperrt wären. Durch die Wahl eines Servers in einem bestimmten Land kann der Nutzer auf dortige Inhalte zugreifen und von mehr Freiheit im Netz profitieren.

Insgesamt ist der Einsatz eines VPNs ein wichtiger Schritt, um die eigene Privatsphäre im Internet zu schützen und sich vor Datenmissbrauch zu schützen. Es ist empfehlenswert, sich über verschiedene Anbieter zu informieren und einen zu wählen, der den eigenen Bedürfnissen am besten entspricht.

0 notes

Text

does vpn block history from router

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does vpn block history from router

VPN-Verlaufssperre

Eine VPN-Verlaufssperre ist eine Funktion, die von einigen VPN-Diensten angeboten wird, um die Privatsphäre der Benutzer zu schützen und ihre Internetaktivitäten vor neugierigen Blicken zu verbergen. Sie funktioniert, indem sie verhindert, dass Webseiten oder Dienste den Suchverlauf oder die Aktivitäten des Benutzers aufzeichnen.

Der Hauptzweck einer VPN-Verlaufssperre besteht darin, sicherzustellen, dass keine sensiblen Daten gespeichert oder verfolgt werden, wenn ein Benutzer im Internet surft. Dies ist besonders wichtig in Zeiten, in denen die Privatsphäre im Internet immer stärker gefährdet ist. Indem die VPN-Verlaufssperre aktiviert wird, wird verhindert, dass Websites Cookies setzen oder Daten über das Surfverhalten des Benutzers sammeln.

Eine VPN-Verlaufssperre bietet zusätzliche Sicherheit und Anonymität, da sie verhindert, dass die Internetaktivitäten des Benutzers nachverfolgt und analysiert werden können. Dies ist besonders nützlich für diejenigen, die Wert auf ihre Privatsphäre legen und sicherstellen möchten, dass ihre Onlineaktivitäten nicht von Werbetreibenden oder anderen Dritten ausgespäht werden.

Insgesamt ist die VPN-Verlaufssperre eine nützliche Funktion, die es den Benutzern ermöglicht, sicher und anonym im Internet zu surfen, ohne sich Sorgen machen zu müssen, dass ihre Aktivitäten aufgezeichnet oder verfolgt werden. Es ist empfehlenswert, diese Funktion zu aktivieren, um die Privatsphäre und Sicherheit beim Surfen im Internet zu erhöhen.

Router-Verlaufsschutz

Der Router-Verlaufsschutz ist eine wichtige Funktion, die dazu dient, die Sicherheit und Privatsphäre der Benutzer beim Surfen im Internet zu gewährleisten. Diese Funktion ist oft in modernen Routern integriert und kann dazu beitragen, potenzielle Bedrohungen abzuwehren.

Der Router-Verlaufsschutz arbeitet indem er den Datenverkehr überwacht, der durch den Router läuft, und verdächtige Aktivitäten erkennt. Dies kann zum Beispiel das Blockieren von schädlichen Websites, Phishing-Versuchen oder Malware-Infektionen beinhalten. Dadurch wird das Risiko von Cyberangriffen minimiert und die persönlichen Daten der Benutzer geschützt.

Ein weiterer Vorteil des Router-Verlaufsschutzes ist die Filterung unerwünschter Inhalte. Eltern können mithilfe dieser Funktion den Internetzugang für ihre Kinder sicherer gestalten, indem sie bestimmte Websites blockieren oder den Zugriff auf bestimmte Inhalte einschränken.

Es ist jedoch wichtig zu beachten, dass der Router-Verlaufsschutz keine 100%ige Sicherheit garantieren kann. Es ist ratsam, zusätzliche Sicherheitsmaßnahmen zu ergreifen, wie die Verwendung von Antivirensoftware auf allen Geräten im Netzwerk und die regelmäßige Aktualisierung der Router-Firmware.

Insgesamt ist der Router-Verlaufsschutz eine nützliche Funktion, die dazu beiträgt, die Sicherheit und Privatsphäre der Benutzer im Internet zu schützen. Durch die richtige Konfiguration und regelmäßige Wartung kann diese Funktion einen wertvollen Beitrag zur Cybersicherheit leisten.

Anonymität durch VPN

Durch die zunehmende Digitalisierung und Vernetzung in der heutigen Zeit wird es immer wichtiger, die eigene Anonymität und Sicherheit im Internet zu schützen. Eine Möglichkeit, dies zu gewährleisten, ist die Nutzung eines Virtual Private Network (VPN). Ein VPN ermöglicht es, eine verschlüsselte Verbindung zu einem entfernten Server herzustellen, über den dann die Internetaktivitäten abgewickelt werden. Dadurch wird die eigene IP-Adresse verschleiert und die Internetnutzung anonymisiert.

Die Anonymität durch ein VPN bietet eine Vielzahl von Vorteilen. Zum einen können Nutzer sicherer im Internet surfen, da ihre Daten verschlüsselt übertragen werden und somit vor Hackern und Datendieben geschützt sind. Zum anderen ermöglicht es den Zugriff auf regionale Inhalte, die ansonsten gesperrt wären. Dies ist vor allem für Nutzer interessant, die auf Reisen sind und auf ihre gewohnten Inhalte zugreifen möchten.

Darüber hinaus kann ein VPN auch dazu beitragen, die Privatsphäre im Internet zu wahren, da die eigene Identität nicht einfach nachverfolgt werden kann. Dies ist besonders wichtig in Ländern mit eingeschränkter Meinungsfreiheit oder Überwachung, wo ein VPN die Möglichkeit bietet, sich anonym im Netz zu bewegen.

Insgesamt bietet die Nutzung eines VPN eine effektive Möglichkeit, die Anonymität und Sicherheit im Internet zu erhöhen. Es ist jedoch wichtig, einen vertrauenswürdigen VPN-Anbieter zu wählen, um die gewünschten Effekte zu erzielen. Mit einem VPN können Nutzer beruhigt im Internet surfen, ohne sich über ihre Sicherheit und Anonymität Sorgen machen zu müssen.

Netzwerk-Privatsphäre

Die Netzwerk-Privatsphäre ist ein wichtiger Aspekt in der heutigen digitalen Welt, in der persönliche Informationen online übertragen und gespeichert werden. Es bezieht sich auf die Sicherheit und den Schutz der persönlichen Daten, die über Netzwerke wie das Internet ausgetauscht werden. Es ist entscheidend, die Privatsphäre in einem Netzwerk zu gewährleisten, um die Vertraulichkeit und Integrität der übertragenen Daten zu schützen.

Es gibt verschiedene Maßnahmen, die ergriffen werden können, um die Netzwerk-Privatsphäre zu gewährleisten. Dazu gehören die Verwendung von verschlüsselten Verbindungen, Firewall-Schutz, Passwortschutz und regelmäßige Überprüfungen der Sicherheitsprotokolle. Es ist auch wichtig, sich bewusst zu sein, welche persönlichen Daten über das Netzwerk übertragen werden und nur relevante Informationen preiszugeben.

Um die Netzwerk-Privatsphäre zu verbessern, sollten Benutzer auch auf sichere Verbindungen achten und öffentliche WLAN-Netzwerke mit Vorsicht verwenden. Es ist ratsam, sensible Daten nur über vertrauenswürdige Netzwerke zu übertragen und Vorsichtsmaßnahmen wie VPNs (Virtual Private Networks) zu ergreifen, um die Sicherheit zu erhöhen.

Insgesamt ist die Netzwerk-Privatsphäre ein wichtiger Aspekt für den Schutz persönlicher Daten und die Sicherheit im digitalen Zeitalter. Indem angemessene Sicherheitsmaßnahmen ergriffen werden und Benutzer sich bewusst über die Übertragung von Daten sind, kann die Sicherheit und Privatsphäre in Netzwerken gewährleistet werden.

Internetaktivitäten verschleiern

Wenn es um Datenschutz und Privatsphäre im Internet geht, kann das Verschleiern Ihrer Internetaktivitäten eine wichtige Rolle spielen. Durch das Verschleiern Ihrer Internetaktivitäten können Sie Ihre Online-Identität schützen und Ihre persönlichen Daten vor neugierigen Blicken schützen.

Es gibt verschiedene Möglichkeiten, wie Sie Ihre Internetaktivitäten verschleiern können. Eine der einfachsten Möglichkeiten ist die Verwendung eines Virtual Private Network (VPN). Ein VPN leitet Ihren Internetverkehr über einen externen Server um, was Ihre wahre IP-Adresse verbirgt und es schwieriger macht, Ihre Online-Aktivitäten zurückzuverfolgen.

Ein weiterer Ansatz ist die Verwendung von anonymisierenden Browsern wie Tor. Tor leitet Ihren Internetverkehr über ein Netzwerk von Servern, um Ihre Identität zu verschleiern und Ihre Online-Aktivitäten privat zu halten.

Es ist auch wichtig, sich bewusst zu sein, dass das Löschen von Browserverlauf und Cookies nicht ausreicht, um Ihre Internetaktivitäten wirklich zu verschleiern. Es gibt viele Tracking-Technologien, die sogenannte digitale Fingerabdrücke verwenden, um Ihr Online-Verhalten zu verfolgen. Die Verwendung von Tools wie Browser-Erweiterungen, die digitale Fingerabdrücke blockieren, kann helfen, Ihre Privatsphäre zu schützen.

Insgesamt ist es wichtig, dass Sie sich über die verschiedenen Methoden informieren, mit denen Sie Ihre Internetaktivitäten verschleiern können, um Ihre Online-Privatsphäre zu schützen. Indem Sie bewusste Entscheidungen darüber treffen, wie Sie im Internet surfen, können Sie sicherstellen, dass Ihre persönlichen Daten geschützt sind und Ihre Online-Aktivitäten privat bleiben.

0 notes

Text

does bt router support vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does bt router support vpn

VPN-Kompatibilität des BT-Routers

Ein VPN (Virtual Private Network) ermöglicht es den Benutzern, sicher und anonym im Internet zu surfen, indem es ihre Online-Aktivitäten verschlüsselt. Viele Menschen verwenden VPNs, um ihre Privatsphäre zu schützen und auf geo-blockierte Inhalte zuzugreifen. Wenn Sie einen BT-Router verwenden, fragen Sie sich möglicherweise, ob dieser mit einem VPN kompatibel ist.

Die gute Nachricht ist, dass die meisten modernen BT-Router die Verwendung eines VPNs unterstützen. Sie können entweder die integrierten VPN-Funktionen des Routers nutzen oder eine VPN-Verbindung auf jedem Gerät in Ihrem Netzwerk einrichten. Durch die Verwendung eines VPNs mit Ihrem BT-Router können Sie sicher sein, dass Ihre Daten geschützt sind, egal ob Sie zu Hause oder unterwegs sind.

Es ist jedoch wichtig zu beachten, dass nicht alle VPN-Anbieter mit jedem Router kompatibel sind. Bevor Sie ein VPN mit Ihrem BT-Router verwenden, sollten Sie sicherstellen, dass der Anbieter eine Anleitung zur Konfiguration des Dienstes auf Ihrem spezifischen Routermodell bietet.

Insgesamt ist die VPN-Kompatibilität des BT-Routers eine nützliche Funktion, die es den Benutzern ermöglicht, ihr Online-Erlebnis zu verbessern und ihre Privatsphäre zu schützen. Wenn Sie weitere Informationen zur Einrichtung eines VPNs auf Ihrem BT-Router benötigen, empfehlen wir Ihnen, die Anleitung des VPN-Anbieters zu konsultieren oder sich an den technischen Support zu wenden.

Unterstützung von VPN auf BT-Router

Ein Virtual Private Network (VPN) ermöglicht eine sichere und verschlüsselte Verbindung über das Internet, um die Privatsphäre und Sicherheit der Nutzer zu gewährleisten. Viele Menschen nutzen heutzutage VPNs, um ihre Online-Aktivitäten vor neugierigen Blicken zu schützen und auf blockierte Inhalte zuzugreifen. Die Einrichtung eines VPNs auf einem BT-Router kann viele Vorteile bieten, da alle mit dem Router verbundenen Geräte automatisch von der VPN-Verbindung profitieren.

Die Unterstützung von VPN auf BT-Routern ermöglicht es den Nutzern, eine VPN-Verbindung direkt auf dem Router einzurichten, anstatt separate Software auf jedem Gerät installieren zu müssen. Dadurch wird der gesamte Datenverkehr, der über den Router läuft, automatisch verschlüsselt und über den VPN-Server geleitet. Dies bietet nicht nur eine einfache und bequeme Lösung, sondern gewährleistet auch den Schutz aller mit dem Router verbundenen Geräte, wie z.B. Smartphones, Tablets, Laptops und Smart-TVs.

Mit einem VPN auf einem BT-Router können Nutzer auch geografische Beschränkungen umgehen und auf Inhalte zugreifen, die normalerweise in ihrer Region blockiert sind. Dies kann besonders nützlich sein, um auf ausländische Streaming-Dienste zuzugreifen oder beim Reisen eine sichere Internetverbindung zu gewährleisten. Es ist jedoch wichtig zu beachten, dass nicht alle BT-Router die native Unterstützung von VPN bieten, daher ist es ratsam, vor dem Kauf eines Routers zu überprüfen, ob er diese Funktion unterstützt.

Zusammenfassend bietet die Unterstützung von VPN auf BT-Routern eine einfache und effektive Möglichkeit, die Privatsphäre und Sicherheit der Nutzer zu stärken und gleichzeitig auf blockierte Inhalte zuzugreifen. Es ist eine praktische Lösung für diejenigen, die ihre Online-Aktivitäten schützen und anonym im Internet surfen möchten.

VPN-Fähigkeiten des BT-Routers

VPN-Fähigkeiten des BT-Routers

Ein Virtual Private Network (VPN) ist heutzutage ein unverzichtbares Tool für die Sicherheit und Privatsphäre im Internet. Viele Menschen verwenden VPNs, um ihre Daten vor neugierigen Blicken zu schützen und sicher im Netz zu surfen. Ein wichtiger Aspekt bei der Nutzung eines VPNs ist die Kompatibilität mit verschiedenen Geräten und Routern.

Der BT-Router verfügt über beeindruckende VPN-Fähigkeiten, die es den Benutzern ermöglichen, problemlos eine sichere Verbindung herzustellen. Mit der integrierten VPN-Unterstützung können Benutzer ihren gesamten Datenverkehr über ein sicheres Netzwerk leiten, um ihre Online-Aktivitäten zu schützen.

Die VPN-Fähigkeiten des BT-Routers bieten eine Vielzahl von Vorteilen. Benutzer können geografische Beschränkungen umgehen und auf blockierte Websites und Inhalte zugreifen. Darüber hinaus können sie ihre Verbindung verschlüsseln und ihre Anonymität wahren, selbst wenn sie über öffentliche WLAN-Netzwerke surfen.

Der BT-Router erlaubt es den Benutzern auch, mehrere VPN-Verbindungen gleichzeitig zu verwalten, was ideal ist, wenn mehrere Geräte im Haushalt gleichzeitig geschützt werden müssen. Die Einrichtung eines VPNs auf dem BT-Router ist in der Regel einfach und benutzerfreundlich, sogar für Personen ohne tiefgreifende technische Kenntnisse.

Insgesamt bietet der BT-Router dank seiner VPN-Fähigkeiten eine sichere und bequeme Möglichkeit, die Online-Sicherheit zu verbessern und die Privatsphäre zu wahren. Wer auf der Suche nach einem zuverlässigen Router mit fortschrittlichen Sicherheitsfunktionen ist, sollte die VPN-Unterstützung des BT-Routers in Betracht ziehen.

Funktionen des BT-Routers für VPN

Ein BT-Router bietet eine Vielzahl von Funktionen für die Nutzung eines VPN (Virtual Private Network). Ein VPN ermöglicht es Benutzern, eine sichere Verbindung über das Internet herzustellen und ihre Daten vor neugierigen Blicken zu schützen. Mit einem BT-Router können Benutzer auf verschiedene Weise von den Vorteilen eines VPN profitieren.

Zu den wichtigsten Funktionen eines BT-Routers für VPN gehören die Verschlüsselung des Datenverkehrs, die Anonymisierung der IP-Adresse sowie die Möglichkeit, geografische Einschränkungen zu umgehen. Durch die Verschlüsselung wird sichergestellt, dass jegliche übertragene Daten geschützt sind und nicht abgefangen werden können. Die Anonymisierung der IP-Adresse ermöglicht es Benutzern, ihre wahre Identität zu verbergen und ihre Privatsphäre zu wahren. Darüber hinaus können Nutzer mit einem VPN auf Inhalte zugreifen, die in ihrem Land möglicherweise blockiert sind, da der Standort durch den VPN-Server maskiert wird.

Ein BT-Router für VPN bietet auch zusätzliche Sicherheitsfunktionen wie eine Firewall und Schutz vor Malware. Diese Funktionen tragen dazu bei, die Sicherheit der Netzwerkverbindung weiter zu erhöhen und böswillige Angriffe abzuwehren. Darüber hinaus ermöglicht es ein BT-Router Benutzern, mehrere Geräte gleichzeitig mit dem VPN zu verbinden, was besonders nützlich ist, wenn mehrere Benutzer im selben Netzwerk das VPN nutzen möchten.

Zusammenfassend bietet ein BT-Router eine Vielzahl von nützlichen Funktionen für die Nutzung eines VPN, die die Privatsphäre und Sicherheit der Benutzer gewährleisten. Es ist eine empfehlenswerte Investition für alle, die ihre Online-Aktivitäten schützen und von den Vorteilen eines VPN profitieren möchten.

Anleitung zur VPN-Einrichtung auf BT-Router

Eine VPN-Verbindung auf Ihrem BT-Router einzurichten, kann eine großartige Möglichkeit sein, um Ihre Online-Privatsphäre und Sicherheit zu verbessern. Mit einem VPN (Virtual Private Network) können Sie Ihre Internetverbindung verschlüsseln und anonymisieren, um vor potenziellen Bedrohungen im Netz geschützt zu sein.

Um mit der Einrichtung einer VPN-Verbindung auf Ihrem BT-Router zu beginnen, müssen Sie zuerst ein VPN-Abonnement bei einem vertrauenswürdigen Anbieter abschließen. Stellen Sie sicher, dass der von Ihnen gewählte Anbieter eine Unterstützung für Routeranbindungen bietet. Sobald Sie Ihre Anmeldeinformationen erhalten haben, können Sie mit der Einrichtung Ihres BT-Routers beginnen.

Die genauen Schritte zur Einrichtung einer VPN-Verbindung können je nach Modell Ihres BT-Routers variieren. In den meisten Fällen müssen Sie sich jedoch in das Administrationspanel Ihres Routers einloggen und die VPN-Konfigurationsoptionen suchen. Geben Sie die vom VPN-Anbieter bereitgestellten Informationen wie Serveradresse, Benutzername und Passwort ein und speichern Sie die Einstellungen.

Sobald die Konfiguration abgeschlossen ist, können Sie die VPN-Verbindung auf Ihrem BT-Router aktivieren und von den Vorteilen einer sichereren und privateren Internetnutzung profitieren. Vergessen Sie nicht, regelmäßig die Verbindung zu überprüfen und sicherzustellen, dass Ihr VPN-Dienst ordnungsgemäß funktioniert.

Mit einer VPN-Verbindung auf Ihrem BT-Router können Sie Ihre Online-Aktivitäten schützen und Ihre digitale Sicherheit gewährleisten. Befolgen Sie die oben genannten Schritte und genießen Sie ein Höchstmaß an Privatsphäre und Anonymität beim Surfen im Internet.

0 notes

Link

#LivestreamMonitoring#LiveÜberwachung#StreamingTechnologie#Datenanalyse#Videostreaming#LivestreamSicherheit#LiveTracking#StreamingSupport#ASCENDGmbH#NetzwerkMonitoring

0 notes

Text

Zero-Day-Schwachstelle in cnPilot-Routern: AIRASHI-DDoS-Botnetz im Einsatz

Zero-Day-Schwachstelle in cnPilot-Routern: AIRASHI-DDoS-Botnetz im Einsatz: https://www.it-boltwise.de/zero-day-schwachstelle-in-cnpilot-routern-airashi-ddos-botnetz-im-einsatz.html

0 notes

Text

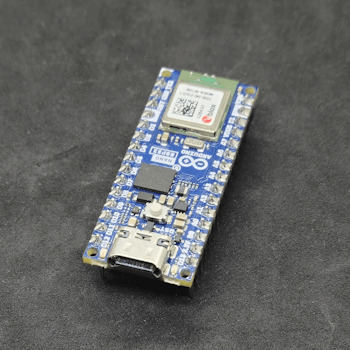

Drahtlos und effizient: Erste Schritte mit ESP-NOW und dem ESP32-S3-Zero

Drahtlose Kommunikation ist ein spannendes Thema, besonders wenn es um das Internet der Dinge (IoT) geht. Aber seien wir ehrlich: Oft gibt es Herausforderungen wie hohe Latenzzeiten, einen hohen Energieverbrauch oder die Abhängigkeit von Routern. Genau hier kommt ESP-NOW ins Spiel. Das ist ein Protokoll von Espressif, das dir erlaubt, zwei oder mehr ESP-Geräte direkt miteinander kommunizieren zu lassen – schnell, effizient und ohne einen Router. https://youtu.be/NqkgVlCQ7hw In diesem Beitrag zeige ich dir, wie du mit ESP-NOW und deinem ESP32-S3-Zero von Waveshare loslegst. Ich erkläre dir, wie das Ganze funktioniert, wie du deine Geräte einrichtest und wie du Schritt für Schritt zwei ESP32-Boards miteinander sprechen lässt. Dabei nutze ich ein simples Beispiel, das dir die ersten Schritte leicht macht.

Was ist ESP-NOW?

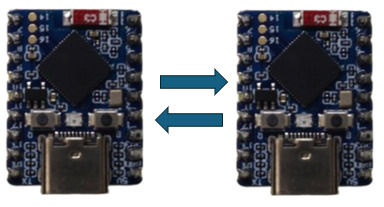

ESP-NOW ist ein Peer-to-Peer (P2P) Protokoll, das eine direkte Kommunikation zwischen zwei ESP8266- oder ESP32-Geräten ermöglicht – und das ganz ohne zentrale Infrastruktur wie einen Server oder Router. Jedes ESP-Gerät besitzt eine eindeutige MAC-Adresse, die zur Identifikation des Empfängergeräts genutzt wird. ESP-NOW bietet verschiedene Möglichkeiten, die Kommunikation zwischen Geräten zu gestalten: Zweiseitige Kommunikation: Hier können beide Geräte Daten in beide Richtungen austauschen. Das ermöglicht eine interaktive und reaktionsschnelle Kommunikation zwischen den Geräten. Dieser Modus eignet sich besonders für Anwendungen, bei denen die Geräte sowohl senden, als auch empfangen müssen, wie etwa in Fernsteuerungssystemen oder bei interaktiven IoT-Geräten. Beispiel: Eine Fernbedienung steuert ein Gerät und erhält gleichzeitig Rückmeldungen, etwa den Status oder aktuelle Werte.

ESP-NOW zweiwege Kommunikation zwischen ESP32 Mikrocontroller Einfache (einseitige) Kommunikation: In diesem Modus sendet ein Gerät (der Sender) Daten an ein anderes Gerät (den Empfänger), ohne eine Antwort zu erwarten. Das ist besonders praktisch für Szenarien wie das Übertragen von Sensordaten oder das Senden von Steuerbefehlen, bei denen eine Rückmeldung nicht notwendig ist. Beispiel: Ein Temperatur-Sensor überträgt regelmäßig die aktuellen Messwerte an ein Display.

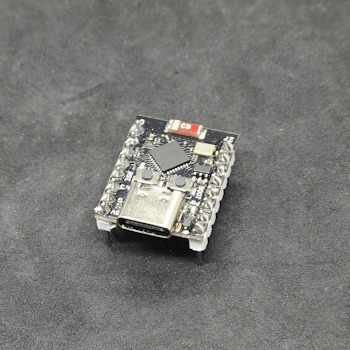

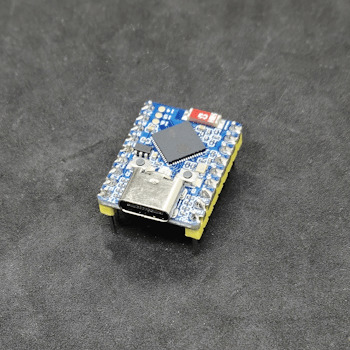

ESP-NOW einfache Kommunikation zwischen ESP32 Mikrocontroller Unterstützte Mikrocontroller ESP-NOW ist auf verschiedenen Mikrocontrollern verfügbar, was es zu einem vielseitigen Protokoll für IoT-Entwicklungen macht. Hier ist eine Liste der unterstützten Geräte: - Arduino Nano ESP32: Perfekt für kompakte IoT-Projekte mit integriertem ESP32-Modul. - Generische ESP8266-Module: Ein Klassiker unter den Mikrocontrollern, der nach wie vor für ESP-NOW genutzt werden kann. - Generische ESP32-Module: Die Allrounder mit leistungsstarker Dual-Core-Architektur und vielfältigen Einsatzmöglichkeiten. - Generische ESP32-S-Module: Erweiterte Varianten des ESP32 mit zusätzlichen Features, z. B. verbesserter Sicherheit oder Energieeffizienz. - ESP32-C-Serie (ESP32-C3, C6): Besonders geeignet für energieeffiziente Anwendungen dank RISC-V-Architektur und moderner Konnektivitätsoptionen. Diese Geräte bieten dir eine breite Palette an Möglichkeiten, um drahtlose Kommunikation mit ESP-NOW zu realisieren – vom einfachen Sensor-Netzwerk bis hin zu komplexeren IoT-Systemen.

Arduino Nano ESP32

ESP32-C3 Super Mini

ESP32-S3-Zero Waveshare

Generic-ESP32 Mikrocontroller

Generic-ESP8266 Mikrocontroller Begrenzungen von ESP-NOW Kompatibilität ESP-NOW ist primär für ESP8266- und ESP32-Mikrocontroller entwickelt. Es funktioniert möglicherweise nicht nahtlos mit nicht-ESP-Plattformen, was bei der Systemgestaltung berücksichtigt werden sollte. Begrenzte Reichweite Die Signalreichweite von ESP-NOW beträgt unter idealen Bedingungen etwa 220 Meter. Tatsächliche Werte können jedoch variieren, abhängig von Umgebungsstörungen, der Antennengestaltung und Hindernissen im Übertragungsweg. Interferenzen Da ESP-NOW im 2,4-GHz-Band arbeitet, kann es, wie andere drahtlose Technologien, durch andere Geräte und Wi-Fi-Netzwerke gestört werden. Eine sorgfältige Wahl der Kommunikationskanäle ist entscheidend, um Interferenzen zu minimieren und eine zuverlässige Kommunikation zu gewährleisten. Keine Netzwerkinfrastruktur ESP-NOW ist für Punkt-zu-Punkt- und Punkt-zu-Mehrpunkt-Kommunikation konzipiert, bietet jedoch keine Unterstützung für komplexe Netzwerktopologien. Anwendungen, die eine umfassende Netzwerkstruktur oder Internetverbindung erfordern, müssen durch zusätzliche Netzwerk-Tools ergänzt werden. Begrenzte Datenmenge ESP-NOW ist auf die Übertragung kleiner Datenmengen ausgelegt, mit einer maximalen Nutzlast von etwa 250 Bytes. Anwendungen, die eine hohe Bandbreite oder den Transfer großer Dateien benötigen, sind mit anderen Lösungen wie der Arduino Cloud besser bedient. Sicherheitsaspekte Obwohl ESP-NOW eine gewisse Datensicherheit bietet, ist es nicht so robust wie Protokolle wie HTTPS oder MQTT mit starker Verschlüsselung. Projekte, die sensible Daten verarbeiten, sollten zusätzliche Sicherheitsmaßnahmen implementieren, um Abhören oder unbefugten Zugriff zu verhindern. Keine automatische Bestätigung ESP-NOW verfügt nicht über eine eingebaute Mechanik, um die erfolgreiche Zustellung von Nachrichten zu bestätigen. Für Anwendungen, bei denen Zuverlässigkeit entscheidend ist, müssen eigene Mechanismen für Bestätigungen und Fehlerbehandlung entwickelt werden.

Wichtiger Hinweis: Erwärmung des ESP32-S3-Zero bei WiFi-Betrieb

Der ESP32-S3-Zero, den ich als Sender für ESP-NOW-Daten nutze, neigt dazu, im WiFi-Betrieb warm zu werden. Laut Datenblatt von Espressif beträgt die maximale Leistungsaufnahme im WiFi-Betrieb bis zu 355 mA. Bei einer Betriebsspannung von 3,3 V entspricht dies einer Leistungsaufnahme von etwa 1,17 Watt. Wenn der Mikrocontroller häufig Daten sendet, kann dies zu einer erheblichen Erwärmung führen, die sich negativ auf die Langlebigkeit des Geräts auswirken könnte. In extremen Fällen kann der Chip sogar heiß werden. Daher empfehle ich, die Sendehäufigkeit sinnvoll zu regulieren und bei Bedarf Kühlmaßnahmen wie passive Kühlkörper oder eine bessere Belüftung zu integrieren, um die Wärmeentwicklung zu reduzieren. Dieser Hinweis ist besonders wichtig für Anwendungen, die eine kontinuierliche oder sehr häufige Datenübertragung erfordern.

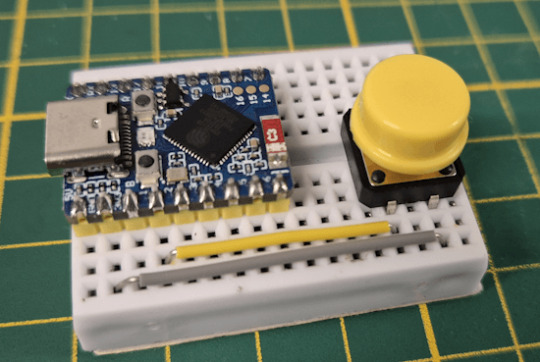

Beispiel - Einseitige Kommunikation zwischen zwei ESP32

Für die Programmierung von ESP-NOW benötigst du keine zusätzliche Software, du kannst dieses bereits mit den Boardmitteln der Arduino IDE umsetzen. Dieses macht es besonders Anfänger recht einfach, diese drahtlose Kommunikation in kleine IoT Projekte einzusetzen. Für dieses Beispiel bediene ich mich aus der offiziellen englischen Dokumentation zu ESP-NOW in der Arduino IDE. Durch die geringe (250 Byte) Paketgröße von ESP-NOW können nur kleine Datenpakete gesendet werden. Im Nachfolgenden zeige ich dir erst einmal Beispielhaft wie man eine LED via Taster von einem ESP32 schalten kann. Auslesen der MAC-Adresse Wir benötigen vom Empfänger die MAC-Adresse. Diese können wir entweder über das esptool auslesen oder wir verwenden ein kleines Programm, welches wir auf den Mikrocontroller aufspielen. esptool Mit dem esptool kann man den ESP32 / ESP8266 flashen und auch die Informationen vom Mikrocontroller auslesen. Das Kommandozeilentool kannst du dir unter https://github.com/espressif/esptool/releases als ZIP-Datei für Linux, Windows und macOS herunterladen. C:develop>esptool --port COM28 read_mac esptool.py v3.3 Serial port COM28 Connecting... Detecting chip type... ESP32-C3 Chip is ESP32-C3 (revision 4) Features: Wi-Fi Crystal is 40MHz MAC: 40:4c:ca:f6:03:cc Uploading stub... Running stub... Stub running... MAC: 40:4c:ca:f6:03:cc Hard resetting via RTS pin... Upload eines leeres Sketches über die Arduino IDE Alternativ können wir wie erwähnt ein leeres Programm auf den Mikrocontroller überspielen und können beim Upload die Informationen vom Mikrocontroller erhalten.

Datenstruktur für das Schalten einer LED Für das Schalten einer LED oder ein Relais reicht ein einfaches boolsches Flag völlig aus. Die nachfolgende Struktur müssen wir beim Sender & Empfänger implementieren. Da diese Daten serialisiert & deserialisiert werden müssen. struct Message { bool isActive; // Speichert den Status des Tasters (an/aus) }; Möchtest du Sensordaten senden so kannst du diese Struktur um weitere Felder erweitern, bedenke jedoch den maximalen Speicherplatz von 250 Byte pro Nachricht. Sender Im ersten Beispiel möchte ich lediglich eine LED schalten und verzichte zunächst auf eine Rückantwort, frei nach dem Motto "Fire and Forget". Der Sender muss hier lediglich ein Signal abschicken, welches eine 1 oder 0 sendet, für das Schalten einer LED reicht dieses aus. Wenn du Sensordaten sendest dann hast du wie erwähnt die 250 Byte platz.

ESP32-S3-Zero mit Taster Programm: Absenden des Tasterstatus vom ESP32Herunterladen #include #include // Definiere den Pin für den Taster #define taster 1 // MAC-Adresse des Zielgeräts (Empfänger) uint8_t broadcastAddress = { 0x40, 0x4C, 0xCA, 0xF6, 0x03, 0xCC }; // Struktur für die zu übertragenden Daten struct Message { bool isActive; // Speichert den Status des Tasters (an/aus) }; // Erstelle eine Instanz der Nachrichtenstruktur Message message; // Definiert Informationen über den ESP-NOW-Peer (den Empfänger) esp_now_peer_info_t peerInfo; // Callback-Funktion, die aufgerufen wird, wenn eine Nachricht gesendet wurde void OnDataSent(const uint8_t *mac_addr, esp_now_send_status_t status) { Serial.print("rnStatus:tZustellung "); // Gibt den Status der Nachricht aus: erfolgreich oder fehlerhaft Serial.println(status == ESP_NOW_SEND_SUCCESS ? "erfolgreich!" : "fehlerhaft!"); } void setup() { Serial.begin(115200); // Starte die serielle Kommunikation für Debugging-Ausgaben pinMode(taster, INPUT_PULLUP); // Setze den Taster-Pin als Eingang mit Pull-Up-Widerstand WiFi.mode(WIFI_STA); // Setze das WiFi-Modul in den Station-Modus (verhindert Störungen) // Initialisiere ESP-NOW und prüfe, ob die Initialisierung erfolgreich ist if (esp_now_init() != ESP_OK) { Serial.println("Error initializing ESP-NOW"); return; } // Registriere die Callback-Funktion für den Versandstatus esp_now_register_send_cb(OnDataSent); // Füge die Zieladresse und weitere Einstellungen zur Peer-Info-Struktur hinzu memcpy(peerInfo.peer_addr, broadcastAddress, 6); // MAC-Adresse des Empfängers peerInfo.channel = 0; // Verwende den Standardkanal peerInfo.encrypt = false; // Keine Verschlüsselung // Füge den Peer zur ESP-NOW-Peer-Liste hinzu if (esp_now_add_peer(&peerInfo) != ESP_OK) { Serial.println("Failed to add peer"); return; } } void loop() { // Prüfe, ob der Taster gedrückt wurde (LOW = gedrückt, da Pull-Up aktiviert ist) if (digitalRead(taster) == LOW) { // Ändere den Status in der Nachricht (umschalten zwischen true und false) message.isActive = !message.isActive; // Sende die Nachricht über ESP-NOW esp_err_t result = esp_now_send(broadcastAddress, (uint8_t *)&message, sizeof(message)); // Überprüfe, ob das Senden erfolgreich war if (result == ESP_OK) { Serial.println("Senden erfolgreich!"); } else { Serial.println("Fehler beim absenden der Daten!"); } delay(250); // Entprellzeit für den Taster } delay(50); // Kurze Pause, um die Hauptschleife zu entlasten } Empfänger Der Empfänger muss ebenso die selbe Struktur haben um die Daten zu deserialisieren. Diese Struktur enthält in meinem Fall lediglich eine boolsche Variable welche entweder true oder false ist. Informationen zum Sender benötigt dieser in diesem Beispiel nicht da wir keine Rückantwort senden.

ESP32-C3 Super Mini mit LED Programm: Empfangen des ESP-NOW Paketes und aktivieren/deaktivieren einer LEDHerunterladen #include #include // Definiere den Pin für die LED #define led 21 // Struktur für die empfangenen Daten struct Message { bool isActive; // Status der LED: an (true) oder aus (false) }; // Erstelle eine Instanz der Nachrichtenstruktur Message message; // Callback-Funktion, die aufgerufen wird, wenn Daten empfangen werden void OnDataRecv(const uint8_t *mac, const uint8_t *incomingData, int len) { // Kopiere die empfangenen Daten in die lokale Nachrichtenstruktur memcpy(&message, incomingData, sizeof(message)); // Ausgabe der Anzahl empfangener Bytes Serial.print("Bytes received: "); Serial.println(len); // Ausgabe des empfangenen LED-Status Serial.print("isActive: "); Serial.println(message.isActive); // Logik zum Umschalten der LED: // Wenn `isActive` false ist, wird die LED eingeschaltet (invertiert das Signal) bool isLEDActive = message.isActive == 0 ? true : false; // Setze den LED-Status basierend auf den empfangenen Daten digitalWrite(led, isLEDActive); } void setup() { Serial.begin(115200); // Starte die serielle Kommunikation für Debugging pinMode(led, OUTPUT); // Setze den LED-Pin als Ausgang WiFi.mode(WIFI_STA); // Setze den Wi-Fi-Modus auf Station (verhindert Störungen) // Initialisiere ESP-NOW und prüfe, ob die Initialisierung erfolgreich ist if (esp_now_init() != ESP_OK) { Serial.println("Error initializing ESP-NOW"); return; } // Registriere die Callback-Funktion für empfangene Daten esp_now_register_recv_cb(esp_now_recv_cb_t(OnDataRecv)); } void loop() { // Die Hauptschleife ist leer, da die LED-Steuerung ausschließlich im Callback erfolgt }

Abschluss und Ausblick

Mit ESP-NOW hast du nun einen einfachen und leistungsstarken Weg kennengelernt, drahtlose Kommunikation zwischen ESP32-Geräten zu realisieren – ganz ohne Router oder komplexe Netzwerke. Wir haben die Grundlagen behandelt, einen ESP32-S3-Zero als Sender eingerichtet und die ersten Daten erfolgreich übertragen. Du siehst, wie unkompliziert es sein kann, Geräte miteinander zu verbinden und so eine solide Basis für viele spannende IoT-Projekte zu schaffen. Im nächsten Beitrag gehen wir einen Schritt weiter: Wir senden Sensordaten von einem ESP32-S3-Zero zu einem ESP8266 mit OLED-Display. Dabei lernst du, wie du Messwerte von einem Sensor ausliest, drahtlos überträgst und diese auf einem Display visualisierst. Das macht deine Projekte nicht nur funktional, sondern auch anschaulich – perfekt für Anwendungen wie Wetterstationen, Smart-Home-Geräte oder Überwachungssysteme. Bleib dran! Read the full article

0 notes

Text

was bringt ein vpn router

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

was bringt ein vpn router

VPN Router Funktionen

Ein VPN-Router ist eine spezielle Art von Router, der zusätzliche Funktionen für die Verwendung eines Virtual Private Network (VPN) bietet. Diese Geräte sind sowohl für Privatpersonen als auch für Unternehmen von Vorteil, die eine erhöhte Sicherheit und Privatsphäre im Internet wünschen.

Zu den Funktionen eines VPN-Routers gehört die Möglichkeit, eine sichere Verbindung zu einem VPN-Server herzustellen, um die Datenübertragung zu verschlüsseln und die IP-Adresse des Nutzers zu verschleiern. Auf diese Weise wird die Privatsphäre im Netz gewahrt und die Nutzer können sicher im Internet surfen, ohne dass ihre Daten von Dritten abgefangen werden können.

Ein weiterer wichtiger Aspekt von VPN-Routern ist die Möglichkeit, geografische Beschränkungen zu umgehen. Mit einem VPN kann der Nutzer auf regionale Inhalte zugreifen, die normalerweise nicht verfügbar wären. Das ist besonders nützlich, wenn man auf Streaming-Dienste oder Webseiten aus anderen Ländern zugreifen möchte.

Darüber hinaus bieten VPN-Router oft erweiterte Sicherheitsfunktionen wie eine Firewall, Intrusion Detection und Prävention sowie Schutz vor Malware und anderen Online-Bedrohungen. Dies macht sie zu einer ausgezeichneten Wahl für all diejenigen, die ihre Online-Sicherheit ernst nehmen.

Zusammenfassend bieten VPN-Routern eine Vielzahl von Funktionen, die dazu beitragen, die Privatsphäre und Sicherheit der Nutzer im Internet zu gewährleisten. Durch die Verschlüsselung des Datenverkehrs, das Umgehen von geografischen Sperren und den zusätzlichen Sicherheitseinstellungen sind VPN-Routern eine lohnende Investition für alle, die sicher und anonym im Internet surfen möchten.

Sicherheit durch VPN Router

Ein VPN-Router bietet eine erhöhte Sicherheit für Ihre Internetverbindung. Durch die Verwendung eines VPN-Routers werden alle Daten, die über das Internet gesendet und empfangen werden, verschlüsselt. Dies bedeutet, dass Dritte nicht in der Lage sind, Ihre Online-Aktivitäten nachzuverfolgen oder auf Ihre persönlichen Informationen zuzugreifen.

Ein weiterer Vorteil eines VPN-Routers ist die Möglichkeit, geo-restriktive Inhalte zu umgehen. Viele Websites und Streaming-Dienste beschränken ihren Zugriff basierend auf den Standort des Benutzers. Mit einem VPN können Sie Ihren virtuellen Standort ändern und auf blockierte Inhalte zugreifen.

Darüber hinaus bietet ein VPN-Router Schutz vor Cyberkriminalität und Hackerangriffen. Ihre Daten sind vor potenziellen Bedrohungen geschützt, da sie über einen sicheren Kanal gesendet werden. Dies ist besonders wichtig, wenn Sie häufig öffentliche WLAN-Netzwerke nutzen, da diese oft unsicher sind und ein erhöhtes Risiko für Datendiebstahl darstellen.

Es ist wichtig zu beachten, dass die Verwendung eines VPN-Routers nicht nur die Sicherheit erhöht, sondern auch die Privatsphäre schützt. Ihre Online-Aktivitäten bleiben anonym und Ihre persönlichen Daten bleiben geschützt.

Insgesamt bietet ein VPN-Router eine effektive Möglichkeit, Ihre Internetverbindung zu sichern und Ihre Privatsphäre zu wahren. Es lohnt sich, in dieses nützliche Tool zu investieren, um sich vor den zahlreichen Bedrohungen im digitalen Raum zu schützen.

Auswahlkriterien für VPN Router

Wenn Sie nach einem VPN-Router suchen, gibt es einige wichtige Auswahlkriterien, die Sie berücksichtigen sollten. Zunächst einmal ist die Sicherheit entscheidend. Stellen Sie sicher, dass der VPN-Router starke Verschlüsselungsmethoden unterstützt und über eine integrierte Firewall verfügt, um Ihre Internetverbindung zu schützen.

Ein weiterer wichtiger Faktor ist die Geschwindigkeit. Ein guter VPN-Router sollte über leistungsstarke Prozessoren und ausreichend RAM verfügen, um eine schnelle und zuverlässige VPN-Verbindung zu gewährleisten. Achten Sie auch darauf, dass der Router über ausreichend Ethernet-Anschlüsse verfügt, um alle Ihre Geräte anzuschließen.

Die Benutzerfreundlichkeit ist ebenfalls ein wichtiger Aspekt. Stellen Sie sicher, dass der VPN-Router über eine benutzerfreundliche Oberfläche verfügt und einfach zu konfigurieren ist. Darüber hinaus ist es ratsam, nach einem Router mit regelmäßigen Firmware-Updates zu suchen, um die Sicherheit und Leistungsfähigkeit des Geräts zu gewährleisten.

Zu guter Letzt sollten Sie auch auf den Preis achten. VPN-Router gibt es in verschiedenen Preisklassen, daher sollten Sie Ihr Budget im Auge behalten und sicherstellen, dass Sie ein Gerät finden, das Ihren Anforderungen entspricht, ohne die Bank zu sprengen.

Indem Sie diese Auswahlkriterien berücksichtigen, können Sie sicherstellen, dass Sie den richtigen VPN-Router für Ihre Bedürfnisse finden. Ein hochwertiger VPN-Router bietet nicht nur eine sichere und schnelle Verbindung, sondern auch die nötige Flexibilität und Benutzerfreundlichkeit, um Ihre Online-Privatsphäre zu schützen.

Installation und Konfiguration VPN Router

Ein VPN-Router ist ein Gerät, das es ermöglicht, eine sichere Verbindung zu einem Virtual Private Network (VPN) herzustellen. Durch die Installation und Konfiguration eines VPN-Routers wird die Privatsphäre und Sicherheit der Internetverbindung verbessert.

Die Installation eines VPN-Routers erfordert in der Regel keine besonderen technischen Fähigkeiten. Zunächst muss der Router an das Modem angeschlossen werden. Anschließend müssen die entsprechenden Einstellungen vorgenommen werden, um eine Verbindung zum VPN-Server herzustellen. Dies kann je nach Routermodell variieren, aber in der Regel ist eine Anleitung vom VPN-Anbieter verfügbar.

Die Konfiguration des VPN-Routers beinhaltet das Festlegen von verschiedenen Einstellungen, wie z.B. die Auswahl des VPN-Protokolls, die Einrichtung von Benutzerkonten und die Festlegung von Sicherheitsmaßnahmen. Es ist wichtig, starke Passwörter zu verwenden und regelmäßig Updates durchzuführen, um die Sicherheit des VPN-Routers zu gewährleisten.

Ein VPN-Router ermöglicht es, den gesamten Datenverkehr im Netzwerk über das VPN zu leiten, was die Anonymität und Sicherheit der Internetverbindung gewährleistet. Durch die Installation und Konfiguration eines VPN-Routers können Benutzer auf sichere Weise auf geo-blockierte Inhalte zugreifen und ihre Online-Privatsphäre schützen.

Insgesamt bietet die Installation und Konfiguration eines VPN-Routers eine einfache Möglichkeit, die Sicherheit und Anonymität der Internetverbindung zu verbessern und auf regionale Beschränkungen zuzugreifen. Es ist jedoch wichtig, die Anweisungen sorgfältig zu befolgen und regelmäßig Wartungsarbeiten durchzuführen, um die optimale Leistung des VPN-Routers sicherzustellen.

VPN Router im Vergleich

Ein VPN-Router ist eine großartige Wahl für diejenigen, die ihre Online-Privatsphäre schützen und sich sicher im Internet bewegen möchten. Diese speziellen Router bieten eine zusätzliche Sicherheitsebene, indem sie den gesamten Datenverkehr verschlüsseln und die IP-Adresse des Benutzers maskieren.

Beim Vergleich von VPN-Routern gibt es einige wichtige Faktoren zu beachten. Zunächst ist die Verschlüsselungstechnologie entscheidend. Die meisten VPN-Router verwenden eine starke AES-Verschlüsselung mit 256-Bit, die eine sichere Datenübertragung gewährleistet.

Ein weiterer wichtiger Aspekt ist die Geschwindigkeit des VPN-Routers. Manche Modelle können die Internetgeschwindigkeit verlangsamen, daher ist es ratsam, darauf zu achten, dass der gewählte Router eine hohe Übertragungsgeschwindigkeit bietet.

Des Weiteren ist die Anzahl der verfügbaren Serverstandorte ein entscheidendes Kriterium. Je mehr Server-Standorte zur Auswahl stehen, desto flexibler kann der Benutzer sein, um eine optimale Verbindung herzustellen.

Zu guter Letzt sollte auch auf die Benutzerfreundlichkeit des VPN-Routers geachtet werden. Eine einfache Einrichtung und Bedienung erleichtern die Handhabung und sorgen für eine angenehme Nutzung.

Insgesamt bieten VPN-Routern einen effektiven Schutz der Online-Privatsphäre und Sicherheit. Wer auf der Suche nach einem geeigneten Modell ist, sollte die genannten Aspekte sorgfältig vergleichen, um den optimalen VPN-Router zu finden.

0 notes

Text

Was ist ein Aggregatorhost?

Ein Aggregatorhost ist ein zentraler Punkt in der IT- und Netzwerktechnik, der Daten oder Dienste aus verschiedenen Quellen sammelt, aufbereitet und an andere Systeme weiterleitet. Stell dir vor, er funktioniert wie ein logistisches Drehkreuz an einem großen Flughafen: Flugzeuge aus aller Welt kommen an, die Passagiere steigen um, und ihre Reisen werden effizient organisiert. In der digitalen Welt ist der Aggregatorhost so etwas wie ein digitaler Koordinator, der sicherstellt, dass alle Informationen genau dorthin gelangen, wo sie gebraucht werden. Ein Aggregatorhost kann Daten sammeln, filtern, analysieren oder zusammenfassen, bevor er sie weiterleitet. In einer Zeit, in der Unternehmen oft mit einer Flut von Informationen aus unzähligen Quellen jonglieren, sorgt ein Aggregatorhost für Ordnung und Struktur. Klingt nach einer technischen Spielerei, die nur für Nerds interessant ist? Ganz im Gegenteil – Aggregatorhosts stecken oft hinter alltäglichen Anwendungen, ohne dass wir es merken.

Wie funktioniert ein Aggregatorhost?

Die Hauptaufgabe eines Aggregatorhosts besteht darin, Daten aus mehreren Quellen an einem Ort zu bündeln. Dies können ganz unterschiedliche Daten sein: Log-Dateien von Servern, Sensordaten aus IoT-Geräten, Verkehrsdaten aus einem Netzwerk oder Kundendaten aus verschiedenen Abteilungen eines Unternehmens. Die gesammelten Informationen werden entweder direkt weitergeleitet, analysiert oder in einem bestimmten Format gespeichert, um sie später effizient zu nutzen. Ein Aggregatorhost übernimmt oft auch erste Filter- und Analyseaufgaben. Das ist besonders nützlich, wenn nicht alle gesammelten Daten tatsächlich relevant sind. Stell dir vor, du filterst in einem vollen Posteingang nur die wirklich wichtigen E-Mails heraus, bevor du sie an die entsprechenden Kollegen weiterleitest. Ähnlich arbeitet der Aggregatorhost: Er sorgt dafür, dass nur relevante und bereinigte Daten weiterverarbeitet werden.

Wo kommen Aggregatorhosts zum Einsatz?

Aggregatorhosts sind extrem vielseitig und werden in vielen Bereichen eingesetzt. Hier ein paar Beispiele, die zeigen, wie sie in der Praxis funktionieren: Netzwerküberwachung In der IT-Administration spielen Aggregatorhosts eine zentrale Rolle, wenn es darum geht, Log-Daten von Routern, Firewalls, Servern und anderen Netzwerkgeräten zu sammeln. Ein typischer Fall wäre ein Syslog-Server. Hier laufen alle Ereignisse und Fehlermeldungen zentral ein, sodass Administratoren schnell reagieren können, ohne jedes Gerät einzeln überprüfen zu müssen. IoT-Systeme Im Internet der Dinge (IoT) erzeugen unzählige Sensoren und Geräte eine unüberschaubare Menge an Daten. Aggregatorhosts sammeln diese Informationen und leiten sie an zentrale Plattformen oder Clouds weiter, wo sie analysiert oder zur Steuerung genutzt werden können. Ohne diese zentrale Sammelstelle würde jedes Gerät separat kommunizieren müssen – ein Albtraum für jedes Netzwerk. Unternehmensdatenintegration In großen Unternehmen gibt es oft Dateninseln: Kundendaten im CRM, Lagerbestände im ERP, Marketingdaten in anderen Tools. Ein Aggregatorhost bringt diese Daten an einem zentralen Ort zusammen. Das Ergebnis? Ein einheitliches Bild, das bessere Entscheidungen ermöglicht. Medien und Streaming Auch in der Welt des Content-Streamings kommen Aggregatorhosts zum Einsatz. Sie sorgen dafür, dass Inhalte von verschiedenen Quellen gesammelt und optimiert an die Nutzer ausgeliefert werden. Hier geht es oft darum, Latenzen zu minimieren und die Inhalte so effizient wie möglich zu verteilen.

Welche Vorteile bietet ein Aggregatorhost?

Die Vorteile eines Aggregatorhosts sind vielfältig, und sie liegen vor allem in der Zentralisierung und Vereinfachung von Prozessen. Durch den Einsatz eines solchen Systems wird es möglich, komplexe Datenflüsse überschaubar und effizient zu machen. Zentralisierung der Daten Ein Aggregatorhost sammelt alle relevanten Informationen an einem Ort. Das bedeutet weniger Chaos und mehr Übersichtlichkeit. Stell dir vor, du müsstest Informationen aus zehn verschiedenen Quellen manuell zusammenfügen – ein Albtraum. Mit einem Aggregatorhost passiert das automatisch. Effizienz Nicht alle Daten sind gleich wichtig. Ein Aggregatorhost filtert die irrelevanten oder redundanten Informationen heraus, bevor sie weiterverarbeitet werden. Das spart Zeit, Bandbreite und Rechenleistung. Skalierbarkeit Wenn ein Unternehmen wächst und die Menge der Daten zunimmt, kann ein gut konfigurierter Aggregatorhost problemlos mitwachsen. Er passt sich an die steigenden Anforderungen an und sorgt dafür, dass der Datenfluss nicht ins Stocken gerät. Flexibilität Aggregatorhosts können an verschiedene Bedürfnisse und Systeme angepasst werden. Egal ob in einem kleinen Unternehmen oder in einem globalen Konzern – die Lösung kann skaliert und konfiguriert werden, um genau das zu leisten, was gebraucht wird.

Photo by ThisIsEngineering

Gibt es auch Herausforderungen?

Natürlich ist nicht alles perfekt, und Aggregatorhosts bringen ihre eigenen Herausforderungen mit sich. Komplexe Integration Die Einrichtung eines Aggregatorhosts ist selten ein Plug-and-Play-Vergnügen. Besonders in Umgebungen mit vielen heterogenen Datenquellen kann die Integration knifflig werden. Single Point of Failure Wenn der Aggregatorhost ausfällt, kann das gesamte System ins Wanken geraten. Hier sind Redundanz und Ausfallsicherheitsstrategien entscheidend, um solche Risiken zu minimieren. Sicherheitsrisiken Da alle Daten durch den Aggregatorhost laufen, wird er zu einem sensiblen Punkt im System. Ein Angriff oder Datenleck an dieser Stelle kann gravierende Folgen haben. Ein robustes Sicherheitskonzept ist daher Pflicht.

Beispiele für Aggregatorhost-Lösungen