#guerra4.0

Explore tagged Tumblr posts

Text

A Internet não tem fronteiras, mas existe uma geografia?

Há alguns dias escrevemos um artigo entitulado "onde estão as fronteiras?", que nos serviu como introito para este e próximos artigo que tratam do confuso cenário introduzido pela Internet no que diz respeito a fronteiras nacionais, poder soberano das Nações e batalhas travadas no ciberespaço.

Fazendo uma comparação grosseira entre o total de fronteiras no mundo e a distância total percorrida por cabos submarinos que interconectam os continentes suportando a Internet temos, de acordo com Parag Khanna, autor do livro "Connectography: Mapping the Future of Global Civilization", 500 mil Km de fronteiras contra 1 milhão de Km de cabos de Internet. A título de curiosidade o nome do livro é uma contração das palavras connectivity e geography.

Aproveitando a ideia desenvolvida no artigo da semana passada,John Lennon estaria feliz com esta informação. Pela utopia criada em sua música Imagine, o astro pop sonhava com uma união global e já temos hoje, o dobro do comprimento de cabos que unem povos em comparação com a distância das fronteiras que os separam. A música de Lennon em certos momentos parece um roteiro visionário para um cenário de união e compartilhamento global provida pela Internet. Porém em outros, não representa nem de longe o que realmente acontece no ciberespaço.

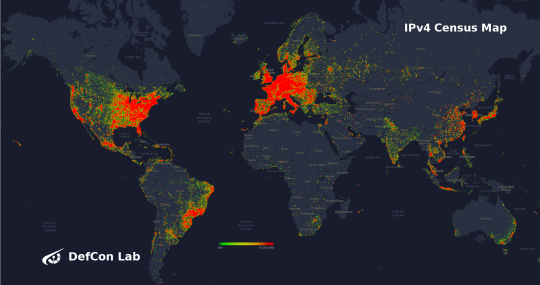

Numa tentativa de representar geográficamente o ciber espaço, apelamos para um excelente pesquisa recente realizada pelo Defcon Lab, que mapeou os hosts IPv4 pelo mundo e traduziu este mapeamento com o seguinte mapa de calor:

Este mapa apresenta pontos com concentração mínima de 100 registros. Os detalhes da metodologia podem ser conferidos em https://www.defcon-lab.org/world-ipv4-map/.

Apesar de toda essa geografia, as guerras que ocorrem na grande rede mundial não são travadas territorialmente. Nos dias de hoje dados são um bem muito mais precioso do que terras. Em muitos casos é bem difícil inclusive definir o ponto inicial de um ataque dada a identificação de uma batalha em curso. E mesmo quando se encontra um ponto tal de origem, não necessariamente significa que a responsabilidade pelo ataque provém do responsável por aquele host. Considerar esta dificuldade esclarece o quão difícil pode ser responsabilizar uma Nação por um ciberataque.

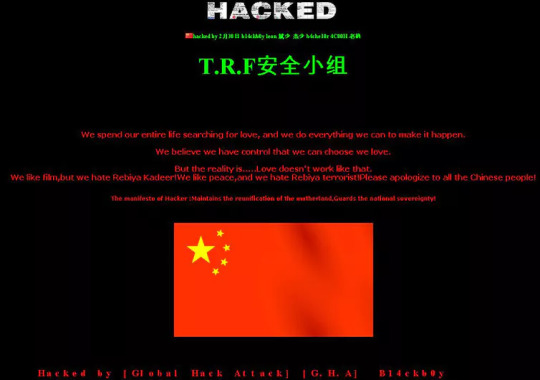

Em 2009, o site do Festival Internacional de Artes de Melbourne (MIAF) foi hackeado, aparentemente por nacionalistas chineses que protestavam contra a chegada da exilada líder uigur Rebiya Kadeer à Austrália. A caracterização da origem chinesa foi dado por uma pixação digital feita no site, apresentando uma bandeira chinesa, conforme abaixo:

Mas isto garante que tenha havido alguma orquestração do Estado Chinês? O governo da China, é claro, negou seu envolvimento. A pergunta mais difícil de ser respondida para casos desta natureza é: que evidências são necessárias para caracterizar uma ação de Estado com repercussões sobre a soberania de outro Estado na Internet? Alguém se arriscaria em estabelecer critérios mínimos? Comentários serão bem vindos!

Muito do que se sabe sobre o envolvimento militar chinês em eventos maliciosos ocorridos na Internet foi exposto por um trabalho realizado pela empresa de Mandiant*, que publicou um relatório em Fevereiro de 2013 apresentando indícios que implicavam diretamente a China em ações de ciberespionagem. A Mandiant analisou atividades da Unidade 61398 do Exército Popular de Libertação da China que, de acordo com o relatório, atacou 141 empresas durante um período de sete anos, visando qualquer propriedade intelectual que pudesse encontrar.

Conforme a publicação, durante esse período, a Unidade 61398 roubou centenas de terabytes de dados, às vezes ao longo de um período de anos. A Mandiant elaborou um perfil dessa unidade, que emprega centenas de funcionários com diversas habilidades técnicas e linguísticas. Foi capaz de identificar indivíduos específicos dentro da unidade e as responsabilidades de trabalho que cada um deles tinha.

No caso da análise da unidade 61398 da Mandiant, todos os ataques analisados foram originados em Xangai. Mas uma análise para identificação de um ataque advindo de um grupo específico envolve a criação de uma “impressão digital” dos hackers de forma a distinguir um grupo de todos os outros. Esse processo analisa os métodos e ferramentas que os hackers usam para entrar nos sistemas, quais informações eles escolhem tomar e os cuidados que eles exercem para desabilitar os alarmes e remover qualquer evidência. É uma tarefa extremamente complexa e que, mesmo bem feita, dá margem a controvérsia na sua conclusão.

Conforme falamos, a origem do ataque não é capaz de denunciar o grupo mal feitor. Em outro ataque atribuído a hackers chineses, o Escritório de Administração de Pessoal dos EUA foi invadido, resultando no roubo de informações pessoais sobre 22 milhões de funcionários do governo dos EUA. O grupo usou servidores baseados nos EUA para seus ataques.

Como as técnicas dos hackers mudam constantemente à medida que trabalham para ficar à frente dos que tentam identificá-las é bastante difícil de se estabelecer uma "impressão digital" fidedigna. Se em dado momento sabe-se que determinado grupo utiliza um conjunto específico de malwares identificáveis, isto não quer dizer que num momento posterior eles continuem a ser utilizados. Aliás, é mais provável que se modifiquem, pela própria necessidade do ataque, já que as defesas se adaptam ao que se torna conhecido.

Até certo ponto, todos os hackers são parecidos. Eles podem ser identificados como não falantes de inglês, mas identificá-los como chineses depende do rastreamento de uma fonte que não está localizada apenas na China. É preciso demonstrar que o usuário usava um teclado chinês ou tinha o idioma do computador definido como chinês etc, ainda quem nem mesmo tudo isto sirva como uma garantia 100%.

Identificar hackers como chineses não garante também que ajam a partir de uma ação governamental. Porém o governo chinês nunca se mobilizou para deter esses grupos e aparentemente não os entregaria aos governos ocidentais para julgamento.

Além disso, é inteiramente possível que hackers de outros países possam utilizar servidores chineses como outra camada de cobertura para suas próprias atividades. Seria tolice acreditar que apenas o governo chinês está envolvido em ataques patrocinados pelo Estado, já que todos os governos têm interesse em espionagem comercial, militar e, em alguns casos até, simples influência política.

Infelizmente, parece que o sonho de Lennon de um cenário pacífico a partir de um mundo sem fronteiras se torna mais distante. Esta nova guerra, sem fronteiras estabelecidas, comparativamente às guerras convencionais territoriais, estabelece uma dificuldade adicional em termos de estabelecimento de um tratado de Paz que ajuste os ponteiros entre os países e resolva o contencioso. Em muitos casos sequer existe um contencioso claro, ou seja, "essa guerra tá na paz".

* A Mandiant foi adquirida em dezembro de 2013 pela FireEye.

2 notes

·

View notes

Text

Na guerra da informação, quem é seu aliado?

(por Roberto Gomes)

Retorno ao blog para mais uma vez falar sobre o assunto "guerra da informação". Cabe lembrar, como um gancho para retomar o tema, o que mencionei em Guerra 4.0 e os cibermercenários, sobre a perenidade das guerras atuais. Sim, as guerras se tornaram perpétuas. Não que isto seja algo tão moderno assim, mas hoje em dia é facilmente notado que nos períodos de não-guerra existe um ruído de guerra constante.

Tentarei exemplificar esta ideia utilizando a Guerra Fria. Após a II Guerra, vencida por uma coalizão que colocava no mesmo lado EUA e Rússia, iniciou-se uma fase mais intensamente voltada para o desenvolvimento armamentista, talvez até "contaminada" pelo próprio histórico recente de duas Grandes Guerras e pelo conceito (na minha opinião válido e validado pela própria história) de que ou você é forte e demonstra sua força ou saiba que poderá ser facilmente dominado. Esta é a mentalidade da dissuasão e significa, em termos mais simplórios, que ninguém fará nada comigo se estiver preocupado com o que eu possa fazer a ele.

"Você não é respeitado pelo bem que você faz, mas sim pelo mal que pode fazer." (Nicolau Maquiavel)

Abro parênteses para um fato interessante que descobri: o dicionário Michaellis, apresenta persuasão como antônimo de dissuasão e eu nunca tinha atinado para isto. Racionalizei este antônimo com o sentido de que, enquanto na persuasão o ente A convence o ente B, na dissuasão A "des"convence B. Ou seja, se na persuasão A coloca um propósito em B (por alguma forma de convencimento), na dissuasão A retira um propósito de B (também por alguma forma de convencimento). De fato é como se B se convencesse, ainda que seja direcionado de alguma maneira por A, a chegar a essa conclusão "sozinho".

"É bem mais seguro ser temido do que amado." (Nicolau Maquiavel)

Retomando, a Guerra Fria foi um período intensamente caracterizado pelo poder dissuasório dos dois blocos hegemônicos com pensamentos antagônicos formados no pós-guerra. Reparem que apesar do termo Guerra Fria conter a palavra guerra, o período foi caracterizado por um momento de paz sob a ótica tradicional da guerra. As tensões constantes nunca se traduziram efetivamente em ações de guerra regular. Por mais paradoxal que seja, a guerra é feita para se chegar a paz. E durante a Guerra Fria, a paz foi alcançada pelo medo da guerra.

A Guerra Fria foi um período de paz proporcionado pela existência de tensões de guerra e muito disto vinha da disseminação de informação a respeito do potencial de "fazer guerra" que cada um dos blocos conseguia propagar. Cada pesquisa bem sucedida, cada avanço na corrida nuclear ou espacial era "propagandeado" com toda a força que os meios e canais de comunicação pudessem alardear. Ostentação de armamento em desfiles militares era transmitida sem que existisse uma noção do que de fato realmente era armamento real. Faço uso deste exemplo como caracterização do momento no qual a desinformação pode ser empregada como instrumento de guerra.

É importante destacar que desinformar e informar mal não são a mesma coisa: a desinformação é uma ação estratégica. Foi e continua sendo utilizada em larga escala por serviços de inteligência para transformar a maneira como o homem e as sociedades interpretam os acontecimentos e a realidade. Uma excelente fonte sobre o tema é o livro Desinformação, de Ion Mihai Pacepa, um general da Securitate (a polícia secreta da Romênia Comunista) que desertou para os EUA em julho de 1978, se tornando o desertor de maior patente do antigo Bloco do Leste Europeu.

(link para o livro)

Desinformação é uma ação estratégica.

Os serviços de inteligência mencionados não se limitam apenas a órgãos de Estado. Muita desinformação nasce no seio de pequenas organizações com intuito de ludibriar e induzir decisões. Eleição, plebiscito, referendo se constituem em terreno muito fértil para o emprego de estratégias de desinformação.

Quem são nossos aliados?

O Brexit e as últimas eleições americanas são exemplos reais nos quais uma enxurrada de desinformação foi veiculada. Quem joga no seu time numa hora dessas? Quem é aliado, tropa amiga? Mais uma guerra sem bandeiras nítidas, diferenciação nos uniformes. Mal se sabe o que é um "tiro" quanto mais quando ele é direcionado contra você. É mais uma guerra não limitada no espaço e no tempo. Sim, uma guerra sem limites como as guerras deste novo período da quarta Revolução Industrial, uma Guerra 4.0.

Muitas destas "des"informações nos chegam por intermédio de amigos, que as receberam de outros amigos por intermédio de uma corrente tão complexamente longa, que torna muito difícil a descoberta da origem, salvo por uma investigação minuciosa. Este é um cenário bastante comum nos dias de hoje dominado pelas facilidades dos aplicativos de mensageria rápida dos smartphones e redes sociais. O termo fake news pode ser novo, mas a técnica, definitivamente, não é!

Considerando estas facilidades tecnológicas da vida 4.0, há que se tomar muito cuidado com as bolhas informacionais. Eu as caracterizaria, sem me estender em muitos detalhes, pela restrição das fontes, o que pode ocorrer basicamente em dois casos:

Algoritmo de filtragem das redes - os sistemas computacionais que lidam com informações pessoais tendem a empregar um sistema de recomendação baseado em algum tipo de inteligência artificial capaz de oferecer as próximas informação de acordo com o perfil coletado. Em resumo, significa dizer que a seleção de cada informação enviada para você é resultado de uma análise prévia do seu comportamento perante as informações recebidas anteriormente. E a consequência disto é que você passa a receber só o que gosta, reforçando mais e mais as suas opiniões e convicções. Ainda que exista muito contraponto sobre o que pensa, você simplesmente não toma conhecimento dele e, portanto, não abre espaço sequer para se questionar e eventualmente passar a pensar de forma diferente.

Auto-algoritmo de filtragem - peço desculpas pelo nome doido inventado e tento explicar a ideia. A ideia é análoga a da filtragem pelos algoritmos de inteligência artificial, mas neste caso tem associação com as relações sociais. Todo ser humano tem a tendência a se relacionar mais com outros que têm ideias parecidas. É o tal do senso de pertencimento que torna nossa vida mais satisfatória. Neste caso, o reforço vem porque tendemos a nos afastar daqueles que têm opinião contrária. Mesmo quando recebemos uma informação diferente do que pensamos, logo buscamos ou recebemos outra que reforça a nossa opinião e usamos esta como muleta, como apoio para tapar os olhos e ouvidos à anterior.

Seja por "inteligência natural" (2) ou artificial (1) tendemos a criar bolhas nas quais as informações que entram se prestam a fortalecer as cascas destas mesmas bolha. Talvez, parte dos radicalismos que temos visto por aí, tenha relação com isto. Será por excesso de convicção? Falta de pensamento crítico?

Largando a filosofia abstrata e retornando aos fatos concretos relembro que muita coisa apareceu sobre o Brexit e muito ainda tem aparecido sobre as eleições americanas[1]. Sobre as eleições brasileiras não é diferente e em muitos casos fica difícil saber o que é verdade ou mentira (sejam elas meias ou inteiras). Em um cenário tão repleto de parcialidades travestidas de imparcialidade e com uma intenção de não escrever um artigo muito longo, encerro por hoje com uma tirinha de John Klossner, cartunista sempre presente no The Wall Street Journal, na tentativa de mantermos o bom humor apesar de tudo.

[1] Sobre as eleições americanas o Defcon Lab publicou recentemente uma baita pesquisa, recheada de boas referências sobre o tema. Foi covardia com todos que desejavam falar sobre eleições americanas, que era escopo original desse artigo quando montei o esqueleto.

0 notes

Text

Se você tem um desses, pode se considerar armado!

Já fazia um tempo que eu não aparecia por aqui para falar de maneira tão direta sobre guerra. Em alguns dos meus artigo, o tema foi espancado pela perspectiva do mundo moderno. Em "Guerra 4.0 e os cibermercenários", o destaque foi a falta de fronteiras nas guerras atuais, nas quais a informação passou a ser o grande bem a ser conquistado. Isto abriu caminho para uma categoria de "soldados" que muitas vezes não têm sequer uma Pátria, os cibermercenários.

A "falta de fronteiras" já havia sido discutida no artigo "Onde estão as fronteiras", no qual utilizei a música Imagine, do John Lennon, para, metaforicamente, dizer que os sonhos do ex-Beatle parecem começar a se tornar realidade com a Internet. Porém, toda criação que resolve problemas traz consigo uma série de problemas novos e, conforme descrito em "Guerra 4.0 e os cibermercenários", este novo cenário "sem fronteiras" ampliou muito o potencial de assimetria das guerras.

Até agora, todos os meus destaques em torno desta assimetria haviam sido no domínio do ciberespaço e vinculadas à informação, como em "Na guerra da informação quem é seu aliado?". Porém, esta semana, vi imagens que me chamaram a atenção para outro aspecto das guerras assimétricas. No domínio do ciberespaço a assimetria pode residir no potencial destrutivo que uma força adversa, com poucos recursos, pode ter sobre um oponente muito mais poderoso. Para elucidar este exemplo, pensemos hipoteticamente no que um hacker, do outro lado do planeta, pode fazer caso consiga invadir e acessar o sistema de controle de uma usina nuclear em outro país. A propósito, dos meus artigos, o mais lido até hoje foi justamente o que fala sobre as demandas de segurança em Sistemas de Controle Industrial. Mas voltando às imagens mencionadas, apresento o que me compeliu a escrever este artigo:

youtube

A assimetria fica evidente em situações como esta, onde simples apontadores laser são utilizados para contrapor um poderoso aparato bélico como helicópteros e drones. Parece que a criatividade do povo de Hong Kong começa a fazer escola. Do outro lado do mundo os lasers já haviam sido utilizados contra as forças policiais em protestos na cidade. Em Hong Kong empregaram criativamente a solução para "cegar" as forças de segurança e enganar as câmeras de reconhecimento facial.

Há algumas semanas, no Chile, os lasers foram utilizados para derrubar um drone e, mais recentemente, apareceu este novo emprego. O vídeo é impressionante e mostra bem o efeito perturbador de tais ações sobre o piloto de um helicóptero, atentando claramente inclusive contra a segurança do voo.

0 notes

Text

Guerra 4.0 e os cibermercenários

No último artigo nós dissemos que, hoje em dia, informação é um bem mais valioso que terras. Na antiguidade as guerras objetivavam ganhos territoriais. As invasões associadas à barbárie, matança e escravização eram as formas mais comuns de se fazer guerra e a ocupação do território inimigo era naturalmente o objetivo final. As guerras eram parecidas com projetos, pois se baseavam em um esforço temporário, tinham início e fim e eram voltadas para se alcançar um resultado exclusivo.

“Um projeto é um esforço temporário empreendido para criar um produto, serviço ou resultado exclusivo. Os projetos e as operações diferem, principalmente, no fato de que os projetos são temporários e exclusivos, enquanto as operações são contínuas e repetitivas.” PMBOK - Project Management Body of Knowledge

O cenário global dos dias de hoje é extremamente diferente. A maioria das guerras são irregulares e, por que não dizer, perpétuas. Em 1993, logo após a Guerra do Golfo, Alvin Toffler publicou um livro chamado Guerra e Antiguerra. O mesmo autor vinha, por intermédio de uma série de outra publicações, sendo a A Terceira Onda a mais direcionada, expondo a ideia de que o mundo estava passando pela terceira grande onda de transformações. A primeira teria sido a Revolução Agrícola, a segunda a Revolução Industrial e terceira caracterizada pela Era da Informação. Então, em Guerra e Antiguerra, Toffler destaca o emprego das armas inteligentes, dos ataques cirúrgicos e de uma espécie de guerra sem sangue (título de um dos capítulos do livro).

Porém, de acordo com o título do artigo, ousamos em cunhar o termo Guerra 4.0, fazendo referência a uma quarta onda e prosseguindo com a linha de raciocínio dos artigos anteriores ("Onde estão as fronteiras?" e "A Internet não tem fronteiras, mas existe uma geografia?"). O livro A Quarta Revolução Industrial, de Klaus Shwab, define muito bem este novo cenário, apresentando diversas características do mundo atual em diversos campos. Como contexto diretamente usado para este artigo destacamos a seguinte frase:

"Vivemos a quarta revolução industrial caracterizada por uma internet mais ubíqua e móvel, por sensores menores e mais poderosos que se tornaram mais baratos e pela inteligência artificial e aprendizado de máquina."

Klaus Shwab, A Quarta Revolução Industrial

É seguindo este viés que ousamos cunhar o termo "guerra 4.0", considerando a mudança de paradigma trazida por esta quarta revolução industrial e suas facilidades tecnológicas[1].

A evolução da dinâmica dos conflitos segue algumas características típicas. Na Era Industrial possuíam clara delimitação geográfica do campo de batalha e do teatro de operações, conforme demonstrações históricas das I e II grandes guerras. Na Era da Informação, eram disputados com ações dentro de territórios, ainda que de forma mais inteligente e com menos derramamento de sangue, conforme defendido por Alvin Toffler em exemplos como o da Guerra do Golfo. Os mais atuais incorporam cada vez mais a dimensão psicossocial como essência, o espaço cibernético como campo e o domínio da informação como objetivo.

Se antes a autonomia dos transportes militares e o alcance do armamento definiam o volume espacial da guerra, hoje se torna impossível caracterizá-la apenas em um espaço de 3 dimensões. Os conflitos já não são entre nações com fronteiras nítidas, agências de Estado, frentes de exércitos convencionais, comunicados oficias, bandeiras e hinos nacionais.

Nos dias de hoje, existe uma assimetria de poder muito grande. Empresas com "ciberarmas" podem ter tanto ou mais poder que muitos governos. Como exemplo citamos um relatório da Citizen Lab do Canadá, um instituto de pesquisa da Universidade de Toronto especializado em direitos humanos e segurança na Internet. Publicaram certa vez a descoberta de um ataque ao iPhone, o qual os próprio pesquisadores comentaram: "não temos conhecimento de nenhuma ocorrência anterior de um jailbreak remoto do iPhone utilizado como parte de uma campanha de ataque direcionado." Passemos um resumo do caso para que se entenda o termo "ataque direcionado" e que possamos sustentar o nosso raciocínio de que algumas empresas estão mais poderosas que certas Nações neste cenário extremamente assimétrico que a Internet propicia. Ahmed Mansoor, um famoso ativista dos Emirados Árabes, recebeu em seu aparelho celular uma suposta mensagem de outro ativista, passando informações e um link sobre segredos de torturas naquele país. Mansoor, desconfiado e devidamente orientado, enviou o link para o Citizen Lab e os pesquisadores identificaram um sofisticado spyware criado especificamente para ele como alvo. Explicação dada sobre o termo "ataque direcionado, vamos ao restante.

A partir do rastreamento realizado pelos pesquisadores do laboratório chegou-se a uma empresa privada, a Israelense NSO Group. Israel detém um destaque no mercado de segurança cibernética com um pequeno grupo de empresas capaz de cobrir todo o espectro defensivo em mercados como o bancário ou as infraestruturas críticas de um alguns países. Porém, o domínio de tecnologias defensivas passa pelo conhecimento sobre técnicas ofensivas e o espaço estreito entre elas torna estas empresas capazes de oferecer serviços "lado B". O título do relatório é "The Million Dollar Dissident: NSO Group’s iPhone Zero-Days used against a UAE Human Rights Defender", numa referência à ordem de grandeza do custo de desenvolvimento de uma ferramenta ofensiva desta natureza. Mais do que uma pista sobre os interessados pela pretensa espionagem, o poder financeiro demonstra o tamanho da organização que pode estar por trás de um ato como este. Será o tamanho tão grande como Países ou estamos falando justamente deles? Os tais mercenários sempre existiram, é histórico. Aliás há pouco tempo, numa visão moderna, serviram de inspiração para alguns filmes do Stallone inclusive, porém, em tempos de Guerra 4.0, numa visão "moderníssima", podemos dizer que se ascendeu uma nova categoria, a dos cibermercenários.

[1] A título de curiosidade: segundo Toffler, a quarta onda será relacionada à sustentabilidade e ao meio ambiente.

#guerra4.0#guerracibernetica#cibermercenarios#cyberwar#cyberwarfare#revolução industrial#cybersecurity#iot

2 notes

·

View notes